[CISCN 2023 初赛]被加密的生产流量

题目描述

某安全部门发现某涉密工厂生产人员偷偷通过生产网络传输数据给不明人员,通过技术手段截获出一段通讯流量,但是其中的关键信息被进行了加密,请你根据流量包的内容,找出被加密的信息。

下载附件

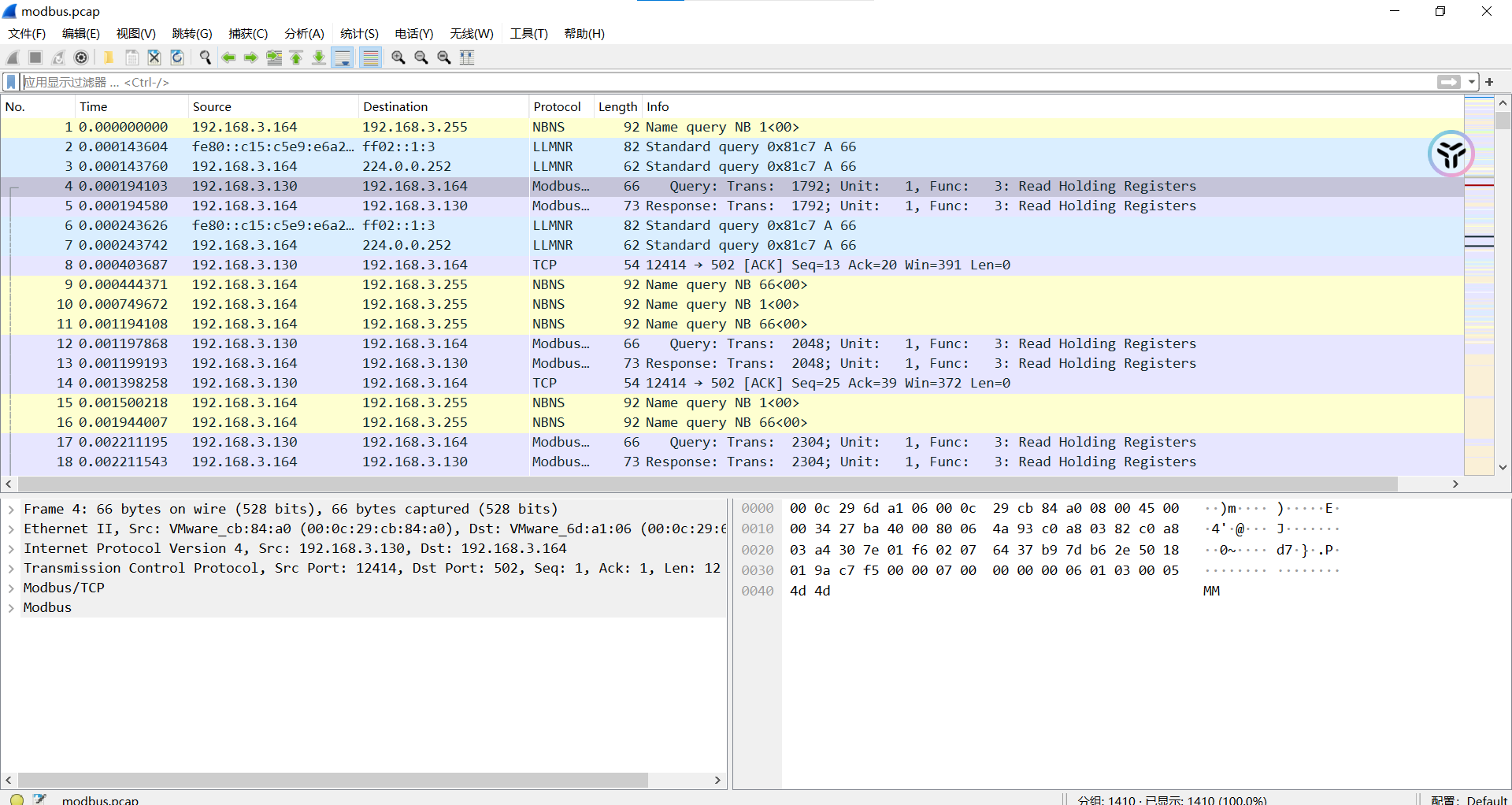

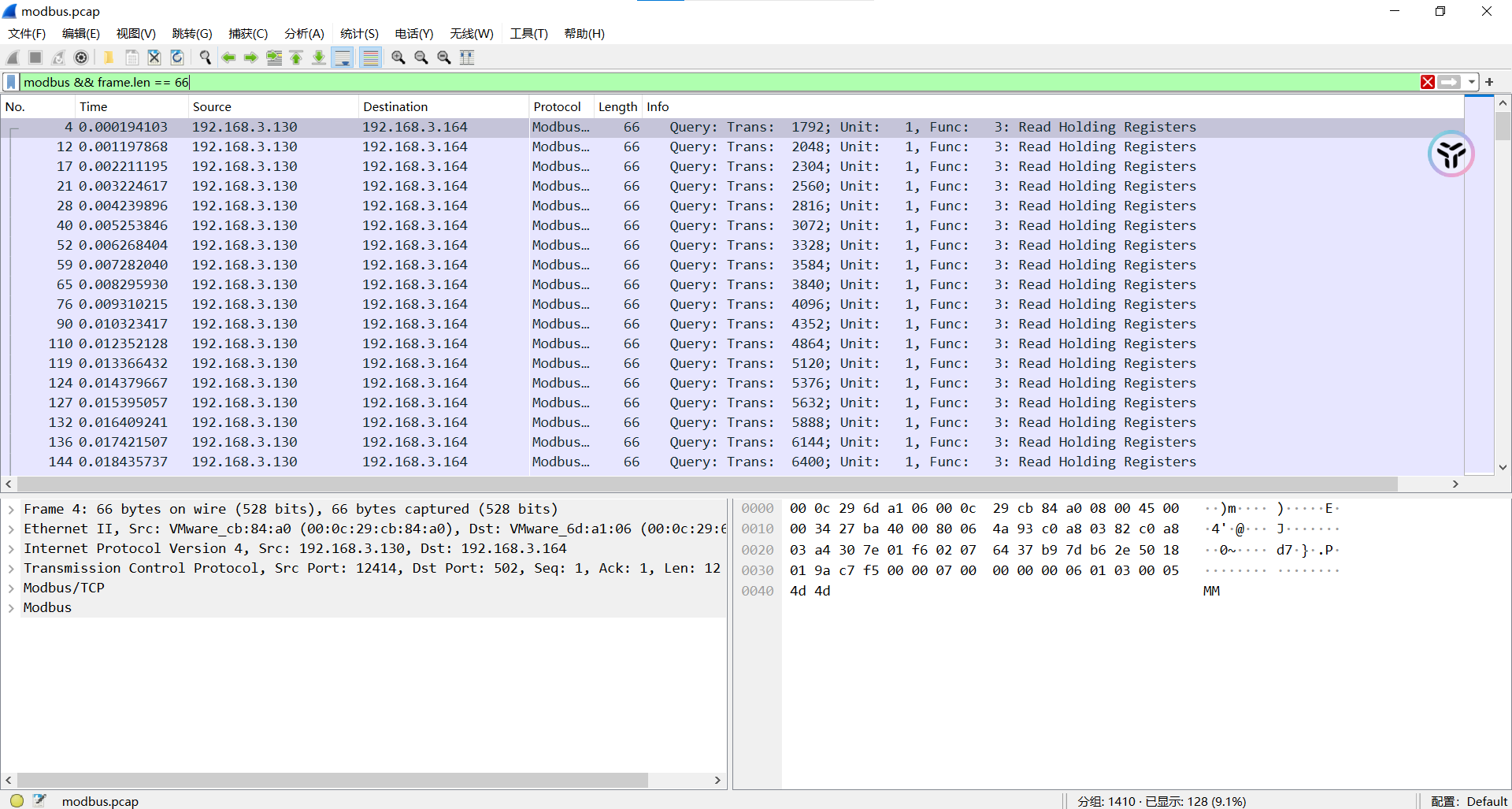

过滤关键字

modbus && frame.len == 66

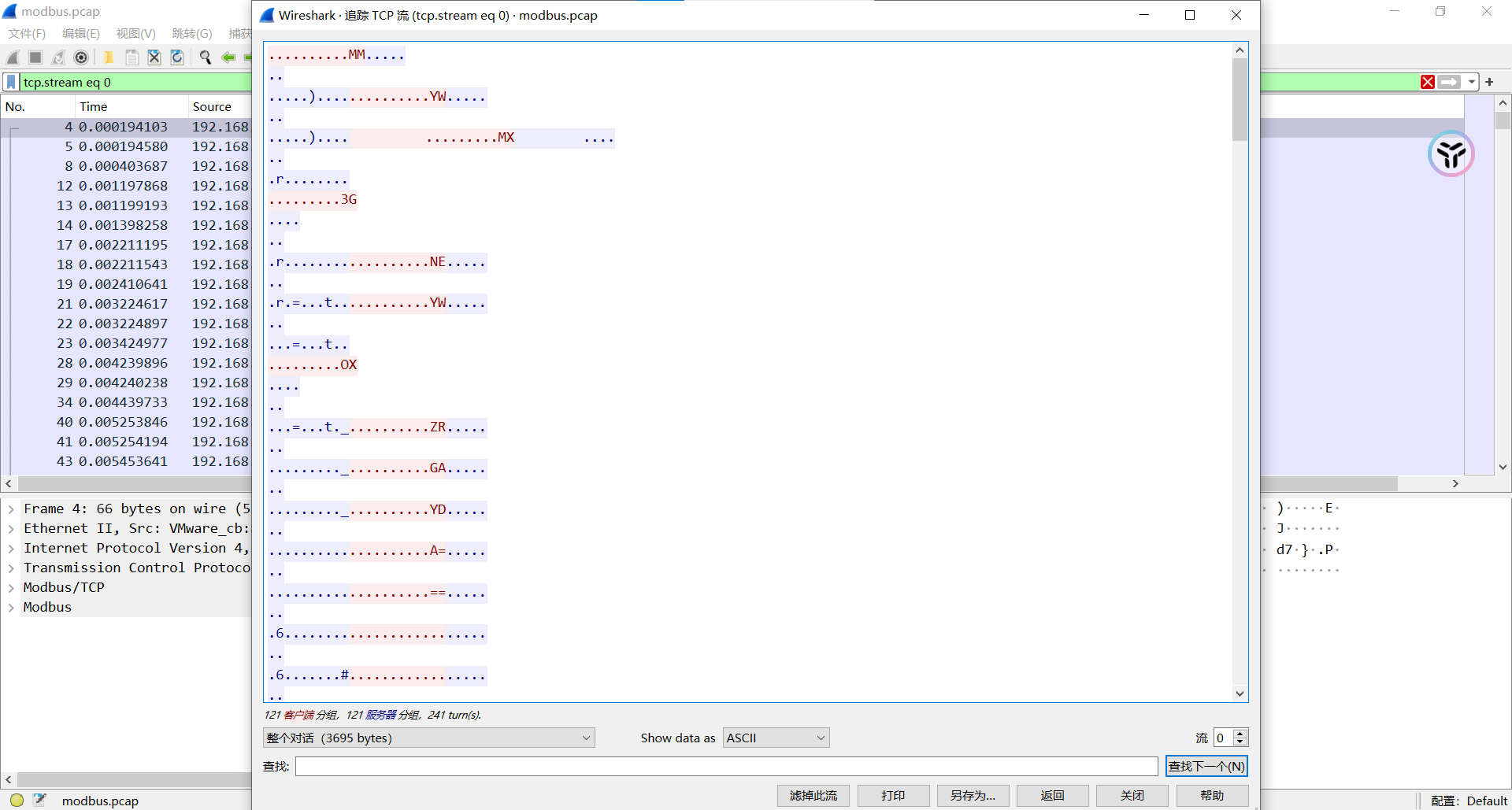

tcp追踪流

拼接得MMYWMX3GNEYWOXZRGAYDA===

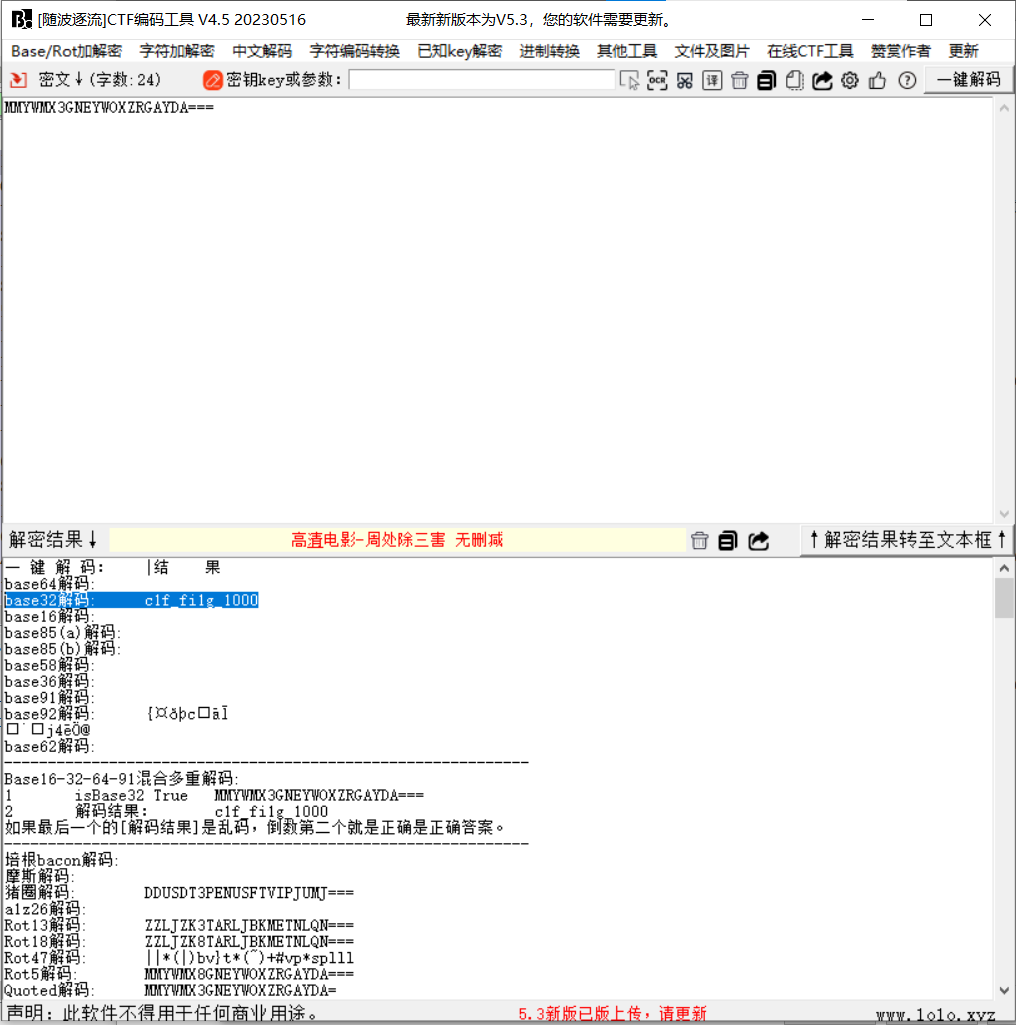

解码

解码得c1f_fi1g_1000

[CISCN 2018]Picture

下载附件

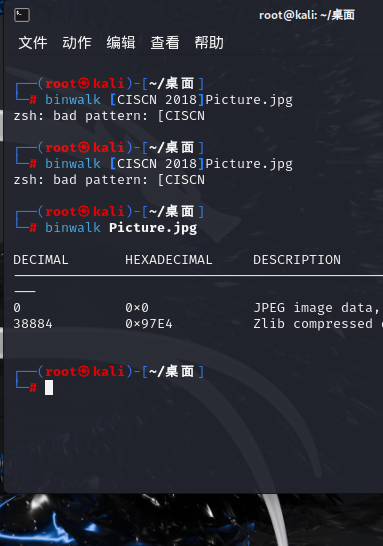

binwalk图片存在东西

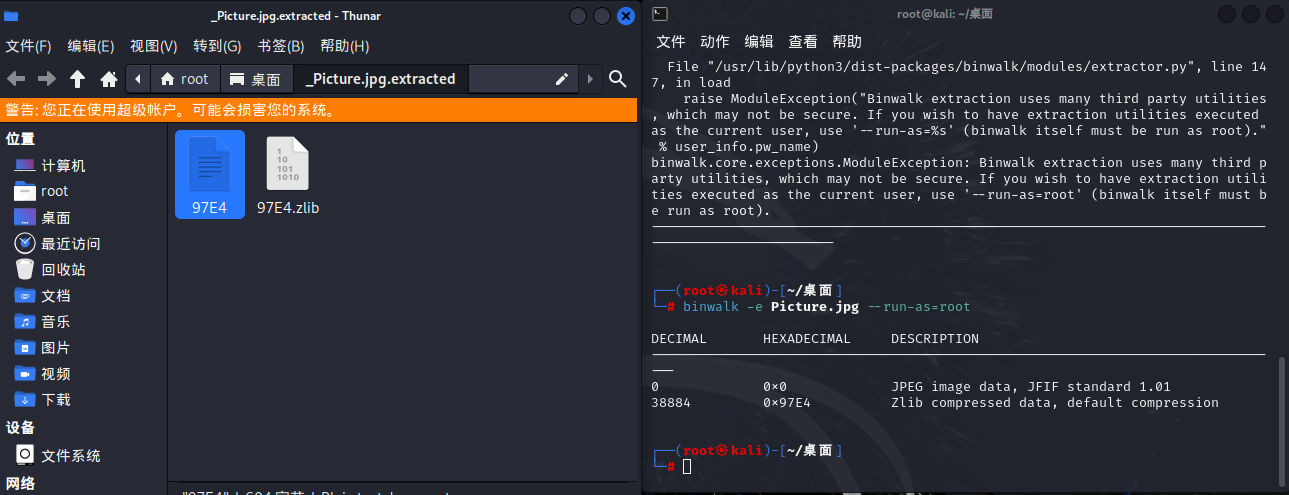

foremost提取

打开文件

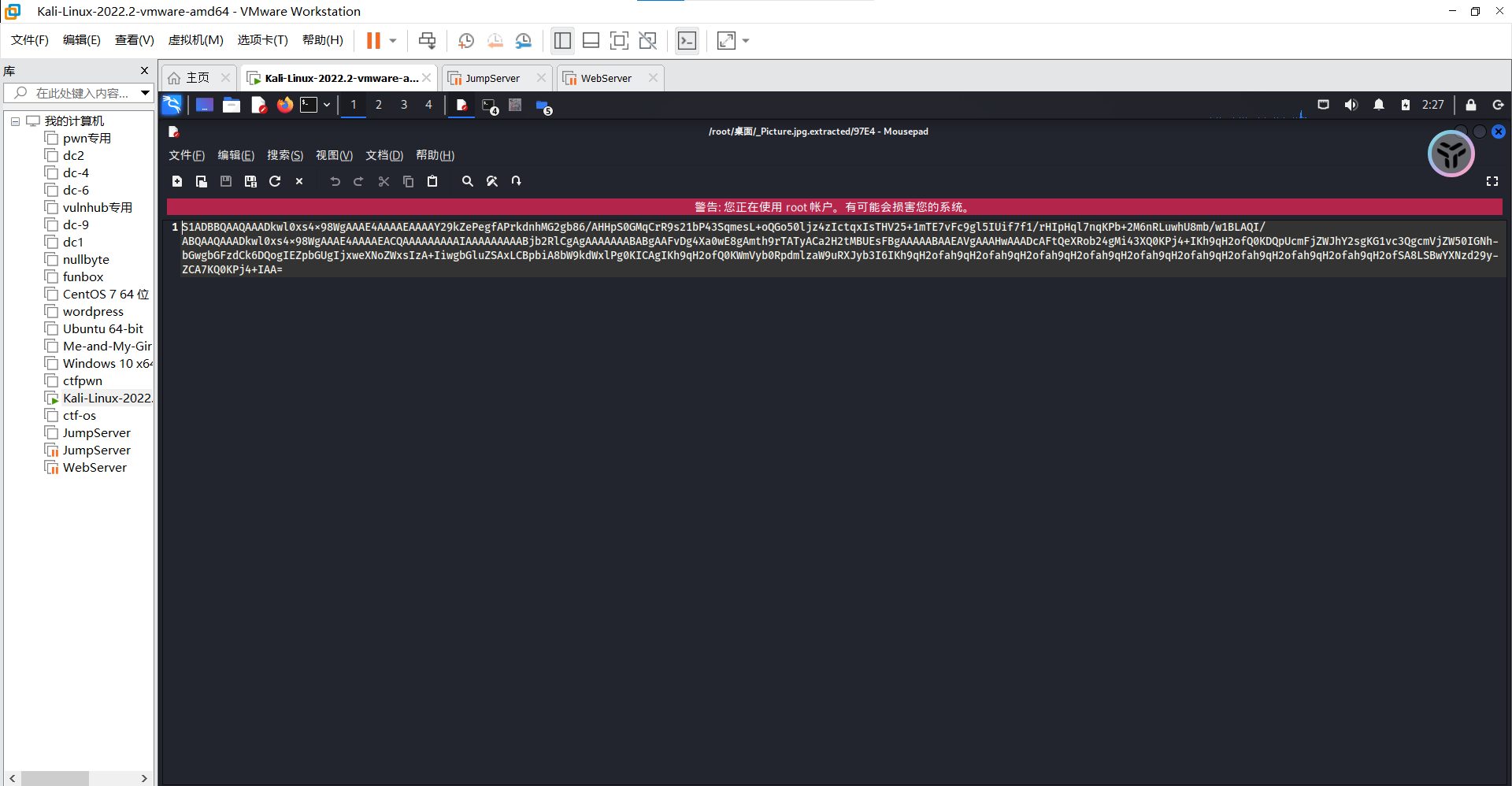

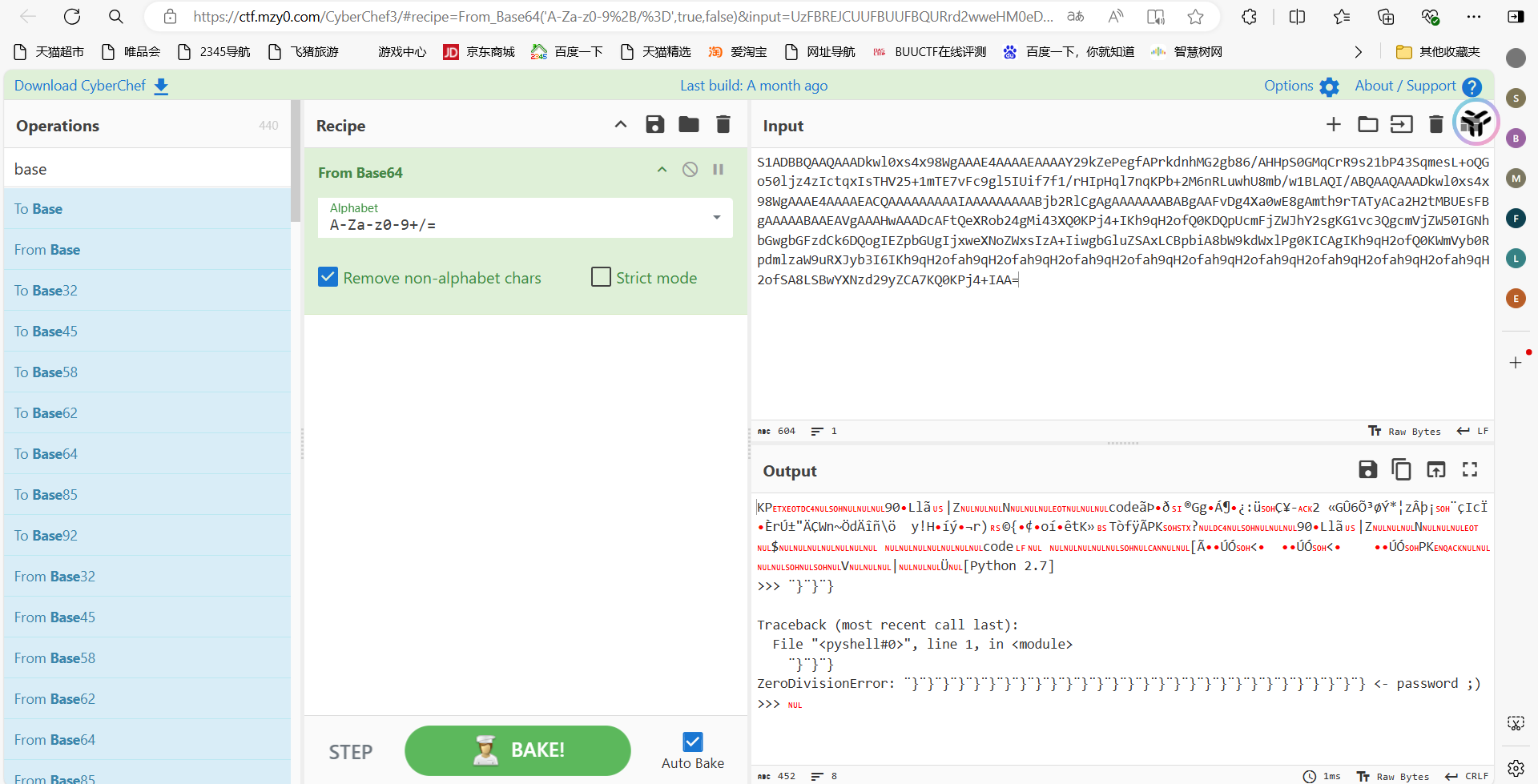

发现是base编码,base解码

发现存在pk文件

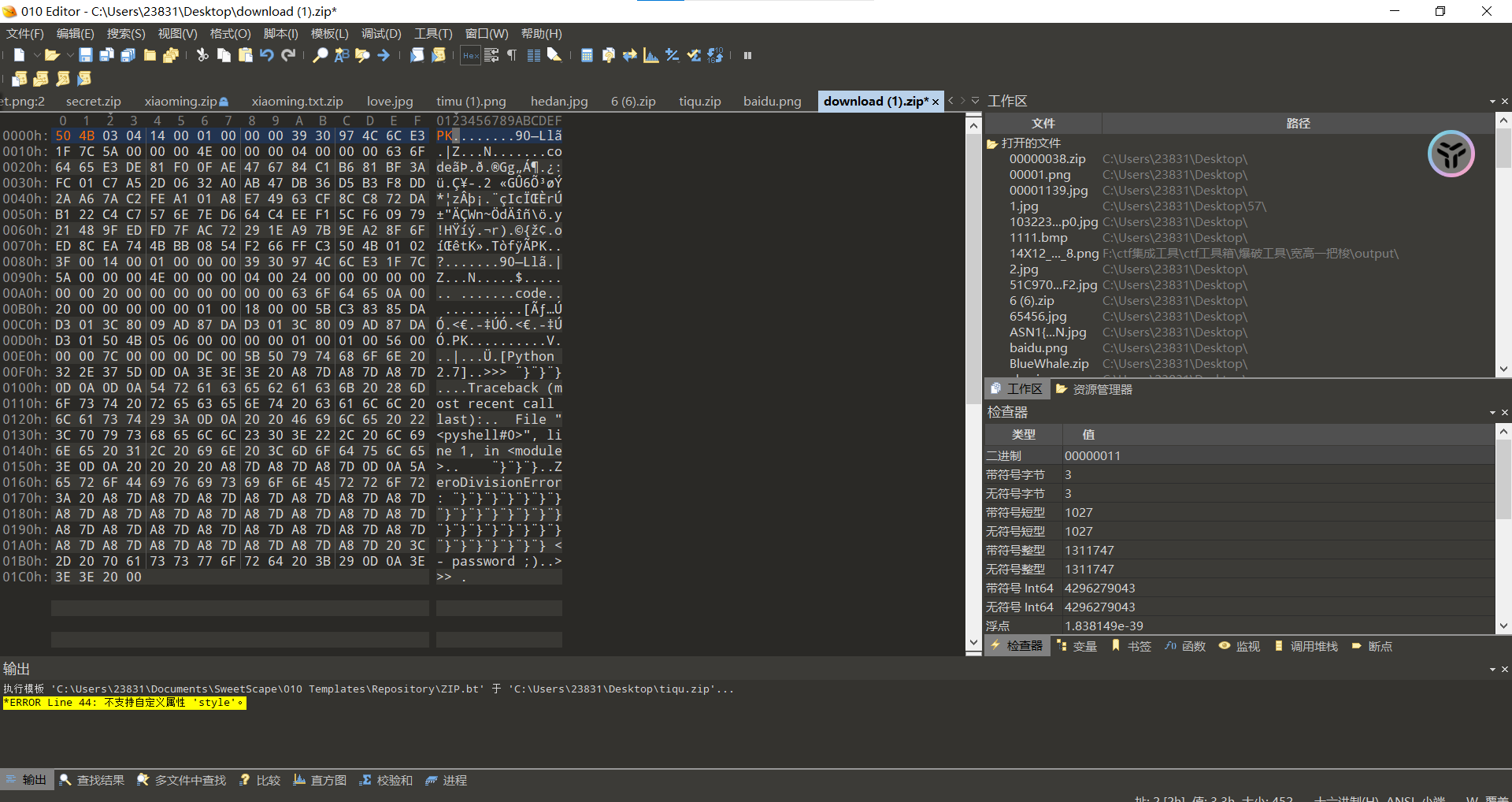

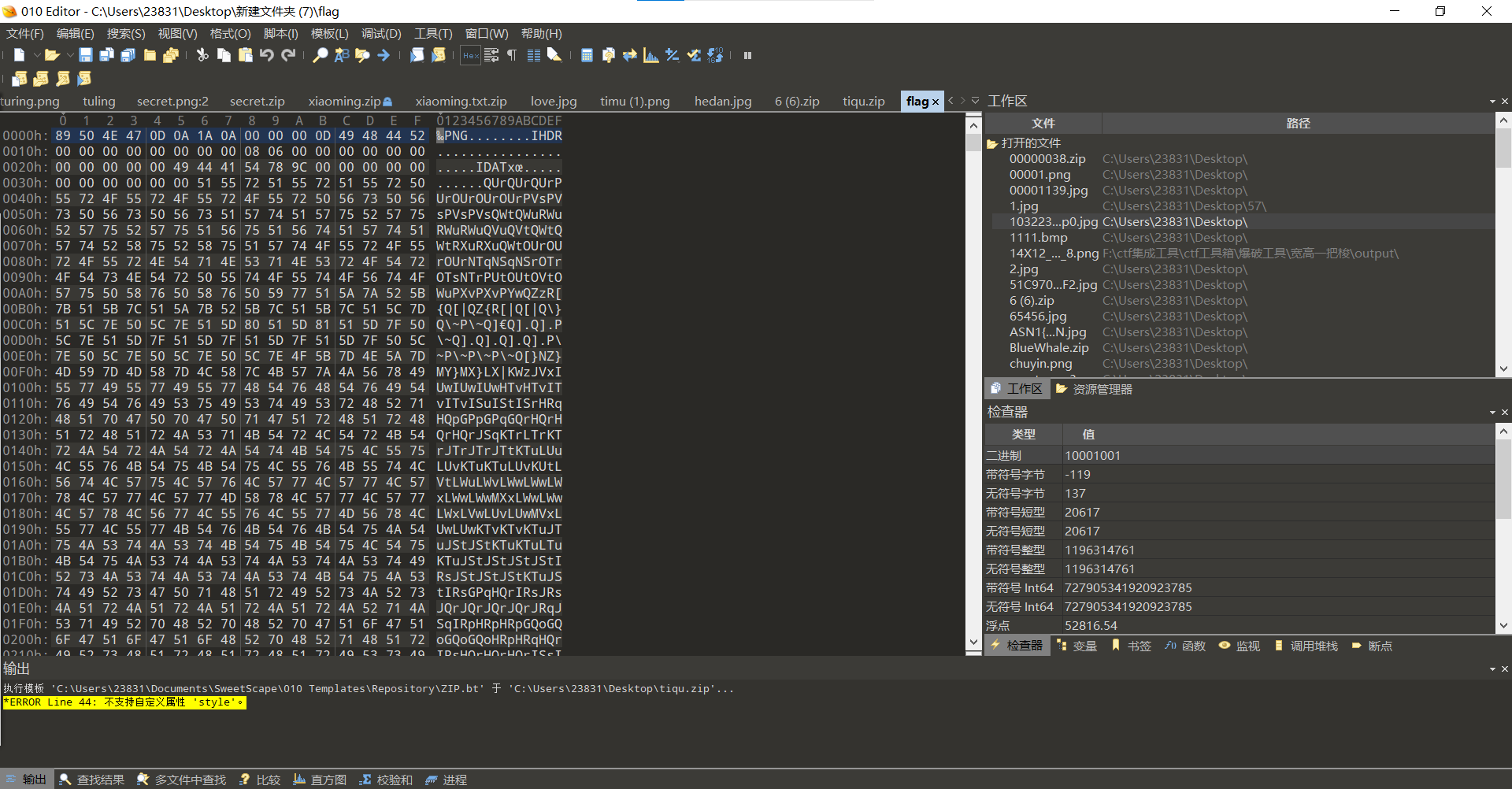

下载附件,010修改文件头

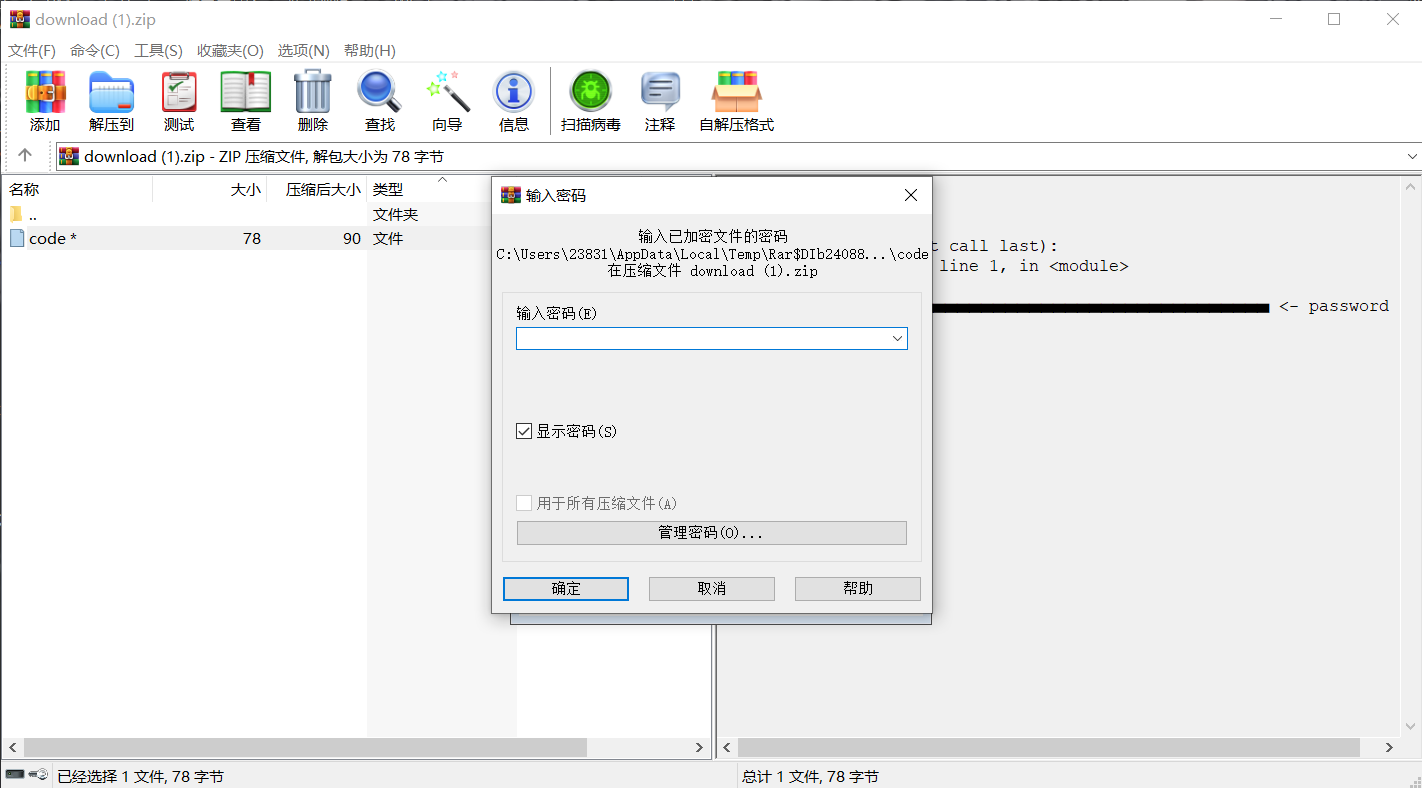

解压压缩包

发现有密码,旁边有提示

1 | [Python 2.7] |

一看就是0整除报错

integer division or modulo by zero

解压压缩包

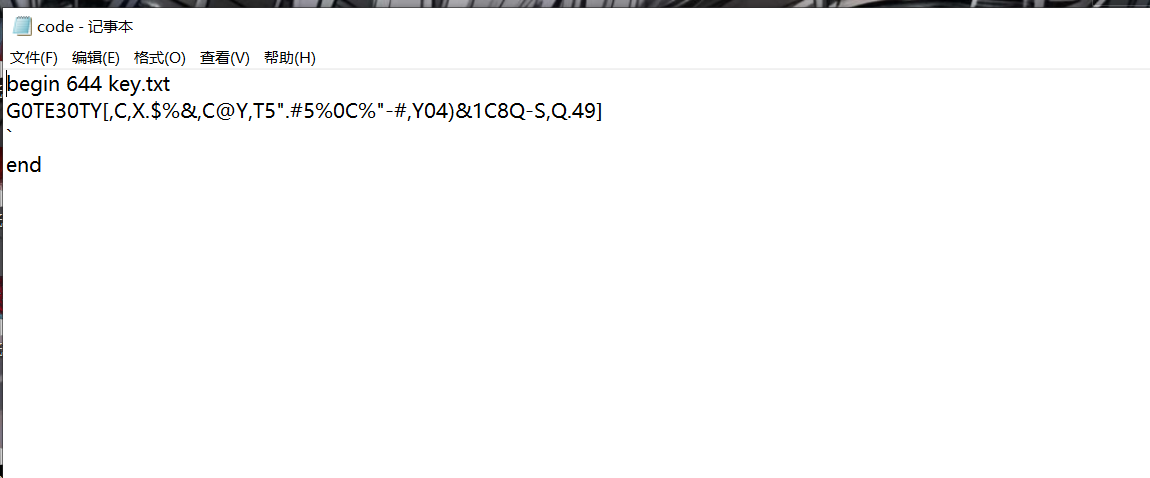

打开code文件

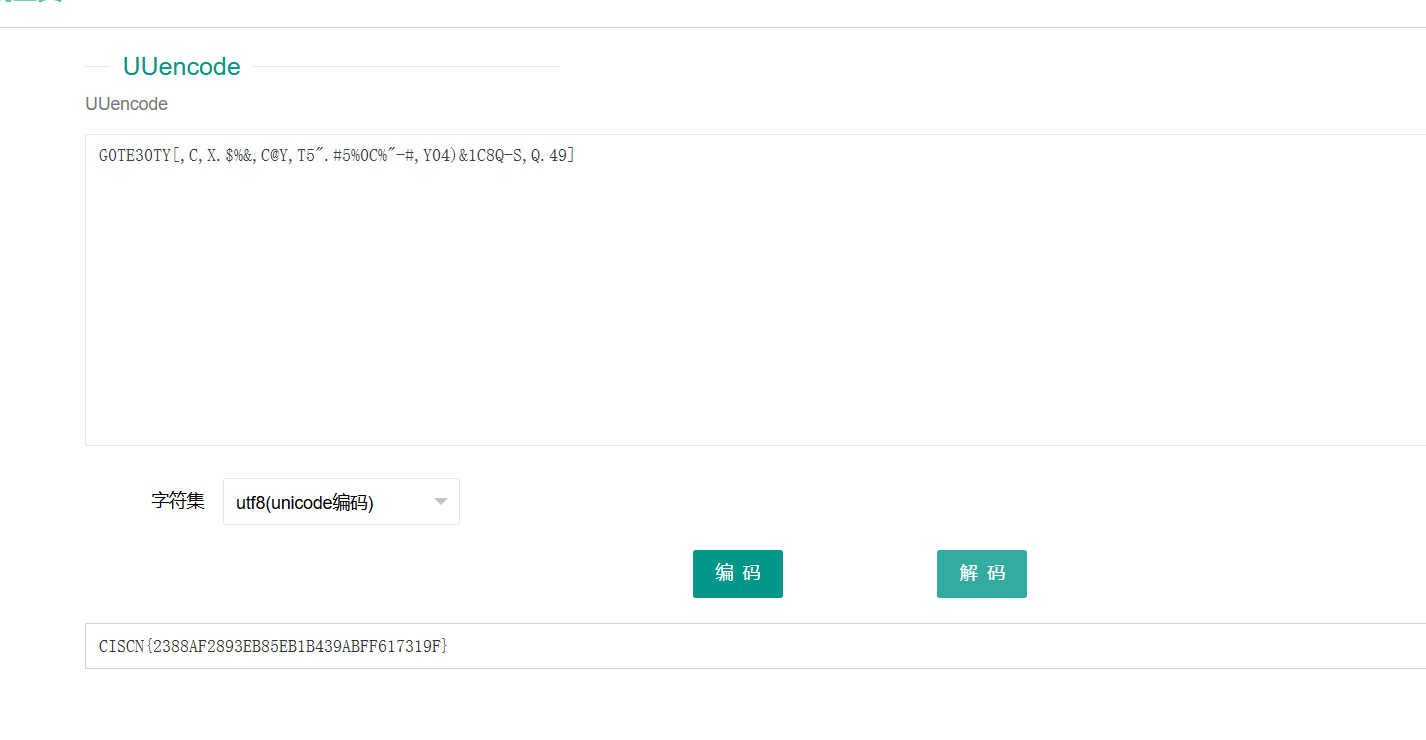

uuencode解码

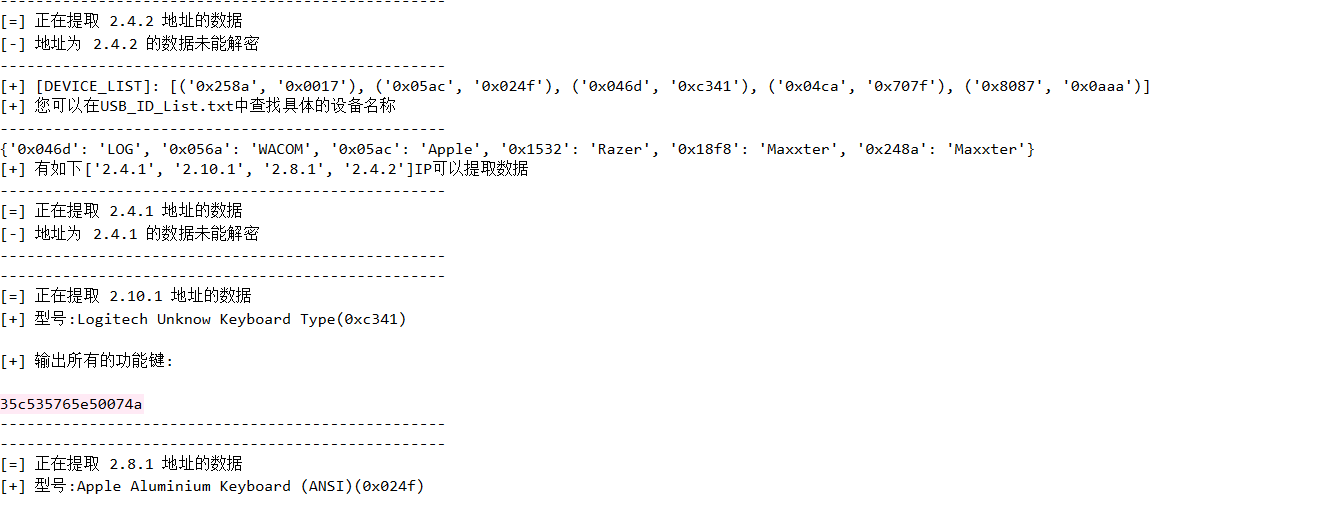

[CISCN 2022 初赛]ez_usb

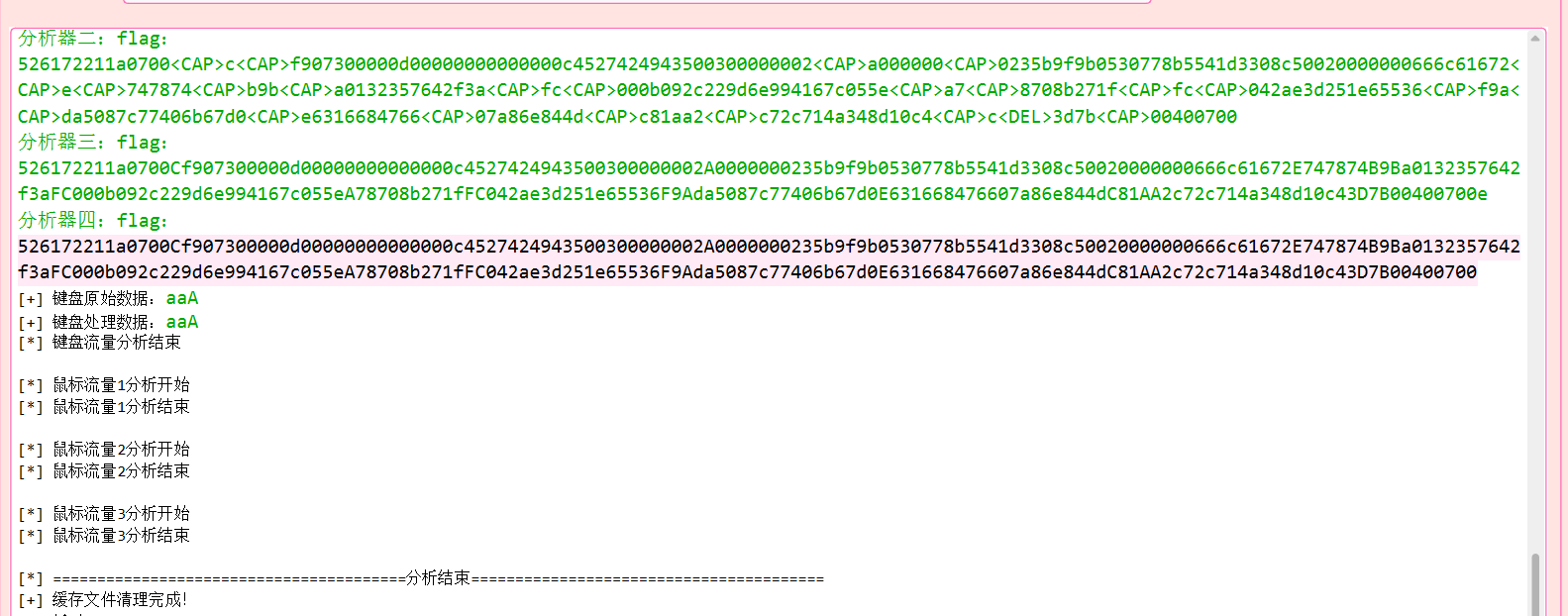

工具一把梭

得到一串数字

526172211a0700Cf907300000d00000000000000c4527424943500300000002A0000000235b9f9b0530778b5541d3308c50020000000666c61672E747874B9Ba0132357642f3aFC000b092c229d6e994167c055eA78708b271fFC042ae3d251e65536F9Ada5087c77406b67d0E631668476607a86e844dC81AA2c72c714a348d10c43D7B00400700

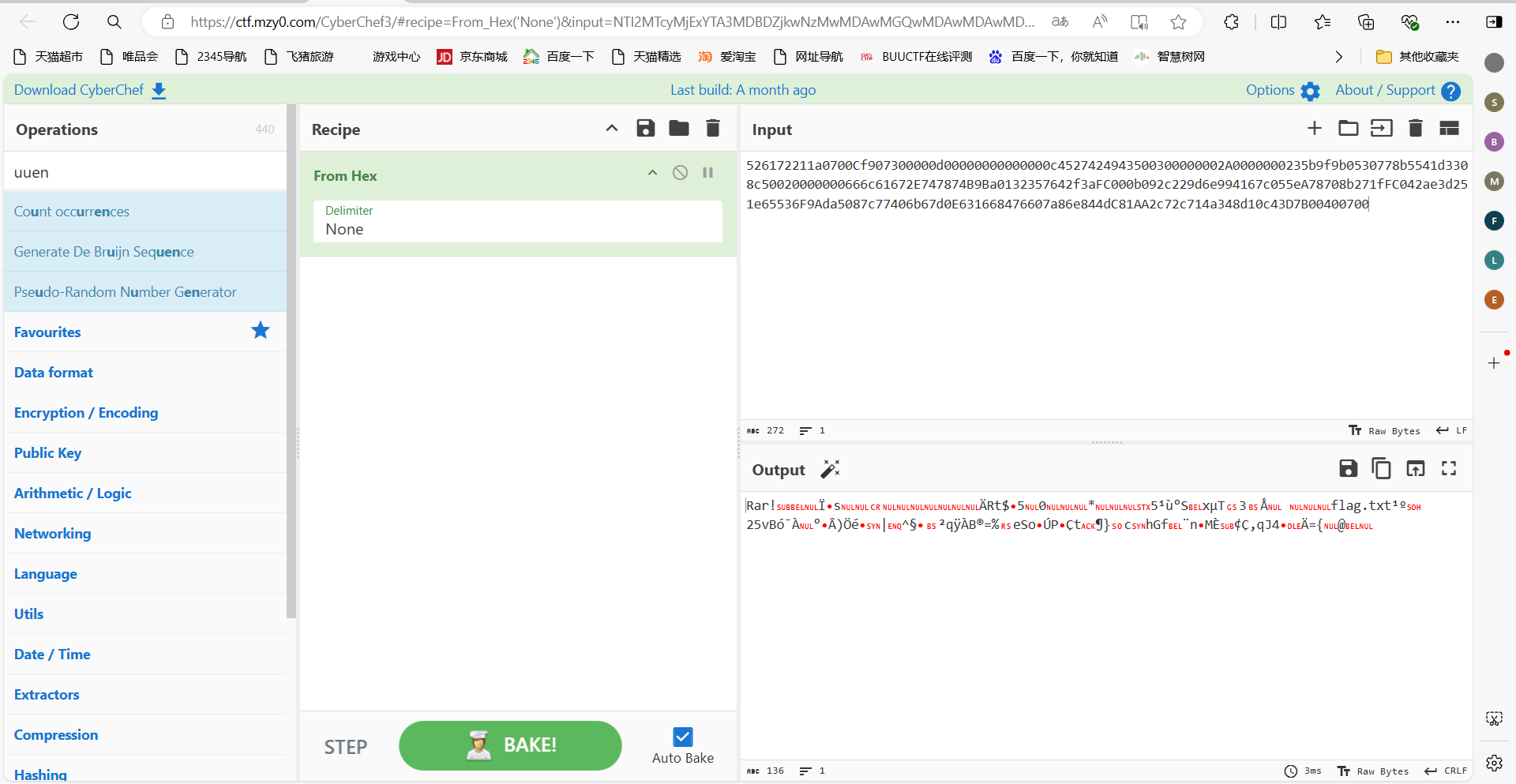

看着很眼熟,rar十六进制文件

下载保存rar文件,解压rar压缩包

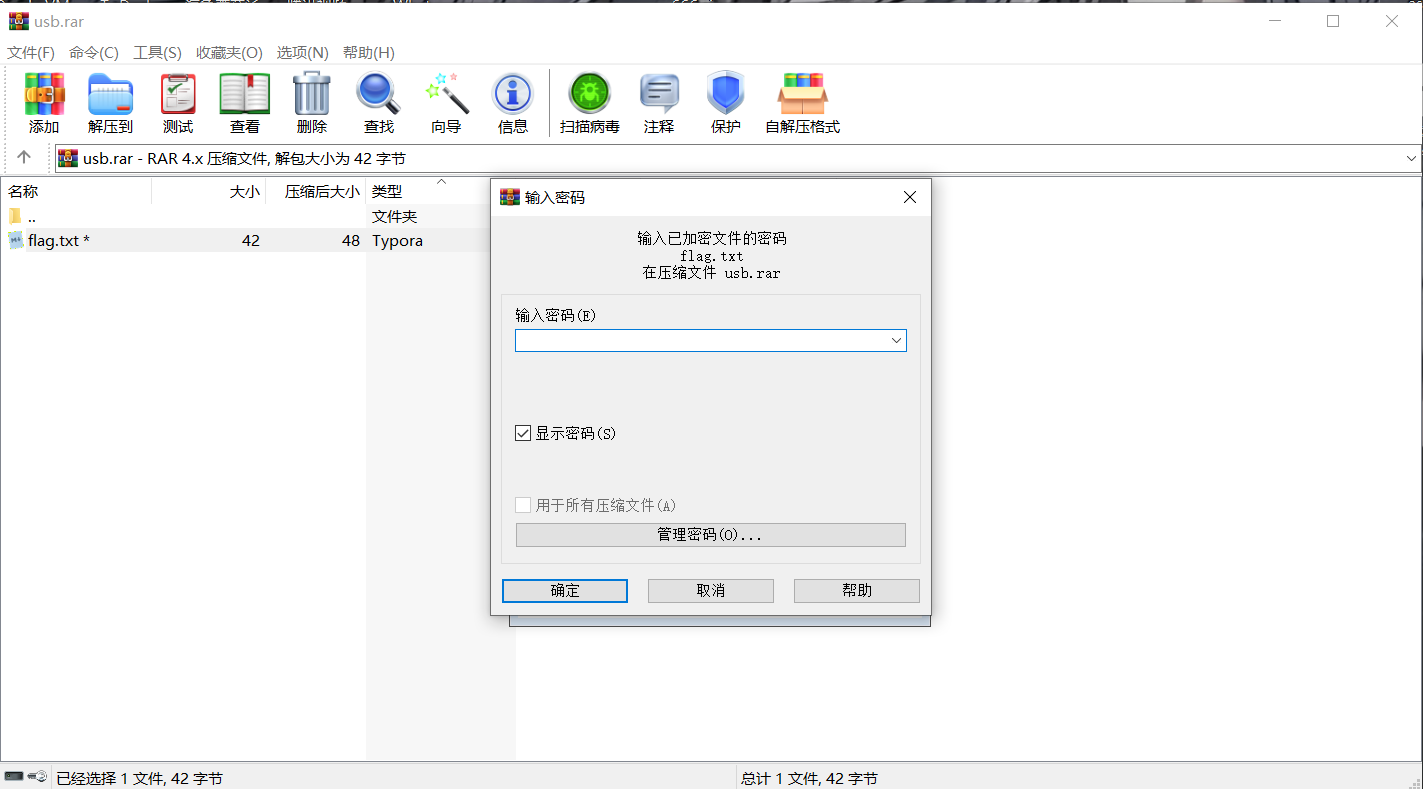

发现有密码,继续中工具里找

压缩包密码就是35c535765e50074a

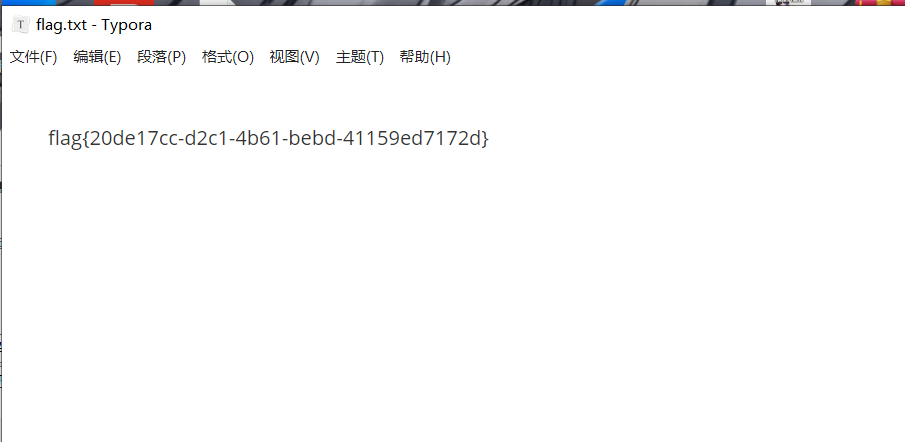

解压压缩包,打开文本找到flag

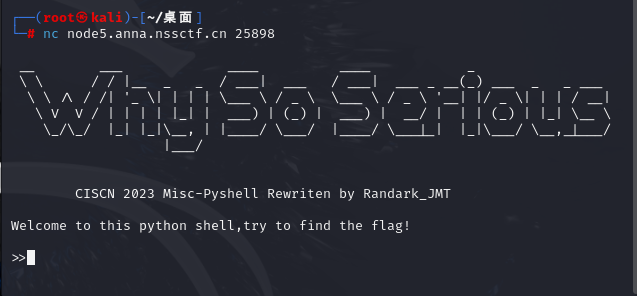

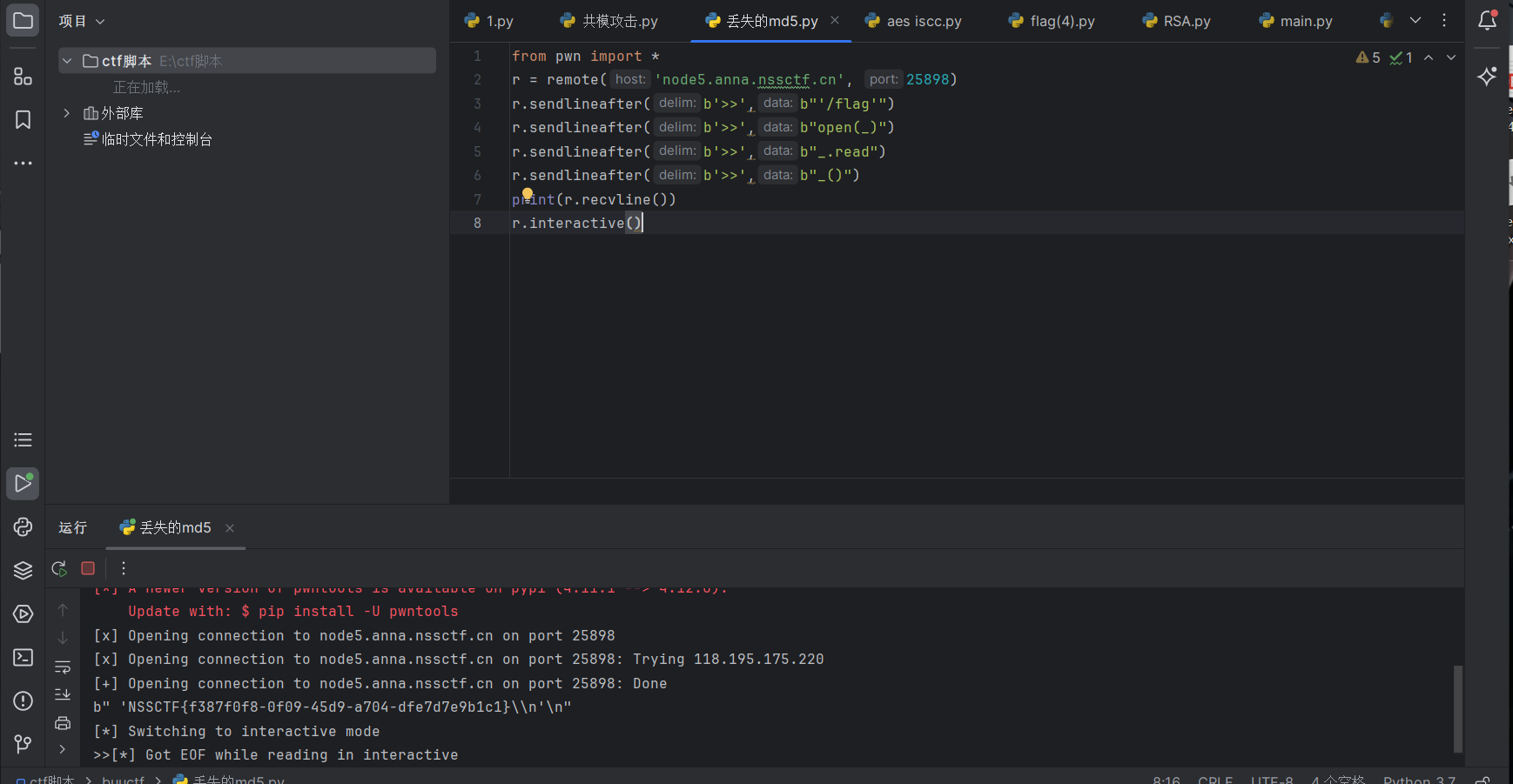

[CISCN 2023 初赛]pyshell

题目描述

题目内容:flag在/flag

开启环境

沙箱逃逸

exp:

1 | from pwn import * |

运行得到flag

[CISCN 2022 东北]Conversion

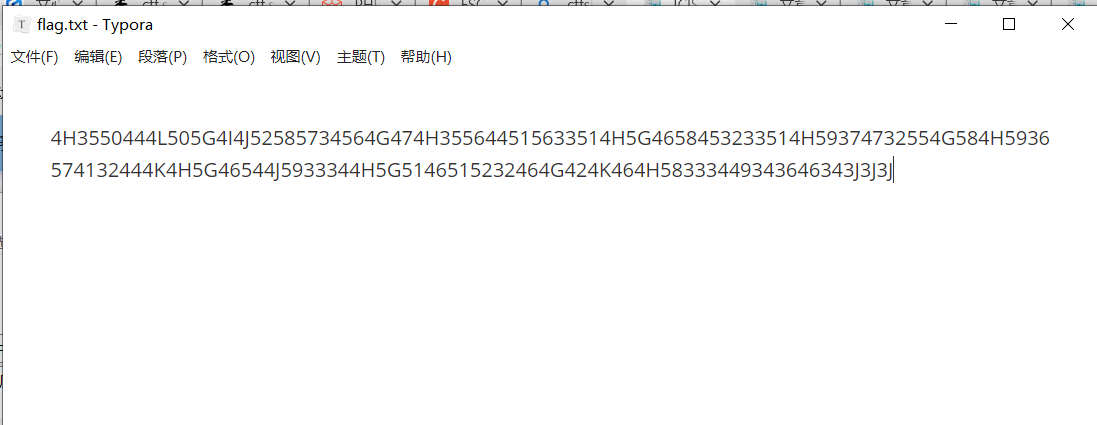

下载附件

凯撒解码 偏移6

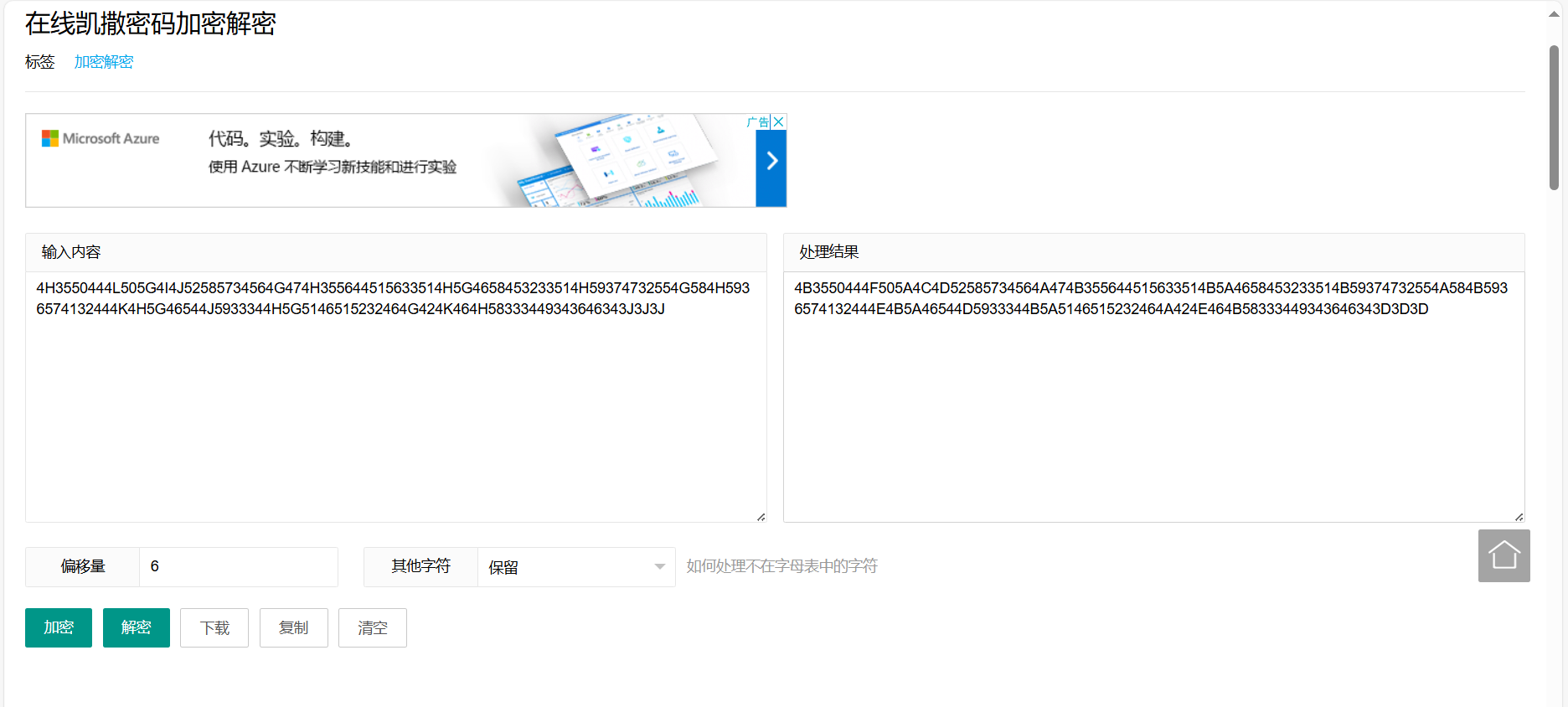

hex解码

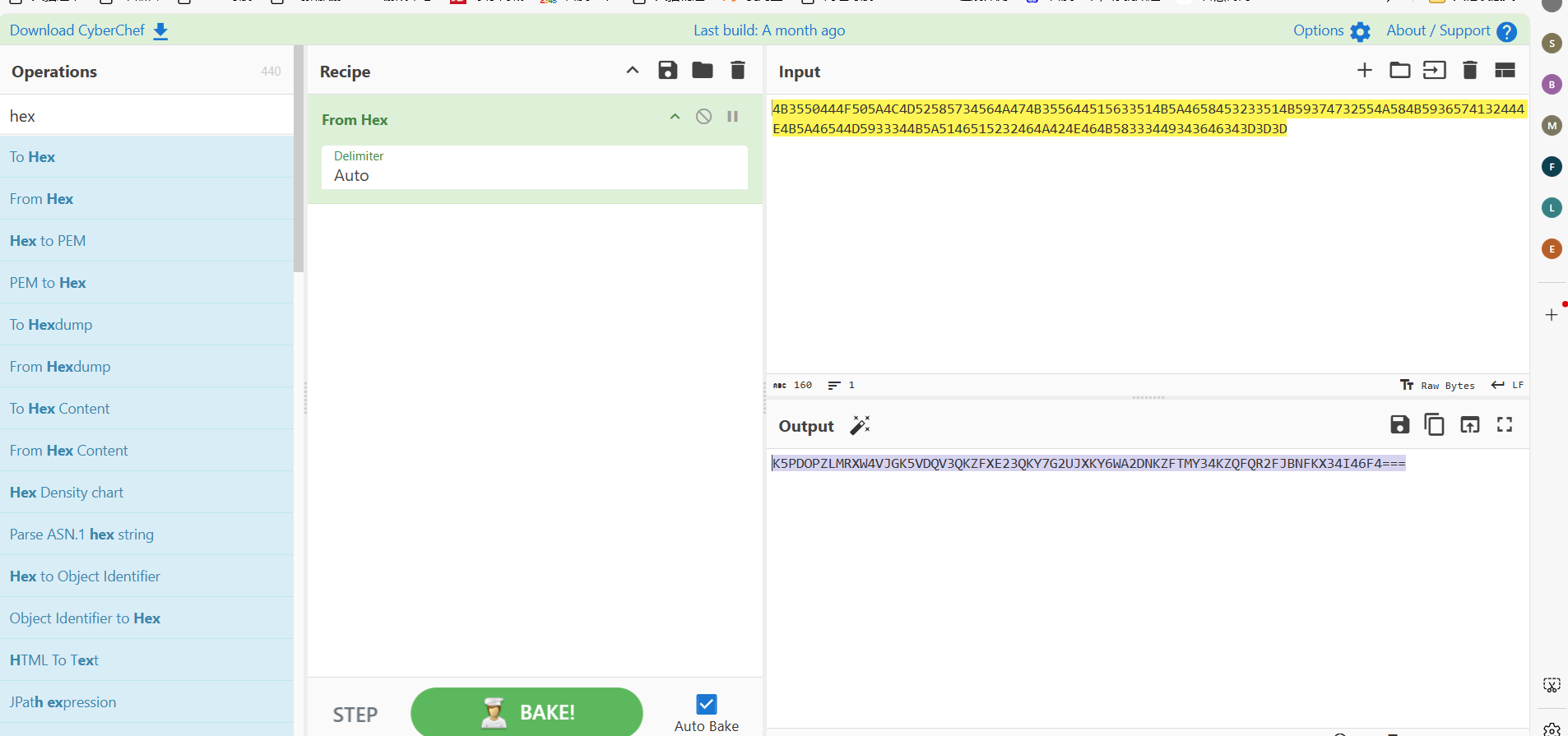

base32解码

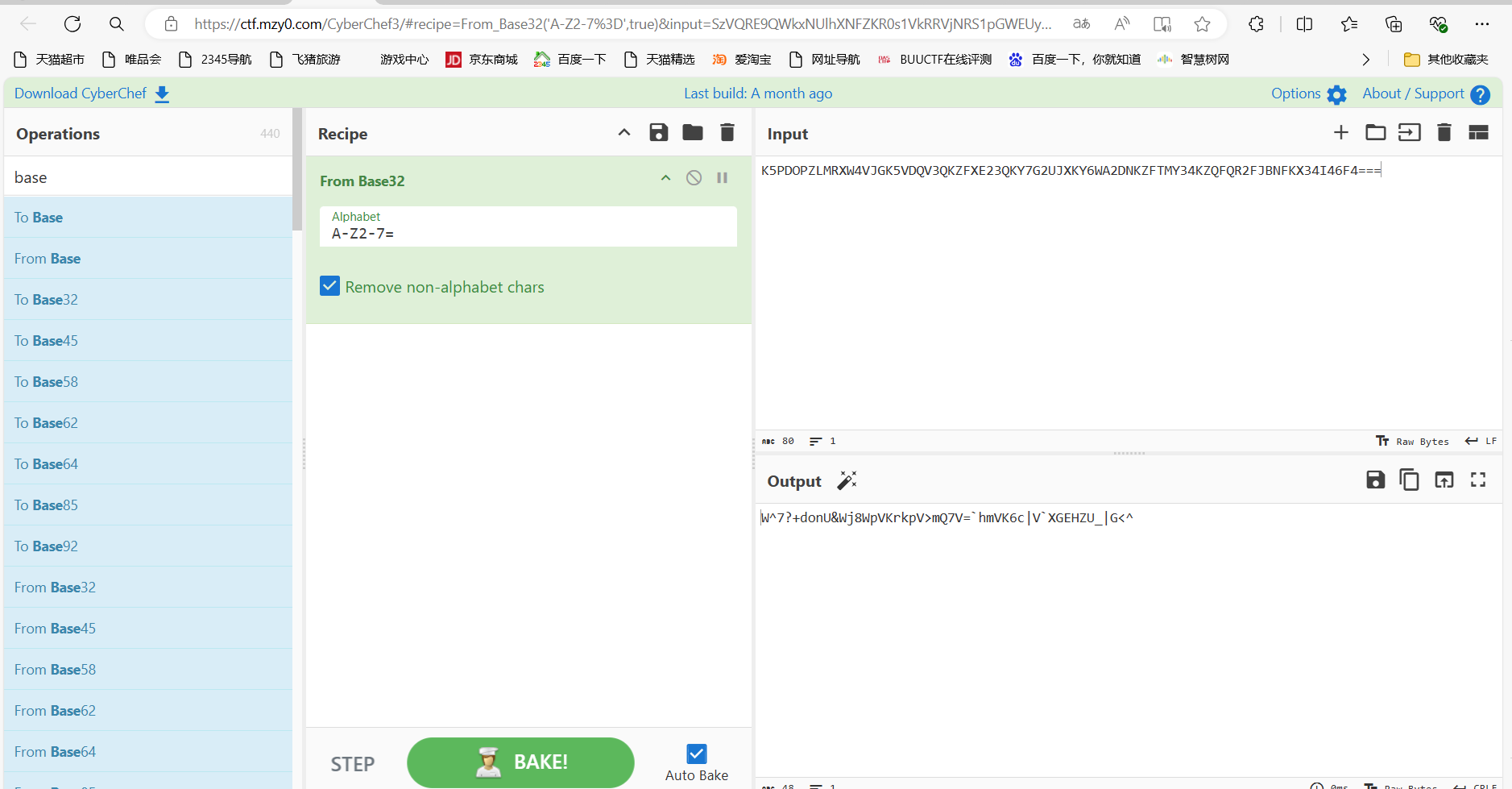

base85解码

[CISCN 2022 初赛]everlasting_night

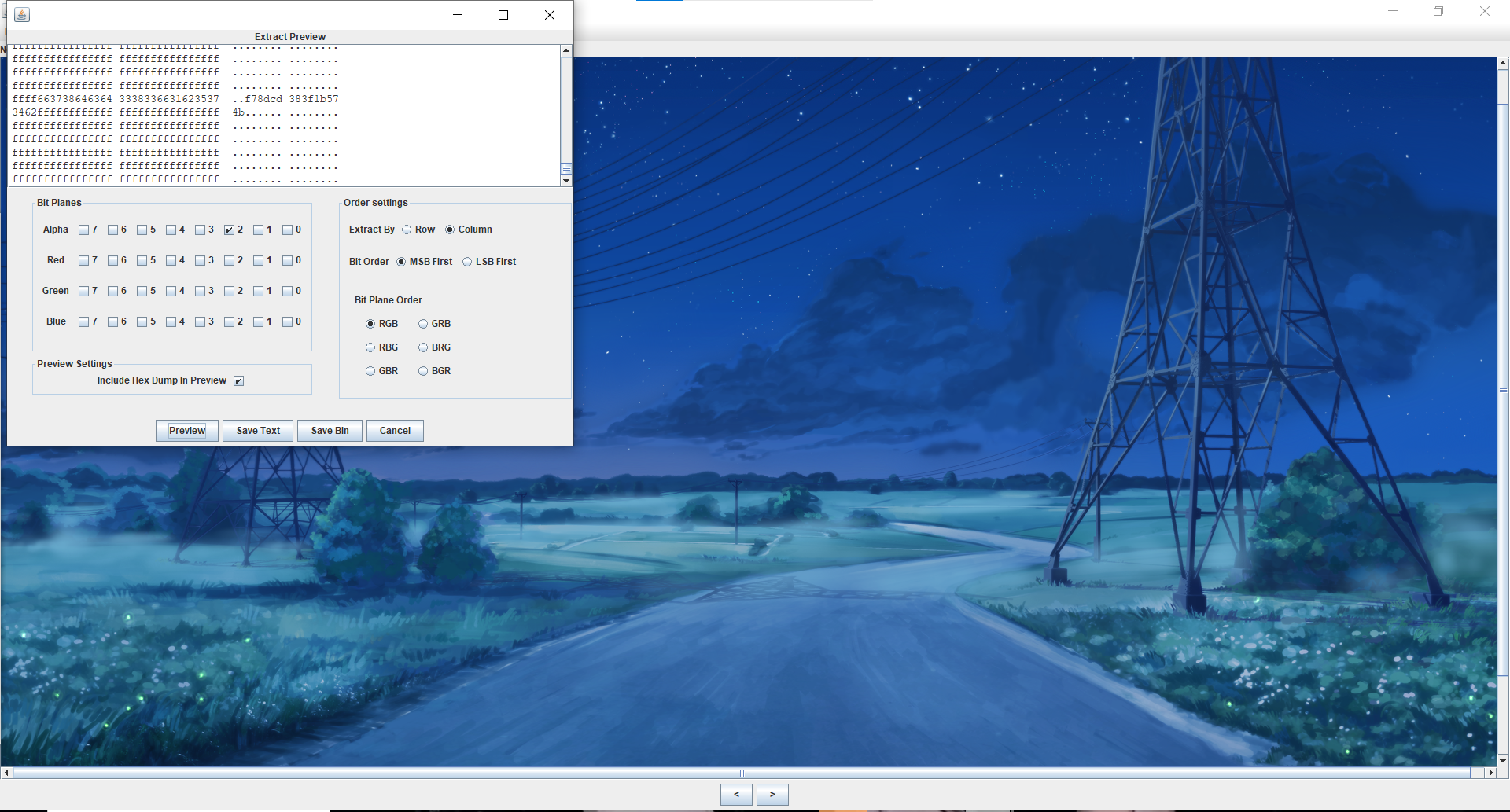

下载附件,通过stegsolve查看图片alpha通道2,发现一串字符 f78dcd383f1b574b

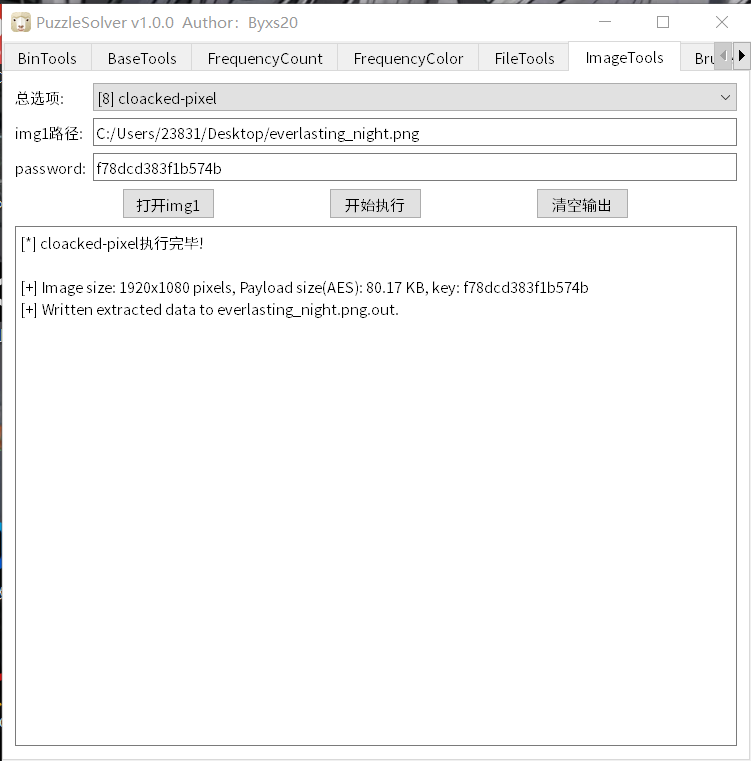

考虑lsb隐写加密码,直接b神工具一把梭

改后缀解压压缩包

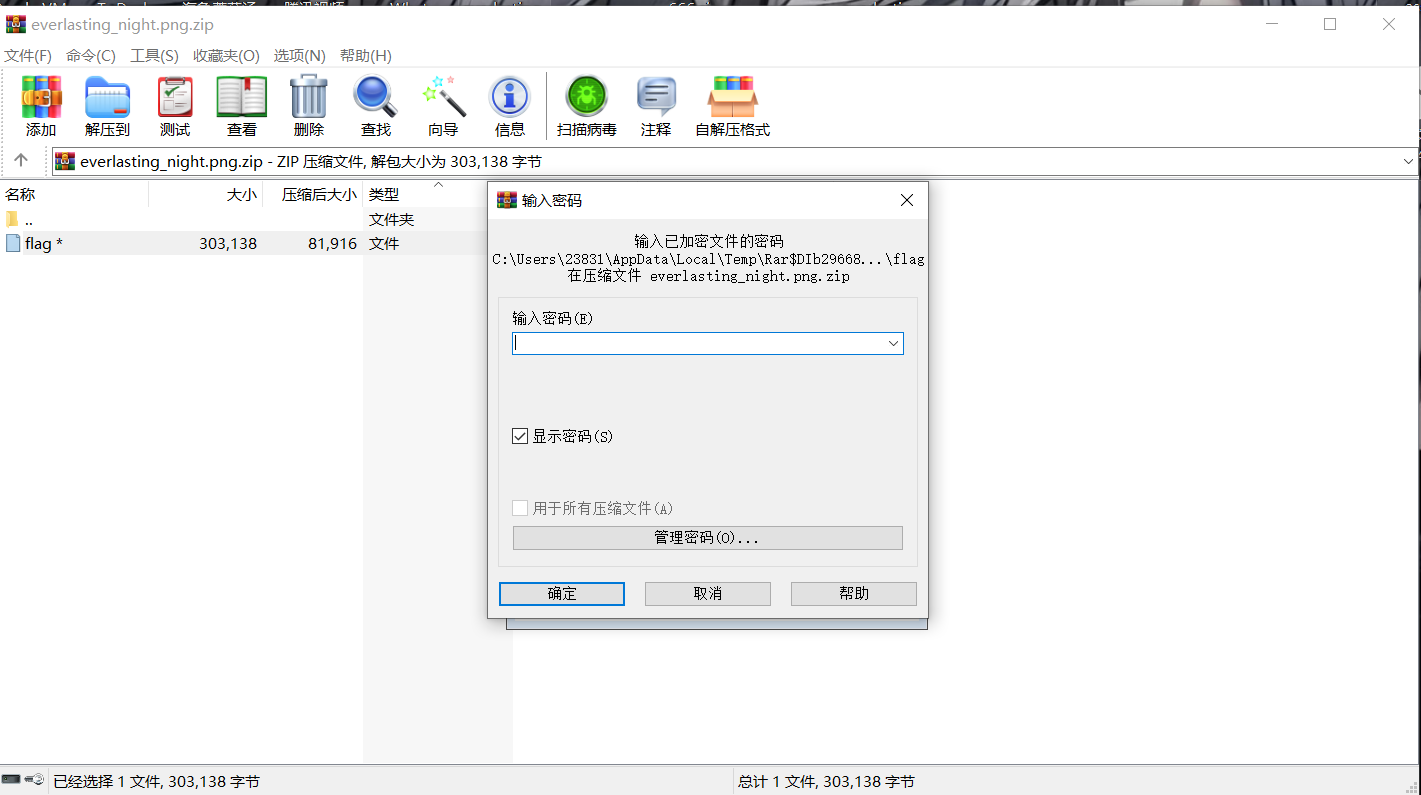

发现有密码,010查看图片

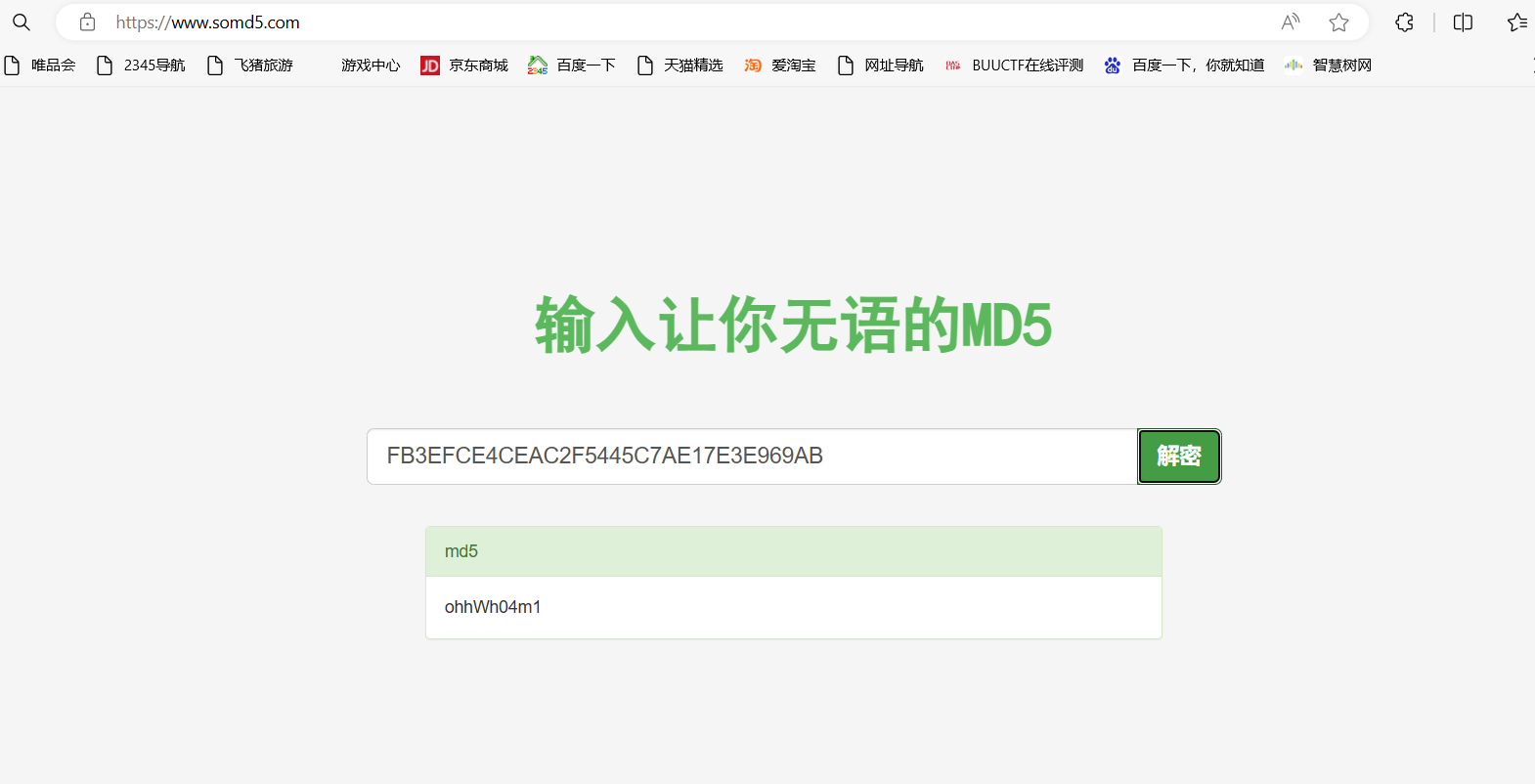

png文件末尾十六进制尝试是md5编码,somd5解码

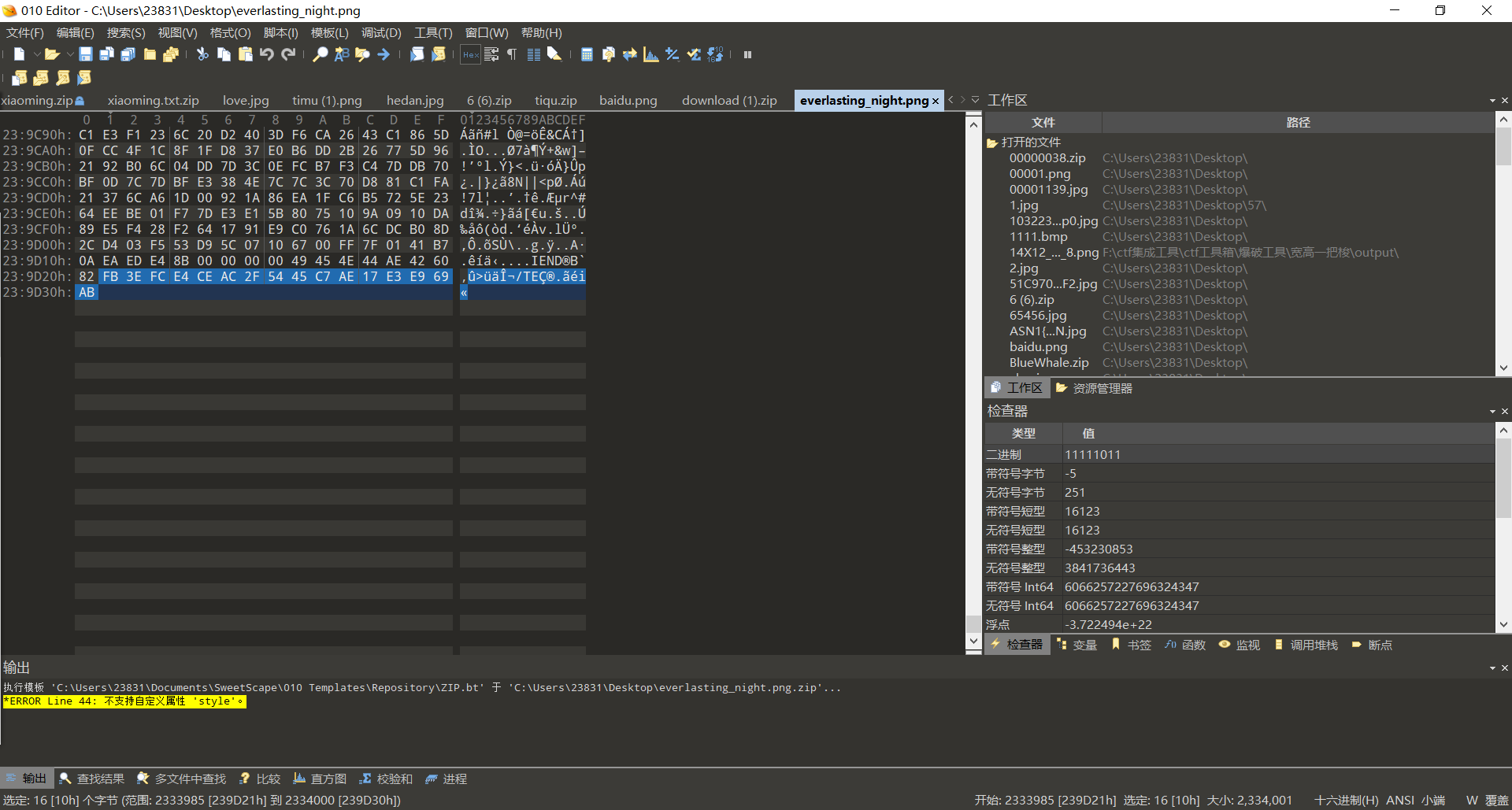

解压压缩包,010查看无后缀文件

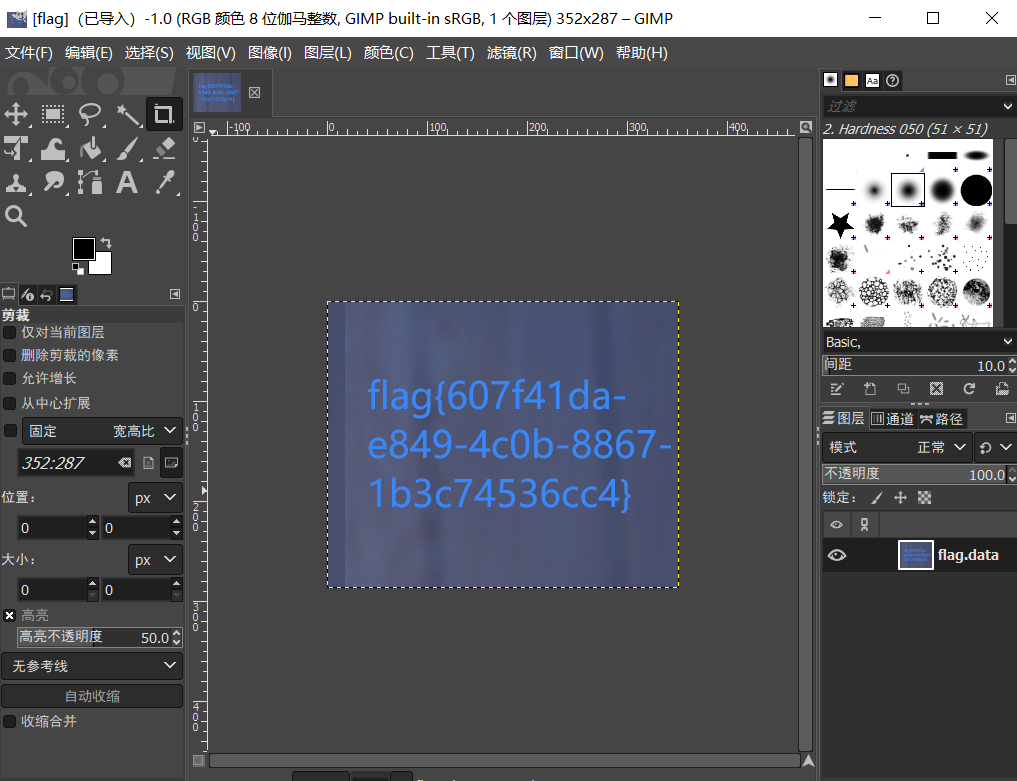

发现是png文件,改后缀发现打开看不了,尝试后缀改.data,用gimp打开调整宽352

[CISCN 2021初赛]robot

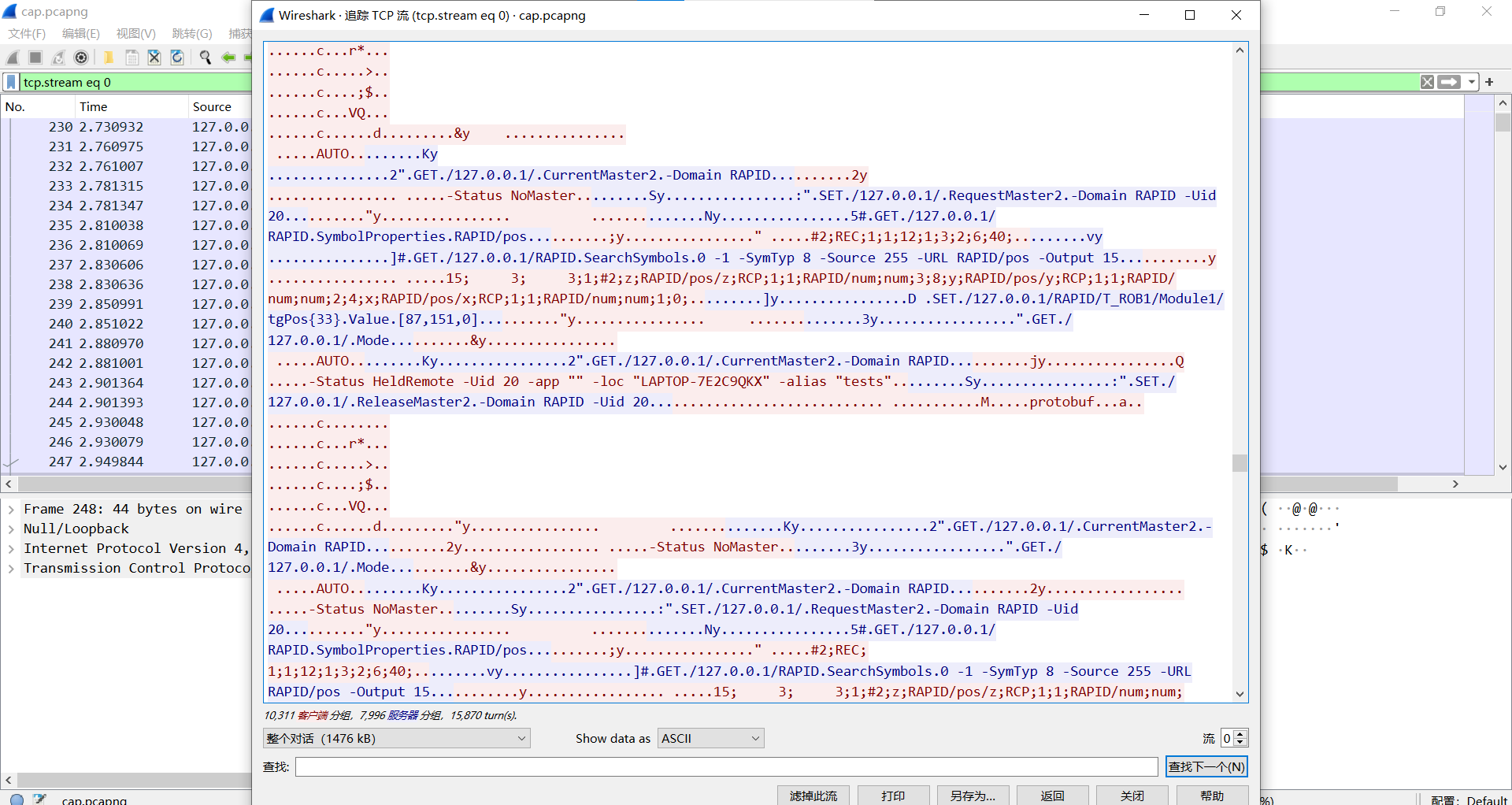

TCP追踪发现有坐标痕迹

保存整条流量为txt

坐标画图exp:

1 | from PIL import Image |

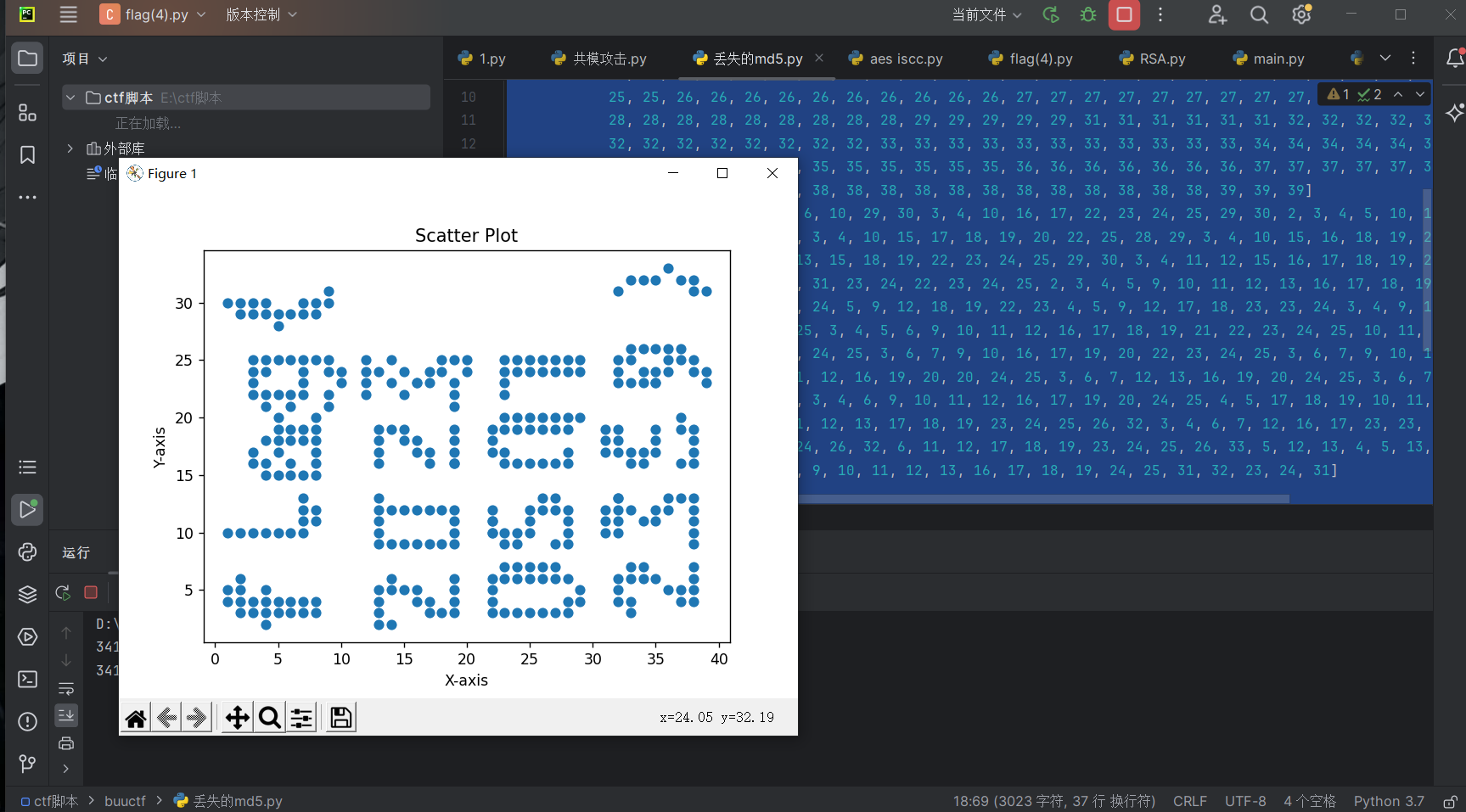

运行查看图片

md5加密

flag{d4f1fb80bc11ffd722861367747c0f10}

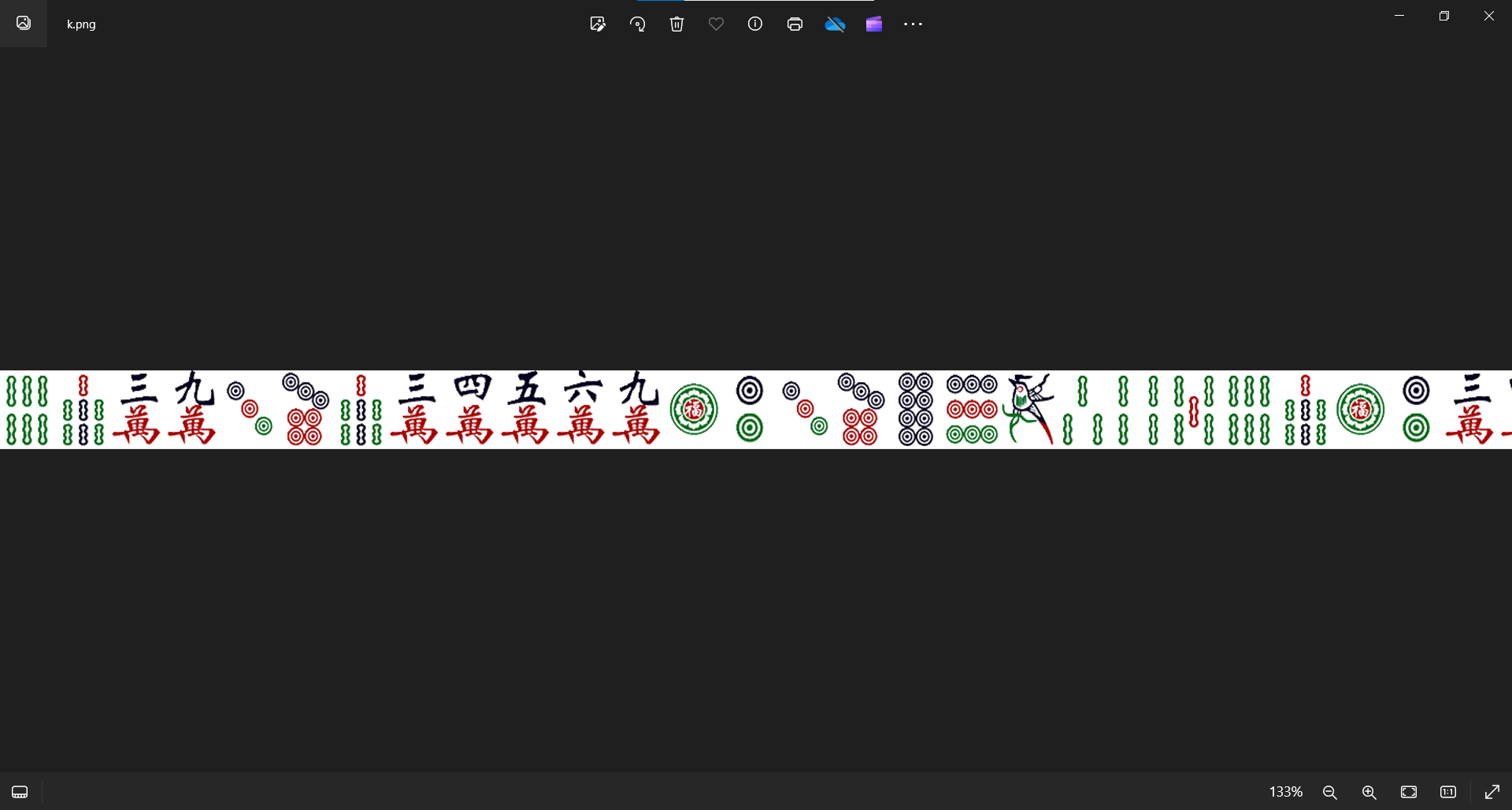

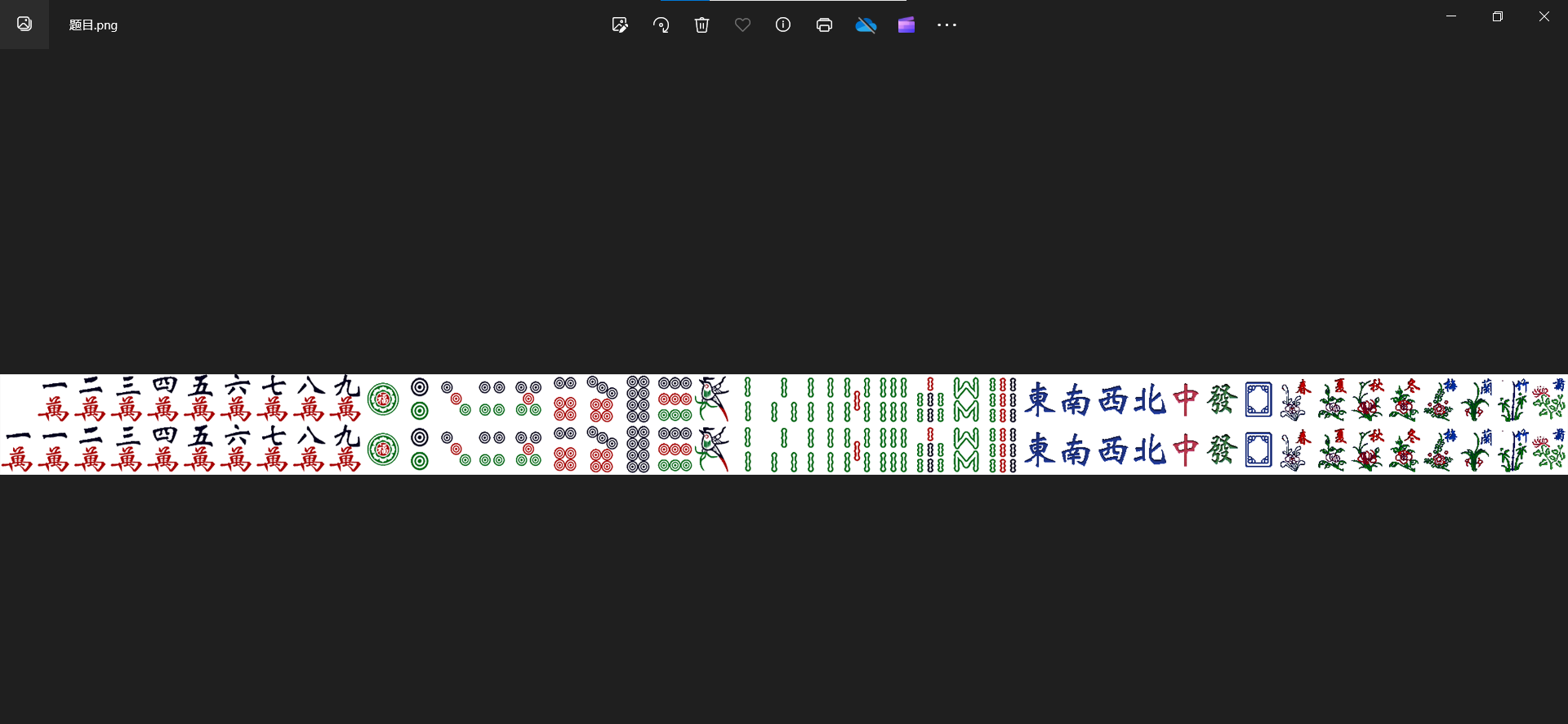

[CISCN 2023 初赛]国粹

下载附件

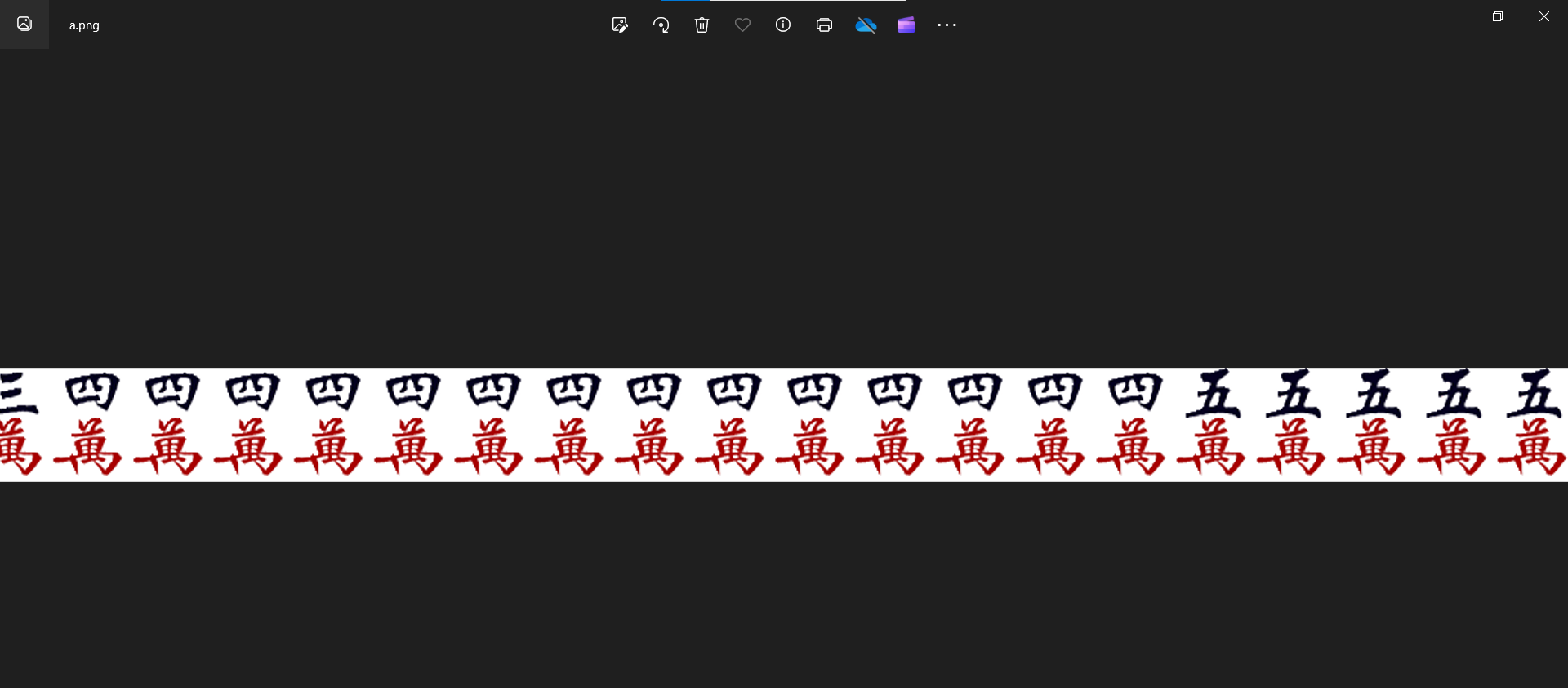

查看题目.png

按编号排序 1-42,将a图片和k图片进行拼接,a图片每个花色与k的每个花色一一对应,按万字牌、筒字牌、条字牌、花色种类的顺序排序1-42,得到多组坐标

查看另外两个文件

a.png和k.png代表x轴和y轴

exp:

1 | import matplotlib.pyplot as plt |

运行得到flag

flag{202305012359}

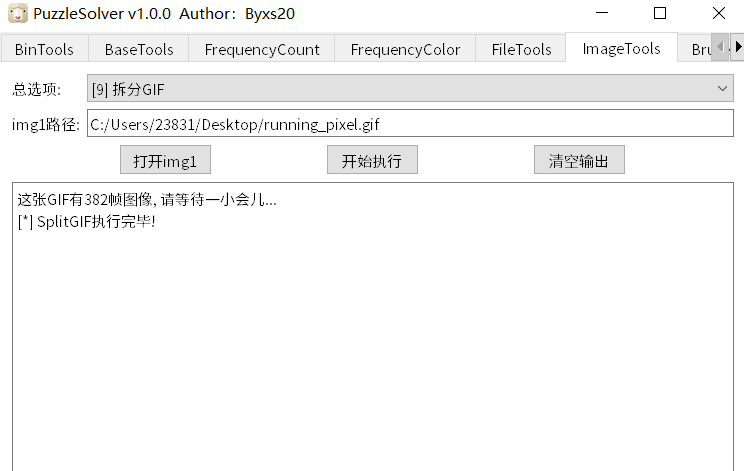

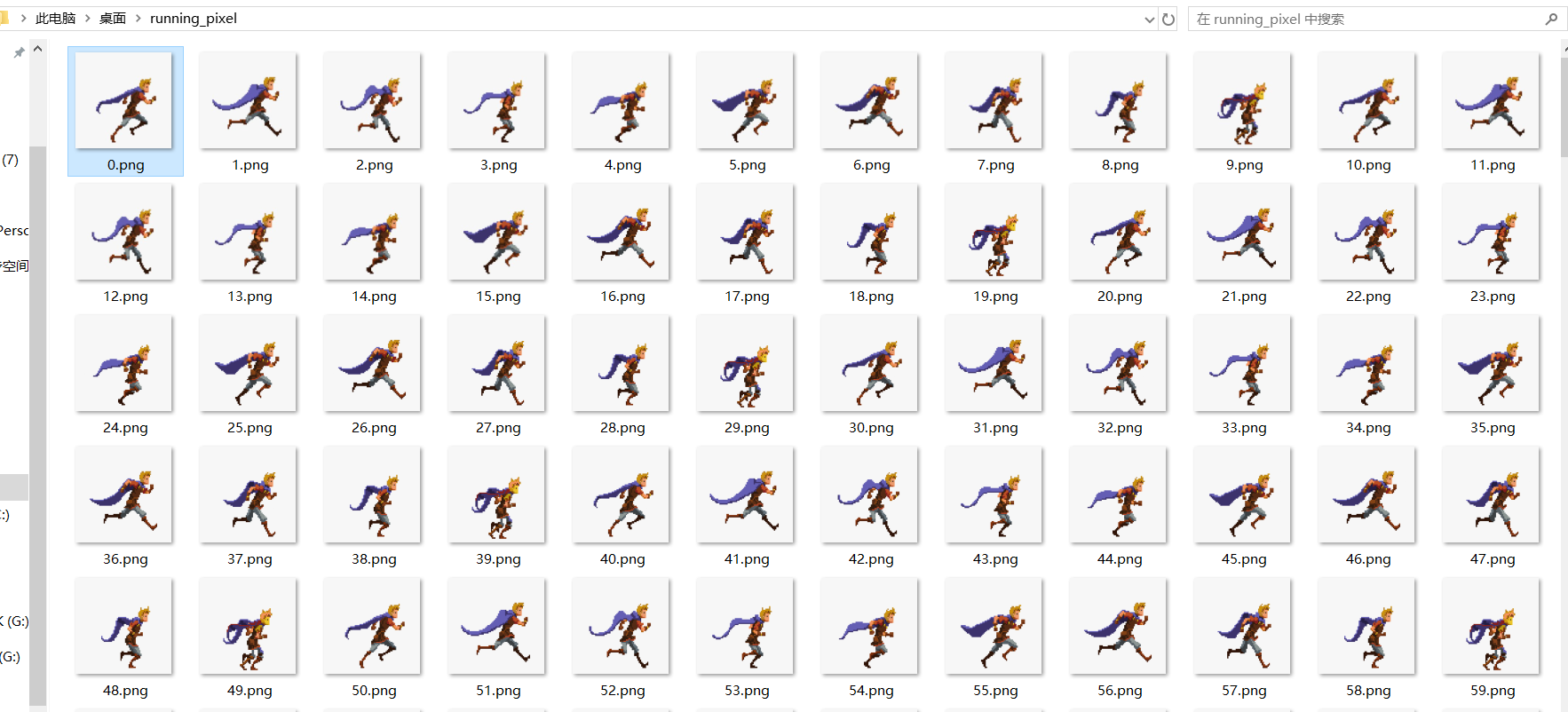

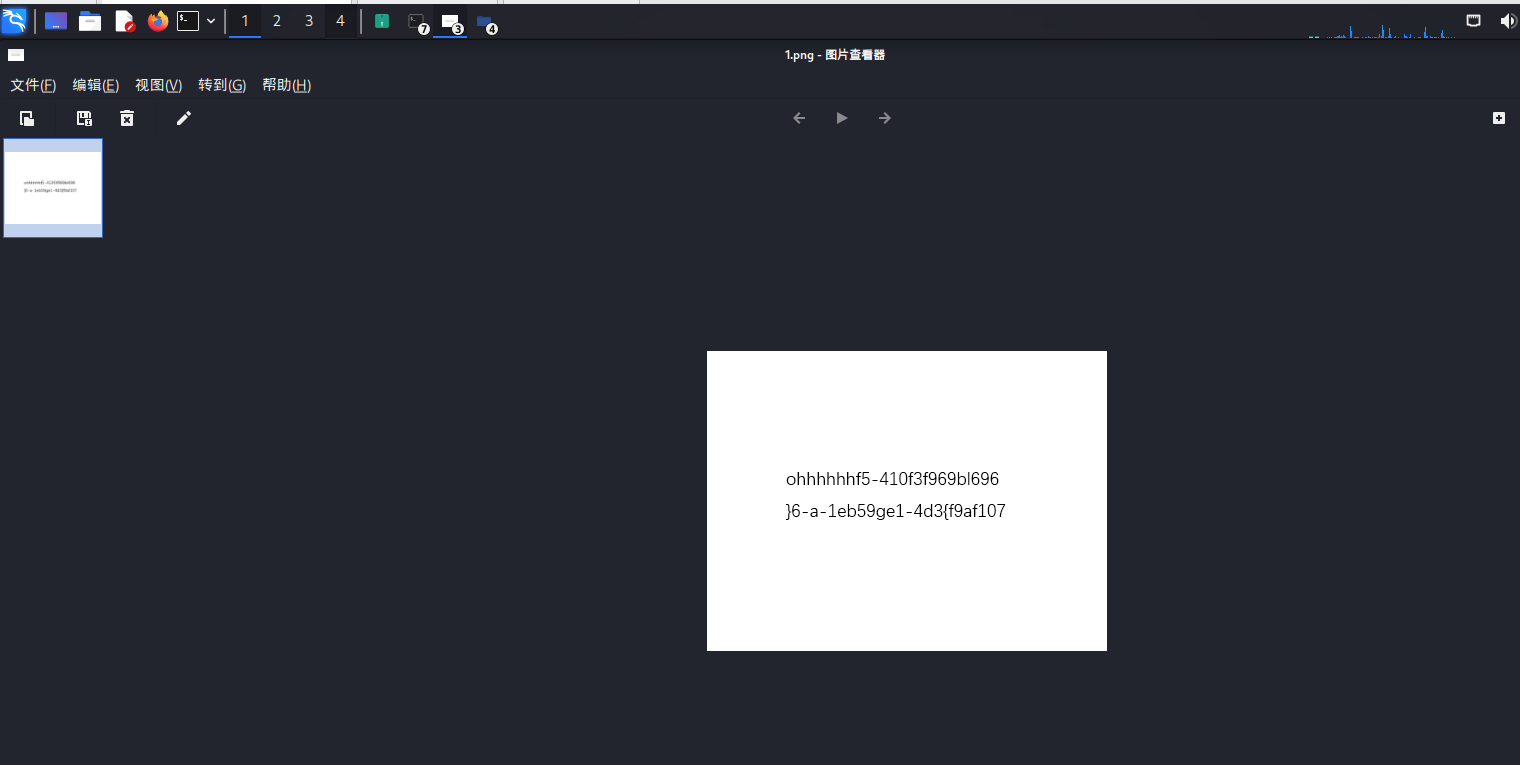

[CISCN 2021初赛]running_pixel

下载附件

查看文件

gif分离

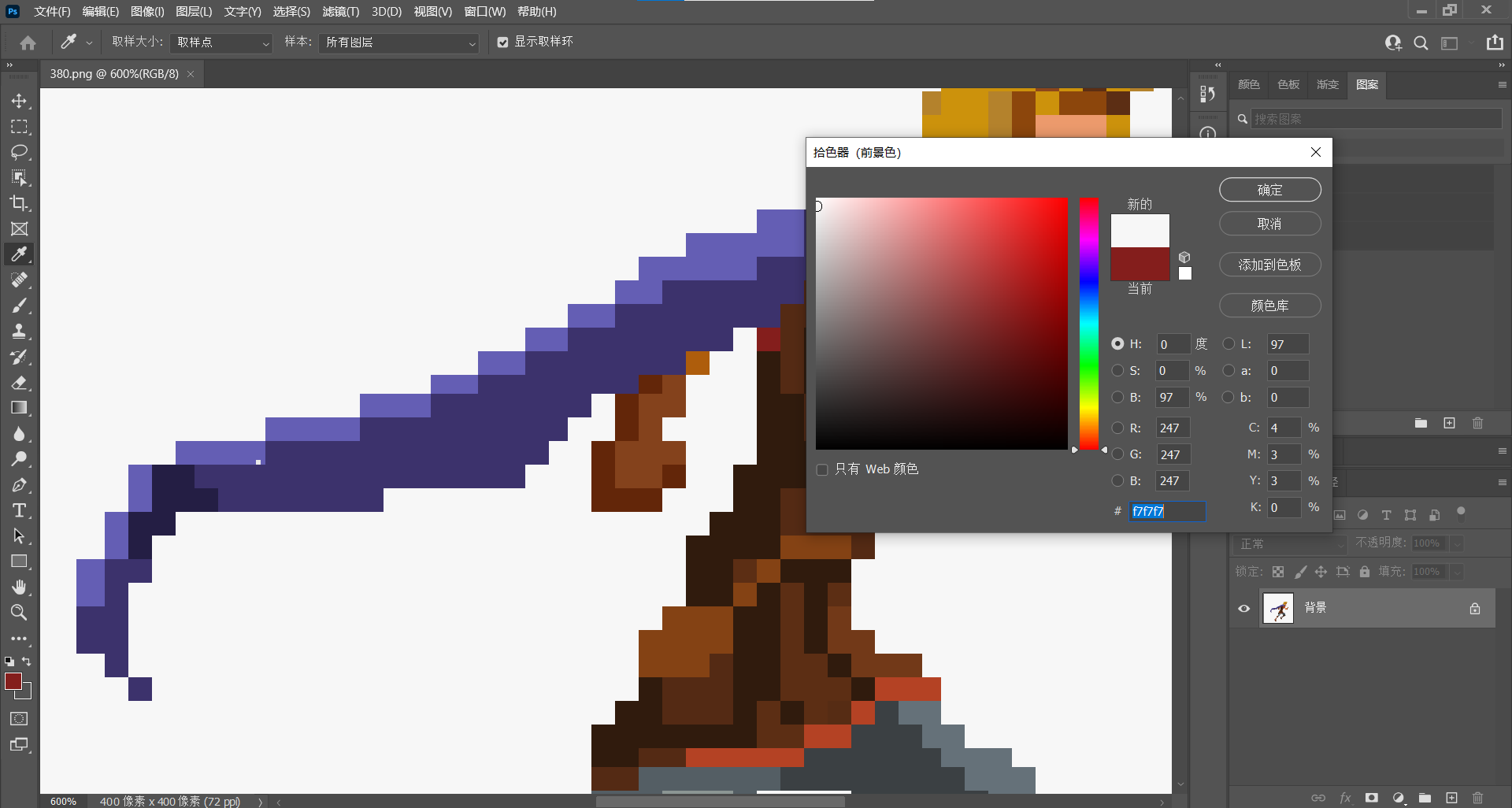

ps查看图片,背景是(247,247,247)

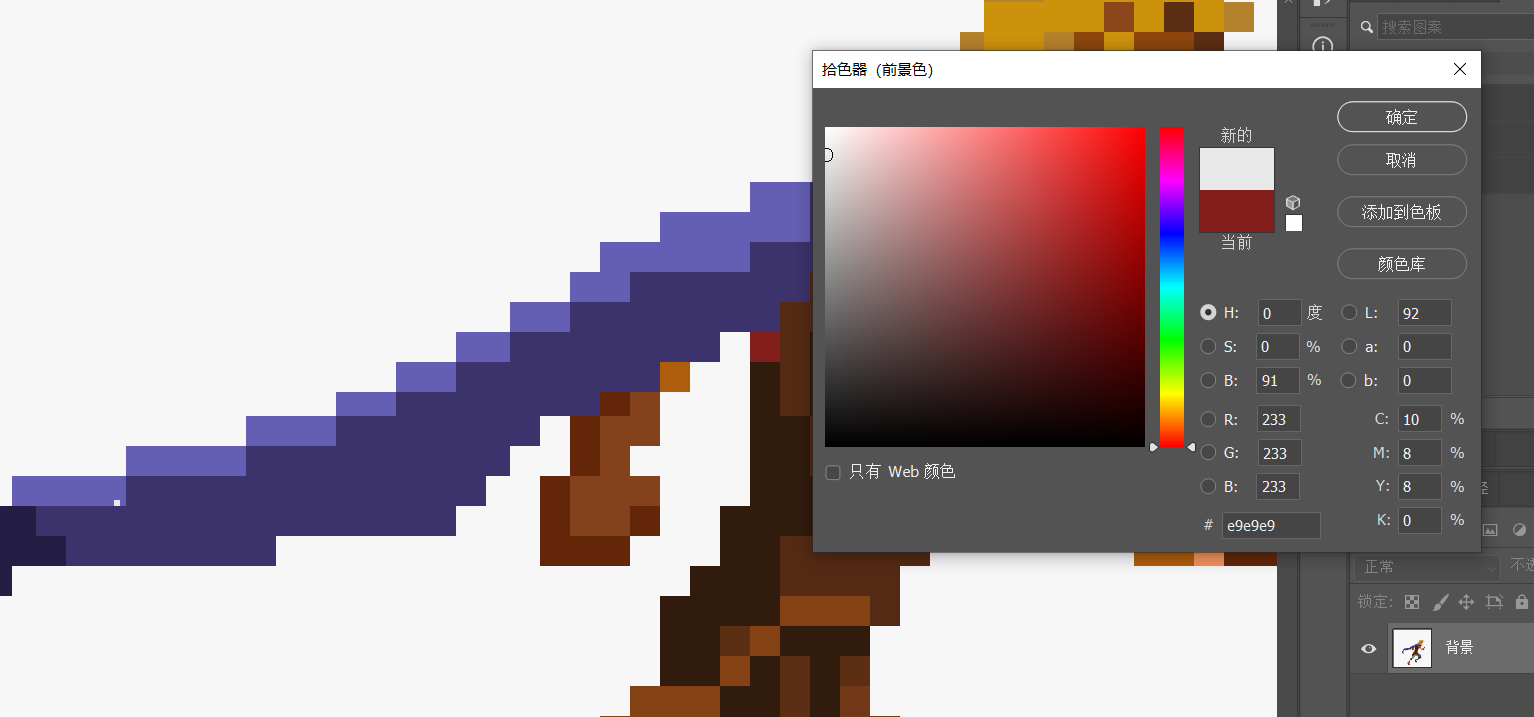

部分图片有小白点,背景是(233,233,233)

提取所有图片像素

exp:

1 | from PIL import Image |

得到图片

CISCN{12504d0f-9de1-4b00-87a5-a5fdd0986a00}

[CISCN 2022 初赛]babydisk

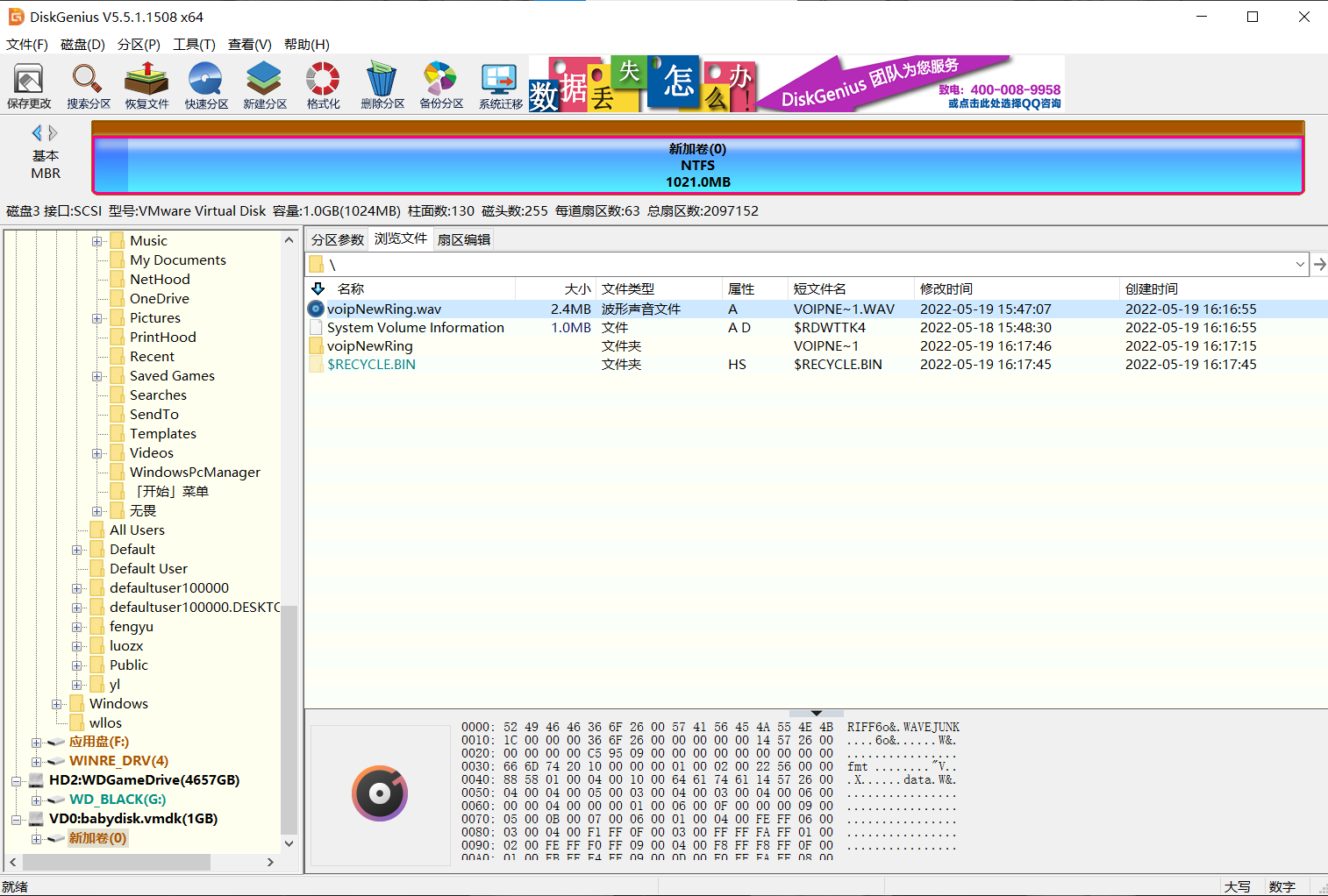

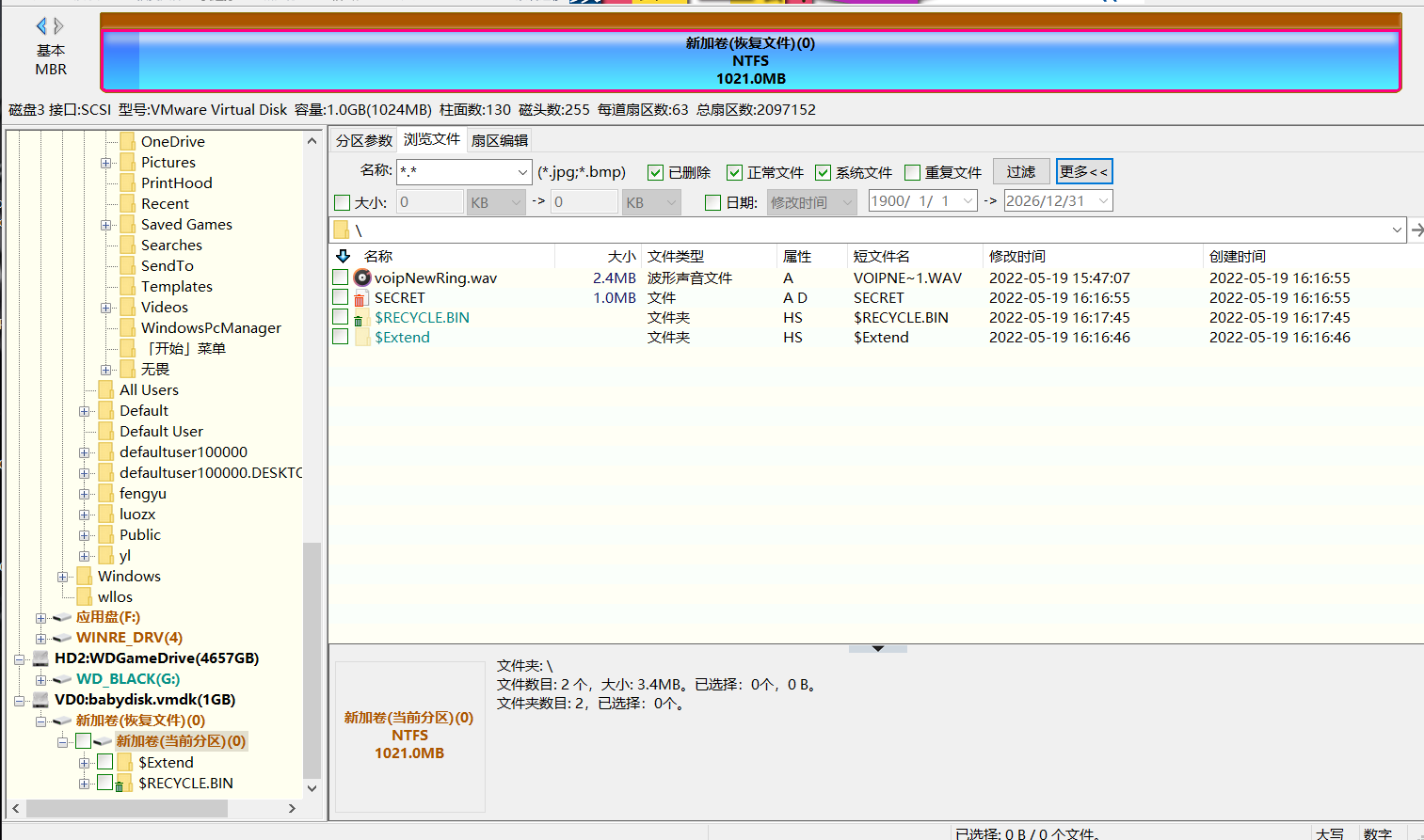

下载附件,diskgenius挂载磁盘文件发现音频文件

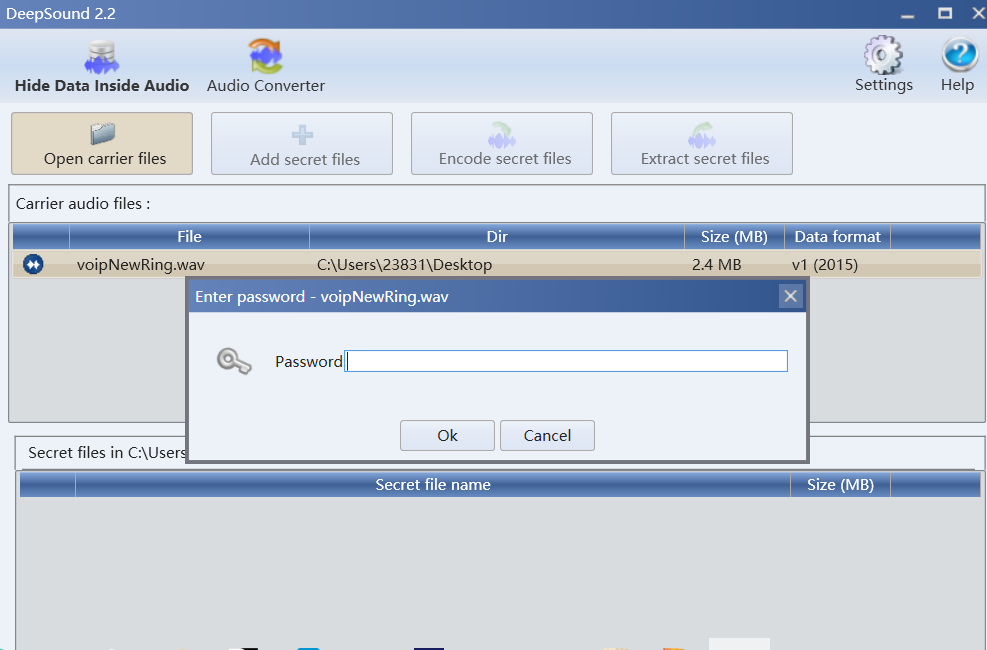

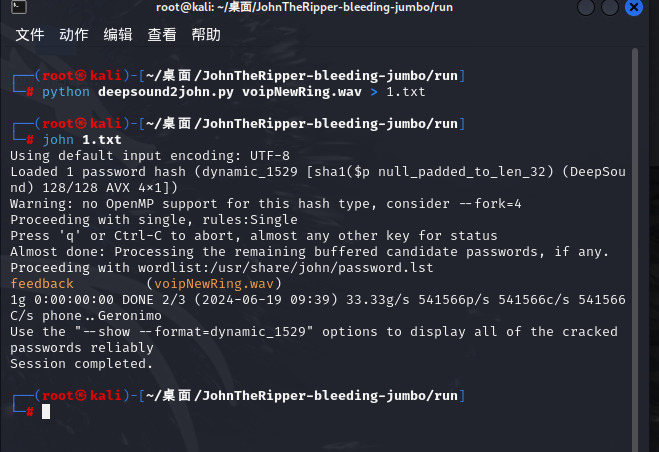

音频考虑deepsond解密,发现有密码

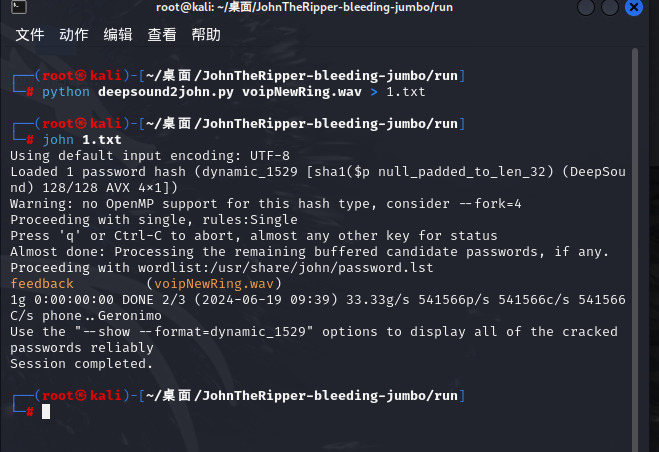

deepsond2john破解密码

破解密码为feedback ,查看key.txt

恢复磁盘文件

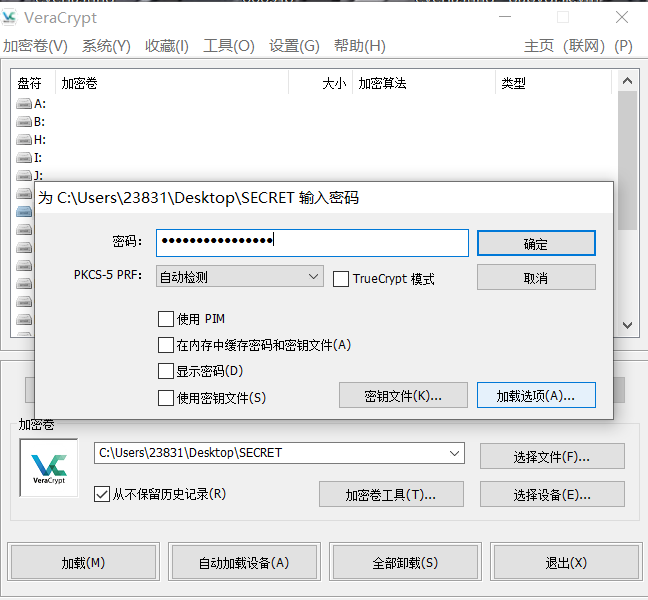

SECRET文件挂载

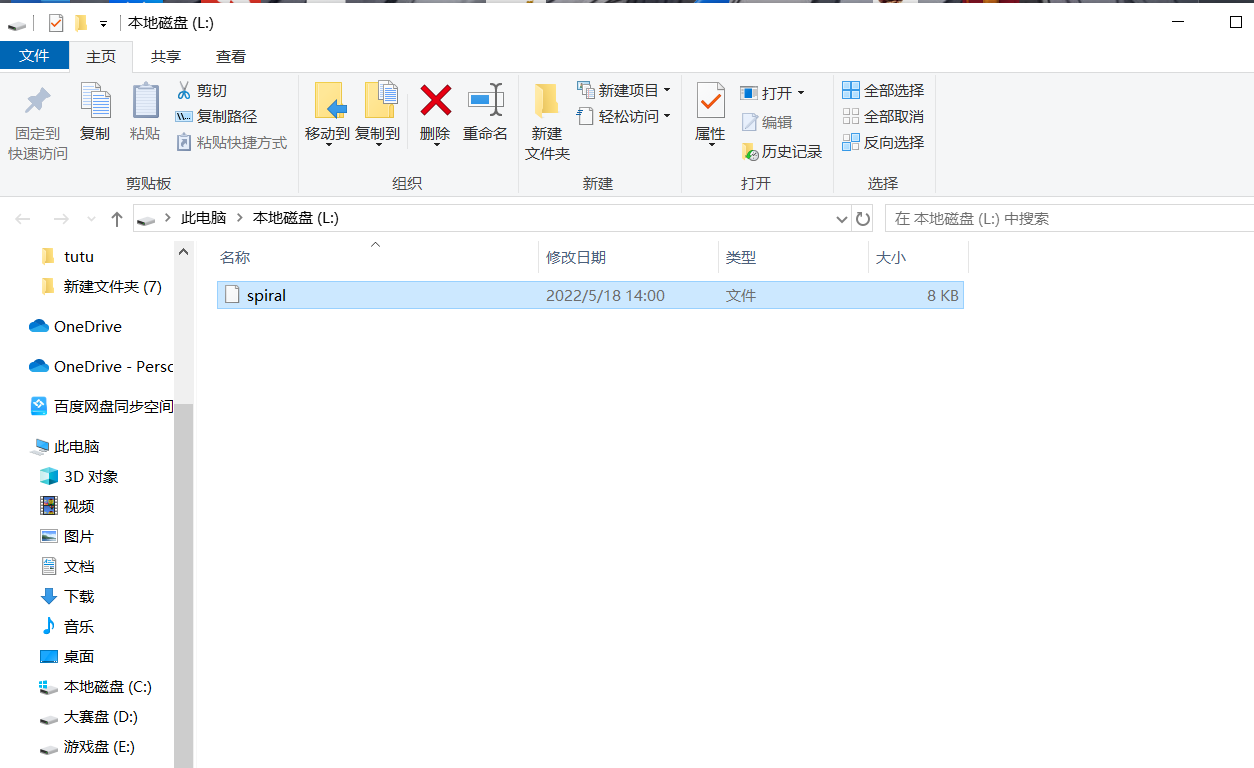

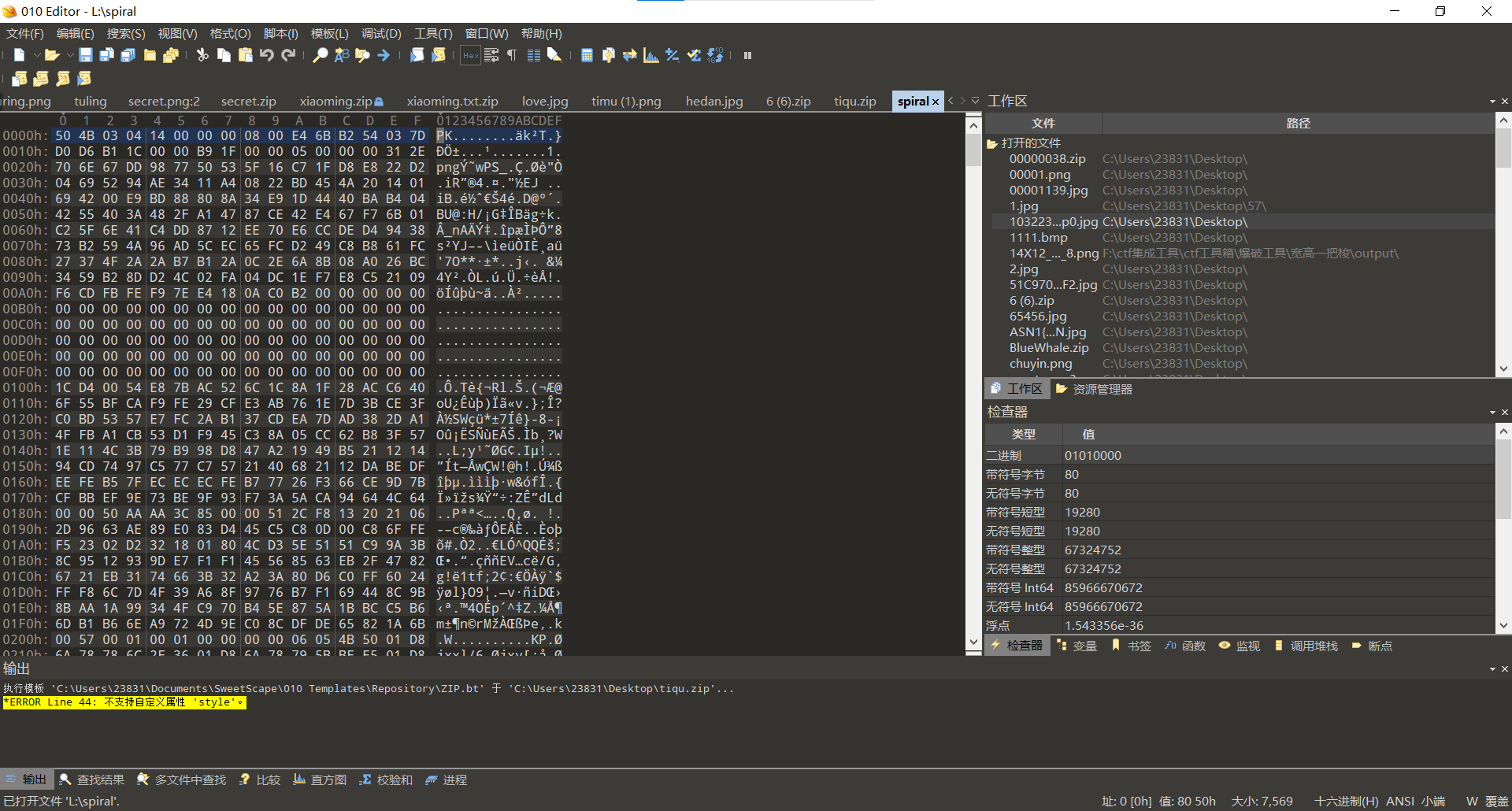

得到spiral文件

翻译名字是螺旋

010查看文件发现是pk压缩包

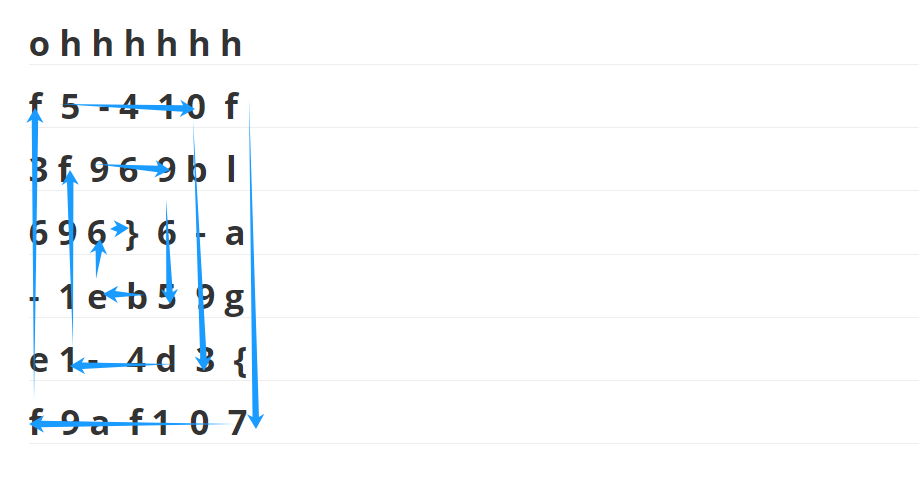

螺旋矩阵解密

1 | from struct import pack |

运行得到

螺旋排序

最后整理为flag{701fa9fe-63f5-410b-93d4-119f96965be6}

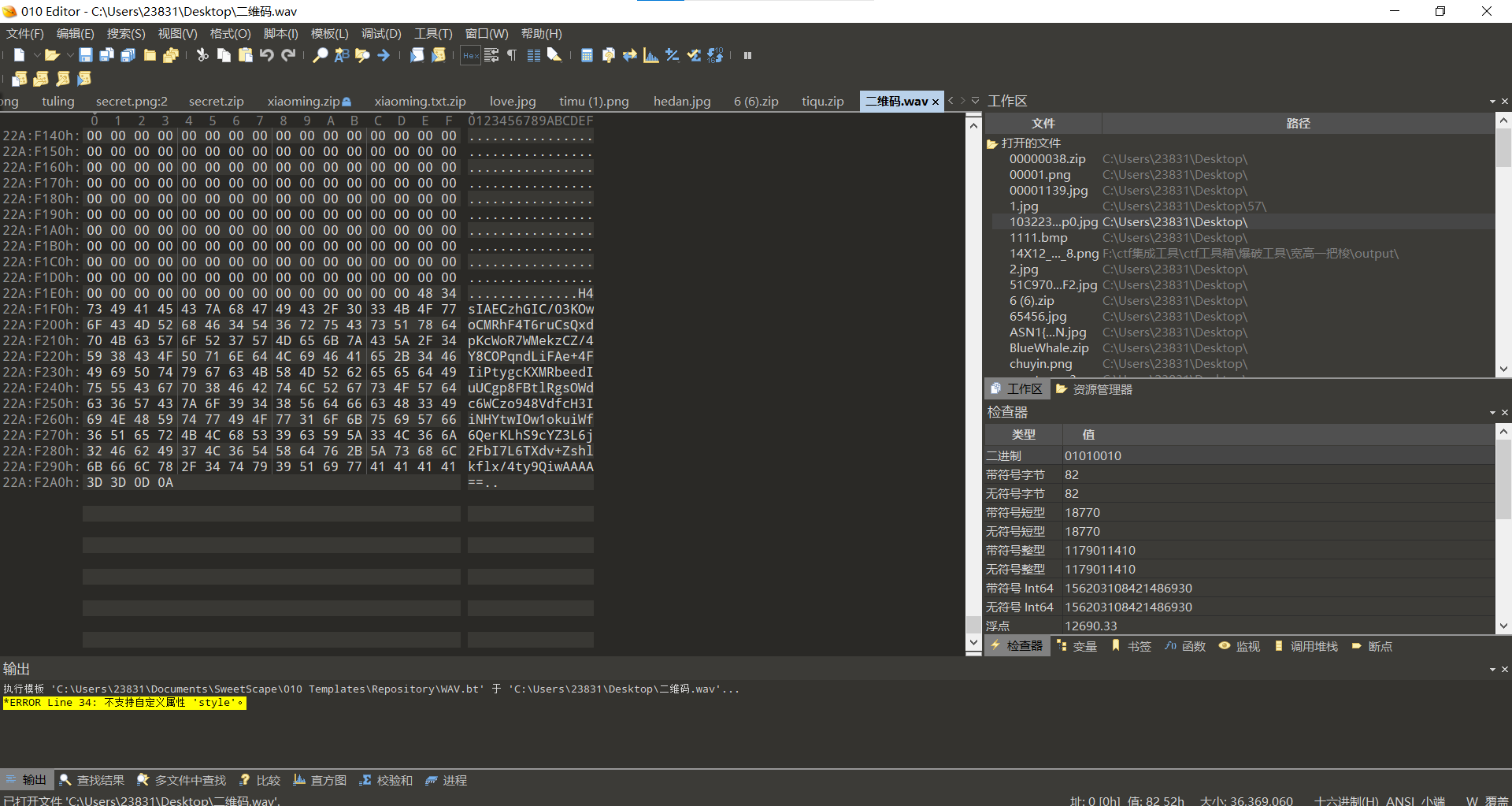

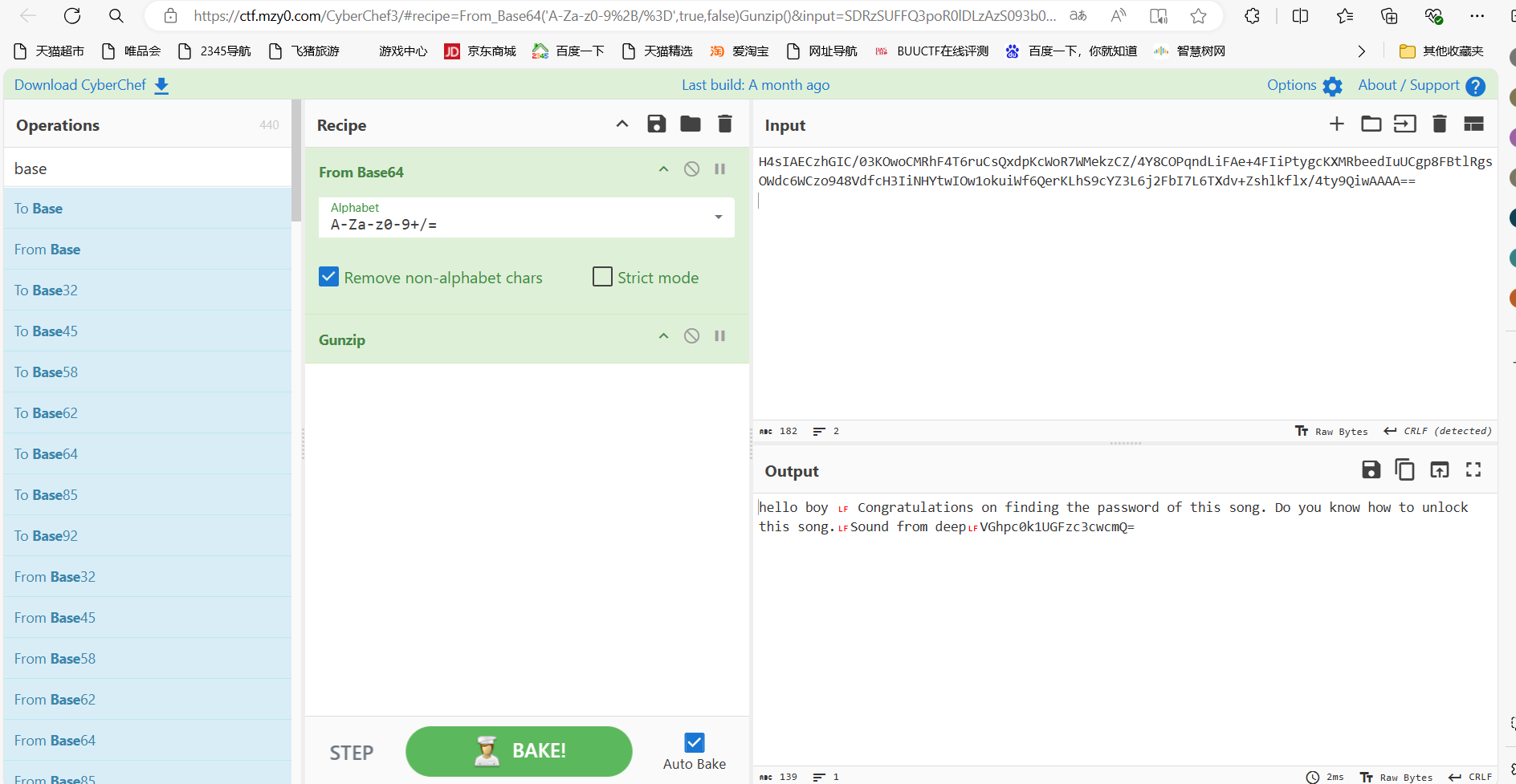

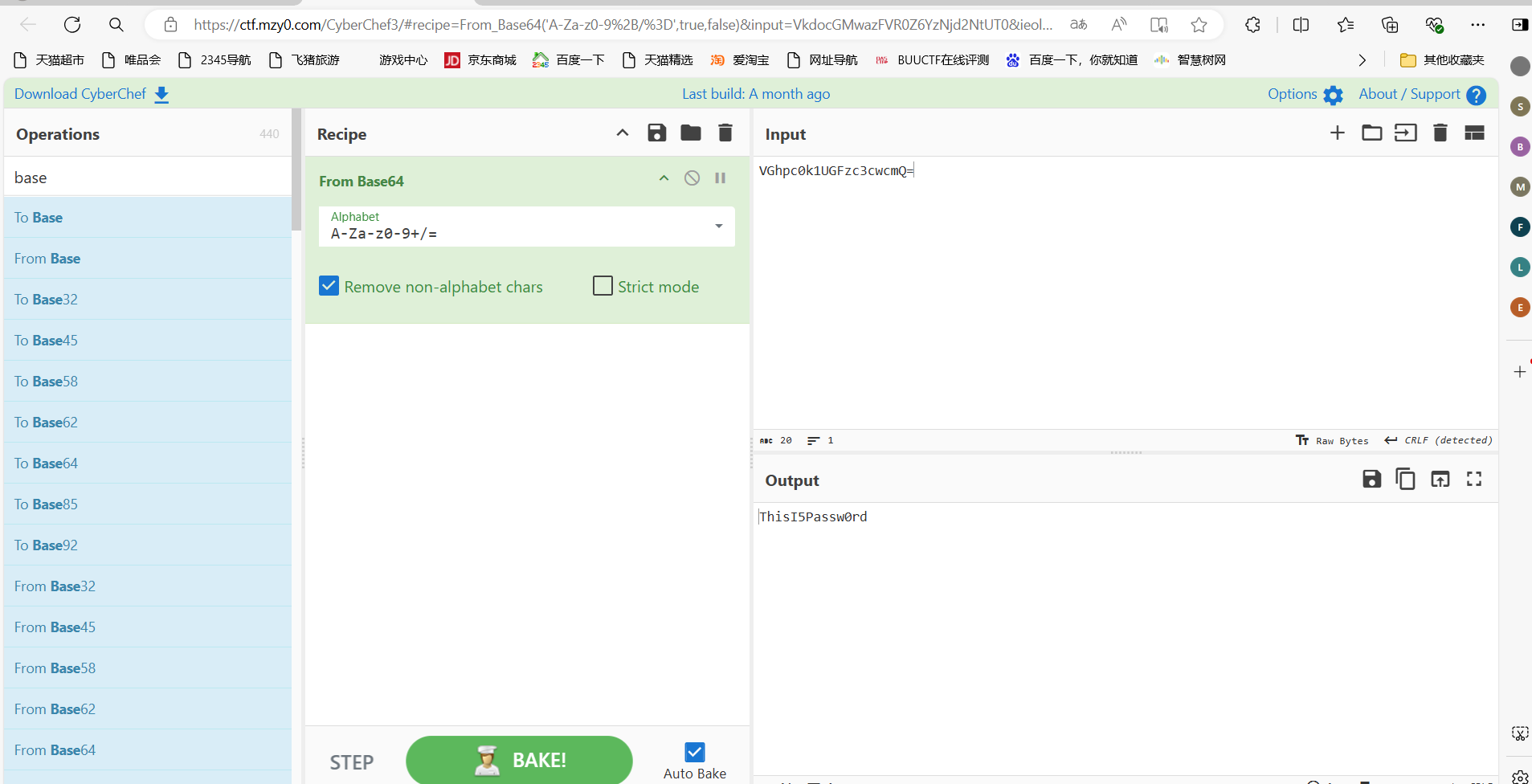

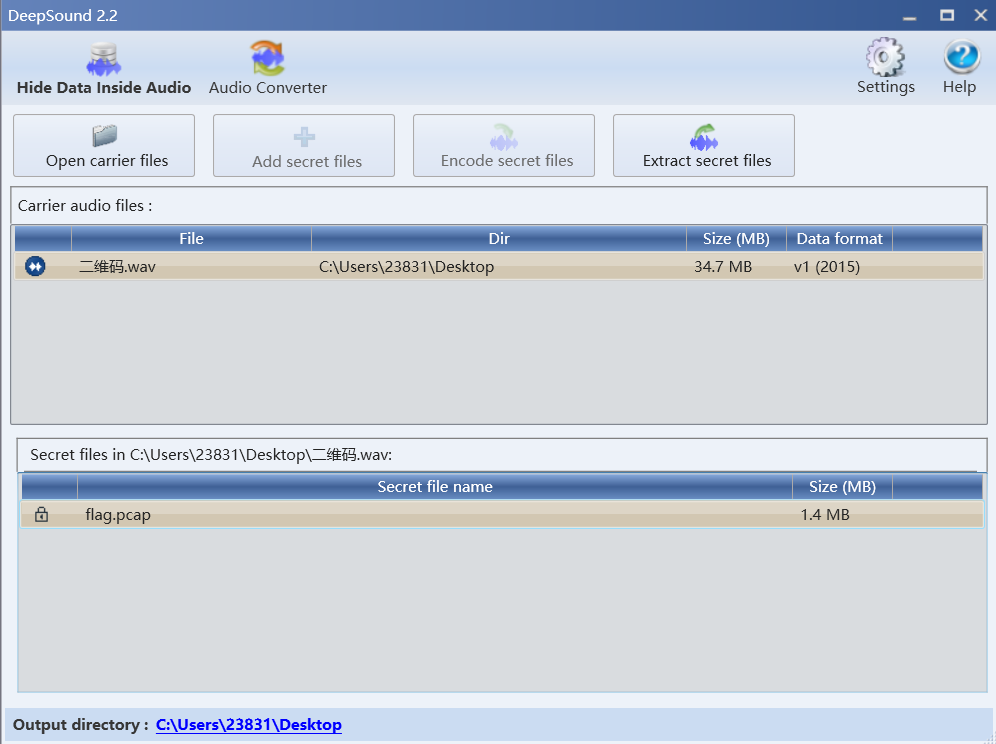

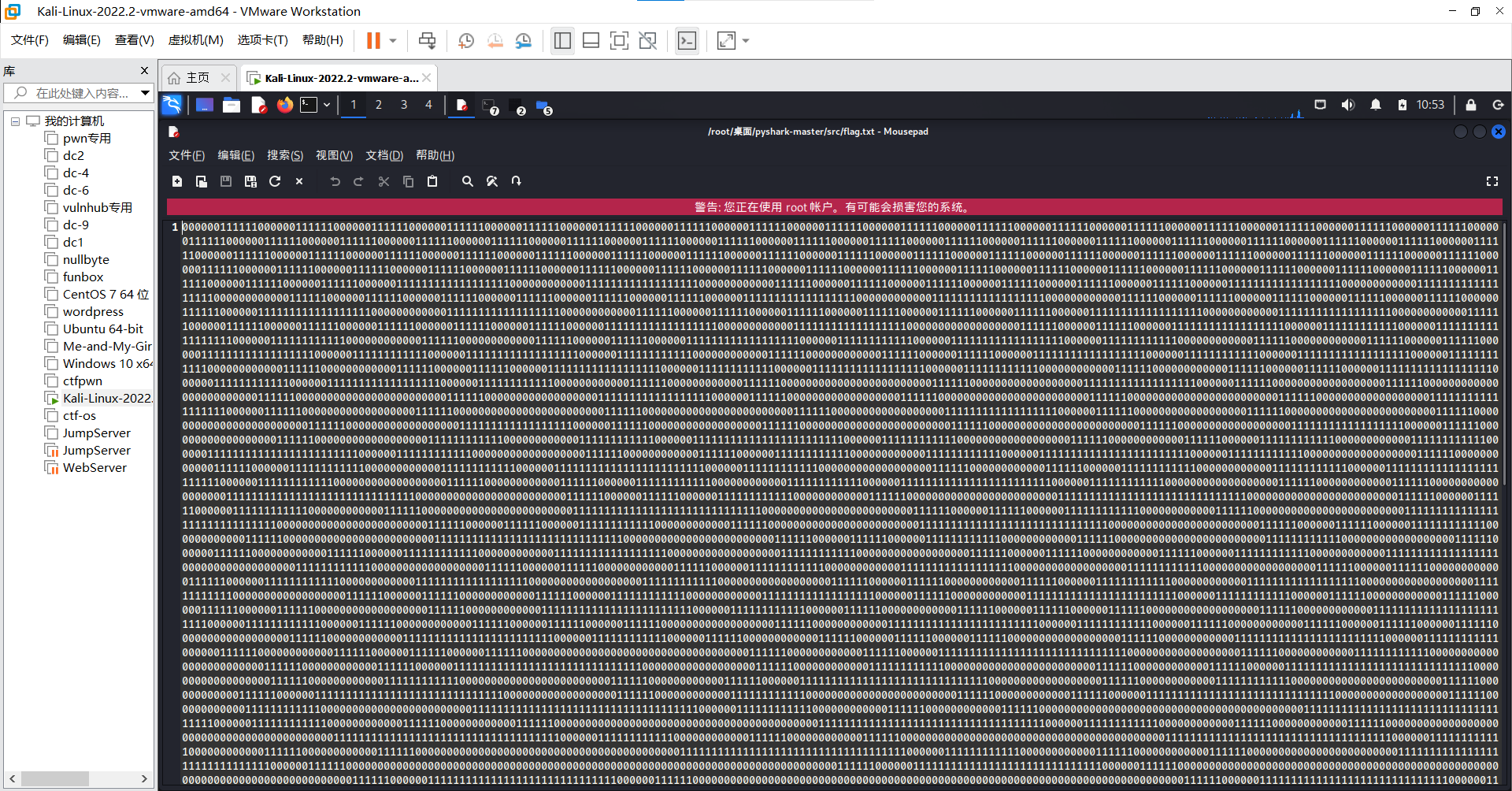

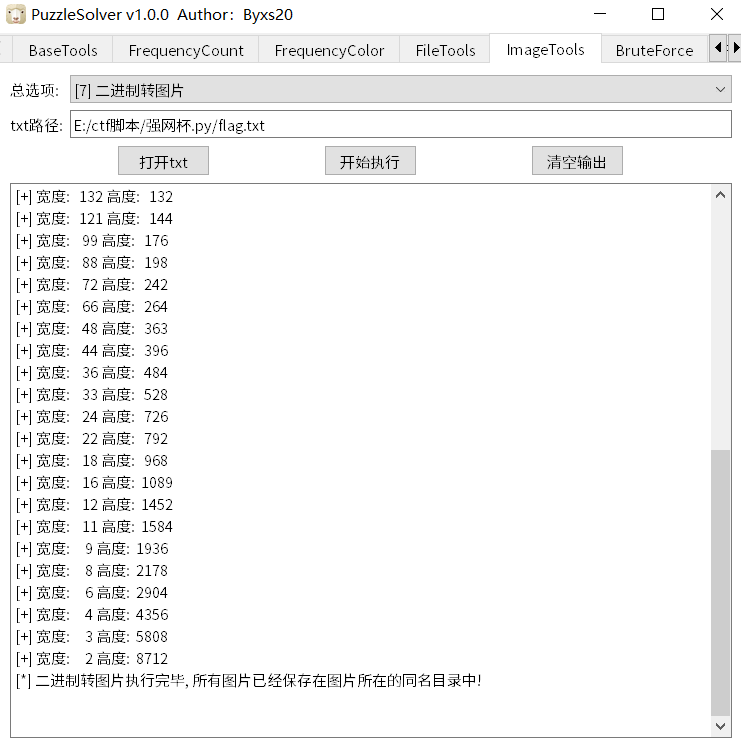

[CISCN 2022 东北]听说这是一个二维码

下载附件,010查看音频文件

发现base编码解码

二次解码

得到密码:ThisI5Passw0rd

Sound from deep –> 来自深处的声音,想到工具DeepSound,拖到工具中,提示输入密码,密码为ThisI5Passw0rd

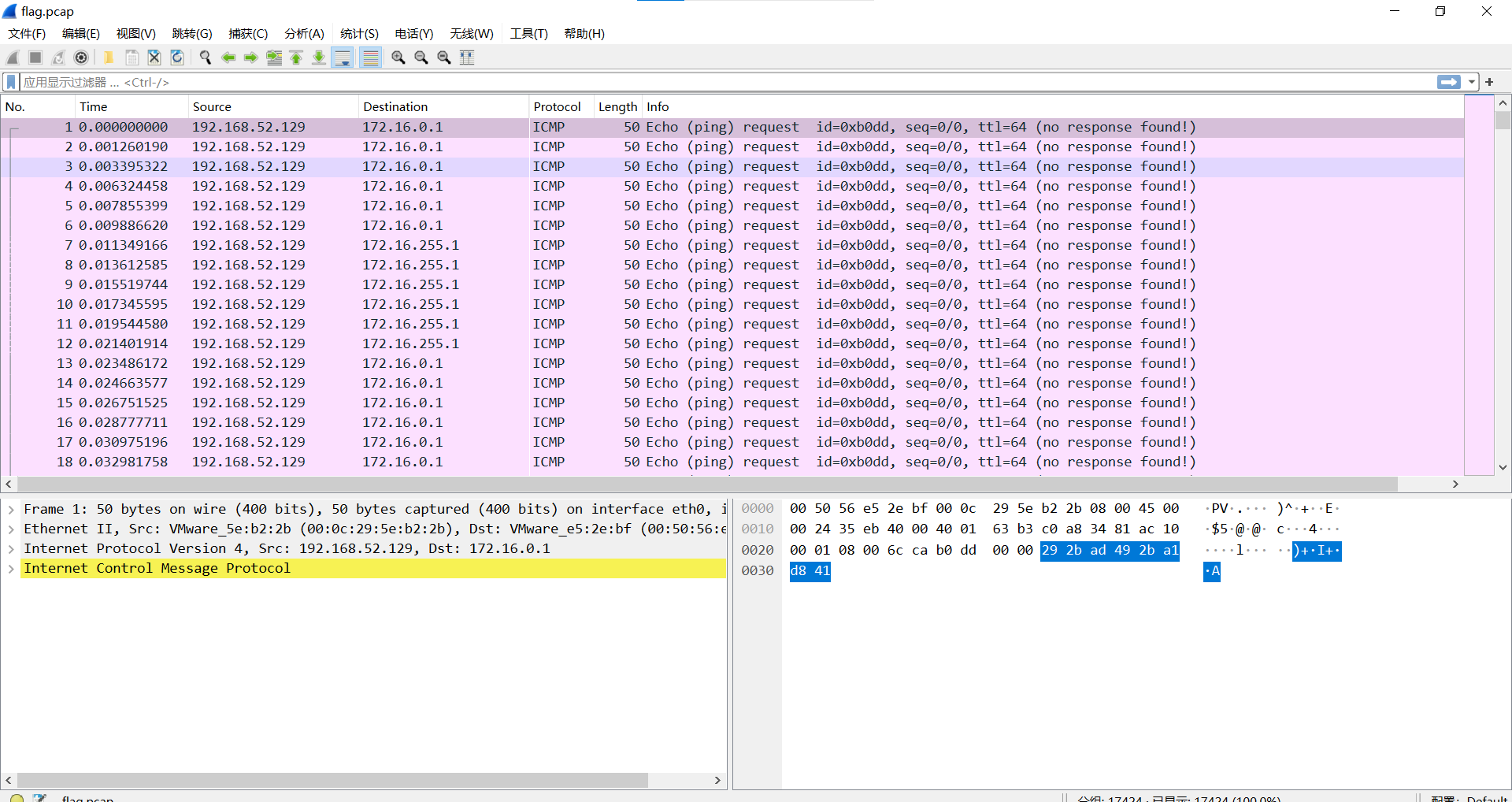

查看流量文件,发现ip地址只有0和255,我只能想到二维码01

将流量包ip提取变成二进制

exp:

1 | import pyshark |

运行得到

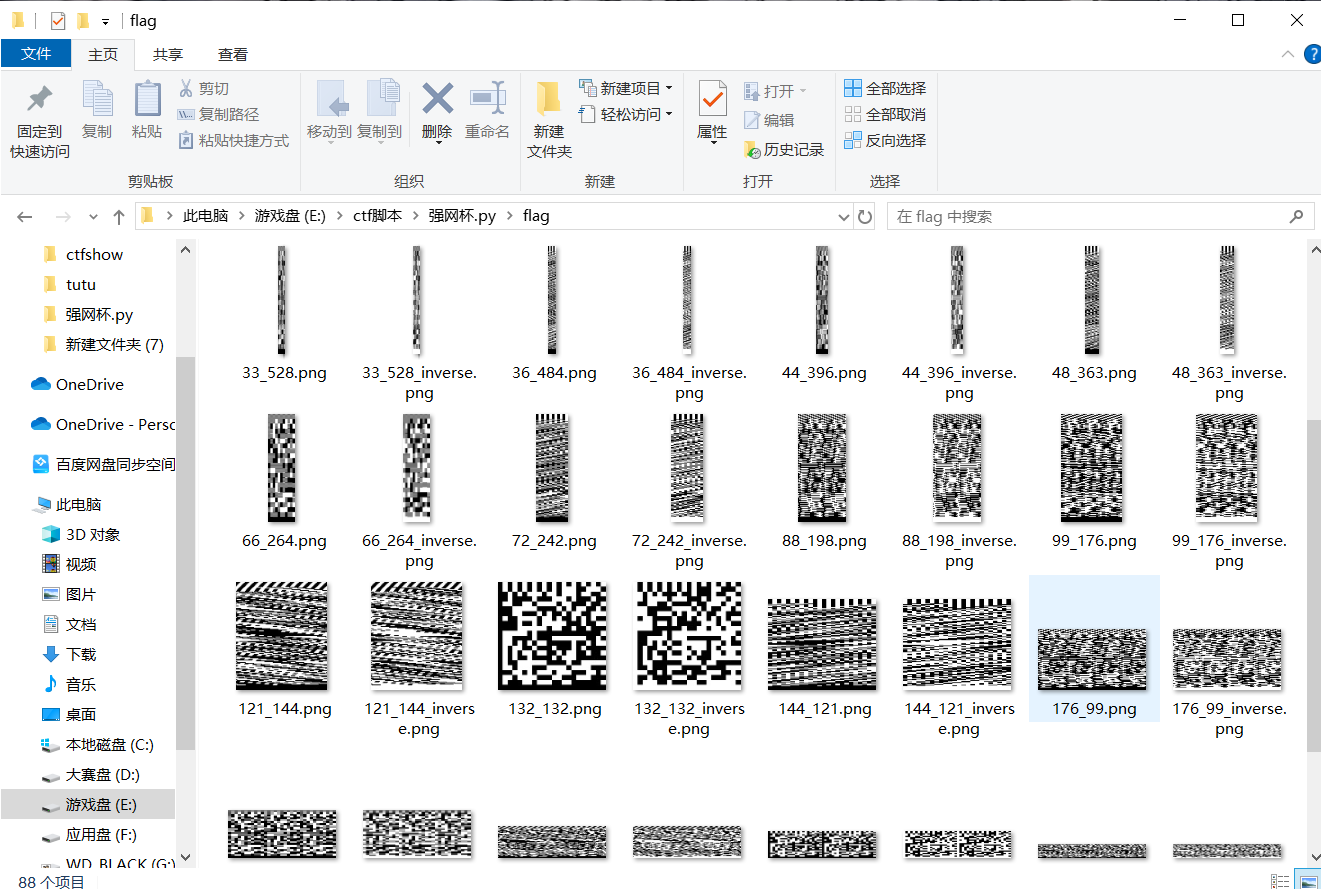

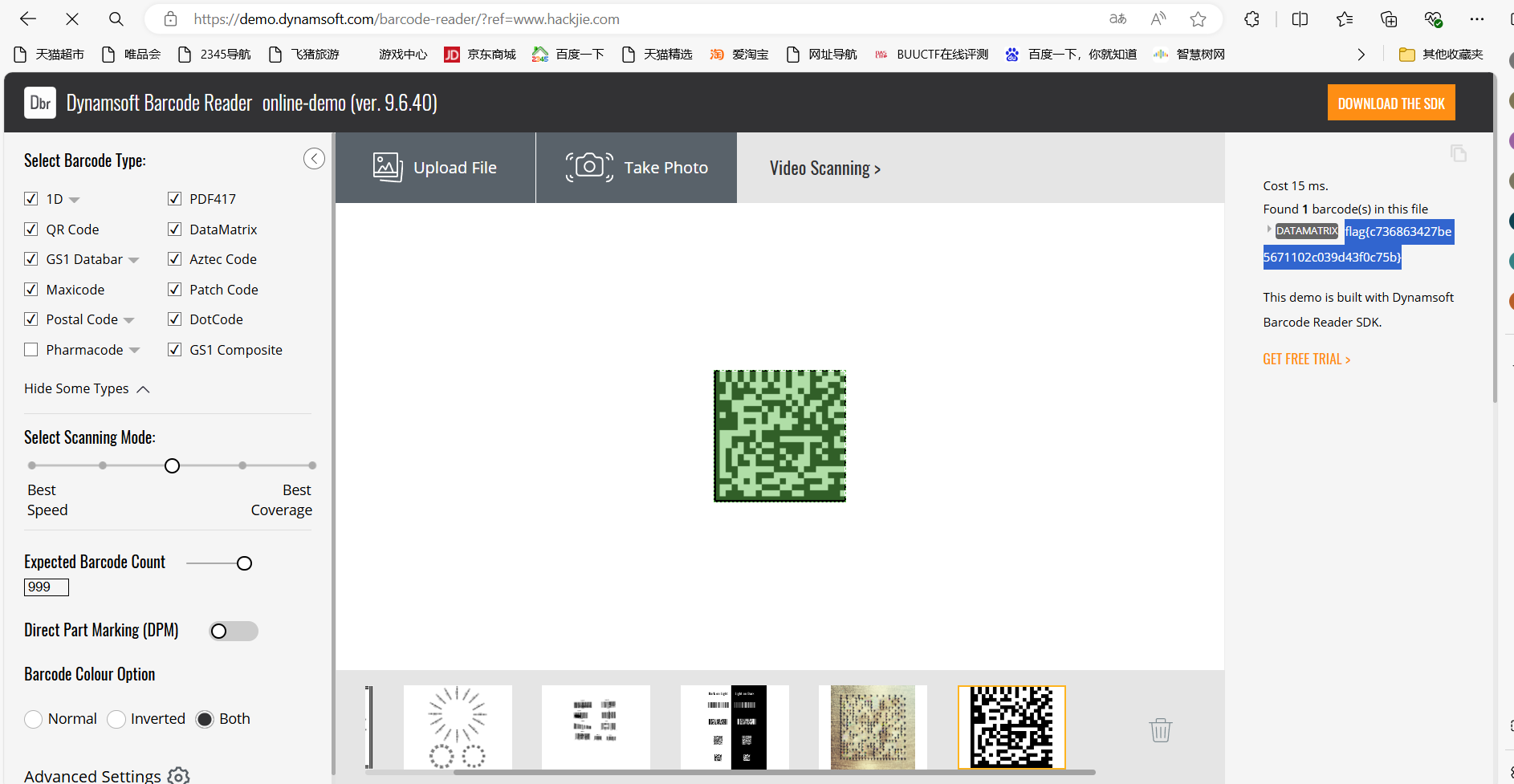

二进制转二维码调整宽高

查看目录里的二维码

扫描二维码

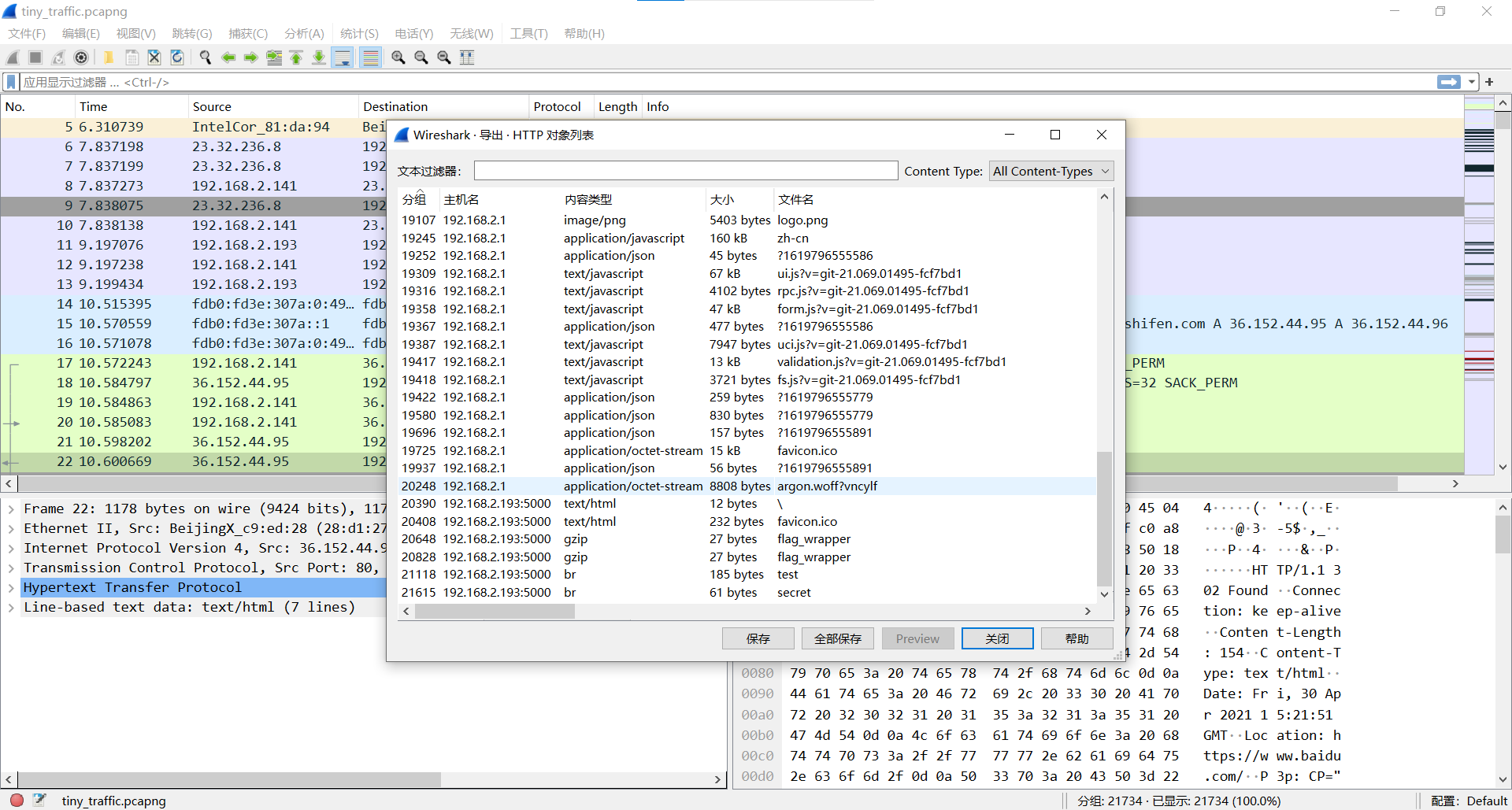

[CISCN 2021初赛]tiny traffic

http导出文件

gzip 解压文件

发现是flag格式

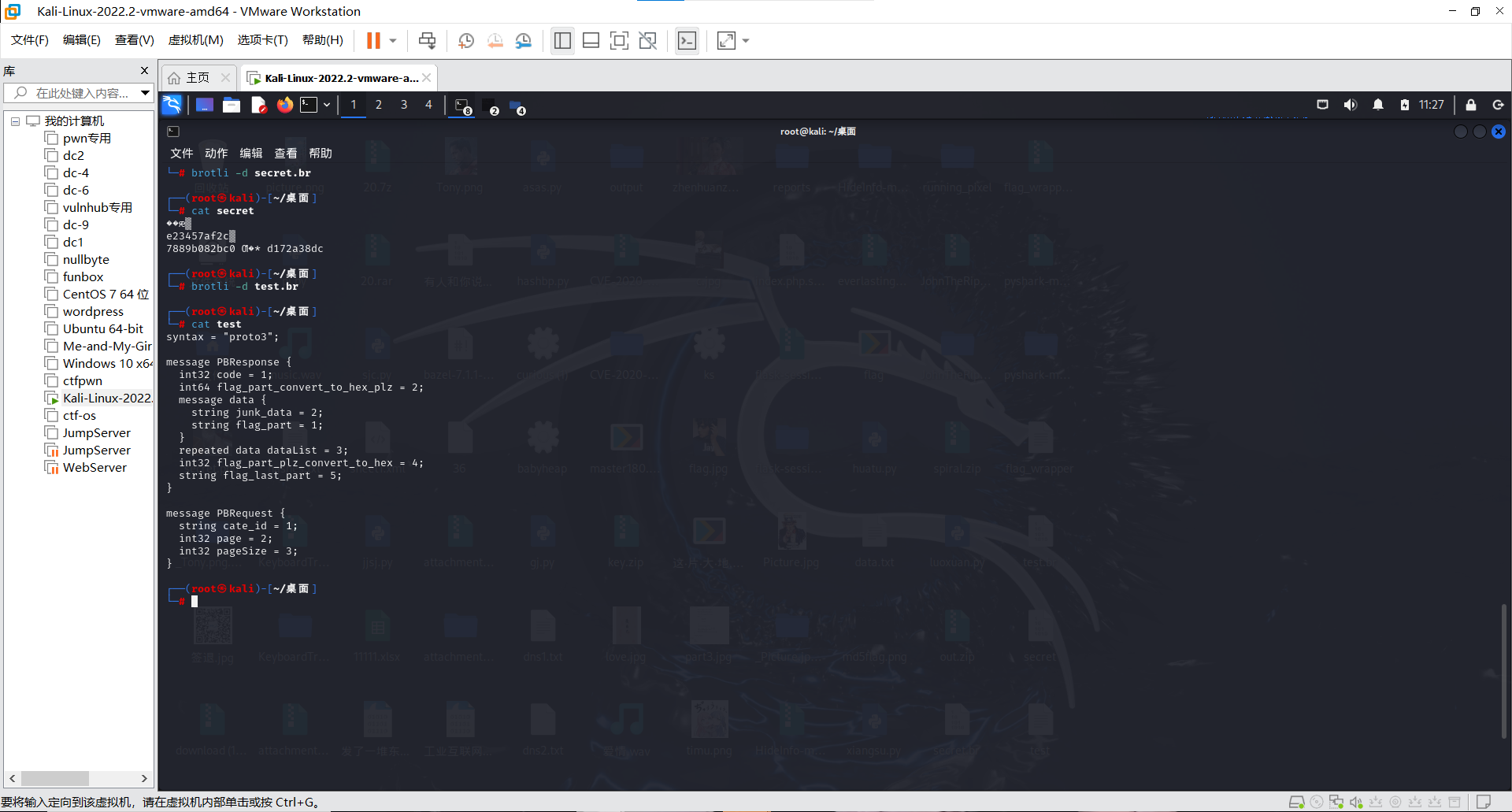

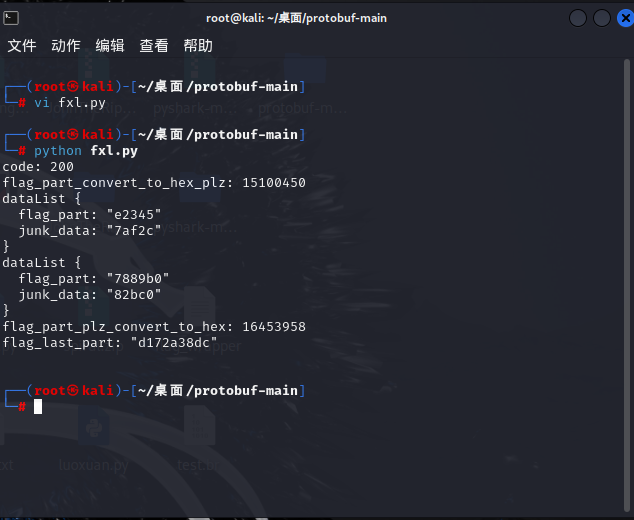

有两个br文件,安装brotli, 解压,发现secret没有变化,test解压得到protobuf文件,猜测是要用protoc反序列化

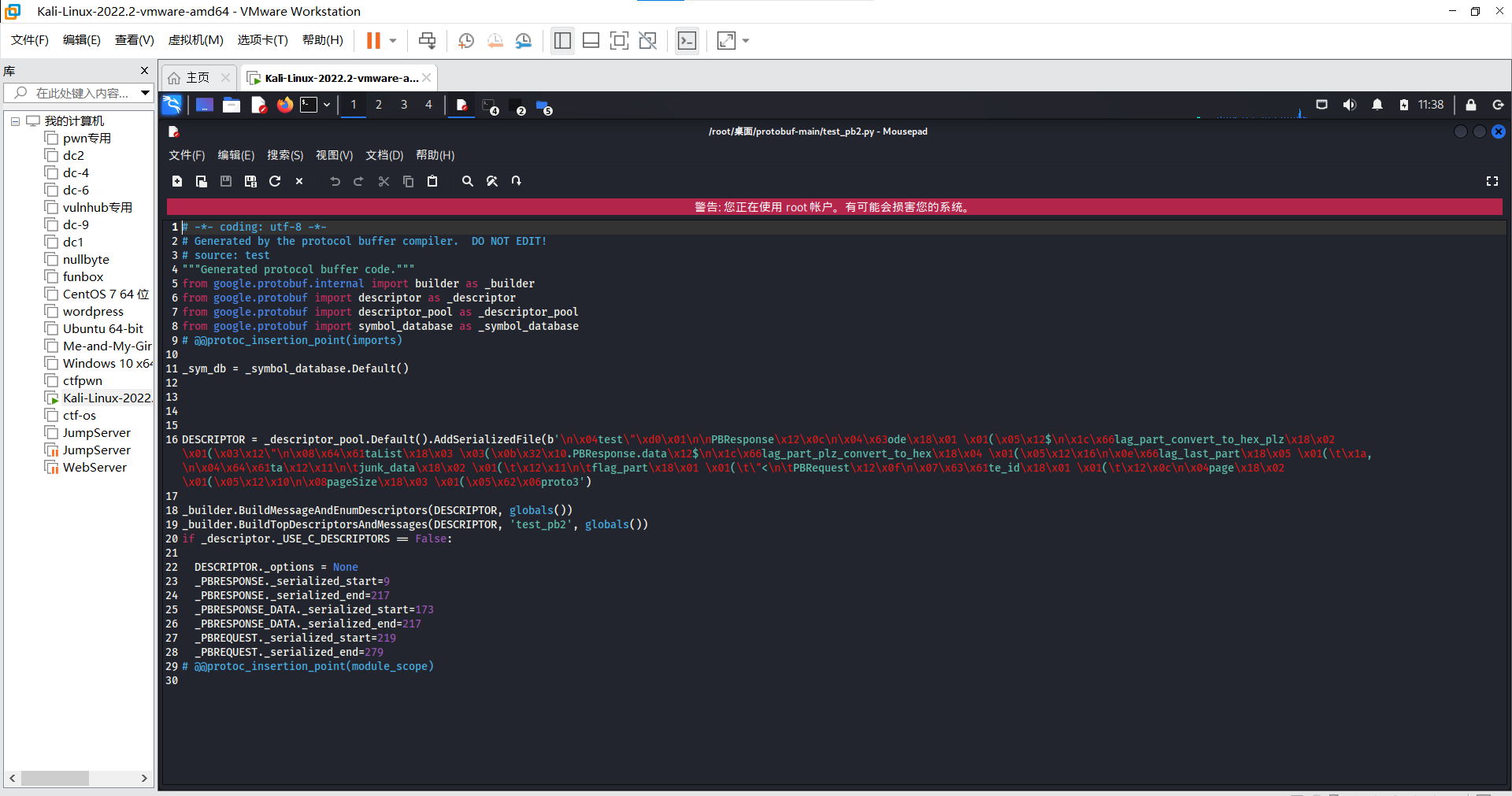

编译python

protoc test –python_out=./

用这个对secret进行反序列化,把test_pb2.py和反序列化代码放在一个文件夹

exp:

1 | import test_pb2 |

运行

拼接字符串脚本

exp:

1 | import test_pb2 |

运行得到flag

[CISCN 2023 初赛]puzzle

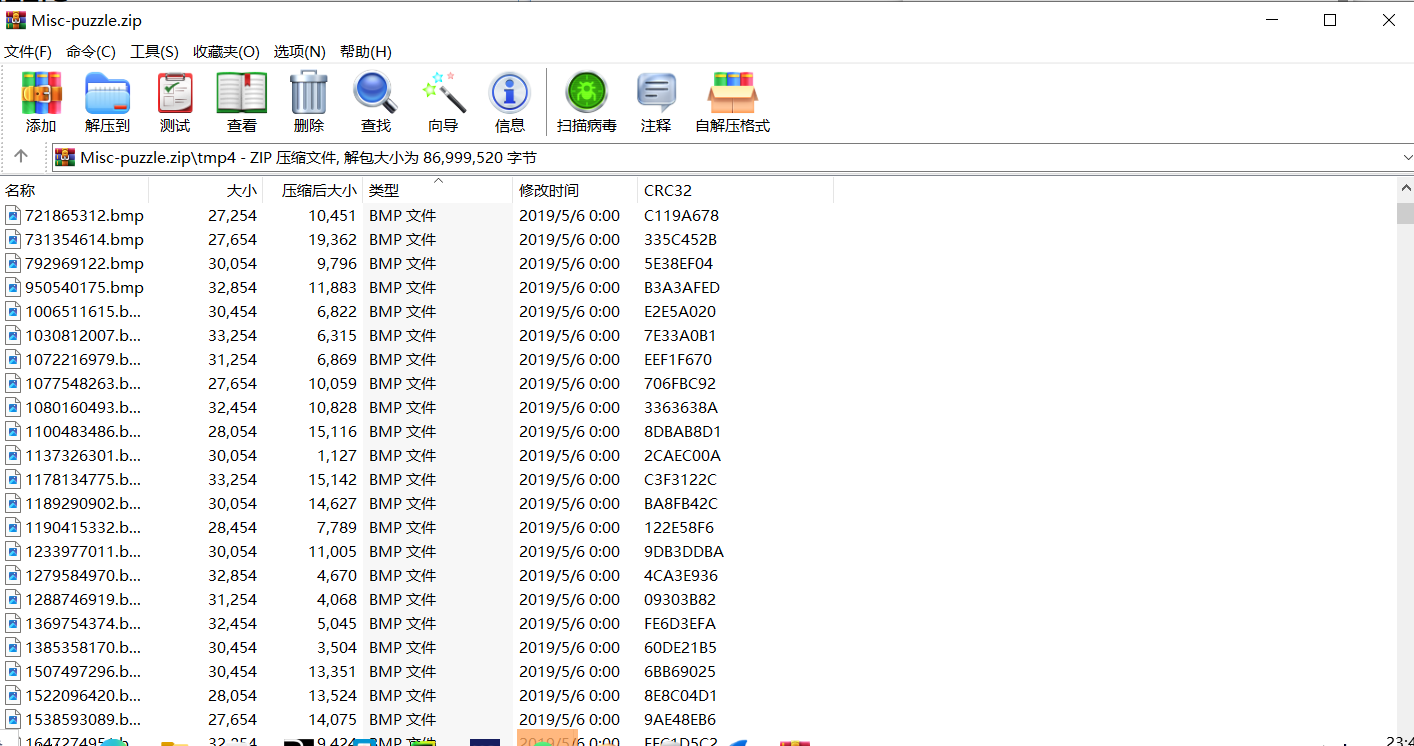

下载附件

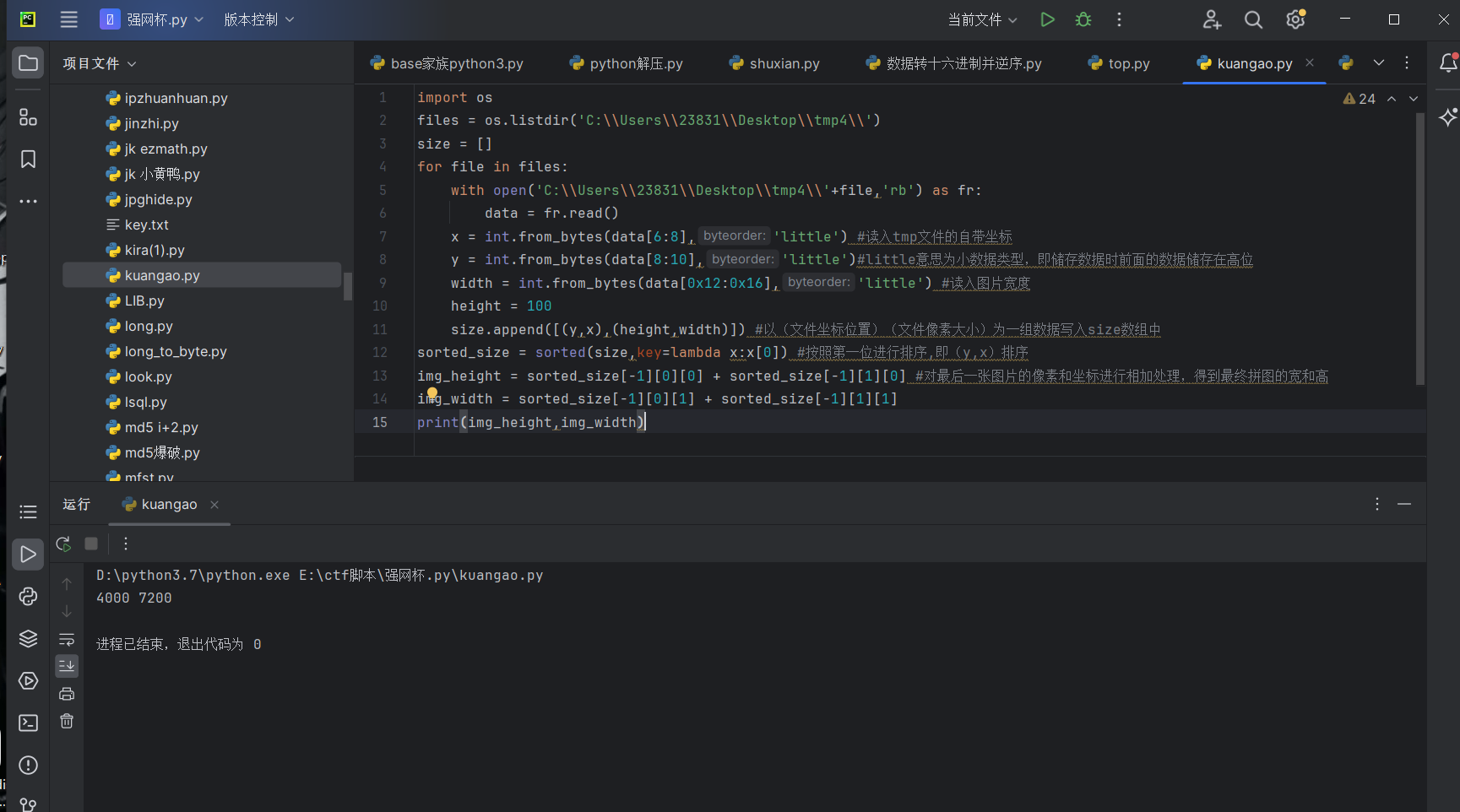

拼图但不知道宽高

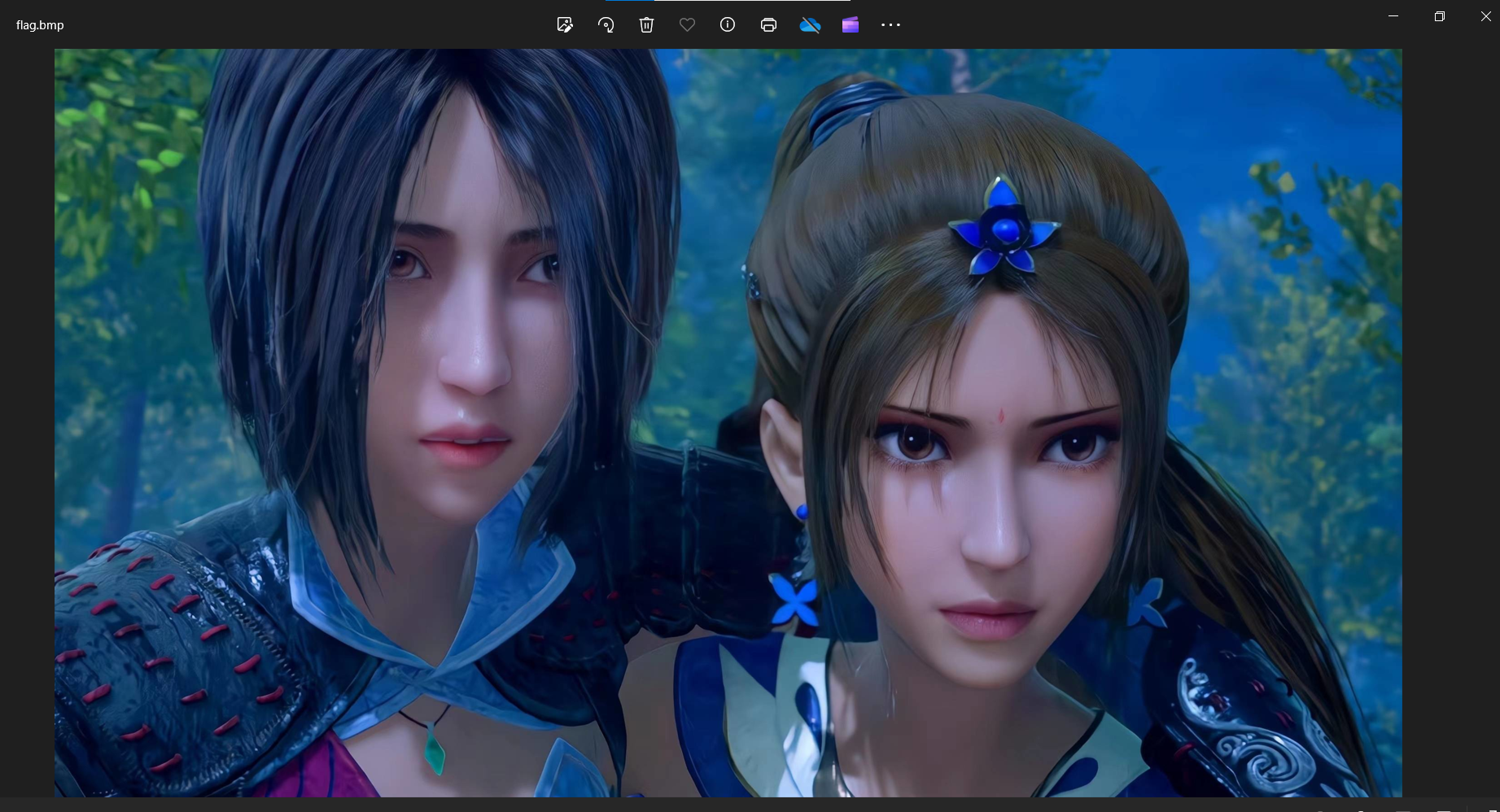

exp:

1 | import os |

运行得到图片正常宽高 4000 7200

对图片进行拼接

exp:

1 | from PIL import Image,ImageOps |

运行得到完整图片

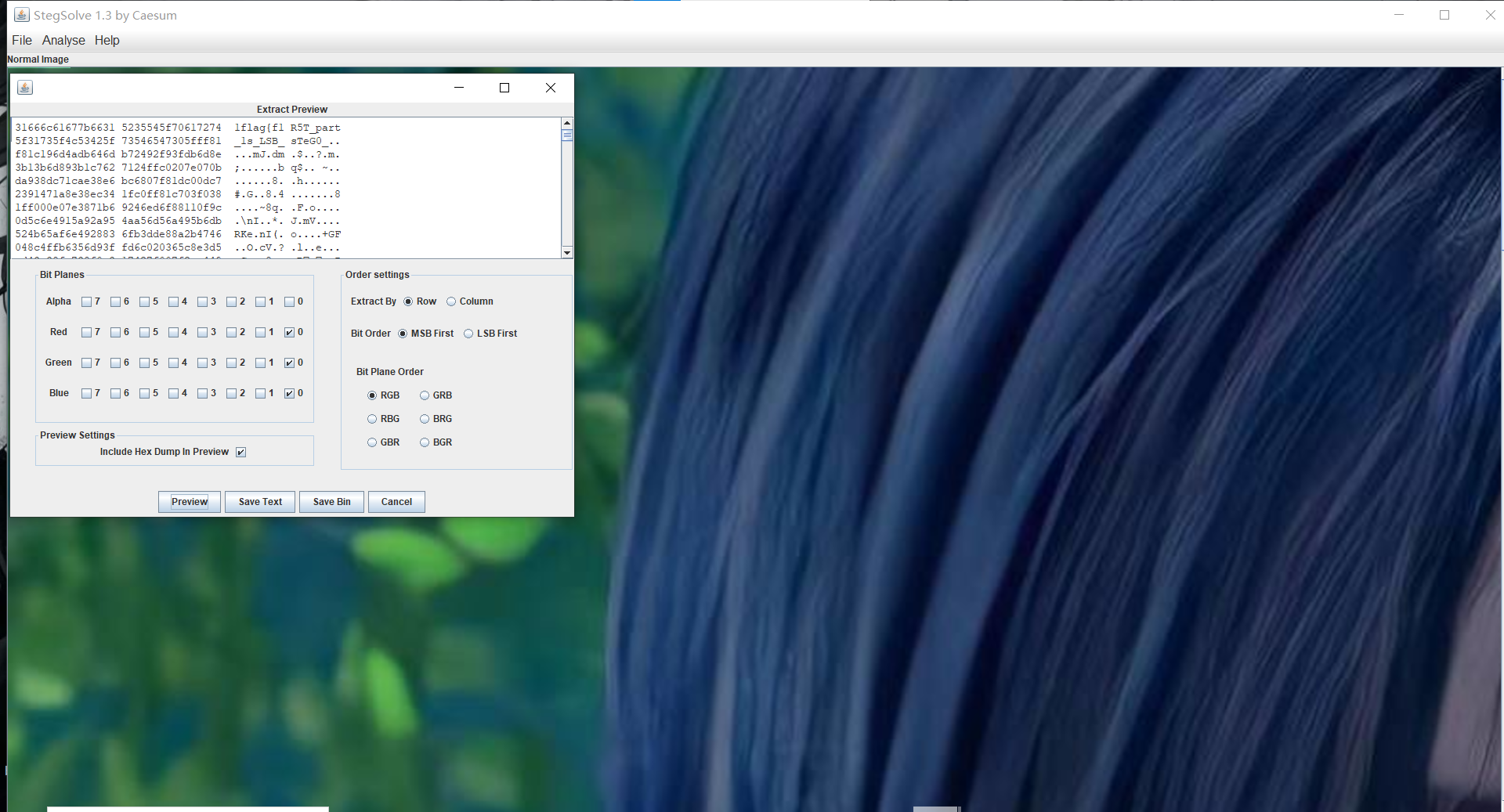

lsb隐写

得到第一部分flag:flag{f1R5T_part_1s_LSB_sTeG0_

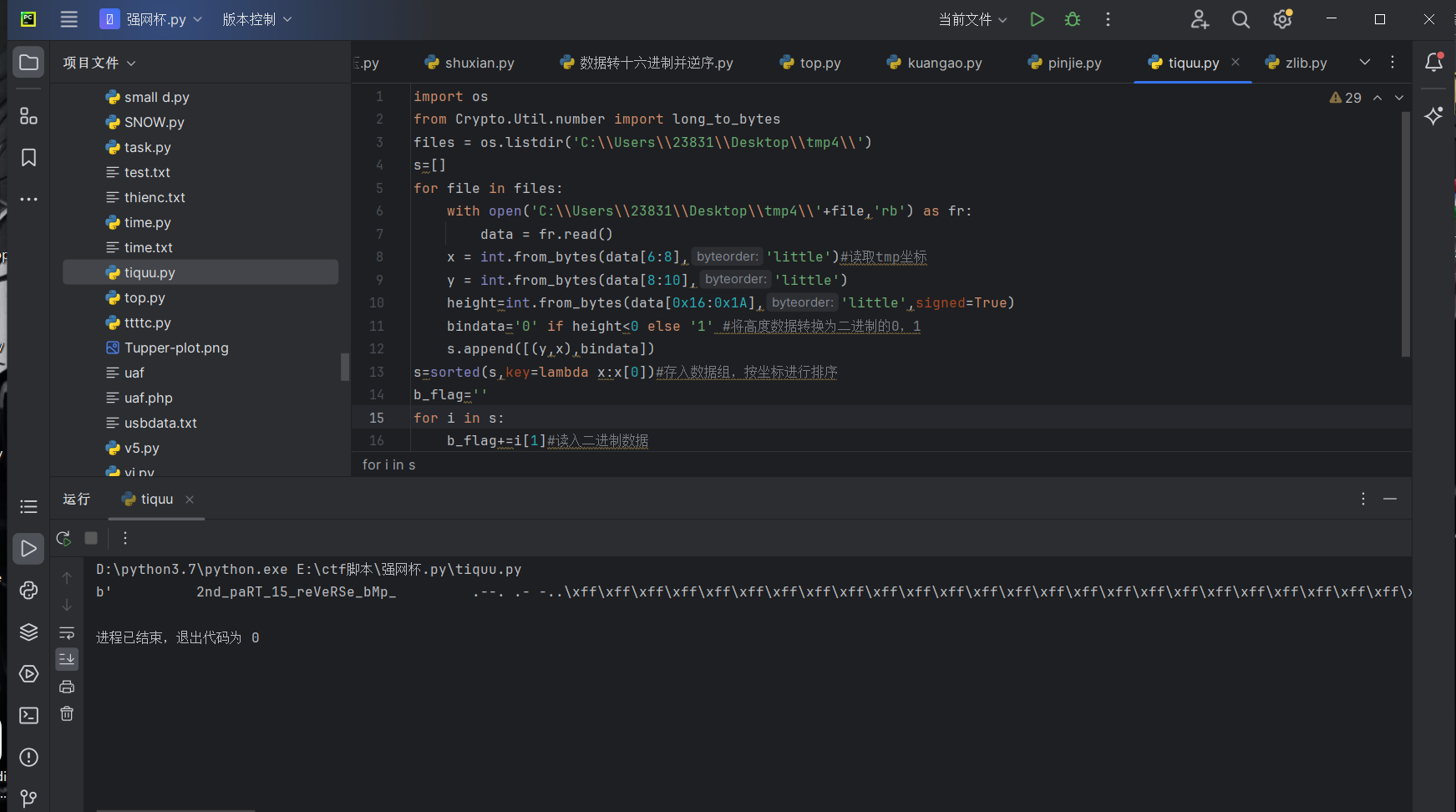

高度被修改,想着高度有正负,猜测是二进制,提取宽高

exp:

1 | import os |

运行得到第二部分flag:2nd_paRT_15_reVeRSe_bMp_

以及摩斯密码:.–. .- -..

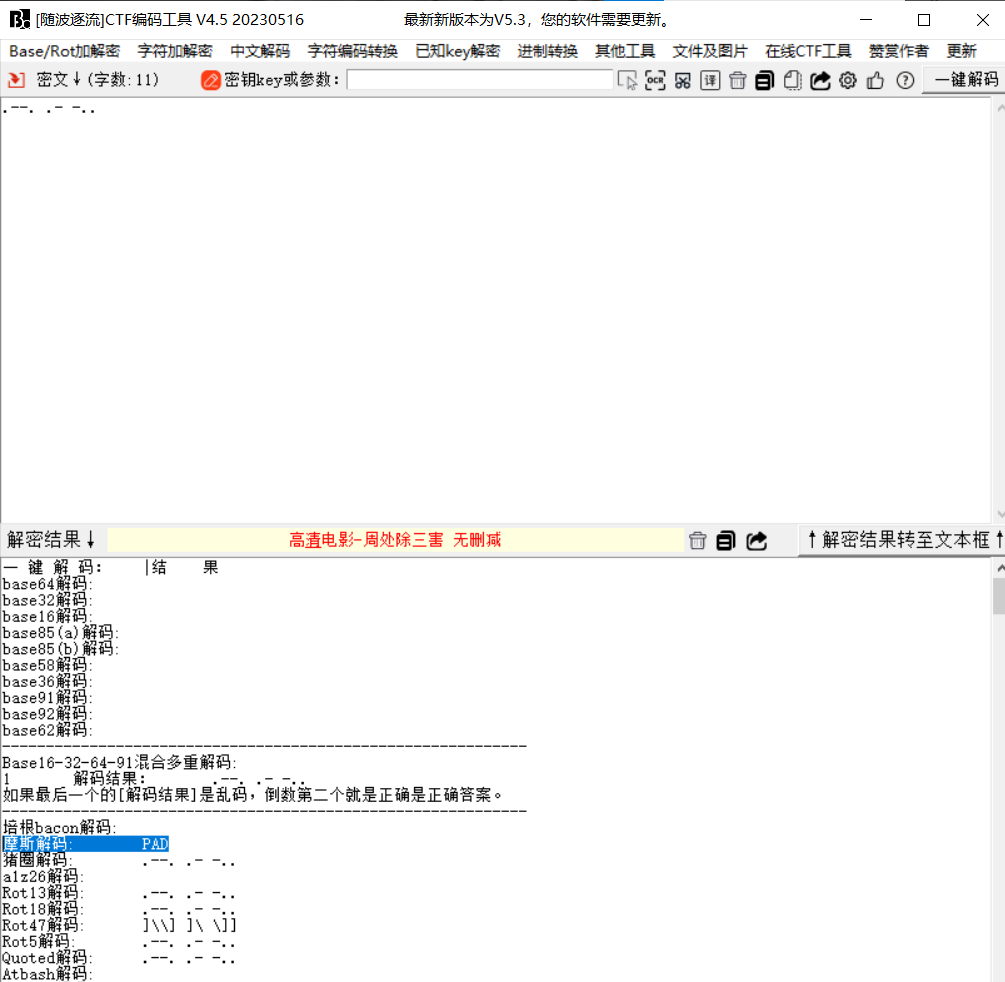

摩斯密码解码

pad一般指pad()函数,即填充函数

考虑到bmp文件特性,bmp是按⾏绘制的,每⾏数据都需要为4的倍数,当像素数据不满⾜这个条件时,会⾃动填充相应字节的0。而在这道题中出题人很明显修改了这个填充的值,我们需要把这个值按照拼图的排列方式提取出来。

exp:

1 | import os |

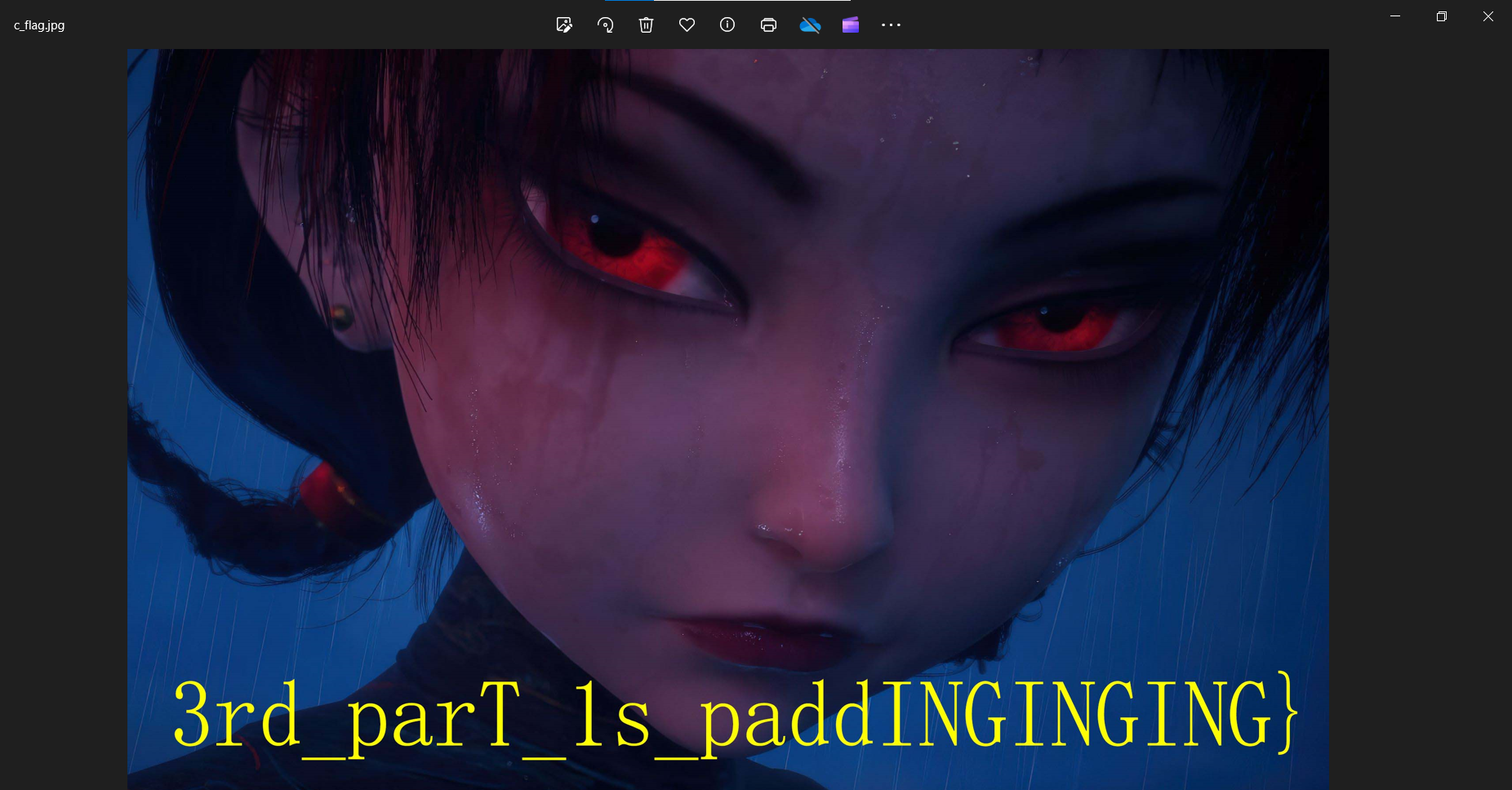

运行得到图片

组合最后flag为flag{f1R5T_part_1s_LSB_sTeG0_2nd_paRT_15_reVeRSe_bMp_3rd_parT_

1s_paddINGINGING}

[CISCN 2021初赛]隔空传话

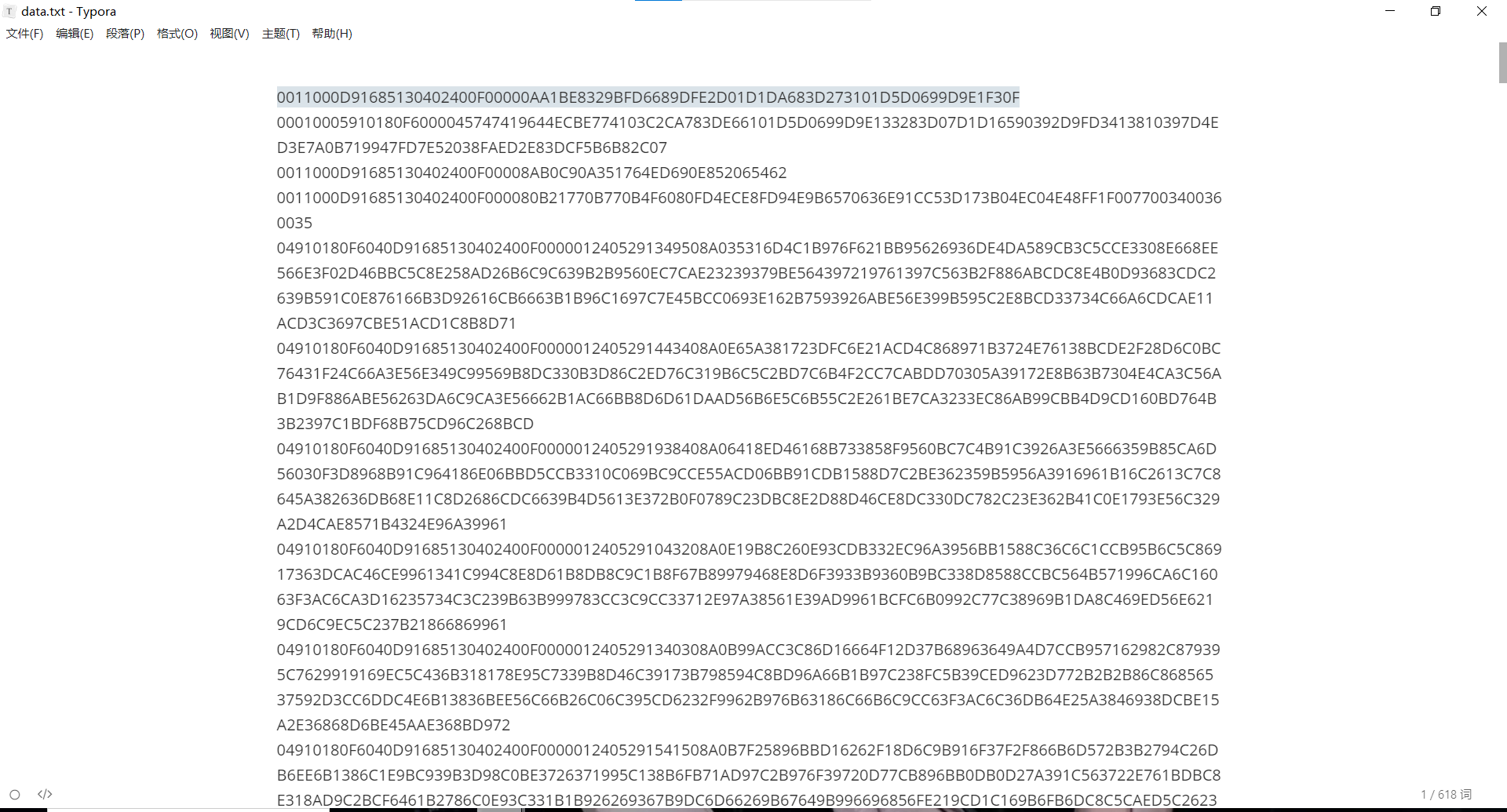

下载附件得到文本

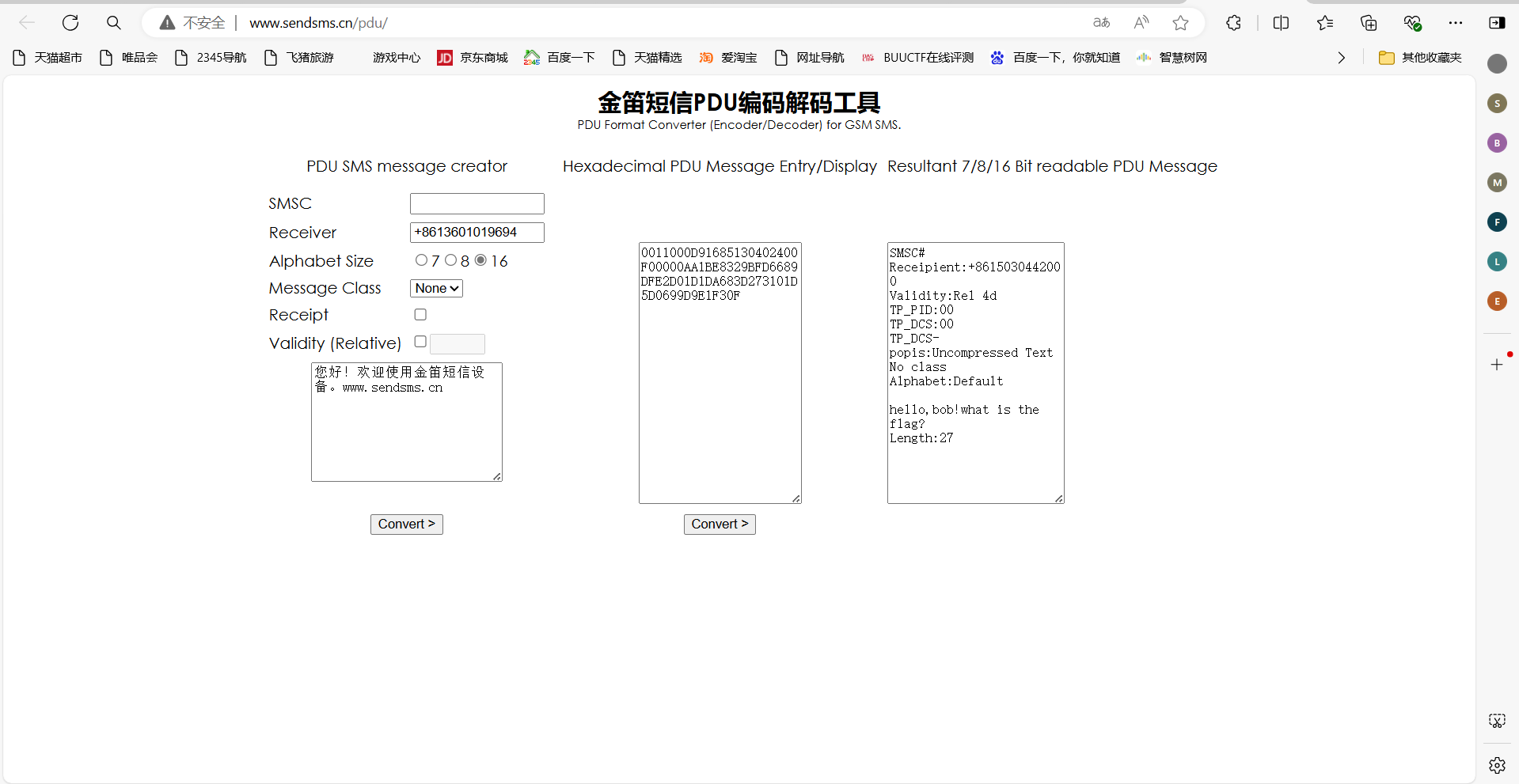

pdu解码

前四行内容:

+8615030442000:hello,bob!what is the flag?

+10086:the first part of the flag is the first 8 digits of your phone number

+8615030442000:那其他部分呢

+8615030442000:看看你能从这些数据里发现什么?w465

得到第一部分flag:15030442000

- 第二段flag是后面的pdu解码后,然后根据时间去排序,然后就能够组成一张图片,也就是图片的hex被分开很多段了,然后一段一段通过PDU发送,然后根据时间去进行排序。

exp:

1 | from time import strptime,mktime |

得到图片

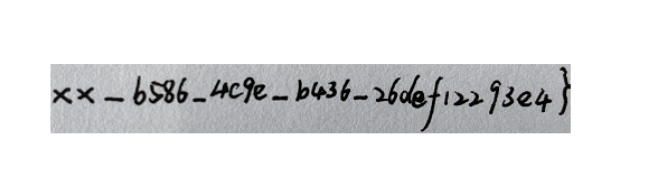

修改宽高得到第二部分flag

flag{15030442_b586_4c9e_b436_26def12293e4}

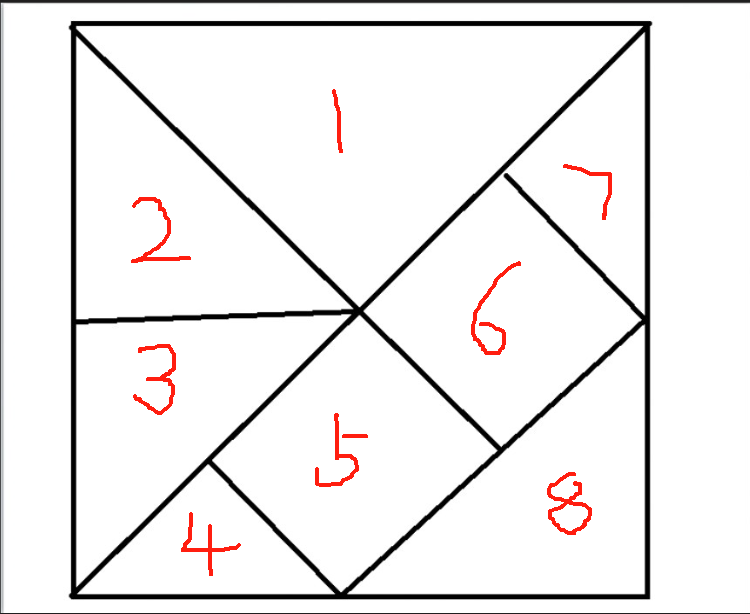

[CISCN 2022 东北]涂色板

下载附件,文件与 0x20 异或后得到 jpg 文件

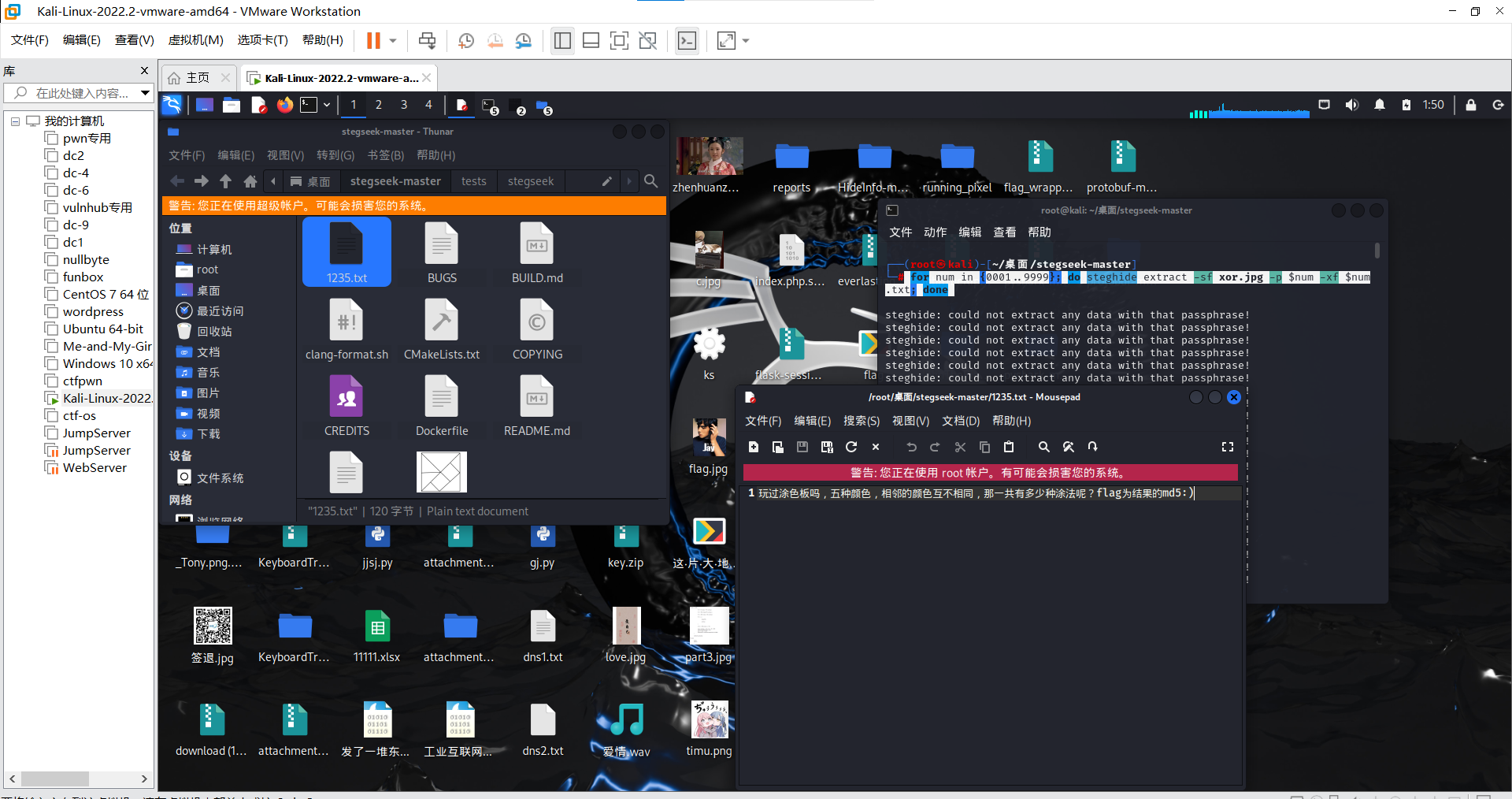

steghide隐写,爆破密码

for num in {0001..9999}; do steghide extract -sf xor.jpg -p $num -xf $num.txt; done

密码1235

问题

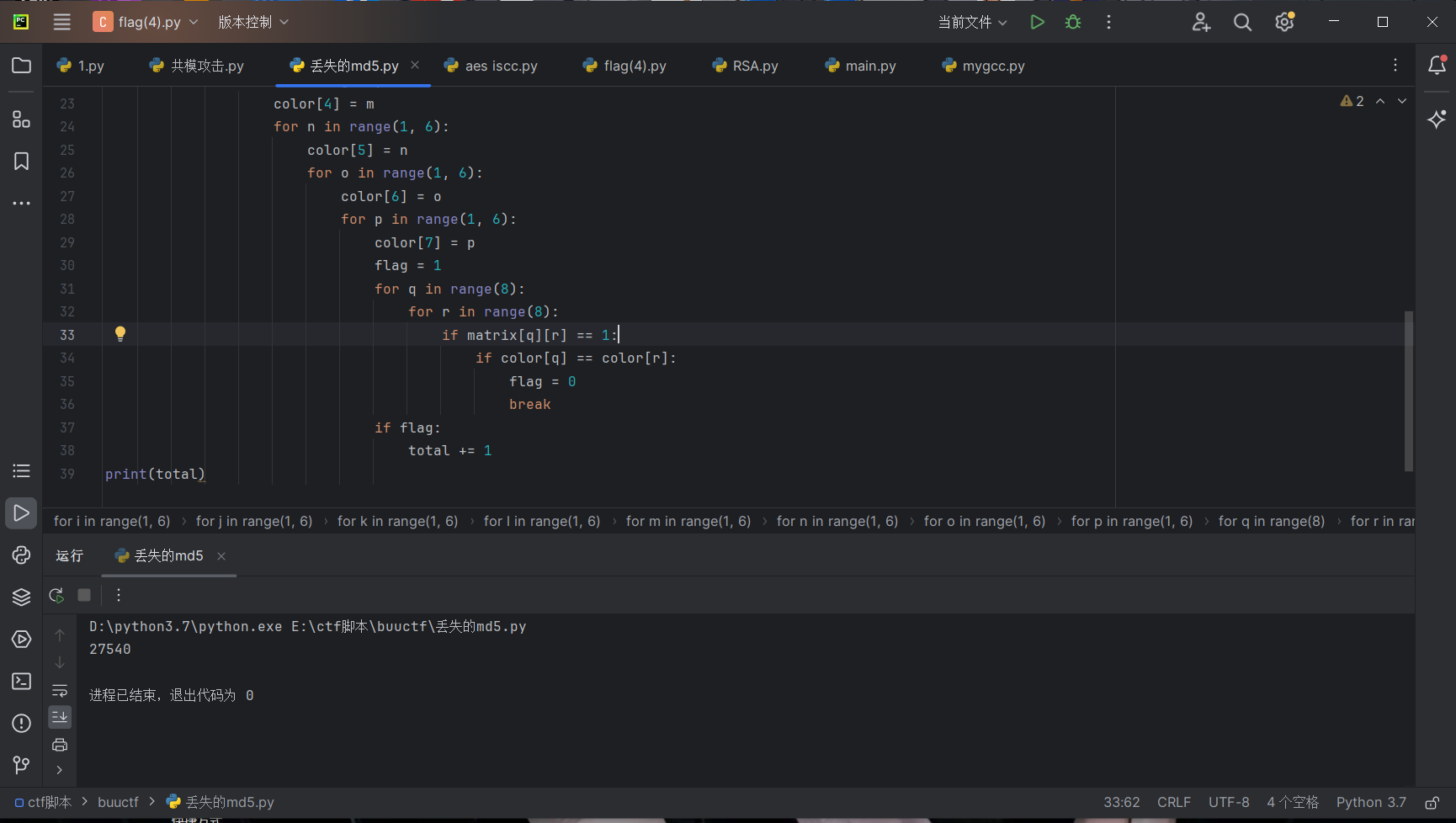

暴力算法算邻接矩阵

exp:

1 | matrix = [ |

运行得到最后结果为27540

md5加密

最后flag为flag{f10424d2b1cbf840765291e98f4ea293}

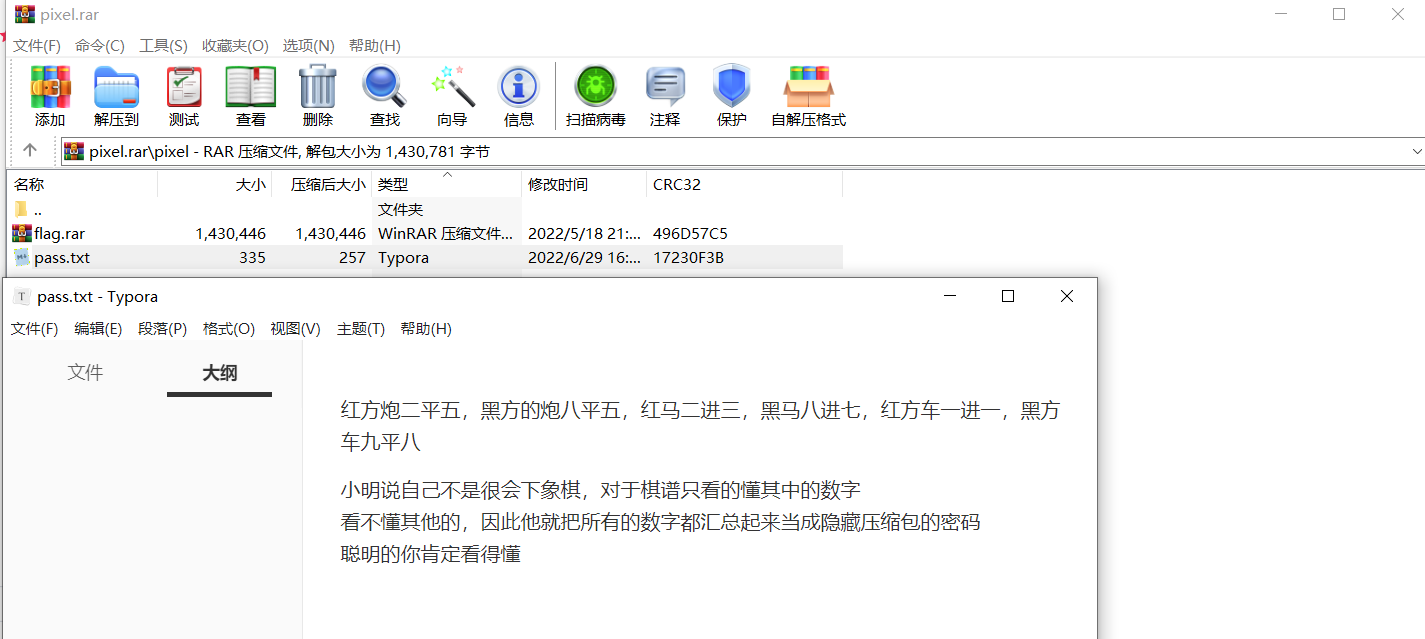

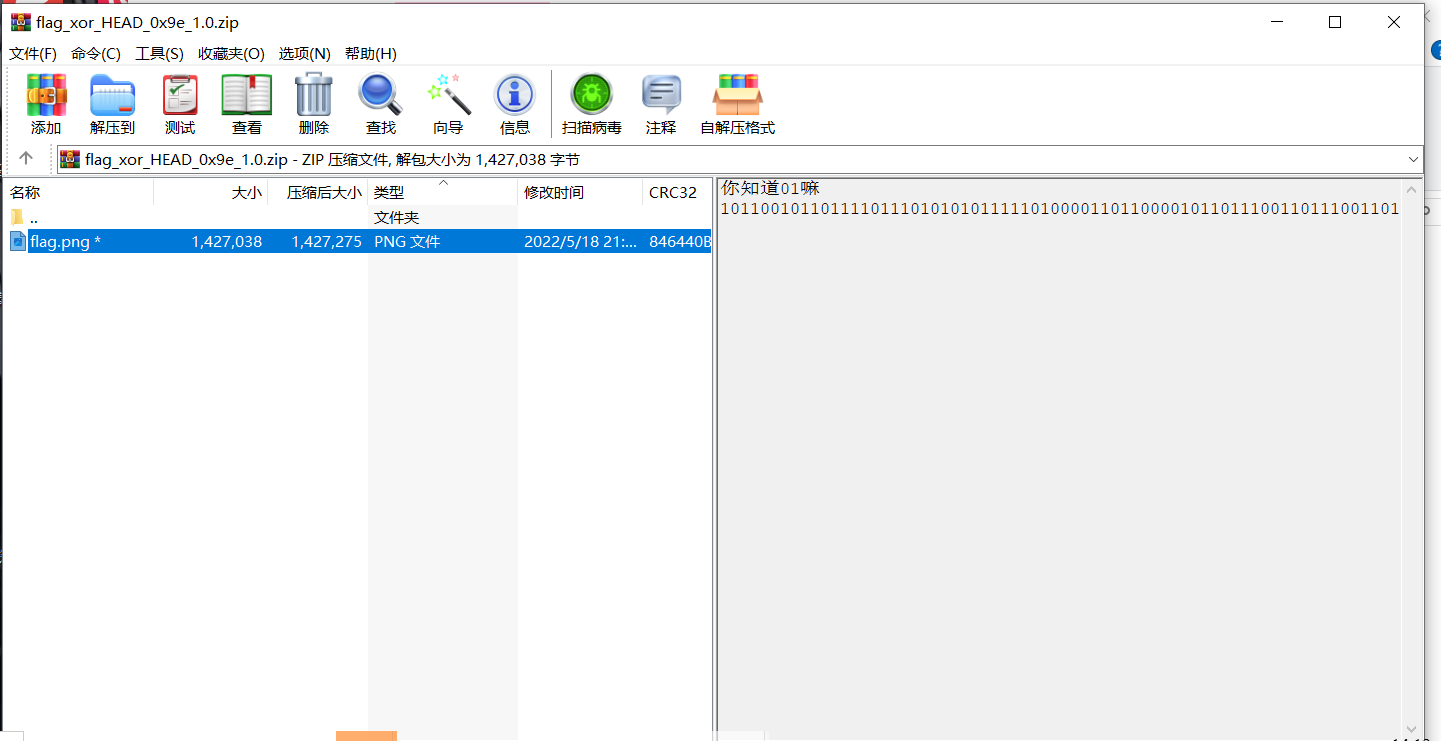

[CISCN 2022 东北]pixel

下载附件

压缩包密码就是 258523871198

解压压缩包得到dat文件,使用b神工具查看文件是什么类型

改后缀zip

看旁边有提示,是二进制,二进制转字符串

exp:

1 | import libnum |

运行得到密码 You_Cannot_find_it

解压压缩包

PixelJihad 隐写