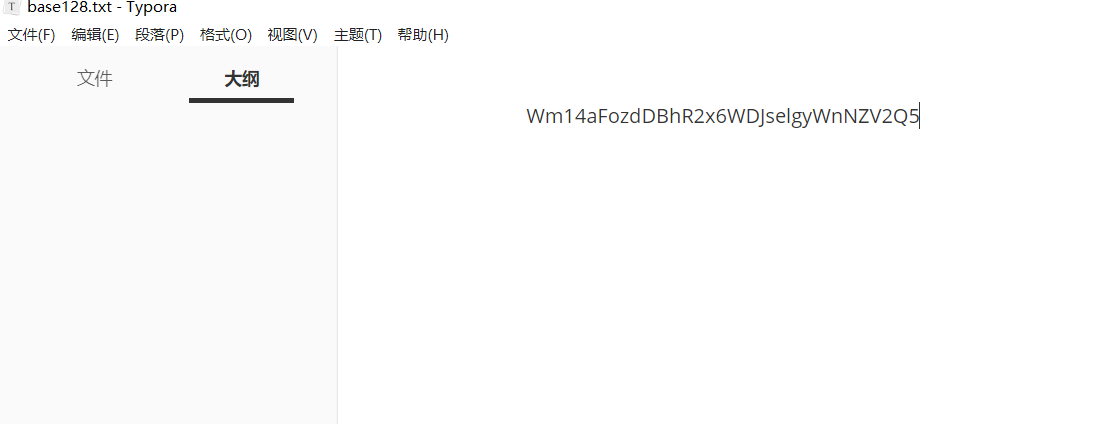

[WEEK1]签到题

下载附件

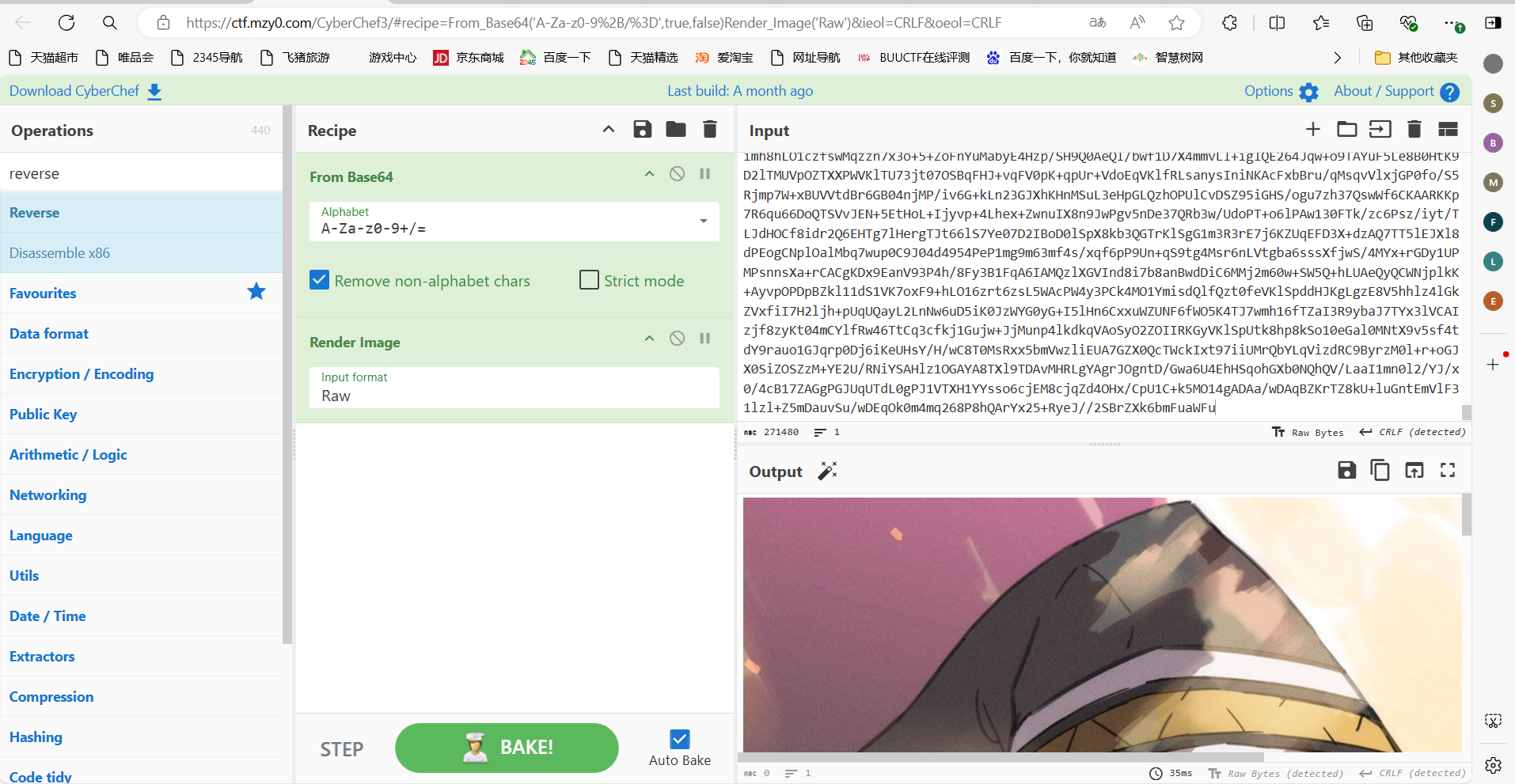

base解密,赛博厨子一把梭

最后flag为flag{this_is_flag}

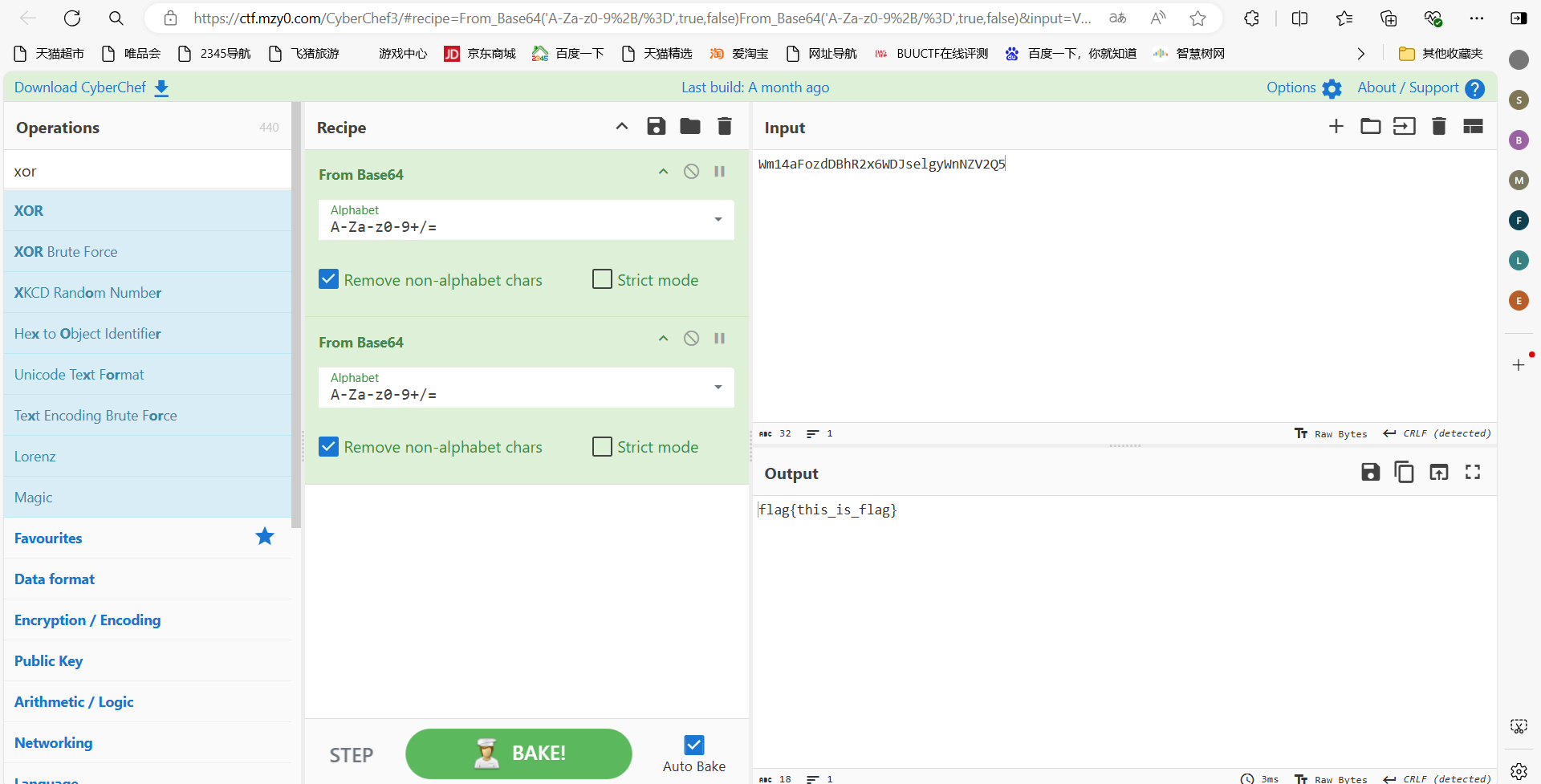

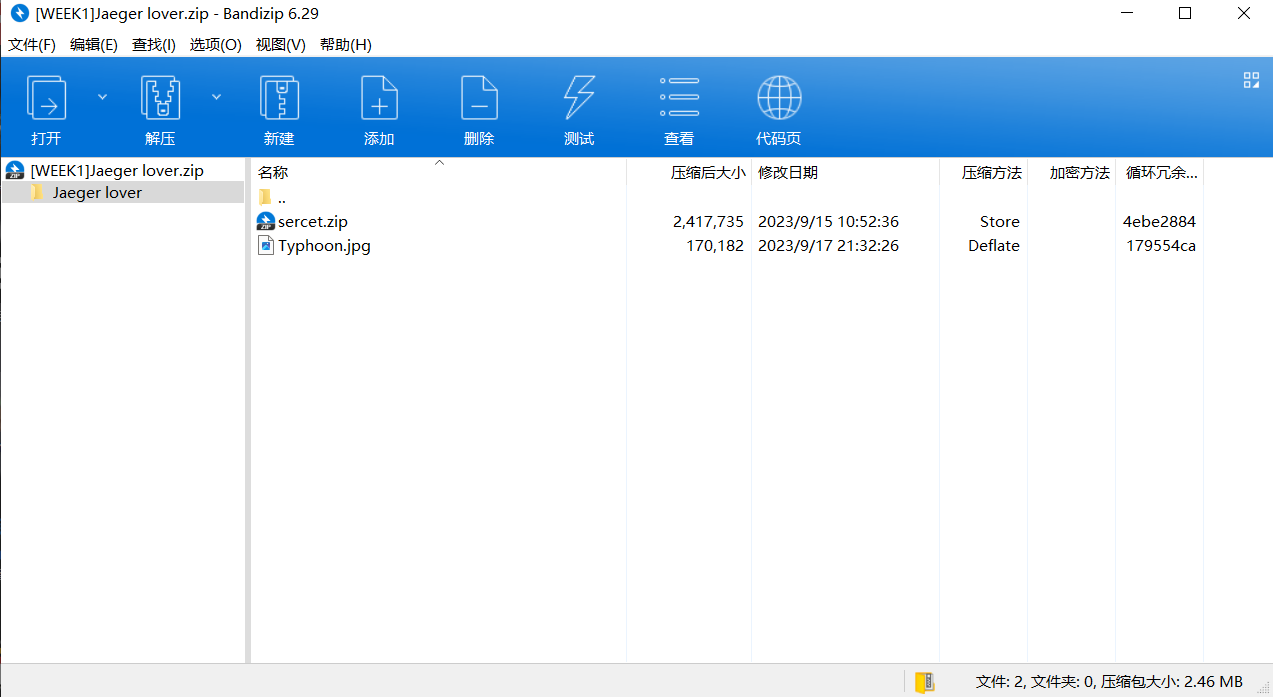

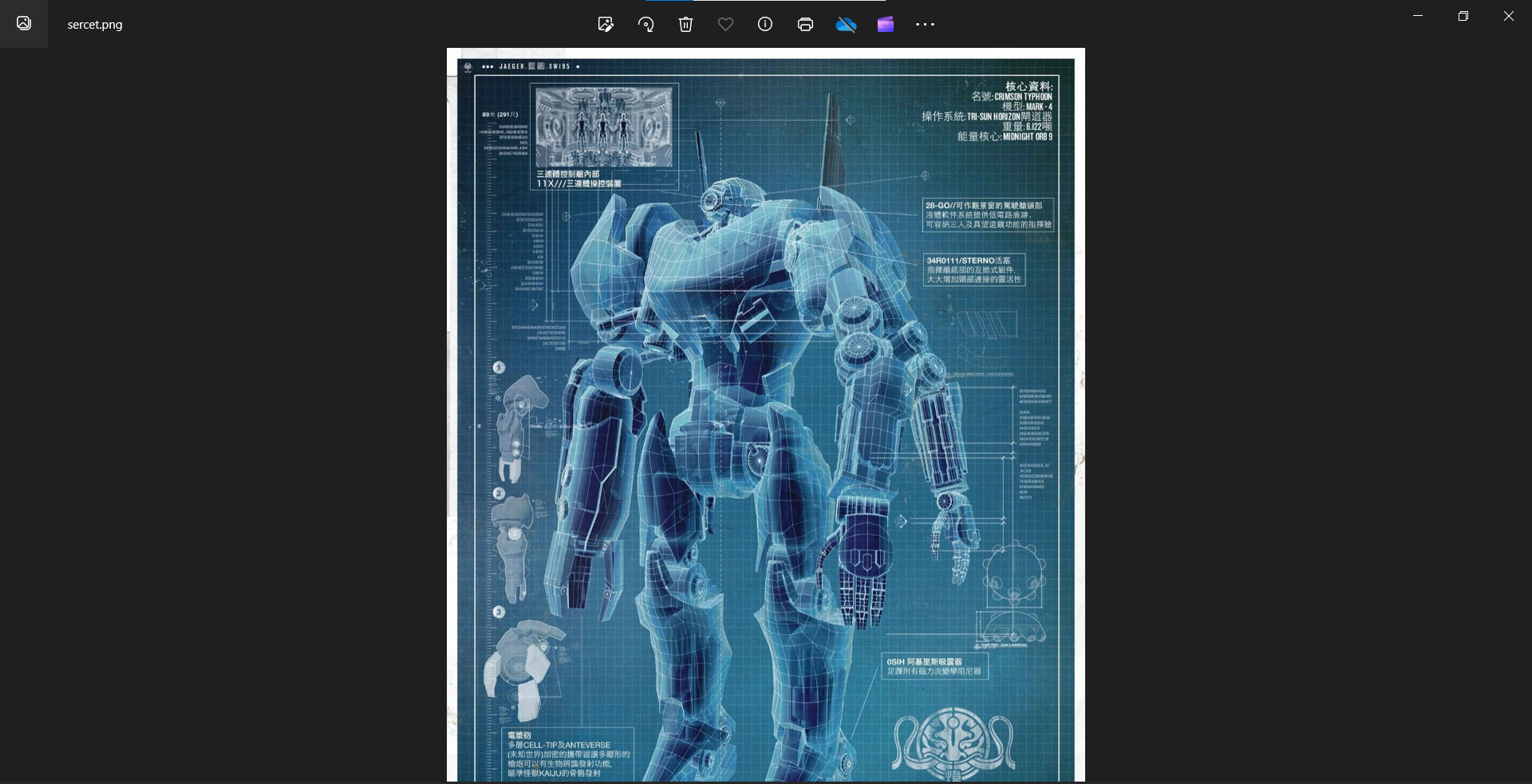

[WEEK1]Jaeger lover

题目描述:do you know Pacific Rim?提示环太平洋

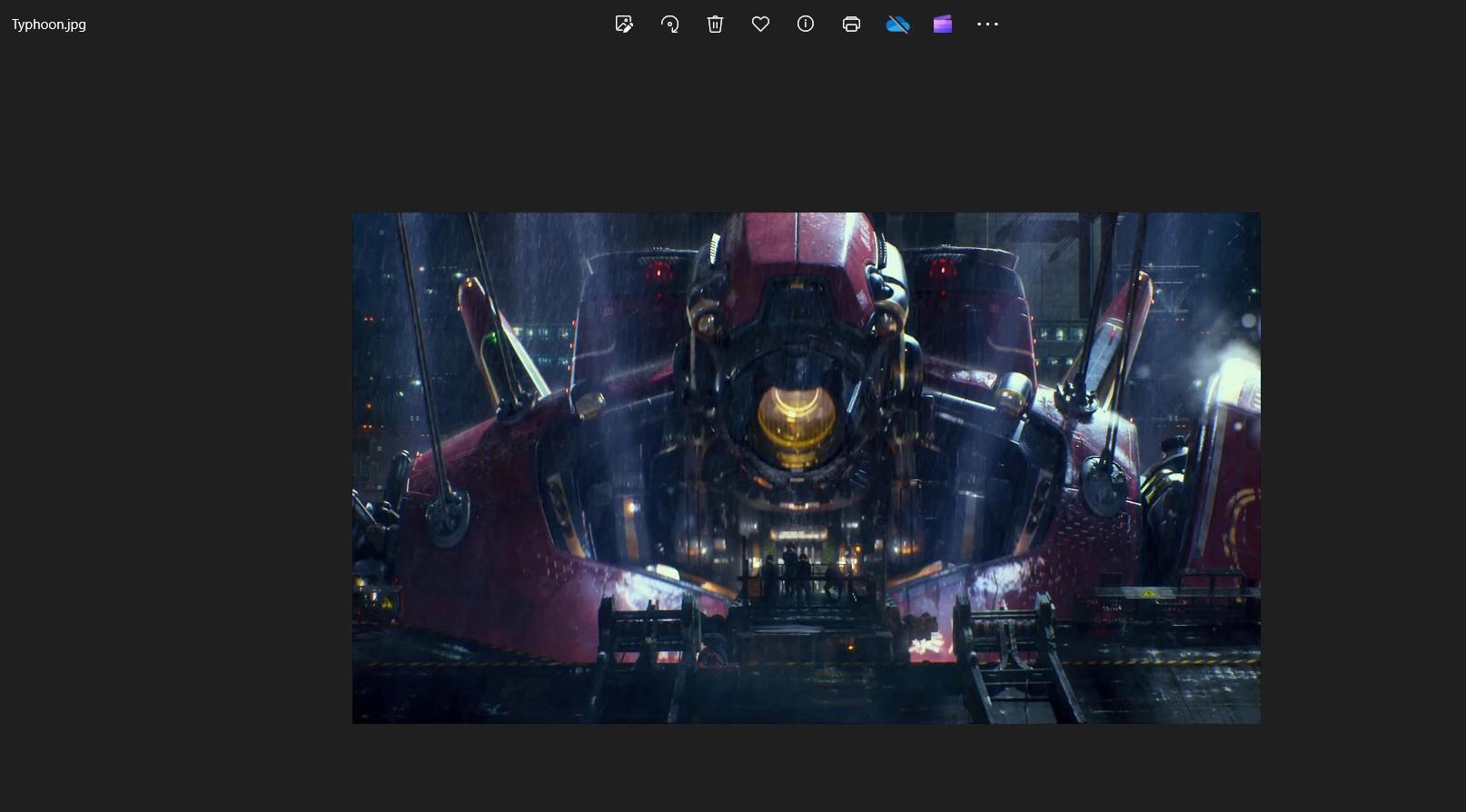

下载附件

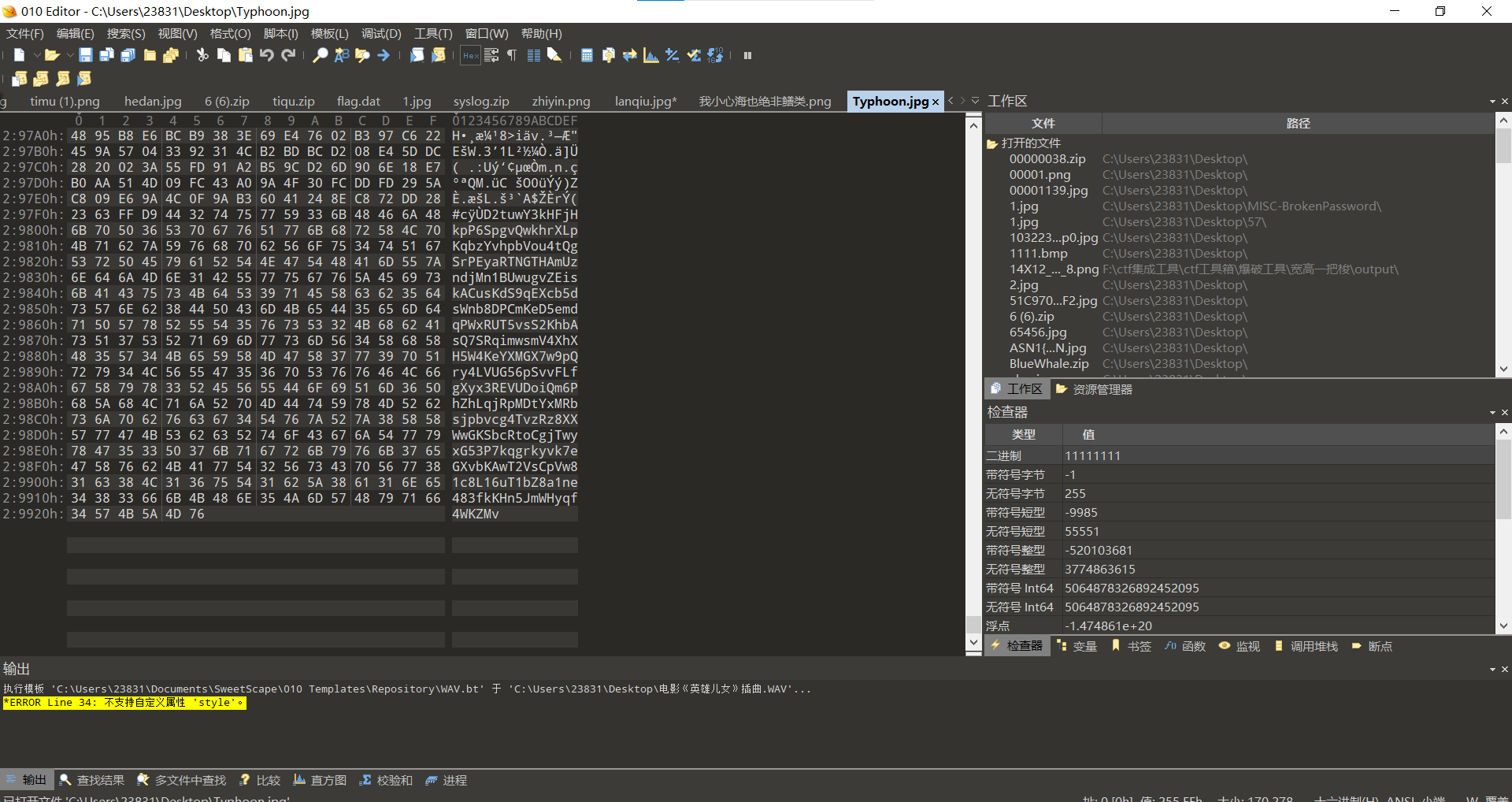

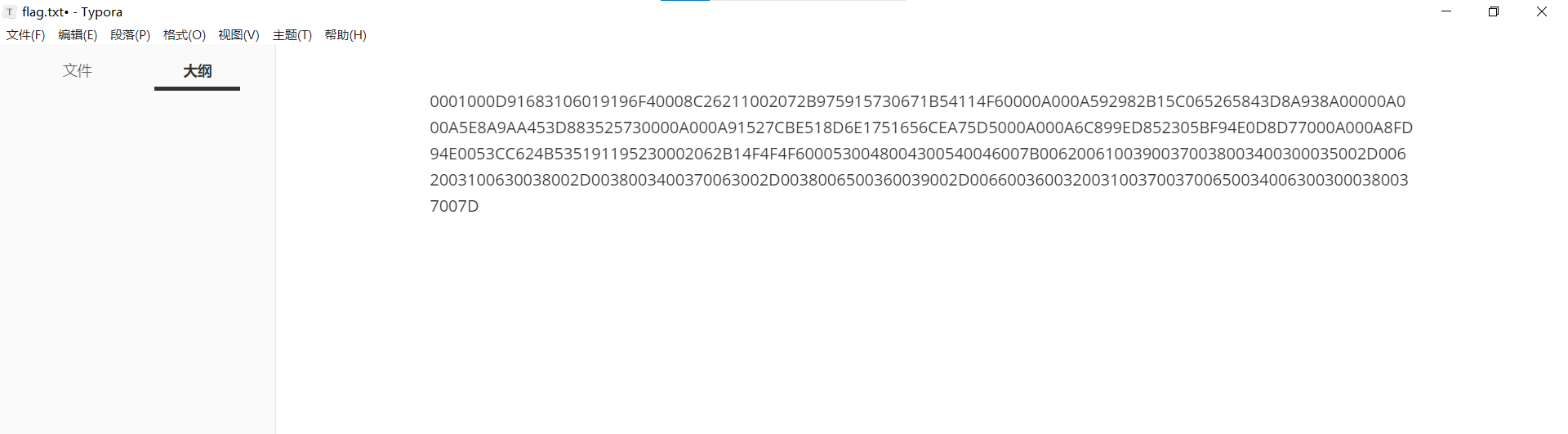

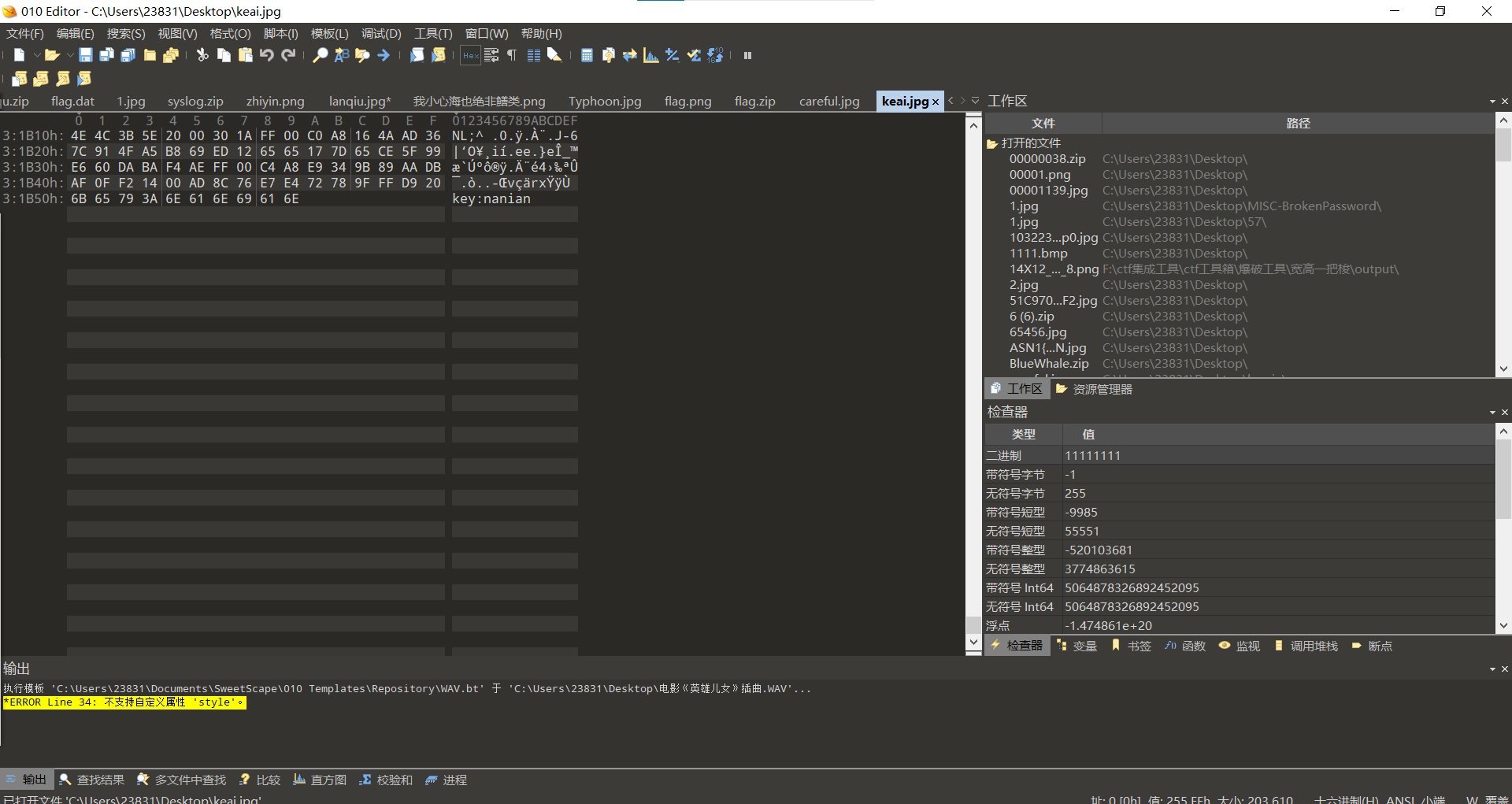

010查看图片,发现末尾有base编码

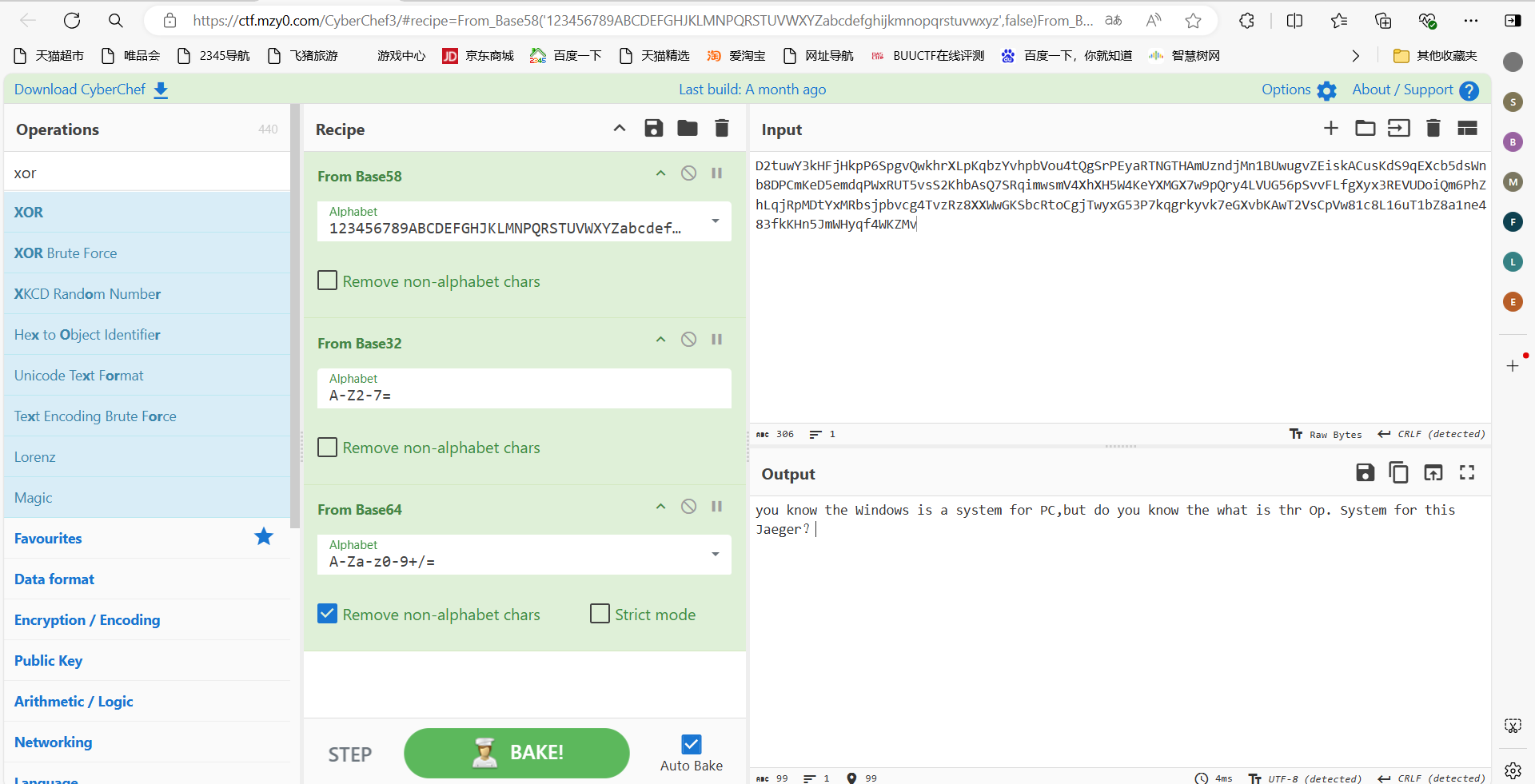

base解密

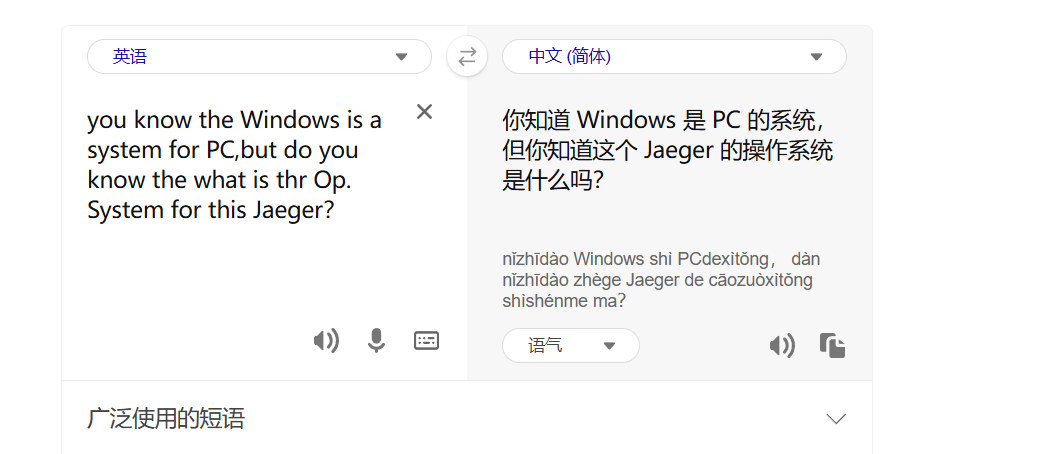

翻译一下

看图片是环太平洋风暴赤红,直接搜索风暴赤红操作系统

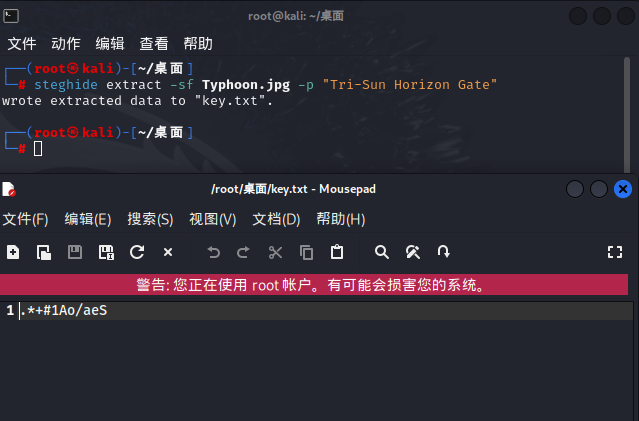

得到答案:Tri-Sun Horizon Gate,steghide隐写

steghide extract -sf Typhoon.jpg -p “Tri-Sun Horizon Gate”

得到压缩包密码:.*+#1Ao/aeS

解压压缩包

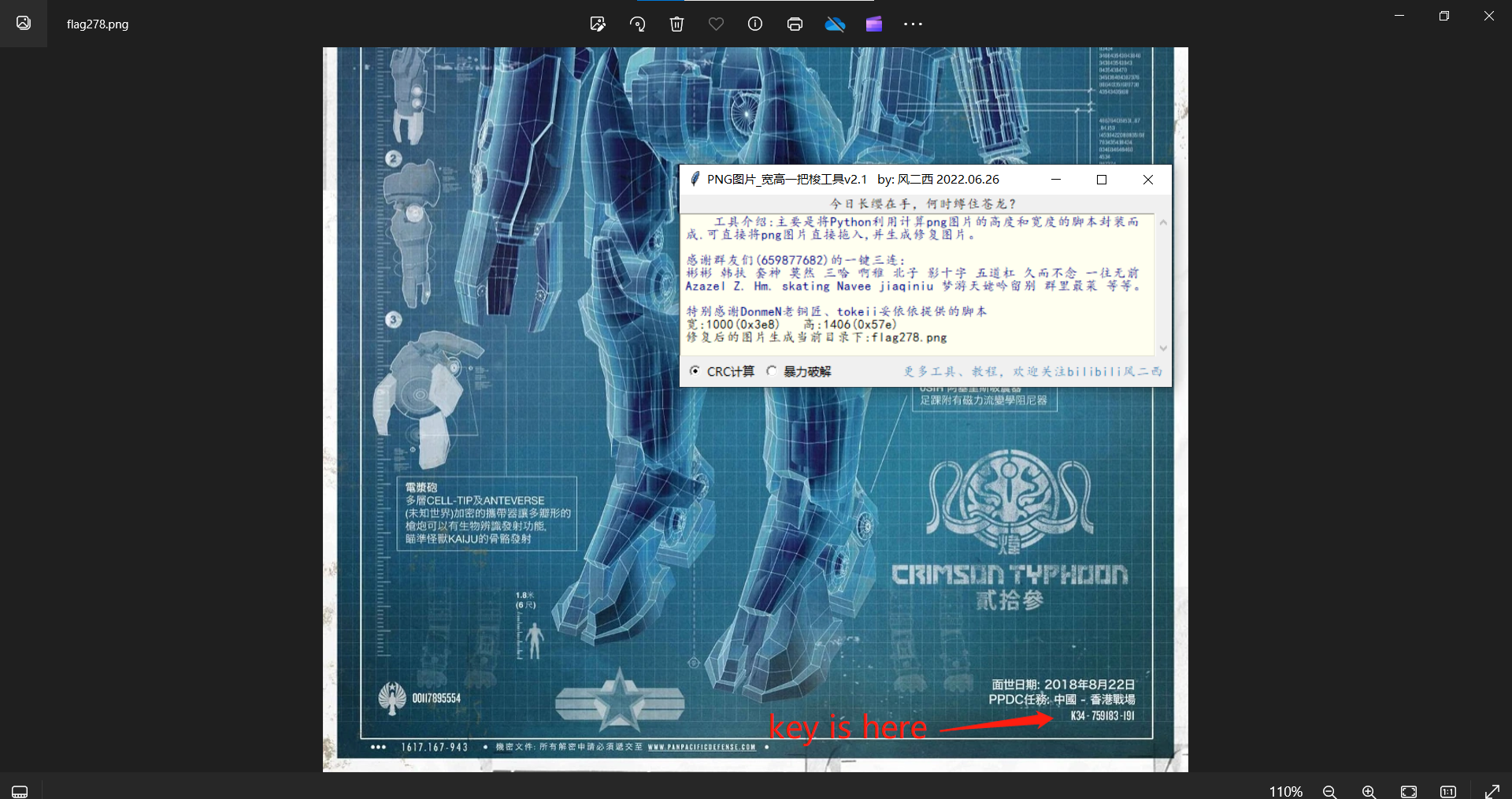

一看图片就宽高有问题,宽高一把梭

得到key:K34-759183-191

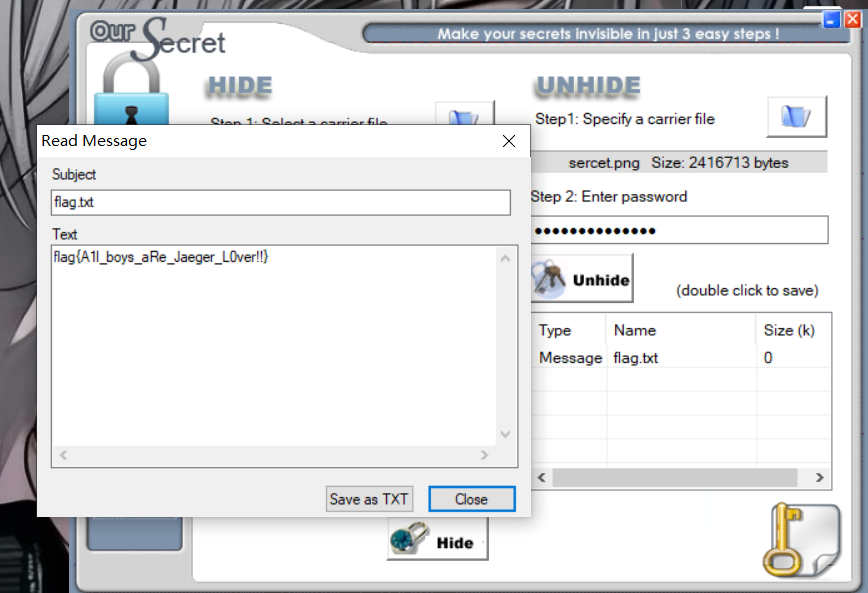

outsecret隐写

最后flag为flag{A1l_boys_aRe_Jaeger_L0ver!!}

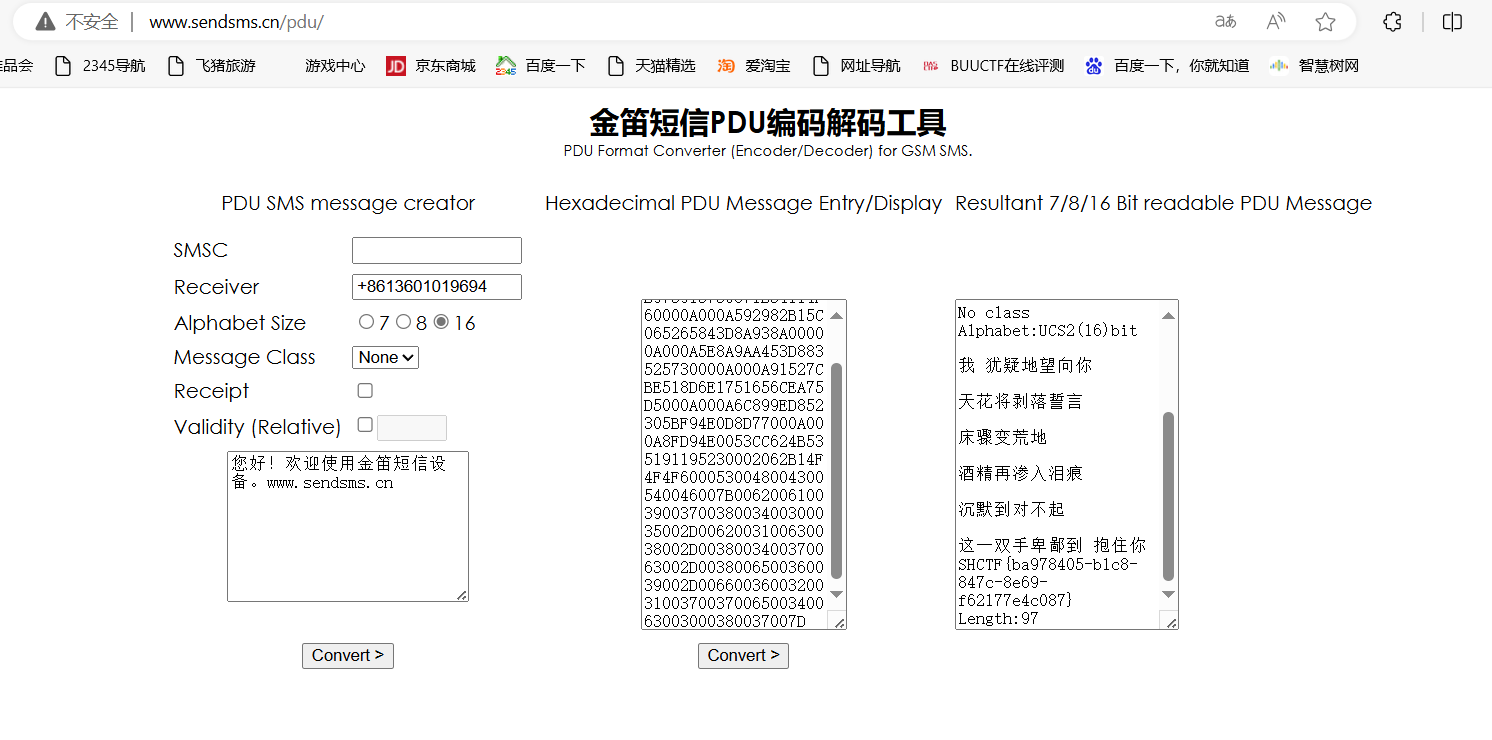

[WEEK1]message

下载附件

pdu解码

最后flag为flag{ba978405-b1c8-847c-8e69-f62177e4c087}

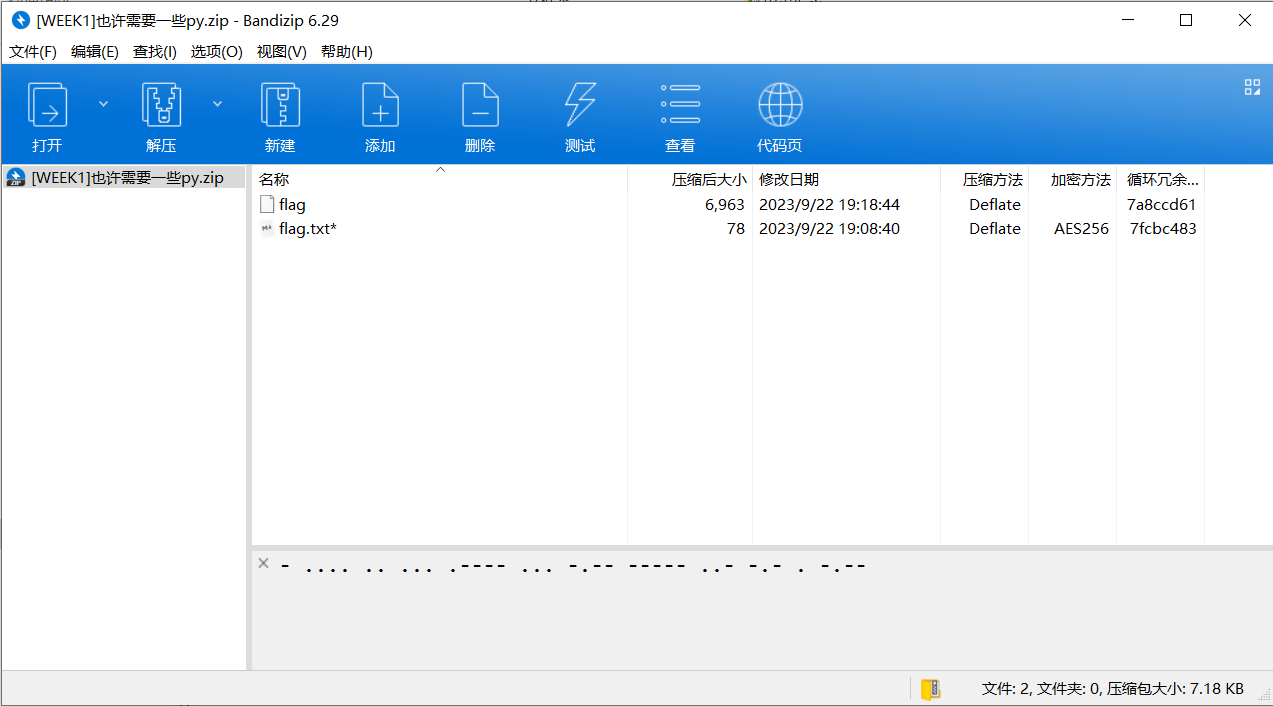

[WEEK1]也许需要一些py

题目描述:这flag怎么没大没小的捏

下载附件

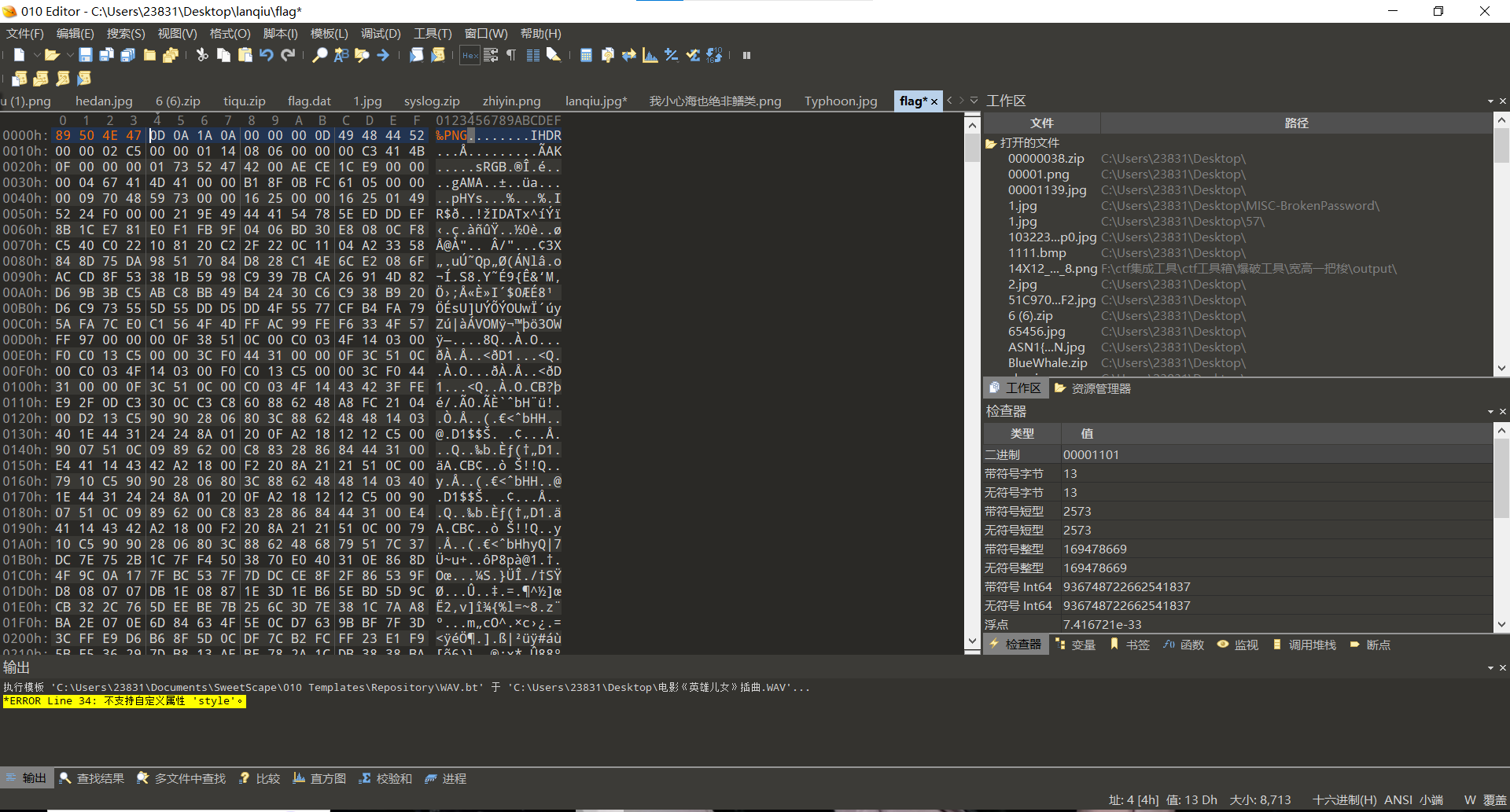

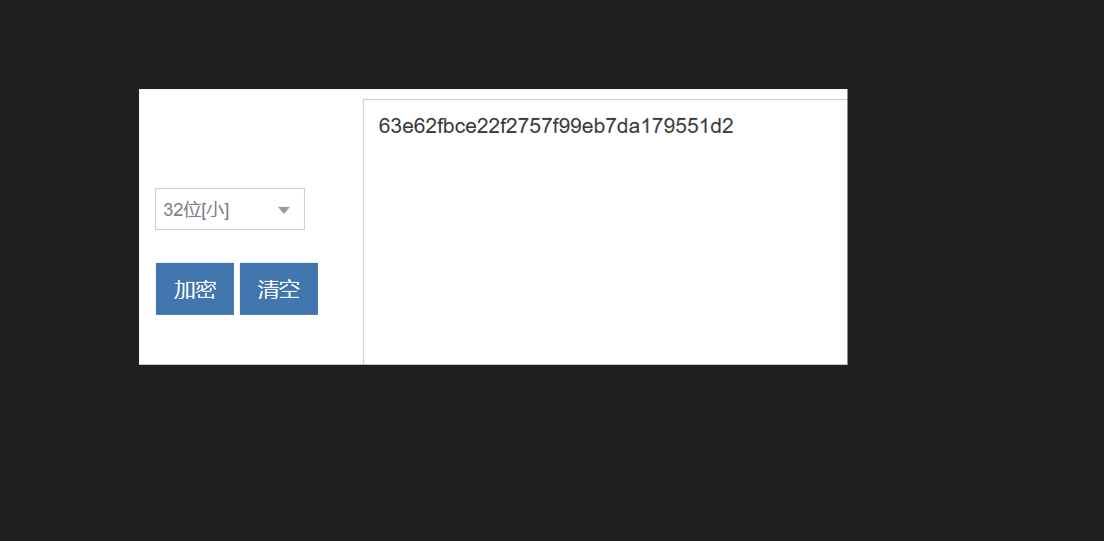

010先看无后缀文件,发现是png文件,补全文件头

保存后再次查看图片

得到flag的md5值:63e62fbce22f2757f99eb7da179551d2

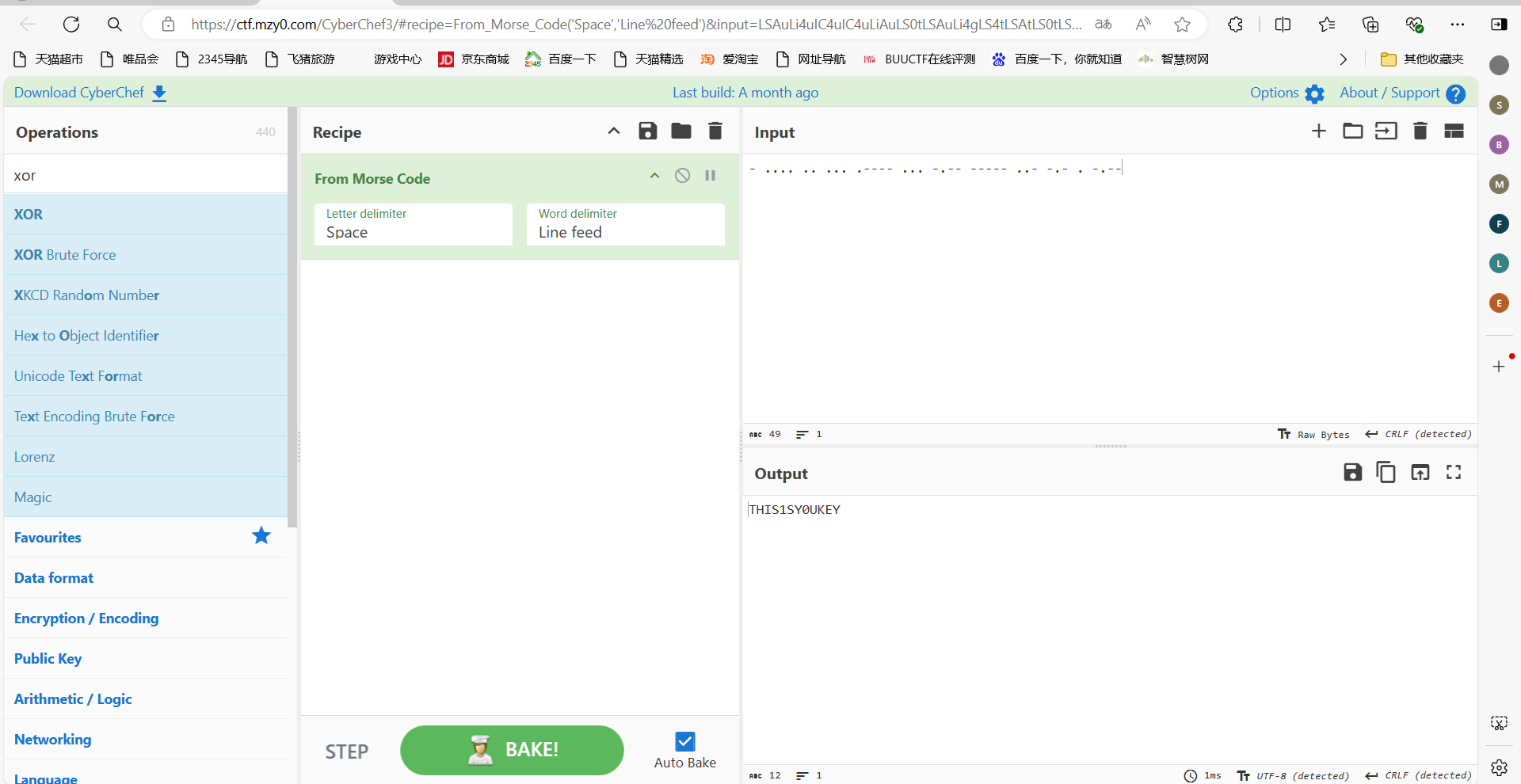

压缩包有提示:- …. .. … .—- … -.– —– ..- -.- . -.–

摩斯解码

得到压缩包密码:THIS1SY0UKEY

解压压缩包

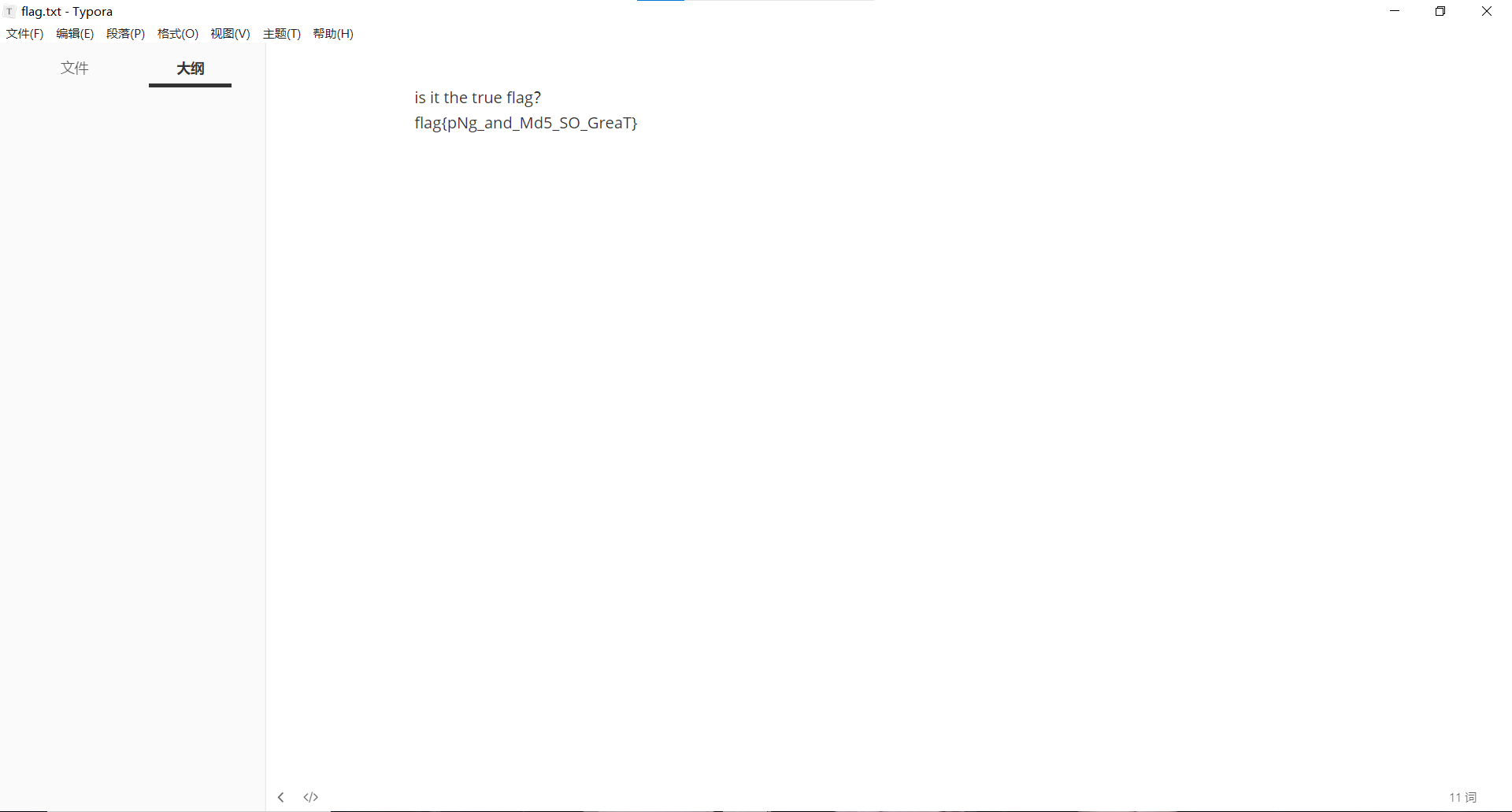

根据题目要求改为小写:this1sy0ukey

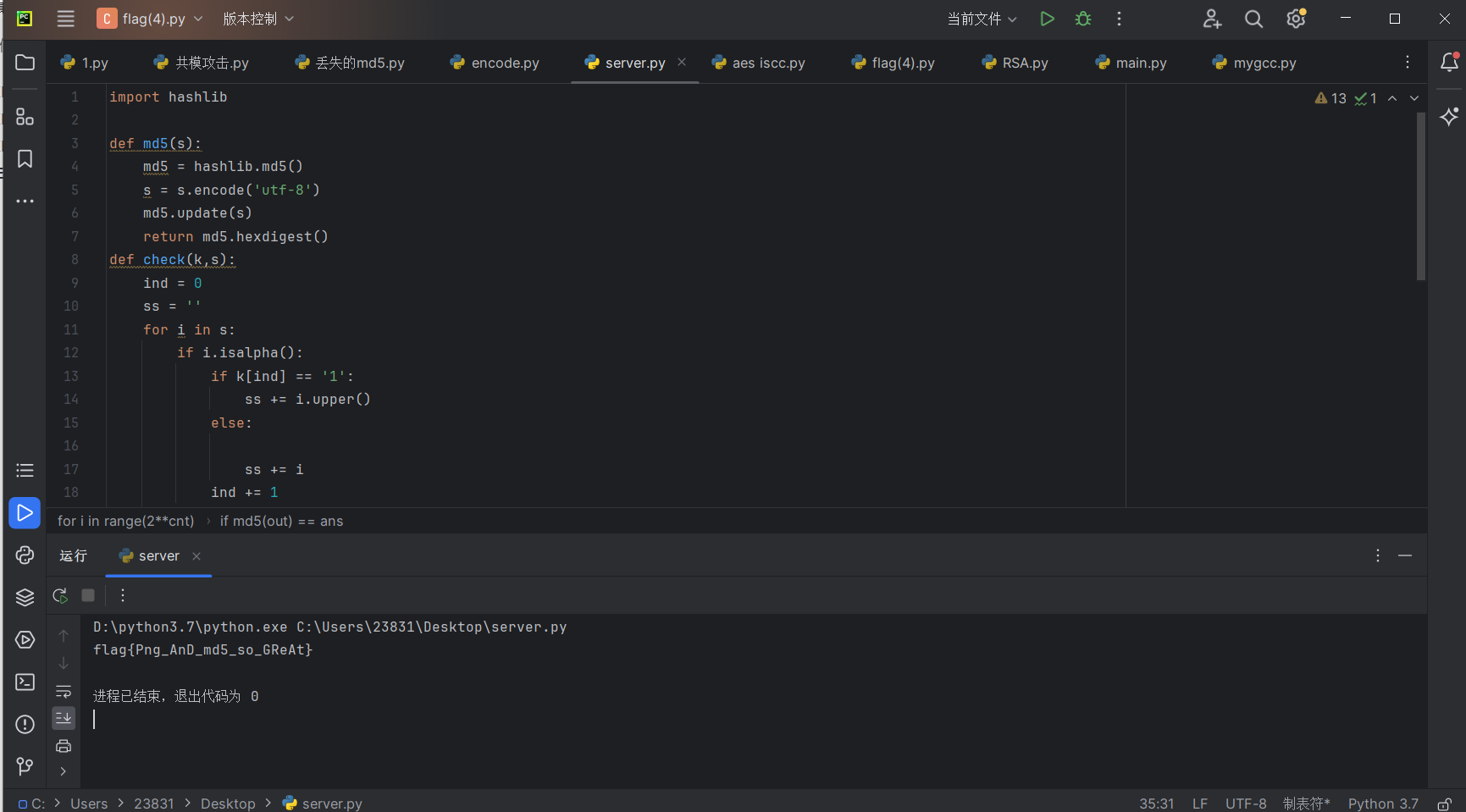

写一个匹配字符爆破大小写碰撞脚本

exp:

1 | import hashlib |

运行得到flag

最后flag为flag{Png_AnD_md5_so_GReAt}

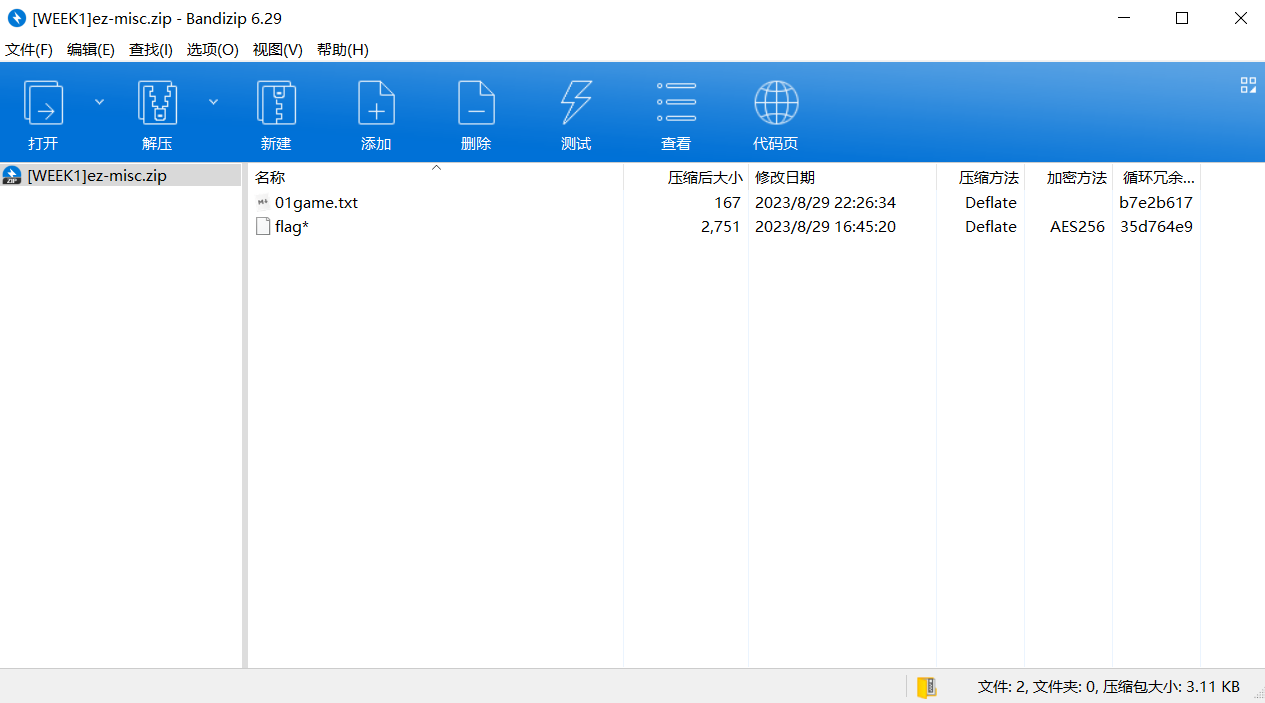

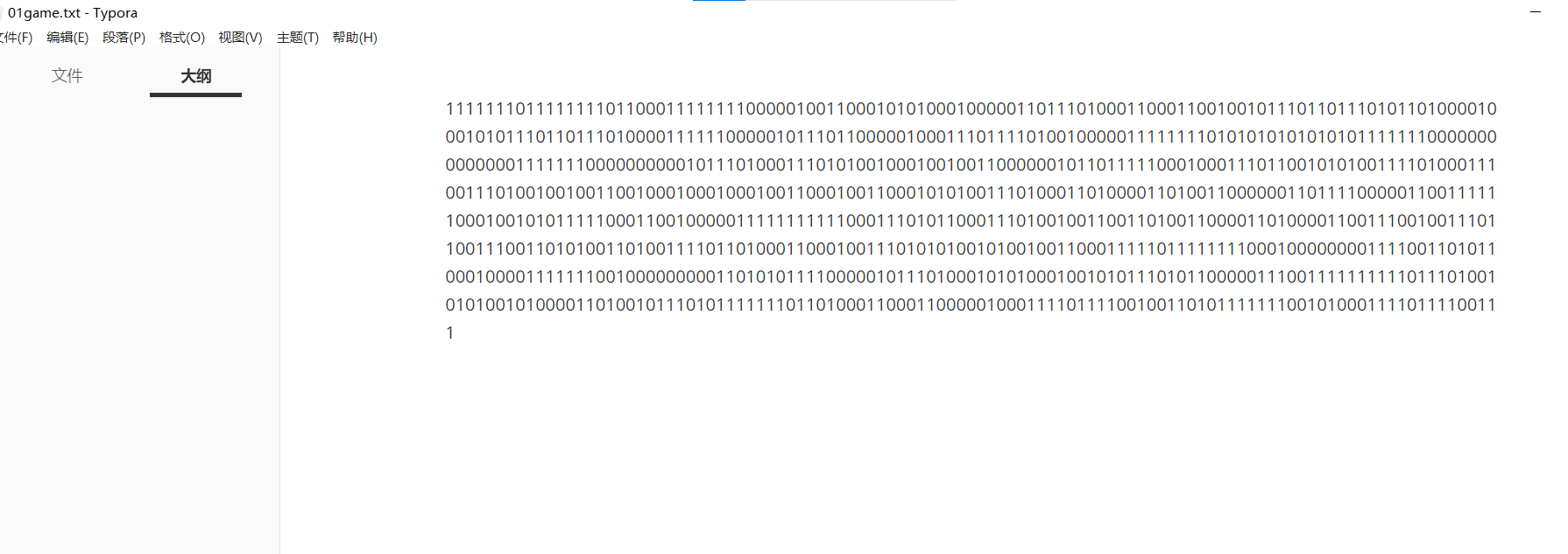

[WEEK1]ez-misc

下载附件

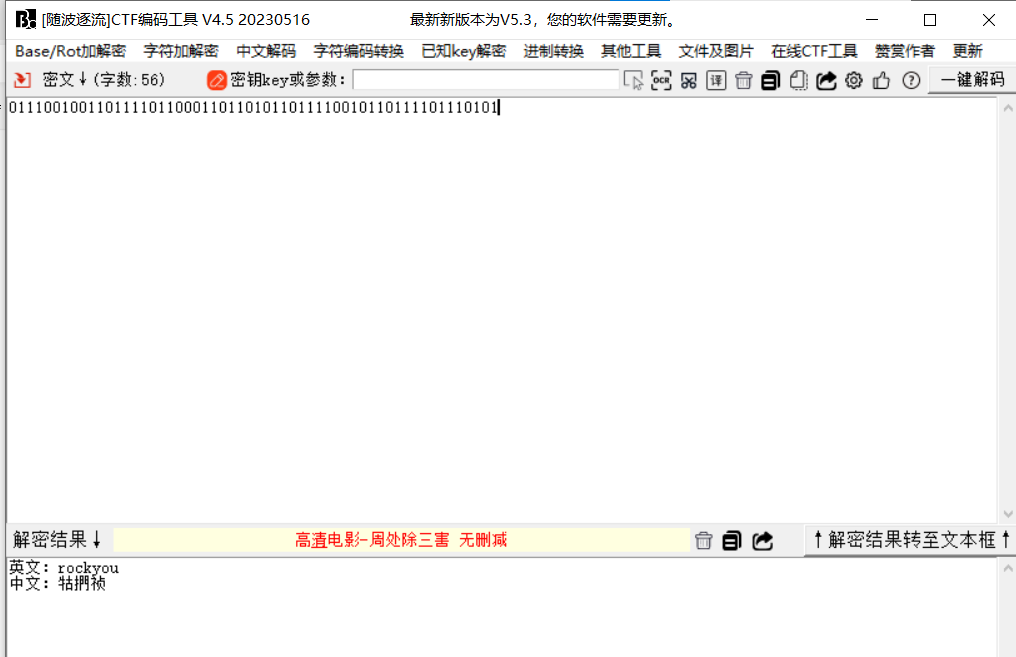

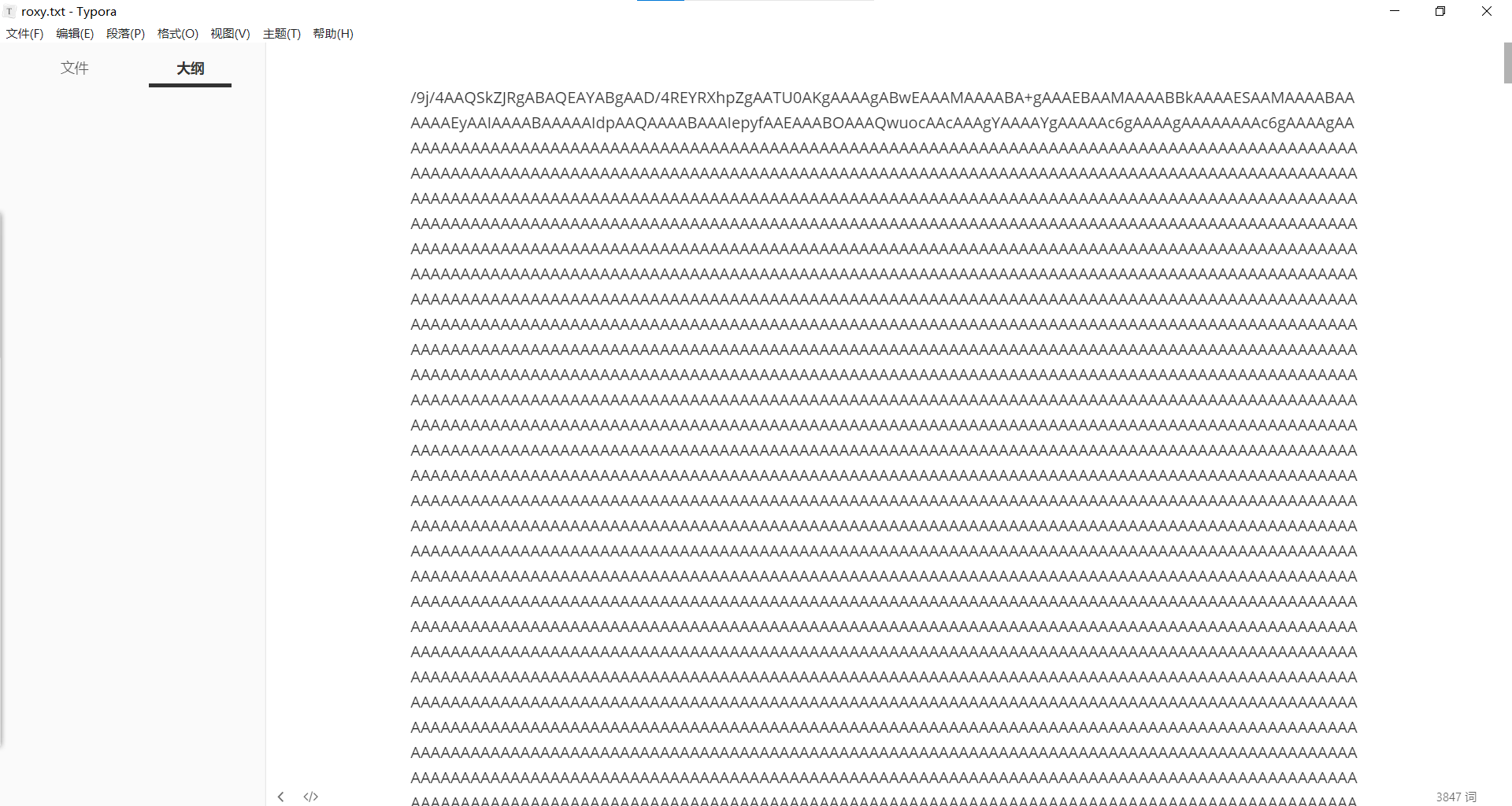

查看文本文件内容

01转二维码

扫描二维码

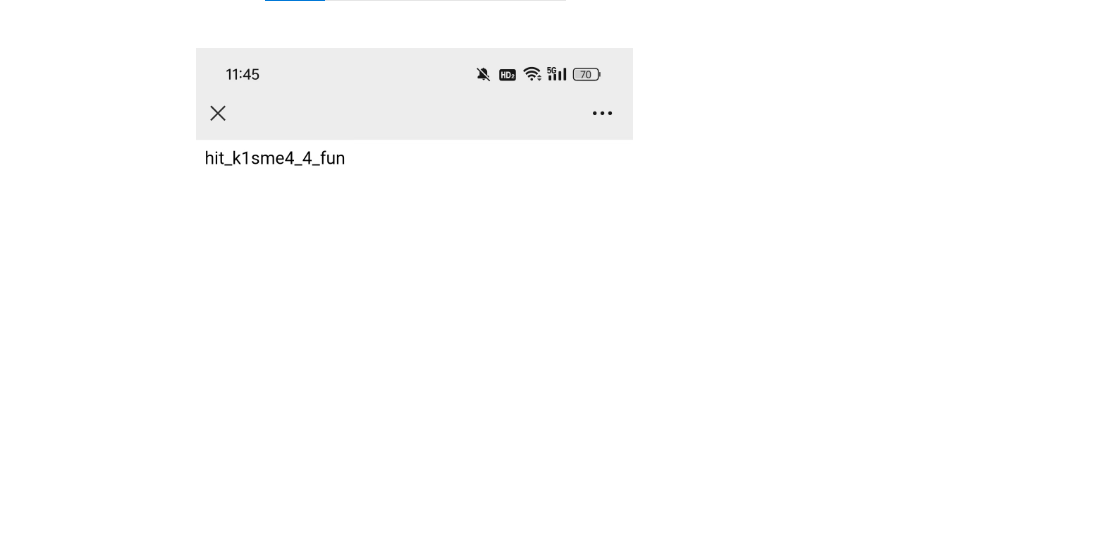

得到压缩包密码:hit_k1sme4_4_fun

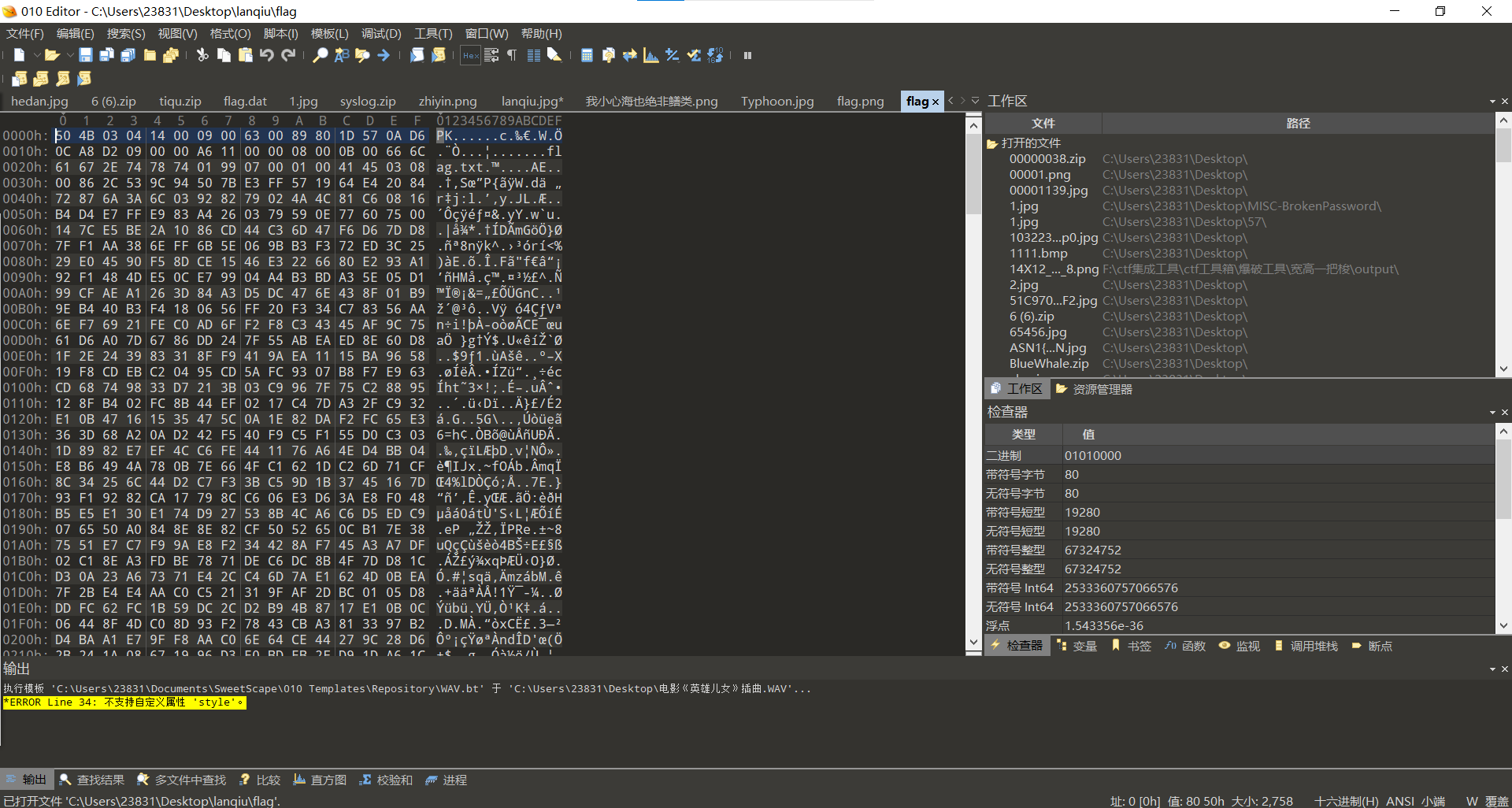

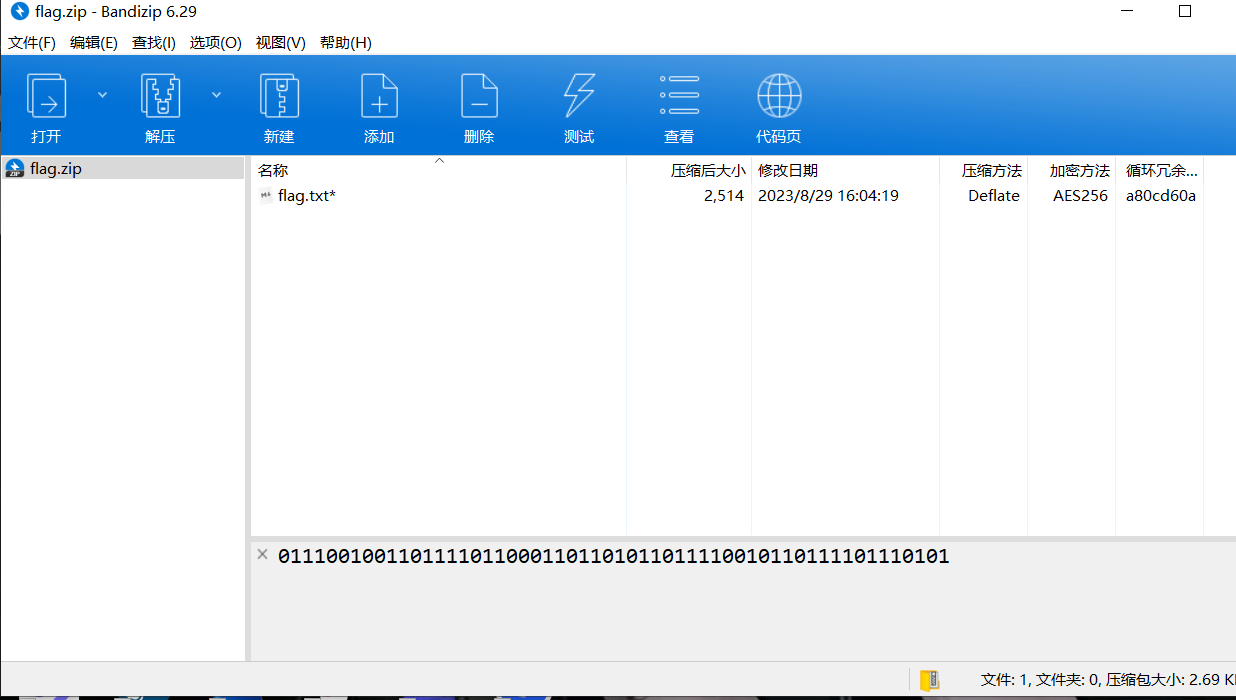

解压压缩包得到无后缀文件,010查看无后缀文件

发现是压缩包,填加后缀.zip

发现提示有二进制01数字,二进制转字符串

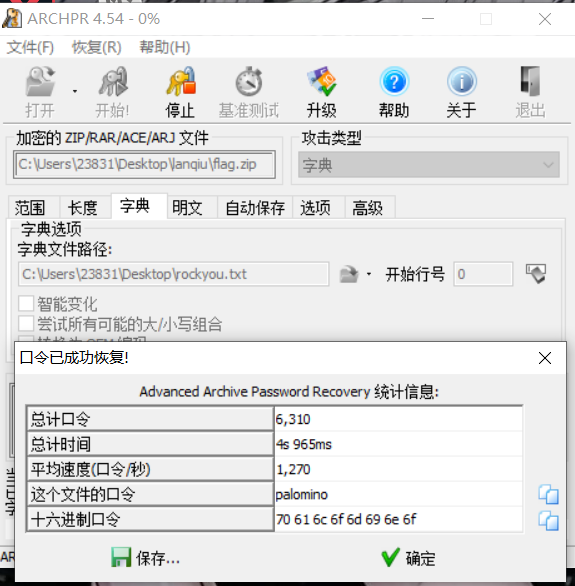

Kali 有个字典叫 rockyou很出名,尝试字典爆破

得到压缩包密码:palomino

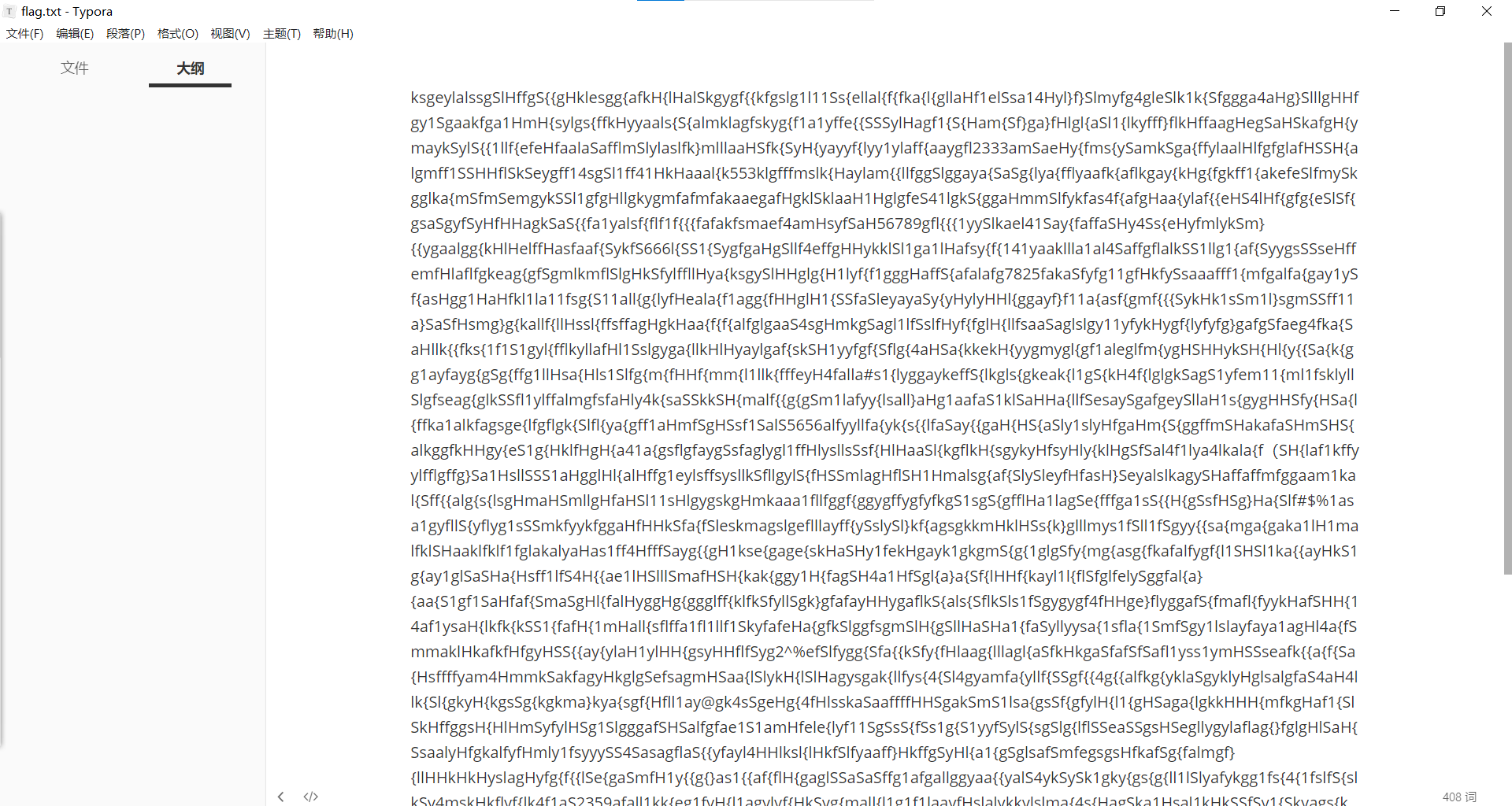

解压压缩包

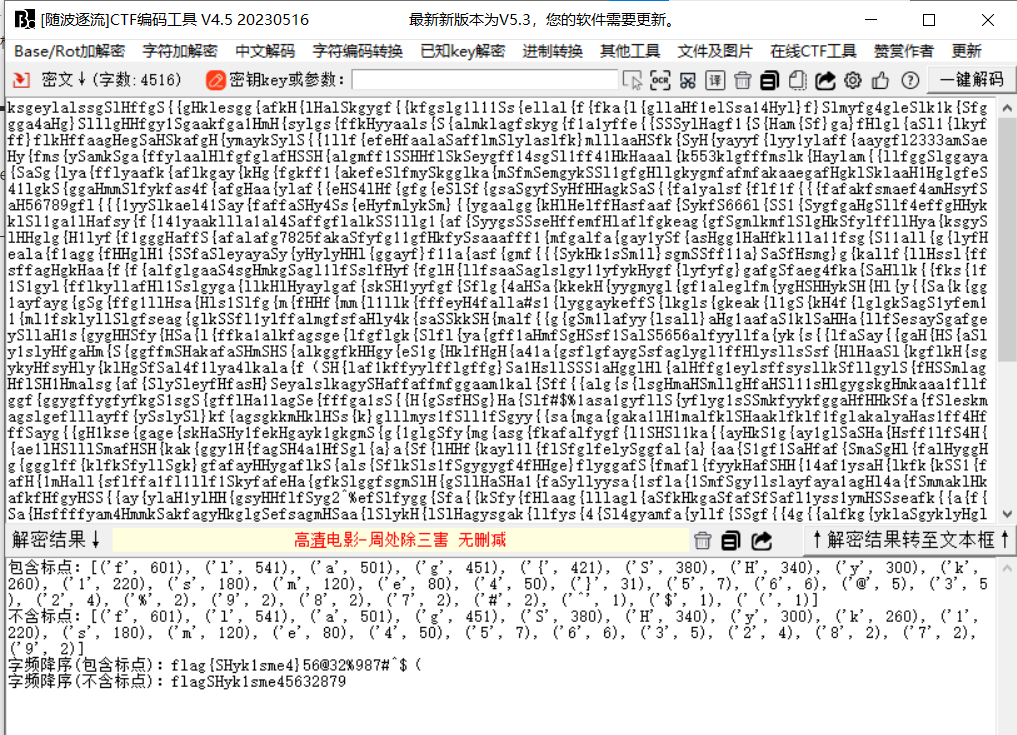

词频统计

最后flag为flag{SHyk1sme4}

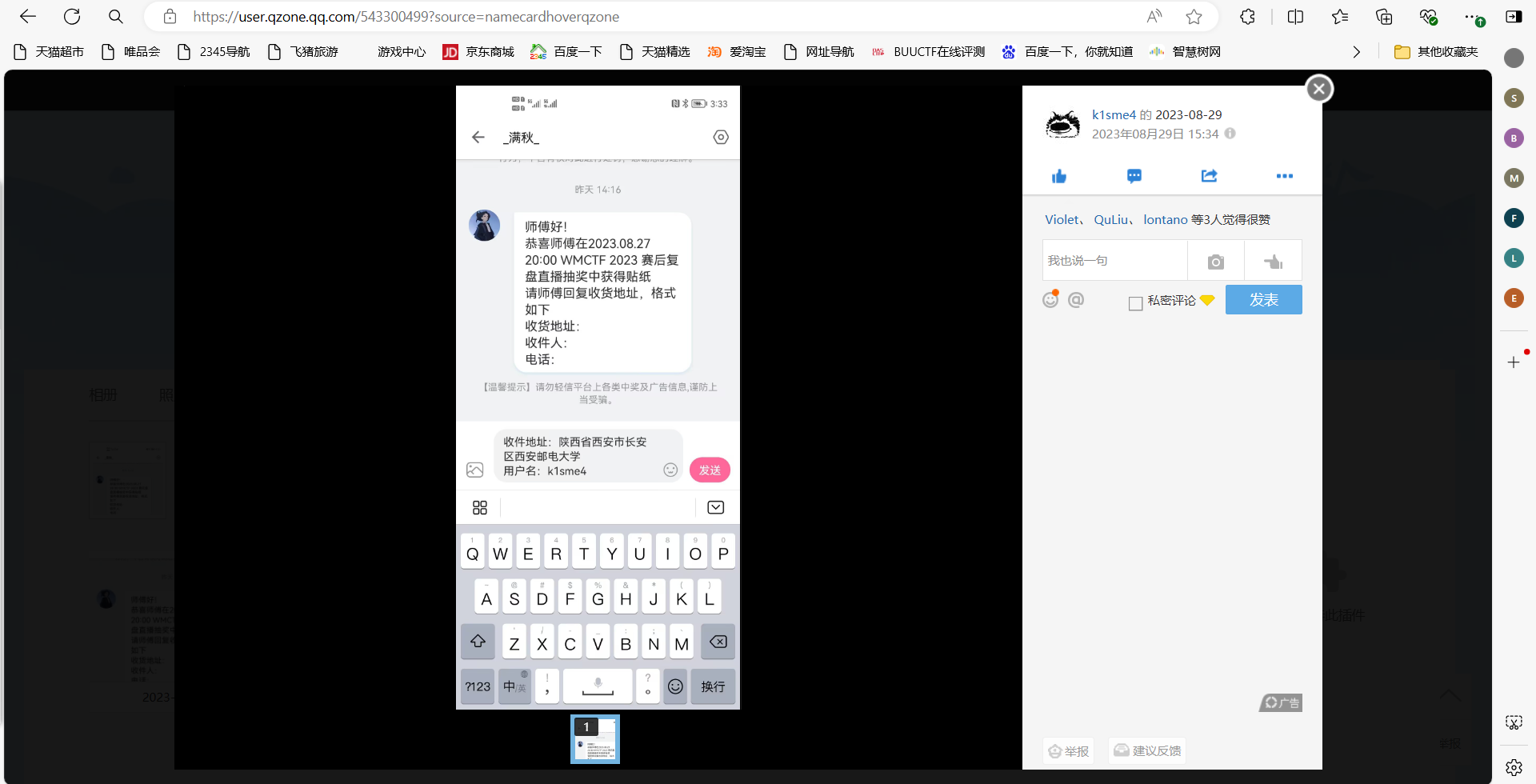

[WEEK1]请对我使用社工吧

题目描述:k1sme4的朋友考到了一所在k1sme4家附近的大学,一天,k1sme4的朋友去了学校对面的商场玩,并给k1sme4拍了一张照片,你能找到他的学校吗?

flag格式:flag{xx省xx市xx区_xx大学}

下载附件

图片上一个qq号,在qq相册中看到一张b站的图片

查看k1sme4的b站

看到评论:黄河入海,k1sme4回家!!!!!

百度搜索黄河入海口得知是山东东营

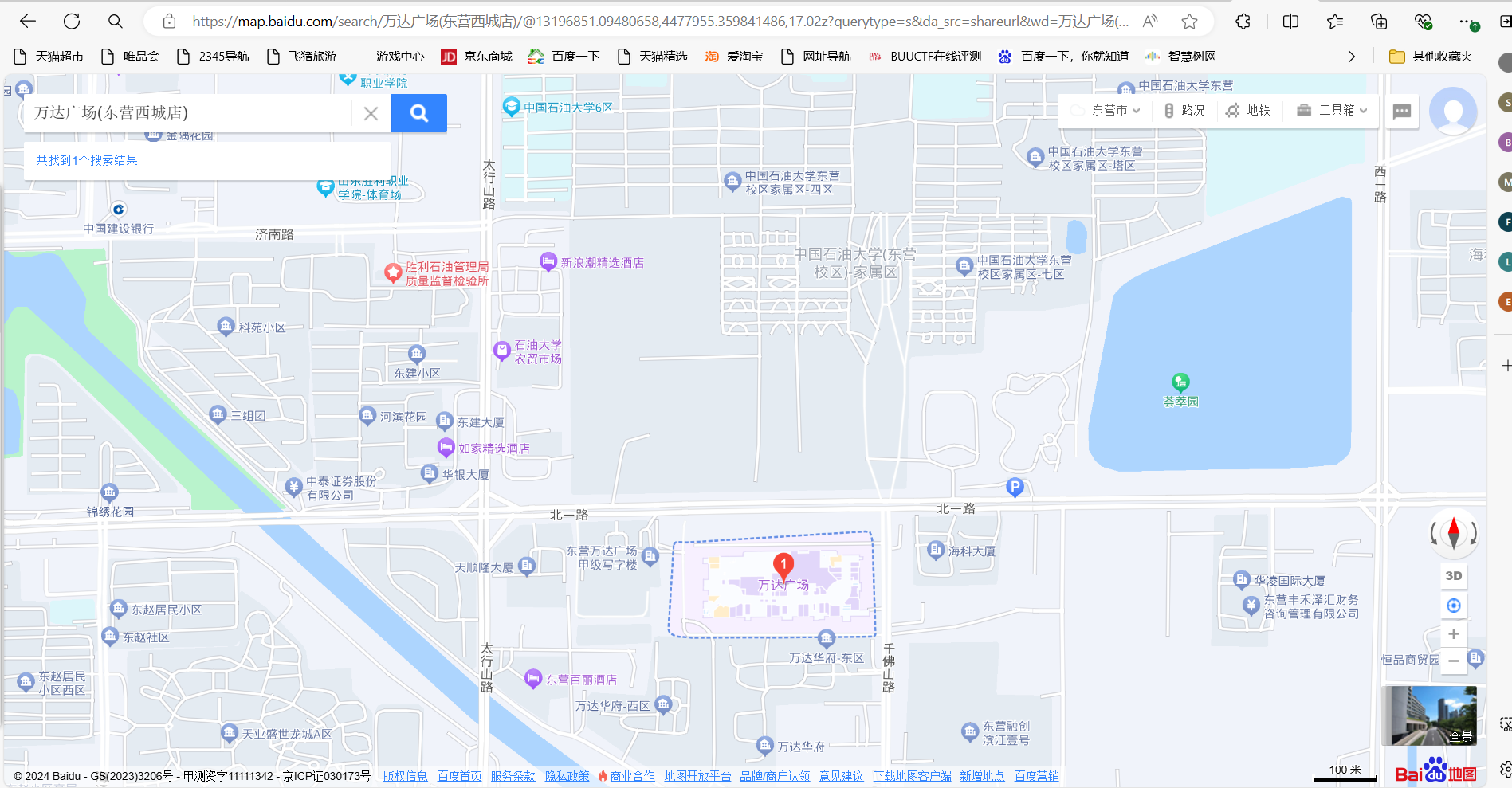

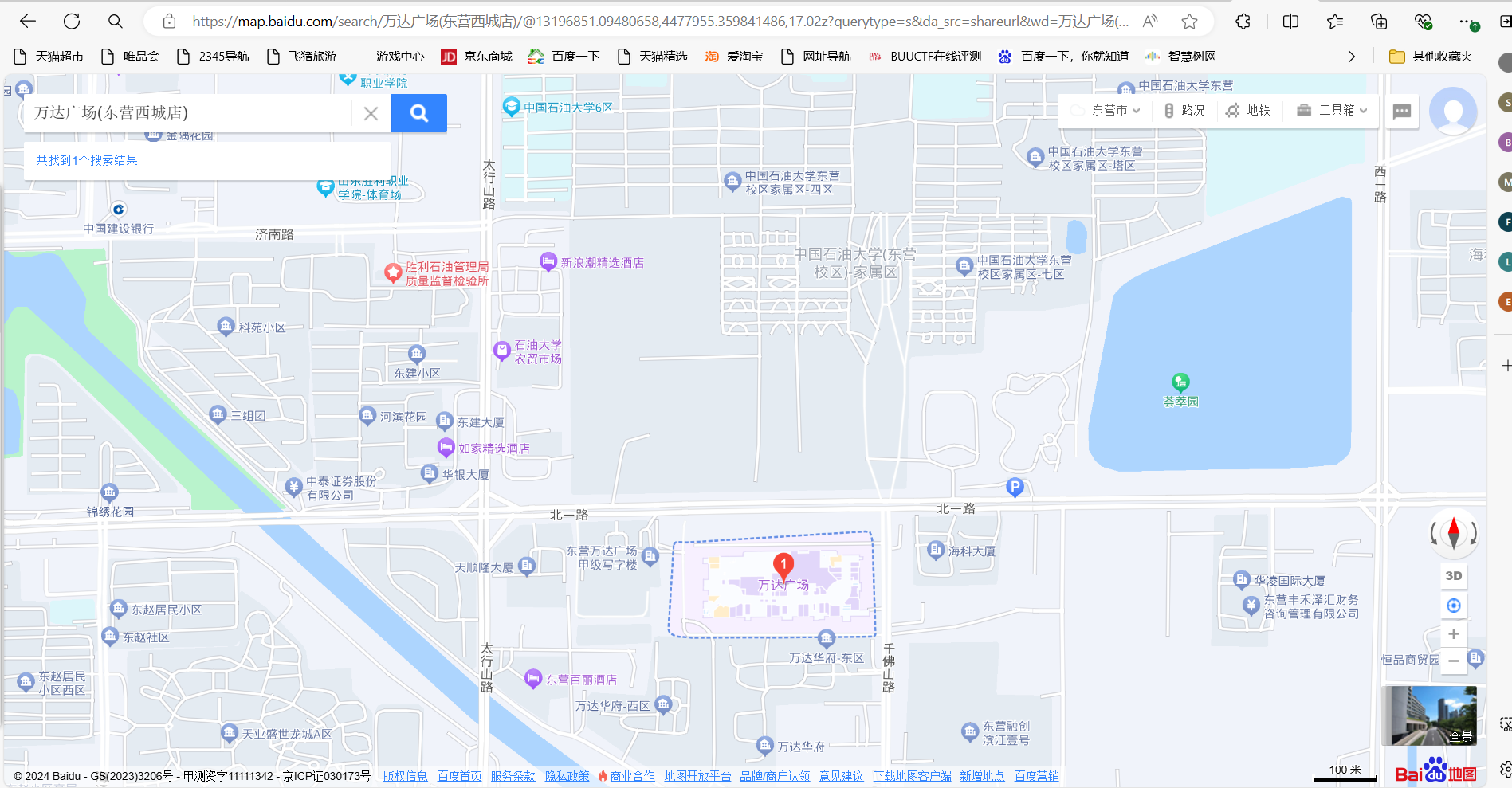

图片上发现是在万达广场,百度搜索东营的万达广场

对面就是中国石油大学

最后flag为 flag{山东省_东营市_东营区_中国石油大学}

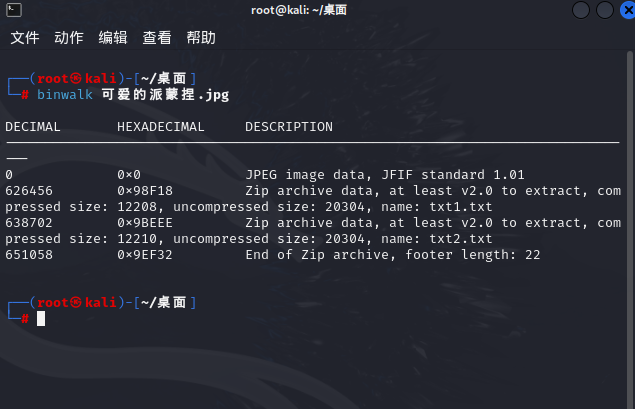

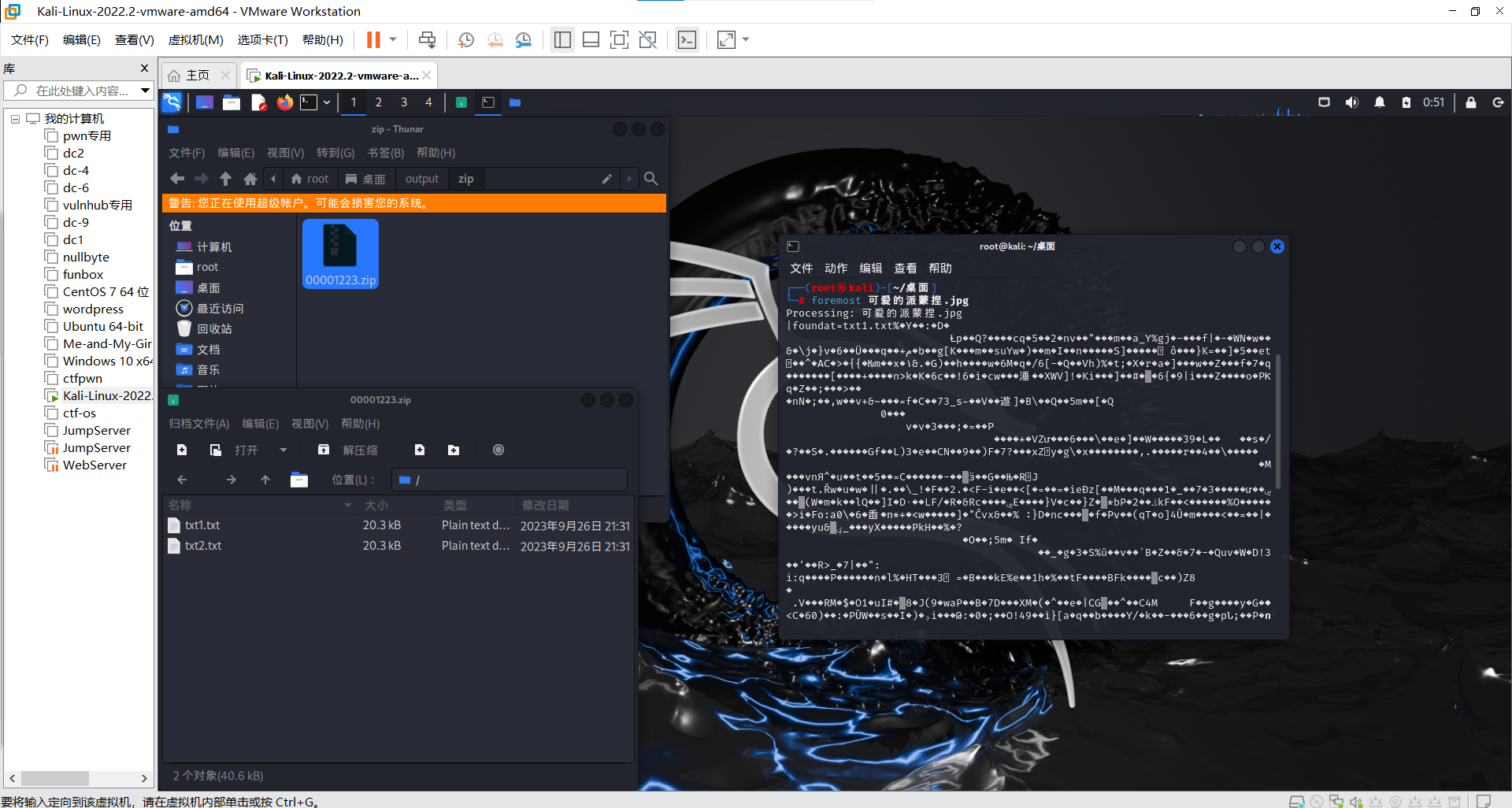

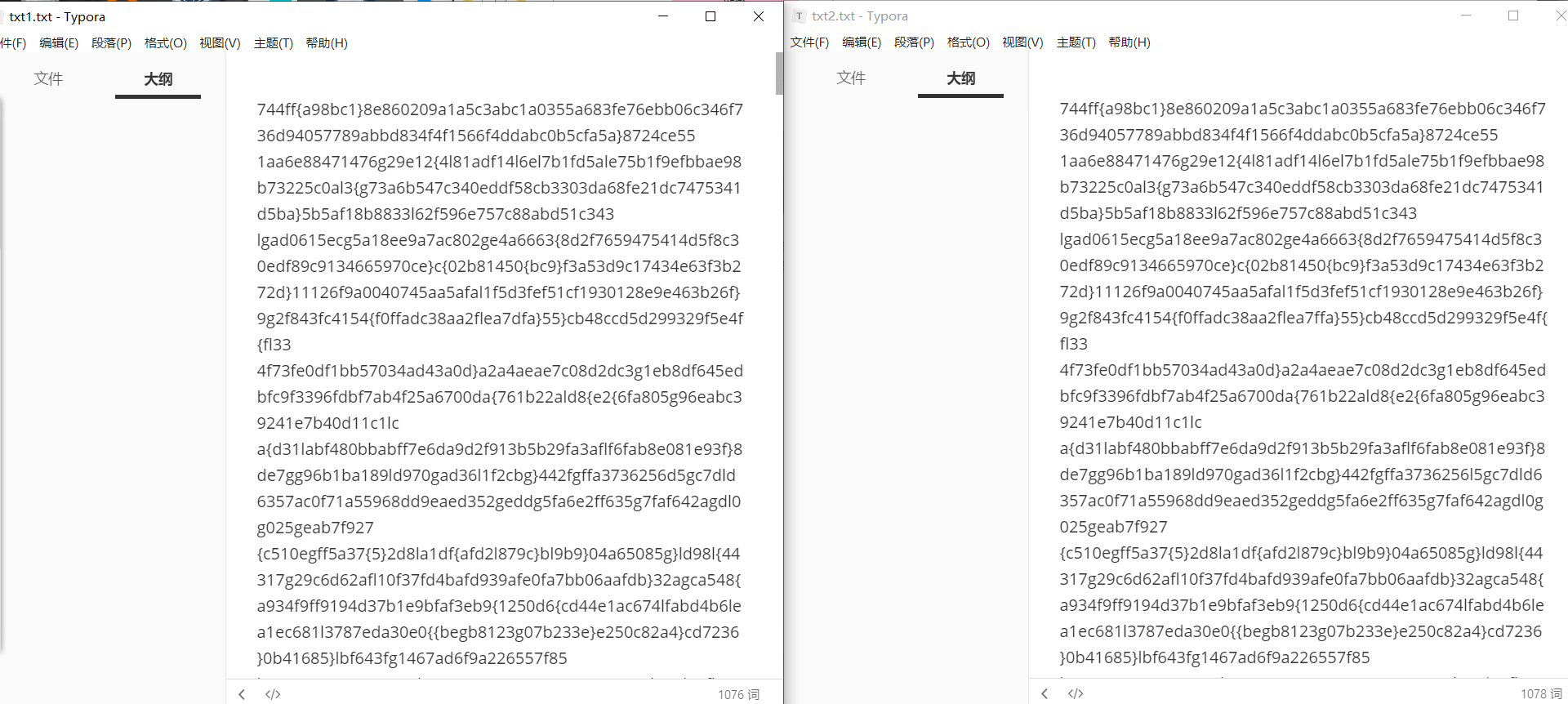

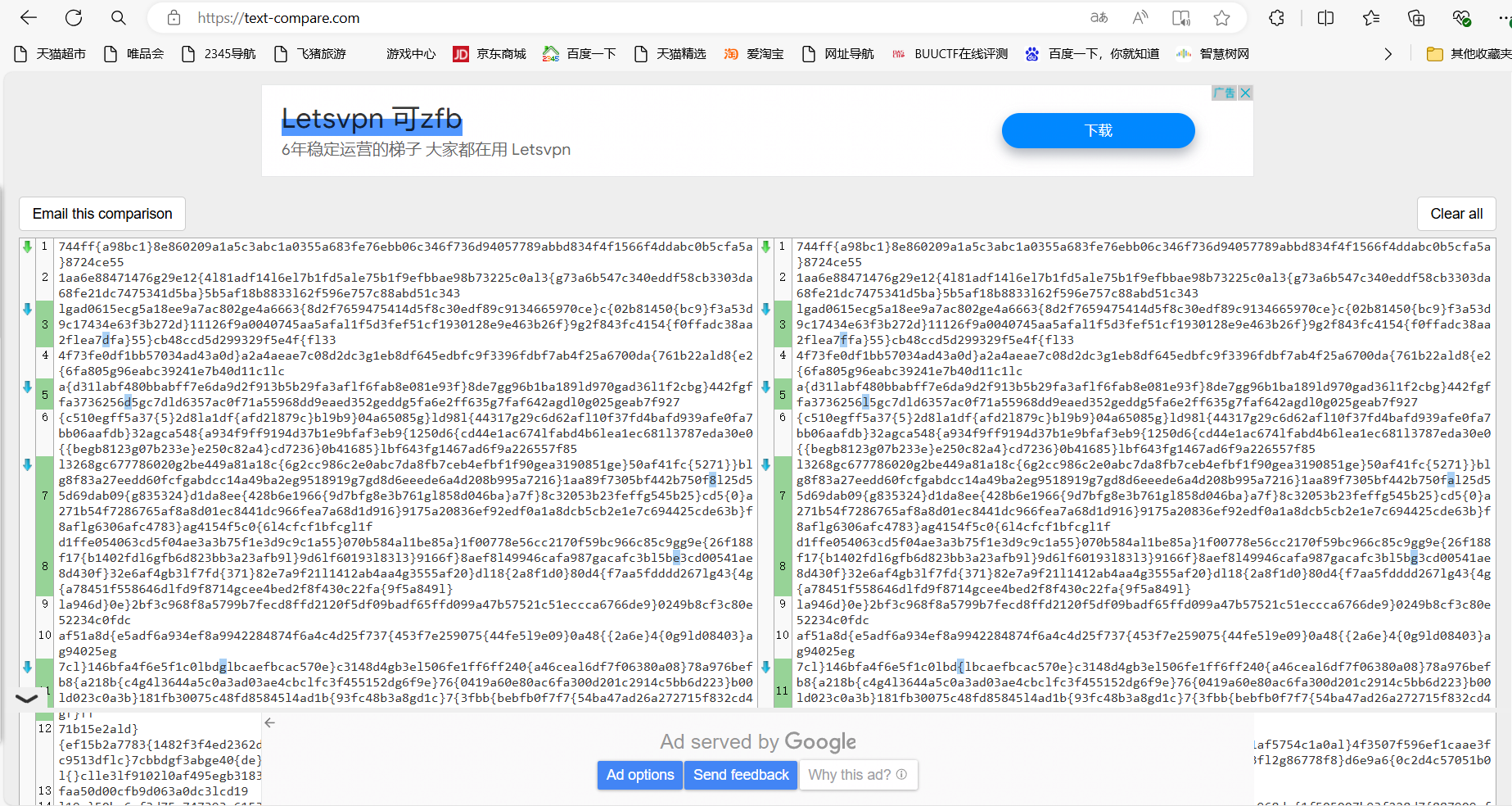

[WEEK1]可爱的派蒙捏

题目描述:派蒙藏了一些东西,你能找到他们吗

下载附件

binwalk试试

发现藏有压缩包

foremost提取

查看两个文本文件内容

文件对比

在线网址:https://text-compare.com/

最后flag为flag{4ebf327905288fca947a}

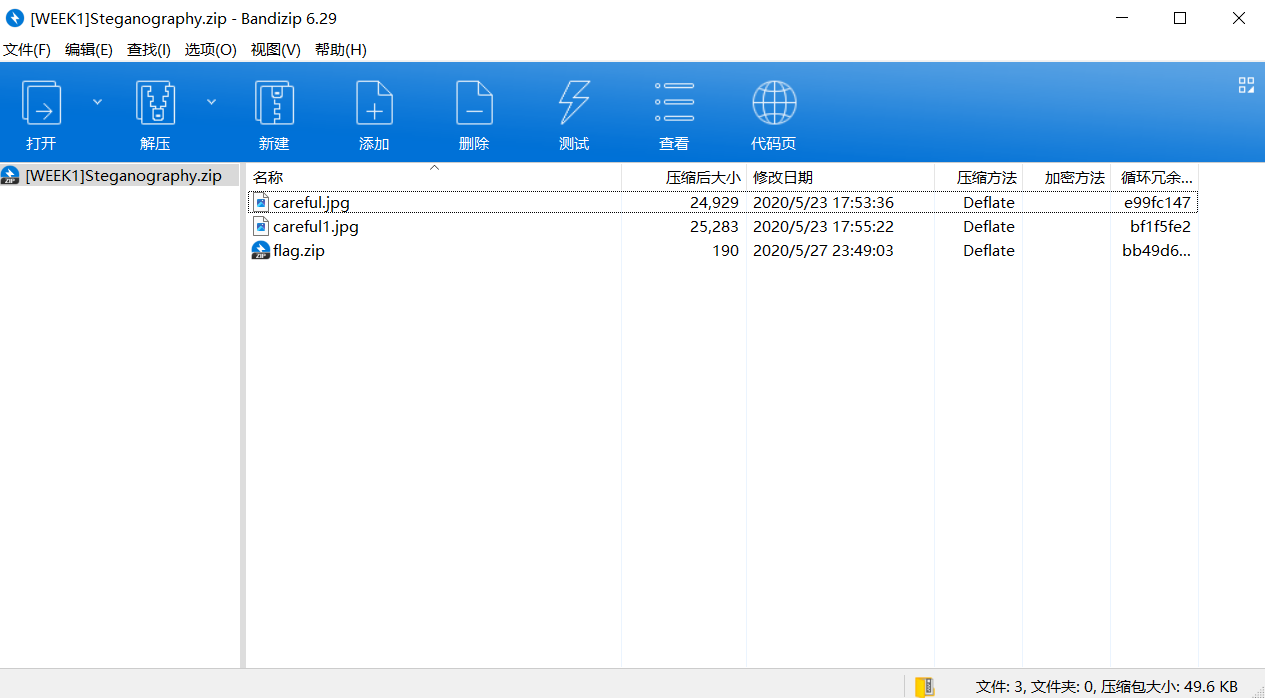

[WEEK1]steganography

下载附件

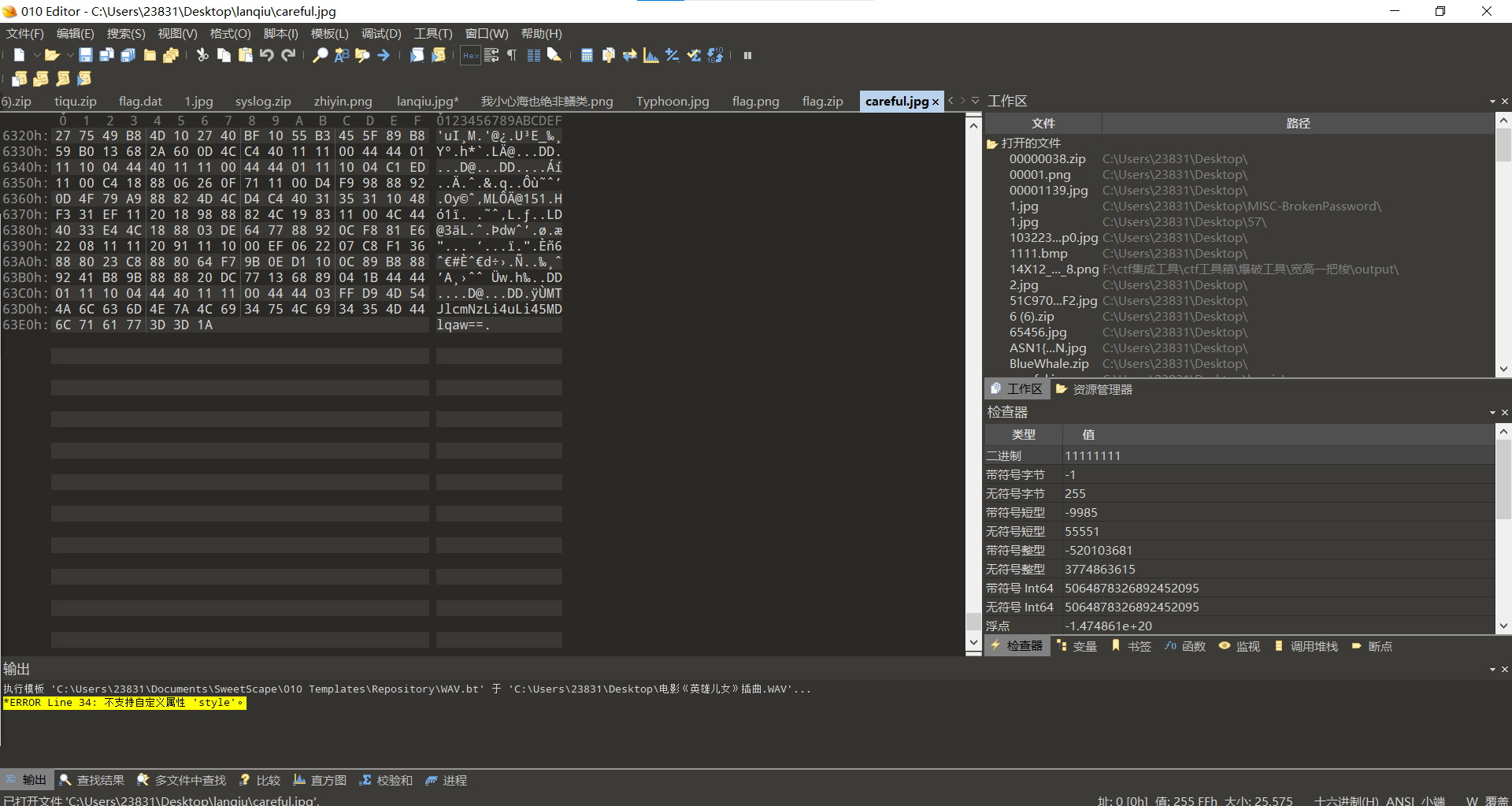

使用010editor打开图片careful.jpg末尾有base64编码

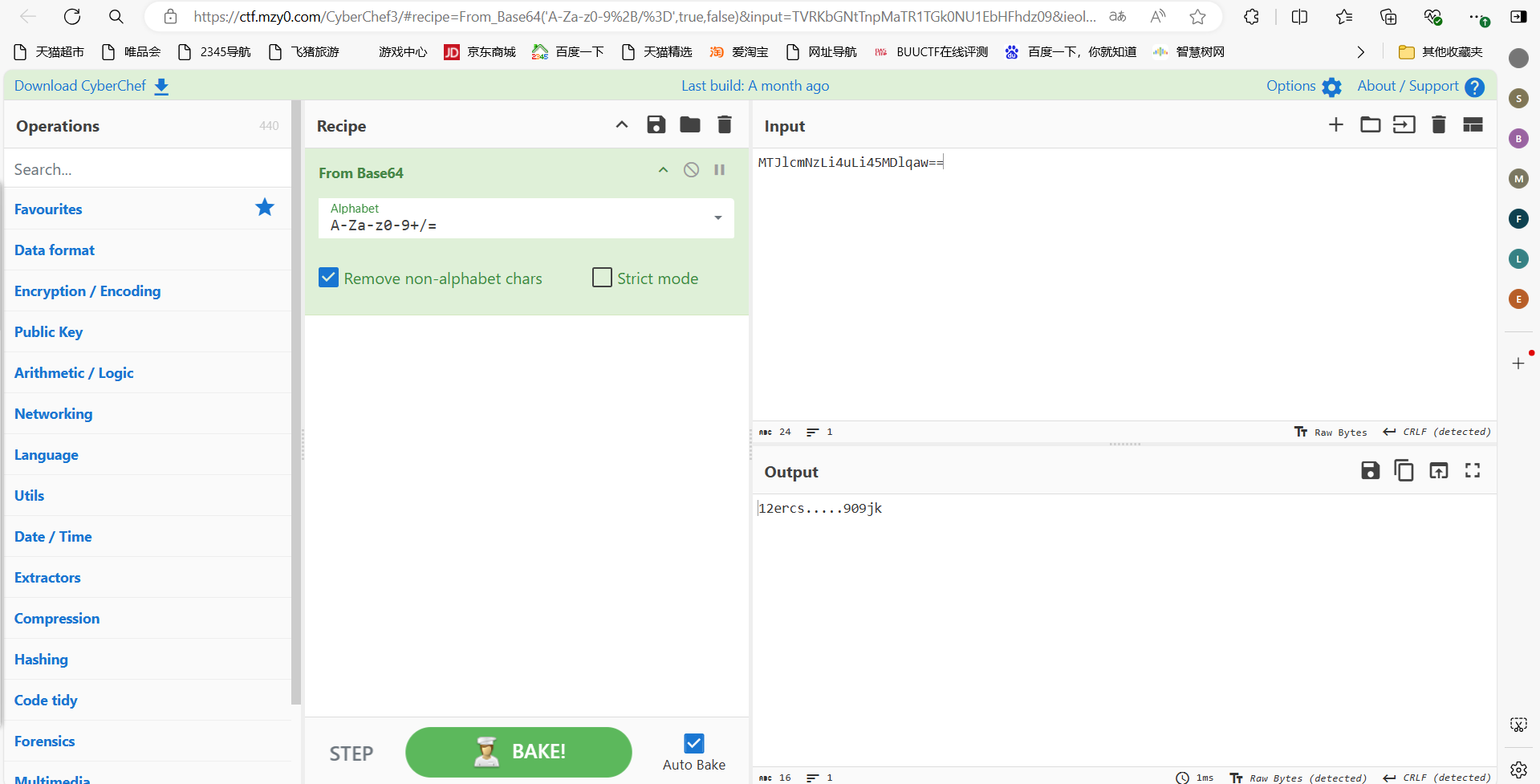

base解码

得到一部分压缩包密码:12ercs…..909jk

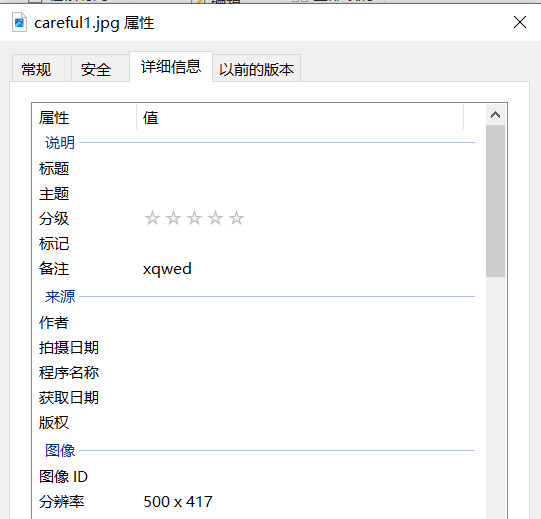

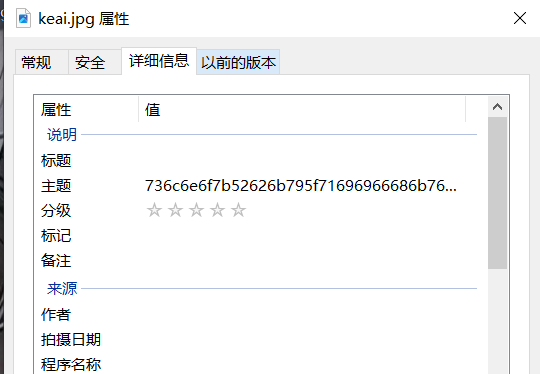

查看careful1.jpg属性

得到第二部分压缩包密码:xqwed

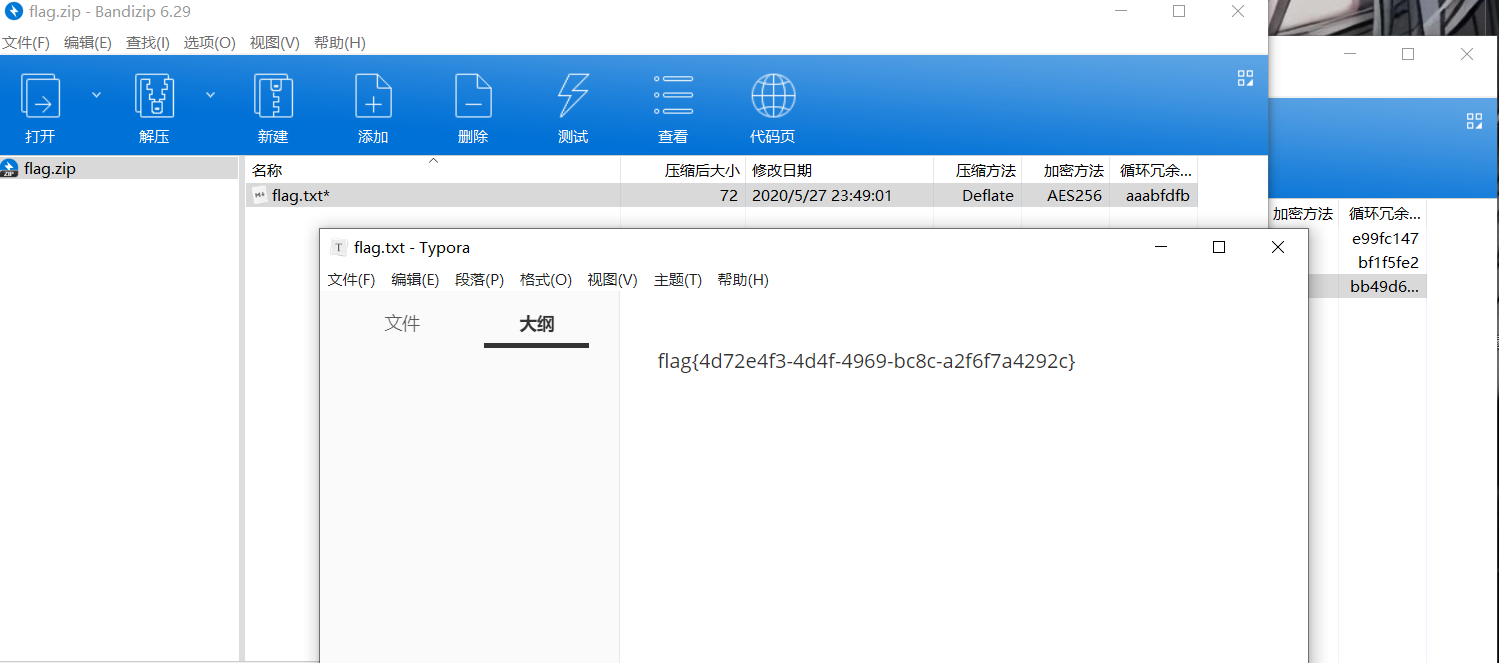

组合得到压缩包密码:12ercsxqwed909jk

解压压缩包得到flag

最后flag为flag{4d72e4f3-4d4f-4969-bc8c-a2f6f7a4292c}

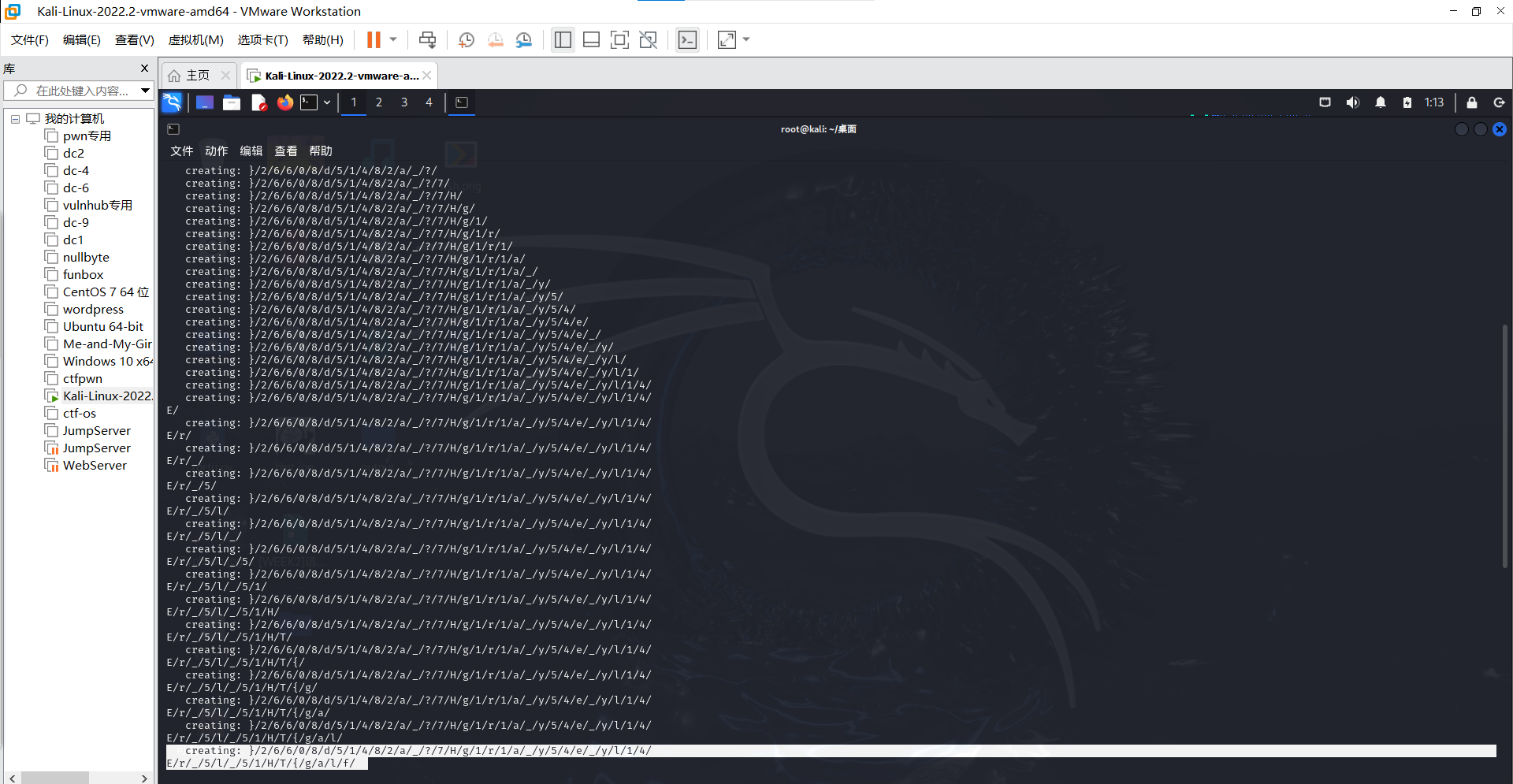

[WEEK2]远在天边近在眼前

下载附件

linux解压压缩包得到flag

倒序

新学的方法:

exp:

1 | print(__import__('zipfile').ZipFile('yztb.zip', 'r') .infolist()[-1].filename.replace('/', '')[::-1]) |

最后flag为flag{TH15_l5_rE41ly_e45y_a1r1gH7?_a28415d80662}

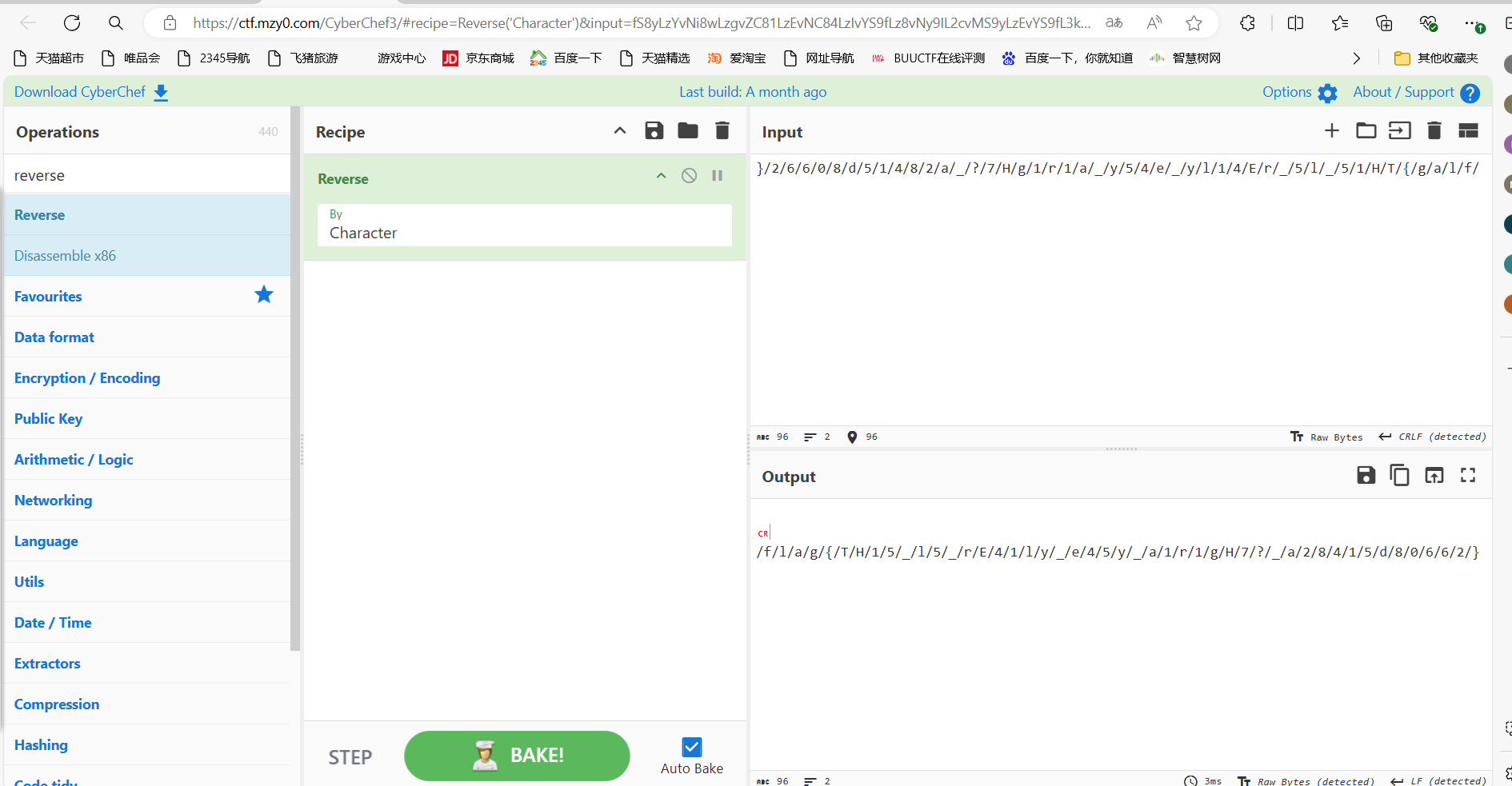

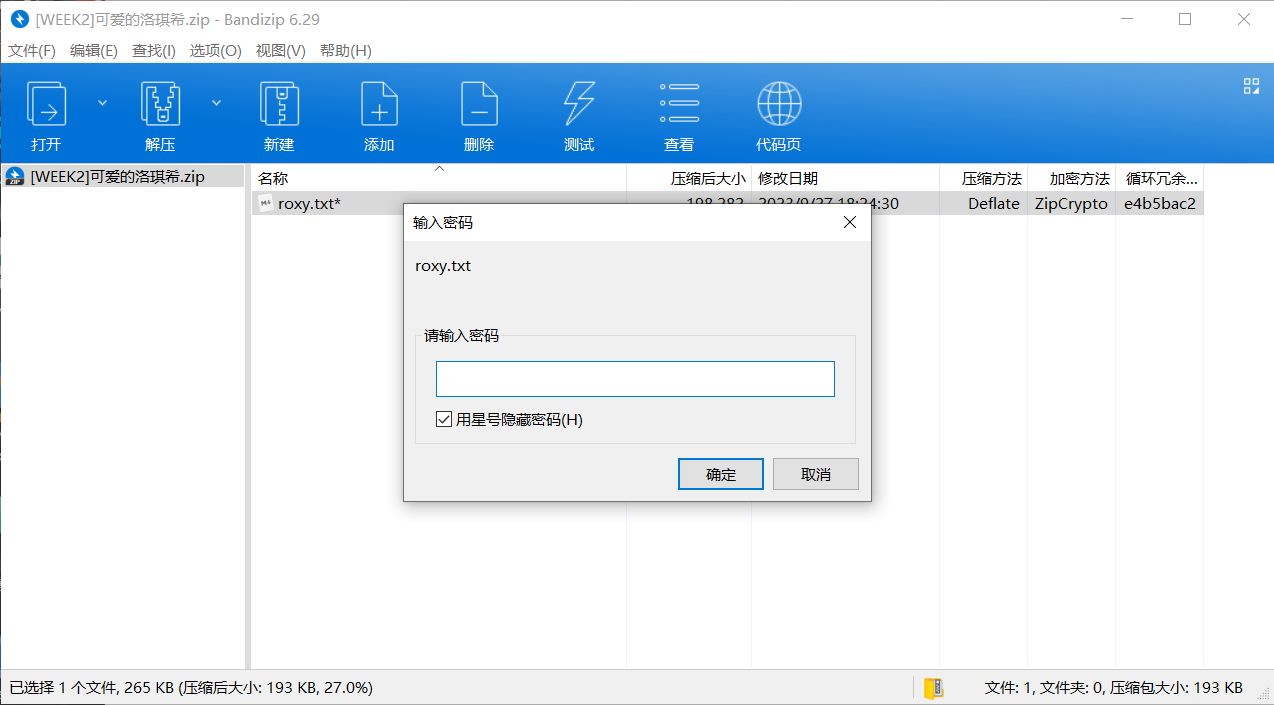

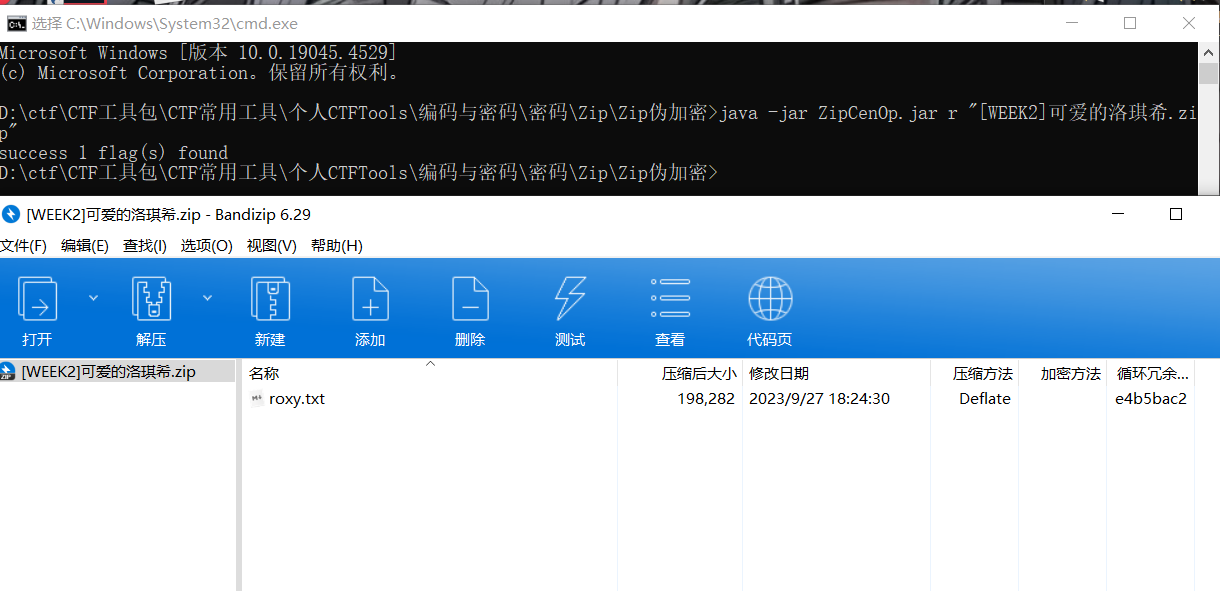

[WEEK2]可爱的洛琪希

题目描述:把你的详细信息都交出来!

下载附件,解压压缩包发现有密码

尝试伪加密

查看文本文件内容

base解码

保存图片,查看图片属性

010查看图片发现末尾有东西

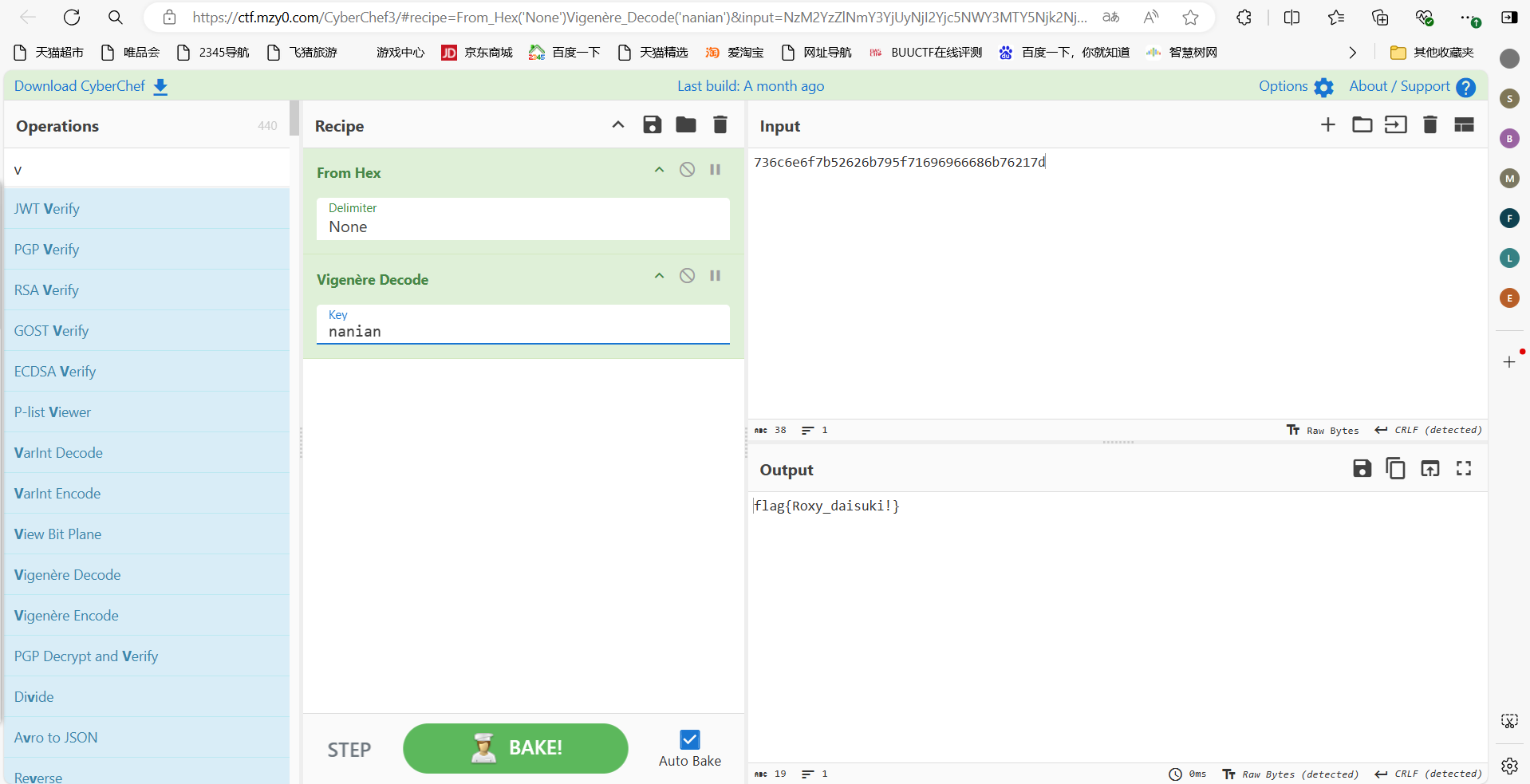

hex解码+维吉尼亚解码

最后flag为flag{Roxy_daisuki!}

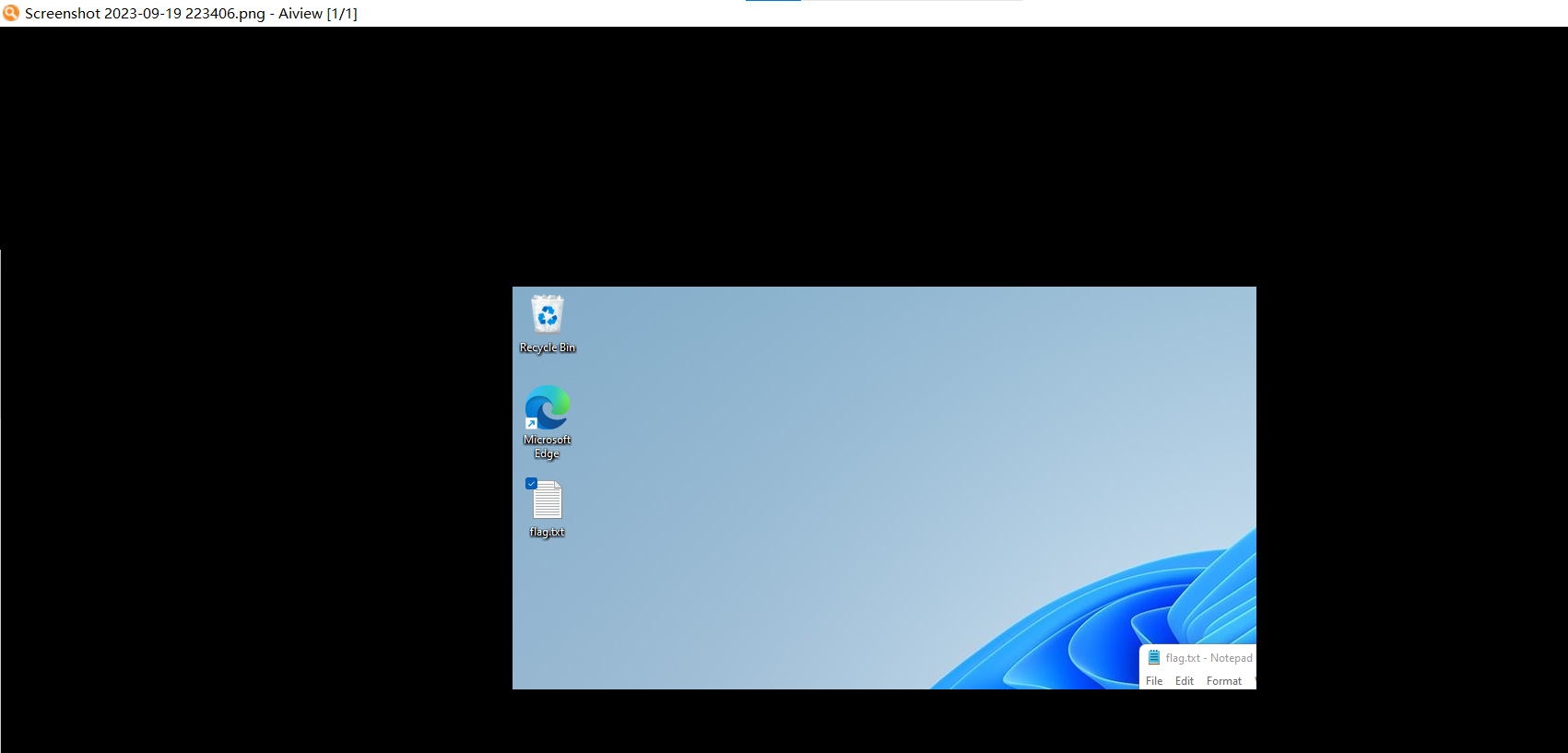

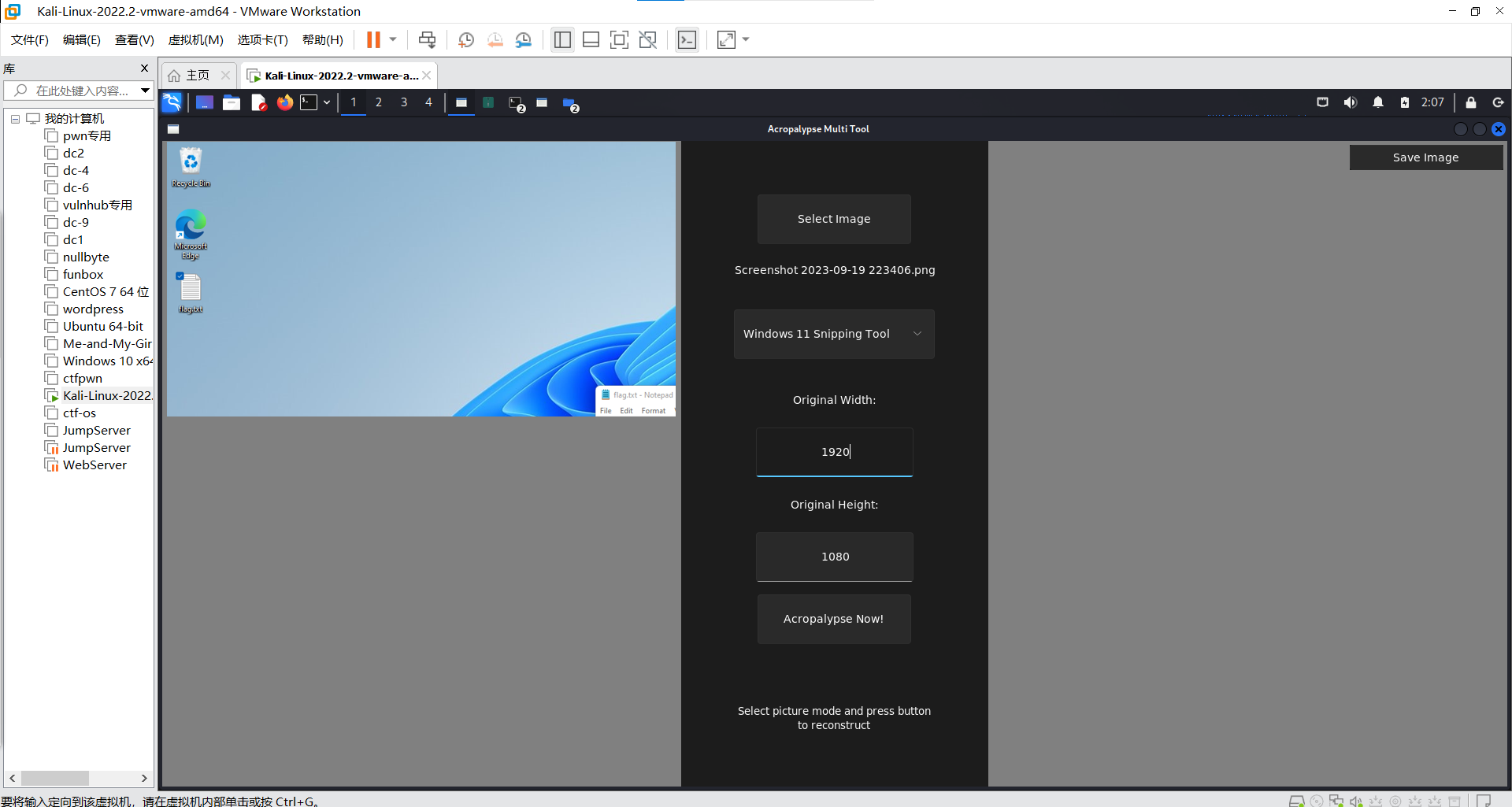

[WEEK2]奇怪的screenshot

下载附件

一眼 CVE-2023-28303 Win11截图漏洞

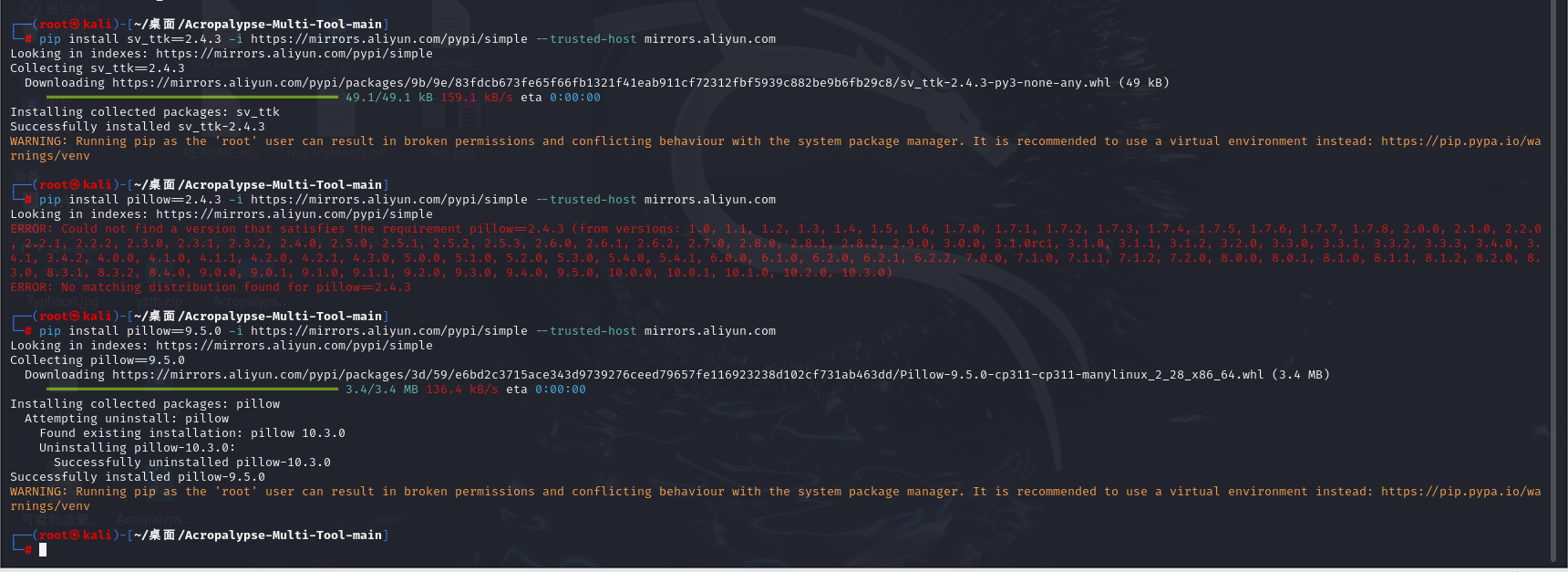

https://github.com/frankthetank-music/Acropalypse-Multi-Tool

使用前需要安装两个模块

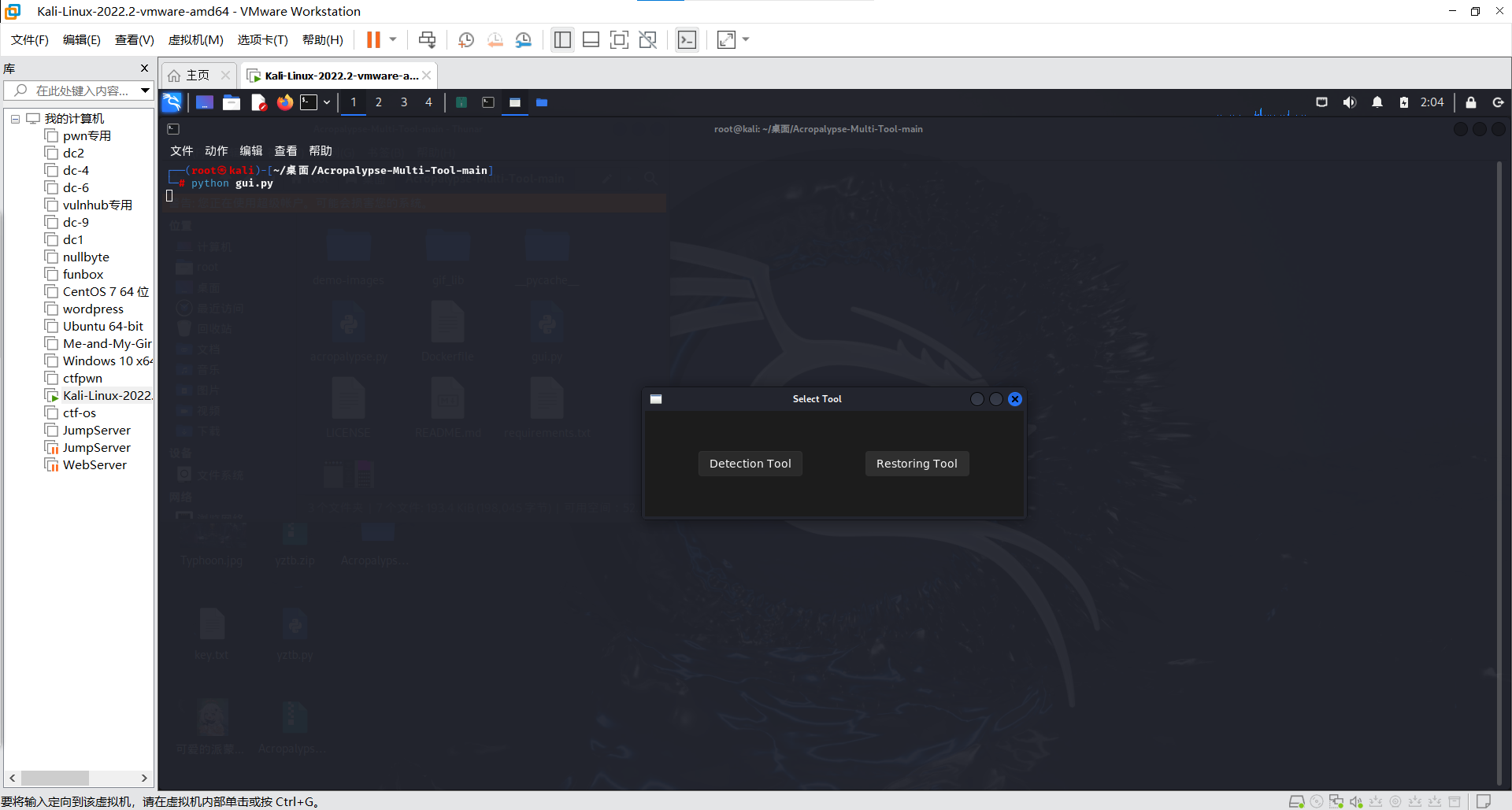

启动软件,点击恢复工具

选择win11类型

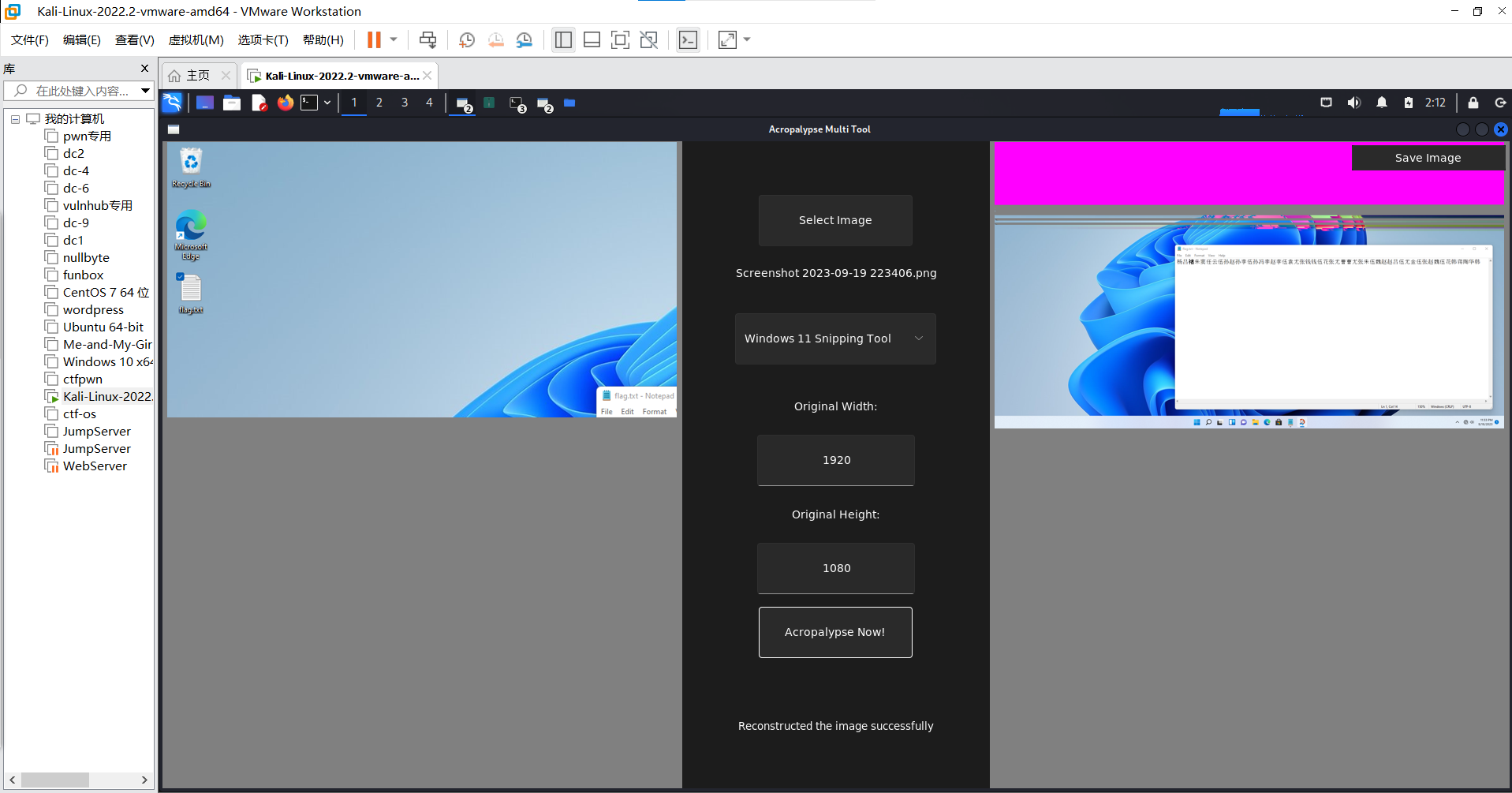

一通操作得到新图片

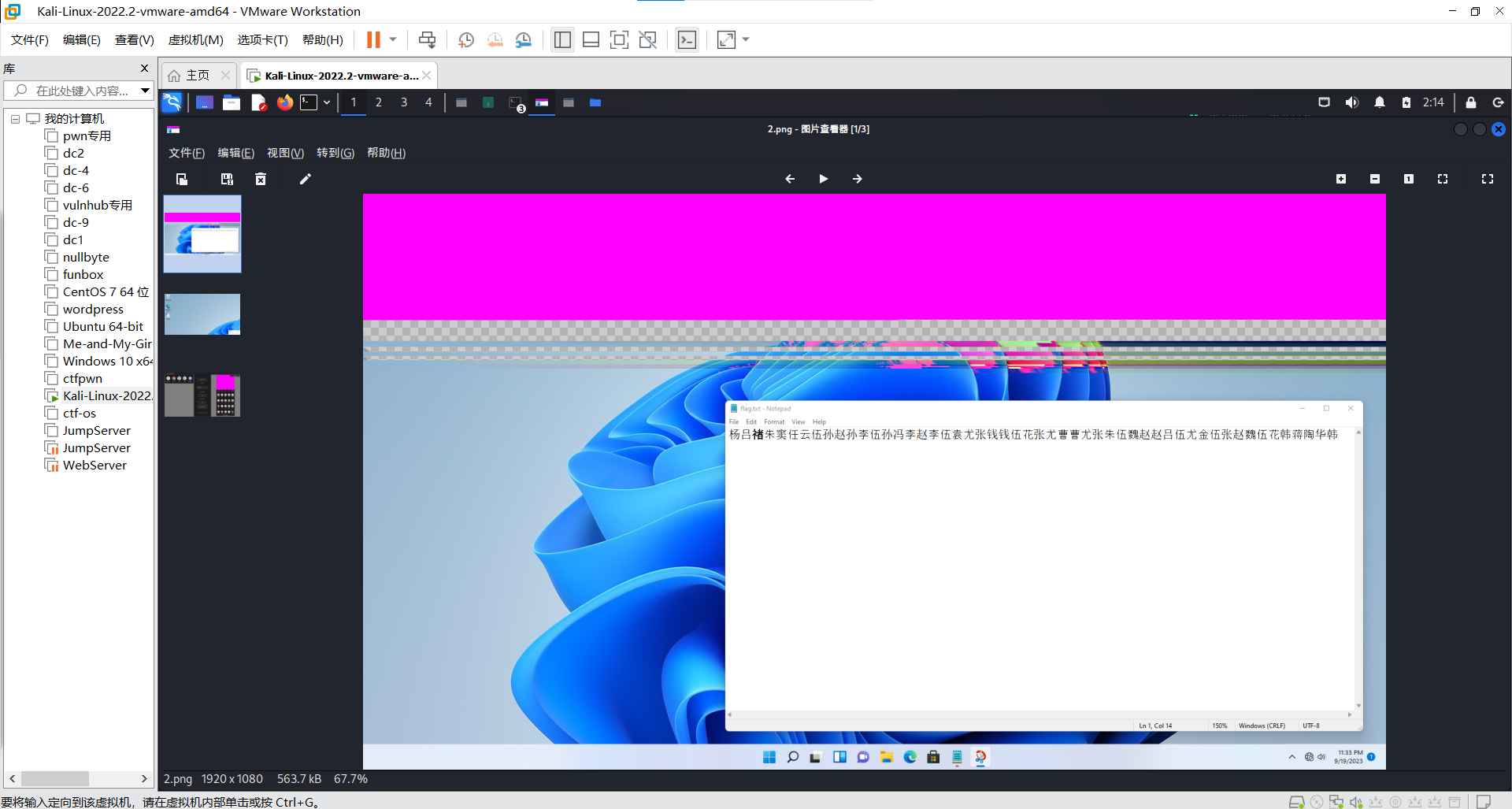

保存图片重新打开,看到是百家姓编码

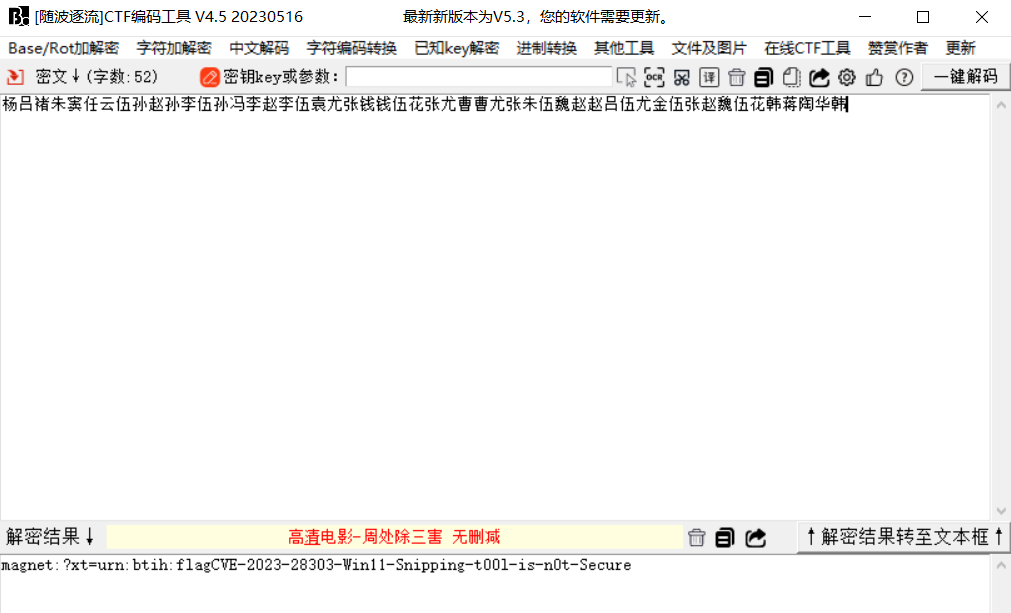

百家姓解码

最后flag为flag{CVE-2023-28303-Win11-Snipping-t00l-is-n0t-Secure}

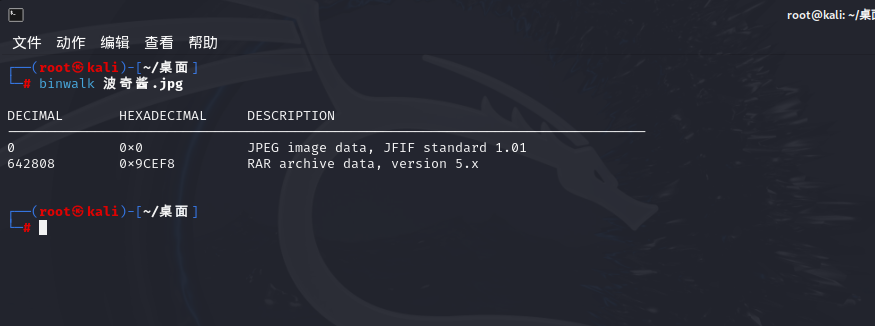

[WEEK2]图片里的秘密

题目描述:盲僧能出水银鞋吗?

下载附件

binwalk试试

发现藏有rar压缩包,binwalk -e 提取

得到一张图片,根据题目提示猜测是盲水印

最后flag为flag{Blind_Water_Mark!}

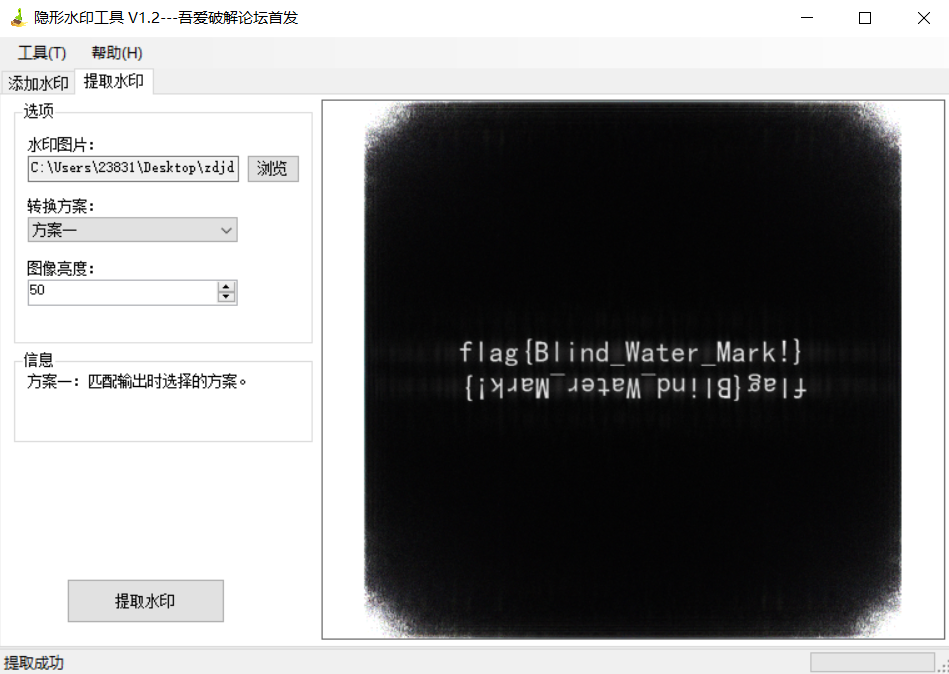

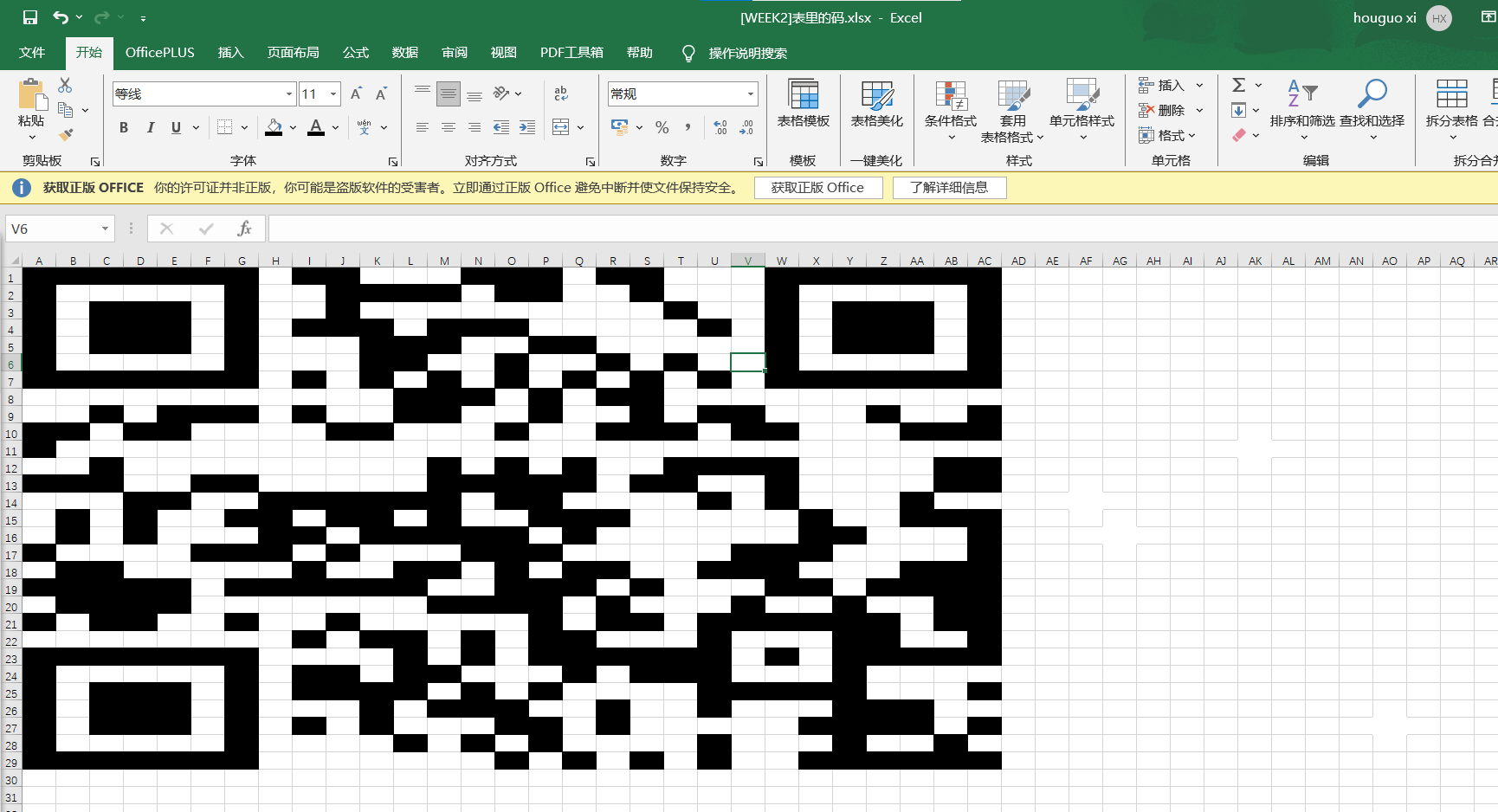

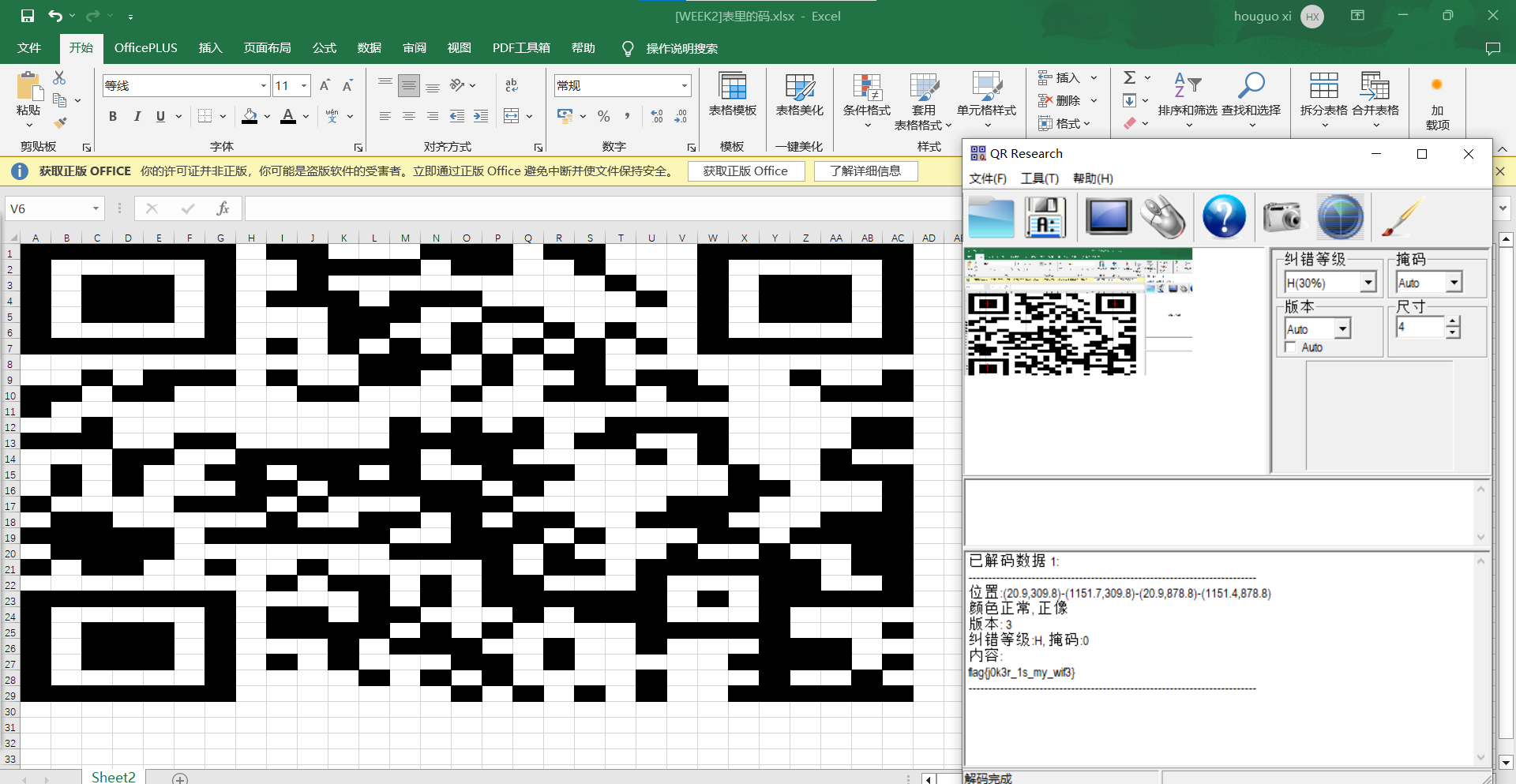

[WEEK2]表里的码

题目描述:细狗配粗人,j_0k3r配我 )

下载附件

根据题目描述猜测是excel文件,改后缀.xlsx打开,全选发现是29x29的格子

随机选择几个格子检查一下就可以发现有些格子的字体形式是加粗的,而有些未加粗

粗的涂黑,得到二维码

扫描二维码

最后flag为flag{j0k3r_1s_my_wif3}

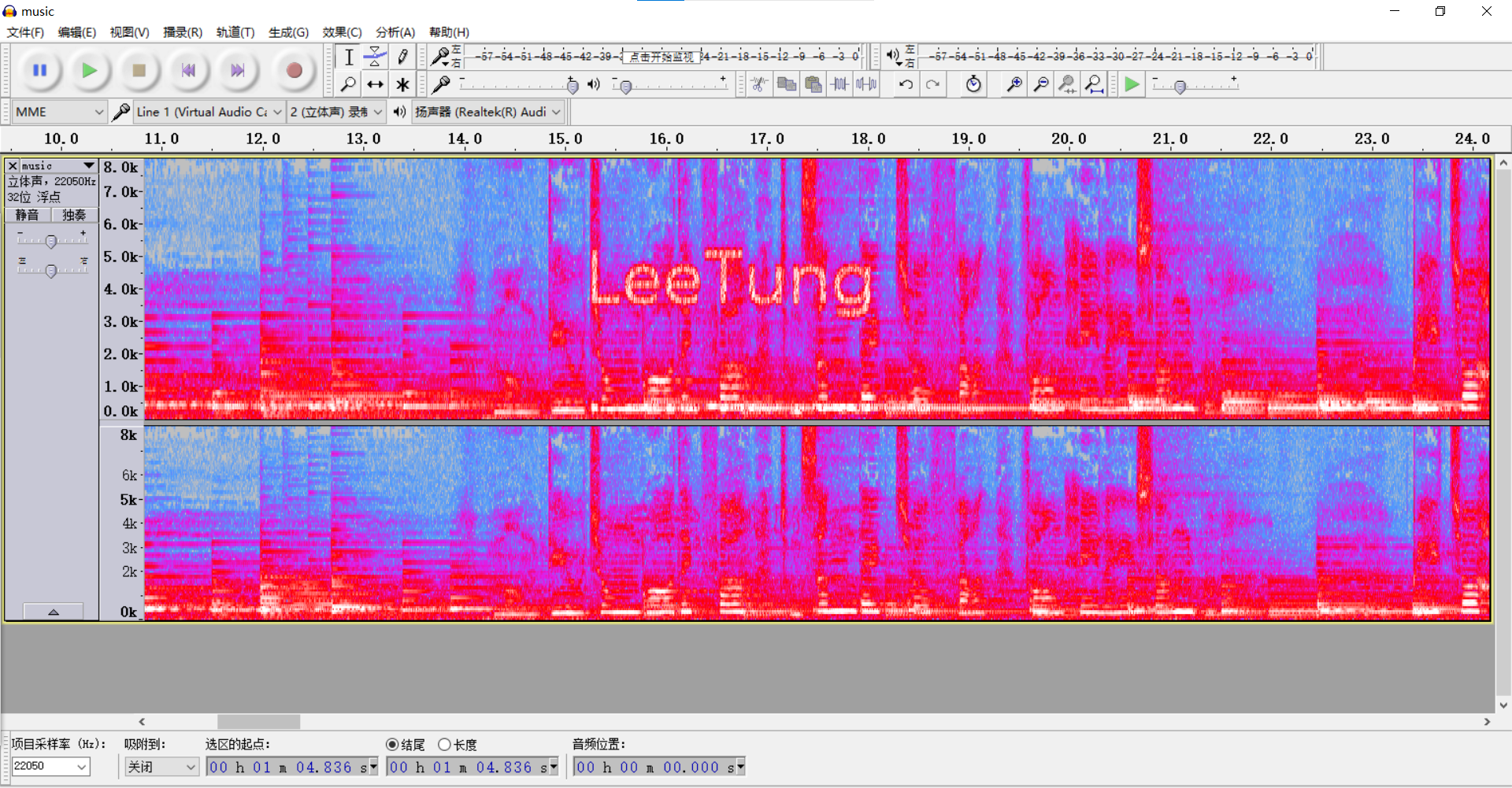

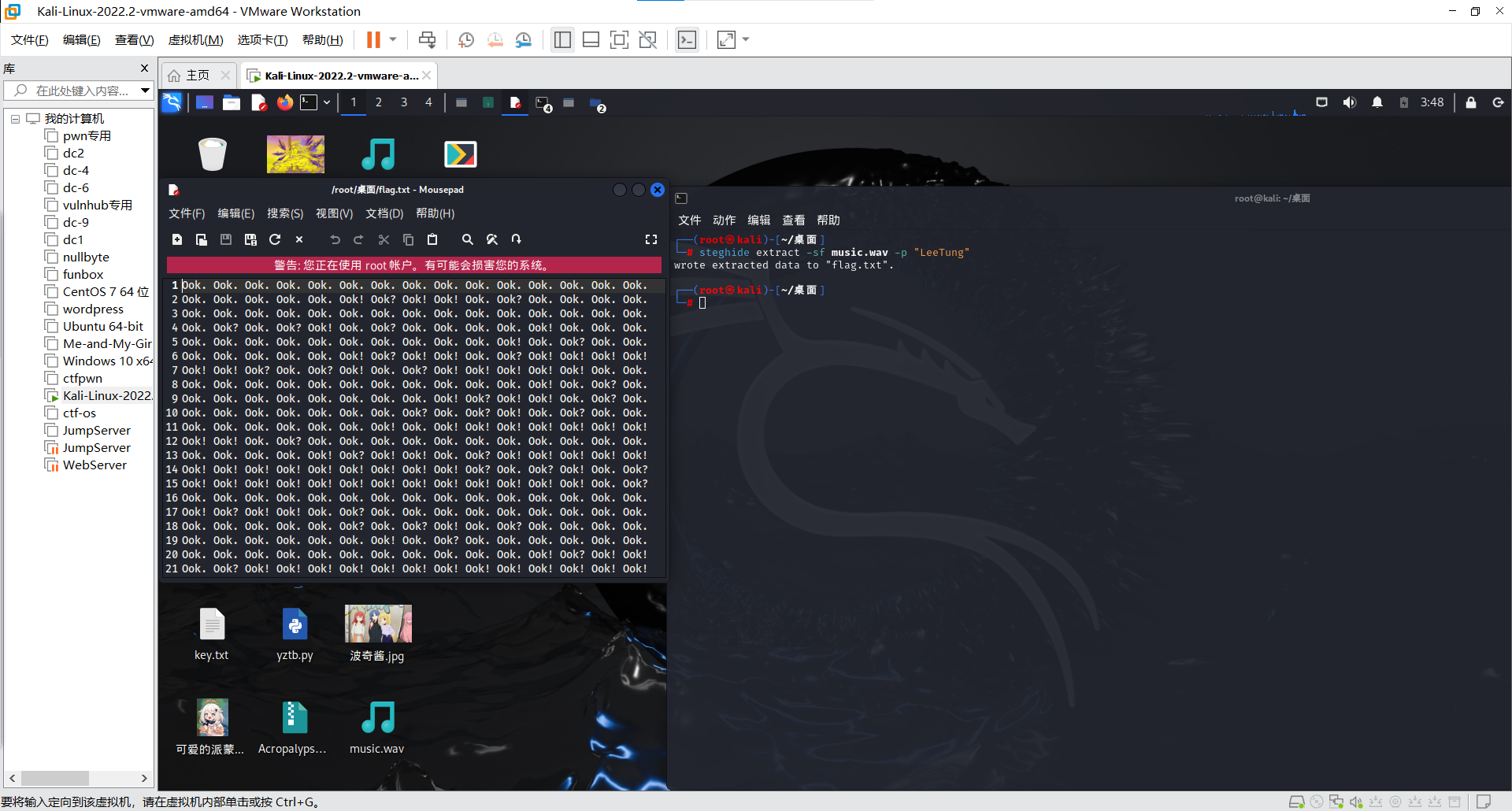

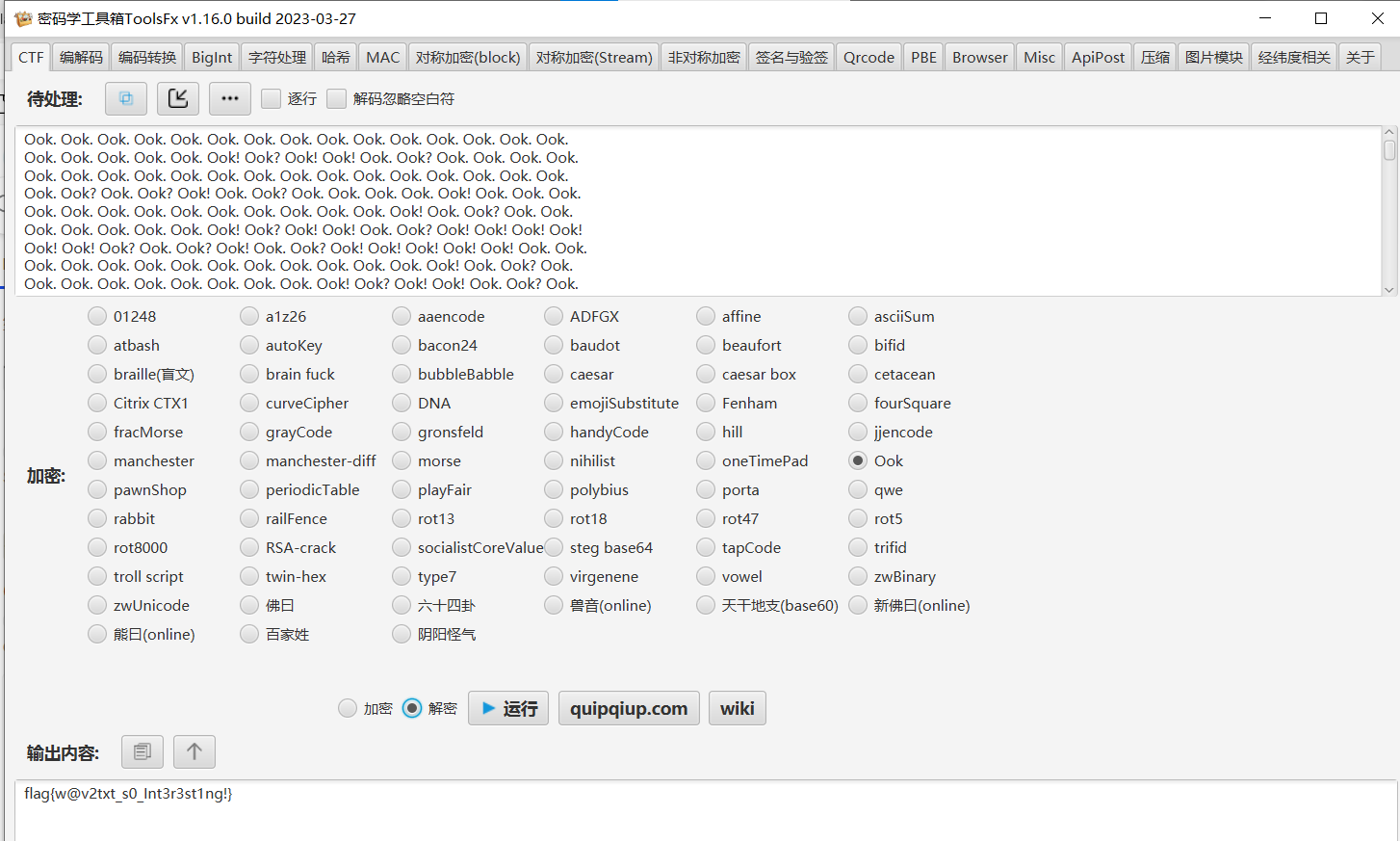

[WEEK2]喜帖街

题目描述:喜帖街里就得有“喜帖”,ok?

下载附件

查看音频频谱

得到key,steghide隐写

ook解码

最后flag为flag{w@v2txt_s0_Int3r3st1ng!}

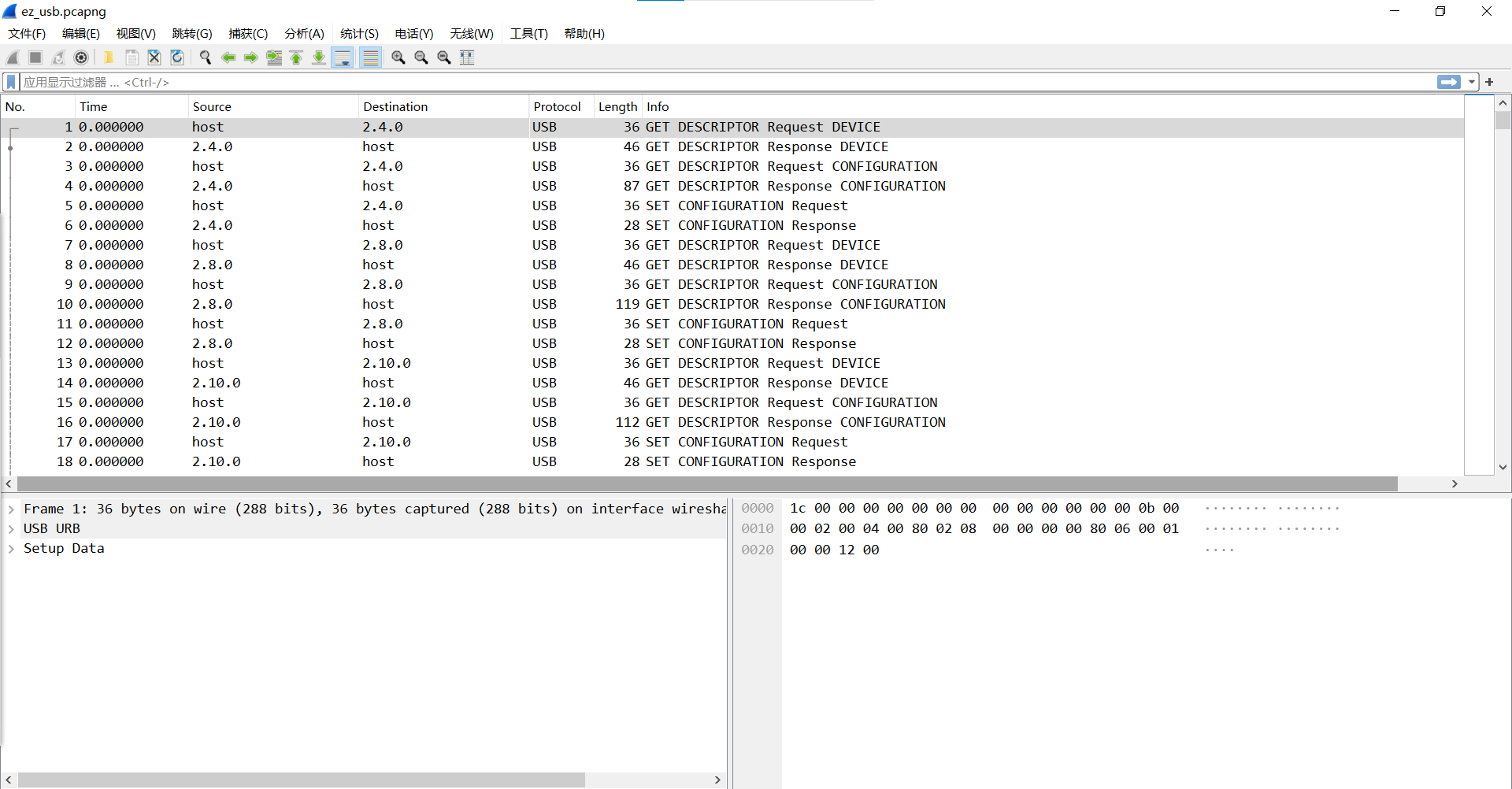

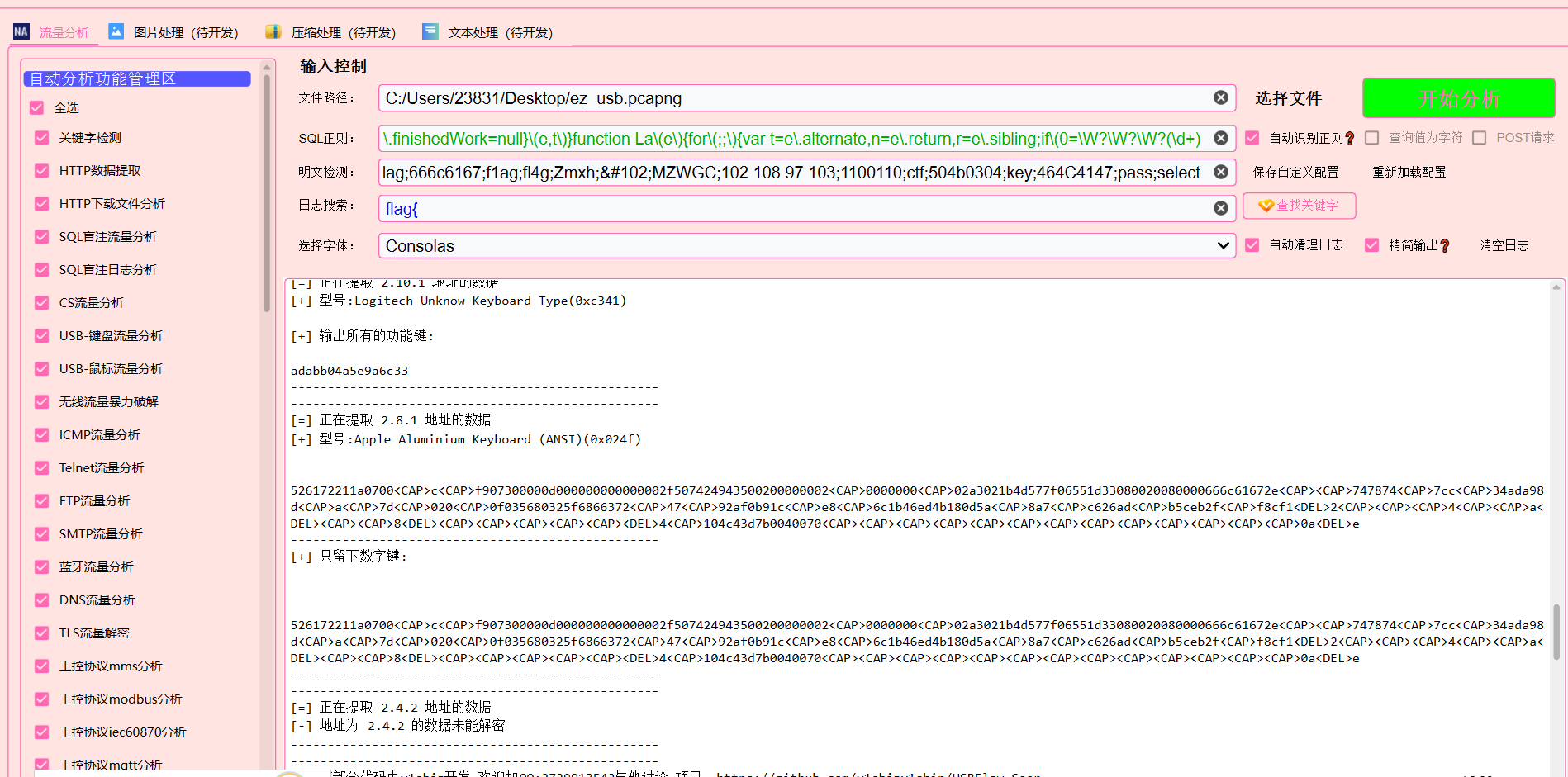

[WEEK3]ez_usb

下载附件

发现是usb流量

工具一把梭

得到两个东西

第一个:

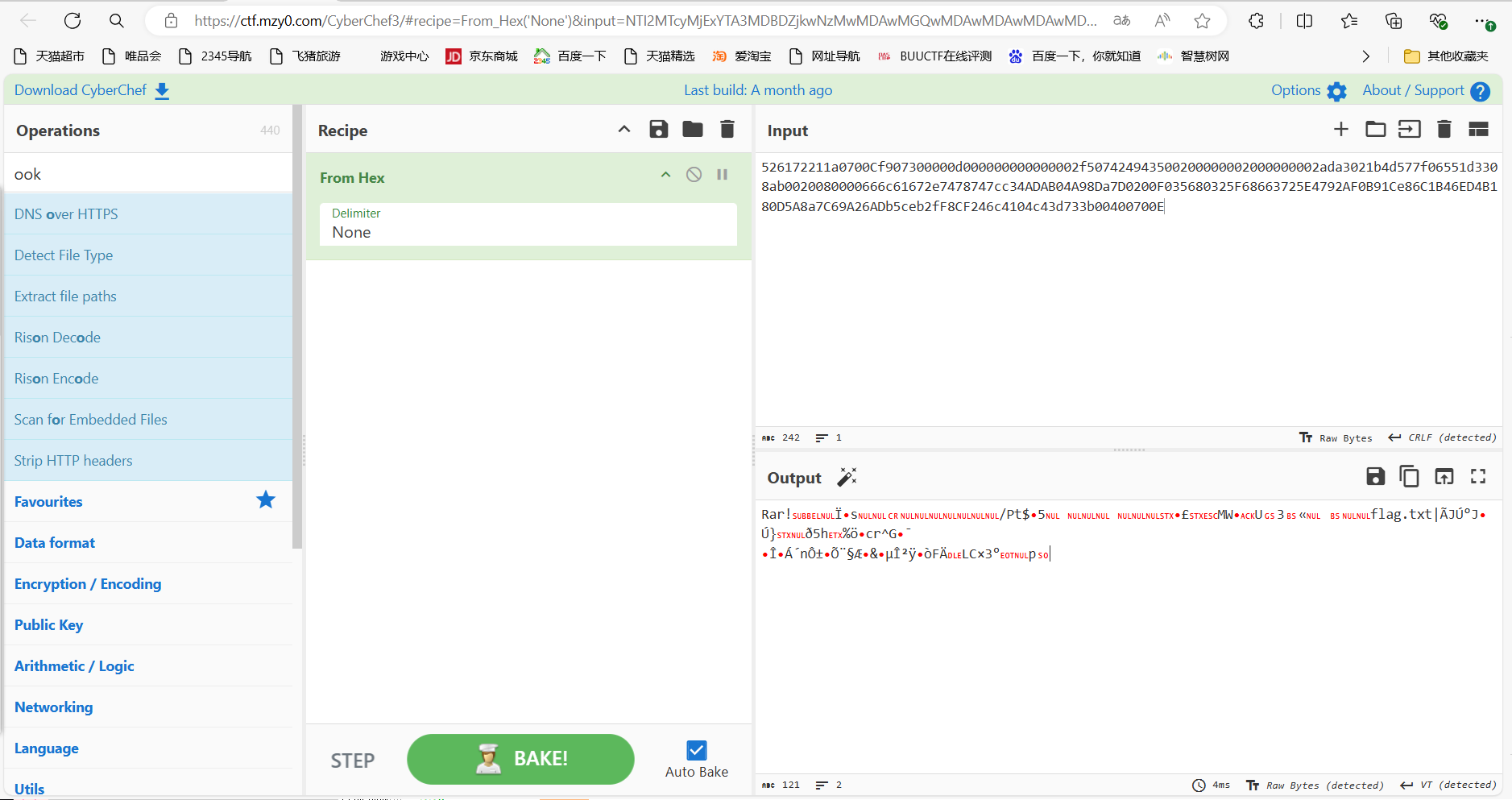

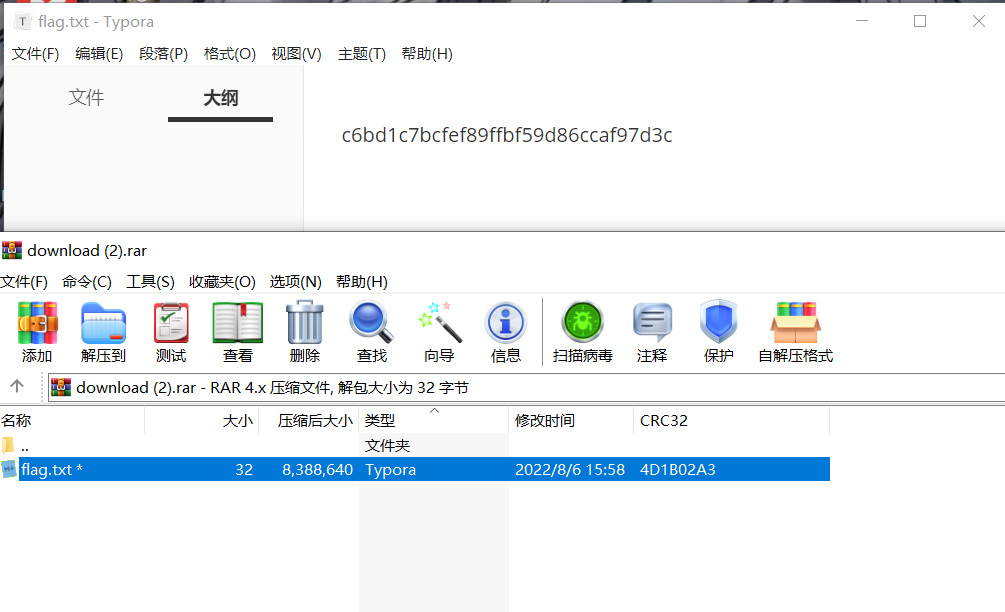

526172211a0700cf907300000d000000008008002f507424943500200080002000000002a3021b4d577f06551d33080020080000666c61672e7478747CC34ada98dA7d0200f035680325f68663724792af0b91cE86c1b46ed4b180d5a8A7C626ADb5ceb2fF8CF24104c43d7b00400700

发现是rar文件

保存下来

第二个:adabb04a5e9a6c33

猜测是压缩包密码

解压压缩包,查看文本找到flag

最后flag为flag{c6bd1c7bcfef89ffbf59d86ccaf97d3c}

[WEEK3]请再次对我使用社工吧

题目描述:很好的城市,很大的水域,很美的山,有山有水但没有海,爱来自山东。

你能找到我脚下这座山的名字吗?

flag格式:flag{xx省xx市/区xx市/区_xx山}

下载附件

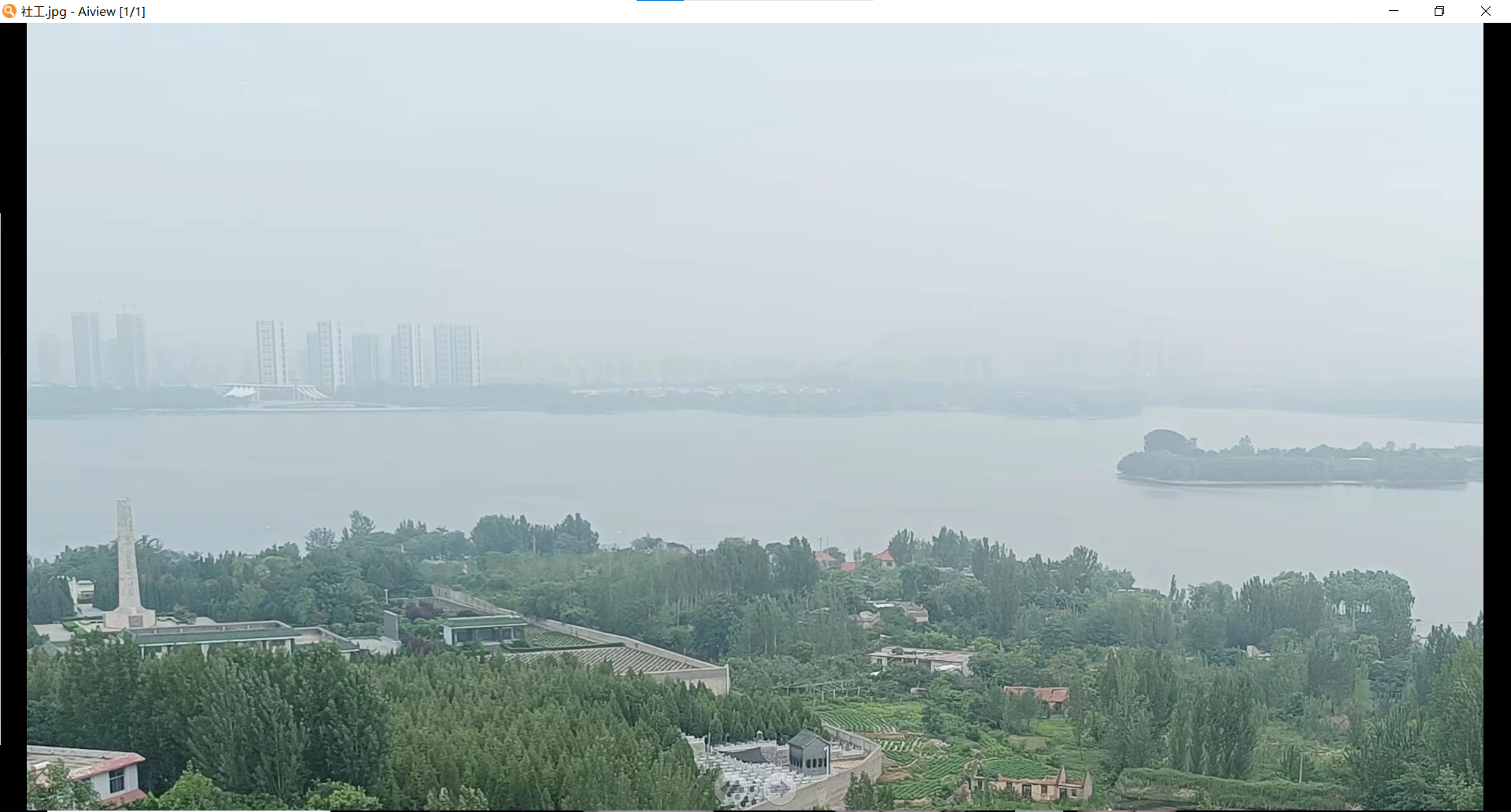

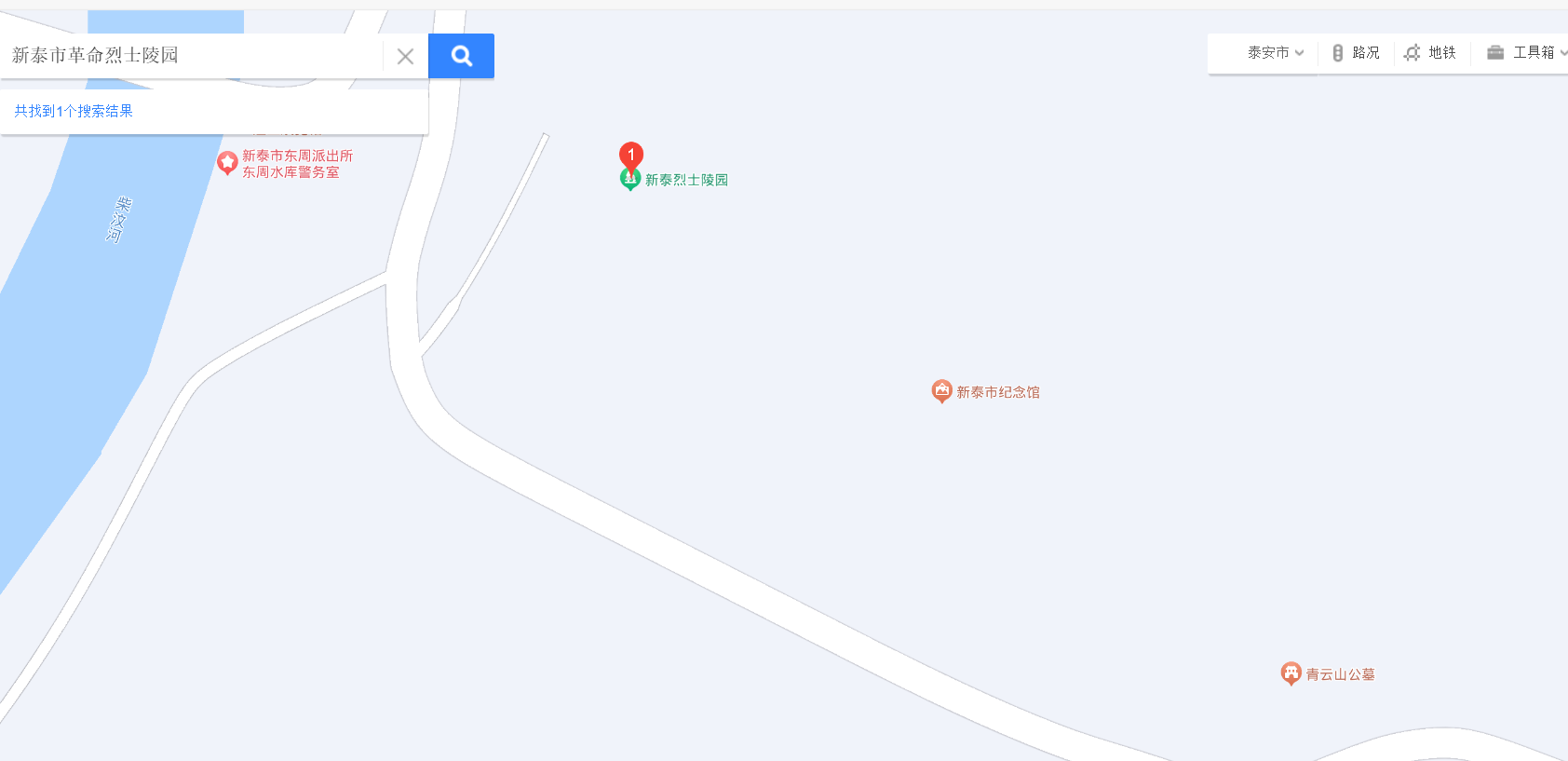

键线索是图片中有一座类似烈士陵园,题目描述说是山东省的 那直接百度搜索山东省烈士陵园,搜到这个的时候感觉挺像

但百度地图发现旁边没有山

因为我是土生土长的泰安人,对一些新闻也比较了解,忽然就把思路转变会不会是我们新泰 的,之前看新闻报道,李林雨烈士,房浩烈士都荣归故里,带着猜测,百度地图新泰市革命 烈士陵园

发现附近是青云山 另一种思路,百度搜索房浩烈士

敖山指的是青云山

最后flag为flag{山东省_泰安市_新泰市_青云山}

[WEEK3]尓纬玛

题目描述:恏渏怪哋②惟犸,芣確萣,侢看看,還湜恏渏怪

hint:no steganography

下载附件

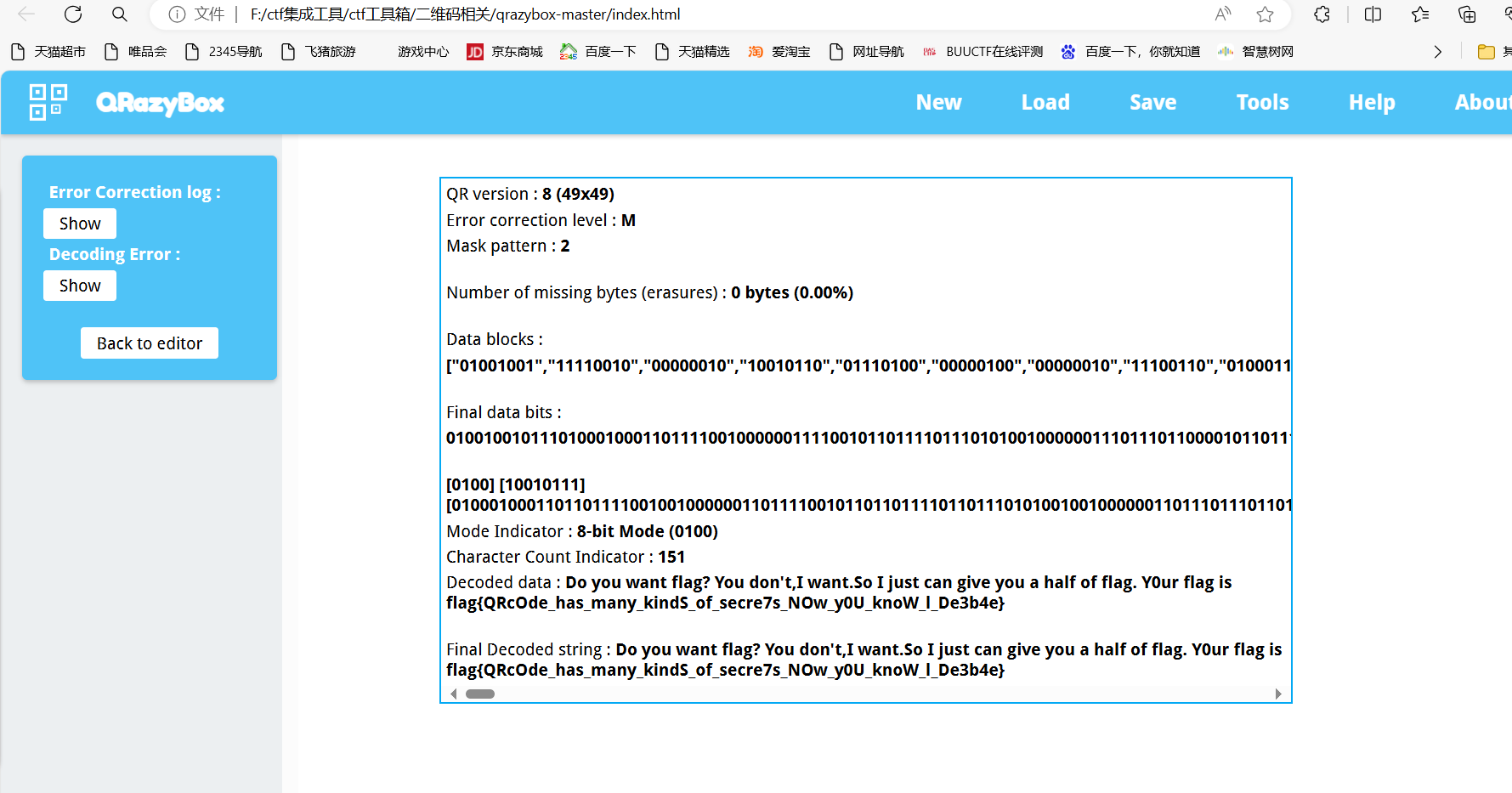

扫描二维码发现不行

QRazyBox优先读纠错区,然而纠错区只有半个flag,完整flag在数据块里,涂掉纠错区,或者说涂掉错误的纠错区

就读正确的部分了

扫描二维码得到flag

最后flag为flag{QRcOde_has_many_kindS_of_secre7s_NOw_y0U_knoW_l_De3b4e}

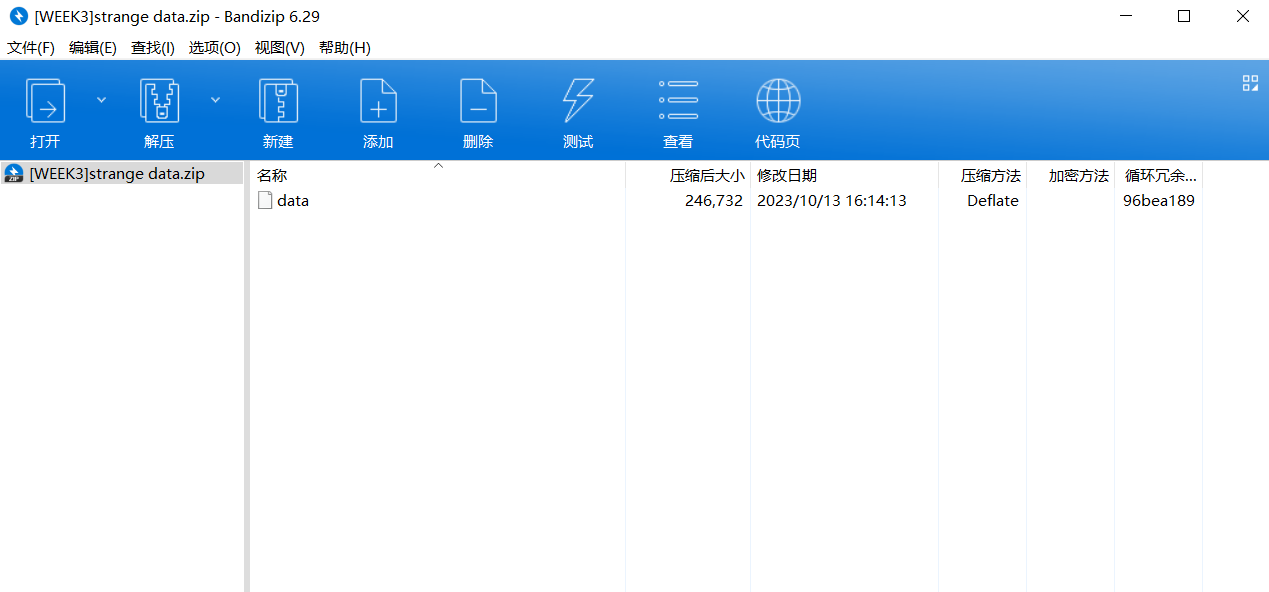

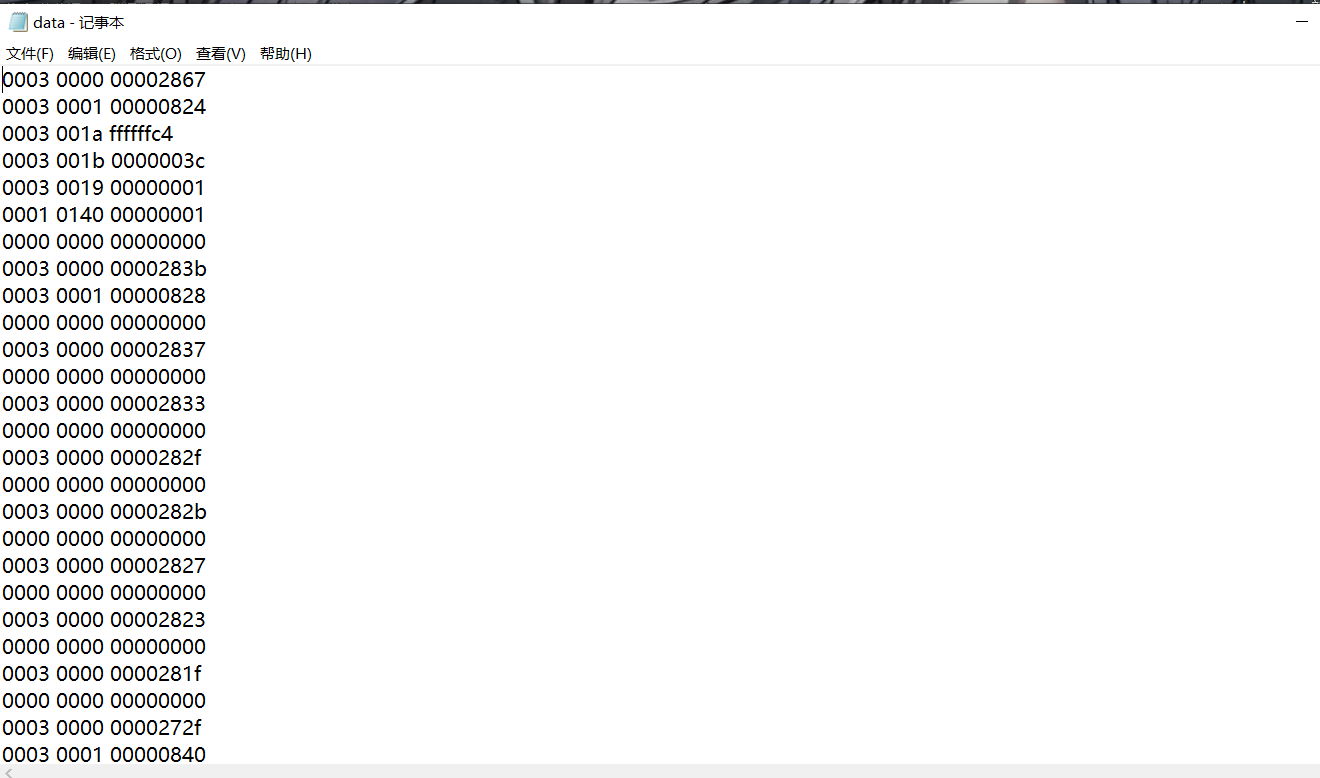

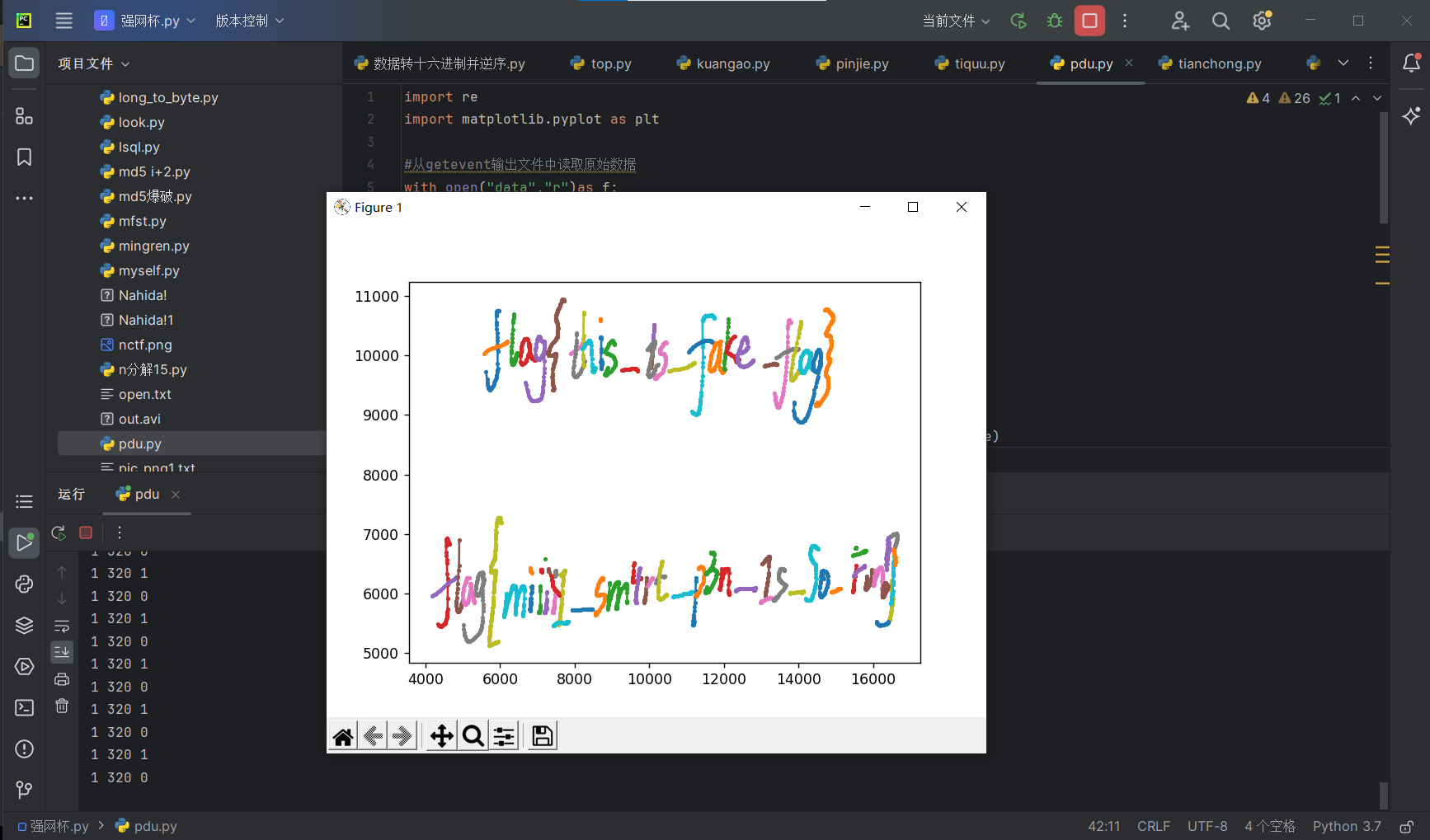

[WEEK3]strange data

题目描述:hint:

android data

adb shell getevent

https://www.kernel.org/doc/html/v4.14/input/event-codes.html

下载附件

查看文件

直接上脚本

exp:

1 | import re |

运行得到flag

最后flag为flag{miiii1_sm4rt_p3n_1s_So_Fun!}