CatchJerry-华中科技大学

下载附件

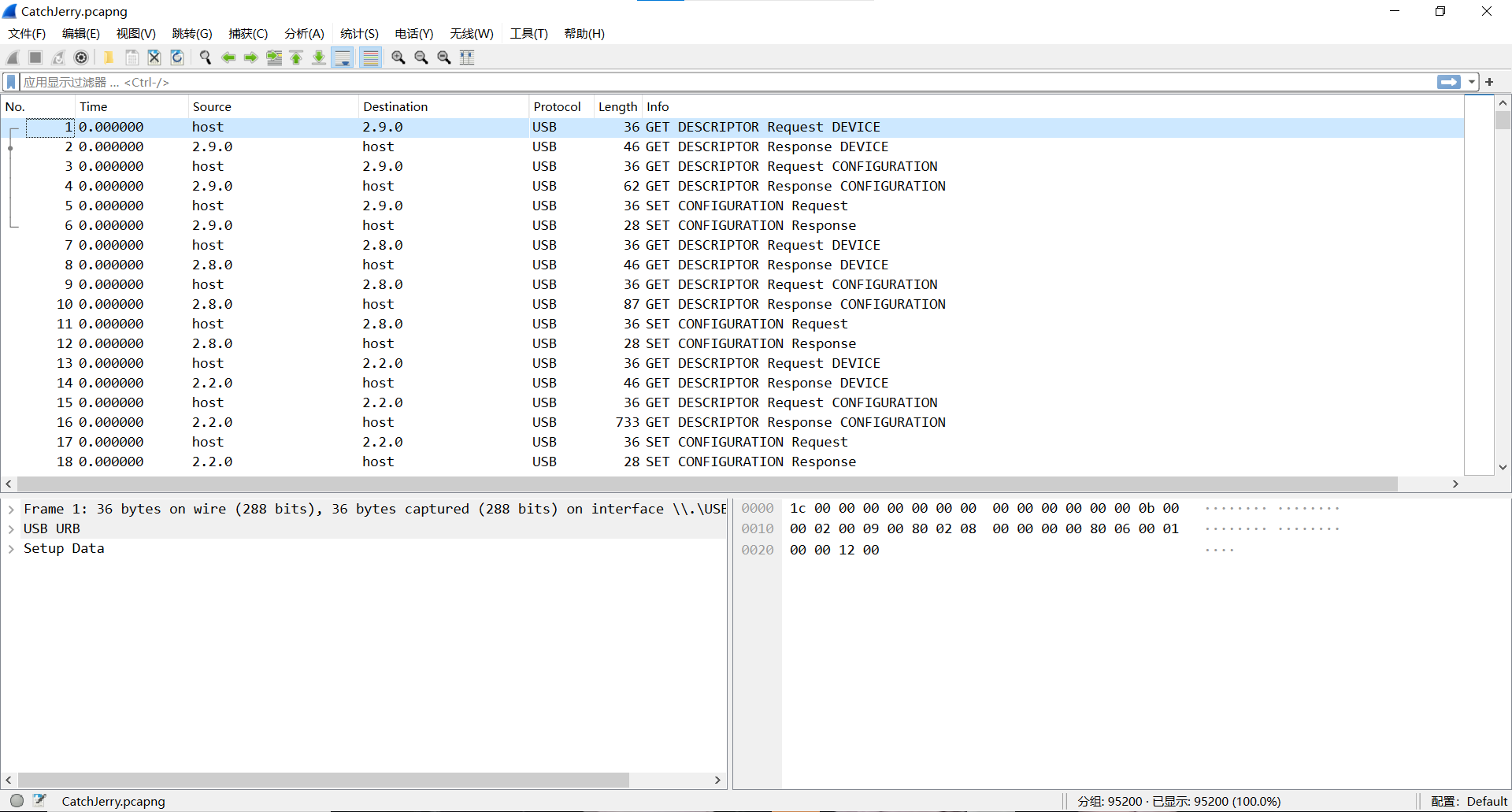

usb流量,tshark提取

tshark -r CatchJerry.pcapng -T fields -e usbhid.data > usbdata.txt

导出鼠标的数据

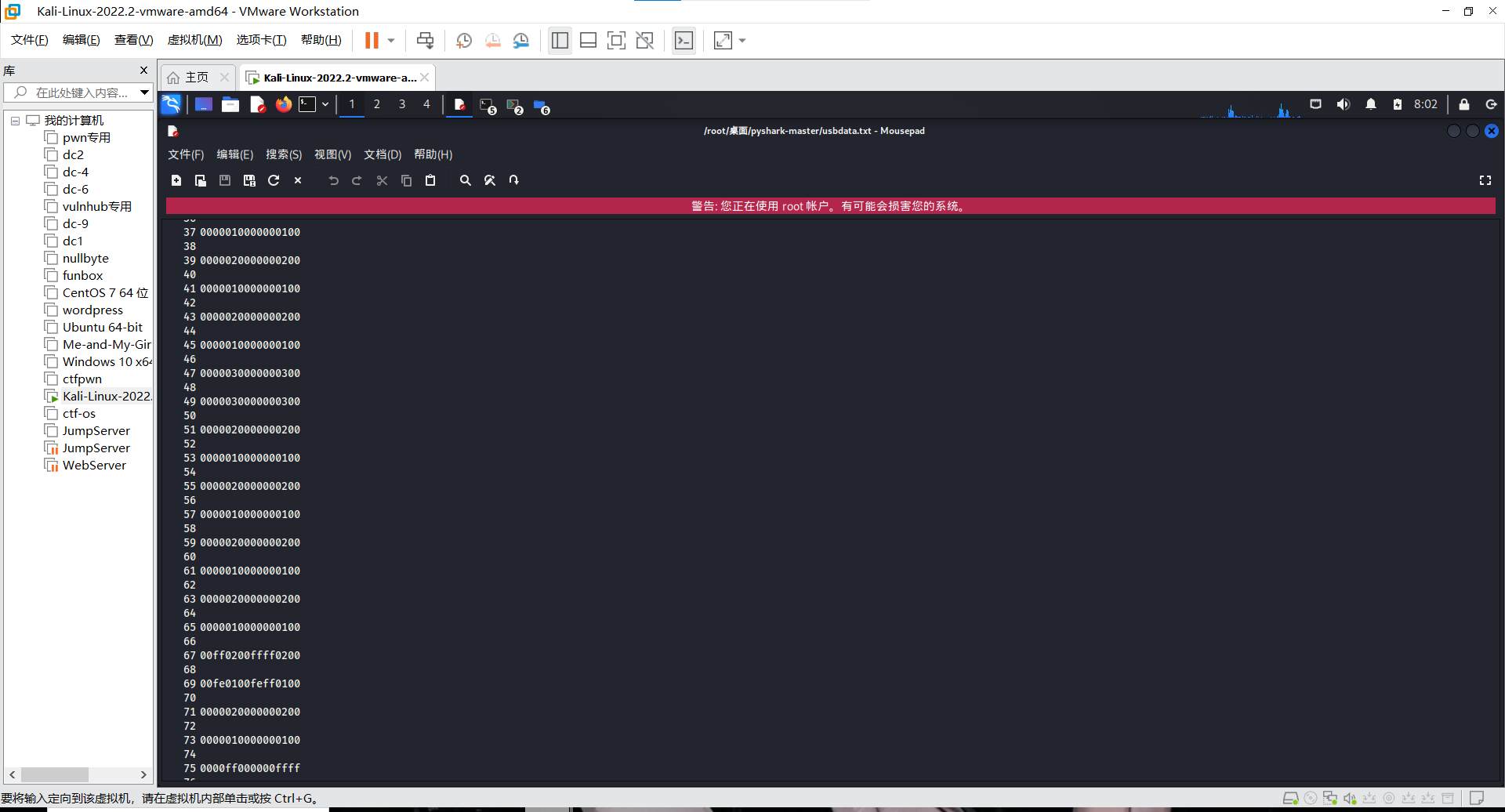

exp:

1 | from textwrap import wrap |

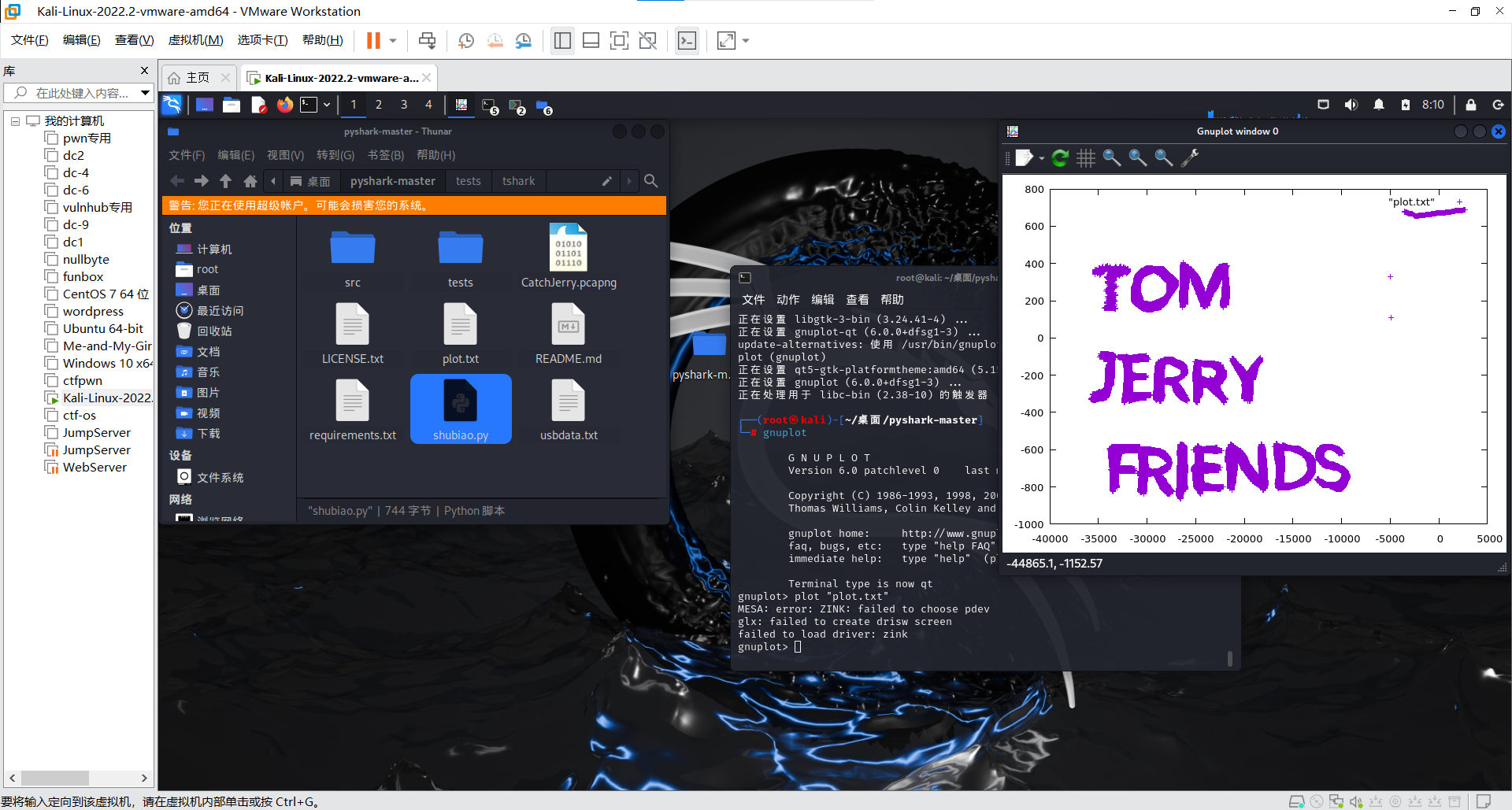

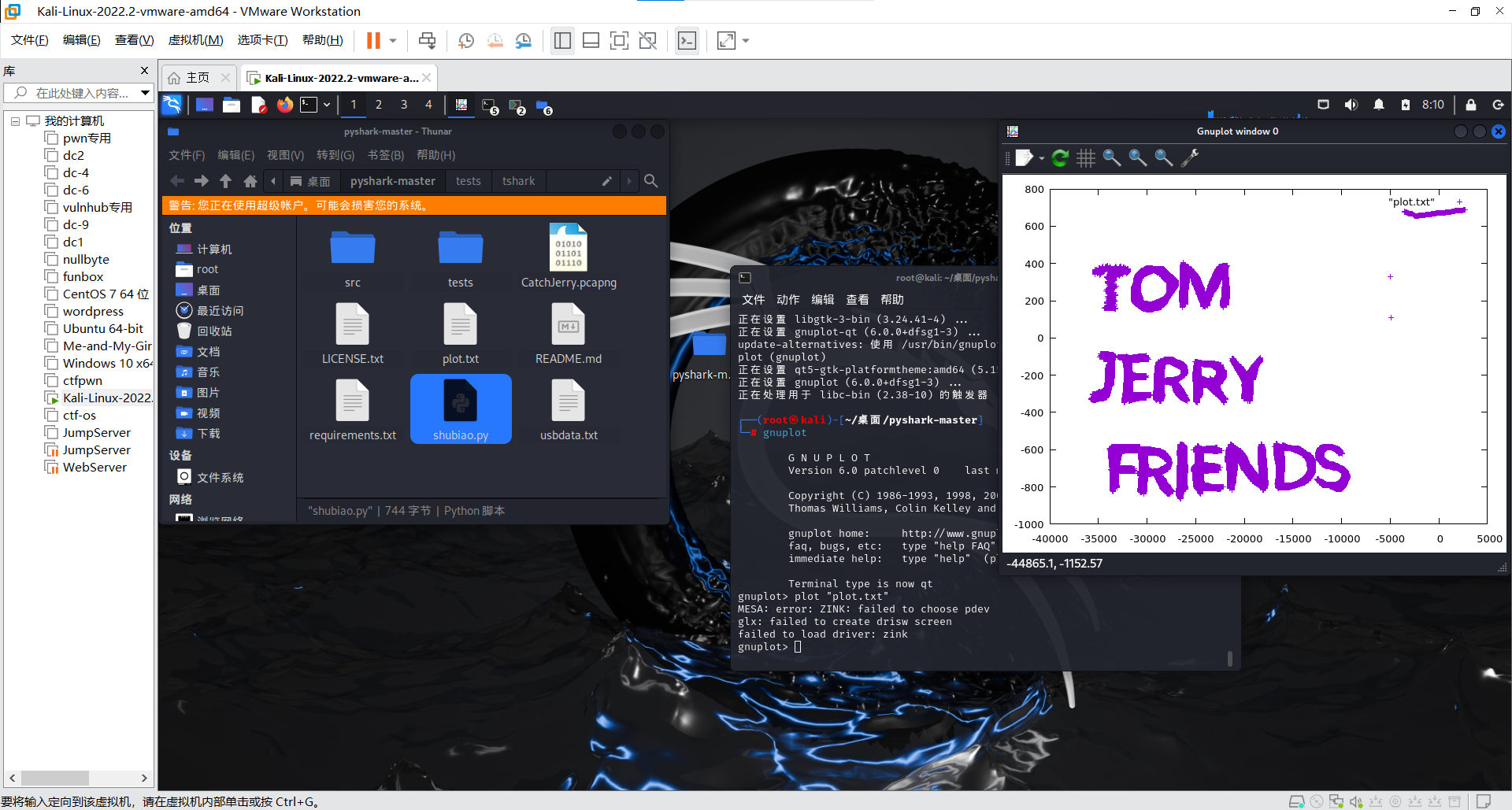

plot画图

导出键盘的数据

exp:

1 | import os |

运行得到

最后flag为UNCTF{TOM_AND_JERRY_BEST_FRIENDS}

In_the_Morse_Garden-陆军工程大学

下载附件

全选发现东西

粘贴内容为

UNCTF{5L6d5Y+k5q+U5Y+k546b5Y2h5be05Y2h546b5Y2h5be05Y2hIOS+neWPpOavlOWPpOeOm +WNoeW3tOWNoSDnjpvljaHlt7TljaHkvp3lj6Tmr5Tlj6Qg5L6d5Y+k5q+U5Y+k5L6d5Y+k5q+U5Y+k5 46b5Y2h5be05Y2h546b5Y2h5be05Y2h5L6d5Y+k5q+U5Y+k546b5Y2h5be05Y2hIOS+neWPpOavlO WPpOeOm+WNoeW3tOWNoSDnjpvljaHlt7TljaHkvp3lj6Tmr5Tlj6Qg5L6d5Y+k5q+U5Y+k5L6d5Y+k 5q+U5Y+k546b5Y2h5be05Y2h546b5Y2h5be05Y2h5L6d5Y+k5q+U5Y+k546b5Y2h5be05Y2hIOeOm +WNoeW3tOWNoeeOm+WNoeW3tOWNoSDkvp3lj6Tmr5Tlj6TnjpvljaHlt7TljaEg546b5Y2h5be05Y 2h5L6d5Y+k5q+U5Y+k546b5Y2h5be05Y2hIOS+neWPpOavlOWPpOeOm+WNoeW3tOWNoSDkvp3 lj6Tmr5Tlj6Tkvp3lj6Tmr5Tlj6TnjpvljaHlt7TljaHnjpvljaHlt7TljaHkvp3lj6Tmr5Tlj6TnjpvljaHlt7TljaEg54 6b5Y2h5be05Y2h5L6d5Y+k5q+U5Y+k5L6d5Y+k5q+U5Y+k5L6d5Y+k5q+U5Y+kIOS+neWPpOavlOW PpOeOm+WNoeW3tOWNoSDnjpvljaHlt7TljaHkvp3lj6Tmr5Tlj6TnjpvljaHlt7TljaEg5L6d5Y+k5q+U5Y +k546b5Y2h5be05Y2hIOS+neWPpOavlOWPpOeOm+WNoeW3tOWNoSDkvp3lj6Tmr5Tlj6Tnjpvlja Hlt7TljaEg5L6d5Y+k5q+U5Y+k546b5Y2h5be05Y2hIOS+neWPpOavlOWPpOeOm+WNoeW3tOWN oSDnjpvljaHlt7TljaHkvp3lj6Tmr5Tlj6TnjpvljaHlt7TljaHkvp3lj6Tmr5Tlj6TnjpvljaHlt7TljaHnjpvljaHlt7T ljaE=}

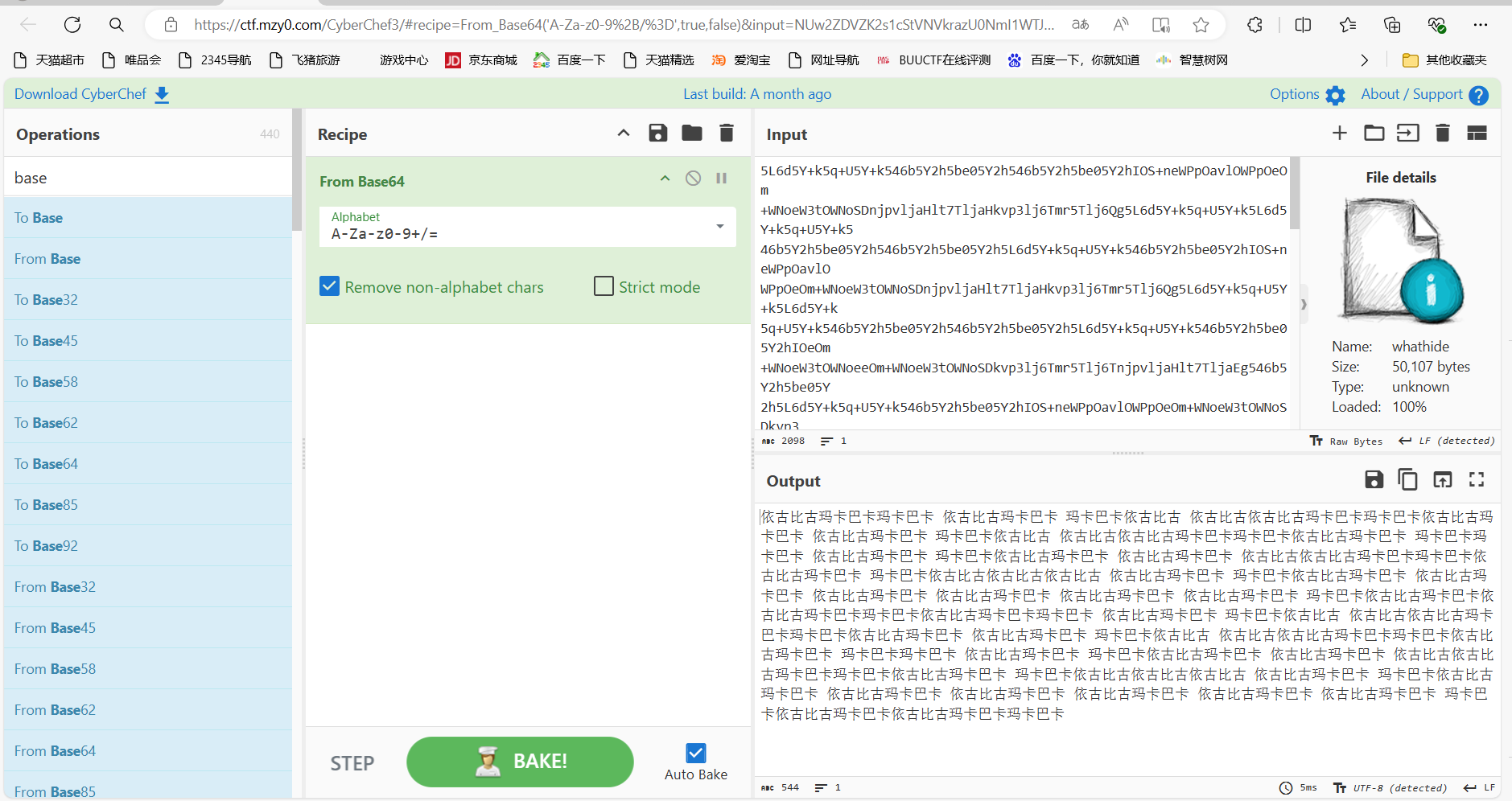

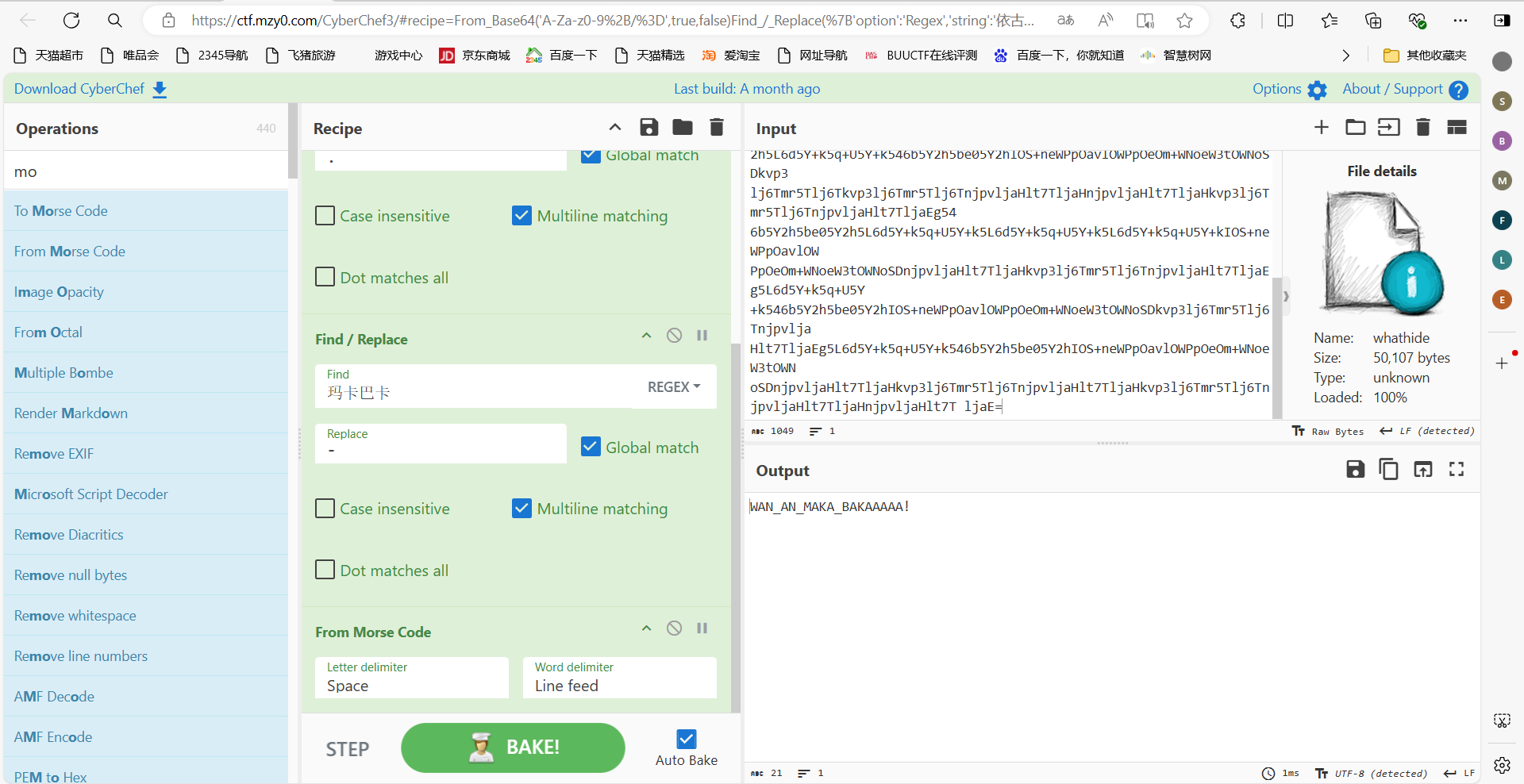

中间部分解码

依古比古玛卡巴卡玛卡巴卡 依古比古玛卡巴卡 玛卡巴卡依古比古 依古比古依古比古玛卡巴卡玛卡巴卡依古比古玛卡巴卡 依古比古玛卡巴卡 玛卡巴卡依古比古 依古比古依古比古玛卡巴卡玛卡巴卡依古比古玛卡巴卡 玛卡巴卡玛卡巴卡 依古比古玛卡巴卡 玛卡巴卡依古比古玛卡巴卡 依古比古玛卡巴卡 依古比古依古比古玛卡巴卡玛卡巴卡依古比古玛卡巴卡 玛卡巴卡依古比古依古比古依古比古 依古比古玛卡巴卡 玛卡巴卡依古比古玛卡巴卡 依古比古玛卡巴卡 依古比古玛卡巴卡 依古比古玛卡巴卡 依古比古玛卡巴卡 依古比古玛卡巴卡 玛卡巴卡依古比古玛卡巴卡依古比古玛卡巴卡玛卡巴卡

依古比古转为. 玛卡巴卡转为- 摩斯解密

最后flag为UNCTF{WAN_AN_MAKA_BAKAAAAA!}

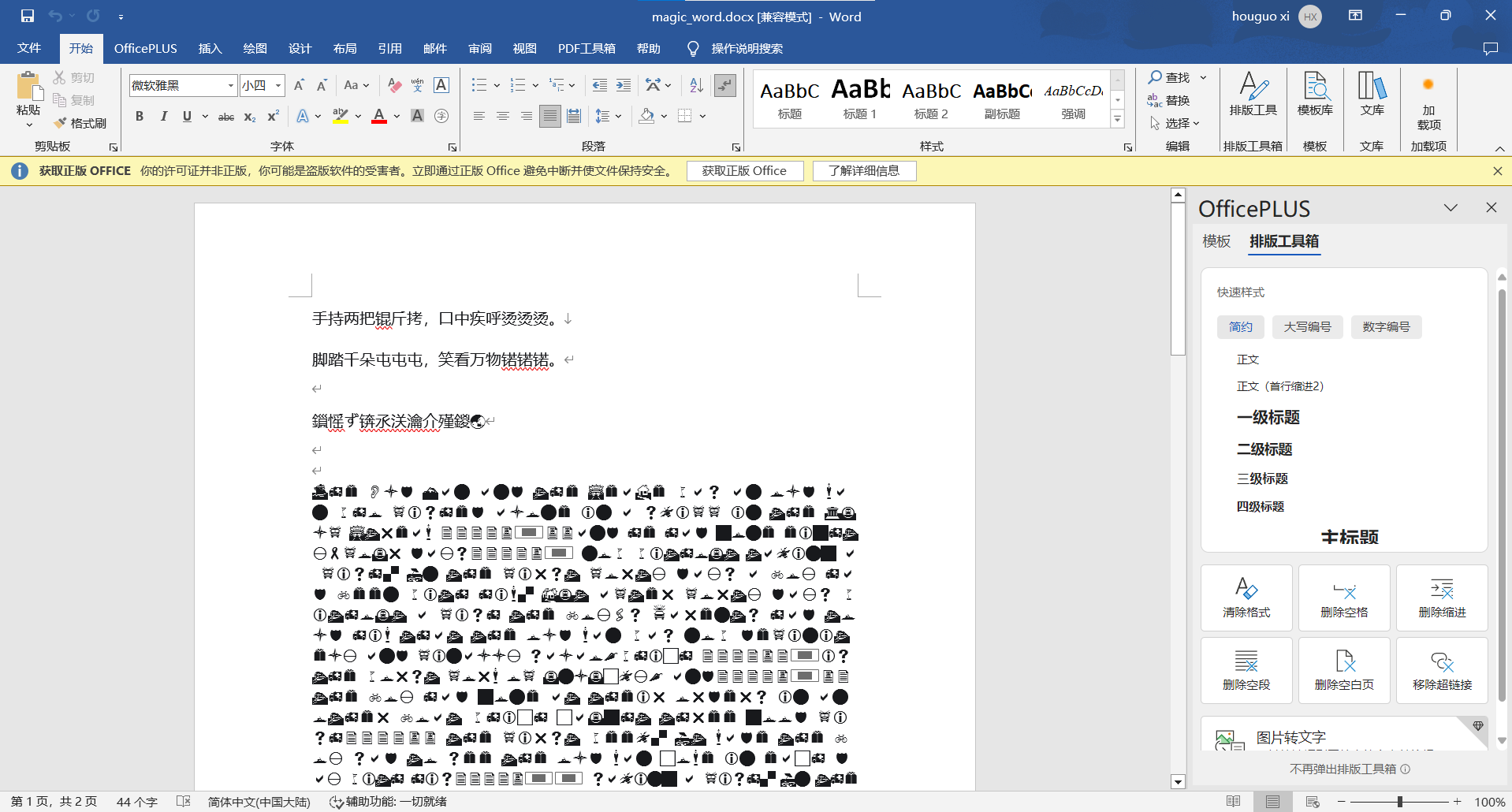

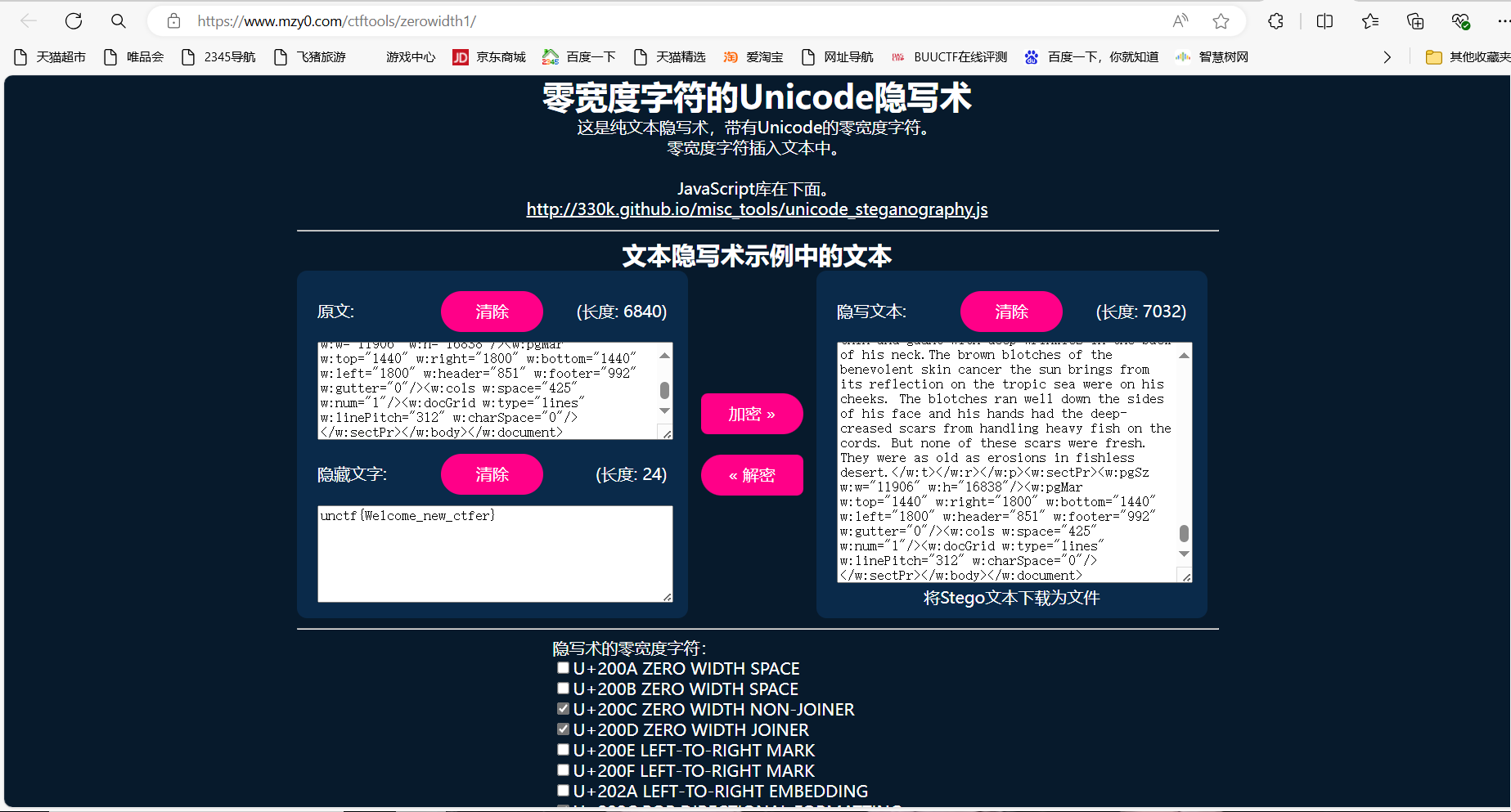

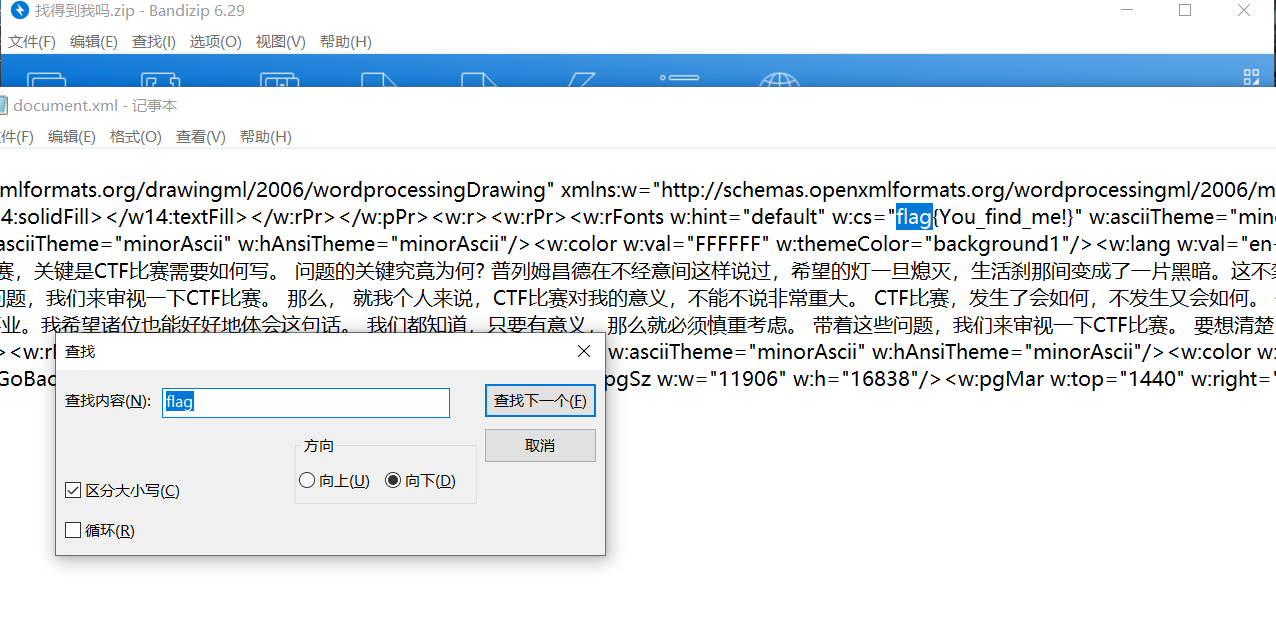

magic_word-西南科技大学

下载附件

改后缀为zip,提取document.xml所有东西,零宽解密

最后flag为UNCTF{We1come_new_ctfer}

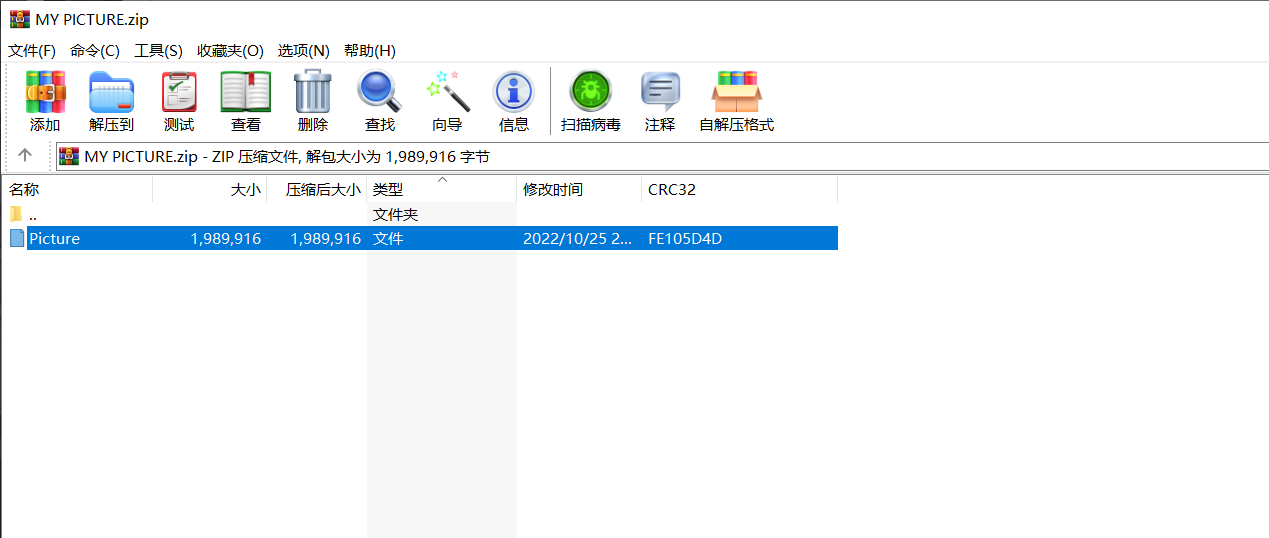

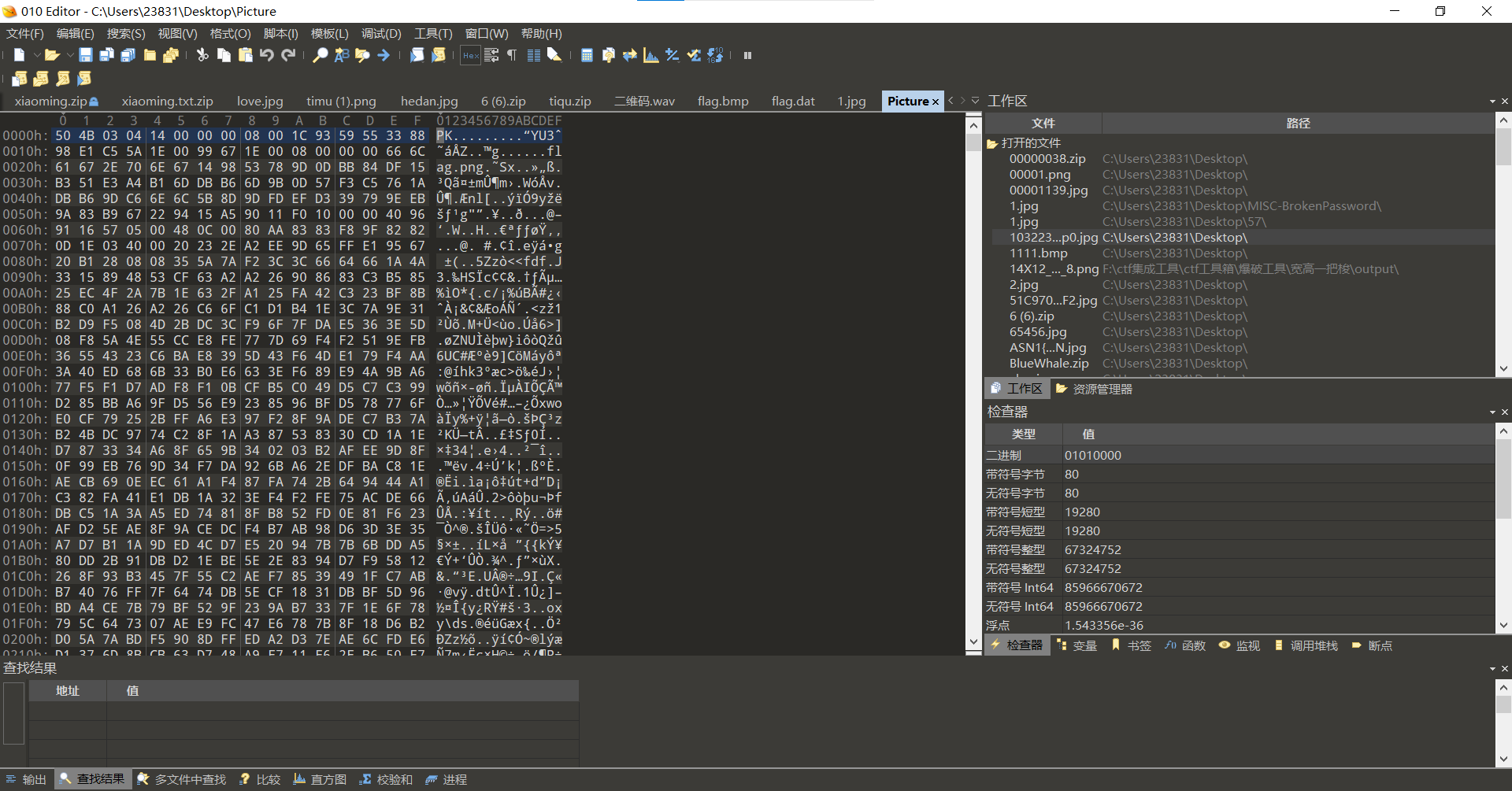

MY PICTURE-信阳师范大学

下载附件

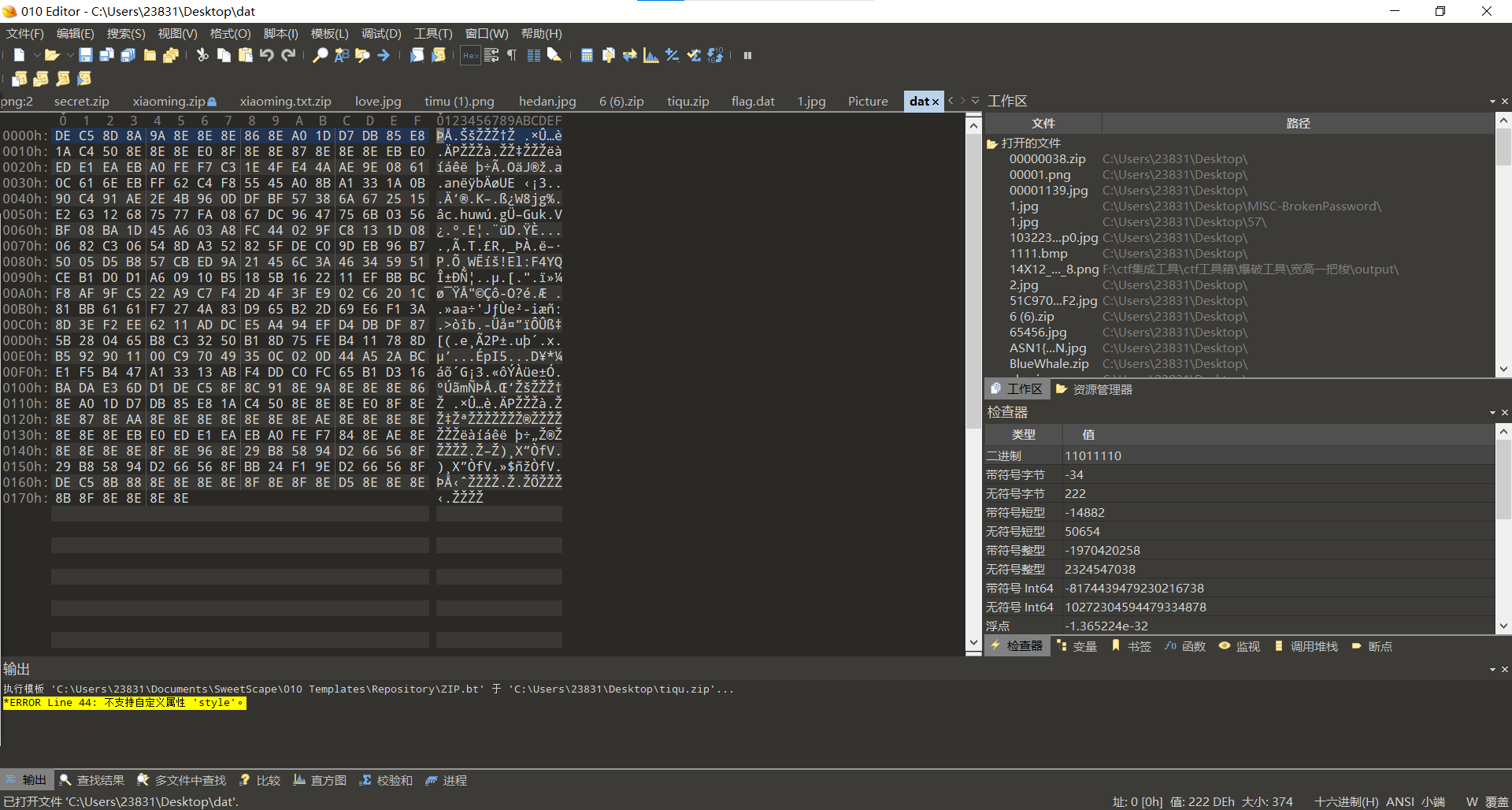

010查看无后缀文件

加后缀.zip,解压压缩包

发现还有个无后缀文件,010查看

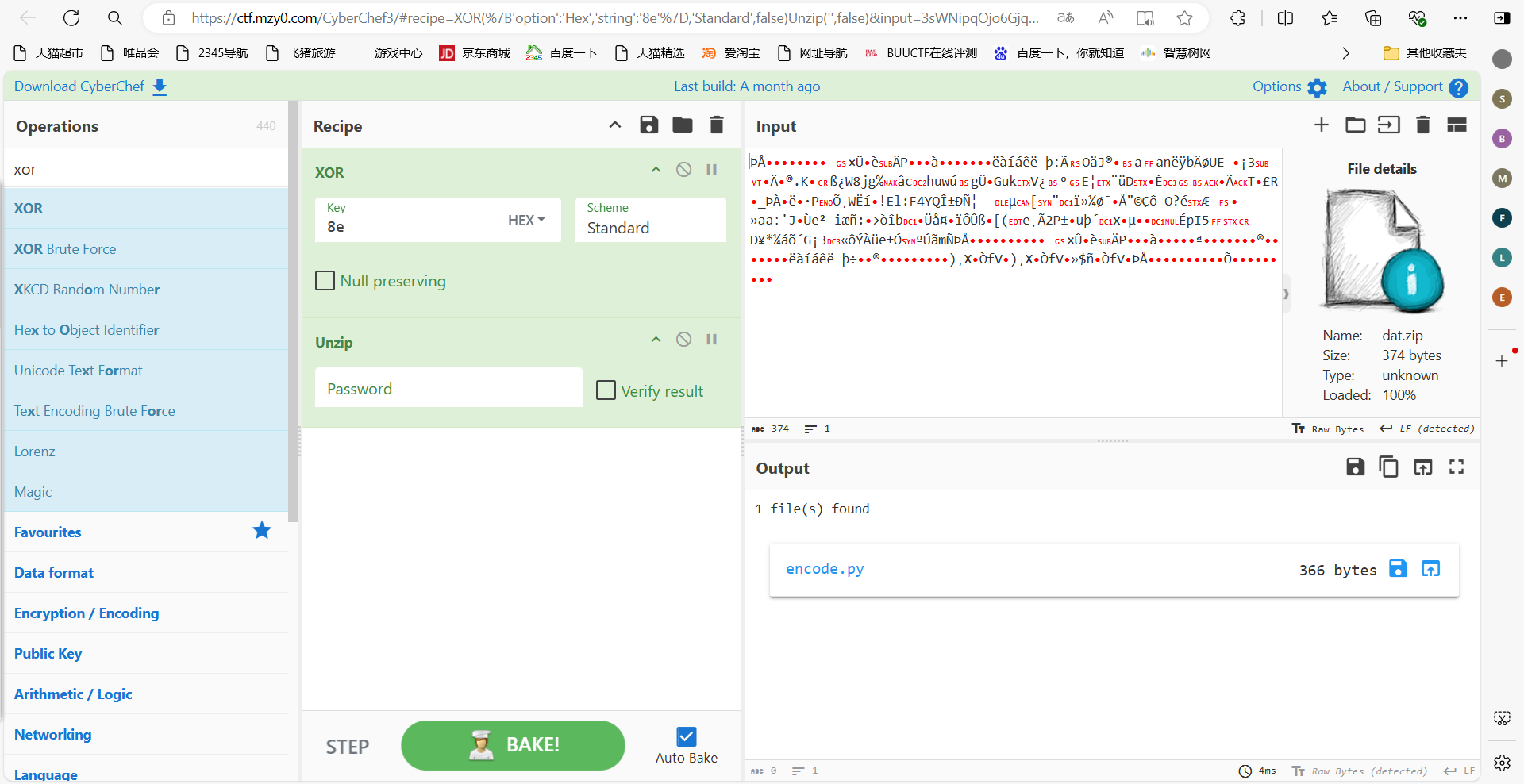

发现不是正常的压缩包文件,发现很多的8E字节,猜测是异或了8E

得到py文件

1 | from PIL import Image as im |

根据源码写出解密脚本

exp:

1 | from PIL import Image as im |

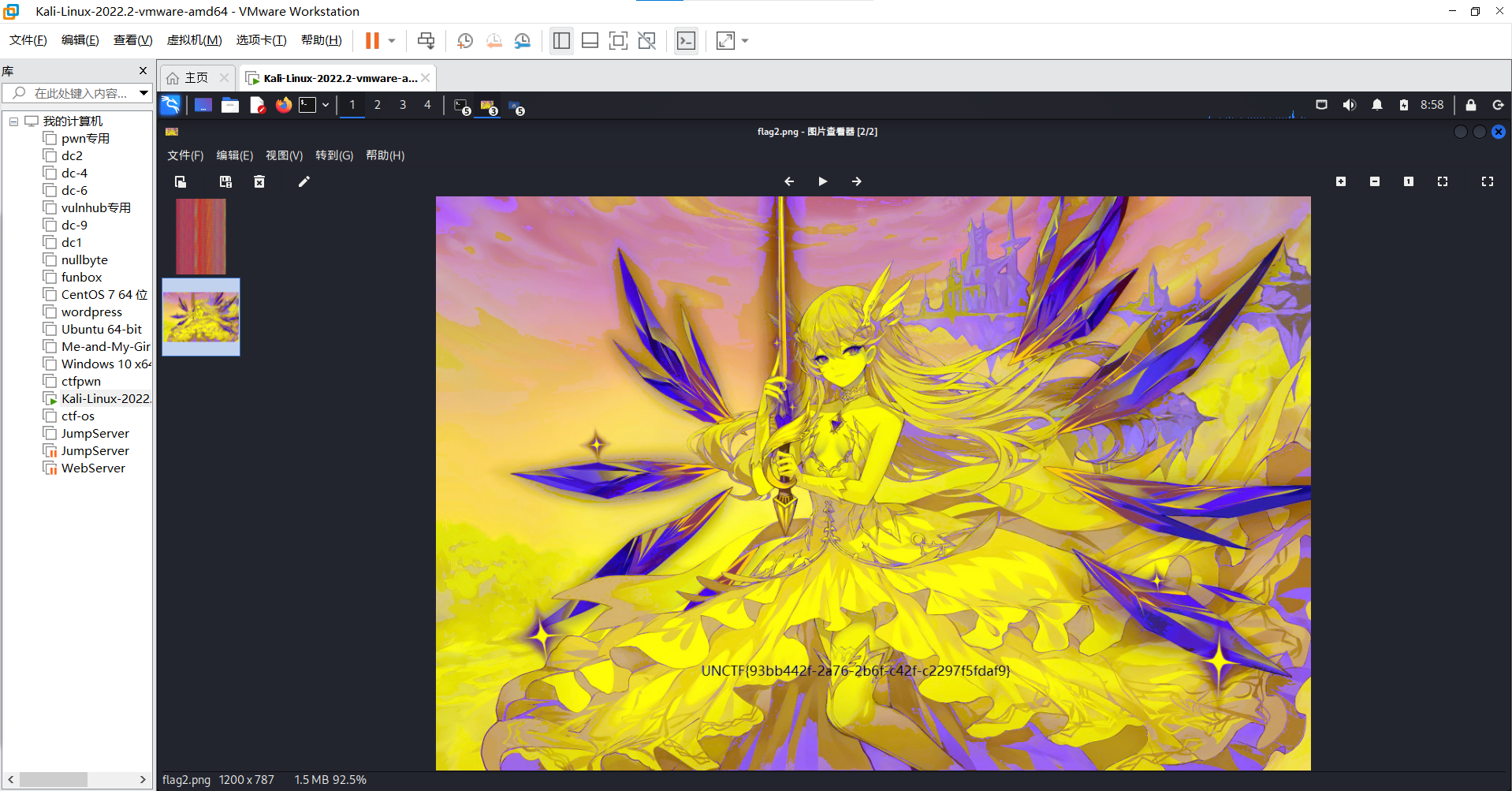

运行得到新图片里的flag

最后flag为UNCTF{93bb442f-2a76-2b6f-c42f-c2297f5fdaf9}

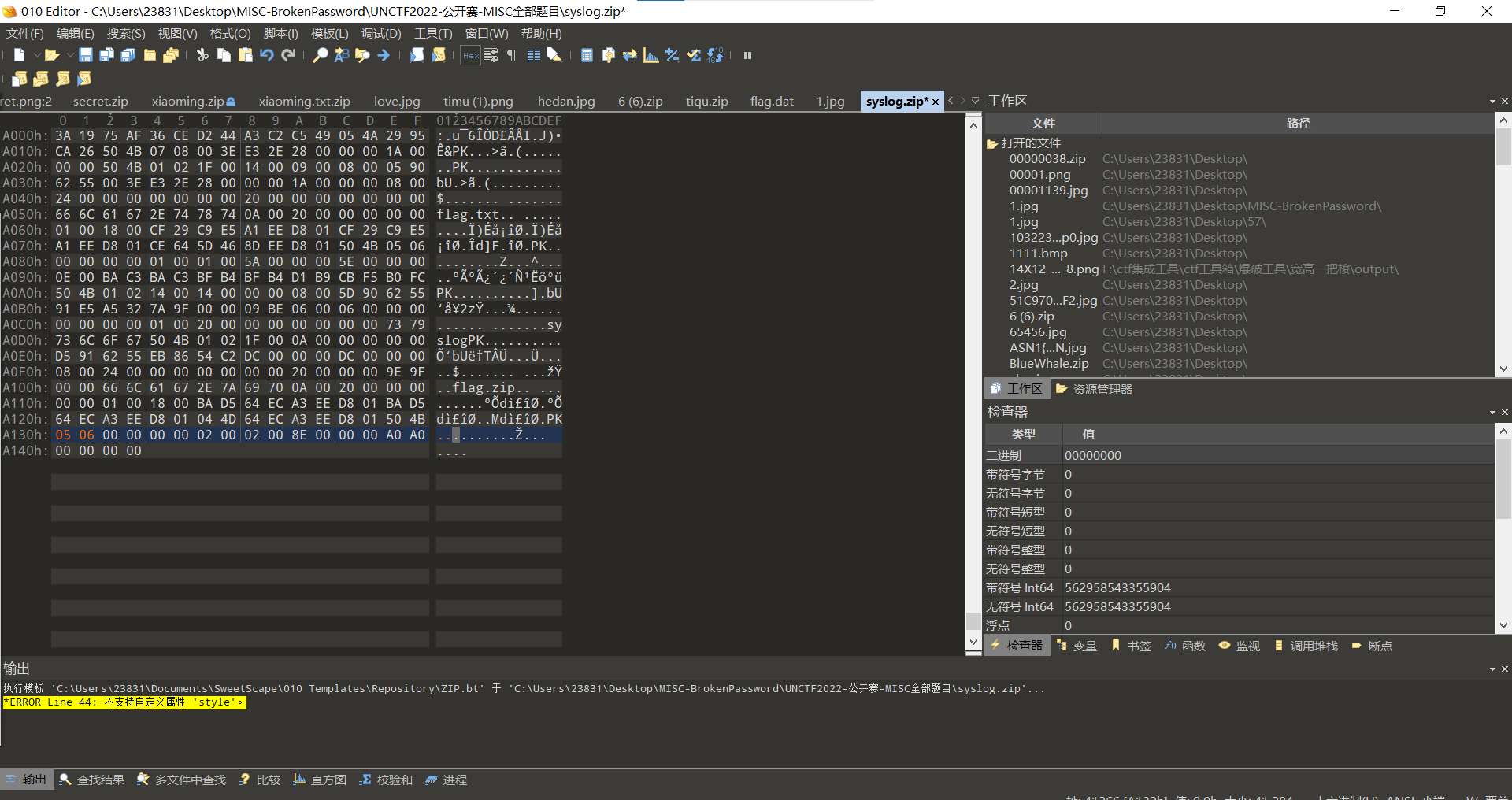

syslog-浙江师范大学

下载附件

010查看压缩包发现尾部标识错误,修改一下

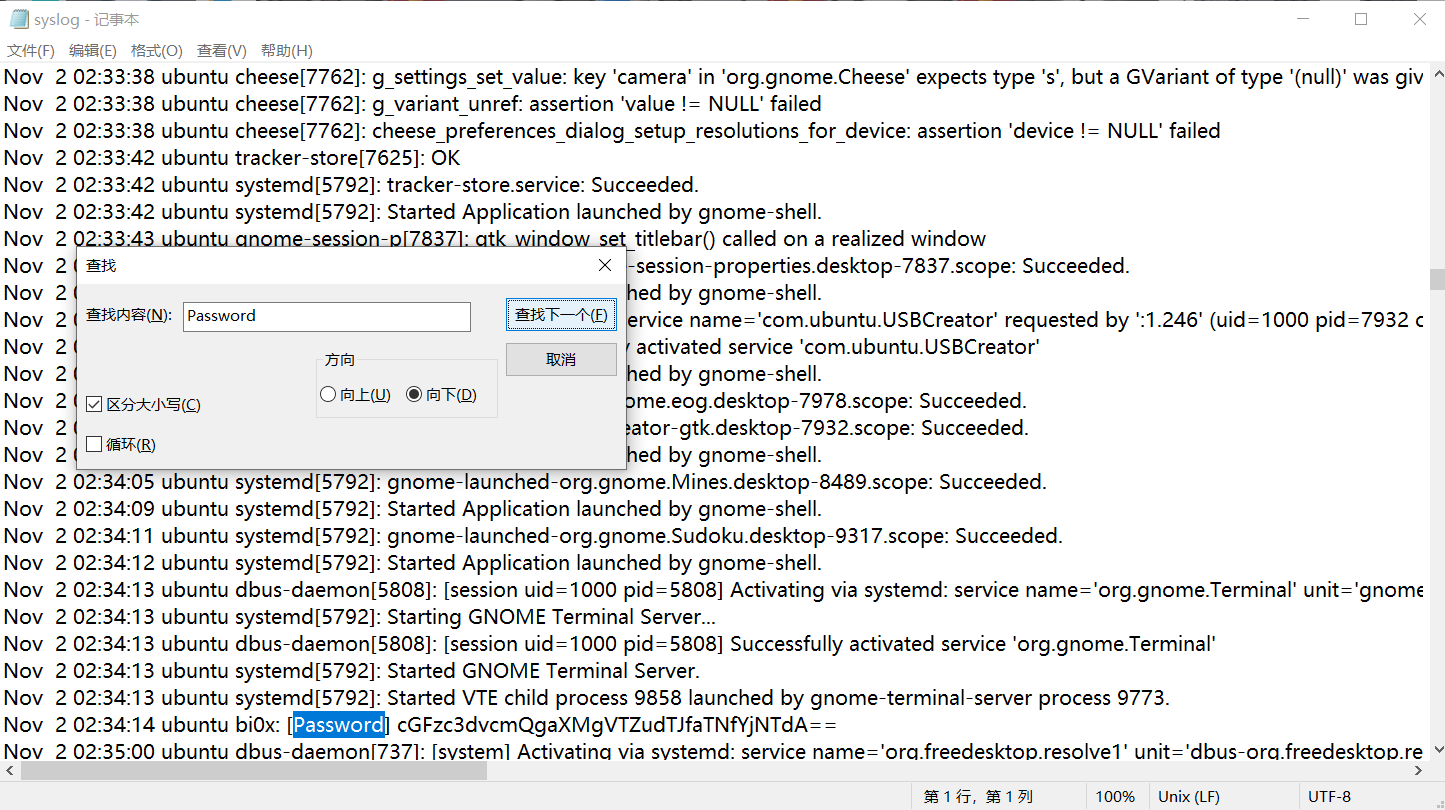

在无后缀文件用记事本打开,搜索关键词Password

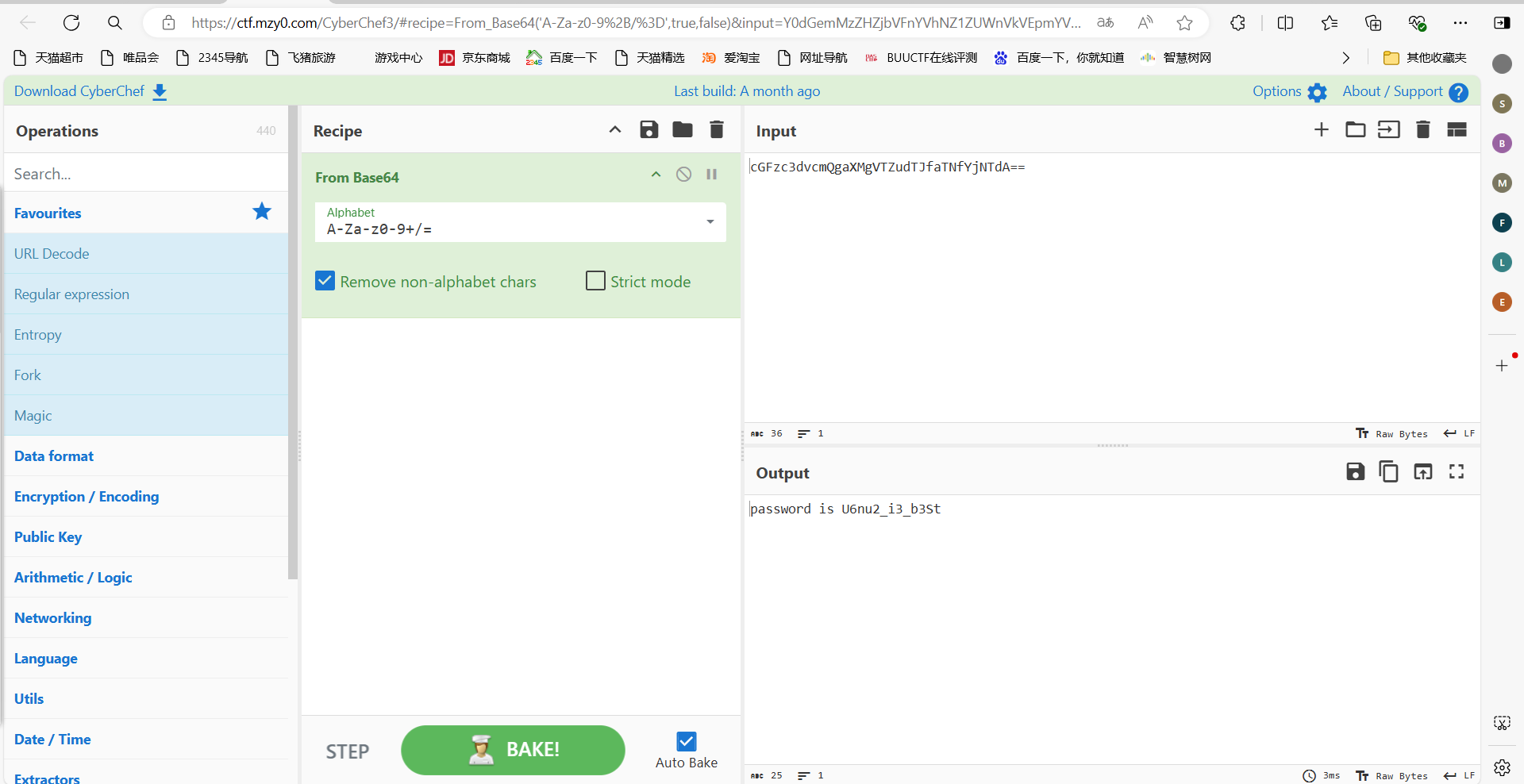

base解密

得到压缩包密码,解压压缩包

最后flag为UNCTF{N1_sH3_D0n9_L0g_dE!}

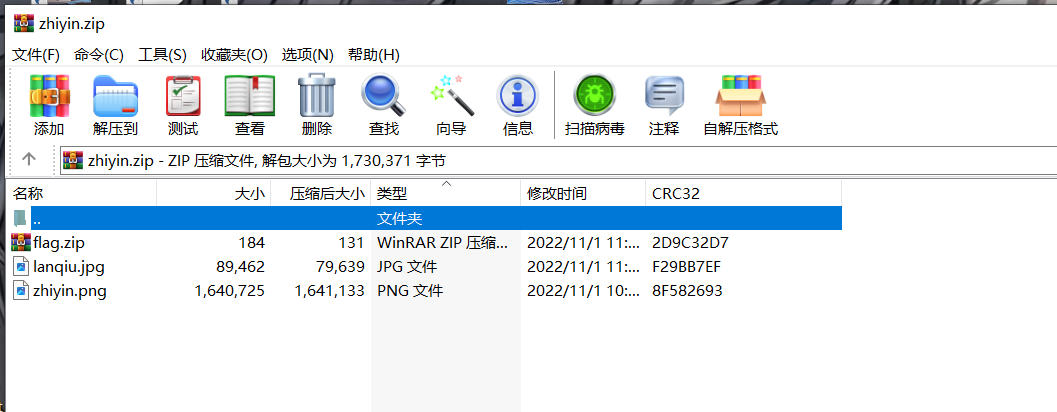

zhiyin-中国人民公安大学

下载附件

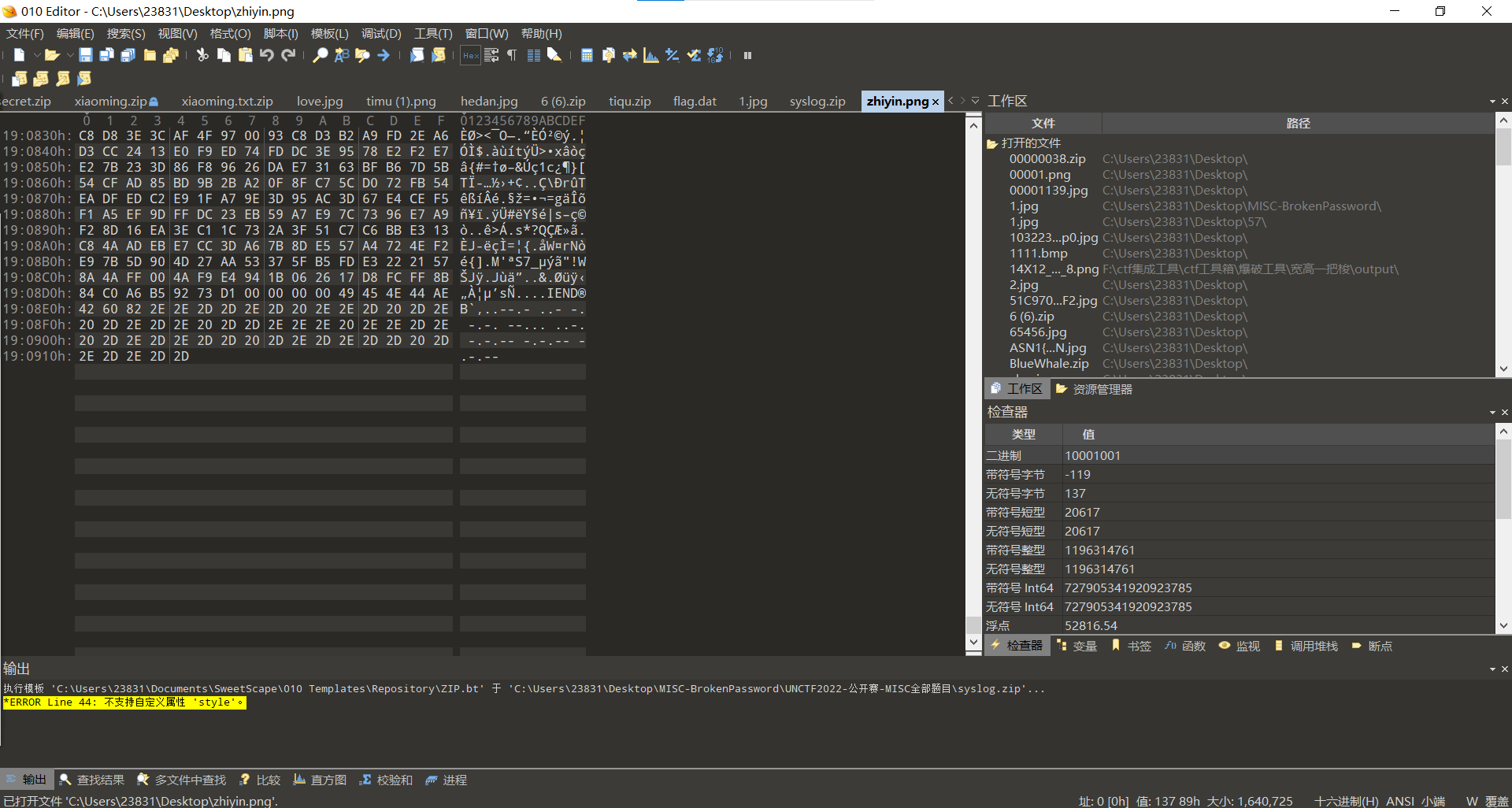

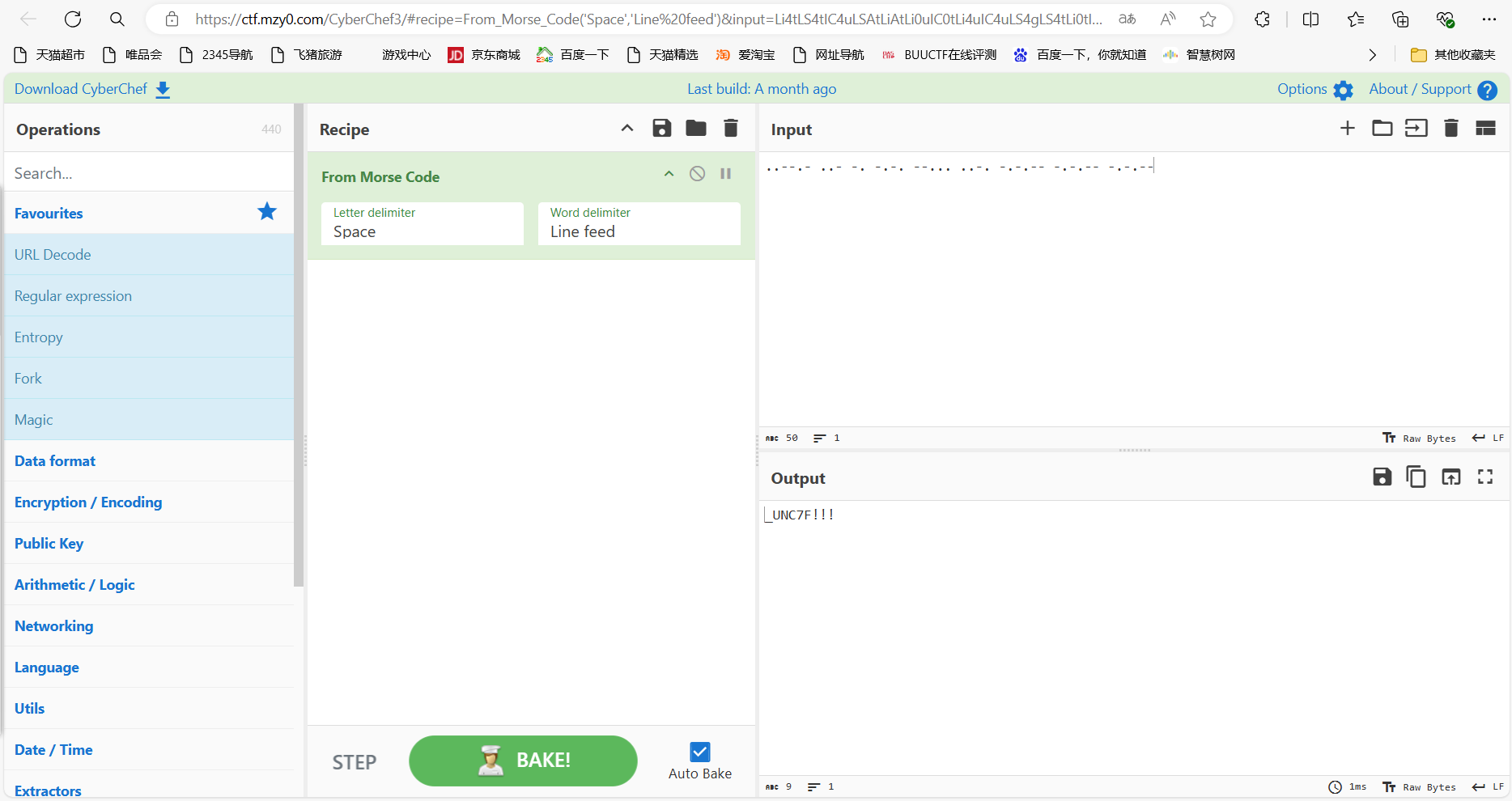

010先看png文件,发现末尾有摩斯密码

摩斯解密

_UNC7F!!!

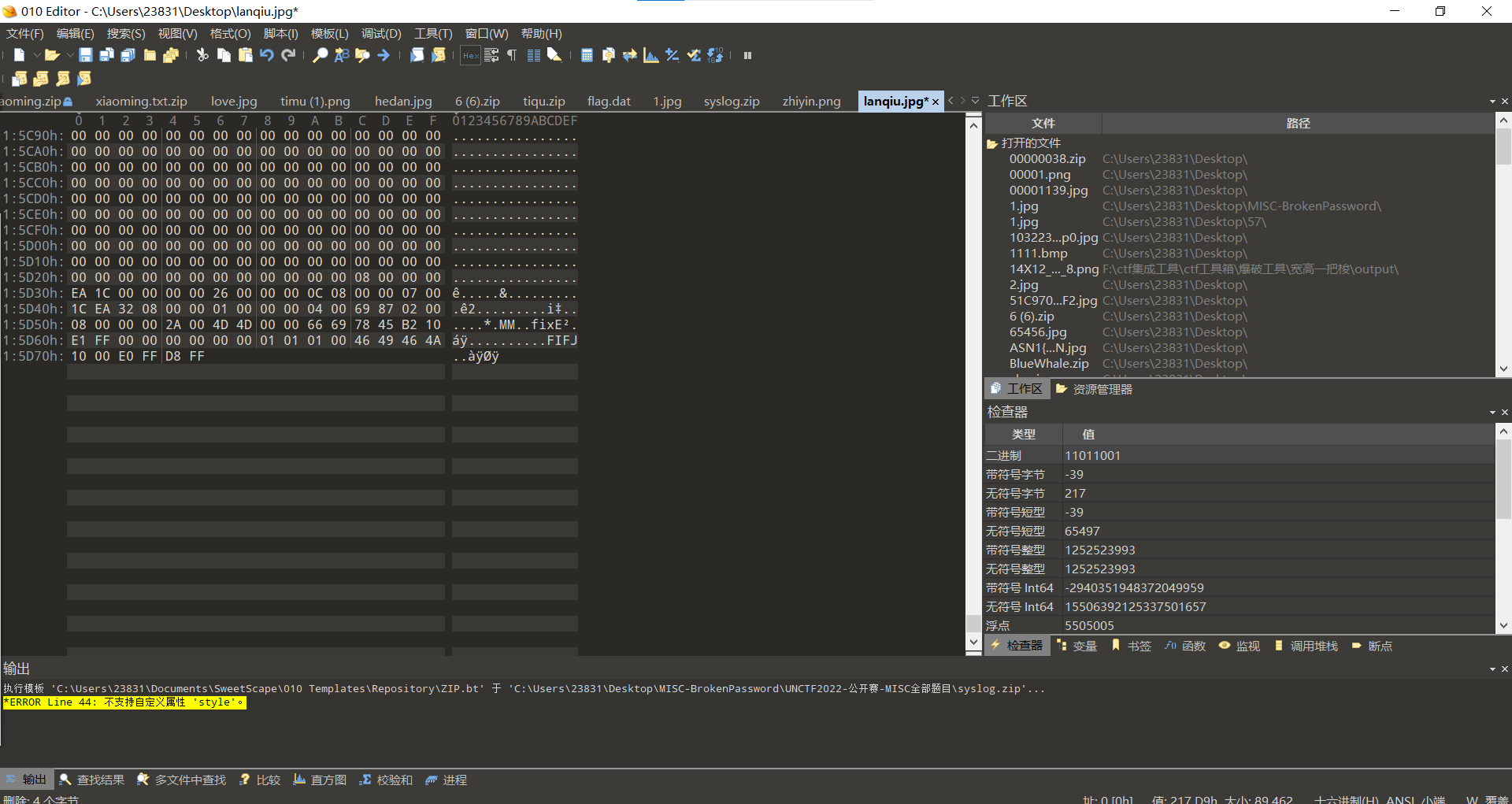

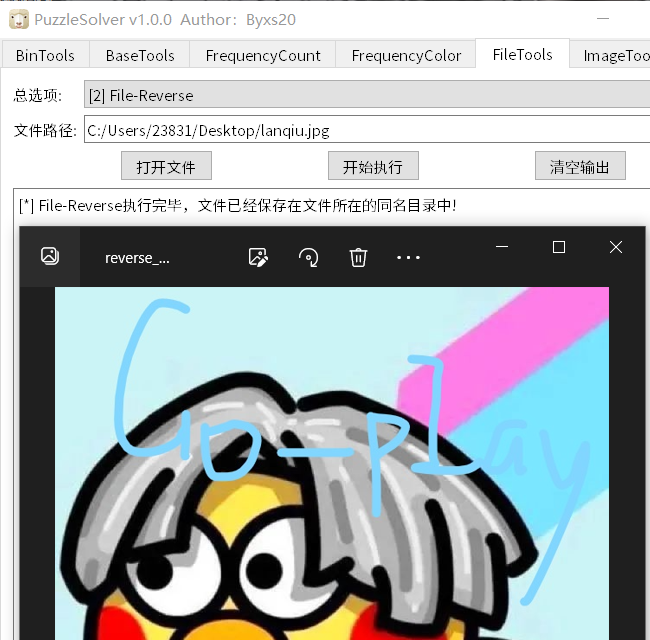

010查看jpg图片,发现文件十六进制被反转了

使用b神工具翻转

最后整理压缩包密码为Go_p1ay_unc7f!!!

解压压缩包得到flag

最后flag为UNCTF{M1sic_1s_greAt}

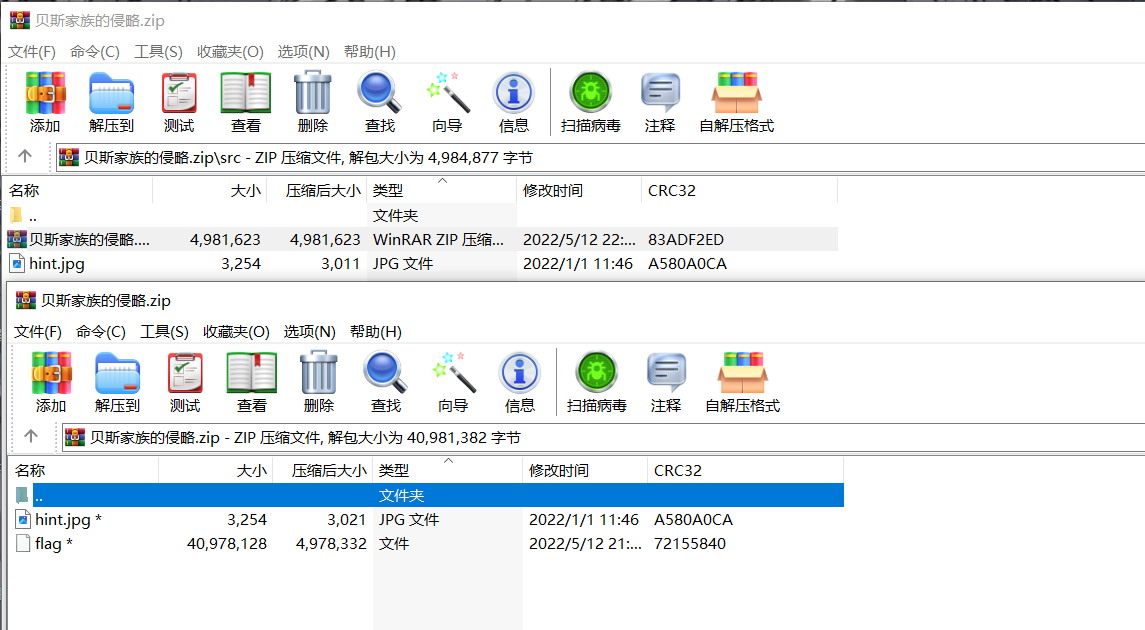

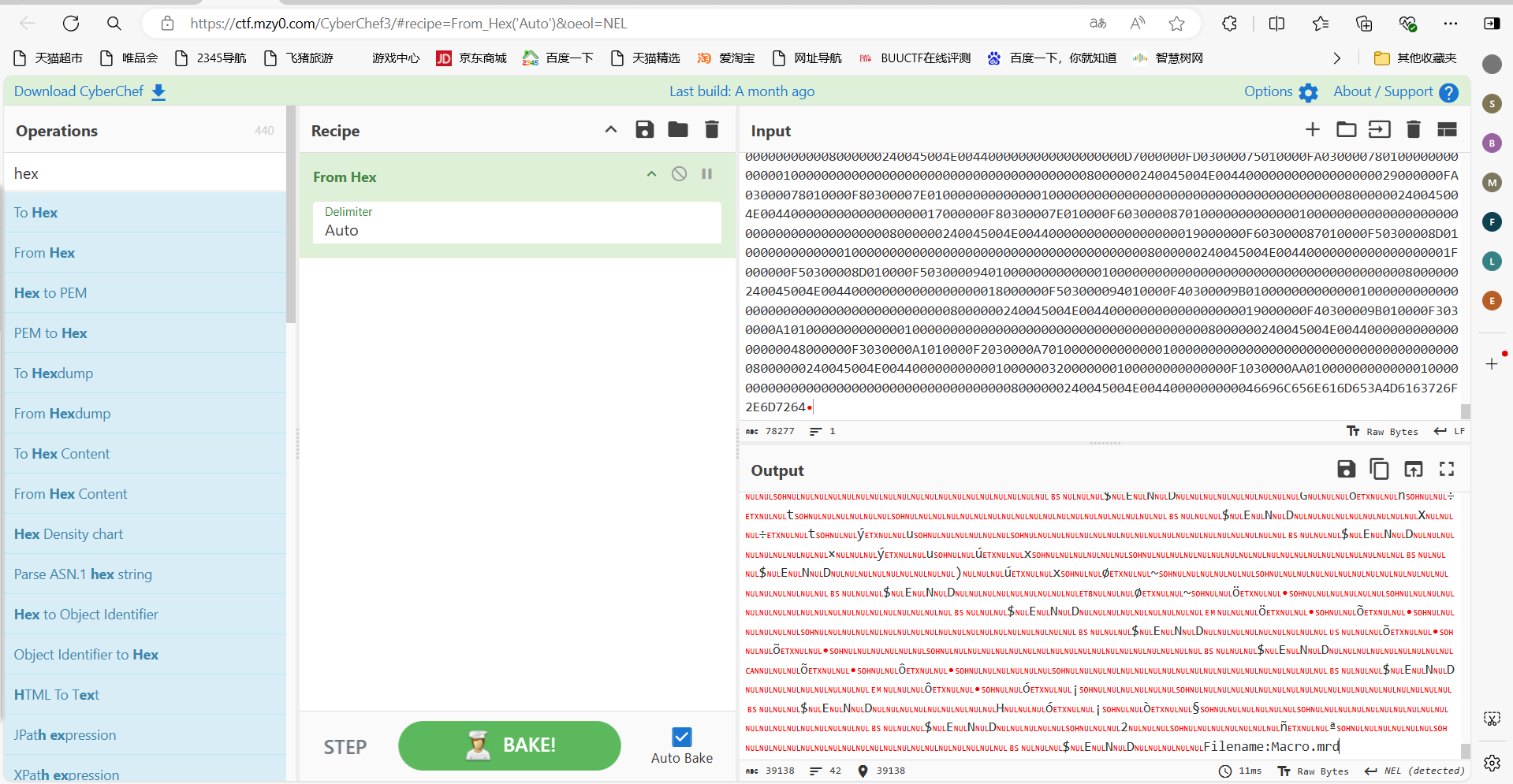

贝斯家族的侵略-中国地质大学武汉

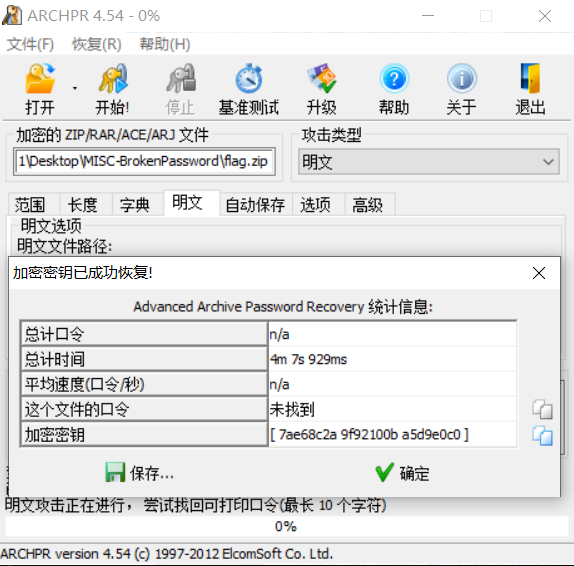

下载附件,一眼明文攻击

明文攻击

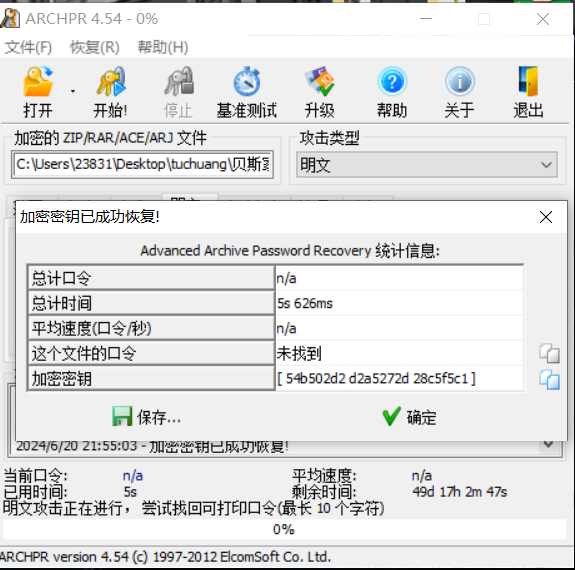

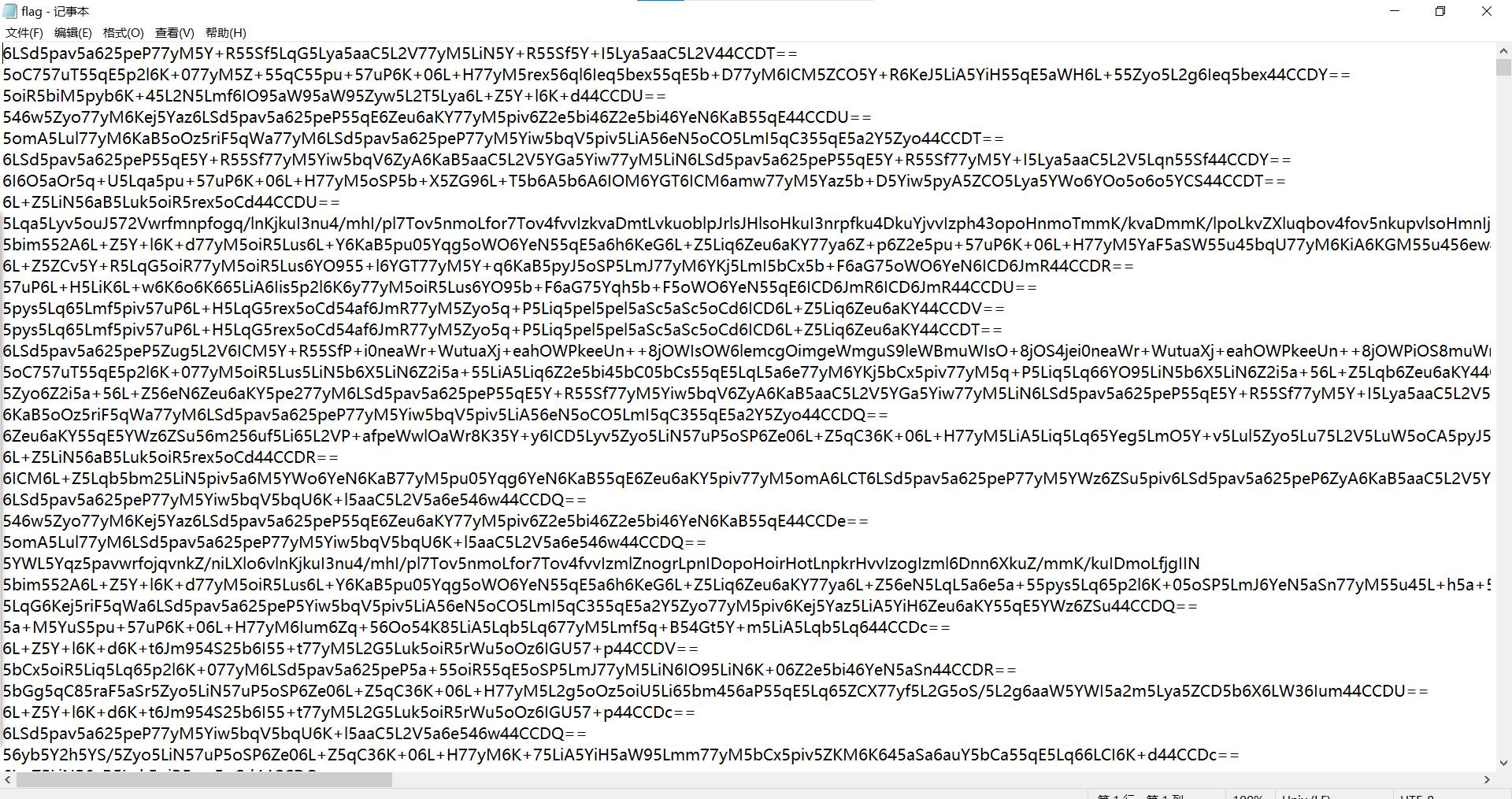

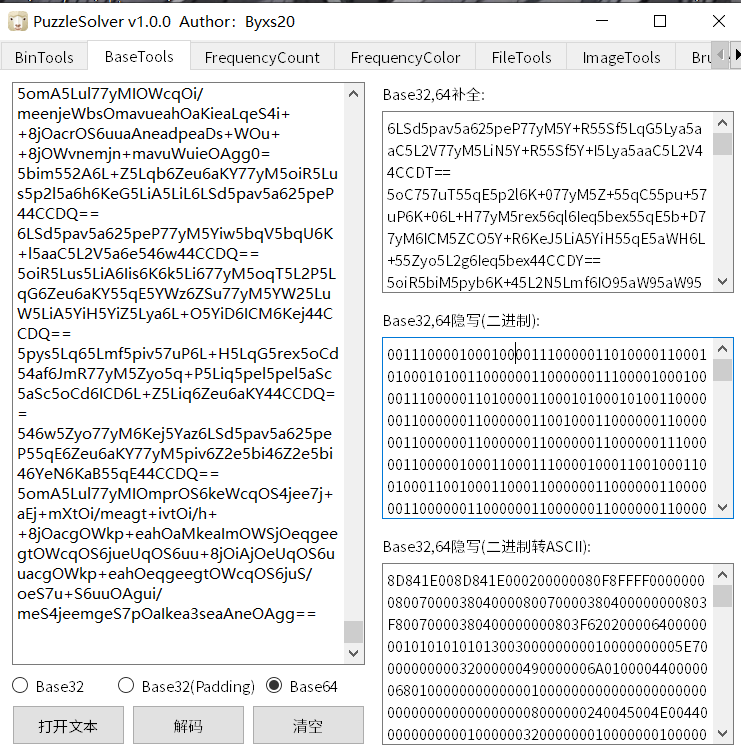

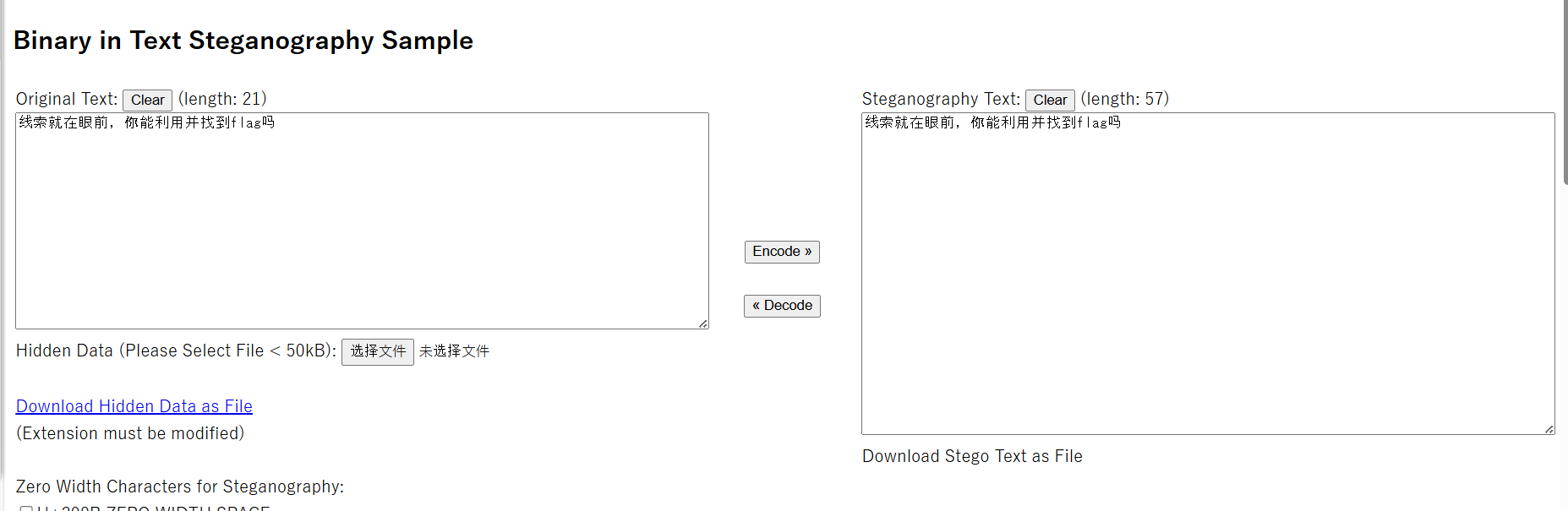

查看文件,一眼base隐写

使用b神工具

hex解密

保存文件,用marco recorder打开mrd文件play一下,打开画图软件

最后flag为UNCTF{b4s3_1s_v3ry_g0od!!}

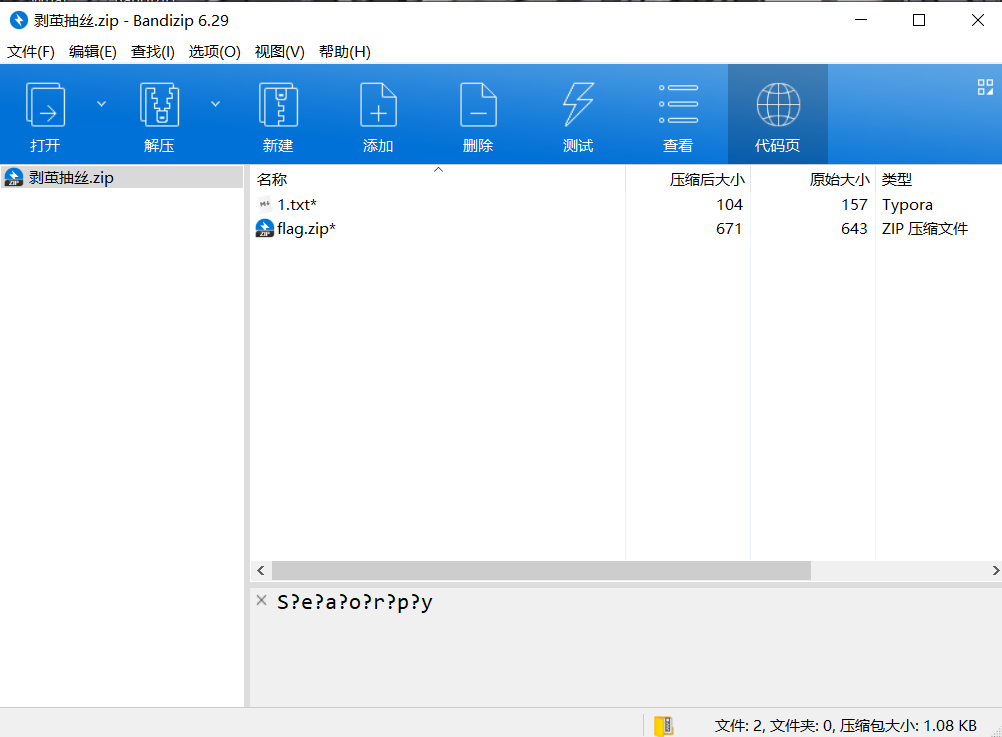

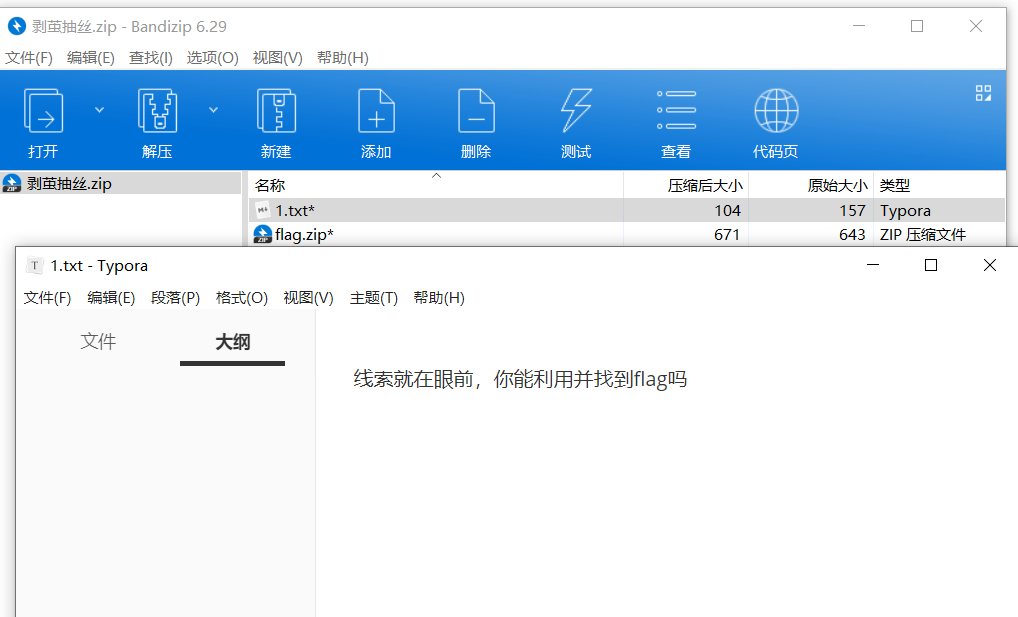

剥茧抽丝-内蒙古警察职业学院

下载附件

提示为密码,解压压缩包,查看文本

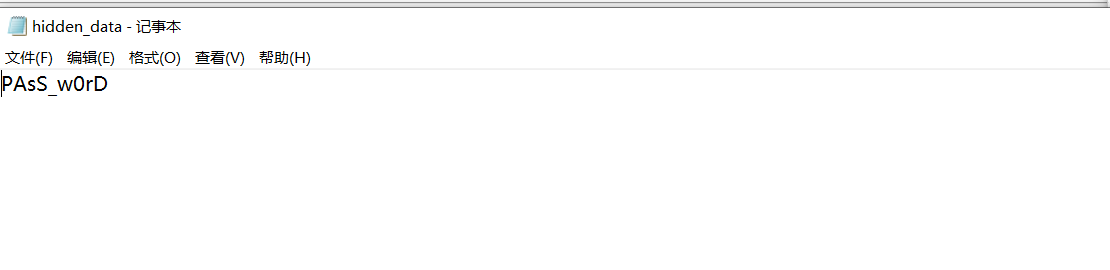

零宽解密

得到密码

打开加密压缩包之后发现里面有个txt和一个压缩包,结合该压缩包文件名为2.txt猜想和1.txt的关系,去掉零宽之后保存1.txt发现CRC值与2.txt的相同

明文攻击

利用

前面获得的密码:PAsS_w0rD解压压缩包得到flag

最后flag为unctf{d4a3a242-cd32-4dd5-bac6-84bdf13f527f}

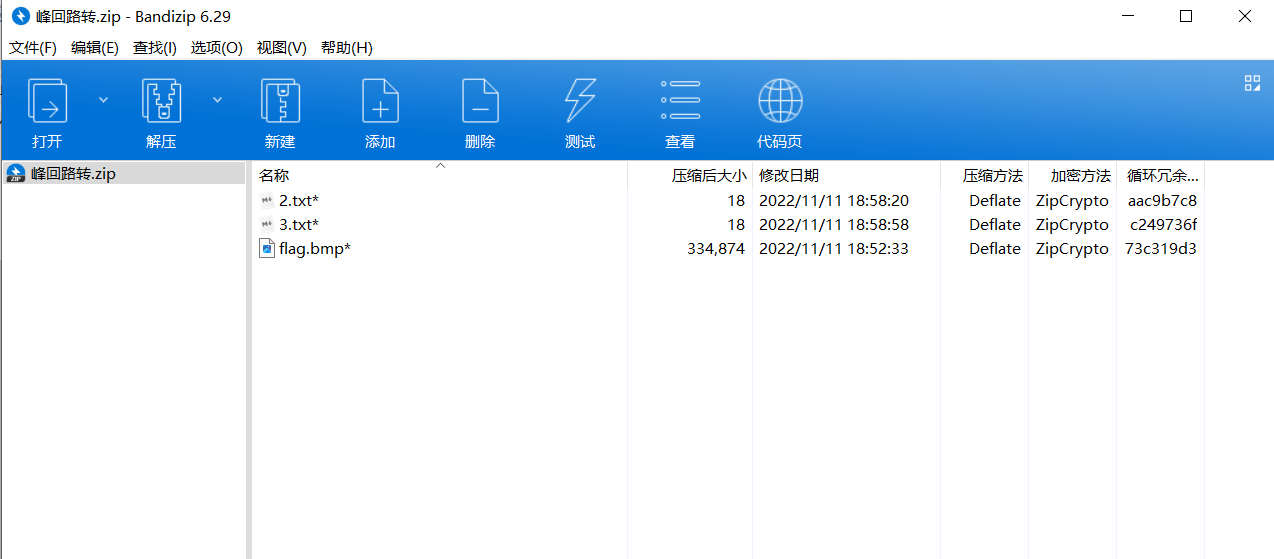

峰回路转-内蒙古警察职业学院

下载附件

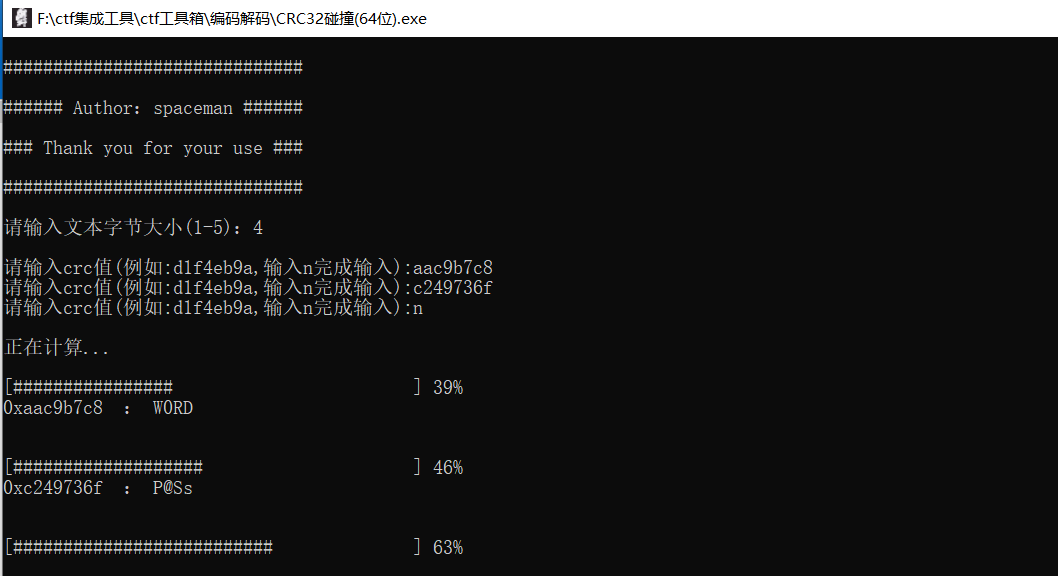

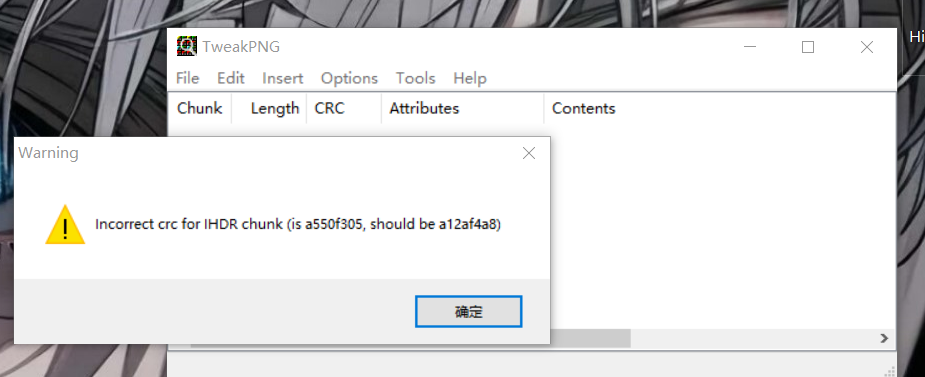

crc爆破

获得密码:P@SsW0RD

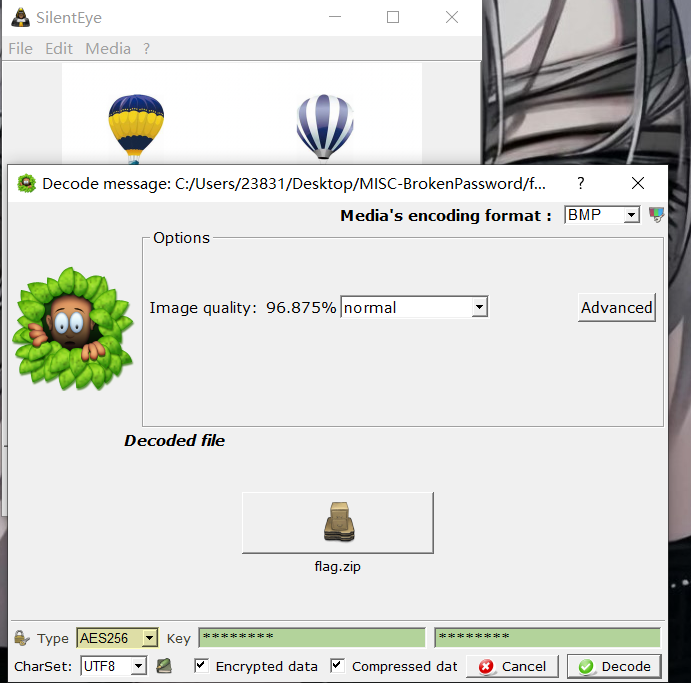

静默隐写

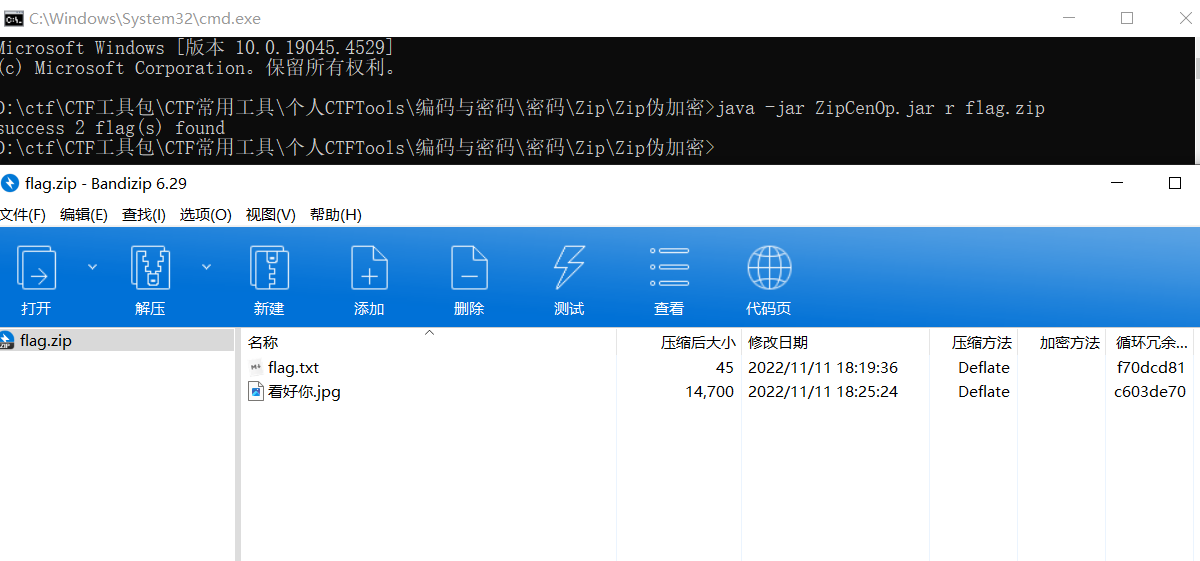

伪加密

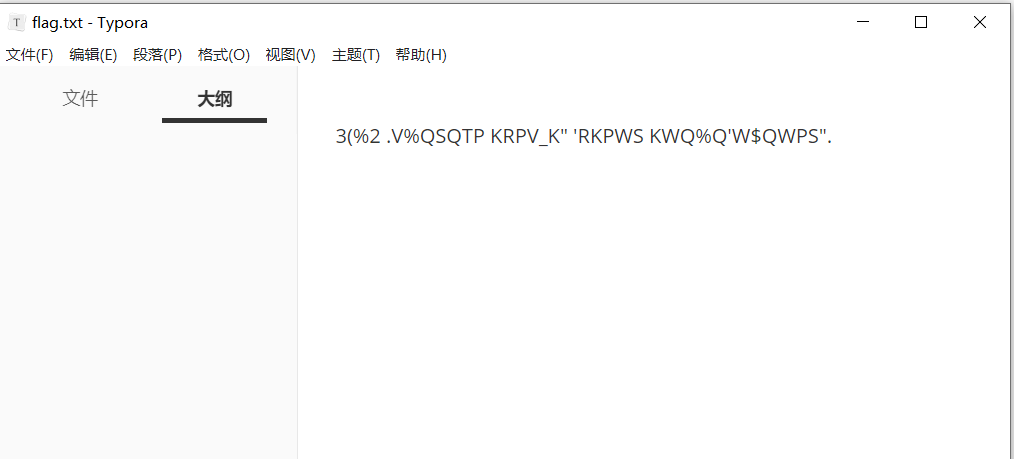

打开文本查看

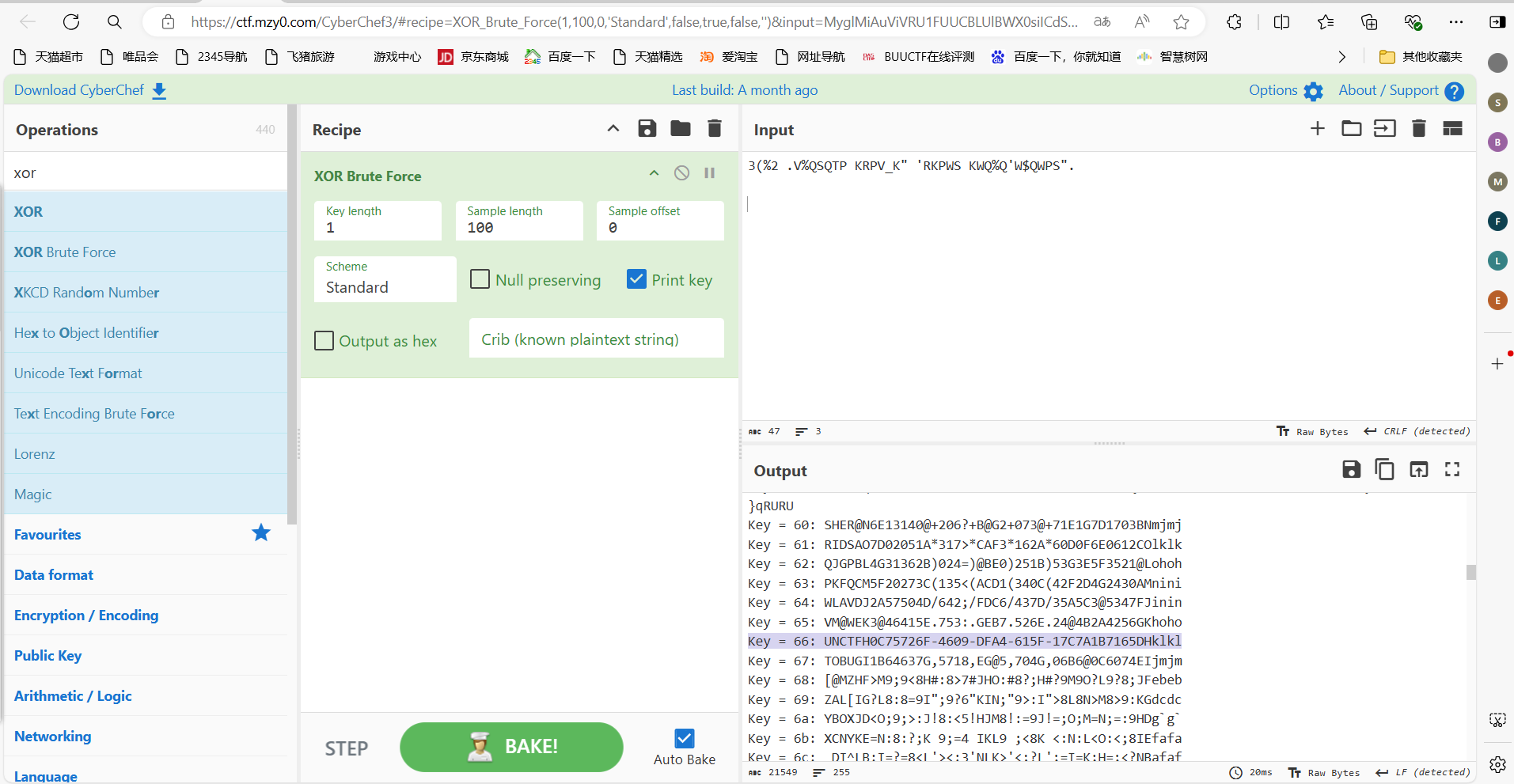

xor解密

最后flag为UNCTF{0C75726F-4609-DFA4-615F-17C7A1B7165D}

巨鱼-河南理工大学

下载附件

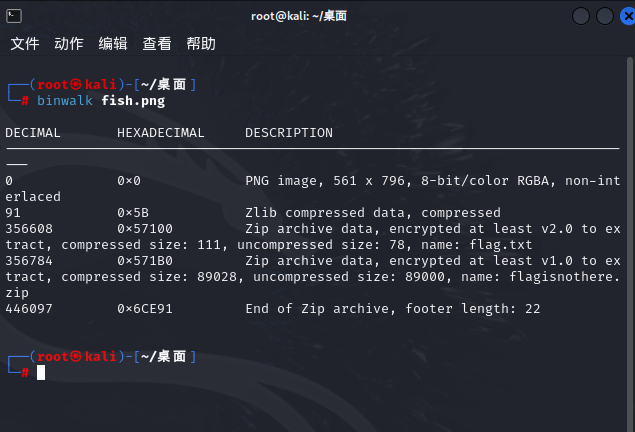

binwalk发现藏有其他东西

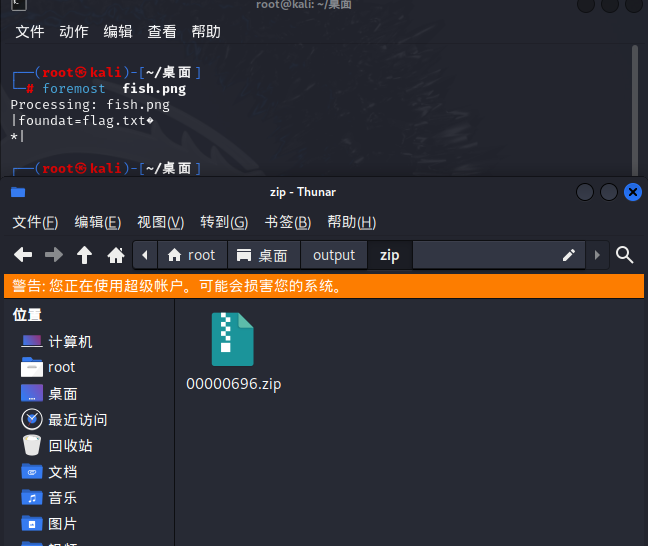

foremost提取文件

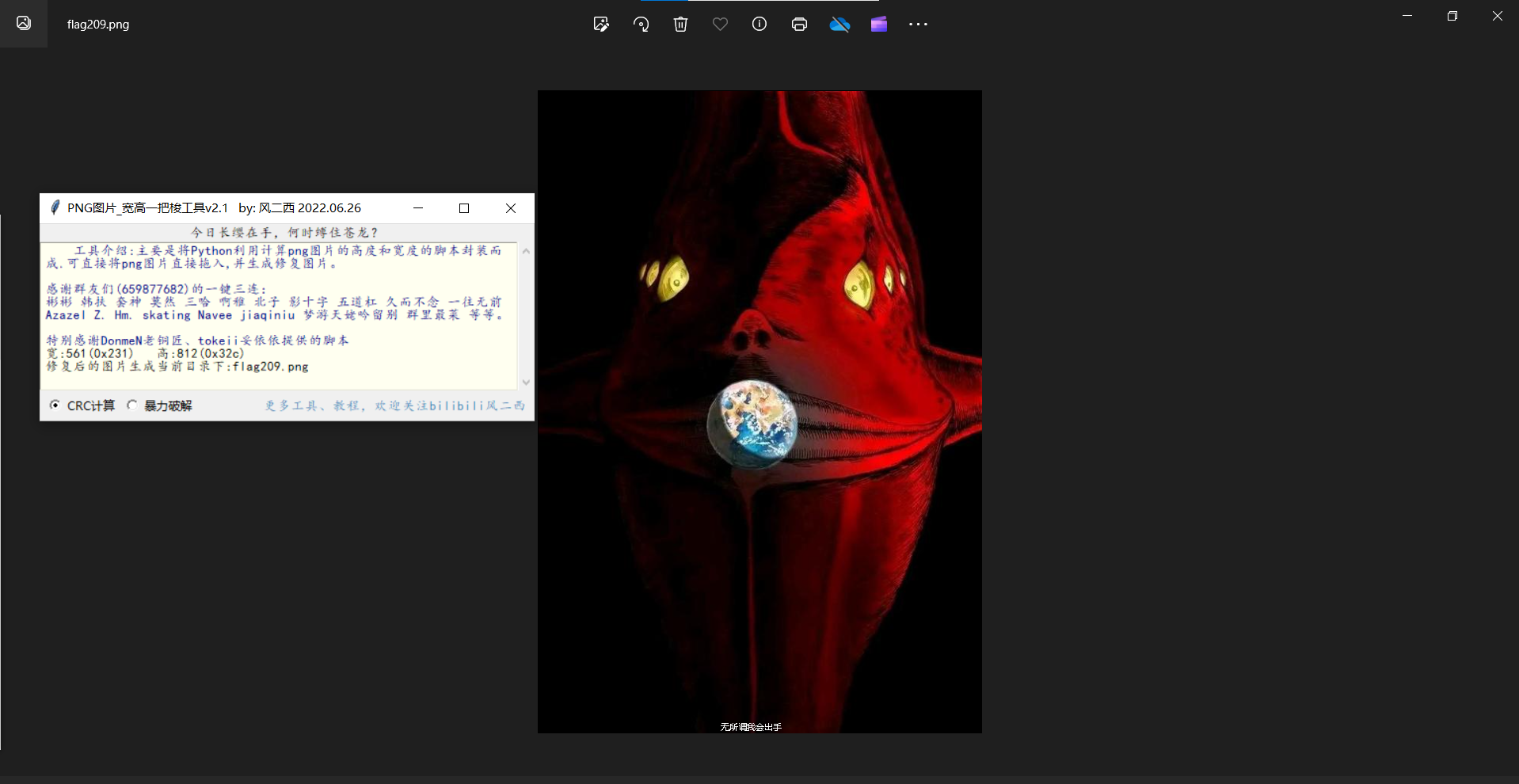

检查png文件,发现提示宽高有问题

宽高一把梭

得到压缩包密码

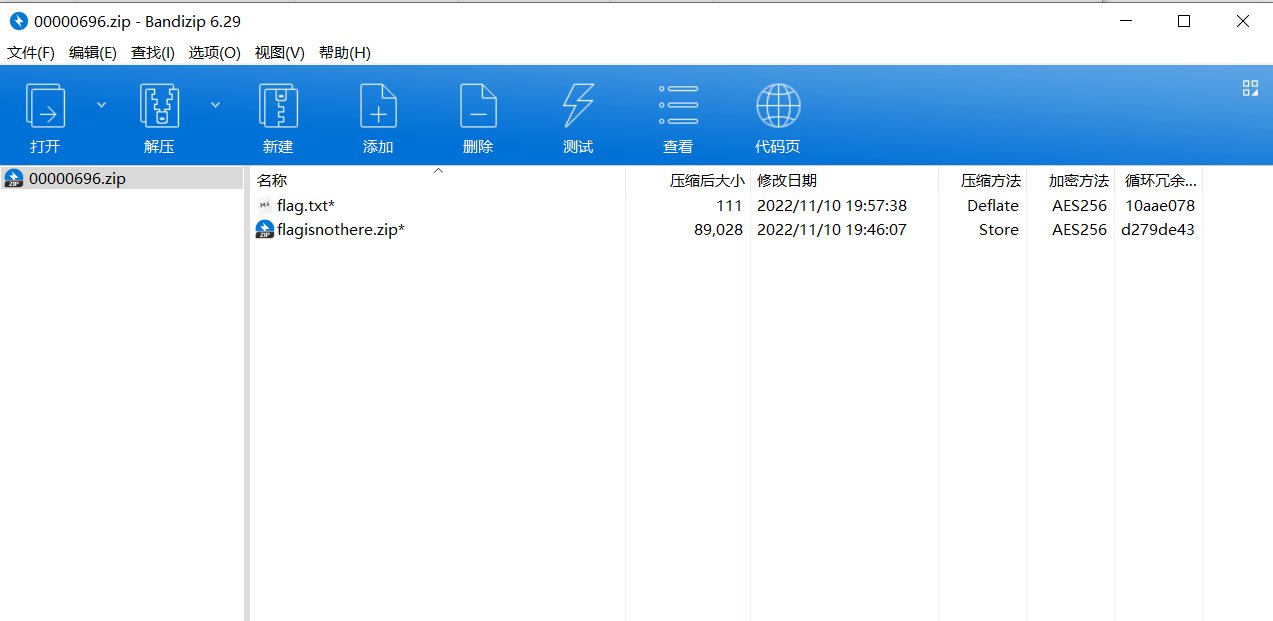

解压压缩包

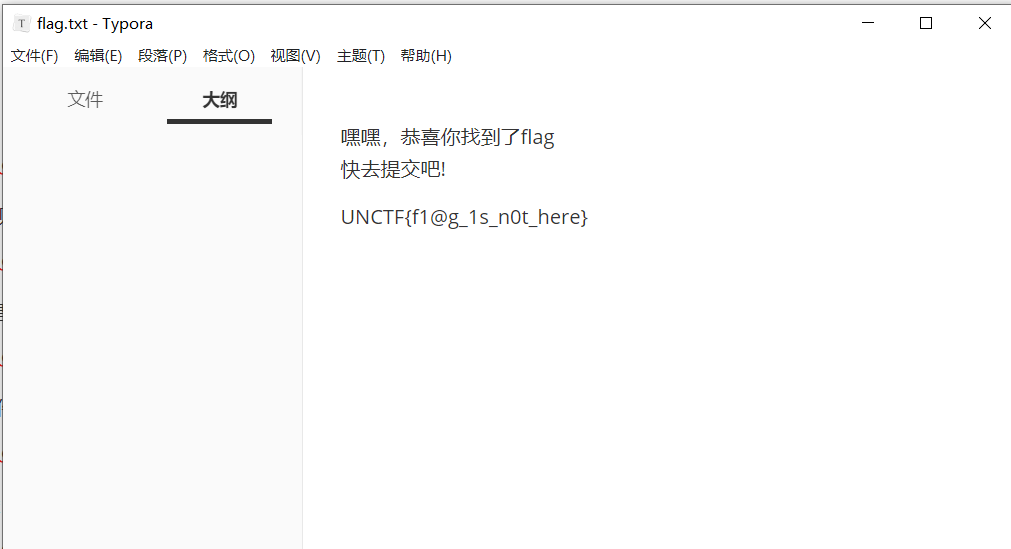

查看文本发现flag,提交是假的

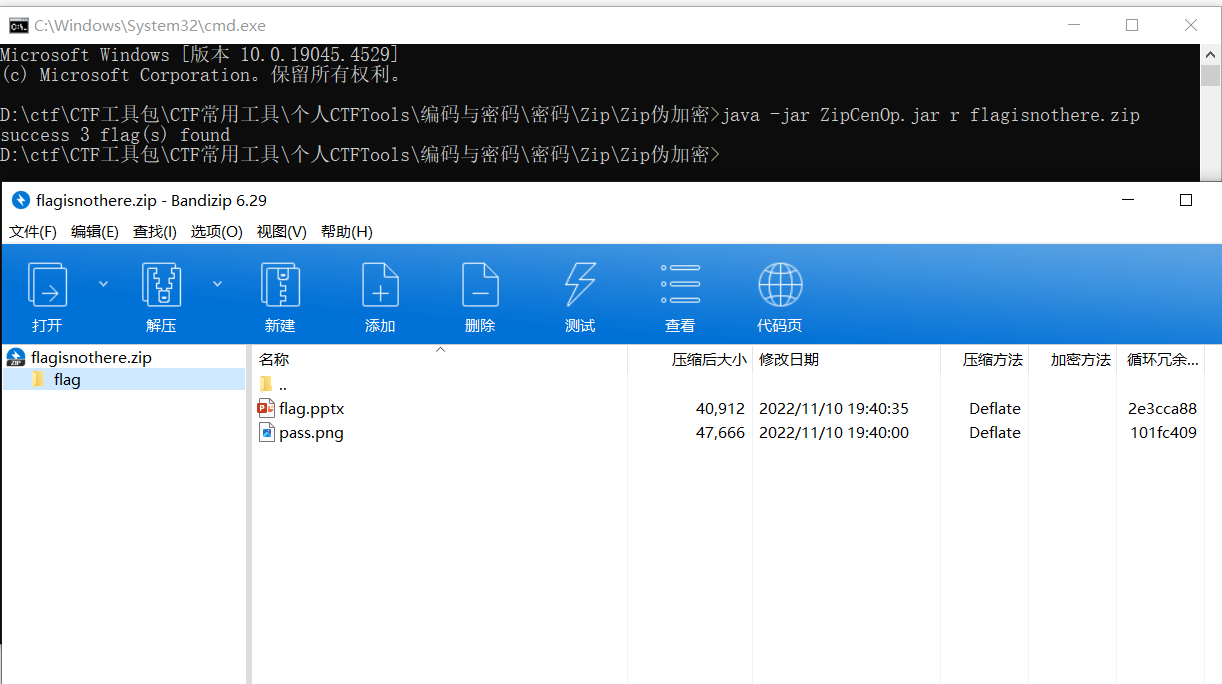

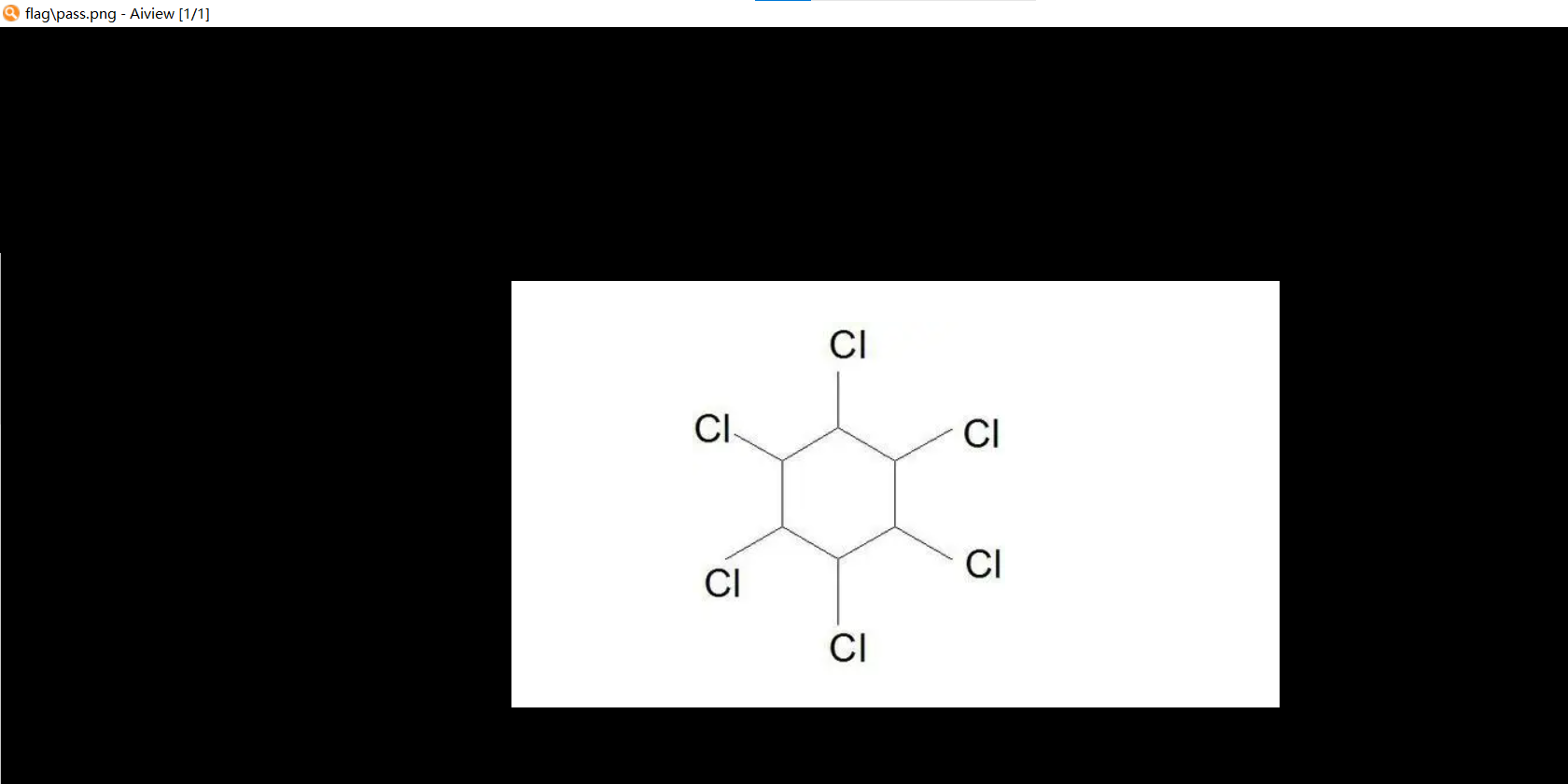

flagisnothere.zip是伪加密的

查看png文件

学过化学都知道,一眼六氯环己烷

简称666

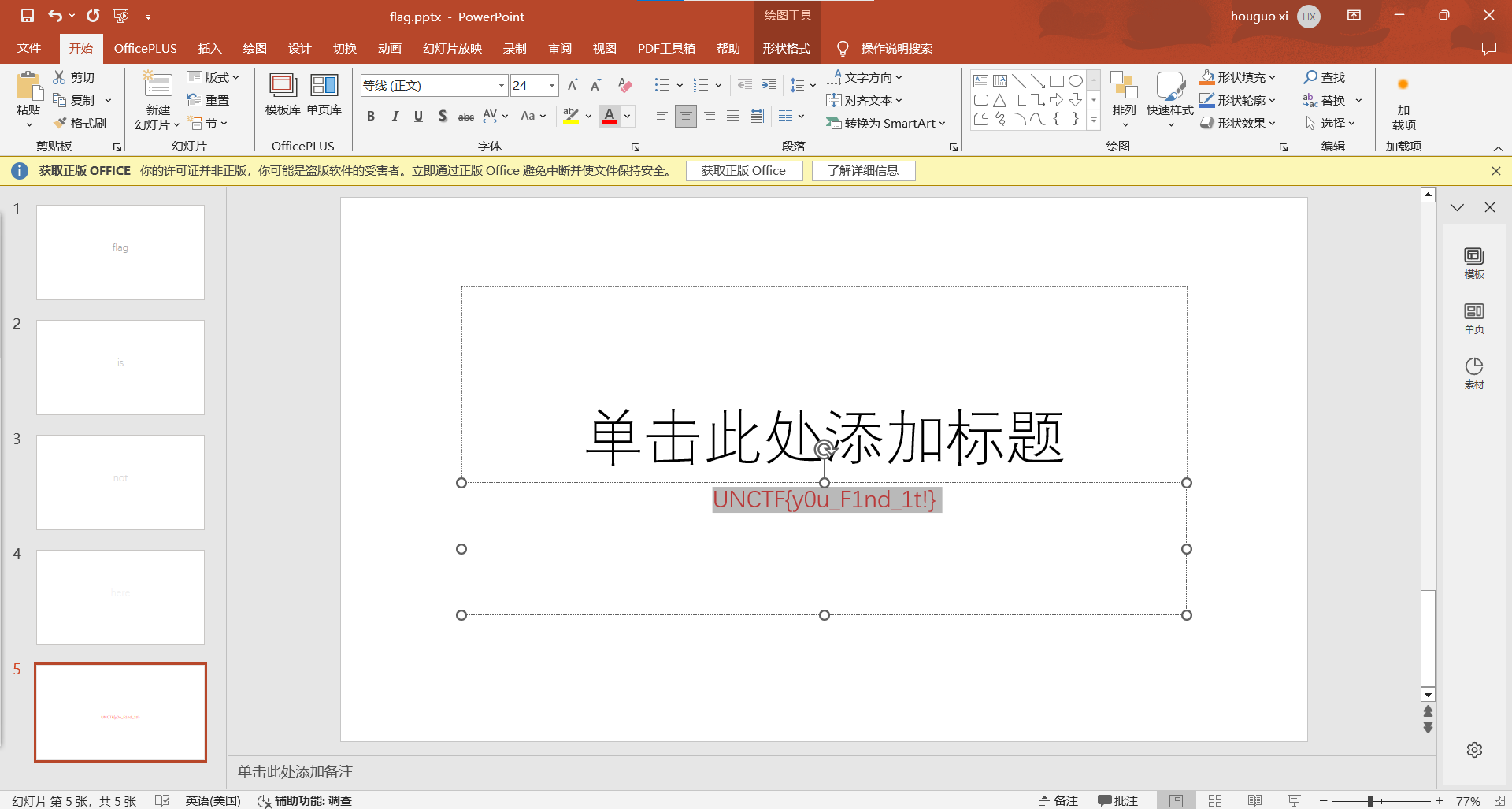

打开ppt文件,输入密码666,在ppt最后一页找到隐藏的flag,添加颜色可以看到

最后flag为UNCTF{y0u_F1nd_1t!}

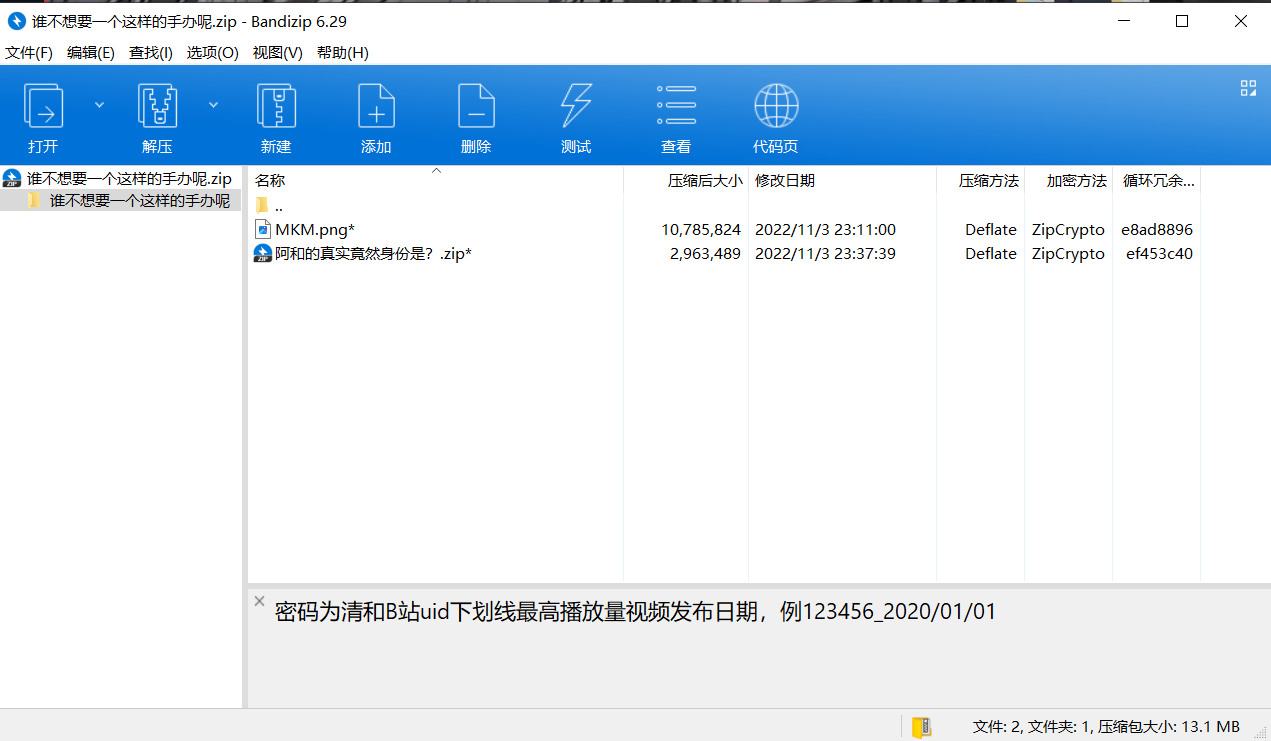

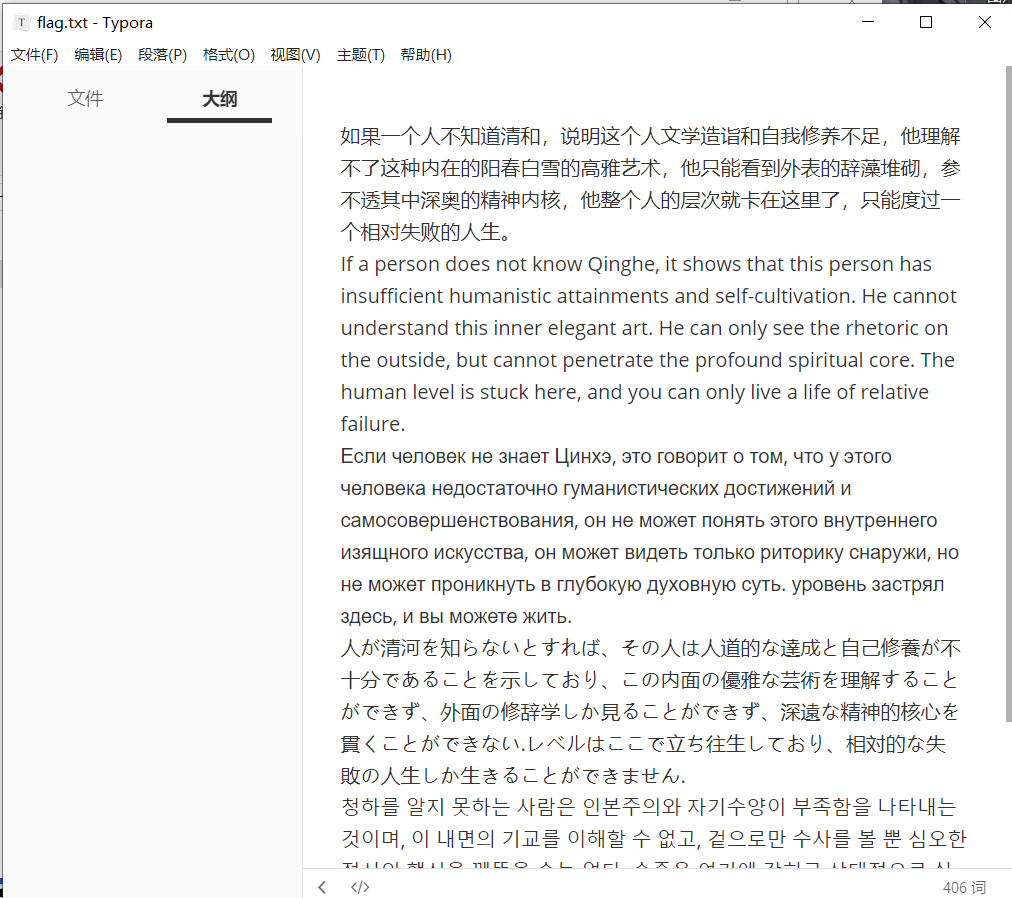

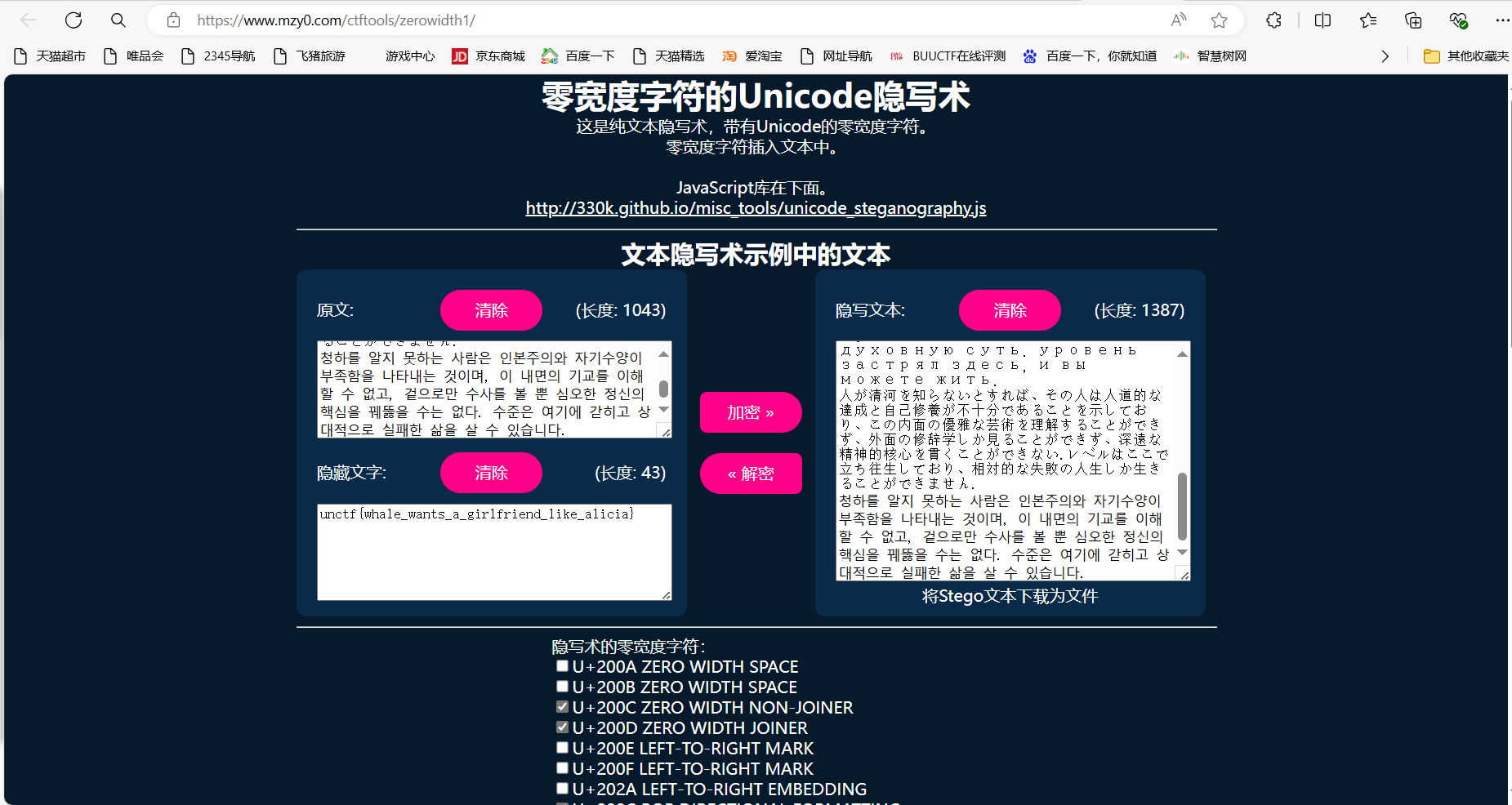

清和fan-江西警察学院

下载附件

看到提示:密码为清和B站uid下划线最高播放量视频发布日期,例123456_2020/01/01

搜索B站清和

最后压缩包密码为836885_2022/05/20

解压压缩包

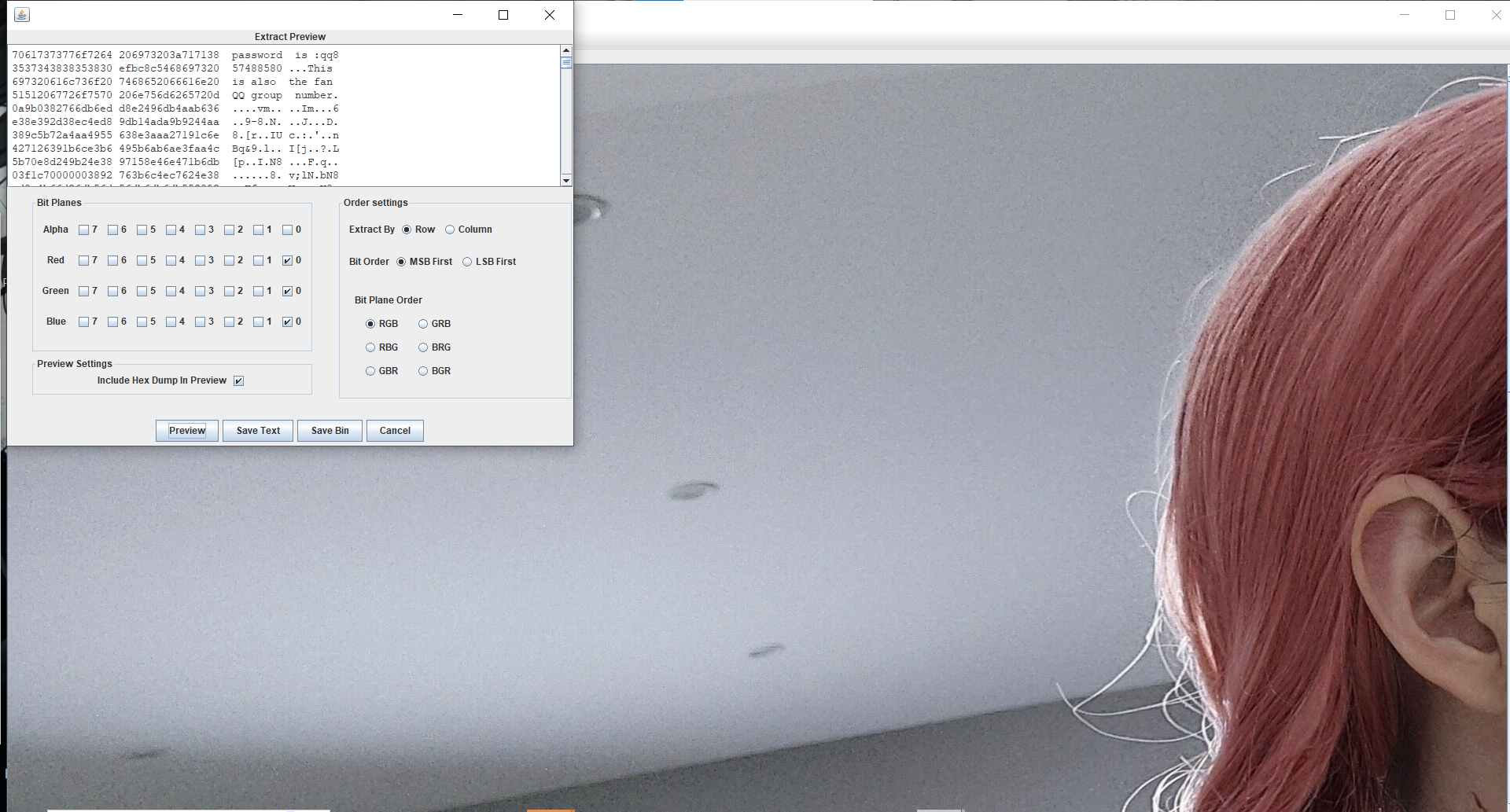

lsb隐写得到压缩包密码:qq857488580

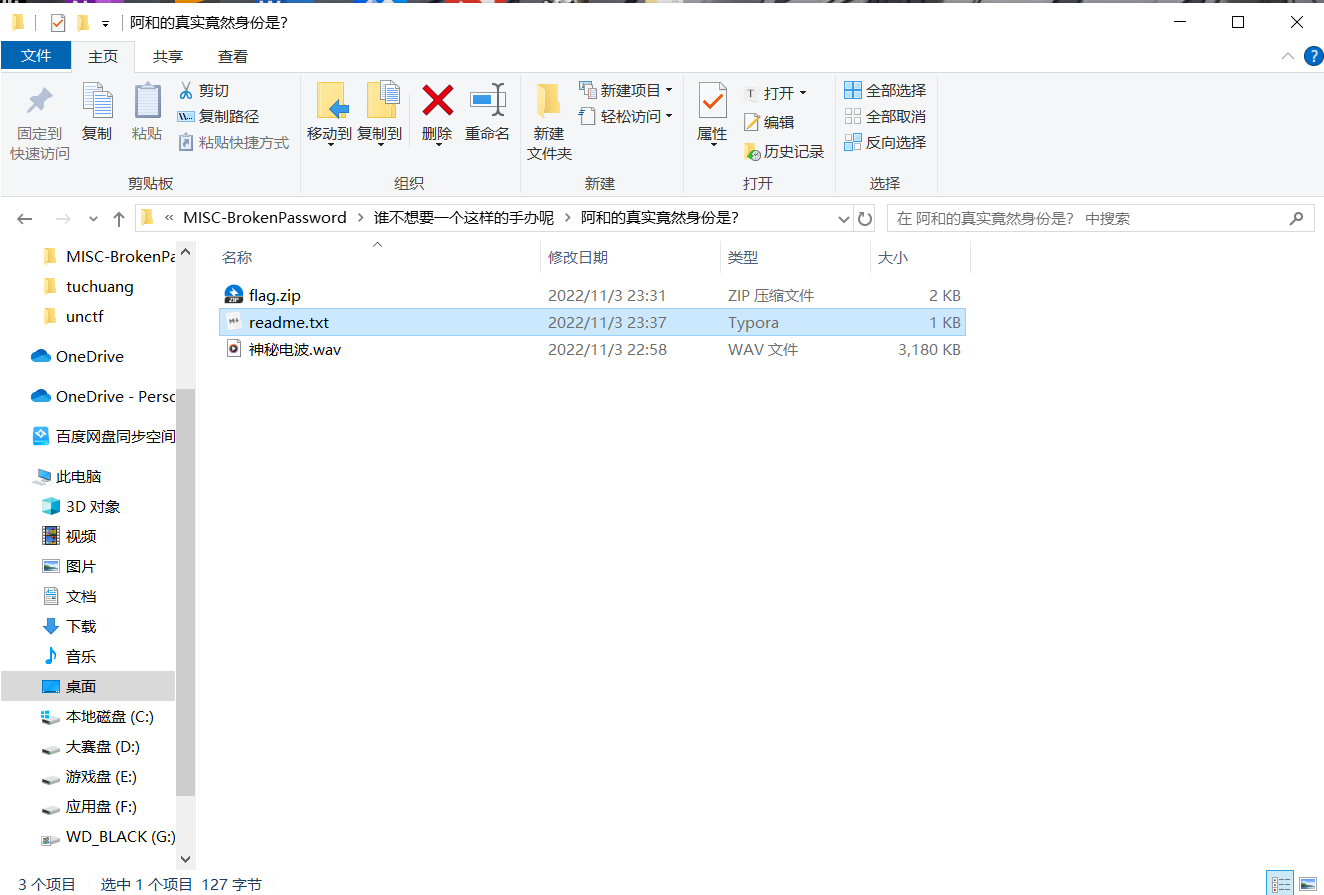

解压压缩包

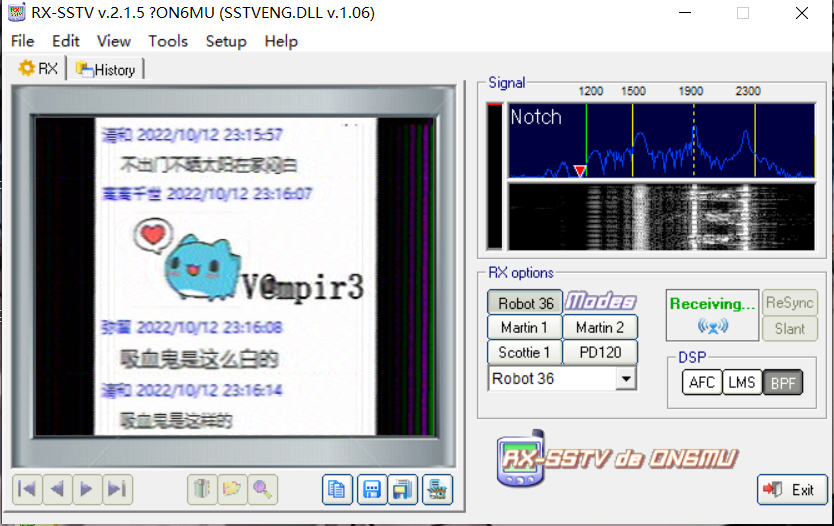

神秘电波为SSTV隐写

得到压缩包密码为V@mpir3

解压压缩包

零宽隐写

最后flag为UNCTF{wha1e_wants_a_girlfriend_like_alicia}

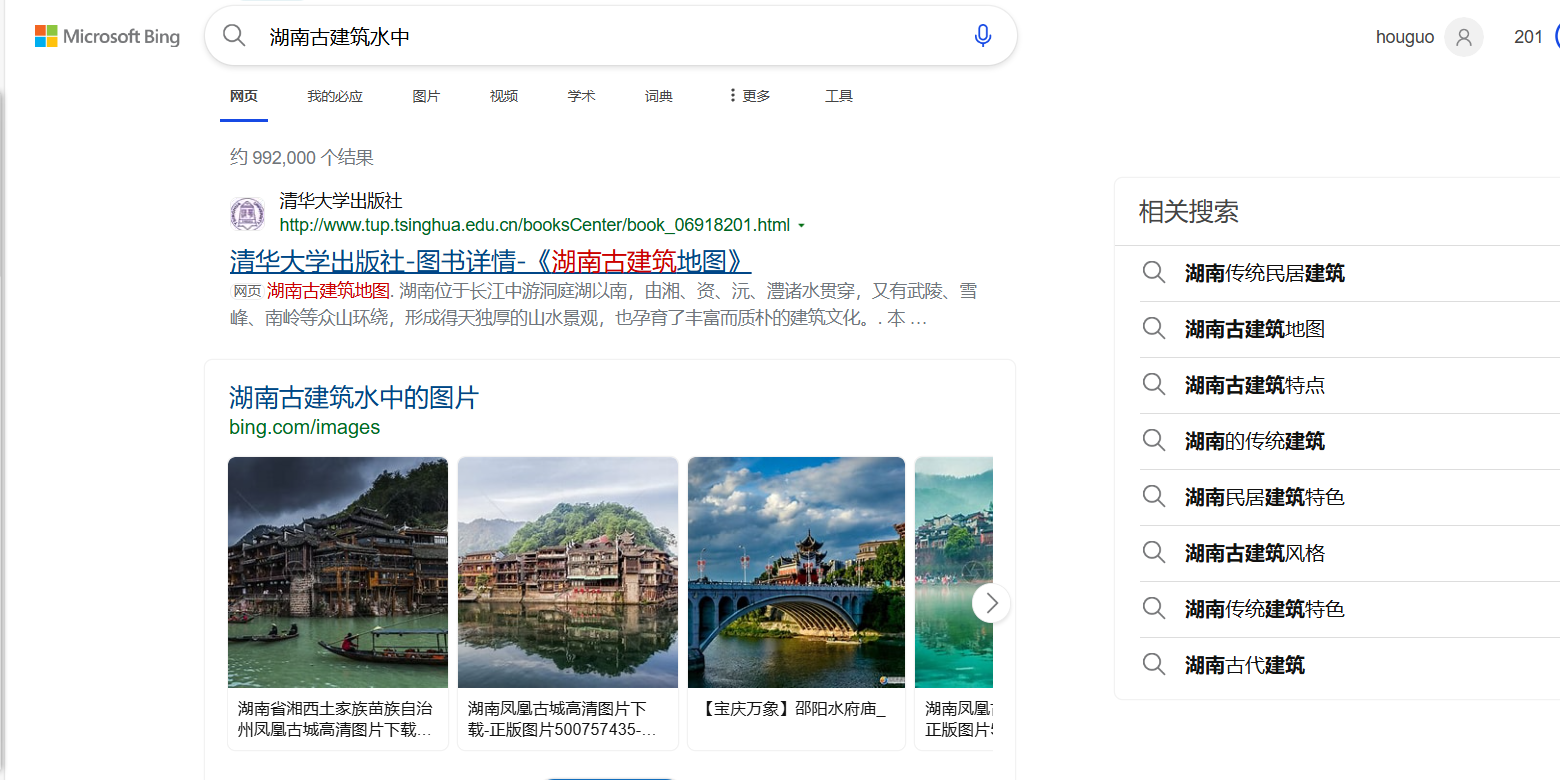

社什么社-湖南警察学院

下载附件

缩小文档大小

看得出来是有古建筑,水中倒影,考虑出题人位置是在湖南

百度搜索湖南的古建筑

得知是湖南凤凰古城

最后flag为UNCTF{凤凰古城}

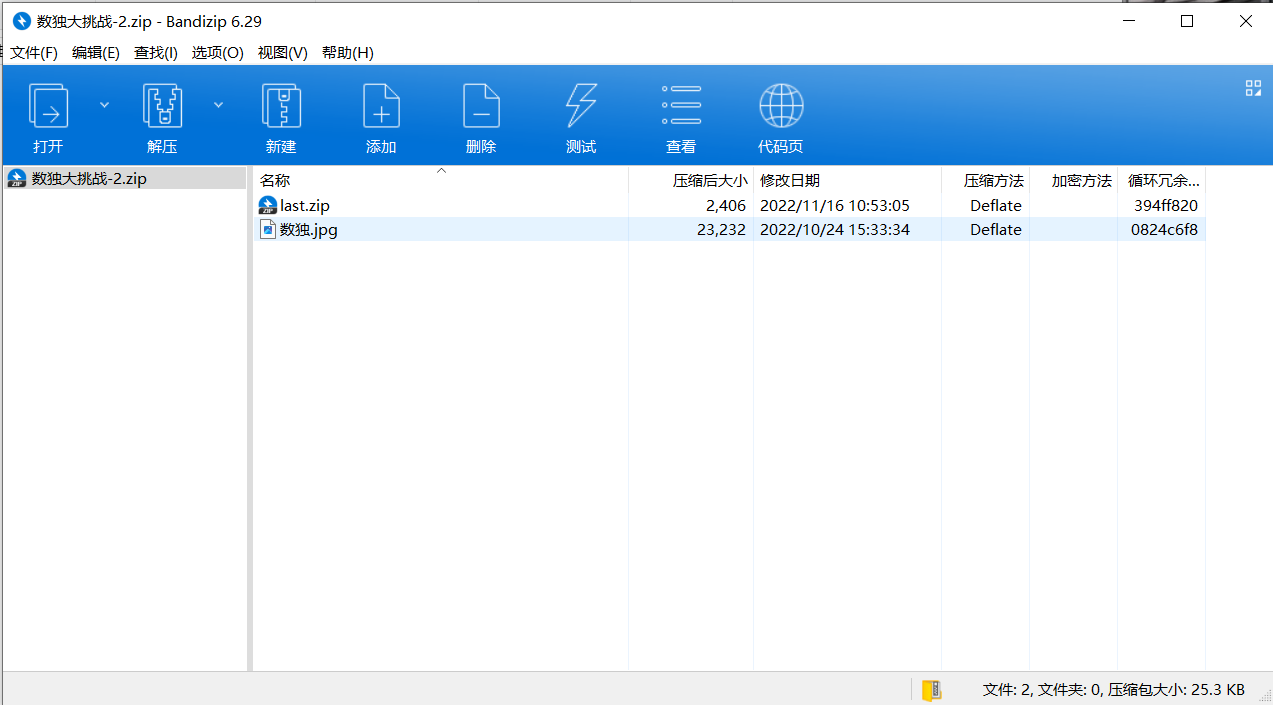

数独大挑战

下载附件

解数独

爆破last压缩包得到密码l0veSD

解压压缩包

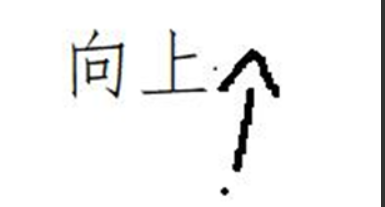

根据hint提示

向上^

将解完的数独逐行异或得到

649187915

用该数字作为des密钥解key

得到flag8

最后flag为UNCTF{shuduzhenhaowan}

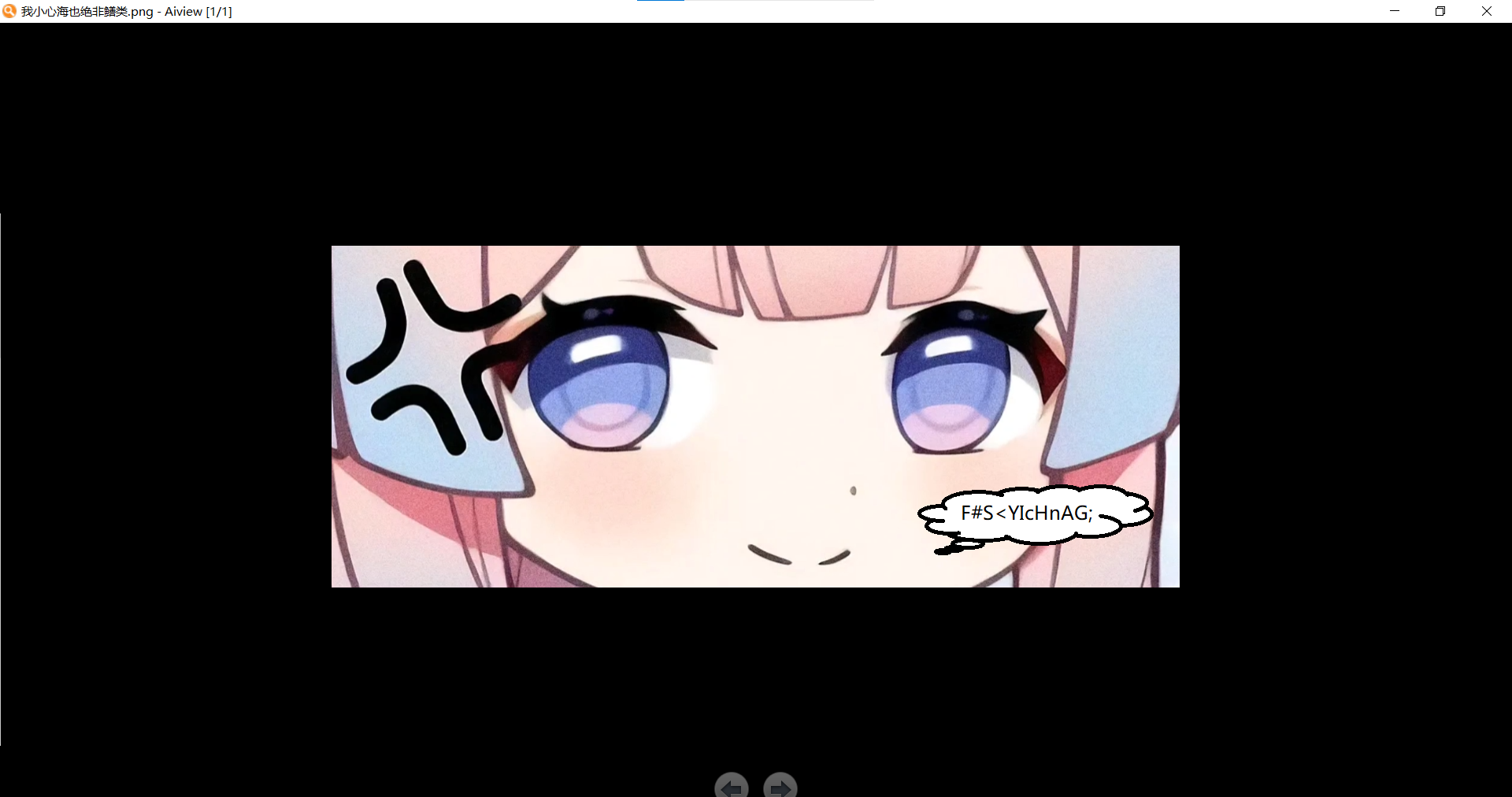

我小心海也绝非鳝类-中国计量大学现代科技学院

下载附件

发现一串奇怪编码:F#S<YIcHnAG;

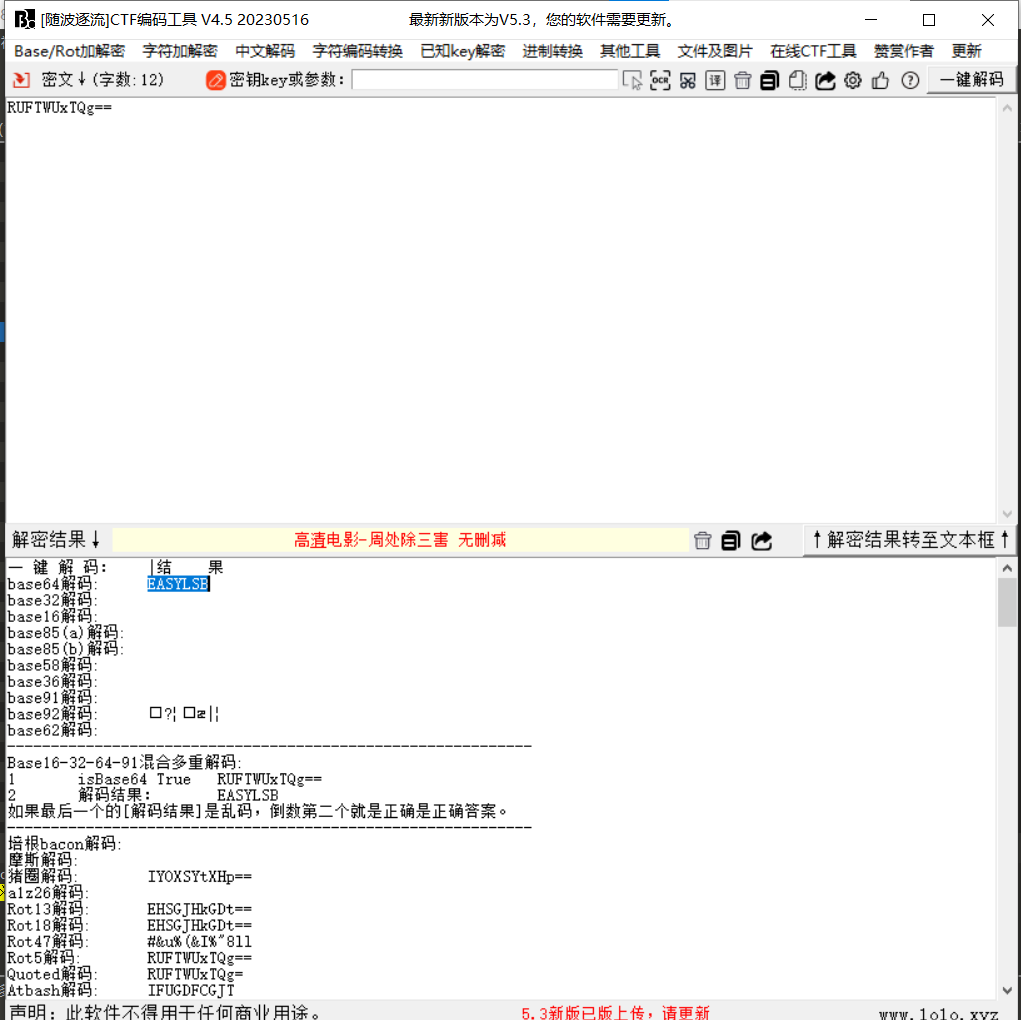

随波逐流一把梭

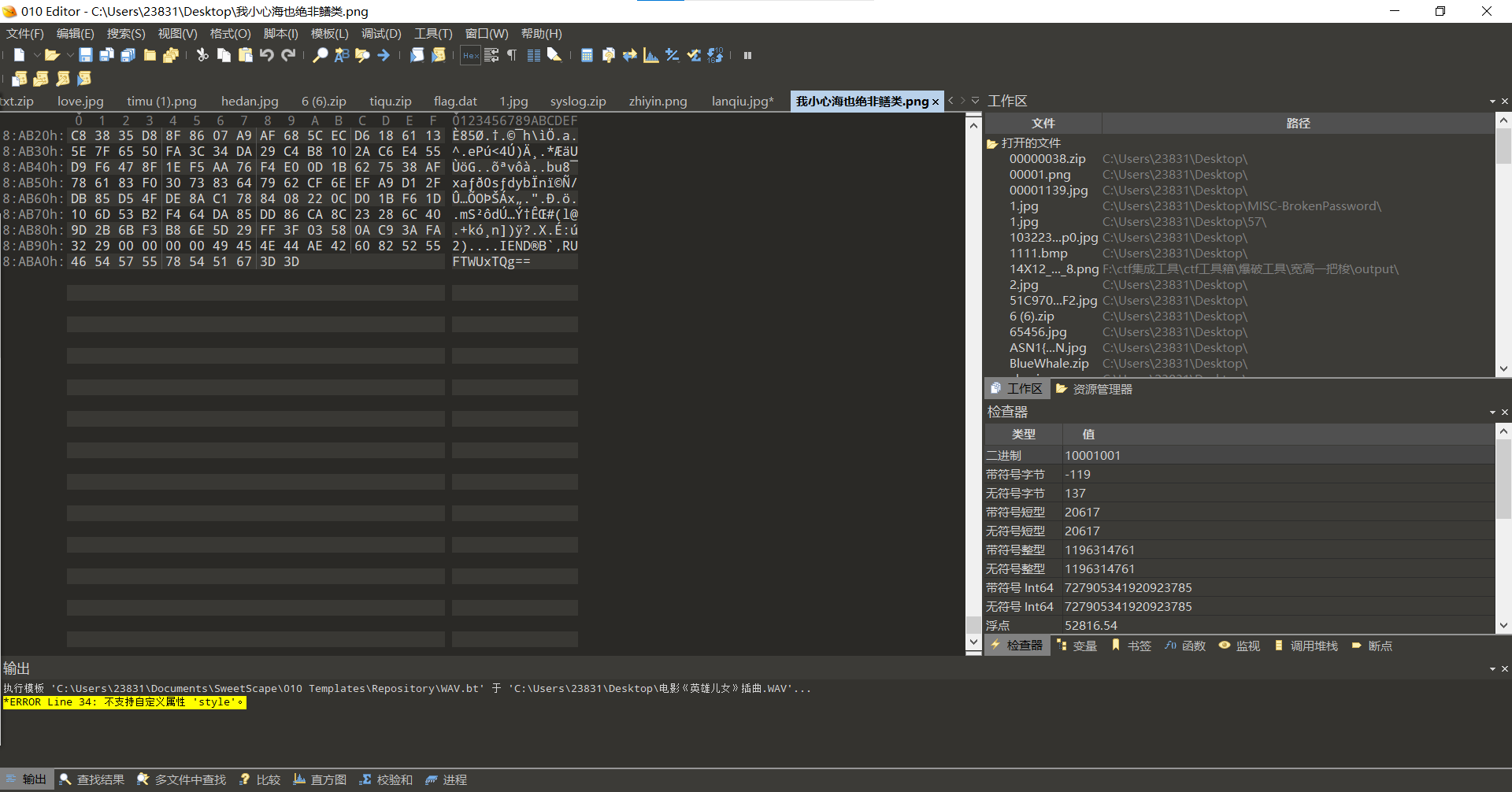

010查看图片

发现文件末尾有base编码,解密

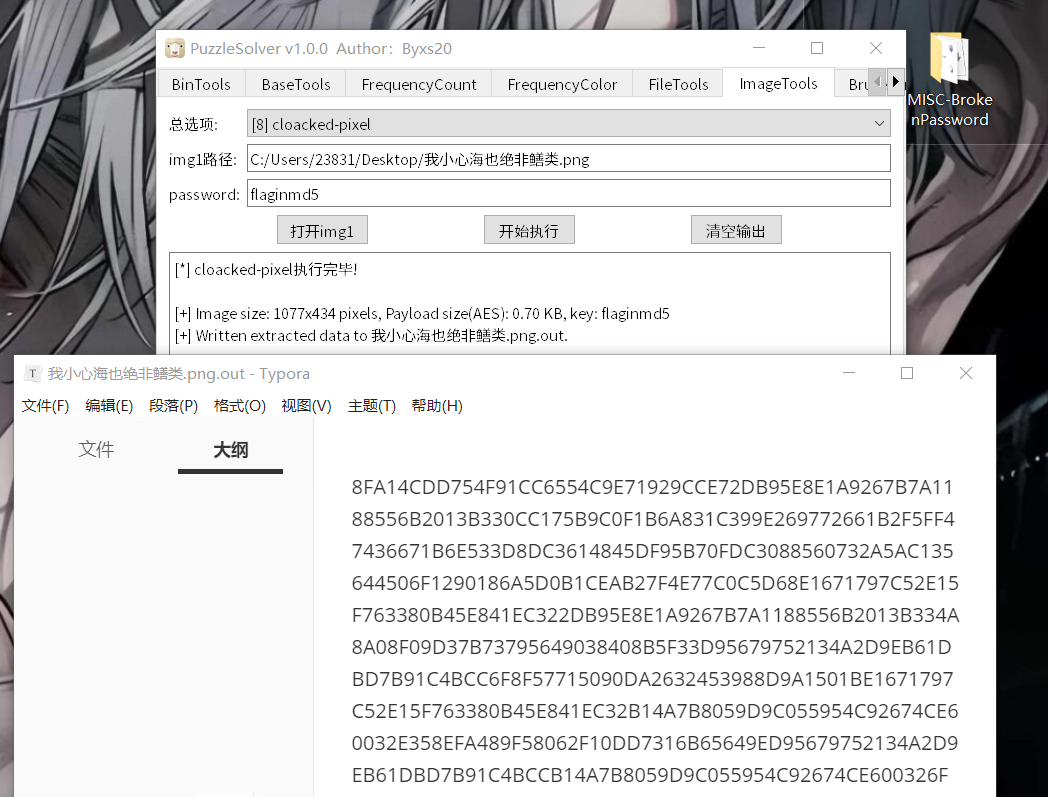

lsb隐写带密码想到cloacked-pixel工具隐写

长度为 672,以32个字符为一组刚好分为 21 组,挨个进行 md5 对比即为答案

解密脚本

exp:

1 | from hashlib import md5 |

运行得到flag

最后flag为UNCTF{welcome_to_misc}

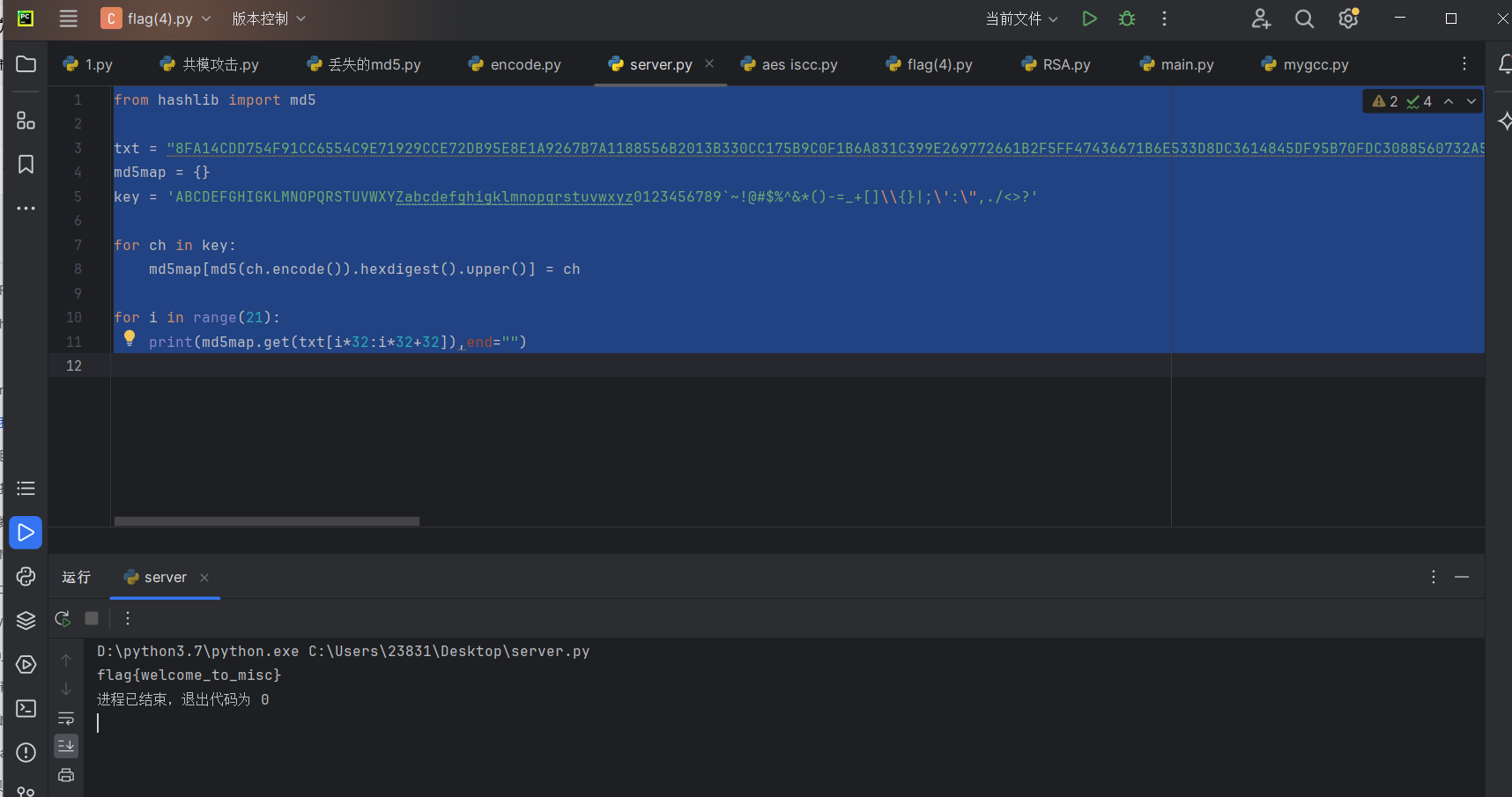

找得到我吗-闽南师范大学

下载附件

改后缀.zip,搜索关键词flag找到

最后flag为UNCTF{You_find_me!}

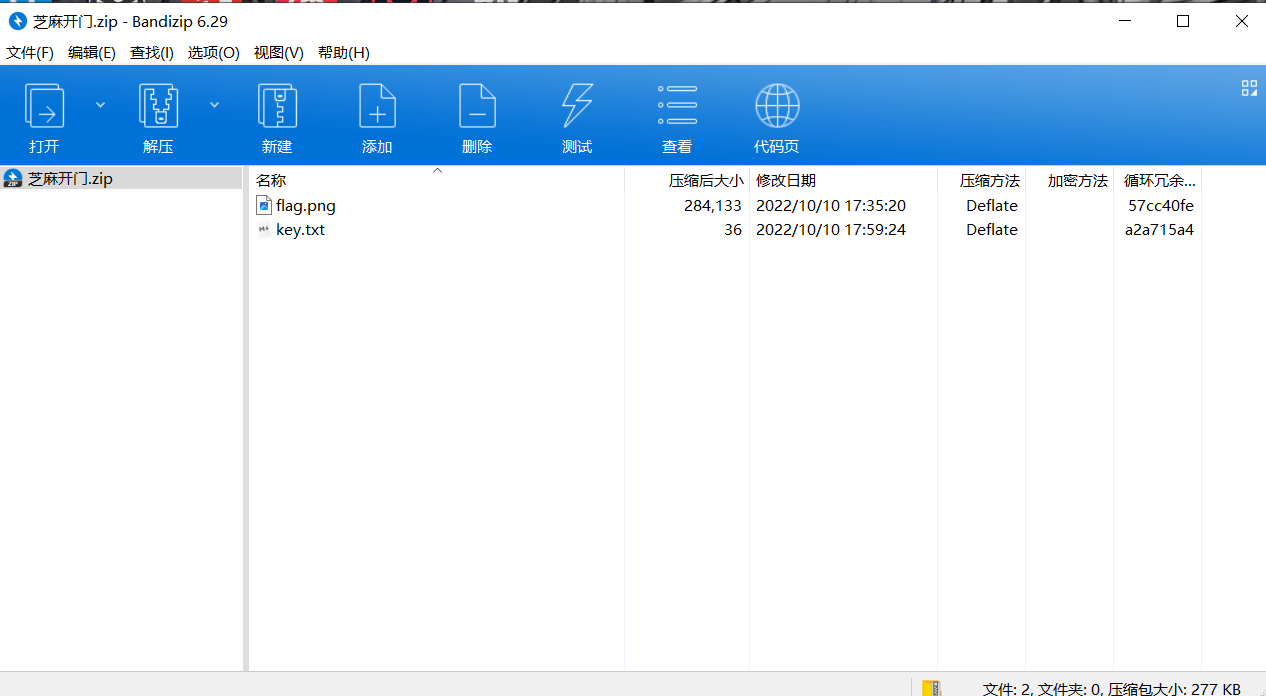

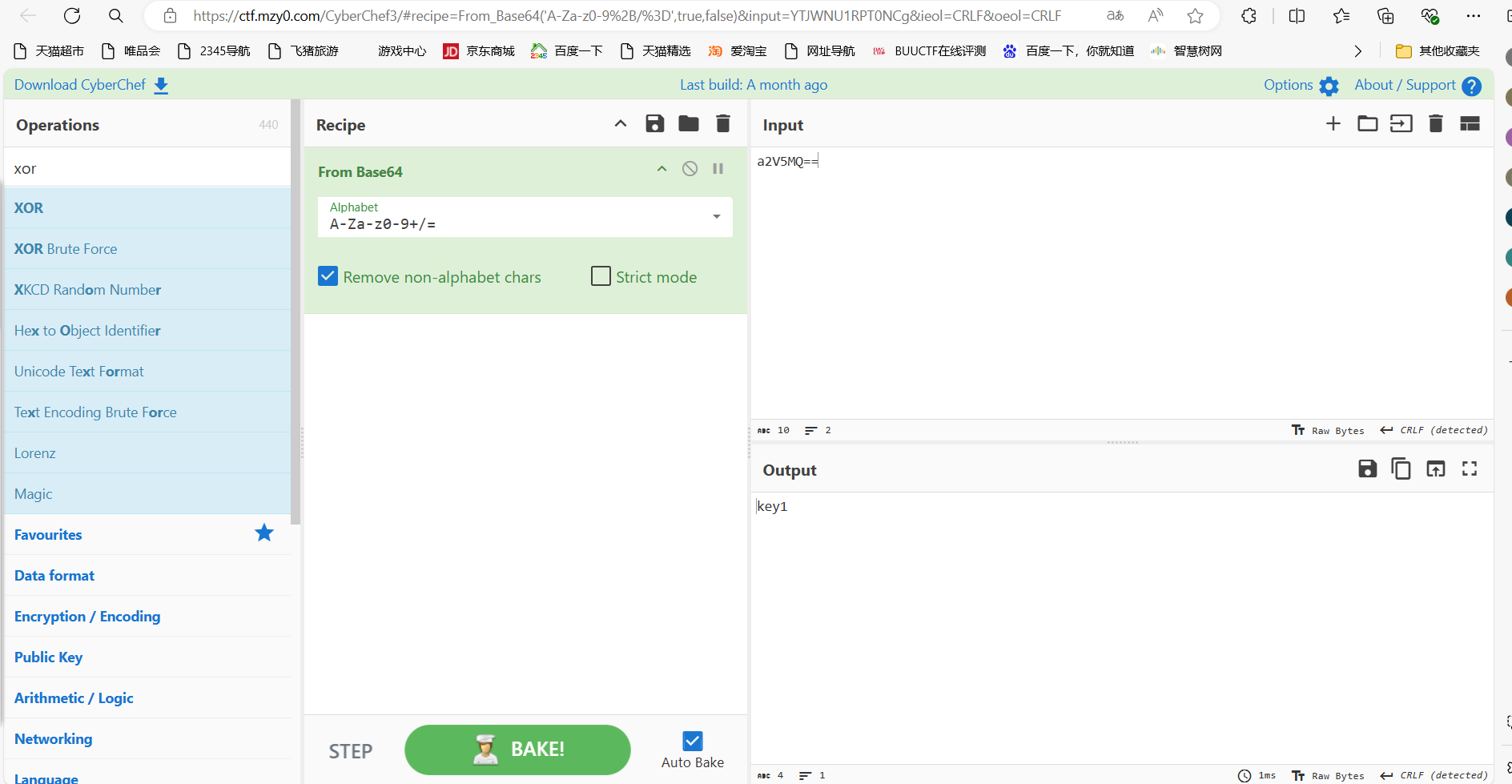

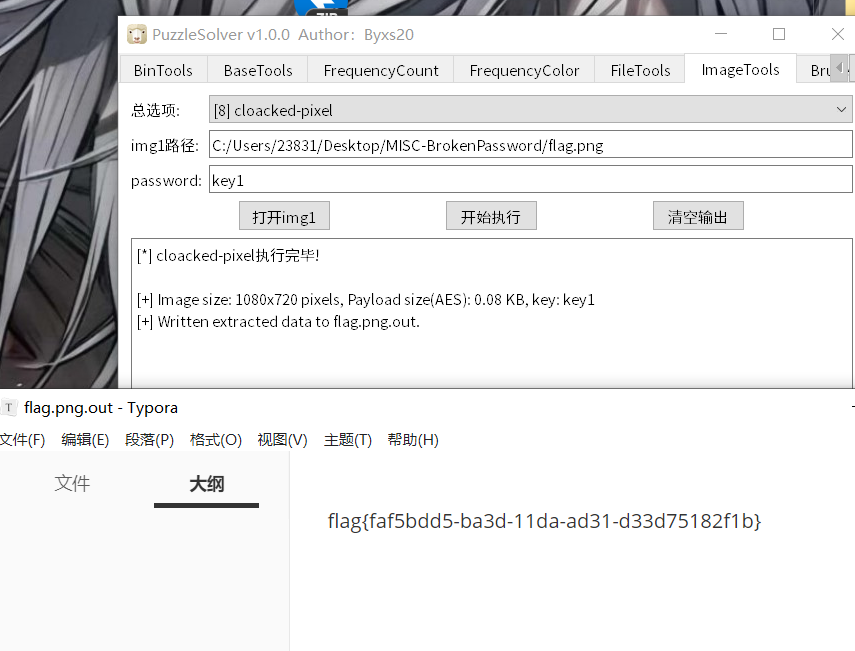

芝麻开门-广东海洋大学

下载附件

查看txt文本内容,往下划到最后发现base编码

base解密

得到密码,又因为还有个png文件考虑cloacked-pixel

最后flag为UNCTF{faf5bdd5-ba3d-11da-ad31-d33d75182f1b}